Выявление и устранение вирусной активности

На сегодняшний день компьютерные вирусы остаются одной из наиболее опасных угроз информационной безопасности автоматизированных систем (АС). Одним из подтверждений этого являются статистические данные ассоциации mi2g, согласно которым в 2004 году суммарный ущерб, нанесённый вирусами, составил 184 млрд. долл. Это почти в два раза превышает аналогичный показатель 2003 года (см. табл. 1).

Таблица 1

Ущерб в млрд. долл. США в 1999-2004 гг. (по данным mi2g)

| Год | Вирусы | Спам | Фишинг | ИТОГО |

| 1999 | 2 | 1 | 0 | 21 |

| 2000 | 9 | 3 | 0 | 26 |

| 2001 | 6 | 3 | 0 | 37 |

| 2002 | 11 | 72 | 0 | 119 |

| 2003 | 92 | 65 | 16 | 239 |

| 2004 | 184 | 154 | 47 | 525 |

Необходимо также отметить, что по данным исследований Института компьютерной безопасности и Федерального бюро расследований США в 2004-м году более 78% организаций были подвержены вирусным атакам [1]. При этом у 97% из них были установлены межсетевые экраны, а 96% компаний использовали антивирусные средства. Сказанное выше говорит о том, что существующие подходы к защите от вредоносного ПО не позволяют в полной мере решить задачу обеспечения антивирусной безопасности. Однако прежде чем приступить к описанию недостатков традиционных методов защиты от компьютерных вирусов рассмотрим основные виды вирусных угроз, которые могут представлять опасность для АС организаций.

Типы вирусных угроз безопасности

Как правило, вирусные угрозы могут существовать на одном из четырёх этапов своего жизненного цикла (рис. 1).

Основным условием первого этапа жизненного цикла вирусной угрозы в АС является наличие уязвимости, на основе которой потенциально могут быть проведены вирусные атаки [3]. Уязвимости могут быть связаны с недостатками организационно-правового, либо программно-аппаратного обеспечения АС. Первый тип уязвимостей связан с отсутствием определённых нормативных документов, в которых определяются требования к антивирусной безопасности АС, а также пути их реализации. Так, например, в организации может отсутствовать политика информационной безопасности, учитывающая требования к антивирусной защите. Примерами уязвимостей программно-аппаратного обеспечения являются ошибки в ПО, отсутствие средств защиты, неправильная конфигурация программного окружения, наличие нестойких к угадыванию паролей и др.

Уязвимости могут возникать как на технологическом, так и на эксплуатационном этапах жизненного цикла АС. Технологические уязвимости могут проявляться на стадиях проектирования, разработки и развертывания АС. Эксплуатационные уязвимости связаны с неправильной настройкой программно-аппаратного обеспечения, установленного в АС.

Второй этап жизненного цикла вирусной угрозы предполагает использование вирусом имеющейся технологической или эксплуатационной уязвимости для инфицирования ресурсов АС. На данном этапе вирус заражает один из хостов, входящих в состав АС. В зависимости от типа уязвимости АС применяются различные методы для их использования.

Недостатки существующих подходов к обеспечению антивирусной безопасности

В настоящее время во многих компаниях существует миф о том, что для эффективной защиты АС от вредоносного ПО достаточно установить антивирусные продукты на всех рабочих станциях и серверах, что автоматически обеспечит нужный уровень безопасности. К сожалению, практика показывает, что такой подход не позволяет в полной мере решить задачу защиты от вредоносного кода. Обусловлено это следующими основными причинами:

Далее приводится описание комплексного подхода к защите от вирусных угроз, который позволяет избежать вышеперечисленных недостатков.

Комплексный подход к защите от вирусных угроз

Комплексный подход к защите от вредоносного кода предусматривает согласованное применение правовых, организационных и программно-технических мер, перекрывающих в совокупности все основные каналы реализации вирусных угроз. В соответствии с этим подходом в организации должен быть реализован следующий комплекс мер:

Важно понимать, что эффективная реализация вышеперечисленных мер на предприятии возможна только при условии наличия нормативно-методического, технологического и кадрового обеспечения антивирусной безопасности.

Нормативно-методическое обеспечение антивирусной безопасности предполагает создание сбалансированной правовой базы в области защиты от вирусных угроз. Для этого в компании должен быть разработан комплекс внутренних нормативных документов и процедур, обеспечивающих процесс эксплуатации системы антивирусной безопасности. Состав таких документов во многом зависит от размеров самой организации, уровня сложности АС, количества объектов защиты и т.д. Так, например, для крупных организаций основополагающим нормативным документом в области защиты от вредоносного кода должна быть концепция или политика антивирусной безопасности. Для небольших компаний достаточно разработать соответствующие инструкции и регламенты работы пользователей, а также включить требования к обеспечению антивирусной защиты в состав политики информационной безопасности организации.

В рамках кадрового обеспечения антивирусной безопасности в компании должен быть организован процесс обучения сотрудников по вопросам противодействия вирусным угрозам. Программа обучения должна быть направлена на минимизацию рисков, связанных с ошибочными действиями пользователей, приводящих к реализации вирусных атак. Примерами таких действий являются: запуск приложений с непроверенных внешних носителей, использование нестойких к угадыванию паролей доступа, закачка ActiveX-объектов с недоверенных Web-сайтов и др. В процессе обучения должны рассматриваться как теоретические, так и практические аспекты антивирусной защиты. При этом программа обучения может составляться в зависимости от должностных обязанностей сотрудника, а также от того к каким информационным ресурсам он имеет доступ.

Технологическое обеспечение должно быть направлено на создание комплексной системы антивирусной защиты (КСАЗ), которая помимо антивирусов дополнительно должна включать в себя такие подсистемы, как защита от спама, обнаружение и предотвращение атак, выявление уязвимостей, сетевое экранирование и подсистема управления.

Подсистема выявления компьютерных вирусов является базовым элементом КСАЗ и предназначена для обнаружения различных типов компьютерных вирусов на уровне рабочих станций пользователей, серверов, а также сетевых шлюзов. Для обнаружения вирусов подсистема должна использовать как сигнатурные, так и эвристические методы анализа. В случае обнаружения вируса подсистема должна обеспечивать возможность оповещения пользователя и администратора безопасности, а также удаления выявленных вирусов из инфицированных файлов. Для обеспечения эффективной защиты от вирусов подсистема должна базироваться на антивирусных ядрах различных производителей [4]. Это позволит существенно повысить вероятность обнаружения вируса за счёт того, что каждый файл или почтовое сообщение будет проверяться различными ядрами. Ещё одним преимуществом использования многоядерных антивирусов является более высокая надёжность работы КСАЗ. В случае, если в одном из сканирующих ядер КСАЗ произойдёт сбой, то оно всегда может быть заменено другим активным антивирусным ядром. Примером программного продукта, который может использоваться для реализации КСАЗ, является система Antigen компании Microsoft, предназначенная для антивирусной защиты серверов Exchange, SharePoint, SMTP-шлюзов и другого прикладного ПО. Данный продукт может включать в себя до восьми антивирусных ядер различных производителей.

Подсистема сетевого экранирования предназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема защита от спама направлена на блокирование почтовых сообщений рекламного характера. Для этого подсистема должна поддерживать возможность работы со списками RBL (Real-Time Black Lists), а также реализовывать собственные сигнатурные или поведенческие методы выявления спама. Подсистема устанавливается таким образом, чтобы все входящие почтовые сообщения, поступающие из сети Интернет, вначале проходили через её контекстный фильтр, а затем попадали на корпоративный почтовый сервер.

Подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

Общая схема размещения подсистем защиты, входящих в состав комплексной системы антивирусной безопасности в АС показана на рис. 3.

Внедрение такой комплексной системы антивирусной защиты представляет собой сложный многоступенчатый процесс, который включает в себя следующие этапы (рис. 4):

Состав этапов, а также их длительность зависит от размерности защищаемой АС, а также от масштабов внедрения КСАЗ. Работы, связанные с внедрением и эксплуатацией СОА могут проводиться как собственными силами предприятия, так и с привлечением внешних организаций, специализирующихся на предоставлении услуг в области информационной безопасности. При этом некоторые этапы могут объединяться или проводиться одновременно. Так, например, разработка технорабочего проекта и обучение персонала предприятия могут осуществляться параллельно.

Заключение

Компьютерные вирусы являются в настоящее время одной из наиболее значимых угроз информационной безопасности, о чём свидетельствуют многочисленные данные по ежегодным финансовым потерям компаний в результате воздействий вирусных атак. При этом традиционные меры борьбы с вредоносным программным обеспечением, основанные на простой установке антивирусных средств защиты на рабочих станциях и серверах, оказываются недостаточно эффективными. Поэтому использование комплексного подхода в противодействии вирусным атакам, рассмотренного в данной статье, позволит повысить эффективность тех мер, которые используются компаниями в настоящее время.

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасности

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасности

В модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Модель потенциального нарушителя антивирусной безопасности

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

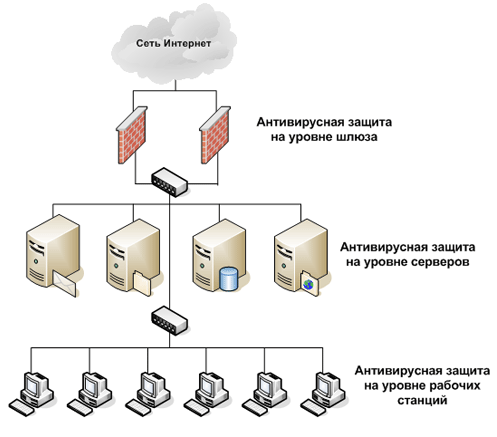

- уровень шлюза , на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов , в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей , на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт ForeFront может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранирования предназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

- сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

- модуль выявления атак, выполняющий обработку данных, собранных сенсорами, с целью обнаружения информационных атак нарушителя. Данный модуль подсистемы должен реализовывать сигнатурные и поведенческие методы анализа информации;

- модуль реагирования на обнаруженные атаки. Модуль должен предусматривать возможность как пассивного, так и активного реагирования. Пассивное реагирование предполагает оповещение администратора о выявленной атаке, в то время как активное – блокирование попытки реализации вирусной атаки;

- модуль хранения данных, в котором содержится вся конфигурационная информация, а также результаты работы подсистемы.

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью , предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Модель защиты от потенциального нарушителя антивирусной безопасности

Комплексный подход к защите от вредоносного кода предусматривает согласованное применение правовых, организационных и программно-технических мер, перекрывающих в совокупности все основные каналы реализации вирусных угроз. В соответствии с этим подходом в организации должен быть реализован следующий комплекс мер:

- меры по выявлению и устранению уязвимостей, на основе которых реализуются вирусные угрозы. Это позволит исключить причины возможного возникновения вирусных атак;

- меры, направленные на своевременное обнаружение и блокирование вирусных атак;

- меры, обеспечивающие выявление и ликвидацию последствий вирусных угроз. Данный класс мер защиты направлен на минимизацию ущерба, нанесённого в результате реализации вирусных угроз.

Важно понимать, что эффективная реализация вышеперечисленных мер на предприятии возможна только при условии наличия нормативно-методического, технологического и кадрового обеспечения антивирусной безопасности.

Нормативно-методическое обеспечение антивирусной безопасности предполагает создание сбалансированной правовой базы в области защиты от вирусных угроз. Для этого в компании должен быть разработан комплекс внутренних нормативных документов и процедур, обеспечивающих процесс эксплуатации системы антивирусной безопасности. Состав таких документов во многом зависит от размеров самой организации, уровня сложности АС, количества объектов защиты и т.д. Так, например, для крупных организаций основополагающим нормативным документом в области защиты от вредоносного кода должна быть концепция или политика антивирусной безопасности. Для небольших компаний достаточно разработать соответствующие инструкции и регламенты работы пользователей, а также включить требования к обеспечению антивирусной защиты в состав политики информационной безопасности организации.

В рамках кадрового обеспечения антивирусной безопасности в компании должен быть организован процесс обучения сотрудников по вопросам противодействия вирусным угрозам. Программа обучения должна быть направлена на минимизацию рисков, связанных с ошибочными действиями пользователей, приводящих к реализации вирусных атак. Примерами таких действий являются: запуск приложений с непроверенных внешних носителей, использование нестойких к угадыванию паролей доступа, закачка ActiveX-объектов с недоверенных Web-сайтов и др. В процессе обучения должны рассматриваться как теоретические, так и практические аспекты антивирусной защиты. При этом программа обучения может составляться в зависимости от должностных обязанностей сотрудника, а также от того к каким информационным ресурсам он имеет доступ.

В рамках комплексного подхода необходимо периодически проводить аудит антивирусной безопасности, позволяющий получить независимую оценку текущего уровня защищённости компании от вредоносного кода. В рамках аудита проводится проверка эффективности используемых механизмов безопасности, определяются основные уязвимости в системе мер антивирусной защиты и вырабатываются рекомендации по их устранению.

Компьютерные вирусы являются в настоящее время одной из наиболее значимых угроз информационной безопасности, о чём свидетельствуют многочисленные данные по ежегодным финансовым потерям компаний в результате воздействий вирусных атак. Выбор стратегии защиты от вредоносного кода должен определяться моделью злоумышленника, пример которой рассмотрен в настоящей статье. Представленная модель показывает, что для эффективной защиты компании необходимо в дополнении к классическим антивирусным средствам применять системы выявления атак, обнаружения уязвимостей и системы межсетевого экранирования.

Технологии раннего распознавания позволяют выявить и блокировать вредителей до того, как они нанесут вред. За атаками с использованием вредоносного программного обеспечения все чаще скрываются криминальные намерения, причем даже максимально быстрый выпуск сигнатур для отражения атак уже не решает проблему (см.

Классические антивирусные сканеры идентифицируют компьютерные вирусы на основе цепочек символов — так называемых сигнатур. Они состоят из типичных для каждого вируса последовательностей байтов и указывают на местонахождение вредоносной программы в пределах инфицированного файла. Все известные сигнатуры заносятся в базу данных. При прохождении файла через шлюз антивирусная программа автоматически сравнивает код файла с этими сигнатурами. Если последовательности символов совпадают, то речь идет о вредоносном коде.

Технология очень надежна, однако новые вирусы с ее помощью можно обнаружить лишь после соответствующего обновления системы, которое в лучшем случае оказывается возможно лишь через несколько часов, а нередко и спустя целый день — столько времени проходит до того момента, когда последний производитель выпустит новую сигнатуру и предоставит ее своим клиентам по Internet. В течение этого срока пользователь беззащитен перед новыми вредителями.

Временной лаг между появлением нового вируса и выходом обновления сигнатур делает компьютеры уязвимыми к атакам из Internet. Причем производители решений для обеспечения безопасности всегда хотя бы на шаг, но отстают от вирусописателей.

К тому же перед публикацией любого вируса его создатель проверяет, как реагируют на него наиболее популярные антивирусные решения.

В результате антивирусные продукты на базе сигнатур, с одной стороны, надежно защищают от известных вредителей, а с другой — совершенно не замечают нового вредоносного программного обеспечения. Они способны ограничить распространение вирусной эпидемии, но воспрепятствовать заражению множества компьютеров до выпуска обновления не в состоянии.

Сегодня киберпреступники способны доставить свои вредоносные программы на десятки тысяч компьютеров за очень короткое время. Кроме того, они получают дополнительное время для маневра благодаря модульной компоновке вирусов и программированию сразу нескольких различных вариантов своих кодов. Это вынуждает производителей систем безопасности создавать отдельные сигнатуры для каждого варианта, а вирусописатели между тем успевают без спешки установить разработанные ими инструменты системного уровня на зараженные компьютеры или открыть потайные ходы, чтобы с их помощью похитить важные данные или пароли.

Эвристическими называются методы поиска, исследующие исполняемые файлы, электронные почтовые сообщения и их вложения на наличие подозрительных команд. Данные методы выявляют последовательности кодов, необычные команды и схемы поведения, уже известные программе обеспечения безопасности по предыдущим нападениям как вредоносные. К примеру, как потенциально опасные маркируются вложения с отсутствующими расширениями файлов. Команды, без разрешения открывающие адресную книгу Outlook Express, создающие ключи реестра или активирующие сетевые порты, тоже идентифицируются как потенциальные вредители.

Эвристические методы оказываются чрезвычайно успешными в случае очень коротких программных частей в загрузочном секторе: если, к примеру, программа производит запись в сектор 1, дорожку 0, сторону 0, то это приводит к изменению раздела накопителя. Но кроме вспомогательной программы FDISK эта команда больше нигде не используется, и потому в случае ее неожиданного появления речь (с большой вероятностью) идет о загрузочном вирусе.

Эвристические алгоритмы способны обнаружить новых или мутировших вредителей, для которых пока нет вирусных определений. Поскольку этот метод поиска базируется на эмпирических предположениях, полностью исключить ложные срабатывания (false positive) нельзя. При установке эвристической машины пользователь вынужден выбирать между очень строгим режимом сканирования с большим количеством ложных тревог и сравнительно умеренной защитой.

Наряду с распознаванием вредителей в реальном времени блокираторы поведения обладают еще одним преимуществом по сравнению со всеми другими технологиями раннего распознавания: если вредоносное программное обеспечение легко модифицировать и замаскировать (для чего имеется масса возможностей) таким образом, что оно не будет распознаваться сканерами на основе сигнатур и эвристическими методами, то программные команды не изменяются. Поэтому, если какое-либо приложение несанкционированно подает недопустимую команду, немедленно включается поведенческий блокиратор и предотвращает выполнение вредоносной программы.

Авторы вредоносного программного обеспечения всегда идут на шаг впереди охотников за вирусами. Однако новые технологии, одна из которых — блокировка поведения, позволяют сократить временной лаг между появлением вредителя и обновлением сигнатуры. Поскольку блокираторы поведения, как и сканеры на основе сигнатур, работают динамически, обновления — будь то вирусные сигнатуры или поведенческие схемы — остаются по-прежнему востребованными. Эту брешь в системе безопасности необходимо закрыть за счет известной доли недоверия и осторожности при обращении с сомнительными электронными письмами и страницами Web.

Матиас Руф — технический директор в западно-европейском отделе компании Softwin.

Автор статьи обращает внимание на криминальную подоплеку современных вирусных атак. Это означает, что у нападающих имеется достаточное количество денег и терпения для того, чтобы написать вирус именно для вас и добиться того, чтобы он не представлял собой легко опознаваемый антивирусным сканером вариант уже известного вредоносного программного обеспечения. Это означает определенные следствия для выбора подходящей защиты от вирусов: специально созданный вредитель будет распознан путем анализа поведения

с большей вероятностью, чем при помощи классической сигнатурной техники отражения атак. Поэтому в последующих номерах мы планируем подробнее рассмотреть упомянутые в статье типы антивирусных систем на основе конкретных решений.

Как следует из определения, основными задачами антивируса является:

- Препятствование проникновению вирусов в компьютерную систему

- Обнаружение наличия вирусов в компьютерной системе

- Устранение вирусов из компьютерной системы без нанесения повреждений другим объектам системы

- Минимизация ущерба от действий вирусов

Технологии, применяемые в антивирусах, можно разбить на две группы -

- Технологии сигнатурного анализа

- Технологии вероятностного анализа

Сигнатурный анализ является наиболее известным методом обнаружения вирусов и используется практически во всех современных антивирусах. Для проведения проверки антивирусу необходим набор вирусных сигнатур, который хранится в антивирусной базе.

Ввиду того, что сигнатурный анализ предполагает проверку файлов на наличие сигнатур вирусов, антивирусная база нуждается в периодическом обновлении для поддержания актуальности антивируса. Сам принцип работы сигнатурного анализа также определяет границы его функциональности - возможность обнаруживать лишь уже известные вирусы - против новых вирусов сигнатурный сканер бессилен.

С другой стороны, наличие сигнатур вирусов предполагает возможность лечения инфицированных файлов, обнаруженных при помощи сигнатурного анализа . Однако, лечение допустимо не для всех вирусов - трояны и большинство червей не поддаются лечению по своим конструктивным особенностям, поскольку являются цельными модулями, созданными для нанесения ущерба.

Грамотная реализация вирусной сигнатуры позволяет обнаруживать известные вирусы со стопроцентной вероятностью.

Технологии вероятностного анализа в свою очередь подразделяются на три категории:

- Эвристический анализ

- Поведенческий анализ

- Анализ контрольных сумм

В процессе эвристического анализа проверяется структура файла, его соответствие вирусным шаблонам. Наиболее популярной эвристической технологией является проверка содержимого файла на предмет наличия модификаций уже известных сигнатур вирусов и их комбинаций. Это помогает определять гибриды и новые версии ранее известных вирусов без дополнительного обновления антивирусной базы.

Эвристический анализ применяется для обнаружения неизвестных вирусов, и, как следствие, не предполагает лечения.

Данная технология не способна на 100% определить вирус перед ней или нет, и как любой вероятностный алгоритм грешит ложными срабатываниями.

Поведенческий анализ весьма узко применим на практике, так как большинство действий, характерных для вирусов, могут выполняться и обычными приложениями. Наибольшую известность получили поведенческие анализаторы скриптов и макросов, поскольку соответствующие вирусы практически всегда выполняют ряд однотипных действий. Например, для внедрения в систему, почти каждый макровирус использует один и тот же алгоритм : в какой-нибудь стандартный макрос , автоматически запускаемый средой Microsoft Office при выполнении стандартных команд (например, " Save ", " Save As ", " Open ", и т.д.), записывается код, заражающий основной файл шаблонов normal. dot и каждый вновь открываемый документ.

Средства защиты, вшиваемые в BIOS , также можно отнести к поведенческим анализаторам. При попытке внести изменения в MBR компьютера, анализатор блокирует действие и выводит соответствующее уведомление пользователю.

Помимо этого поведенческие анализаторы могут отслеживать попытки прямого доступа к файлам, внесение изменений в загрузочную запись дискет, форматирование жестких дисков и т. д.

Поведенческие анализаторы не используют для работы дополнительных объектов, подобных вирусным базам и, как следствие, неспособны различать известные и неизвестные вирусы - все подозрительные программы априори считаются неизвестными вирусами. Аналогично, особенности работы средств, реализующих технологии поведенческого анализа, не предполагают лечения.

Как и в предыдущем случае, возможно выделение действий, однозначно трактующихся как неправомерные - форматирование жестких дисков без запроса, удаление всех данных с логического диска, изменение загрузочной записи дискеты без соответствующих уведомлений и пр. Тем не менее, наличие действий неоднозначных - например, макрокоманда создания каталога на жестком диске, заставляет также задумываться о ложных срабатываниях и, зачастую, о тонкой ручной настройке поведенческого блокиратора.

Анализаторы контрольных сумм (также используется название "ревизоры изменений") как и поведенческие анализаторы не используют в работе дополнительные объекты и выдают вердикт о наличии вируса в системе исключительно методом экспертной оценки. Большая популярность анализа контрольных сумм связана с воспоминаниями об однозадачных операционных системах, когда количество вирусов было относительно небольшим, файлов было немного и менялись они редко. Сегодня ревизоры изменений утратили свои позиции и используются в антивирусах достаточно редко. Чаще подобные технологии применяются в сканерах при доступе - при первой проверке с файла снимается контрольная сумма и помещается в кэше, перед следующей проверкой того же файла сумма снимается еще раз, сравнивается, и в случае отсутствия изменений файл считается незараженным.

Подводя итоги обзора технологий, применяемых в антивирусах, отметим, что сегодня практически каждый антивирус использует несколько из перечисленных выше технологий, при этом использование сигнатурного и эвристического анализа для проверки файлов и именно в этом порядке является повсеместным. В дальнейшем средства, реализующие комбинацию сигнатурного и эвристического анализа, мы будем называть антивирусными сканерами.

Вторая группа технологий более разнородна, поскольку ни один из применяемых подходов не дает гарантии обнаружения неизвестных вирусов. Очевидно, что и совместное использование всех этих технологий не дает такой гарантии. На сегодняшний день лучшим способом борьбы с новыми угрозами является максимально быстрое реагирование разработчиков на появление новых экземпляров вирусов выпуском соответствующих сигнатур. Также, учитывая наличие активных вредоносных программ, необходимо не менее быстро реагировать на обнаружение новых уязвимостей в операционных системах и устанавливать соответствующие заплаты безопасности.

Читайте также: