Возможные угрозы безопасности вирусы

Под угрозами безопасности информации понимаются потенциально возможные события, процессы или явления, которые могут привести к утрате целостности, конфиденциальности или доступности информации. Понятие "утрата целостности" включает несанкционированное изменение, полное или частичное уничтожение информации.

Сравнение понятий "информационный риск" и "угроза безопасности информации" позволяет сделать следующие выводы. Оба они связаны со случайными событиями в информационной системе, оказывающими негативное влияние на информацию. Однако при рассмотрении угроз безопасности информации не рассматриваются проблемы качества информации и полный ущерб предприятия. Упор делается на изучение сущности угроз с целью противодействия им на правовом, организационном и особенно технологическом уровне.

Существует множество подходов к классификации угроз безопасности информации. Так, все угрозы безопасности информации могут быть разделены на две группы: внешние и внутренние.

Внешние угрозы исходят от источников, не входящих в состав ИС. Внутренние же угрозы порождаются внутри самой информационной системы. Сложившийся стереотип о наибольшей опасности, грозящей безопасности системы извне, опровергается статистическими данными. На долю внутренних угроз приходится 80% всех зарегистрированных угроз безопасности информации.

Разделение на внутренние и внешние угрозы полезно для выбора приоритетов при определении политики информационной безопасности. Но оно не позволяет проводить более детальную классификацию угроз, направленную на выбор комплекса методов и средств защиты от угроз определенного класса. Так, компьютерный вирус может быть создан и внедрен пользователем или специалистом из подразделения обслуживания. Аналогичный вирус может попасть в систему и извне. Средства же защиты от такой угрозы не зависят от происхождения вируса. Кроме того, некоторые угрозы порождаются как внешними факторами, так и внутренними.

Поэтому целесообразно все множество потенциальных угроз безопасности информации классифицировать таким образом, чтобы выделенная группа угроз парировалась не которым подмножеством методов и средств защиты. При таком подходе часто удается выделить группы угроз, противодействие которым осуществляется определенными подразделениями предприятия. Все угрозы безопасности информации делятся на случайные и преднамеренные (рис. 13.1).

Рис. 13.1. Угрозы безопасности информационных систем

Случайные угрозы

Угрозы, которые не связаны с преднамеренными действиями злоумышленников и реализуются в случайные моменты времени, называют случайными или непреднамеренными.

Реализация угроз этого класса приводит к наибольшим потерям (по статистическим данным – до 80% от ущерба, наносимого информационным ресурсам ИС любыми угрозами). В результате реализации таких угроз возможно непосредственное нарушение целостности и доступности информации, а также создание предпосылок для злоумышленных действий в отношении информации.

Характеризуя угрозы информации в ИС, не связанные с преднамеренными действиями в целом, следует отметить, что механизм их реализации изучен достаточно хорошо, накоплен значительный опыт противодействия этим угрозам.

Характеристики угроз этого класса с течением времени изменяются незначительно. Современная технология разработки технических и программных средств, эффективная система эксплуатации ИС, включающая обязательное резервирование информации, позволяют значительно снизить потери от реализации угроз этого класса.

Парируются случайные угрозы на этапах разработки и использования информационных технологий. В процессе эксплуатации ИС основная нагрузка по выполнению всего комплекса мероприятий по противодействию угрозам этого класса ложится на отдел ИТ и пользователей.

Стихийные бедствия и аварии чреваты наиболее разрушительными последствиями для ИС, так как последние подвергаются физическому разрушению, информация утрачивается или доступ к ней становится невозможен. Наиболее вероятны аварии, связанные с отключениями подачи электроэнергии.

Сбои и отказы сложных систем неизбежны. В результате сбоев и отказов нарушается работоспособность технических средств, уничтожаются и искажаются данные и программы, нарушается алгоритм работы устройств. Нарушения алгоритмов работы отдельных узлов и устройств могут также привести к нарушению конфиденциальности информации.

Ошибки при разработке ИС, алгоритмические и программные ошибки приводят к последствиям, аналогичным последствиям от сбоев и отказов технических средств. Кроме того, такие ошибки могут быть использованы злоумышленниками для воздействия на ресурсы ИС. Особую опасность представляют ошибки в операционных системах (ОС) и в программных средствах защиты информации. Ежегодно компания Microsoft официально признает наличие ошибок в своих программных продуктах, серьезно влияющих на уровень безопасности информации в ИС. В 2010 г. фирма устранила 106 уязвимостей.

Согласно данным Национального института стандартов и технологий США (NIST), 65% случаев нарушения безопасности информации происходит в результате ошибок пользователей и обслуживающего персонала Некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей сотрудниками приводит к уничтожению, нарушению целостности и конфиденциальности информации, а также компрометации механизмов защиты.

Угрозы в сети Интернет

Материалы по теме

Содержание статьи:

Технические угрозы

Угроза – это потенциально возможное событие, действие, которое посредством воздействия на объект защиты может привести к нанесению ущерба.

Троянские программы – вредоносные программы, которые целенаправленно внедряются злоумышленниками для сбора информации, ее разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Внешне троянские программы выглядят как легальные программные продукты и не вызывают подозрений. В отличие от вирусов, они полностью готовы к выполнению своих функций. На это и делается расчет злоумышленников: их задача – сделать такую программу, которую пользователи не побоятся запускать и использовать.

Злоумышленники могут заражать компьютер, чтобы сделать его частью ботнета – сети из зараженных устройств, расположенных по всему миру. Крупные ботнеты могут включать в себя десятки и сотни тысяч компьютеров. Пользователи часто даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками. Ботнеты создаются путем рассылки разными способами вредоносных программ, а зараженные машины в дальнейшем регулярно получают команды от администратора ботнета, так что оказывается возможным организовать согласованные действия компьютеров-ботов по атаке других устройств и ресурсов.

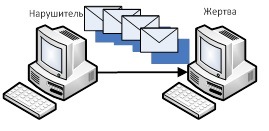

DoS-атака (отказ в обслуживании) – это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс.

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – просто вывести компьютер из строя, а не получить информацию, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся: память, процессорное время, дисковое пространство, сетевые ресурсы и т. д.

Осуществить DoS-атаку можно двумя способами.

При первом способе для DoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

Если подобная атака проводится одновременно сразу с большого числа компьютеров, то в этом случае говорят о DDoS-атаке.

DDoS-атака (распределенный отказ в обслуживании) – это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Более подробная информация — в статье "Атаки DoS и DDoS".

Социальная инженерия

Фишинг является наиболее популярным способом атаки на пользователей и одним из методов социальной инженерии. Он представляет собой особый вид Интернет-мошенничества. Цель фишинга – получение доступа к конфиденциальным данным, таким как адрес, телефон, номера кредитных карт, логины и пароли, путем использования поддельных веб-страниц. Часто фишинговая атака происходит следующим образом: на электронную почту приходит письмо с просьбой войти в систему Интернет-банкинга от имени якобы сотрудника банка. Письмо содержит ссылку на ложный сайт, который трудно отличить от настоящего. Пользователь вводит личные данные на поддельном сайте, а злоумышленник перехватывает их. Завладев персональными данными, он может, например, получить кредит на имя пользователя, вывести деньги с его счета и расплатиться его кредитными картами, снять деньги с его счетов или создать копию пластиковой карты и с ее помощью снять деньги в любом месте мира.

Способы защиты от угроз в Интернете

Существует много видов и способов атак, но также есть и достаточное количество способов защиты от них. При работе в Интернете рекомендуется выполнять следующие требования:

Рубрика: Технические науки

Дата публикации: 03.11.2014 2014-11-03

Статья просмотрена: 10810 раз

Локальная сеть (LOCAL AREA NETWORK-LAN) -набор компьютеров (часто называемых рабочими станциями (Workstation)), серверов, сетевых принтеров, коммутаторов (Switch), маршрутизаторов (Router), точек доступа (Access Point), другого оборудования, а также соединяющих их кабелей, обычно расположенных на относительно небольшой территории или в небольшой группе зданий (учебный класс, квартира, офис, университет, дом, фирма, предприятие) [1].

Компьютерные сети сегодня являются привычным инструментом коммуникаций, информационного обмена и выполнения вычислений. Именно поэтому очень важно быть уверенным в защищённости локальной сети и вовремя выявить возможные угрозы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для выбора наиболее экономичных средств обеспечения безопасности.

Угрозы безопасности информации локальных вычислительных сетей можно разделить на две большие группы:

1. Ошибки в программном обеспечении.

2. Различные DoS- и DDoS-атаки.

3. Компьютерные вирусы, черви, троянские кони.

5. Технические средства съема информации.

II. Человеческий фактор:

1. Уволенные или недовольные сотрудники.

2. Промышленный шпионаж.

4. Низкая квалификация.

Рассмотрим каждую угрозу и способы защиты от них подробнее.

Ошибки в программном обеспечении — самое узкое место любой сети. Источниками ошибок в программном обеспечении являются специалисты — конкретные люди с их индивидуальными особенностями, квалификацией, талантом и опытом. Большинство ошибок не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов. Такие уязвимости устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких обновлений является необходимым условием безопасности сети.

Различные DoS- и DDoS-атаки. Denial Of Service (отказ в обслуживании) — особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Защита от DoS — атак должна опираться на межсетевой экран. При этом важна правильная настройка работы всех компонентов, которая возможна лишь с участием квалифицированного специалиста области информационной безопасности. Проведение мониторинга и анализа трафика позволит своевременно обнаружить угрозы, принять необходимые меры. Более надежная защита от DDoS — атак достигается с помощью выделенного сервера. Безопасное дисковое пространство надежно хранит данные, которые находятся под контролем экспертов дата-центра. При этом предоставляется круглосуточный доступ к сети.

Существует система очистки трафика как качественная защита DDoS-атак, которая построена на выявлении поддельных пакетов и их блокировке. Легитимные пользователи при этом не ограничиваются в доступе к ресурсам. Система анализирует нормальный входящий и исходящий трафик, строит графики и запоминает адекватную работу. При DDoS-атаке сразу можно заметить аномальные отклонения в построенных кривых. При первых симптомах атаки рекомендуется обратиться к профессиональным сервисам, предоставляющим услугу защиты от таких атак [3].

Компьютерные вирусы, черви, троянские кони. Компьютерный вирус — вид вредоносного программного обеспечения, способный создавать копии самого себя и внедрятся в код других программ, с целью нарушения работы программно-аппаратных комплексов.

В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений, установка антивирусного ПО, осуществление контроля задач и сервисов, запускаемых в системе, установить персональный брандмауэр [2].

Технические средства съема информации. Сюда можно отнести такие средства, как клавиатурные жучки, различные мини-камеры, звукозаписывающие устройства и т. д. Данная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия спецтехники, требует доступа к сети и ее составляющим.

Промышленный шпионаж — форма недобросовестной конкуренции, при которой осуществляется незаконное получение, использование, разглашение информации, составляющей коммерческую, служебную или иную охраняемую законом тайну с целью получения преимуществ при осуществлении предпринимательской деятельности, а равно получения материальной выгоды. Защититься от него достаточно сложно. В основном защита осуществляется с помощью охранной системы.

Халатность — неисполнение или ненадлежащее исполнение должностным лицом своих обязанностей вследствие недобросовестного или небрежного отношения к работе.

В результате ошибок из-за халатности, злоумышленник может получить доступ в защищённую сеть. Борьба с халатностью ведётся на законодательном уровне. Существует множество нормативно-правовых актов, которые предусматривают меры наказания за подобное нарушение.

Низкая квалификация. Низкая грамотность сотрудников в работе локальных сетей может приводить к ряду ошибок. Такой сотрудник не может определить, какая информация является конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один — обучение пользователей, создание соответствующих документов и повышение квалификации [4].

Вышеперечисленные угрозы составляют неполный перечень угроз безопасности локальных сетей, и могут дополняться. Однако знание основных угроз и методов борьбы с ними позволит обезопасить локальную вычислительную сеть от нежелательных воздействий, а также принять все необходимые меры по их устранению.

1. В. Г. Олифер, Н. А. Олифер. Компьютерные сети. Принципы, технологии, протоколы. — СПб: Питер, 2000.

3. Лужнов Е. DDoS атаки, методы противодействия// Лаборатория Касперского.

4. Информационно-психологическая безопасность: основные понятия / Г. М. Зараковский., Г. Л. Смолян // Психология и безопасность организаций: Сб. науч. тр. / Под ред. А. В. Брушлинского и В. Е. Лепского. — М., 1997.

Вирусные угрозы с каждым днем все возрастают. Еще совсем недавно врагом номер один были обычные сетевые черви, которые путешествовали от компьютера к компьютеру, используя уязвимости в клиентском программном обеспечении или неосмотрительность пользователя. Одним из ярких представителей таких червей был Klez. Сегодня все намного сложнее.

| В отличие от классических почтовых червей, бестелесные черви в процессе заражения и распространения не используют ни временных, ни постоянных файлов. |

| В конфликт были вовлечены три группировки кибер-преступников: создатели Netsky с одной стороны, разработчики Mydoom и Bagle с другой. |

В этой ситуации больше всего поражает всеобщее бессилие: ни пользователи интернета, ни бизнес-компании, ни правительства, ни спецслужбы — никто не в состоянии помешать горстке технически образованных, но психически неуравновешенных людей играть со всем интернет-сообществом. Данный инцидент является первым звоночком, который обязан привлечь наше внимание. Как вы думаете, если разгорится настоящая война вирусописателей друг с другом, на каком поле боя они будут выяснять отношения, и кто от этого пострадает в первую очередь?

И ещё о войнах. Сегодня главной угрозой национальной безопасности государств является терроризм. Нестабильная ситуация в мире заставляет задуматься: что мешает террористическим и криминальным группировкам устроить кибертеракт или киберограбление? Ведь нет ничего проще, чем взять к себе на службу нескольких хакеров! Компьютерных злоумышленников (например, тех, кто грабит банки) ловят из-за того, что они не умеют скрываться в реальной жизни. Ничто не мешает преступным не виртуальным коллегам поделиться с ними опытом.

| Террористы планируют вызвать сбои в системах крупнейших экономических и финансовых центров Запада, нарушить работу электросетей, водопровода, промышленных предприятий. |

Аналитические центры безопасности США обеспокоены информацией о том, что международные террористические группировки, связанные с исламскими фундаменталистами, готовят беспрецедентную атаку на интернет. Они планируют вызвать сбои в системах крупнейших экономических и финансовых центров Запада, нарушить работу электросетей, водопровода, промышленных предприятий. Последствия террористической атаки в интернете могут быть сравнимы с событиями 11 сентября 2001 года в Нью-Йорке. Если эта информация подтвердится, то сотрудничество террористов и киберпреступников станет неоспоримым фактом и новой, очень серьёзной угрозой.

Еще одним примером вредоносного сотрудничества является объединение спамерских, хакерских и вирусных технологий. Злоумышленники уже сейчас реализовали схему: спам используется для того, чтобы рассылать вирусы пользователям, вирусы поражают компьютеры, которые в дальнейшем служат базой для хакерских атак или рассылки коммерческого спама. Таким образом, злоумышленники заметают следы (противоправные действия совершаются с компьютера невинного пользователя) и в несколько раз повышают эффективность собственных атак (ведь в их распоряжении оказываются мощности многих компьютеров).

Не стоит думать, что описанные угрозы носят гипотетический характер и опасны только крупным известным компаниям. Вне зависимости от того, кем вы являетесь — крупной бизнес-компанией или обычным пользователем интернета — вирусы могут принести огромные финансовые убытки именно вам. Приведем лишь несколько примеров.

| Бэкдоры предоставляют злоумышленнику удаленный доступ к зараженному компьютеру. Часто вредоносная программа может являться одновременно и сетевым червем и бэкдором. |

Еще одной опасностью для пользователей интернета являются программы-троянцы, ворующие виртуальные деньги. Сейчас широко распространена система электронных платежей (читай денег) — webmoney. Вредоносные программы встраивают свой код в webmoney-клиент, расположенный на вашем жестком диске, или просто предлагают пройти перерегистрацию. После того как злоумышленник или его троянец получат доступ к вашему виртуальному кошельку, они переведут все деньги себе.

| Владельца компьютера, который ни в чем не виноват, привлекут к суду за те преступления, которые злоумышленник натворил при помощи своего вируса. |

Выше уже упоминалось, что вирус может сделать из вашего компьютера базу для предстоящих хакерских налетов. Такое бывает очень и очень часто. Владельца компьютера, который ни в чем не виноват, привлекут к суду за те преступления, которые злоумышленник натворил при помощи своего вируса. Важно также и то, что вирус может легко самоликвидироваться после получения соответствующей команды от своего создателя. В этом случае хозяин компьютера не имеет никакой возможности доказать в суде свою невиновность.

Почему же вирусы так распространены? Почему так часто они поражают, казалось бы, отлично защищенные сети крупных и средних компаний? В чем же здесь дело? Причина кроется вовсе не в плохом антивирусном ПО и слабой поддержке клиентов со стороны антивирусных компаний. Отнюдь! Исследования показывают, что решающую роль играет человеческий фактор. Чаще всего до катастрофы доводит халатность системного администратора. Любые средства защиты становятся бесполезными без своевременного обновления программного обеспечения и установки необходимых патчей. Это все равно, что поставить железную двойную дверь, но открыть балкон и приставить к нему лестницу.

Но причина не в одних лишь системных администраторах. Подавляющее большинство простых пользователей недостаточно осведомлены о проблемах безопасности. Каждый пользователь должен понимать, какую опасность таят в себе вирусы, и знать хотя бы элементарные правила компьютерной гигиены. В противном случае даже самый умный системный администратор и максимально эффективный антивирусный комплекс окажутся бессильными. Новый финский замок и закрытые изнутри окна — это хорошо, но если жильцы сами открывают дверь, кому не попадя, то дом по-прежнему в опасности. Часть пользователей используют нелицензионное программное обеспечение, устанавливают большое количество сомнительного софта, а потом не следят за ним. Сомнительное, пиратское ПО иногда оказывается изначально инфицированным, а также может содержать недокументированные вредоносные функции.

| Подавляющее большинство простых пользователей недостаточно осведомлены о проблемах безопасности. |

Помимо банального нарушения закона, использование нелицензионного антивирусного софта дает ложное ощущение собственной безопасности. Ведь такой пользователь не получает обновлений продукта, часто не имеет возможности обновлять антивирусные базы и лишен всяческих новостей о грозящих эпидемиях и опасностях. Зачастую пиратская антивирусная программа к моменту своего появления на рынке устаревает настолько, что становится бесполезной для борьбы со всеми вирусами, появившимися за последние месяцы.

| Общемировой ущерб от вирусных эпидемий млрд USD  |

Показателен прогноз Computer Economics на 2004 год, ущерб от вирусных эпидемий в котором, предположительно, впервые превысил рекордные показатели 2000 года. Основной ущерб экономике нанесли крупные эпидемии компьютерных червей: Bagle, NetSky, Sasser и Mydoom (в порядке увеличения показателей причиненного ущерба). Учитывая, что во второй половине 2004 года значительных эпидемий не случилось, прогноз можно считать достаточно точным.

Как же бороться с вирусной опасностью? Для того чтобы защитить свои финансы и секретную информацию, а также снизить возможный ущерб от действий вирусов, необходимо, прежде всего, с должным вниманием относиться к информационной безопасности. Проблема не решится сама собой, каждый день появляется около 50 новых модификаций различных вирусов, тысячи антивирусных специалистов постоянно анализируют вредоносные коды и готовят соответствующие кибервакцины. От пользователей, компаний и муниципальных предприятий следует лишь грамотно развернуть антивирусный комплекс в масштабах своей сети, а потом поддерживать его работоспособность.

| Только последние версии антивирусных продуктов способны надежно защитить пользователей от современных вирусных угроз. |

Чтобы поддерживать свою защиту на должном уровне требуется как можно чаще обновлять антивирусные базы. На предприятии это обычно не является проблемой — правильно настроенное антивирусное решение будет скачивать и устанавливать обновления в автоматическом режиме. Совсем другое дело — обновление самого продукта. С каждой новой версией появляются новые антивирусные модули, исправляются мелкие недочеты, а порой и ошибки, в старых модулях. Что еще более важно, в новых версиях реализованы технологии, существенно повышающие эффективность борьбы с новыми видами киберинфекций. Таким образом, только последние версии антивирусных продуктов способны надежно защитить пользователей от современных вирусных угроз. Заметим, что в последнее время на рынке появились компании, которые предлагают профессиональные услуги по установке и поддержанию в рабочем состоянии систем безопасности. По-видимому, небольшим компаниям, не обладающим достаточными ресурсами на самостоятельное управление антивирусной защитой, следует рассмотреть и такой вариант.

Важно помнить, что слабым звеном любой модели безопасности является человек. Поэтому специалистам, отвечающим в компании за компьютерную безопасность, следует проводить просветительскую работу среди своих сотрудников. Это не потребует больших финансовых затрат, а время, потраченное на ликбез, окупится сполна. Необходимо регулярно рассказывать служащим об элементарных правилах компьютерной гигиены, это сформирует у персонала правильный взгляд на проблему информационной безопасности, а вместе с антивирусным комплексом и другими средствами безопасности позволит обеспечить высокий уровень защиты.

На фоне снижения ИТ-бюджетов вообще, приятно отметить, что инвестиции в информационную безопасность в целом растут. Мировое сообщество постепенно осознает необходимость создания эффективной законодательной базы для борьбы с киберпреступлениями. В России, например, постоянно совершенствуется глава 28 (статьи 272-274) УК РФ, посвященная целиком и полностью преступлениям в сфере информационных технологий.

| Главный союзник хакеров и вирусописателей это несерьезное отношение к самозащите самих пользователей. |

Важную роль в решение проблемы информационной безопасности играет просветительская деятельность самих поставщиков продуктов для защиты компьютерных сетей. Своевременное оповещение о вирусных эпидемиях, подробное описание вирусов и методов борьбы с ними — все это не менее важно, чем создание эффективных антивирусных программ.

Информационная безопасность еще долго будет стоять на первом месте среди приоритетов современного бизнеса. Главный союзник хакеров и вирусописателей это несерьезное отношение к самозащите самих пользователей, ленящихся принять ряд мер, позволяющих существенно сократить возможные риски. Поэтому ваша безопасность зависит, в первую очередь, от вашего понимания проблемы, принятия правильных и своевременных решений, а также от использования современного антивирусного программного обеспечения.

Информационная безопасность – это защита информации от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести ущерб ее владельцу или пользователю.

Основные принципы информационной безопасности

1. Целостность данных — такое свойство, в соответствии с которым информация сохраняет свое содержание и структуру в процессе ее передачи и хранения. Создавать, уничтожать или изменять данные может только пользователь, имеющий право доступа.

2. Конфиденциальность — свойство, которое указывает на необходимость ограничения доступа к конкретной информации для обозначенного круга лиц. Таким образом, конфиденциальность дает гарантию того, что в процессе передачи данных, они могут быть известны только авторизованным пользователям

3. Доступность информации — это свойство характеризует способность обеспечивать своевременный и беспрепятственный доступ полноправных пользователей к требуемой информации.

4. Достоверность – данный принцип выражается в строгой принадлежности информации субъекту, который является ее источником или от которого она принята.

Задача обеспечения информационной безопасности подразумевает реализацию многоплановых и комплексных мер по предотвращению и отслеживанию несанкционированного доступа неавторизованных лиц, а также действий, предупреждающих неправомерное использование, повреждение, искажение, копирование, блокирование информации.

Вопросы информационной безопасности становятся первоочередными в тех случаях, когда выход из строя или возникновение ошибки в конкретной компьютерной системе могут привести к тяжелым последствиям.

Виды угроз информационной безопасности

Под угрозой информационной безопасности принято понимать потенциально возможные действия, явления или процессы, способные оказать нежелательное воздействие на систему или на хранящуюся в ней информацию.

Такие угрозы, воздействуя на ресурсы, могут привести к искажению данных, копированию, несанкционированному распространению, ограничению или блокированию к ним доступа. В настоящее время известно достаточно большое количество угроз, которые классифицируют по различным признакам.

По природе возникновения различают естественные и искусственные угрозы. К первой группе относятся те, что вызваны воздействием на компьютерную систему объективных физических процессов или стихийных природных явлений. Вторая группа – те угрозы, которые обусловлены деятельностью человека.

По степени преднамеренности проявления, угрозы разделяют на случайные и преднамеренные.

Также есть разделение в зависимости от их непосредственного источника, в качестве которого может выступать природная среда (например, стихийные бедствия), человек (разглашение конфиденциальных данных), программно-аппаратные средства: санкционированные (ошибка в работе операционной системы) и несанкционированные (заражение системы вирусами).

Источник угроз может иметь разное положение. В зависимости от этого фактора также выделяют три группы:

— Угрозы, источник которых находятся вне контролируемой группы компьютерной системы (пример – перехват данных, передаваемых по каналам связи)

— Угрозы, источник которых – в пределах контролируемой зоны системы (это может быть хищение носителей информации)

— Угрозы, находящиеся непосредственно в самой системе (например, некорректное использование ресурсов).

Угрозы способны по-разному воздействовать на компьютерную систему. Это могут быть пассивные воздействия, реализация которых не влечет за собой изменение структуры данных (например, копирование). Активные угрозы — это такие, которые, наоборот, меняют структуру и содержание компьютерной системы (внедрение специальных программ).

В соответствии с разделением угроз по этапам доступа пользователей или программ к ресурсам системы существуют такие опасности, которые проявляются на этапе доступа к компьютеру и обнаружимые после разрешения доступа (несанкционированное использование ресурсов).

Классификация по месту расположения в системе подразумевает деление на три группы: угрозы доступа к информации, находящейся на внешних запоминающих устройствах, в оперативной памяти и к той, что циркулирует в линиях связи.

Такие действия, как хищение информации, относят к угрозам, проявляющимся независимо от активности системы. А, например, распространение вирусов может быть обнаружено исключительно в процессе обработки данных.

Случайными, или непреднамеренными называются такие угрозы, которые не связаны с действиями злоумышленников. Механизм их реализации изучен достаточно хорошо, поэтому существуют разработанные методы противодействия.

Аварии и стихийные бедствия представляют особую опасность для компьютерных систем, так как они влекут за собой наиболее негативные последствия. Вследствие физического разрушения систем информация становится недоступной, либо утрачивается. Кроме того, невозможно полностью избежать или предупредить сбои и отказы в сложных системах, в результате которых, как правило, хранящаяся на них информация искажается или уничтожается, нарушается алгоритм работы технических устройств.

Ошибки, которые могут быть допущены в процессе разработки компьютерной системы, включая неверные алгоритмы работы и некорректное программное обеспечение, способны привести к последствиям, которые аналогичны тем, что происходят при сбое и отказе в работе технических средств. Более того, подобные ошибки могут использоваться злоумышленниками в целях воздействия на ресурсы системы.

Ошибки пользователей приводят к ослаблению информационной безопасности в 65 % случаев. Некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей сотрудниками на предприятиях приводит к уничтожению, нарушению целостности и конфиденциальности информации.

Выделяют также преднамеренные угрозы, которые связаны с целенаправленными действиями нарушителя. Изучение этого класса затруднено, так как он имеет очень динамичный характер и постоянно пополняется новыми видами угроз.

Для проникновения в компьютерную систему с целью дальнейшего хищения или уничтожения информации используются такие методы и средства шпионажа, как прослушивание, хищение программ, атрибутов защиты, документов и носителей информации, визуальное наблюдение и другие.

При несанкционированном доступе к данным обычно используют штатные аппаратные и программные средства компьютерных систем, вследствие чего нарушаются установленные правила разграничения доступа пользователей или процессов к информационным ресурсам. Самые распространенные нарушения – это перехват паролей (производится с помощью специально разработанных программ), выполнение каких-либо действий под именем другого человека, а также использование злоумышленником привилегий законных пользователей.

Специальные вредоносные программы

Читайте также: