Вирус rmnet как вылечить

Новые банковские троянцы, очередные мошенничества с пользователями социальных сетей и другие события января 2012 года

1 февраля 2012 года

Среди вредоносных программ, обнаруженных в январе на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, лидирующие позиции занимает файловый инфектор Win32.Expiro.23 (19,23% случаев обнаружения), при запуске пытающийся повысить собственные привилегии в системе, отыскивающий запущенные службы и заражающий соответствующие им исполняемые файлы.

Не отстает от него по популярности Win32.Rmnet.8 (8,86% случаев заражения) — этот вирус проникает на компьютер посредством зараженных флеш-накопителей или при запуске инфицированных исполняемых файлов и обладает способностью к саморепликации — копированию самого себя без участия пользователя. Вредоносная программа инфицирует файлы с расширениями .exe, .dll, .scr, .html, .htm, а в некоторых случаях — .doc и .xls, при этом она способна создавать на съемных накопителях файл autorun.inf. Непосредственно после своего запуска Win32.Rmnet модифицирует главную загрузочную запись, регистрирует системную службу Microsoft Windows Service (она может играть в операционной системе роль руткита), пытается удалить сервис RapportMgmtService, встраивая в систему несколько вредоносных модулей, отображающихся в Диспетчере задач Windows в виде четырех строк с заголовком iexplore.exe. Файловый вирус Win32.Rmnet крадет пароли от популярных ftp-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP. Эта информация впоследствии может быть использована злоумышленниками для реализации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. Также нередко встречаются на инфицированных компьютерах российских пользователей троянцы Trojan.WMALoader и Trojan.Inor .

Примерно в это же время были зафиксированы случаи распространения другой вредоносной программы, с помощью которой злоумышленники планировали провести фишинговую атаку на клиентов одного из российских банков. Попадая на компьютер жертвы, Trojan.Hosts.5590 создает новый процесс explorer.exe и помещает туда собственный код, а затем прописывает себя в папке автоматического запуска приложений под именем Eldesoft.exe.

В январе 2012 года на 25% сократилось число обращений в службу технической поддержки со стороны пользователей, пострадавших от действий программ-блокировщиков.

Однако попадаются среди программ-вымогателей отдельные образцы, вовсе не располагающие кодом разблокировки. К ним, в частности, относится троянец Trojan.Winlock.5490 , ориентированный на французских пользователей. Эта вредоносная программа запускается только на персональных компьютерах, операционная система которых имеет французскую локализацию. Троянец обладает встроенными функциями антиотладки: в процессе загрузки он проверяет, не запущен ли его процесс в среде виртуальных машин VirtualBox, QEmu, VMWare и пр., и в случае, если присутствие виртуальной машины обнаруживается, троянец прекращает свою работу.

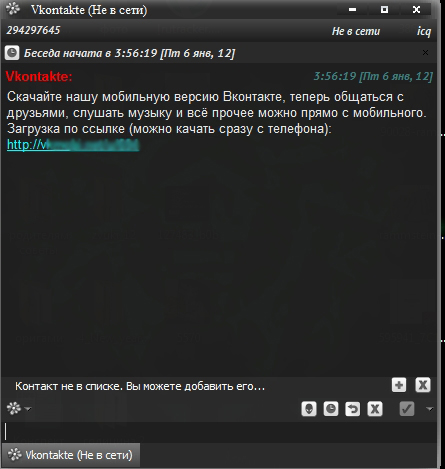

Методы, с использованием которых сетевые злоумышленники распространяют ссылки на вредоносное ПО или мошеннические сайты, совершенствуются с каждым месяцем. В ход идут всевозможные способы маскировки текста, приемы социальной инженерии и прочие ухищрения. В январе сетевые мошенники обратили свое внимание на формат выдачи ссылок поисковыми системами.

Страничка поддельной поисковой системы может открыться автоматически при переходе по ссылке в выдаче настоящего поисковика. Кроме того, созданная злоумышленниками страница SERP обычно содержит ссылки, релевантные введенному ранее пользователем запросу, и потому на первый взгляд не вызывает каких-либо подозрений. В свою очередь, переход по ссылкам уже с этой страницы может привести потенциальную жертву на мошеннический сайт или ресурс, распространяющий вредоносное ПО. В настоящее время среди подобных ссылок замечены поддельные сайты, имитирующие странички социальных сетей, ресурсы, предлагающие сомнительные услуги на условиях псевдоподписки, и сайты распространяющие ПО семейства Trojan.SmsSend.

В недавнем прошлом злоумышленники массовым образом создавали копии сайтов социальных сетей, но подделка страниц поисковой выдачи и даже целых поисковых систем — это, безусловно, новое явление.

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Trojan.DownLoad2.24758 | 974126 (28.66%) |

| 2 | Trojan.Oficla.zip | 831616 (24.47%) |

| 3 | Trojan.Tenagour.9 | 423106 (12.45%) |

| 4 | Trojan.Inject.57506 | 258383 (7.60%) |

| 5 | EICAR Test File (NOT a Virus!) | 198666 (5.84%) |

| 6 | Trojan.DownLoad2.32643 | 132938 (3.91%) |

| 7 | Trojan.Tenagour.3 | 110835 (3.26%) |

| 8 | Trojan.Siggen2.58686 | 66624 (1.96%) |

| 9 | Trojan.Siggen2.62026 | 66398 (1.95%) |

| 10 | Win32.HLLM.Netsky.18516 | 53409 (1.57%) |

| 11 | Trojan.DownLoad2.34604 | 44053 (1.30%) |

| 12 | Trojan.Packed.19696 | 44038 (1.30%) |

| 13 | Trojan.DownLoader5.26458 | 25809 (0.76%) |

| 14 | Trojan.Siggen.65070 | 24806 (0.73%) |

| 15 | Trojan.DownLoader4.5890 | 22291 (0.66%) |

| 16 | Trojan.DownLoader4.31404 | 22145 (0.65%) |

| 17 | Trojan.DownLoader5.886 | 21686 (0.64%) |

| 18 | Trojan.DownLoader4.61182 | 21133 (0.62%) |

| 19 | Trojan.PWS.Panda.1513 | 20104 (0.59%) |

| 20 | BackDoor.Bifrost.23284 | 6113 (0.18%) |

Всего проверено: 1,149,052,932

Инфицировано: 3,399,130 (0.30%)

| 01.01.2012 00:00 - 31.01.2012 18:00 | ||

| 1 | Win32.Rmnet.12 | 23948173 (30.31%) |

| 2 | JS.Click.218 | 14651677 (18.54%) |

| 3 | JS.IFrame.117 | 8323572 (10.53%) |

| 4 | Win32.HLLP.Neshta | 8098226 (10.25%) |

| 5 | JS.IFrame.112 | 3734140 (4.73%) |

| 6 | JS.IFrame.95 | 3312785 (4.19%) |

| 7 | Trojan.IFrameClick.3 | 2716412 (3.44%) |

| 8 | Win32.Virut | 2672403 (3.38%) |

| 9 | Trojan.MulDrop1.48542 | 1946447 (2.46%) |

| 10 | Trojan.Hosts.5006 | 1369212 (1.73%) |

| 11 | Trojan.DownLoader.17772 | 906094 (1.15%) |

| 12 | Trojan.PWS.Ibank.474 | 562056 (0.71%) |

| 13 | Win32.HLLP.Whboy.45 | 415298 (0.53%) |

| 14 | Trojan.DownLoader5.18057 | 339809 (0.43%) |

| 15 | JS.IFrame.176 | 319449 (0.40%) |

| 16 | Trojan.Packed.22271 | 318517 (0.40%) |

| 17 | Trojan.PWS.Ibank.456 | 280158 (0.35%) |

| 18 | Trojan.DownLoader.42350 | 221567 (0.28%) |

| 19 | Win32.Virut.56 | 218322 (0.28%) |

| 20 | JS.Autoruner | 213647 (0.27%) |

Всего проверено: 114,007,715,914

Инфицировано: 79,017,655 (0.07%)

Приветствую,Всех читателей интернет ресурса WindowsFan.Ru.

Согласно независимым источникам на сегодняшний день насчитывается от полтора до двух с половиной миллионов вредоносных программ. Сюда относятся собственно сами вирусы, а также черви, троянские и шпионские программы, руткиты и так далее. Большая часть вредоносного программного обеспечения не представляет сколь либо серьезной угрозы. Частично это объясняется низкой профессиональной подготовкой современных хакеров.

С другой стороны появление хакерских утилит, написанных высококвалифицированными программистами, позволило создавать примитивные вирусы в огромных количествах, не прилагая особых интеллектуальных усилий. Вирусы и их создатели измельчали…

Однако это не должно порождать ложного чувства безопасности. Разработанные мастерами своего дела, вирусы могут представлять весьма серьезную угрозу для компьютера и для пользовательских данных.

Этот троянец был признан одним из самых опасных зловредов 2012 года. Файл трояна представляет собой динамически подключаемую библиотеку, загружающуюся в адресное пространство памяти всех запущенных процессов. В настоящее время существует более 1000 модификаций этого трояна. Trojan.Mayachok встраивает в веб-страницы постороннее содержимое и таким образом блокирует доступ к Интернету. Также он может перенаправлять пользователя на другие сайты или показывать вместо запрошенной страницы нечто напоминающее исходный код.

К счастью, удаление этого зловреда не составляет особого труда. Как правило, Trojan.Mayachok.1 (или его модификат) физически располагается в каталоге system32 или SYSWOW64 (на 64-разрядных системах). Найти исполняемый файл можно через реестр. В разделе HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Windows нужно отыскать параметр AppInit_DLLs. Значение этого параметра будет содержать путь к вредоносному файлу.

Перед удалением ключа обязательно нужно выполнить поиск в Google по имени файла, так как параметр AppInit_DLLs может содержать пути полезных программ. Если это будет вирус, скорее всего вы не найдете в Интернете ни одного совпадения. После этого нужно выполнить перезагрузку и на этот раз удалить сам файл. В заключение в каталоге system32 (SYSWOW64) нужно выполнить поиск файлов TMP, имеющих ту же дату создания, что и исполняемый файл вируса.

Trojan.KillFiles

Один из самых опасных троянов, направленных на уничтожение пользовательских и системных данных. Существует несколько разновидностей этого вируса. Запустившись на компьютере пользователя, зловред помечает важные системные файлы на удаление, что приводит в процессе перезагрузки к полномасштабному повреждению операционной системы. С той же целью Trojan.KillFiles может подменять расширения исполняемых системных файлов. Лечение возможно только в том случае, если атакованная вирусом система остается частично работоспособной.

Для удаления компонентов трояна лучше использовать программные продукты компании Dr.Web. Но лучше всего постараться предотвратить заражение. Нужно проявлять особую осторожность при запуске подозрительных файлов, малоизвестных программ, не открывать почтовые вложения от непроверенных корреспондентов.

Win32.Rmnet.12

Опасный файловый вирус, способный к саморазмножению и самораспространению. Последствия заражения этим зловредом могут быть самые разнообразные. Вирус реализует функции бэкдора, способен похищать пароли от FTP-клиентов, встраивать в веб-страницы зловредные компоненты, осуществлять перенаправление на другие ресурсы, похищать данные из заполняемых пользователем форм. По команде с сервера Win32.Rmnet.12 способен уничтожить важнейшие системные файлы и вывести Windows из строя.

Удаление инфекции этого типа также желательно производить с помощью специализированных средств. Хорошие результаты в этом отношении показала лечащая утилита Dr.Web CureIt!.

CryptoLocker и CryptoLocker 2.0

CryptoLocker относится к типу блокировщиков. Проникая в систему, зловред шифрует известные типы файлов, после чего выводит сообщение с требованием уплатить определенную сумму, угрожая в случае невыполнения требования сделать файлы недоступными. Без преувеличения можно сказать, что блокировщики типа CryptoLocker являются одними из самых зловредных и опасных.

После того как файлы будут зашифрованы получить к ним доступ, скорее всего окажется невозможным. В таких случаях удаление вируса уже не поможет. При появлении окна с требование уплатить за расшифровку попробуйте воспользоваться специализированными ресурсами, предлагающими коды разблокировки. Если вы обнаружили на диске зашифрованные файлы, отправьте их копии в лаборатории вирусных компаний и дождитесь ответа. В случае обнаружения активного процесса шифрования, при котором файлы становятся недоступными один за другим, немедленно отключите компьютер.

Не пытайтесь проводить сканирование, лечение или переустановку Windows, а тем более применение дешифровщиков. Если файлы на жестком диске представляют для вас ценность, можно загрузиться с LiveCD и скопировать еще незашифрованные данные на съемный носитель. В таком же режиме можно попробовать произвести полномасштабное сканирование системы (с помощью спасательных дисков).

Очень трудно дать точный и корректный совет по удалению того или иного типа вируса или трояна. Вирусы постоянно модифицируются, совершенствуются, меняют тактику атаки. Способ, который безукоризненно работал еще вчера, сегодня может оказаться недейственным. К тому же нужно понимать, что ручное выявление вредоносных объектов путем анализа файловой активности требует немалого опыта и знания принципов работы операционной системы.

Поэтому для удаления опасных объектов нужно использовать антивирусные средства. Исключения составляют те случаи, когда сканер антивирусной программы не способен удалить или вылечить зараженный файл. Если вам известно физическое месторасположения вируса, удалить его можно загрузившись с "живого" диска с альтернативной операционной системой.

На этом пожалуй я и закончу свой рассказ всем пока и до новых познавательных встреч с вами дорогие друзья.

September 2, 2013

In August, Doctor Web specialists analysed a myriad of new malware. At the beginning of the month, they discovered a malicious program that compromised sites making use of popular CMSs. In the second half of August, a Trojan-Spy was found that represents a serious risk to Linux machines.

According to the statistical information collected on computers by Dr.Web CureIt!, Trojan.Loadmoney.1 became the leader among the threats identified Trojan.Hosts.6815, which in an infected system modifies the file hosts containing DNS-server IP addresses, became the second most common Trojan. The IRC-bot BackDoor.IRC.Cirilico.119 ranks third, followed closely by Trojan.BtcMine.142—the malicious program that uses an infected computer's resources to mine bitcoins. The 20 most widespread threats detected on PCs by Dr.Web CureIt! in August is presented in the table below.

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 32564 | 3.94 |

| Trojan.Hosts.6815 | 19553 | 2.37 |

| BackDoor.IRC.Cirilico.119 | 17453 | 2.11 |

| Trojan.BtcMine.142 | 17272 | 2.09 |

| Trojan.Mods.2 | 14618 | 1.77 |

| Trojan.MayachokMEM.7 | 13486 | 1.63 |

| Trojan.DownLoad3.26006 | 9345 | 1.13 |

| BackDoor.IRC.NgrBot.42 | 8018 | 0.97 |

| Trojan.MayachokMEM.8 | 7193 | 0.87 |

| Trojan.DownLoader9.19157 | 6977 | 0.84 |

| Trojan.Mods.1 | 6821 | 0.83 |

| Trojan.Fraudster.524 | 6230 | 0.75 |

| Trojan.Hosts.6838 | 6098 | 0.74 |

| BackDoor.Bulknet.963 | 5815 | 0.70 |

| Win32.HLLP.Neshta | 5673 | 0.69 |

| Trojan.BtcMine.146 | 5416 | 0.66 |

| Trojan.Winlock.8811 | 5409 | 0.65 |

| BackDoor.Maxplus.24 | 5354 | 0.65 |

| Win32.HLLW.Autoruner1.51068 | 5184 | 0.63 |

| Trojan.Inject2.23 | 5160 | 0.62 |

The botnet created by hackers with the file infectorWin32.Rmnet.12 continues to grow. The first subnet is gaining about 12,000 newly infected PCs daily, while the second subnet is growing by 10,500 hosts per day. The infection’s growth rate is illustrated in the graphs below.

The botnet consisting of machines infected with the file infector Win32.Rmnet.16 is also continuing to grow unabated, with some 1,500 newly infected PCs joining in every day. The diagram below illustrates how the network has expanded:

Statistics regarding the malignant module detected by Dr.Web anti-virus software as Trojan.Rmnet.19 also show slight growth: 685 new infection incidents were registered in August, and the total number of bots didn't change much—5,014 infected computers were found in the network on August 28. The quantitative indicators of the spam botnet BackDoor.Bulknet.739 have gradually increased as well. Compared with the previous month, the average daily number of active bots in the network remained virtually unchanged and amounted to 2,500, and the average number of new joiners per 24 hours was 500-600 computers. The botnet’s growth is illustrated in the graph below:

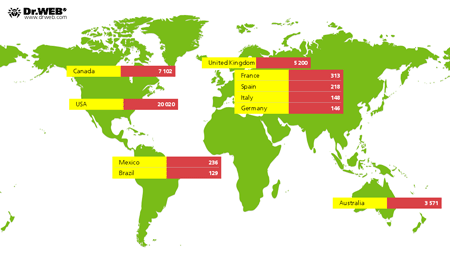

Also unchanged was the number of Macs infected with BackDoor.Flashback.39: at the end of August, it was 38,822. Most infected machines are found in the United States (20,020); Canada ranks second (7,102); and the United Kingdom (5,200) ranks third. They are followed by Australia with 3,571 compromised computers; 313 users of infected Macs live in France, 236 reside in Mexico, 218 are in Spain, 148 dwell in Italy, 146 are citizens of Germany, and 129 are Brazilians. There was only one incident involving infection with BackDoor.Flashback.39 in Russia. The map below indicates the Trojan's spreading geography.

A year ago, before the outbreak of BackDoor.Flashback.39, users were confident that Mac OS X was completely secure, and now it is widely believed that no threats to Linux exist. However, in August Doctor Web analysed another Trojan dubbed Linux.Hanthie.

Linux.Hanthie (aka Hand of Thief) is a FormGrabber bot and a Linux BackDoor. It features anti-detection technologies and routines for its covert startup, does not require administrator privileges, and uses strong encryption (256-bit) for communicating with the control panel. The bot's configuration file contains a large number of parameters for its flexible configuration.

When the Trojan is launched, it blocks access to sites from which anti-virus software and updates are downloaded. It also makes use of routines to impede its analysis and launch in isolated and virtual environments. The latest version of Linux.Hanthie is unable to replicate itself, so its developers recommend that intruders employ social engineering techniques to spread it. The Trojan can operate under various Linux distributions, including Ubuntu, Fedora and Debian, and supports eight desktop environments such as GNOME and KDE.

The main purpose of Linux.Hanthie is to intercept information submitted by users via forms and to then send it to criminals. The Trojan can inject the grabber into Mozilla Firefox, Google Chrome, Opera, Chromium and Ice Weasel. It also performs backdoor tasks; traffic is encrypted during communication with the C&C server. More information about this malicious program can be found in a corresponding review published by Doctor Web on its site.

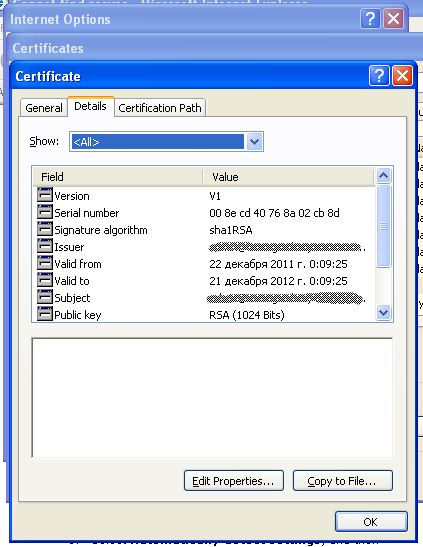

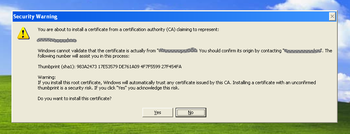

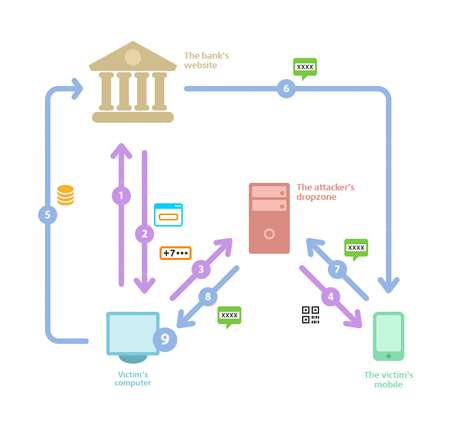

The last month also yielded some insights into banking security. On August 19, Brian Krebs, a well-known expert on information security, published a detailed blog post about attacks being carried out against bank customers via their Android phones and PCs. Trojans designed with the crimeware kit Perkele can bypass the multi-factor authentication that is used by many banks. Numerous clients of German banks became victims of fraud by installing malware they had received from criminals under the guise of a bank security certificate. The scheme in detail is as follows.

When a victim visits their bank's website (see figure, arrow 1), a Trojan (Zeus, Citadel, or any other) injects code into the victim's browser (arrow 2) which prompts the user to enter their mobile phone number and the type of operating system (item 9). This information is sent to the malicious server (arrow 3) which sends a request to the victim's browser (arrow 4), prompting the victim to read the QR code ostensibly to install an additional security module, which is actually a malicious program. Once the victim reads the QR code, malware is downloaded and installed on the mobile phone and attackers get an opportunity to intercept incoming SMS. At this point, the malware on the victim's computer automatically initiates financial transactions that involve the victim's account (arrow 5). When the bank sends an SMS message with a one-time code (arrow 6), the Trojan intercepts it and sends it to the attacker's server (arrow 7), and the malicious script on the device gets the code (arrow 8) and finalises the unauthorized transaction.

Узнайте, какие инструменты ВКонтакте помогут сохранить привычный ритм жизни, когда нужно оставаться дома.Посмотреть

Стоит отметить, что малварь, перехватывающая и подменяющая адреса криптовалютных кошельков в буфере обмене, это вовсе не новое явление. К примеру, за последние месяцы были обнаружены похожие вредоносы Evrial и CryptoShuffler. Из-за этого специалисты рекомендуют всегда перепроверять адреса кошельков после копирования. Так же можно вспомнить одно из базовых правил информационной безопасности и напомнить, что не стоит устанавливать ПО из непроверенных источников и каталогов, подобных Download.com.

Новый #вирус RedDrop следит и подслушивает за вами через смартфон

Специалисты обнаружили зловредное программное обеспечение для Android, способное подслушивать хозяина гаджета и передавать записи хакерам. Методы борьбы с ним пока не разработаны Показать полностью…

Вирусная программа под названием RedDrop собирает всю информацию о пользователе и самостоятельно устанавливает несколько вредоносных приложений. Она тайно ведет запись всего, что окружает устройство, на диктофон, а позднее загружает эти аудио на популярные файлообменники. Также она способна самостоятельно подписать жертву на платные мобильные сервисы. При этом вирус запрограммирован таким образом, чтобы скрыть все следы своей деятельности сразу после нанесения вреда.

RedDrop найден в составе более 50 международных мобильных приложений для Android. Среди них — графические редакторы, калькуляторы, развлекательные и образовательные программы. Все они распространяются из сложной сети, состоящей из более чем четырех тысяч доменов, которые зарегистрировала преступная группировка.

Специалисты обратили внимание на то, что программа представляет собой так называемую уязвимость нулевого дня — это означает, что против нее еще не разработано никаких защитных механизмов. Они пояснили, что данное ПО может нанести вред из-за сложности своей дистрибутивной сети и мощной гибридной функциональности.

Благодаря статическому и динамическому анализу накопителя RedDrop исследовательская группа Wandera обнаружила механизм установки и действия вируса. Однако пресечь последствия заражения пока невозможно. Чтобы избежать проблем, специалисты по кибербезопасности рекомендуют пользователям скачивать приложения только из официальных магазинов.

#Хакеры КНДР запустили массовый #вирус для добычи #криптовалюты

Северокорейские хакеры запустили вирус, устанавливающий на иностранные компьютеры ПО для майнинга криптовалюты #Monero и перевода ее в Пхеньянский университет. Показать полностью…

С 12 мая 2017 года в СМИ стали появляться сообщения о новом и достаточно серьёзном зловреде. Его называют по разному – и WanaCrypt0r 2.0, и WannaCrypt, и WCry. Показать полностью… В более-менее стандартизированной номенклатуре – Ransom:Win32.WannaCrypt.

В семействе ОС Windows обмен файлами в LAN-сетях практически полностью реализуется протоколом SMB. Данный протокол разработан фирмой IBM (в сотрудничестве с 3Com) в 1983 году, используется в OS/2, и оттуда уходит в состав сетевого стека Microsoft, более известного как “семейство протоколов и сервисов LAN Manager”.

Протокол SMBv1 живёт достаточно долго. Работает плохо и неэффективно – но не потому что он плохой, а потому что предназначался для универсальных задач – от сетевой печати до общего доступа к COM-портам – и поверх любых сетевых протоколов. То есть должен был он работать в следующей схеме:

- Какой-то протокол сетевого уровня (IP, IPX, AppleTalk)

- NetBIOS поверх транспортного протокола (в варианте IP – NetBT, NetBIOS Transport over TCP, используется 139й порт)

- Запросы и ответы SMBv1

Всё это было снабжено большим количеством команд, долгими и многофазными согласованиями каждой мелочи, поэтому КПД протокола был откровенно не самым лучшим. Тянется это с Windows for Workgroups 3.11 до Windows XP / Server 2003.

В Windows 2000 Microsoft проводит первичную оптимизацию и запускает SMBv1 поверх “чистого” IP, снижая задачи прослойки NetBIOS и уменьшая overhead протоколов, чем улучшает соотношение “заголовки / данные”. Вы знаете этот вариант по открытому порту TCP 445. Но этот вариант работает параллельно с классическим, не являясь его заменой.

Начиная с ядра NT 6.0, где Microsoft первый раз серьёзно переписывает сетевой стек, появляется протокол SMBv2.

Он значительно упрощается в части количества команд, в него также начинает добавляться новый функционал. Данный процесс продолжается и после, выходят версии 2.1, 3.0, 3.0.2 и в текущих Windows Server 2016 / Windows 10 – SMB 3.1.1.

Microsoft двигает стандарт и дальше, публикуя свои открытые спецификации – их потом реализуют в сторонних продуктах типа Samba (пять лет по открытой документации реализовывали стандарт) и Apple (Apple делает свою копию Microsoft’овского SMBv2).

В результате на текущий момент на борту ОС от Microsoft обычно работает полный зоопарк – три версии SMB поверх двух сетевых портов (TCP 139 и TCP 445).

И вот в самой старой, ещё IBM’овской реализации SMBv1, была обнаружена уязвимость.

Патч закрытия критической уязвимости в SMBv1 был выпущен 14 марта 2017 года, то есть 2 месяца назад: technet.microsoft.com/en-us/library/security/ms17-010..

Здесь можно посмотреть на ситуацию с заражением WannaCrypt в реальном масштабе времени intel.malwaretech.com/botnet/wcrypt

Пароль для расшифровки файлов – WNcry@2ol7

Штатные меры, которые не были использованы

Протокол SMBv1 может быть выключен полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров.

Как минимум, возможен переход на Direct SMB даже в случае Windows 2000 / XP / 2003, что уже упростит работу и снизит потенциальный attack surface.

Выключить SMBv1 можно и через PowerShell:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

И через реестр:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters, параметр SMB1 типа DWORD = 0

Можно также удалить сам сервис, отвечающий за SMBv1 (да, за него лично отвечает отдельный от SMBv2 сервис):

sc.exe config lanmanworkstation depend=browser/mrxsmb20/nsi

sc.exe config mrxsmb10 start=disabled

Все указанные методы не приведут к потере функционала передачи файлов поверх сети – они лишь отключат супер-древний (34 года ему) вариант протокола SMB.

Если у вас Windows Server 2012 R2 / Windows 8.1 / старше, то дело ещё проще – вы можете целиком удалить компонент “старые возможности LAN Manager”, в который входит сервис Computer Browser и SMBv1. Это делается штатно, через удаление компонентов ОС.

Microsoft уже не поддерживает ОС линейки NT 5.x – Windows Server 2003 и Windows XP. Однако для такого случая выпущены патчи для Windows Server 2003, Windows XP SP2 и SP3.

Читайте также: