Вирус повредил все изображения

В этой инструкции подробно о доступных методах восстановить поврежденные JPG файлы фото и изображений как онлайн, так и с помощью программ для Windows, две из которых бесплатные. Также может быть полезно: Лучшие бесплатные программы для восстановления данных.

Восстановление JPG фото онлайн

Проблема с этим сервисом — он слишком платный (бесплатно поверх восстановленного фото будут наложены огромные водяные знаки), но есть у него и плюс: он позволяет быстро, без установки сторонних программ, оценить, насколько возможно восстановление этого JPG (хоть и с водяными знаками, но мы увидим, что да — этот файл восстановить удалось).

Порядок действий будет следующим:

Если в результате мы получим восстановленный файл с нужным содержимым (водяные знаки выглядят как на фото ниже), можно сделать вывод, что файл подлежит восстановлению и можно им заняться более серьезно.

Программы восстановления поврежденных JPG файлов

К сожалению, большинство программ, позволяющих восстановить поврежденные JPG фото и другие изображения, являются платными, однако мне удалось найти и две исправно выполняющих свою задачу бесплатных утилиты, они — первые в нижеследующем списке.

JPEGfix — полностью бесплатная утилита для восстановления поврежденных JPG файлов: не только тех, которые не открываются, но и открываются с какими-либо артефактами. В общем случае использование программы выглядит следующим образом:

Бесплатная программа с открытым исходным кодом JPEGsnoop предназначена не только для восстановления JPG файлов, но и для других целей. Тем не менее, мы будем использовать её именно для открытия и сохранения фотографии, которая не открывается:

Stellar Repair for Photo — платная, но эффективная программа восстановления поврежденных файлов изображений, в том числе в формате JPEG. Бесплатная пробная версия, доступная для Windows и Mac OS, позволяет лишь просмотреть результаты, но не сохранить их.

JPEG Recovery Pro в бесплатной версии позволяет восстановить и сохранить восстановленные JPG файлы, но при этом накладывает водяные знаки поверх изображения. Порядок использования программы выглядит следующим образом:

SoftOrbits Picture Doctor, возможно, самая дешевая программа восстановления JPG файлов для русскоязычного пользователя. Порядок использования:

Comfy File Repair — ещё одна не бесплатная программа восстановления поврежденных файлов, в том числе подходящая для JPG, сохранение без ввода ключа продукта недоступно. Доступна на русском языке. Несмотря на то, что давно не обновлялась, продолжает исправно работать.

Надеюсь, материал оказался полезен и позволил вернуть ваши фото в нужном виде. К сожалению, это не всегда возможно: иногда файлы оказываются сильно повреждены и их восстановление невозможно.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

06.06.2019 в 14:09

Здравствуйте! Установил JPEGsnoop. Восстанавливал файлы, как Вы описали. Но сохраняются они маленькими. Например: исходный файл-1.2 Мб, а восстановленный-чуть меньше 10 Кб. В чём может быть причина? Заранее благодарен.

06.06.2019 в 15:14

13.07.2019 в 23:07

доброго времени суток,

испытал пару программ из списка — без полезно.

Может у вас есть идеи?

14.07.2019 в 12:35

Здравствуйте.

Идей нет.

предположения: если просто фото лежали и такое с ними стало — сбой файловой системы похоже. не знаю, chkdsk и прочее поможет или нет, но попробовать можно.

если после восстановления данных — то, видать, только так их получилось восстановить.

14.07.2019 в 15:55

Файлы не после восстановления. Они были перенесены с телефона. После переноса все было ок. Через время решил навести под рок. И увидел папку в 20 тб. С диском все ок. chkdsk выполнял.

27.11.2019 в 10:56

Большое спасибо! Ваша статья мне очень помогла! Спасла большинство фотографий с неисправной флэшки с помощью бесплатной программы JPEGsnoop! Безумно этому рада!

26.01.2020 в 17:48

Повреждённое изображение настолько для меня важно — что я скачала абсолютно все перечисленные здесь приложения. Все испробовала. И, к моему сожалению, ни одно не помогло. Ни одно. Я очень разочарована. И, похоже, мне больше вообще ничто не поможет…

27.01.2020 в 09:47

К сожалению, иногда повреждения JPG файлов бывают такие, что действительно с ними уже ничего не сделать — особенность самого формата ещё.

07.02.2020 в 10:53

Дмитрий здравствуйте! Спасибо огромное за информацию и возможность вернуть потерянные фото! У меня такая же проблема, как у Михаила: фото сохраняются маленькими, хотя галочка Extract All JPEGs стоит. Как можно исправить?

С уважением, Ольга

07.02.2020 в 15:02

10.04.2020 в 15:29

Слетел жесткий диск, отформатировали. Начали восстанавливать фото, некоторые восстановили полностью, другие повреждены. Поврежденные фото занимают плюс минус больше 1 мб, то есть вес у них есть. Как восстановить поврежденные фото?

10.04.2020 в 15:36

Пробовать с помощью программ наподобие тех, что выше. Но вообще гарантий, что удастся — никаких.

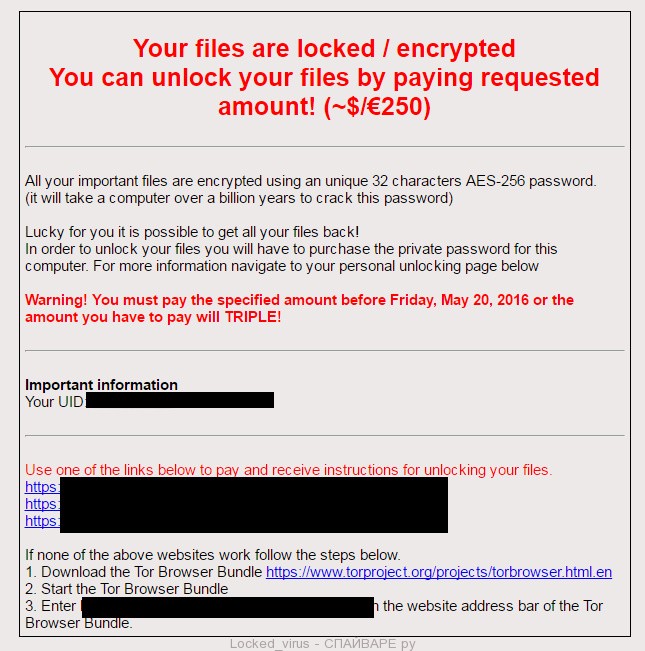

Вирус-шифровальщик Locked — это вредоносная программа, которая при своей активизации шифрует все персональные файлы (например фотографии и документы), используя очень сильную гибридную систему шифрования AES + RSA. После того как файл зашифрован, его расширение изменяется на .locked. Как и ранее, цель вируса Locked заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов.

По окончании процесса зашифровки файлов вирус Locked показывает сообщение аналогично выше приведенному. В нём сообщается о том, как можно расшифровать файлы. Пользователю предлагается перевести авторам вируса сумму в размере $250, что около 17000руб.

Вирус-шифровальщик Locked обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик Locked — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Locked использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик Locked использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован его расширение изменяется на locked. Затем вирус создаёт текстовой документ с именем UNLOCK_FILES_INSTRUCTIONS.txt, который содержит инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик Locked активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Locked довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения от вируса Locked или появление на диске файла UNLOCK_FILES_INSTRUCTIONS.txt, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом Locked, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Locked. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее тут (eng).

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Locked. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Если подобных папок-ярлыков много или даже все – то вероятно, система заражена вирусом, а его распространителем служит ваша флешка.

1. Для поиска и удаления подобного вируса рекомендую использовать несколько антивирусов: сначала сделайте полную проверку компьютера, установленным антивирусом. В моем случае это Аваст (см. рис. 2). Просканируйте системный диск C: и съемный носитель, т.е. вставленную флешку.

Если вирусы найдены, то удалите их. Разумеется, с зараженными файлами из системной папки Windows нужно обходиться аккуратно: полечить его сперва или поместит в карантин. Все остальные – можно смело удалять.

2. Вне зависимости был найден или нет вирус — проверьте систему любой другой антивирусной утилитой. Я рекомендую использовать CureIt. (http://www.freedrweb.com/download+cureit+free/).

Просканируйте этой утилитой системный диск C и флешку. Другие логические диски можно просканировать в другой раз, иначе удаление простого вируса может занять много времени.

3. После того, как систему проанализировали несколько антивирусных программ и возможно что-то было найдено, а может и нет, пора переходить к восстановлению скрытых папок на флешке, а заодно и почистить флешку от вирусов, которые могли не заметить сканеры антивирусов.

Два слова скажу в чем тут дело и почему папки становятся скрытыми и невидимыми, а их место занимают ярлыки.

Потом, вирус создает ярлыки ко всем скрытым файлам и папкам и делает их видимыми, подставляя их вместо оригиналов. Неплохо задумано, правда?

Как только такую зараженную флешку вы вставите в компьютер, откроите ее и кликните по папке-ярлыку, сработает системная команда на запуск вируса из папки RECYCLER , а затем на открытие скрытой папки-оригинала. Если антивирус не среагирует на вирус, ваш компьютер будет заражен и последствия могут быть разные: от кражи паролей и до установки бэкдора для управления вашим компьютером.

Есть несколько вариантов как можно удалить вирус с флешки, а скрытые файлы сделать видимыми:

- С помощью командной строки

- С помощью загрузочного диска Live DVD (или загрузочной флешки)

- С помощью файловых менеджеров (Total Commander, Far и др.)

Лично я использую в работе загрузочный диск и флешку. Но так как этот способ требует наличие специального диска или специальной флешки, которые нужно смонтировать, для простого пользователя — это трудновато.

Поэтому я покажу вам другой более простой способ — с помощью файлового менеджера Total Commander .

2. Установите ее. Даже если у вас уже установлена подобная программа, обновите ее. На рабочем столе появится ее значок (в некоторых случаях аж два).

3. Откройте программу, кликнув по ее значку. В окне программы нажмите на кнопку запуска по нужным номером (1, 2 или 3). Это небольшое неудобство позволяет нам бесплатно пользоваться этой программой.

4. В левом окне программы из выпадающего списка выберите вашу флешку.

5. На первый взгляд с флешкой все в порядке, папки на месте, файлов только нет, но это только так кажется. Если посмотреть внимательно, то можно заметить, что папки – это ярлыки так как у них расширение .Ink, а на самом деле у папок расширения нет.

Откройте раздел Конфигурация — Настройка… В окне настроек выберите раздел Содержимое панелей и правой части поставьте галочки напротив следующих параметров:

- Показывать скрытые файлы

- Показывать системные файлы

Далее кнопка Применить — Ок.

Теперь картина изменилась. У нас отобразились скрытые, системные файлы (при этом они могут быть и не системными, ведь им просто задали такой атрибут).

6. Удалите все папки-ярлыки с расширением Ink . Для этого удерживайте клавишу CTRL , а мышкой выделяйте нужные файлы. Нажмите клавишу DELETE на клавиатуре. Согласитесь на удаление.

Укажите (одноразовый клик по файлу левой кнопкой мыши) на любой файл и выделите все папки и файлы с помощью комбинации клавиш на клавиатуре CTRL+A .

Откройте раздел Файлы — Изменить атрибуты . Снимите все точки напротив значений:

- Архивный

- Только для чтения

- Скрытый

- Системный

И нажмите на кнопку ОК. Теперь файлы на флешке можно просмотреть с помощью простого Проводника.

Вот и все! Вирус будет удален, а файлы благополучно восстановлены.

В завершении этого обзора, заранее хочу вас предупредить, если вы вдруг заметите, что на флешке пропали файлы или, как в данном примере, появились ярлыки вместо папок и файлов, НЕ СПЕШИТЕ ФОРМАТИРОВАТЬ свою флешку! Попробуйте с помощью данного способа вернуть все на свое место.

Условия для появления iPhone вируса продолжают появляться

iPhone вирус определяет различные варианты вредоносного ПО, созданные для iOS. Хотя некоторые пользователи убеждены, что это не вредоносная программа для ОС и не может существовать, однако киберпреступники создают угрозы для macOS и iOS. Действительно, процент вредоносного ПО для macOS намного ниже, чем тот, который предназначен для Windows и Android, но возрастающий процент должен быть сигналом пробуждения.

Пользователи Mac и iOS убеждены, что их устройства имеют иммунитет к инфекциям по нескольким причинам:

- ограниченный доступ к системным файлам

- фрагментированная ОС

- ограниченное разрешение к сторонним приложениям

Если на MacOS можно установить некоторые сторонние приложения, это не вариант для девайсов iPhone. Отношение компании и пользователей к тому, что ни одна из их продуктов не нуждается в дополнительной защите, может быть ложным. Реальность предполагает другой факт — как MacOS, так и iPhone, вирус существуют. Давайте рассмотрим типы вредоносных программ и способы удаления iPhone вируса.

ПНП целятся на продукты Apple

Проблемные рекламные программы и скрипты являются одним из наиболее распространенных типов ПНП и Windows угроз. Кибер-злодеи, нацеленные на производство Apple, также вдохновляются такой тенденцией. Пользователи MacOs могут согласиться, обнаружив подозрительные предупреждения Safari.

Оно предупреждает о том, что устройство захвачено вирусом. Обычно такое предупреждение также предупреждает о том, что данные пользователя украдены. Тем не менее, как свойственно всем мошенникам, они предоставляют поддельный номер телефона поддержки Apple. Обратите внимание, что Apple не отображает такие уведомления в случайных сообщениях и также не отображает номера телефонов.

Так как афера с технической поддержкой беспокоит Safari браузер, пользователи iPhone могут столкнуться с таким сетевым обманом также. Вы также не должны забывать о распространенной онлайн-афере, которая бесплатно предлагает iPhone устройства.

Назойливые всплывающие окна — еще одна распространенная форма iPhone вируса. Поскольку они функционируют с помощью веб-скрипта, установленного в браузере, они могут время от времени вас беспокоить, возникая или беспокоя вас каждый раз, когда вы запускаете браузер. Некоторые из них, похоже, довольно настойчивы, и вам придется отключить Safari силой.

Когда зайдете на страницу с инструкциями по удалению, она предложит установить инструмент устранения, называемый Uninstaller.dmg файлом. Проблема в том, что он заражен рекламным паразитом macOS:Genleo—BQ. Если вы используете стандартную версию Safari на вашем iPhone, остерегайтесь таких угонщиков.

Вопреки вашей вере, iPhone также уязвим к вредоносным инфекциям.

Шпионское программное обеспечение Pegasus – для iPhone девайсов

Это шпионское программное обеспечение является одним из лучших примеров для Apple, iOS-устройств, которые могут быть заражены вредоносными программами и, по сути, одним из самых сложных. Оно был обнаружен в августе 2016 года. Вероятно, угроза разработана израильской компанией NSO group, которая известна разработкой программ-шпионов.

Вредоносная программа не нацелена на случайные цели, а только на выбранных пользователей. Они получают обманные SMS-сообщения со ссылками. При нажатии, они загрузят паразита, предназначенного для невзламываемых устройств iPhone. Он функционирует на основе уязвимости нулевого дня.

Как только он полностью активируется, он будет осуществлять полное наблюдение за пользователем. Он шпионит, как за легкодоступными, так и зашифрованными сообщениями, а также может слушать аудиофайлы. Другая проблема заключается в том, что он способен к самоуничтожению, если он не подключается к удаленному, командному серверу в течение 60 дней. Разработчики вредоносных программ также разработали аналог Android паразита Pegasus.

Из-за сложного поведения и структуры — довольно трудно обнаружить эту вредоносную программу. Она не раскрывает никаких признаков присутствия в мониторе активности, не говоря уже о iPhone устройствах, у которых нет такого инструмента. Вам нужно будет загрузить дополнительные программы для обнаружения и выполнить определенные действия. Более подробная информация об удалении Pegasus приведена здесь.

Вымогатель на iOS?

Поскольку Android вымогатель стал общей тенденцией, можно предположить, что придет время и для iPhone-устройств. Такие подозрения не являются полностью иррациональными, так как несколько экземпляров Mac вымогателей уже были выпущены в киберпространство. Один из них является инструментом под названием “Patcher”, созданным для пиратских программных целей. Он написан на языке программирования Swift.

Вредоносная программа была распространена через домены BitTorrent. Он работает аналогично криптомашине на базе Windows, так как она скрывается в папке .zip. Вредоносная программа не была запрограммирована должным образом, поскольку у нее был “непонятный” прозрачный вид и провальное управление ключами дешифрования, что в конечном итоге привело к потере возможности расшифровки.

К сожалению, он все еще шифрует документы и фотографии пользователей. Хотя такие образцы вредоносного ПО были найдены с целью на Mac, но пользователи iPhone также должны насторожиться.

Предотвращения вредоносных программ на телефоне

Различные вредоносные угрозы распространяются по разным каналам. Ранее обсуждавшиеся рекламные программы и угонщики iPHone распространялись через веб-скрипты. Поскольку они не видны обычным пользователям, их обнаружение может быть проблематичным. С другой стороны, вы можете ограничить вероятность столкновения с iPhone вирусом, не нажимая по ссылкам, размещенным на веб-сайтах, с играми, азартными ставками или другим сомнительным контентом.

Что касается более сложных вредоносных программ, для пользователей iPhone эти советы могут быть полезным:

- Обновляйте программное обеспечение после выпуска обновлений

- Не загружайте ненужные сторонние приложения

Теперь давайте обсудим варианты удаления iPhone вирусов.

Устранение iPhone паразита

Если всплывающие окна с рекламой взломали ваш телефон, сбросьте браузер. В случае с аферой технической поддержки — покиньте страницу. Если вы не можете закрыть ее, принудительно завершите работу в браузере. Чтобы избежать очередного перенаправления, зайдите в Настройки, прокрутите вниз и нажмите на иконку Safari, находясь в меню выберите Очистить историю и данные сайты.

К сожалению, на данный момент iPhone устройства не взаимодействуют с утилитами для удаления вирусов и вредоносных программ, в отличие от macOS, которая одобряет Malwarebytes. Если вы заметили необычное поведение в телефоне, например, сбой приложений или блокировака файлов, выполните сброс настроек iPhone. Перейдите в раздел Настройки, перейдите в раздел Основные, нажмите Стереть контент и настройки.

Вы можете устранить повреждения вируса с помощью Reimage Reimage Cleaner Intego . SpyHunter 5 Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Читайте также: