Вирус и сертификат безопасности

Здравствуйте. В связи с повышением курса доллара и евро, я думаю у народа всё чаще будет появляться данная ошибка и поэтому решил написать о ней. Как это связано? По ходу статьи узнаете:)

Итак, это прекрасная ошибка чаще всего появляется в Google Chrome и является следствием неправильной работы корневых сертификатов. Самое неприятное видеть данную ошибку когда открываешь проверенный временем и миллионами человек Яндекс или Google. А вот причин может быть несколько, постараюсь как можно проще описать их варианты и способы решения проблемы.

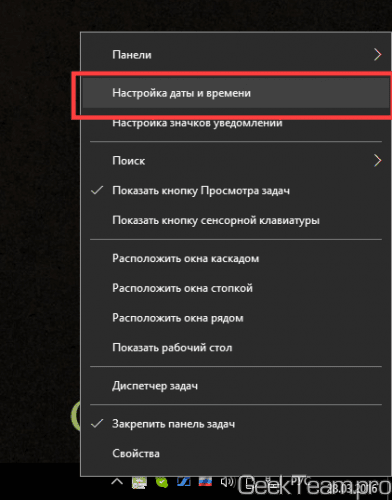

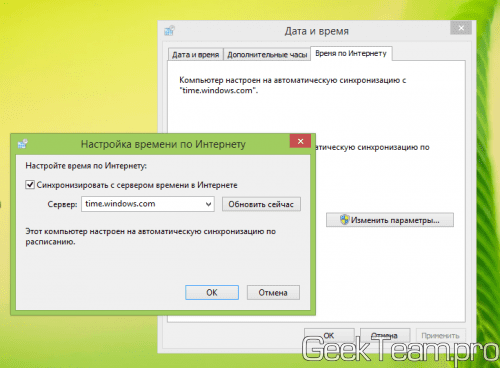

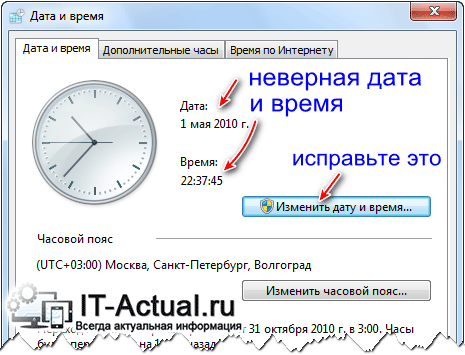

1. Сбилось системное время или дата

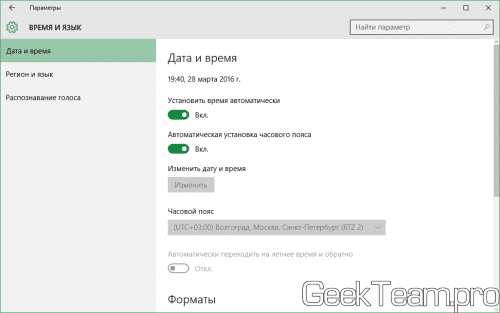

В Windows 10 рекомендую установить автоматическое обновление времени и даты, это решит очень много проблем)

Если время сбивается после каждого запуска компьютера, значит у вас разрядилась батарейка на материнское плате и её стоит поменять (Смело выдергиваете и идёте с ней покупать новую, компьютер может работать и без неё). Именно из-за батарейки я и написал о курсе рубля, теперь не каждый может позволить обновить рабочую машинку и батарейки будут сажаться.

2. Ошибка в настройках групповых политик (на предприятии)

Здесь сложнее, по-хорошему это системному администратору нужно ковырять настройки групповых политик, но это трудоемко и большинство просто забивают на это дело.

Отличный вариант для решения этой проблемы — это установки обновлений корневых сертификатов. Они доступны как и для серверных, так и для клиентских ОС.

К примеру для клиентских ОС можно выбрать отсюда: обновление kb3004394

3. Когда больше ничего не помогает

Не могу рекомендовать данный способ, как он вполне способен организовать дыру в безопасности вашего компьютера, но раз любимый сайт дороже, то переходим по ссылке (к примеру GeoTrust Primary Certification Authority должен помочь вылечить сайты Google) и качаем корневые сертификаты, которые сейчас мы будем устанавливать (Cпециально разместил их на Яндекс.Диске, чтобы ссылки не могли подменить злоумышленики, владелец каталога должен быть Skesov). Там есть файл original links, где указаны ссылки на источники файлов. При желании можно скачать оттуда.

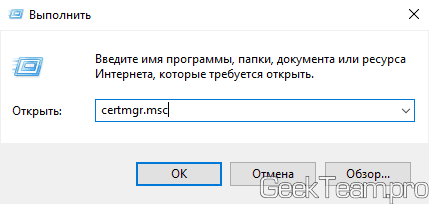

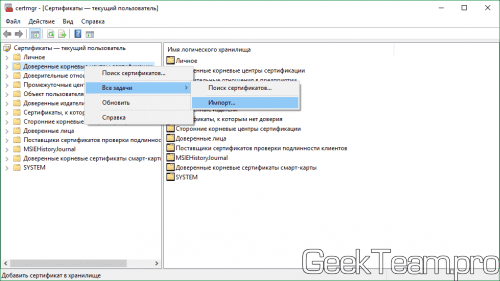

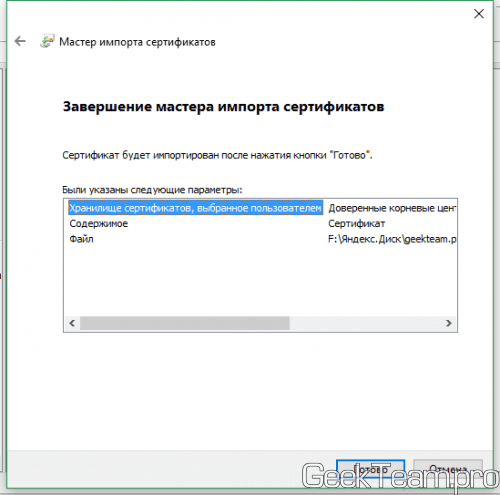

Скачали? Теперь жмём Win+R и вводим команду certmgr.msc

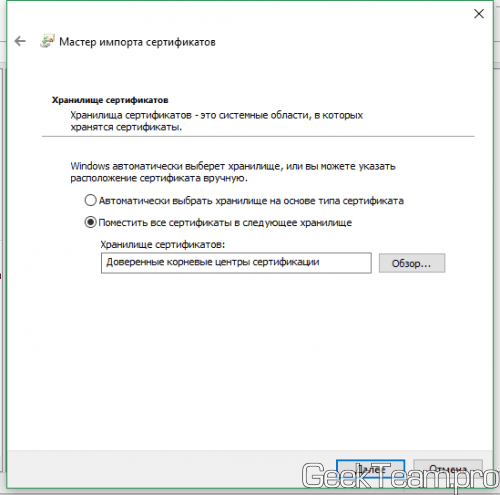

По идеи уже всё должно работать, но можно повторить всё тоже самое, добавляя этот же сертификат в «Сторонние корневые центре сертификации«. После добавления страницы должны открываться, максимум что потребуется — это перезапуск системы.

Вроде всё. Надеюсь эта статья оказалась вам полезной, обязательно нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте и канал YouTube.

Спасибо за внимание

Приветствую!

Содержание:

Если открываемый сайт использует защищённый протокол, при котором все передаваемые и принимаемые данные надёжно шифруются, то неотъемлемым элементом в этом процессе является использование сертификатов безопасности.

Сами сертификаты выдаются персонально для каждого сайта, а организации, которые их выдают – называются корневыми центрами сертификации.

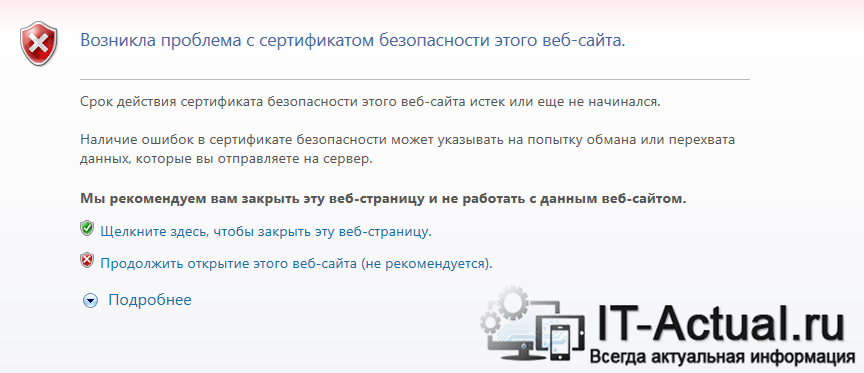

И браузер при открытии сайта, использующего защищённый протокол и соответственно сертификат безопасности, каждый раз проверяет его легитимность (корректность).

- некорректно выставленное время на компьютере

- использование просроченного сертификата безопасности сайтом

- использование устаревшей версии Интернет-браузера

- отсутствие установленных последних обновлений операционной системы

- деструктивное действие злонамеренных элементов (вирусов, троянов и т.д.)

Давайте рассмотрим, как следует поступить, дабы решить проблему с проверкой сертификата безопасности на легитимность.

Способы исправления ошибки с сертификатом безопасности в браузере

- Самым первым, что необходимо сделать, это проверить корректность выставленного на компьютере времени и даты. Дело в том, что у выдаваемых сертификатов безопасности имеется свой срок работы. И если на компьютере установлена неверная дата и время, то практически гарантированно будут отображаться разбираемые ошибки.

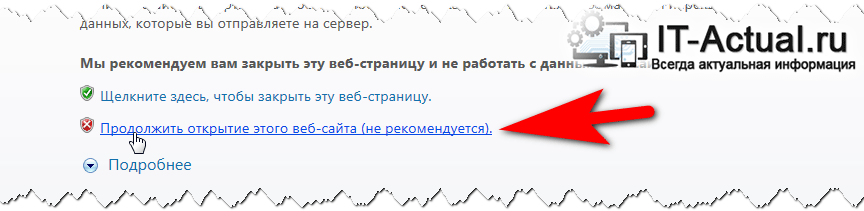

В редких случаях, создатели того или иного сайта, забывают установить актуальный сертификат, взамен устаревшего. В этом случае можно кликнуть по пункту в браузере, который позволяет проигнорировать данное оповещение и продолжить просмотр сайта, но к данному совету необходимо прибегать в крайних случаях.

Проигнорировав ошибку и продолжив просмотр, не вводите на этом сайте никаких конфиденциальных данных, включая логин и пароль.

Помните: на популярных сайтах использование просроченного сертификата практически исключено.

Так что не стоит недооценивать важность установки обновлений для используемой операционной системы.

Некоторые вирусы и трояны пытаются встраиваться в браузер, системный стек, модифицируют Hosts файл и т.д., дабы перехватить трафик, из которого впоследствии извлекаются логины и пароли и другая конфиденциальная и ценная информация, которую можно использовать в злонамеренных целях.

Обязательно проверьте систему антивирусом. Сейчас существует множество бесплатных и эффективных решений для этого. К примеру, антивирусный сканер Dr.Web CureIt!

Заключение

Причин, из-за которых в браузере выводится ошибка с проверкой и\или корректностью сертификата безопасности, которая препятствует отображению самого сайта, весьма много. Но при поступательном осуществлении описываемых действий, вполне по силам решить эту проблему даже начинающему пользователю.

В свою очередь, Вы тоже можете нам очень помочь.

Просто поделитесь статьей в социальных сетях с друзьями.

Поделившись результатами труда автора, вы окажете неоценимую помощь как ему самому, так и сайту в целом. Спасибо!

![]()

Через Панель управления - Удаление программ - удалите нежелательное ПО:

- Скачайте AdwCleaner (by Malwarebytes) и сохраните его на Рабочем столе.

- Запустите его (необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\Logs\AdwCleaner[Sxx].txt (где x - любая цифра).

- Прикрепите отчет к своему следующему сообщению.

Подробнее читайте в этом руководстве.

Через Панель управления - Удаление программ - удалите нежелательное ПО:

- Скачайте AdwCleaner (by Malwarebytes) и сохраните его на Рабочем столе.

- Запустите его (необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\Logs\AdwCleaner[Sxx].txt (где x - любая цифра).

- Прикрепите отчет к своему следующему сообщению.

Подробнее читайте в этом руководстве.

![]()

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

![]()

TeamViewer мой.

C:\Windows\system32\rrrr.txt удалил, там был код в JSON-формате с какими-то рекламными ссылками, судя по всему от Web Companion, который был удален ранее.

Все восстановилось и заработало в нормальном режиме. Огромное спасибо за помощь!

Логи прилагаю. Если можно подскажите как восстановить компоненты, которые SFC выдало в логе и в чем все же была причина проблем с входом на сервисы Google, Microsoft и им подобные?

![]()

- Отключите до перезагрузки антивирус.

- Выделите следующий код:

В настройке сети, были прописаны IP

Tcpip\..\Interfaces\<37D862F4-2FE7-4A8B-A355-4BF31C96410B>: [NameServer] 173.212.203.173 5.189.187.34

Пароли смените они могли быть перехвачены.

![]()

Ну и финальные рекомендации

Подготовьте лог SecurityCheck by glax24

Разбираемся, на чем основана защита наших сетевых покупок и общения.

Коммуникации в Интернете перехватить достаточно легко, поэтому давно приняты стандарты защиты, препятствующие каждому желающему поучаствовать в вашем общении с банком или магазином. Наиболее распространена защита на основе HTTPS и сертификатов. Если бы мы стали подробно изучать принципы их работы, то пришлось бы рассуждать о криптографии и других умных вещах. Но мы не станем забивать вам головы ненужными подробностями. Просто примите как аксиому: гарантом вашего спокойствия и неприкосновенности частной жизни в сети является сильное шифрование.

Сейчас уже все мы привыкли искать маленький серый или зеленый замочек где-то в углу окна браузера. Он обозначает подключение к сайту по безопасному протоколу HTTPS. Обычно нам просто говорят, что соединение HTTPS обозначает безопасность, и мы должны убедиться в наличии того самого замочка, прежде чем будем вводить какую-то важную информацию через браузер. Особенно когда дело касается ввода данных с банковской карты. Но что такое HTTPS?

Итак, HTTPS означает шифрование данных. Но остается еще одна проблема: как быть уверенным, что вы установили зашифрованную связь именно с тем сайтом, с которым планировали? Допустим, вы покупаете некий продукт, например антивирус «Касперского«. При этом ваша платежная информация поступает прямиком на сервер интернет-магазина. Точно? А не в укромный уголок некоего хакера из Румынии? А может, какая-то третья сторона перехватывает введенные вами данные? Собственно, вот мы и подошли к тому моменту, когда в игру вступают сертификаты безопасности.

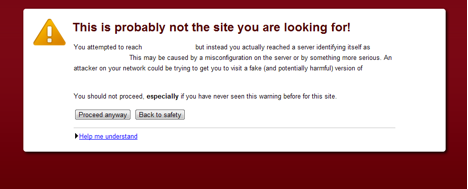

Сертификат в теории должен быть у любого сайта, работающего по протоколу HTTPS. Сертификат является удостоверением, что сайт представляет собой именно тот ресурс, за который себя и выдает. Можно нажать на упомянутый выше маленький замочек или его эквивалент (в зависимости от браузера), чтобы прочесть детальную информацию о сертификате и выдавшей его организации. Однако если данного сертификата нет, или в нем содержится неправильная информация, то при попытке доступа к сайту через HTTPS можно увидеть такую картинку:

Теперь, когда у вас есть элементарное представление о том, что такое HTTPS и сертификат безопасности, вы можете быть удивлены, как эти две вещи связаны между собой. Элементарно! Вы отправляете конфиденциальные данные через надежно зашифрованное соединение HTTPS, а сертификат удостоверяет, что введенные данные передаются действительному, а не поддельному ресурсу.

Я объяснил, как работают сертификаты и какие цели преследуют, но из чего они состоят? Цифровой сертификат представляет собой электронное заявление, содержащее уникальную цифровую подпись, а также идентификатор сайта или службы, которыми он был выдан. Там же присутствуют срок действия сертификата и дата выдачи. Подпись необходима, так как она служит гарантом, что это не поддельный сертификат.

Да, не все так просто. Особенно если учесть, что существуют определенные органы, имеющие возможность выдавать эти самые сертификаты. Существует целый ряд центров сертификации (эмитентов), имеющих на это право и несущих ответственность за выданные сертификаты. GoDaddy, VeriSign и Entrust – три эти компании приходят на ум посвященному человеку практически сразу. Я бы тоже не против назвать себя сертификатором и раздавать эти самые сертификаты направо и налево. Вот только кто же станет им доверять?! Никто. Да и покупать тогда тоже никто не будет. Это слишком деликатный вопрос, поэтому не всякий может назвать себя центром сертификации, а только проверенная компания, заслужившая доверие.

Что такое безопасные соединения

Безопасное соединение призвано обеспечить защиту данных, передаваемых по сети Интернет между двумя компьютерами. Создание безопасного соединения преследует следующие цели:

- скрыть конфиденциальные данные от посторонних;

- удостовериться в собеседнике;

- защитить передаваемую информацию от чтения и изменения посторонними.

Рисунок 1. Доступ к почтовому ящику MS Exchange Server

по безопасному соединению

Существует несколько способов безопасной передачи данных. Все они используют для своей цели шифрование данных и специальные ключи для чтения этих данных. Ключи (иначе называемые сертификатами) обычно хранятся в специальных базах данных — хранилищах сертификатов — и доступны только авторизованным пользователям.

- Шифрование информации. Этот способ предусматривает сокрытие информации (например, почтовых сообщений) от посторонних и проверку подлинности отправителя. В то же время, этот способ не предусматривает проверку подлинности участвующих в передаче информации компьютеров. Для создания зашифрованного сообщения и его чтения у двух адресатов-собеседников должна быть установлена соответствующая программа (PGP, GPG, S/MIME). Наибольшее распространение шифрование данных получило в почтовой корреспонденции.

Рисунок 2. Шифрование данных с помощью программы PGP

- Шифрование канала передачи. Этот способ предусматривает сокрытие всего содержимого сетевого соединения и проверку подлинности участвующих в сетевом соединении компьютеров. Однако сами данные, в отличие от первого способа, в большинстве случаев не верифицируются — например, удостовериться в подлинности отправителя полученного по зашифрованному каналу почтового сообщения невозможно. Такие протоколы шифрования называют SSL и TLS.

Рисунок 3. Настройка безопасного соединения

в программе Outlook Express

Поддержку шифрования канала передачи сейчас осуществляет абсолютное большинство интернет-приложений: почтовые серверы и клиентские программы, веб-серверы и браузеры, а также множество сетевых приложений индивидуальной разработки, таких как банковские системы управления счетами и платежными операциями. Простота этой реализации видна разработчикам: в установленном защищенном сетевом соединении может работать стандартный протокол передачи данных, поэтому изменения, которые приходится делать программистам в готовом сетевом приложении, совсем невелики. Так работают общеизвестные протоколы:

- HTTPS (обычный HTTP — основной протокол Интернета — зашифрованный с помощью SSL/TLS)

- POPS (обычный POP3 — основной протокол для получения почты — зашифрованный с помощью SSL/TLS)

- SMTPS (обычный SMTP — основной протокол для отправки почты — зашифрованный с помощью SSL/TLS)

- IMAPS (обычный IMAP4 — распространенный протокол для получения почты — зашифрованный с помощью SSL/TLS)

- NNTPS (обычный NNTP — распространенный протокол чтения новостей — зашифрованный с помощью SSL/TLS)

Некоторые сетевые сервисы предоставляют свои услуги только через зашифрованное соединение — например, так поступает известная почтовая служба GMail.

Виды защит от сетевых угроз

По сетевым соединениям распространяется не только полезная информация, но и данные, несущие опасность для компьютера. Примером вредоносного ПО является абсолютное большинство современных угроз: это и хакерские атаки, и троянские программы, и почтовые черви, и программы, эксплуатирующие уязвимости веб-приложений (эксплойты).

Борьбой с вредными данными в сети призваны заниматься следующие типы программных и программно-аппаратных комплексов:

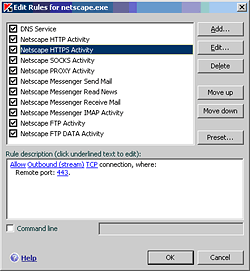

- Файерволы

- Проверяют каждое сетевое соединение локального компьютера на соответствие заданным правилам и либо разрешают, либо запрещают соединение.

- Могут обнаружить (но не ликвидировать) троянскую программу при попытке передать собранные ею конфиденциальные данные.

- Не могут обнаружить вирус ни в обычном, ни в зашифрованном соединении.

Рисунок 4. Правила файервола для приложения

- Системы защиты от сетевых атак (IDS):

- ищут (и успешно блокируют) сигнатуру атаки в установленном сетевом соединении, вне зависимости от протокола;

- могут обнаружить вирус, но не умеют его удалять из распространенных протоколов высокого уровня: HTTP, POP3 и т.д. Так, при обнаружении вируса в письме, принимаемом посредством протокола POP3, единственное осуществляемое ими действие — разрыв сетевого соединения. Вирус, который содержится в письме, при этом не убивается, а при попытке пользователя получить другие письма с почтового сервера зараженное письмо опять вызовет разрыв соединения;

- не могут обнаружить вирус в зашифрованном соединении.

Рисунок 5. Блокирование сетевой атаки

- Антивирусы (почтовый и веб-антивирус):

- могут найти и корректно обезвредить любой известный им вирус при передаче/получении по известному протоколу высокого уровня;

- не могут обнаружить вирус в зашифрованном соединении.

Рисунок 6. Обнаружение вируса в скачиваемом файле

Опасность безопасных соединений

Ситуация усугубляется тем, что атака на компьютер пользователя осуществляется удаленно — например, простым размещением зараженного файла на сервере, связь с которым возможна только через безопасное соединение.

Поясним вышесказанное на нескольких примерах.

Популярный почтовый сервис GMail предоставляет доступ к своим услугам только через безопасное соединение. Известно, что на почтовых серверах GMail установлен антивирус. Теперь представим себе такую ситуацию:

- Вирусописатель посылает свой вирус на почтовый ящик пользователя GMail.

- Антивирус GMail не распознает вирус, потому что обновление антивирусных баз запоздало.

- Через некоторое время пользователь беспрепятственно скачивает это зараженное письмо на локальный компьютер, потому что антивирус GMail в целях оптимизации своей работы проверяет письма только при получении в почтовый ящик, но не проверяет при передаче их непосредственно пользователю.

- На локальном компьютере при включенном локальном почтовом антивирусе и уже известной сигнатуре вирус не обнаруживается, поскольку сетевое соединение было зашифровано согласно требованиям GMail, и почтовый антивирус не смог проверить письмо.

- Файловый антивирус находит вирус в почтовой базе, и требует удалить ее, т.к. в ряде случаев лечение почтовой базы невозможно.

- Итог: пользователь вынужден потерять всю свою переписку.

Другой пример, не менее любопытный: размещение зараженного файла на веб-сервере и привлечение пользователей Интернета на этот сервер. Если вирус выложен на обычный сервер, передающий и принимающий данные по протоколу HTTP, защищенному веб-антивирусом, компьютеру ничего не угрожает. В то же время, если вирус будет выложен на сервер, предоставляющий услуги по протоколу HTTPS, ситуация будет не так прозрачна:

- Вирусописатель, пользуясь брешью в доступе к хранимым на сервере файлам (например, как в нашумевшей истории с заражением серверов российского провайдера Valuehost), заменяет часть из них на свои вирусы.

- Пользователь заходит на знакомый сайт через обычный браузер по протоколу HTTPS. Веб-антивирус не может просмотреть данные в зашифрованном соединении и не может препятствовать передаче зараженных файлов.

- Вместо обычной веб-странички в его браузер попадает страница, в которой содержится эксплойт, использующий уязвимость браузера. Он мгновенно активизируется и исполняет свой код изнутри браузера. Файловый антивирус также не может помешать его исполнению, потому что зараженный файл попадает к нему на обработку только после сохранения на диске, т.е. в данном случае после исполнения вредоносного кода.

- Итог: компьютер заражен.

Для обеспечения проверки передаваемых по безопасным соединения данных большинство производителей антивирусных решений предоставляет плагины к веб-приложениям. Это решение имеет как свои плюсы, так и свои минусы:

- Плюсы:

- Поток данных между клиентом и сервером не изменяется

- Поток данных не доступен для просмотра третьими лицами

- Минусы:

- Отсутствие возможности создания плагинов у многих приложений. Яркий пример: самая распространенная почтовая программа Outlook Express.

- Ограничения возможностей использования плагинов. Пример: почтовая программа Outlook.

Рисунок 7. Антивирусный плагин к программе Microsoft Office Outlook

Этот метод, по сути, является атакой на SSL/TLS, т.к. представляет собой перехват безопасного соединения, подмену оригинального сертификата и установление двух защищенных соединений: между приложением и прокси-антивирусом, и между прокси-антивирусом и удаленным компьютером.

Рисунок 8. Обычное защищенное соединение

Рисунок 9. Проверяемое защищенное соединение

На практике грамотно организованная проверка в трафике не несет реальной опасности для пользователя: осуществляется эта проверка непосредственно на локальном компьютере и может идти в диалоге с пользователем, все полученные с удаленного компьютера сертификаты могут проверяться антивирусом в хранилище сертификатов так же, как это делают веб-приложения.

Kaspersky Internet Security содержит решение проблемы проверки безопасных соединений обоих типов:

Рисунок 10. Обнаружение тестового вируса eicar.com

в безопасном соединении браузера

Заключение

Задачей безопасных соединений является защита передаваемых данных от хищений и изменений. Однако на сегодняшний день не меньшую опасность, чем хищение или изменение информации, представляют сетевые угрозы, защиту от которых безопасные соединения не обеспечивают.

Для полноценной защиты компьютеров от всех сетевых угроз необходимо использование специальных методов обработки защищенных соединений. Самое простое и очевидное решение — использование плагинов к веб-приложениям, — к сожалению, не универсально, поскольку многие приложения не поддерживают возможность встраивания плагинов либо сильно ограничивают их функциональность. Дополнительное решение, найденное производителями антивирусов, состоит в проверке трафика.

Доброго дня!

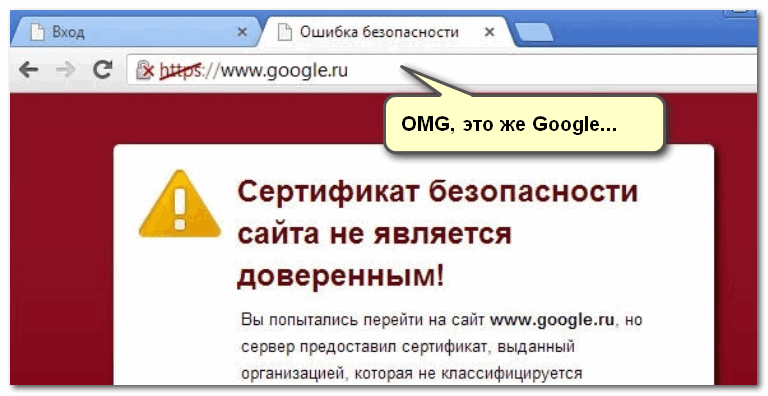

Я думаю, что почти каждый пользователь (особенно в последнее время) сталкивался с ошибкой в браузере о том, что сертификат такого-то сайта не является доверенным, и рекомендацией не посещать его.

С одной стороны это хорошо (все-таки и браузер, и вообще популяризация подобных сертификатов - обеспечивает нашу безопасность), но с другой - подобная ошибка иногда всплывает даже на очень известных сайтах (на том же Google).

Суть происходящего, и что это значит?

Дело в том, что когда вы подключаетесь к сайту, на котором установлен протокол SSL, то сервер передает браузеру цифровой документ ( сертификат ) о том, что сайт является подлинным (а не фейк или клон чего-то там. ). Кстати, если с таким сайтом все хорошо, то браузеры их помечают "зеленым" замочком: на скрине ниже показано, как это выглядит в Chrome.

Однако, сертификаты могут выпускать, как всем известные организации (Symantec, Rapidssl, Comodo и др.) , так и вообще кто-угодно. Разумеется, если браузер и ваша система "не знает" того, кто выпустил сертификат (или возникает подозрение в его правильности) - то появляется подобная ошибка.

Т.е. я веду к тому, что под раздачу могут попасть как совсем белые сайты, так и те, которые реально опасно посещать. Поэтому, появление подобной ошибки это повод внимательно взглянуть на адрес сайта.

Ну а в этой статье я хочу указать на несколько способов устранения подобной ошибки, если она стала появляться даже на белых и известных сайтах (например, на Google, Яндекс, VK и многих других. Их же вы не откажетесь посещать?).

Как устранить ошибку

1) Обратите внимание на адрес сайта

Первое, что сделайте - просто обратите внимание на адрес сайта (возможно, что вы по ошибке набрали не тот URL). Также иногда такое происходит по вине сервера, на котором расположен сайт (возможно, вообще, сам сертификат просто устарел, ведь его выдают на определенное время). Попробуйте посетить другие сайты, если с ними все OK - то вероятнее всего, что проблема не в вашей системе, а у того конкретного сайта.

Пример ошибки "Сертификат безопасности сайта не является доверенным"

Однако, отмечу, что если ошибка появляется на очень известном сайте, которому вы (и многие другие пользователи) всецело доверяете - то высока вероятность проблемы в вашей системе.

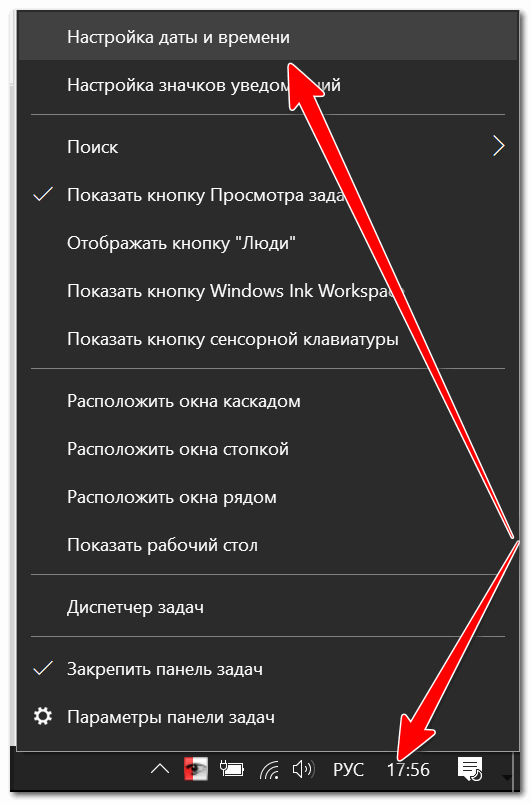

2) Проверьте дату и время, установленные в Windows

Второй момент - подобная ошибка может выскакивать, если у вас в системе неверно задано время или дата. Для их корректировки и уточнения достаточно щелкнуть мышкой по "времени" в панели задач Windows (в правом нижнем углу экрана). См. скрин ниже.

Настройка даты и времени

После установки правильного времени, перезагрузите компьютер и попробуйте заново открыть браузер и сайты в нем. Ошибка должна исчезнуть.

Также обращаю внимание на то, что, если у вас постоянно сбивается время - вероятно у вас села батарейка на материнской плате. Представляет она из себя небольшую "таблетку", благодаря которой компьютер помнит введенные вами настройки, даже если вы его отключаете от сети (например, те же дата и время как-то высчитываются?).

Батарейка на материнской плате ПК

3) Попробуйте провести обновление корневых сертификатов

4) Установка "доверенных" сертификатов в систему

Этот способ хоть и рабочий, но хотелось бы предупредить, что он "может" стать источником проблем в безопасности вашей системы. По крайней мере, прибегать к этому советую только для таких крупных сайтов как Google, Яндекс и т.д.

Для избавления от ошибки, связанной с недостоверностью сертификата, должен подойти спец. пакет GeoTrust Primary Certification Authority .

Кстати, на этой страничке расположено еще несколько сертификатов, их также можно до-установить в систему.

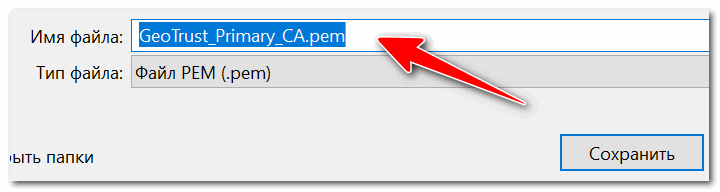

Кстати, чтобы скачать GeoTrust Primary Certification Authority:

-

нажмите правой кнопкой мышки по ссылке download и выберите вариант "сохранить ссылку как. ";

Сохранить ссылку как.

далее укажите папку на диске, куда будет скачан сертификат. Это будет файл формата PEM.

Файл с расширением PEM

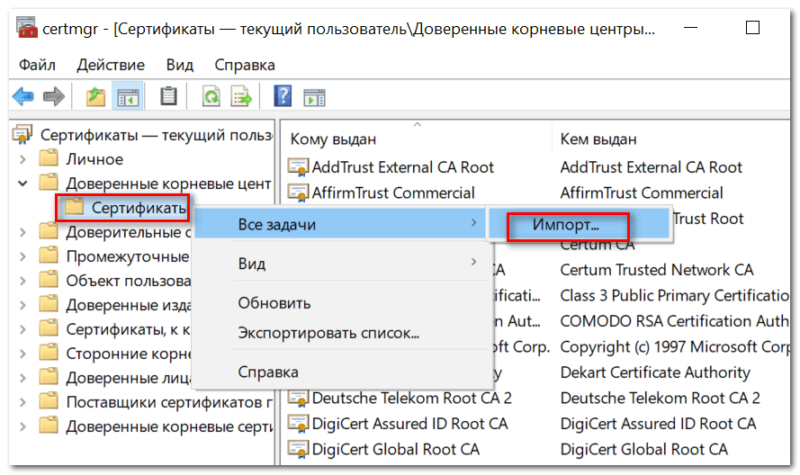

Теперь необходимо скачанный сертификат установить в систему. Как это делается, по шагам расскажу чуть ниже:

- сначала нажимаем сочетание кнопок Win+R, и вводим команду certmgr.msc, жмем OK;

- должен открыться центр сертификатов в Windows. Необходимо раскрыть вкладку "Доверенные корневые центры сертификации/сертификаты", щелкнуть по ней правой кнопкой мышки и выбрать "Все задачи - импорт".

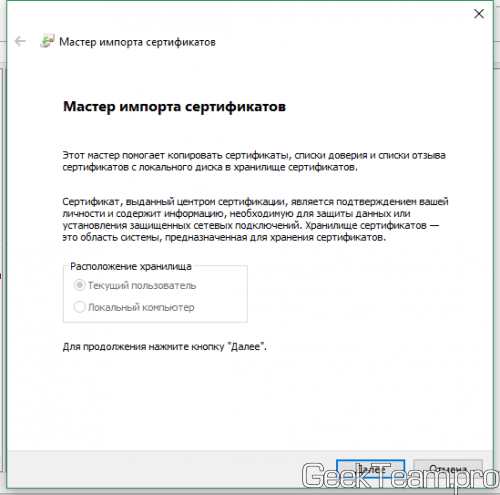

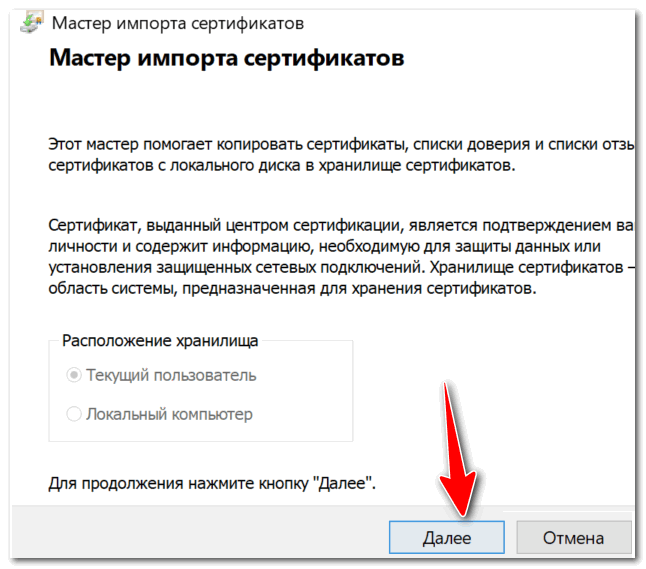

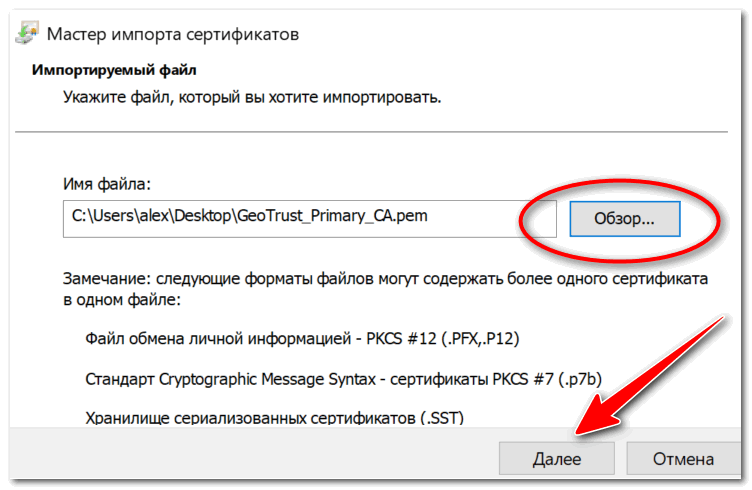

далее запустится мастер импорта сертификатов. Просто жмем "Далее".

Мастер импорта сертификатов

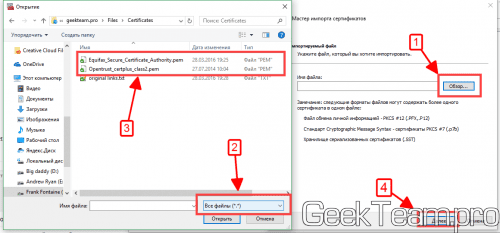

после нажмите кнопку "Обзор" и укажите ранее загруженный нами сертификат. Нажмите "Далее" (пример показан ниже);

Указываем сертификат, который загрузили

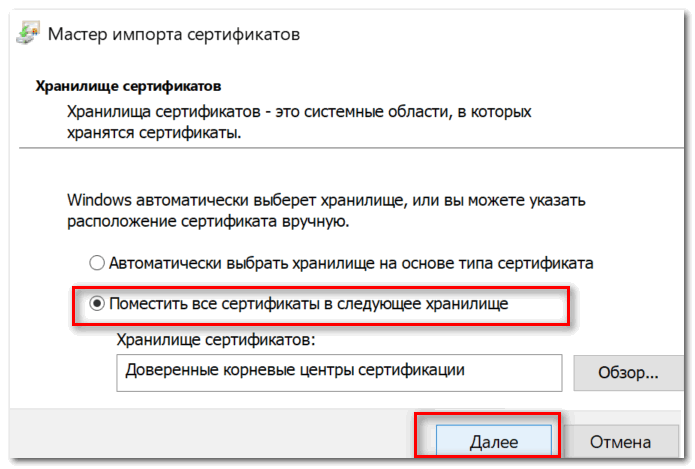

в следующем шаге укажите, что сертификаты нужно поместить в доверенные центры сертификации и нажмите "Далее".

Поместить сертификаты в доверенные. Далее

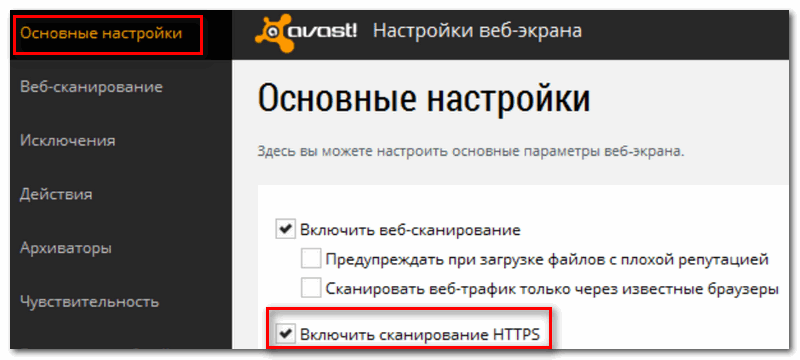

5) Обратите внимание на антивирусные утилиты

На этом у меня всё.

За дополнения по теме - отдельное мерси!

Читайте также: