Вирус доступ к hdd

Приходилось ли вам когда-нибудь сталкиваться с вирусной атакой? Если да, то вы уже наверняка имеете определенный опыт и знаете как вредоносное ПО может навредить. Одно из возможных последствий воздействия подобных программ — неожиданная потеря файлов, хранящихся на жестком диске, карте памяти или USB-накопителе . Для пользователей, не знающих как восстановить поврежденную вирусом информацию, подобные атаки могут обернуться настоящей катастрофой. Однако для вас это больше не будет проблемой! В данной статье мы рассмотрим два возможных способа восстановления зараженных файлов при помощи CMD и профессионального стороннего ПО.

Содержание статьи:

Решение первое. Использование CMD для восстановления файлов с поврежденного носителя

В случае потери доступа к информации, подвергшейся вирусной атаке, первое что необходимо сделать — воспользоваться встроенной в Windows утилитой CMD, поскольку этот способ бесплатен и прост в исполнении.

Давайте посмотрим как это работает. Для демонстрации используется операционная система Windows 8.1 и SD-карта.

- 1) Подключите жесткий диск, карту памяти или USB-накопитель к компьютеру.

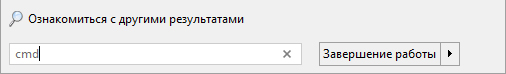

- 2) Перейдите в меню пуск, введите в диалоговом окне cmd и нажмите Enter. Еще вы можете воспользоваться утилитой Выполнить при помощи команды быстрого доступа Win + R. Введите в появившемся окне cmd и нажмите Enter.

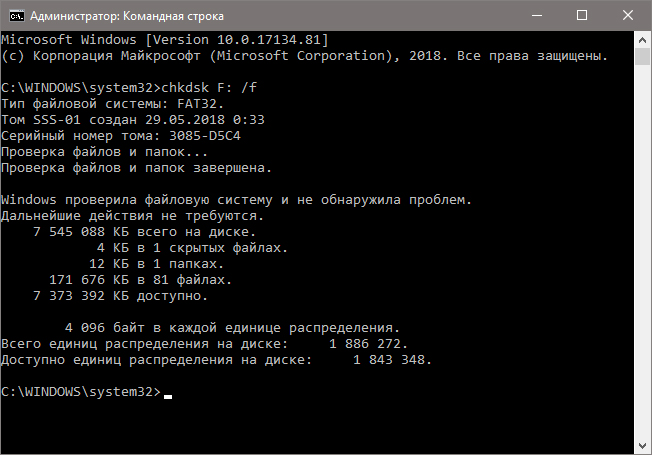

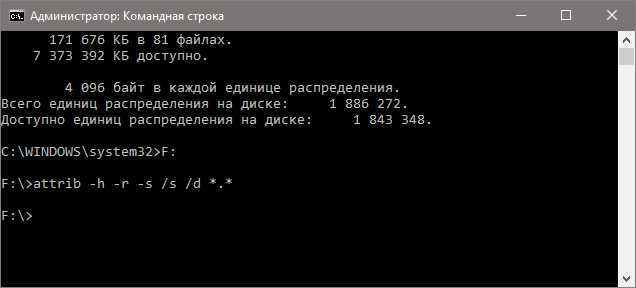

Введите chkdsk E: /f и нажмите Enter.

Замените Е: буквой устройства на котором вы потеряли или удалили файлы.

Введите Y и нажмите Enter.

Снова введите Е: и нажмите Enter (замените Е: буквой вашего диска).

Введите attrib -h -r -s /s /d *.* и нажмите Enter.

По окончанию выполнения этих действий, WIndows приступит к восстановлению поврежденного вирусом диска. Обычно процесс занимает одну или две минуты. Пожалуйста, дождитесь его завершения.

Теперь вы можете открыть содержимое диска или карты памяти, чтобы проверить файлы. Если процесс восстановления прошел успешно, поздравляем! Если же нет, не стоит отчаиваться, ниже мы подробно опишем второй вариант действий.

Решение второе. Воспользуйтесь сторонним программным обеспечением

В некоторых случаях восстановление при помощи CMD может оказаться бессильным. И единственным альтернативным решением может стать использование стороннего ПО, специализированного на работе с данными, хранящимися на поврежденных носителях.

Приложение Starus Partition Recovery или ее урезанные по функционалу дешевые аналоги, Starus FAT Recovery, Starus NTFS Recovery, предназначены для работы с определенными файловыми системами — FAT и NTFS. Основной софт способен взаимодействовать с обоими. Приложения хорошо подойдут как для дома, так и для работы в офисе, став универсальным средством восстановления информации и логических разделов жестких дисков.

Воспользуйтесь следующим руководством, чтобы восстановить нужные файлы:

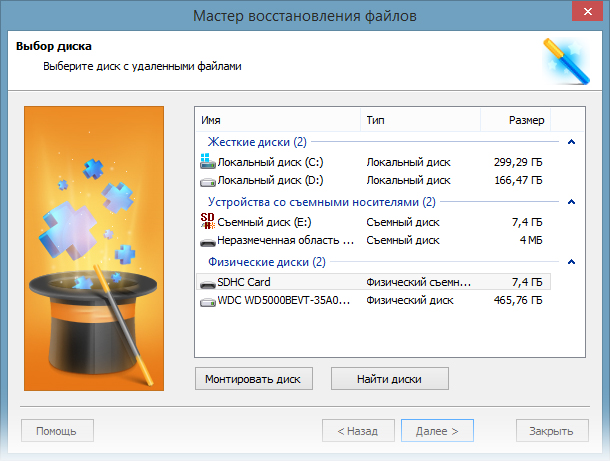

1. Подключите внешний жесткий диск к компьютеру и запустите программу восстановления файлов. В открывшемся Мастере восстановления нажмите Далее и выберите логический раздел/физический диск, который необходимо проверить.

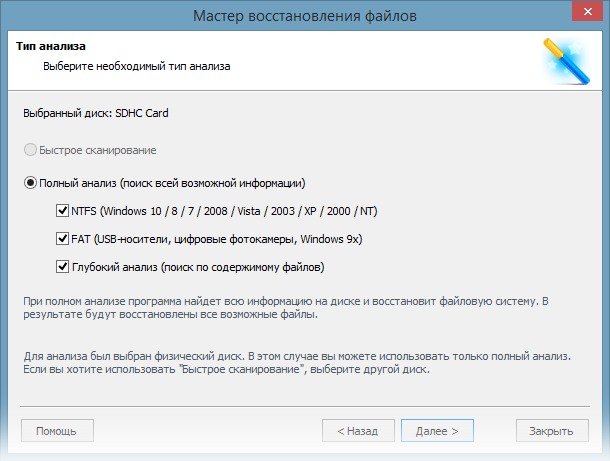

2. Выберите тип сканирования, который больше подходит под ваши нужды.

Быстрое сканирование позволяет произвести быструю проверку устройства. Следует помнить что глубина такой проверки будет существенно меньшей, чем при Полном анализе. Второй вариант потребует больше времени, однако сканирование позволит найти даже самые старые данные.

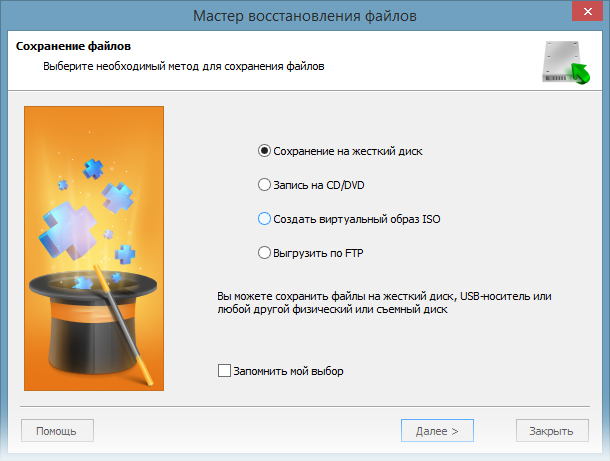

3. По завершению анализа у вас появится возможность внимательно изучить обнаруженные данные и экспортировать их в надежное место на компьютере. Для этого выделите нужные файлы, кликните по любому из них правой кнопкой мыши и нажмите Восстановить.

По завершению вышеописанных действий, ваши документы будут в полной безопасности и готовыми к дальнейшему использованию. Рассмотренные здесь программы для восстановления данных с зараженного вирусом носителя информации можно скачать и опробовать совершенно бесплатно. Все функции, включая пред-просмотр восстановленных файлов, доступны в пробной версии. Окно пред-просмотра дает возможность убедится, что конкретный файл не поврежден и не перезаписан и подлежит полному восстановлению.

Похожие статьи про восстановление данных:

Периодически по определенным причинам случается так, что жесткий диск начинает очень медленно работа.

Не так давно получила свой старт операционная система Windows 10. Главным ее отличием от предыдущих .

Кто следит за нами в сети интернет? Интернет предоставляет современному человеку огромные возможност.

Всем привет!

У меня Security Space Pro

SSD ( с виндой) (80 гигов)+1 HDD( 2 терабайта), на HDD нет винды, он -хранилище файлов.

1.Допустим я залез в инете на зараженную страничку, заразится только SSD или HDD тоже?

2.вирус с SSD может перебраться на HDD?

3.На HDD хранятся фото, если в инете зацепил троян, он их тоже сольет через инет (опять же взаимосвязь вируса и двух дисков, допустим троян на SSD)?

Доктор Веб мне сообщит что страница заражена (HTML код или как там его?)?

4. Могу ли я поставить в исключения все файлы хранящиеся на HDD, учитывая пункт № 1

или вирус, перебравшись с SSD может в них влезть?

5. Я скачиваю с торрента файлы на HDD, если в файле вирус он из папки "downloads" может перебраться на другие папки HDD?

Мне нравится Доктор Веб, но больно долго проверяет , каждый раз проверяю 2-терабайтник он там ничего не находит,

плюс SSD разделен на два логических диска, на C- винда, на D- файлы, меня терзают смутные сомнения, что я каждый раз зря проверяю раздел D на SSD и уж тем более HDD

Отвечать прошу серьезно, создал в этом разделе, чтобы не засорять главные.

залез в инете на зараженную страничку, заразится только SSD или HDD тоже?

На HDD хранятся фото, если в инете зацепил троян, он их тоже сольет через инет

скачиваю с торрента файлы на HDD, если в файле вирус он из папки "downloads" может перебраться на другие папки HDD?

1. Зависит от реализации заразы и состояния браузера/системы. Может, вообще ничего не пролезет.

2. Смотря что за вирусы и что вы с ними делаете.

3. Зависит от реализации трояна. Они разные бывают.

4. Не рекомендуется при любом раскладе. Ибо мало ли что.

5. См. п.2

"Каждый раз проверяю" - это сканером? SpIDer Guard в девятке вполне справляется, IMHO, шерстит всё, что шевелится. Сканером закачки можете проверять часто, полную проверку - раз в месяц хватит.

2.вирус с SSD может перебраться на HDD?

Вирус может перебраться куда угодно - куда ему разрешен доступ или он может его получить (опять же зависит от типа вируса и задач им выполняемых).

4. Могу ли я поставить в исключения все файлы хранящиеся на HDD, учитывая пункт № 1

или вирус, перебравшись с SSD может в них влезть?

Можете ставить в исключения все что захочется - с соотв последствиями. Только зачем ставить в исключения весь диск, если его просто можно не проверять! Если речь о сканере!

Мне нравится Доктор Веб, но больно долго проверяет , каждый раз проверяю 2-терабайтник он там ничего не находит,

плюс SSD разделен на два логических диска, на C- винда, на D- файлы, меня терзают смутные сомнения, что я каждый раз зря проверяю раздел D на SSD и уж тем более HDD

И как часто это "каждый раз"? И самое главное: а повод то для проверки какой?

1. Может и SSD, и HDD

3. Может и слить. Как повезет.

4. Можете, но делать так не стоит

5. Может. Ведь вы же торент скачиваете не для того, чтобы он на диске лежал. Когда запустите скачанную программу или откроете документ, то вирус активируется, а далее см. п.1

Если у вас постоянно включены Spider Guard и Spider Gate, то полную проверку можно вообще не делать. Или делать её раз в пол года для своего спокойствия. Чаще точно не надо.

Спасибо за ответы!

А то совсем я в этом деле чайник.

А ведь актуальная тема. Особенно для тех у кого SSD диски, да и лопатить все файлы на дисках хранилищах файлов тоже не дело, особенно учитывая объемы современных накопителей.

Топик стартеру я бы посоветовала проверять файлы на дополнительных дисках и разделах по маске, туда включить исполняемые файлы (какие конкретно файлы являются исполняемыми, можно найти через яндекс), также включить в проверку папку "System Volume Information" и корзину, можно включить файлы с расширением .ini, .sys, встречались зараженные файлы desktop.ini.

Ну и закачивать все файлы в одну папку, и после ее проверки, лучше тоже по маске, чтоб не проверять например фильмы и музыку. В папке закачки обязательно проверять архивы. После проверки файлы из папки закачек вовремя разносить по тематическим папкам.

Ну и конечно записывать всю важную информацию на архивные носители, я лично на Blu-ray или на DVD диски копирую.

Keep yourself alive

ksysha, а давно ли SSD деградируют от чтения?

ksysha, а давно ли SSD деградируют от чтения?

Ну я конечно не великий специалист в накопителях. А ведь на сегодняшний день появились и гибридные HDD накопители с SSD. Там алгоритм его работы мягко говоря странен, и пользователь на это повлиять никак не может.

Ну и конечно записывать всю важную информацию на архивные носители, я лично на Blu-ray или на DVD диски копирую.

Плохой совет. Не делайте так.

Ну и конечно записывать всю важную информацию на архивные носители, я лично на Blu-ray или на DVD диски копирую.

Плохой совет. Не делайте так.

А куда их? Флэшки внезапно помирают, даже просто во время подключения, жесткие диски могут упасть, или просто не запуститься после долгого лежания, компакт диски вроде пока не подводили в качестве архивов, особо важную информацию держу на нескольких дисках.

Что не так? Посоветуйте правильный метод.

Ну и конечно записывать всю важную информацию на архивные носители, я лично на Blu-ray или на DVD диски копирую.

Плохой совет. Не делайте так.

А куда их? Флэшки внезапно помирают, даже просто во время подключения, жесткие диски могут упасть, или просто не запуститься после долгого лежания, компакт диски вроде пока не подводили в качестве архивов, особо важную информацию держу на нескольких дисках.

Что не так? Посоветуйте правильный метод.

CD крайне нестабильный носитель, погуглите исследования. Не говоря уже о куче факторов - самого носителя, качества привода и пр.

Домашний бэкап для себя - это копия на 2 зеркальных локальных HDD (не в raid, а просто 2 копии), и удаленная копия в облачное хранилище либо свой VPS - для георграфического разнесения бэкапа.

Кучу частоменяющейся мелочи - дополнительно в dropbox и ubuntu one, но тут больше удобства, чем бэкапа.

Нет, у меня был самописный CDR, с которого удалось считать бОльшую часть информации через 5-6 лет. Но это было записано на 1(2?)x и это скорее исключение. Всё равно слои диска разрушаются очень быстро и бэкап на них без огромного оверхеда на восстановление и дублирования - опасно.

Там алгоритм его работы мягко говоря странен

Простите, а что там странного, просветите плиз, очень интересно услышать ваше мнение..

Там алгоритм его работы мягко говоря странен

Простите, а что там странного, просветите плиз, очень интересно услышать ваше мнение..

Сама пока не пользовалась, но алгоритм работы несколько не оптимизирован, без дополнительной поддержки таких дисков ОС преимущества будут сильно девиировать в зависимости от задач пользователя, хотя для работы в офисе с документами думаю будет совсем неплохо.

Сама пока не пользовалась, но алгоритм работы несколько не оптимизирован

А простите, что там оптимизировать, может стоит сначала попробовать? Как файлопомойка, разницы особой нет, выиграть тут ничего нельзя, проще программный raid собрать из обычных дисков, ну а как самостоятельно думающая флэшка прикрученная к обычному HDD, которая хранит наиболее часто используемые файлы (к примеру для загрузки той же корявой хр) + не большая разница в цене с обычными HDD, вот тут можно выиграть. Поправите если я не прав.

и удаленная копия в облачное хранилище

Вам конечно хорошо с облачными хранилищами, но для этого нужен заоблачный интернет, при инете максимум в 8 мегабит, да еще при стоимости почти в 4к рублев, да еще с ограничением трафика в 20-50 Гб, как то совсем в облака не тянет, это кстати касается практически всей аудитории находящейся восточнее Байкала, я про скорость и стоимость.

Нет, у меня был самописный CDR, с которого удалось считать бОльшую часть информации через 5-6 лет. Но это было записано на 1(2?)x и это скорее исключение. Всё равно слои диска разрушаются очень быстро и бэкап на них без огромного оверхеда на восстановление и дублирования - опасно.

Ну а при хранении архивов на компакт дисках пока проблем не было, нормально считывались диски 3-4 летней давности, скорость записи ставлю 2х, программой ImgBurn. Резак использую Pioneer BDR-S06XLB, и использую его только для нарезки архивов, есть еще Plextor пипишу на нем архивы на DVD. Болванки от Mitsubishi привожу из Ю.Кореи , благо бываю там относительно часто. Храню диски в специальных кейсах на сто дисков. Время от времени, сажаю ребенка за компутер, протестировать и переписать архивы.

Процесс удаления вирусов из компьютера тернист. Вредоносные программы хорошо научились защищать себя от антивирусов. Бывает, что удалить вирусы с одного раза не получается. Приходится прогонять антивирусные программы по несколько раз, причем несколькими антивирусными программами. Дело в том, что у каждой антивирусной программы есть своя антивирусная база. Она непрерывно пополняется свежими телами новых вирусов. Опасными для заражения являются только свежие вирусы. И не факт, что такие вирусы включены в базу одного антивируса. Вероятность обнаружения нового вируса растет с количеством используемых антивирусных программ. Вывод: чем больше антивирусов проверили ваш компьютер, тем выше вероятность удаления вируса.

На зараженном компьютере многие вирусы не лечатся. Более того, часто на зараженный компьютер вы не сможете установить антивирус. Вирусы научились блокировать установку антивирусов. Радикальное удаление вирусов начинается с того, что жесткий диск снимают и устанавливают вторым на компьютер с антивирусным программным обеспечением. При этом нужно обойти систему защиты Windows и обеспечить доступ ко всем папкам на зараженном диске, иначе некоторые области на диске останутся не пролеченными, вирусы останутся в компьютере. Это возможно не на всех версиях Windows, обычно на профессиональных.

Далее производится лечение вирусов и троянов с помощью обновленных антивирусных программ. Лучше лечить и удалить вирусы в помощью нескольких антивирусов. Как правило, для этого используют лучшие российские и зарубежные антивирусные программы или специальные бесплатные утилиты – Касперского (Kaspersky virus removal toolkit), DRWEB (Cureit), NOD32. Если доступ на эти сайты блокирован, то это явный признак заражения.

Однако то, что известные антивирусы не находят вирусы и трояны на жестком диске, не означает, что их там нет. Свидетельством их присутствия могут быть специфические признаки вирусов – 100% загруженность процессора, высокая сетевая активность компьютера, блокирование установки антивирусов, появление подозрительных программ в автозагрузке, вскрытие аккаунтов и др. проявления вирусов и троянских программ.

Как удалить вирусы из системы зараженного компьютера?

Для этого нужно, чтобы было либо загрузочное устройство (флешка или диск), либо операционная система хотя бы запускалась.

В первом случае нужно запустить операционную систему, открыть на ней доступ ко всем областям диска и пролечить диск специальными утилитами от DRWEB или Касперского. Если доступ открыть не удастся, то и лечение проблематично и вряд ли удастся. Такое обычно происходит, если был установлен пароль при входе в Windows на учетную запись и данные защищаются средствами операционной системы. Открыть доступ не получится.

Часто много сил уходит, чтобы загрузиться с зараженного компьютера – компьютер бывает заблокирован СМС-блокером, либо не запускается проводник. В последнем случае нужно запуститься в безопасном режиме с поддержкой командной строки и запустить explorer.exe в командной строке. Если проводник запустится, то дальше уже дело техники запустить антивирусную утилиту.

Вопрос может решиться простым способом. Если же эти утилиты удается запустить из операционной системы зараженного компьютера. Хотя бы из режима защиты от сбоев. Иногда можно вылечить компьютер от простых вирусов путем удаления запуска вредоносных программ из автозагрузки Windows. Но таким образом удаляются только самые примитивные вирусы. Умные вирусы восстанавливают удаленную строку в автозагрузке после перезагрузки. То же касается и остановки процесса. Если завершить вредоносный процесс вручную, то продвинутый вирус его восстановит через несколько секунд.

Удаление последствий вирусов

Главный вопрос, не как удалить вирус, а что делать после удаления, если следы вируса остались? После лечения вирусов Windows может не запускаться, работать с ошибками, зависать. И все потому что вирусы могут повредить системные файлы операционной системы. Заранее предсказать такое повреждение операционной системы невозможно. Никто не знает, как работают вирусы, попавшие в компьютер. Всего же вирусов насчитывается более миллиона. Скорее всего, потребуется восстановление системы или пере установка Windows. После лечения компьютера от вирусов обязательно нужно проверить работу операционной системы. А также погонять программы и тесты.

Некоторые последствия вирусов, например, зашифрованные файлы фото и видео, устранить чрезвычайно сложно. Причина – невозможно найти программу дешифрирования.

После того, как процесс по удалению вирусов закончен, следует пролечить компьютер от шпионов. Шпионы – это процессы, которые не относятся к вирусам. Но по вредоносности могут с ними поспорить. Лечение от шпионов производится компьютере, зараженном шпионами. Поскольку процесс нельзя вылечить на другом компьютере. После удаления шпионов и установки антивирусной защиты можно считать процесс вирусолечения законченным. Кстати, в большинстве случаев удаление шпионов с первого раза не происходит. Эту процедуру нужно запускать несколько раз и обязательно после обновления базы.

Иногда действие вирусов путают с аппаратными или программными неисправностями. В действительности нужен ремонт компьютера. Для начала нужно ознакомиться с неисправностями компьютеров, которые можно принять за последствия вируса.

Как правило, опасные вирусы полностью или частично разрушают файловую систему, после чего пользователи теряют доступ ко всем или только некоторым файлам, причем не только программным, но и к файлам данных. Именно такое воздействие вирусов наносит максимальный ущерб, так как файлы документов могут соедржать чрезвычайно ценную информацию, ущерб от потери которой может превышать стоимость компьютера во много раз.

Поэтому когда вы приступаете к лечению компьютера, зараженного вирусами, или имеющего поврежденную файловую систему, в первую очередь необходимо выгрузить с его дисков все нужные вам файлы данных. Если в процессе лечения вы потеряете программные файлы, то скорее всего сможете их восстановить без особых проблем, воспользовавшись дистрибутивами или обратившись в фирму, где вы приобретали программы. Потеря же ваших данных невосполнима, и если вы регулярно не выполняете резервное копирование, последствия вирусной атаки могут быть очень неприятными.

Как правило, антивирусные программы, такие как Doctor Web или Aidstest , вылечивают компьютер и автоматически восстанавливают поврежденную файловую систему. Однако бывают случаи, когда и эти программы оказываются бессильными. Например, вирус может уничтожить таблицу размещения файлов или элемент каталога, соответствующий файлу, при этом данные могут оставаться на диске и вы еще сможете их восстановить.

Скажем сразу, что “ручное” восстановление файловой системы доступно только опытным пользователям. Если вы не знакомы в деталях со структурой файловой системы, для восстановления потерянных в результате вирусной атаки данных лучше всего обратиться к специалистам из компьютерной скорой помощи АО “ДиалогНаука”. В крайнем случае можно попробовать восстановить файловую систему такими средствами, как программа SCANDISK . EXE , входящей в комплект поставки современных версий MS - DOS , или программой Norton Disk Doctor . Однако результаты такого восстановления могут быть неудовлетворительными.

В этой главе мы поможем опытным пользователям выполнить самые важные действия по проверке и восстановлению файловой системы MS - DOS с использованием различных программных средств, в первую очередь с использованием программы Norton Disk Editor . Эта программа позволяет просматривать и редактировать содержимое отдельных секторов диска и очень удобна для проведения восстановительных работ.

Восстановление файловой системы необходимо начинать с проверки ее состояния. Именно об этом мы и будем говорить в этой главе.

Проверка файловой системы

Пред тем как начинать восстановление файловой системы, необходимо определить масштаб повреждений. Для этого вы должны тщательно проверить содержимое всех структур данных файловой системы.

С чего лучше начинать проверку файловой системы?

Прежде всего следует проверить установку параметров BIOS , среди которых есть такие ключевые параметры, как типы установленных в компьютере жестких дисков, количество дорожек и секторов на одной дорожке. Если эти параметры установлены неправильно, загрузка операционной системы скорее всего будет невозможна.

Далее необходимо проверить содержимое так называемой главной загрузочной записи MBR ( Master Boot Record ). В этой записи есть программа начальной загрузки и таблица разделов диска Partition Table . Программа начальной загрузки является объектом атаки загрузочных и файлово-загрузочных вирусов, которые записывают сюда свое тело. При повреждении таблицы разделов диска некоторые или все логические диски будут недоступны для DOS .

На следующем этапе вы должны проверить загрузочную запись Boot Record , которая располагается в самом начале логического диска (не путайте ее с главной загрузочной записью MBR ). В загрузочной записи располагается программа начальной загрузки операционной системы, расположенной на логическом диске, а также блок параметров BIOS , который называется BPB ( BIOS Parameter Block ). Блок BPB содержит важную информацию о логическом диске, такую, например, как размер кластера. Вирус может записать свое тело на место загрузочной записи и повредить блок BPB .

Очень опасный загрузочный вирус. Заражает главную загрузочную запись MBR на жестком диске и загрузочную запись дискет.

Если первый байт на загрузочном секторе имеет значение 0E9h, то вирус записывает на место загрузочной программы свой код, способный заразить главную загрузочную запись MBR жесткого диска и загрузочные секторы дискет

После выполнения проверки загрузочной записи следует заняться таблицей размещения файлов FAT . В этой таблице находится критически важная информация о расположении отдельных кластеров для всех записанных на данном логическом диске файлов. На диске находится две копии таблицы FAT . Вы можете использовать вторую копию FAT для восстановления.

На следующем этапе нужно проверить корневые каталоги логических дисков, а также все нужные вам вложенные каталоги. При необходимости вы должны восстановить испорченные элементы каталогов, описывающие нужные вам файлы.

Ниже мы подробно рассмотрим все эти действия. Попутно мы приведем всю необходимую информацию о важнейших структурах данных файловой системы.

Когда вы первый раз подходите к компьютеру, возможно зараженному вирусом, необходимо вначале проверить параметры BIOS , которые хранятся в CMOS . Для просмотра и изменения параметров BIOS предназначена специальная программа, которая называется BIOS Setup .

Способ запуска программы BIOS Setup зависит от ее изготовителя и версии, однако обычно запуск выполняется, если во время начального теста оперативной памяти нажать клавиши Delete >, F 2> или комбинацию клавиш Alt + Ctrl + Esc >. Более точную информацию вы можете получить из документации, которая прилагается к системной плате компьютера.

Выключите питание компьютера, если оно было включено, и через 20-30 секунд включите его опять. Такая процедура гарантированно “убивает” резидентные вирусы, “выживающие” после теплой перезагрузки с помощью комбинации клавиш Ctrl + Alt + Del >. Когда начнется тест памяти, нажмите одну из перечисленных выше клавиш для запуска программы BIOS Setup .

Через некоторое время на экране появится окно программы BIOS Setup , внешний вид которого зависит от изготовителя и версии программы. На рис. 6.1 мы показали внешний вид такого окна для программы BIOS Setup , созданной фирмой AMI .

Рис. 6.1. Окно программы BIOS Setup , созданной фирмой AMI

Прежде всего вам нужно выбрать в меню программы строку STANDARD CMOS SETUP и проверить установку стандартных параметров BIOS . Обратите особое внимание на типы и параметры установленных жестких дисков ( Hard disk ), типы накопителей на гибких магнитных дисках ( Floppy Drive ) и дату. Примерный вид таблицы, в которой отображаются стандартные параметры, показан на рис. 6.2.

Рис. 6.2. Просмотра стандартных параметров BIOS

Перепишите параметры жестких дисков, такие как тип, количество цилиндров, головок и секторов на одной дорожке. Сравните эти значения с паспортными данными, взятыми из документации на жесткий диск. Вирусы могут уменьшать количество дорожек, записывая свое тело в конец диска. Поэтому если значения не совпадают с паспортными, это выглядит очень подозрительно.

Напомним, что тип диска представляет собой число, которое обычно лежит в диапазоне значений от 1 до 47. При этом типам от 1 до 46 соответствуют стандартные наборы параметров.

Как правило, для современных устройств IDE указывается тип 47, который позволяет выполнять ручную установку количества цилиндров, головок и секторов на одной дорожке, а также других. Если в параметрах BIOS установлен 47 тип диска, обязательно проверьте параметры по документации, которая поставляется вместе с диском.

В некоторых случаях может быть указан тип диска с номером 1, хотя в компьютере установлен жесткий диск очень большого размера (типу 1 соответсвует размер диска 10 Мбайт). Это означает, что диск полключен через контроллер, имеющий собственные программы обслуживания в постоянном запоминающем устройстве (ПЗУ).

Иногда оба диска отмечены в параметрах BIOS как Not Installed , однако компьютер нормально работает и операционная система загружается с диска C : (примером может служить портативный компьютер B -300 фирмы Bondwell ). В этом случае контроллер диска также имеет собственные программы обслуживания.

Неопасный загрузочный вирус. Записывает свой код в перепрограммируемое ПЗУ Flash BIOS, если оно имеется в компьютере.

Если операционная система не загружается с жесткого диска, прежде всего следует проверить параметры BIOS . Эти параметры могут быть установлены неправильно в результате разряда аккумуляторной батареи, расположенной на основной плате компьтера или в результате вирусной атаки.

Обратите также внимание на тип накопителя на гибких магнитных дисках (НГМД). Если НГМД с обозначением A : отмечен как Not Installed , вы не сможете загрузить операционную систему с чистой дискеты, свободной от вирусов.

Некоторые вирусы специально отключают устройство A : для того чтобы затруднить процедуру лечения. Когда какая-нибудь программа обращается к устройству A :, вирус перехватывает такое обращение и временно подключает устройство, а затем, после выполнения операции, подключает его снова. Смысл такой процедуры заключается в том, что при отключенном устройстве A : операционная система загружается с диска C : (к счастью, это верно не для всех компьютеров). При этом вирус получает управление первым и контролирует загрузку операционной системы с чистой дискеты.

Очень опасный полиморфный вирус, использующий довольно сложный алгоритм шифровки.

В понедельник может записать в байт CMOS с номером 10h значение 0 (тип используемых НГМД). Это означает, что устройства НГМД не установлены. После этого вирус корректирует контрольную сумму CMOS (ячейки 2Eh-2Fh), чтобы при инициализации системы BIOS "не заподозрил" неладное. После данных манипуляций компьютер "не видит" устройства НГМД.

Также при определенных условиях в понедельник в 11 часов вирус может вывести на экран следующий текст:

Your hard-disk is being corrupted, courtesy of PATHOGEN!

Programmed in the U.K. (Yes, NOT Bulgaria!) [C] The Black Baron 1993-4. Featuring SMEG v0.1: Simulated Metamorphic Encryption Generator!

'Smoke me a kipper, I'll be back for breakfast. '

Unfortunately some of your data won't.

После этого вирус перехватывает обработчик прерывания от клавиатуры INT 09h и уничтожает информацию в случайных секторах первого жесткого диска. Если в этот момент не перегрузить компьютер кнопкой "RESET" или не выключить питание, то содержимое диска может быть полностью уничтожено (комбинация клавиш не поможет)

В завершении процедуры проверки параметров BIOS выберите из главного меню программы BIOS Setup строку ADVANCED CMOS SETUP . На экране появится меню настройки расширенных параметров BIOS ( рис. 6.3 ).

Рис. 6.3. Меню настройки расширенных параметров BIOS

В этом меню обратите внимание на строку System Boot Up Sequence , в которой определяется порядок загрузки операционной системы. Если в этой строке указан порядок загрузки C :, A :, вы не сможете загрузить операционную систему с дискеты. Так как для поиска вирусов вы обязательно должны загрузить DOS с чистой дискеты, измените порядок загрузки на A :, C :.

После завершения всех работ с компьютером верните установку C :, A : или C : Only (если такое значение есть в данной версии BIOS ). В этом случае компьютер будет надежно защищен от заражения загрузочным вирусом через накопитель на гибких магнитных дисках.

Перед тем как перейти к следующему этапу анализа состояния файловой системы компьютера, убедитесь в том, что в стандартных параметрах BIOS установлен правильный тип диска, что НГМД с обозначением A : подключен и его тип также указан правильно. Кроме этого, в расширенных параметрах BIOS установите порядок загрузки A :, C :.

В некоторых случаях содержимое памяти CMOS разрушается. Это может произойти, например, при выходе из строя аккумуляторной батареи, которая питает память CMOS , или в результате воздействия вируса.

Если это произошло, вы должны восстановить параметры BIOS, воспользовавшись для этого программой BIOS Setup . Как правило, эта программа предоставляет вам возможность установить параметры BIOS , принятые по умолчанию.

Программа BIOS Setup , созданная фирмой AMI , позволяет вам загрузить два набора параметров BIOS .

Первый из них загружается при выборе в главном меню программы (рис. 6.1) строки AUTO CONFIGURATION WITH BIOS DEFAULTS . Этот набор параметров предназначен для нормальной работы системной платы и может быть оптимизирован вручную (при помощи строки ADVANCED CMOS SETUP ) .

Второй набор параметров соответствует строке AUTO CONFIGURATION WITH POWER - ON DEFAULTS и используется главным образом в тех случаях, когда с первым набором компьютер не запускается. Во втором наборе устанавливаются более консервативные параметры (например, отключается кэширование основной оперативной памяти), что иногда позволяет запустить даже частично неисправный компьютер.

Когда программа FDISK . EXE впервые создает разделы на жестком диске, она записывает в начало самого первого сектора жесткого диска (сектор 1, дорожка 0, головка 0) главную загрузочную запись MBR.

Главная загрузочная запись является программой, которая во время начальной загрузки операционной системы с жесткого диска помещается по адресу 7C00h:0000h, после чего ей передается управление. Загрузочная запись продолжает процесс загрузки операционной системы.

Заметим, что указанный механизм работает и в том случае, если на диске компьютера вместо DOS установлена какая-нибудь другая операционная система, например, Microsoft Windows 95, Microsoft Windows NT , IBM OS /2 Warp или UNIX .

Если вирус заражает главную загрузочную запись, он получает управление до загрузки операционной системы и может противодействовать даже самым современным антивирусным средствам, применяя стелс-технологию.

Визуально отличить нормальный главный загрузочный сектор от зараженного бывает не всегда просто. Иногда вирус изменяет только несколько байт, в которых записан адрес загрузочного сектора операционной системы, оставляя программу загрузки нетронутой. Такие изменения можно обнаружить только дизассемблированием и последующим анализом восстановленного исходного текста программы загрузки. В некоторых случаях изменения настолько заметны, что их можно обнаружить “невооруженным глазом”, просто взглянув на дамп самого первого сектора диска.

Опасный резидентный вирус с элементами стелс-технологии.

Заражает главную загрузочную запись MBR жесткого диска, загрузочные секторы дискет, а также COM-файлы в момент их запуска. Если запустить инфицированный COM-файл или загрузить операционную систему с зараженной дискеты, вирус поражает главную загрузочную запись диска.

При загрузке с инфицированного жесткого диска вирус размещает свою резидентную копию в верхних адресах памяти и перехватывает прерывание INT 13h. После запуска первой EXE-программы вирус перехватывает прерывание INT 21h.

Вирус не сохраняет оригинальный загрузочный сектор дискеты.

Когда программа или операционная система пытается прочитать содержимое главного загрузочного сектора MBR с помощью прерывания INT 21 h , вирус подставляет на место зараженного оригинальный сектор MBR

Другая важнейшая часть первого сектора диска - таблица разделов диска Partition Table.

В ней имеется четыре элемента, которые описывают до четырех разделов диска. В последних двух байтах сектора находится значение 55AAh. Это признак таблицы разделов (сигнатура таблицы разделов).

В разделах диска располагаются логические диски. Обычно создается один первичный раздел для диска C : и один вторичный раздел, в котором создаются логические диски D :, E : и т. д.

Формат самого первого сектора жесткого диска можно представить следующим образом:

Читайте также: