Rdp forcer без вируса

- Hacking - Направление очень обширное, начиная от взлома обычного веб-сайта и заканчивая всем чем угодно, например установка софта для скрытного управление VNC у бота.

- Carding - В основном используют для вбива, перед этим чекнув ip в блек листах.

- Scan/Brute - Сканирование ip-диапазонов и брут других дедиков. Но сканирование может быть чего угодно, например CMS движков у сайтов.

- Ransomware - Установка локера, если дедик имеет полезную информацию такую как базы данных и т.п.

- Mining - Установка скрытого майнера чтобы добывать крипту.

- Sell - Банальная продаже дедиков, средняя цена 3$. Цена сильна зависит от конфига и канала дедика, а так же его месторасположение.

Ниже мы рассмотрим варианты как получить заветные дедики, а для чего их использовать решать уже Вам.

Что нам нужно чтобы начать?

- Ну во-первых нужна машина с которой будем делать брут и скан диапазонов, это может быть мощный сервер, впс или уже купленный дедик, не в коем случае не юзайте свой комп.

- Список ip-диапазонов нужных стран.

- Софт для парсинга ip-диапазонов.

- Софт для брута дедиков.

- Логины и пароли для брута аля словари.

Конфиг

У каждого софта есть свои минимальные требования к железу. Очень важным параметром является скорость канала, подойдёт от 20мб/с, в идеале нужен 1Gb, по крайней мере к этому нужно стремится. У меня лично был канал 830мб/c и с пингом в 0 в западной Европе.

Список ip-диапазонов

Выбираем нужную страну, копируем список, вставляем в сканер, например в Masscan.

Софт для парсинга ip-диапазонов

Наверно, каждый знает про Masscan. Это самый оптимальный вариант. Для удобства будем использовать GUI для Windows. Также перед парсингом, нужно будет установить программу Winpcap, без неё не будет работать скан. Настройка очень простая, загружаем ip-диапазоны, выбираем количество потоков, нужный порт, нажимаем Scan и уходим по своим делам. Чем больше диапазонов, тем дольше будет парсинг. Может занять несколько дней, если диапазоны включают несколько стран. Парсинг диапазонов и брут дедиков это разные вещи.

Софт для брута

У каждого софта свои плюсы, поэтому давайте просто рассмотрим на примере NLBrute.

Запускаем софт. Переходим на вкладку "WORK FILES". В поле "Servers" выбираем ip-адреса c нужным нам портом. Поле "Users" - логины, "Passwords" - пароли, и нажимаем Generate. Теперь переходим на вкладку "SETTINGS" и ставим такие параметры.

- Max attempts (2) - количество попыток подключений к дедику.

- Thread count (900) - количество потоков.

- Time(out 50) - таймаут.

- Default port (3389) - порт.

После настроек во вкладке "BRUTE" нажимайте Start. Если дедик например перезагрузился, то в программе можно нажать кнопку Continue и брут продолжиться с того момента на котором закончился.

Good count - количество сбрученых дедиков.

Logins:Passwords

Логины не чувствительны к регистру, т.е. без разницы admin или ADmiN. Плюс ко всему логин "Администратор" в разных странах пишется по-разному.

Например:

Есть софт который определяет логины на дедике аля рекогнайзер. Один их них RDP Forcer. Загружаете только список паролей и брутите.

Мы сбрутили дедики. Что дальше?

Заходим на дедик. Отключаем фаервол и антивирус если они там есть. Самый оптимальный вариант это создать свою учётку. Нажмите Win+X, появится контекстное меню, в котором выбираем пункт 'Командная строка (администратор)' после чего вводим:

net localgroup Administrators LOGIN /add

net localgroup "Remote Desktop Users" LOGIN /add

LOGIN - наш логин. Используйте системные имена типа network, winsystem и т.п чтобы админ не спалил.

PASSWORD - Наш пароль.

После чего выходим с админ учётки и логинимся через новый логин. Если не получаеться создать свою учётку воспользуйтесь программой xDedic RDP Patch.

Советы

Брать сервер для брута стоит лучше в той стране в который Вы собираетесь брутить дедики. Не логично брать например сервер в Польше и брутить дедики в Австралии. Берите сервер в нужном регионе.

Удаление следов аля логов. В архиве есть файл clear.cmd. Каждый раз перед выходом с дедика запускайте скрипт через администратора, он чистит все журналы и логи.

Cleaners. Часто бывает что попадаеться дедик с маленьким количеством ОЗУ либо тормозящих дедик. В данной ситуации нам поможет программа Mem Reduct. Она очищает память через заданный промежуток времени, например каждые 5 минут. Помогает снизить нагрузку на софт. Для чистки системы можете использовать CCleaner + CCEnhancer либо BleachBit. Это лучшие программы в данной категории.

Порты. Часто админы меняют порт под RPD с 3389 на другие, нестандартные, такие как 3390, 3392, 3393, 3444 и другие. Используйте диапазоны 3350 - 3500.

Администрация канала не отвечает за ссылки в данной и других статьях!

Покупая доступ у какой либо хостинговой компании, которая предоставляет белый IP для подключения на ваш арендованный сервер, в большинстве случаев на него устанавливаются операционные системы - Linux, Unix, BSD, реже устанавливаю Windows. И в этом случае нужно, что бы кто-то отвечал за безопасность данных от зло-вредителей со стороны интернета, но не всегда есть такой человек в компании. В этом случае есть несколько простых правил, как можно обезопасить себя минимальными средствами, в случае если вы все же решили использовать RDP без VPN соединений на удаленный сервер.

Да, методов взломов много и можно очень много говорить о тех или иных методах взлома, но если по минимуму:

перебор по словарю – это когда у нас есть некий словарь, в котором прописаны комбинации логинов и паролей, проход по этому словарю для ПК не занимает много времени, а значит и взломать нашу цель так же не затруднит любой ПК и внедрить в него свой код,

Этим атакам подвержены абсолютно все, но Windows машины особенно полюбились злоумышленникам, поэтому посмотрим на методы защиты от них на примере защиты RDP соединений.

Конечно же – в идеале поставить VPN сервер, который – да, будет нагружать систему избыточным кодированием данных, но даст вам безопасность соединений на сервере, но если такое решение вам не подходит то, нужно настраивать защиту по другому.

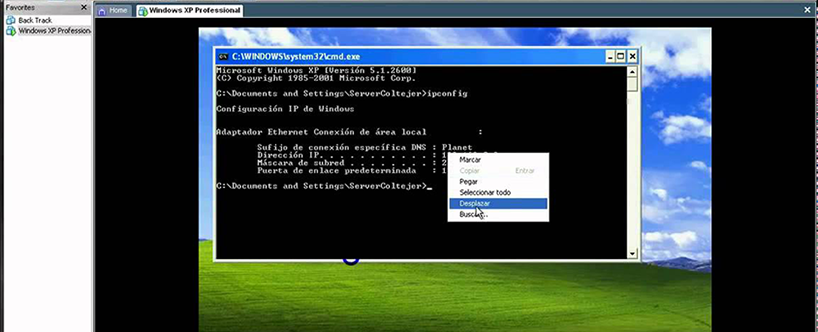

Пример перебора паролей на сервере

Вот так вот выглядит самый простейший перебор паролей в журналах Windows, (Панель управления – Административные шаблоны – Просмотр событий - Безопасность), и если вы видите эту картину у себя на сервере пора что-то предпринимать.

5 правил защиты сервера:

Не используйте встроенные учетные записи администраторов, ведь проще всего подбирать пароль, к учетной записи которая в системе не заблокирована. Создайте нового Администратора в системе со сложным паролем, от 8-12 символов, с верхним и нижним регистром букв, с использованием цифр, и символов.

Включите блокировку учетных записей Windows после неудачных попыток ввода пароля (все это можно найти в локальных политиках безопасности). Там же можете задать и политику сложности паролей, при которой пользователь не сможет изменить свой пароль на легкий. Предупреждаем! В случае попыток взлома единственной административной учетной записи, она заблокируется и вы не сможете попасть на ваш сервер, с административными правами - используйте несколько административных учетных записей для этих целей, с максимально непонятными именами!

Если есть такая возможность, настройте домен на вашем сервере, это будет дополнительный камень преткновения, для взлома логинов учетных записей.

Настройте правила по блокировке злоумышленников после неудачных входов в систему.

Использовать известные blacklist злоумышленников для блокирования потенциальных вредителей.

Программа имеет простой интерфейс, и помогает с помощью гибких настроек защитить не только от атак грубой силы и по словарю нацеленных на RDP, а так же и на остальные немало важные функции которые могут быть использованы на Windows серверах.

Главное меню программы RDPGuard

При обнаружении неудачных вводов пароля в зависимости от настроенных правил, программа ставит IP адрес злоумышленника в блок лист Firewall Windows – Брандмауэра, который в дальнейшем не будет пропускать данные IP адреса для доступа к серверу.

В ней так же есть белый лист, в который можно указать IP адреса вашей сети, которую блокировать не желательно, что позволит избежать неприятного инцидента, когда пользователь пытался 10 раз ввести неверный логин и пароль, а заблокировало весь офис.

Настраивается программа просто:

RDPGuard имеет поддержку и подходит для всех текущих операционных систем Windows, содержит 2 метода блокировки и гибкие настройки по количеству неверных попыток входа, сбрасыванию таймера ошибок ввода пароля и времени через которое нужно разблокировать IP адрес нападавшего, или забывчивого клиента.

В остальных вкладках можно указать степень записи журнала, изменить настройки вашего Proxy, и так же настроить тип запуска данного софта, самым предпочтительным будет использование его в виде службы.

Так же важным преимуществом программы является, что загрузка оперативной памяти в простое до 20 МБ, не задействует наши процессорные мощности. RDPGuard не сможет защитить от вирусов, но он поможет избежать неприятных последствий взлома RDP, FTP, RD Web Access, и других соединений.

Заказать анализ RDP соединения и получить рекомендации по защите сервера, можно у специалистов компании ЯНВАРЬ•UA, звоните: 044 200-02-01 или пишите нам в чат.

Покупая доступ у какой либо хостинговой компании, которая предоставляет белый IP для подключения на ваш арендованный сервер, в большинстве случаев на него устанавливаются операционные системы - Linux, Unix, BSD, реже устанавливаю Windows. И в этом случае нужно, что бы кто-то отвечал за безопасность данных от зло-вредителей со стороны интернета, но не всегда есть такой человек в компании. В этом случае есть несколько простых правил, как можно обезопасить себя минимальными средствами, в случае если вы все же решили использовать RDP без VPN соединений на удаленный сервер.

Да, методов взломов много и можно очень много говорить о тех или иных методах взлома, но если по минимуму:

перебор по словарю – это когда у нас есть некий словарь, в котором прописаны комбинации логинов и паролей, проход по этому словарю для ПК не занимает много времени, а значит и взломать нашу цель так же не затруднит любой ПК и внедрить в него свой код,

Этим атакам подвержены абсолютно все, но Windows машины особенно полюбились злоумышленникам, поэтому посмотрим на методы защиты от них на примере защиты RDP соединений.

Конечно же – в идеале поставить VPN сервер, который – да, будет нагружать систему избыточным кодированием данных, но даст вам безопасность соединений на сервере, но если такое решение вам не подходит то, нужно настраивать защиту по другому.

Пример перебора паролей на сервере

Вот так вот выглядит самый простейший перебор паролей в журналах Windows, (Панель управления – Административные шаблоны – Просмотр событий - Безопасность), и если вы видите эту картину у себя на сервере пора что-то предпринимать.

5 правил защиты сервера:

Не используйте встроенные учетные записи администраторов, ведь проще всего подбирать пароль, к учетной записи которая в системе не заблокирована. Создайте нового Администратора в системе со сложным паролем, от 8-12 символов, с верхним и нижним регистром букв, с использованием цифр, и символов.

Включите блокировку учетных записей Windows после неудачных попыток ввода пароля (все это можно найти в локальных политиках безопасности). Там же можете задать и политику сложности паролей, при которой пользователь не сможет изменить свой пароль на легкий. Предупреждаем! В случае попыток взлома единственной административной учетной записи, она заблокируется и вы не сможете попасть на ваш сервер, с административными правами - используйте несколько административных учетных записей для этих целей, с максимально непонятными именами!

Если есть такая возможность, настройте домен на вашем сервере, это будет дополнительный камень преткновения, для взлома логинов учетных записей.

Настройте правила по блокировке злоумышленников после неудачных входов в систему.

Использовать известные blacklist злоумышленников для блокирования потенциальных вредителей.

Программа имеет простой интерфейс, и помогает с помощью гибких настроек защитить не только от атак грубой силы и по словарю нацеленных на RDP, а так же и на остальные немало важные функции которые могут быть использованы на Windows серверах.

Главное меню программы RDPGuard

При обнаружении неудачных вводов пароля в зависимости от настроенных правил, программа ставит IP адрес злоумышленника в блок лист Firewall Windows – Брандмауэра, который в дальнейшем не будет пропускать данные IP адреса для доступа к серверу.

В ней так же есть белый лист, в который можно указать IP адреса вашей сети, которую блокировать не желательно, что позволит избежать неприятного инцидента, когда пользователь пытался 10 раз ввести неверный логин и пароль, а заблокировало весь офис.

Настраивается программа просто:

RDPGuard имеет поддержку и подходит для всех текущих операционных систем Windows, содержит 2 метода блокировки и гибкие настройки по количеству неверных попыток входа, сбрасыванию таймера ошибок ввода пароля и времени через которое нужно разблокировать IP адрес нападавшего, или забывчивого клиента.

В остальных вкладках можно указать степень записи журнала, изменить настройки вашего Proxy, и так же настроить тип запуска данного софта, самым предпочтительным будет использование его в виде службы.

Так же важным преимуществом программы является, что загрузка оперативной памяти в простое до 20 МБ, не задействует наши процессорные мощности. RDPGuard не сможет защитить от вирусов, но он поможет избежать неприятных последствий взлома RDP, FTP, RD Web Access, и других соединений.

Заказать анализ RDP соединения и получить рекомендации по защите сервера, можно у специалистов компании ЯНВАРЬ•UA, звоните: 044 200-02-01 или пишите нам в чат.

Дедик, dedik, dedicated — зачем нужен выделенный сервер

Dedicated server — это, по сути, полноценный компьютер, расположенный в дата-центре провайдера в отдельной стойке и работающий 24 часа в сутки 7 дней в неделю. В отличие от виртуального хостинга, на нём не будут размещены сайты других клиентов, что, несомненно, даёт ощутимые преимущества:

— Все ресурсы принадлежат вам, что делает работу сервера более стабильной.

— Можно выбрать любую версию любой операционной системы и настроить её на своё усмотрение, а также установить необходимое ПО.

— Вы будете осуществлять полноценное администрирование своего сервера с root-правами.

— Всё оборудование полностью изолировано и находится в отдельной стойке, что повышает безопасность и сохранность данных.

Но довольно теории, перейдём к практике. Представим, что ваш сайт вырос, просмотры растут, вы перенесли его на отдельный сервер — теперь можно радоваться новым возможностям и высокой пропускной способности. Так ли всё радужно на самом деле?

Что такое брут и с чем его едят

Первые кандидаты на разоблачение — простые пароли вроде “12345678”, “admin”, “qwerty” и прочие. Следом за ними идут популярные слова, имена, названия, даты. Брутфорсеры используют специальные словари, в которых содержатся тысячи примеров наиболее частых паролей. И поверьте, “alexandr01” или “parol1324” точно не относятся к разряду надёжных.

К сожалению, перед взломом могут не устоять даже наборы случайных символов, составленные по всем правилам: с заглавными буквами и знаками препинания. Хотя их шансы, несомненно, гораздо выше. Но в нашем случае проблема с брутом не ограничивается только сложностью пароля.

Взлом причиняет вред уже на стадии попыток — система будет хранить логи неудачных входов, размер которых может достигать нескольких гигабайт. Если своевременно не очищать их, нагрузка станет довольно существенной. Чересчур активные и продолжительные атаки приведут к падению производительности и снижению скорости работы. При этом конфигурация, тип и версия операционной системы не играют роли — брутфорсу подвержены абсолютно любые серверы.

Чтобы обхитрить хакера, вы должны думать, как хакер

Теперь настало время ответить на главный вопрос: как уберечь сервер от брута? Один из самых простых советов, которым, тем не менее, не следует пренебрегать — своевременно обновлять систему и ПО сервера. Также можно установить ряд дополнительных программ и настроек. Рассмотрим несколько наиболее действенных стратегий.

Первый и самый простой способ — установить специальную программу-чекер, которая будет проверять существующих на сервере пользователей. Вы сможете отслеживать IP-адреса, прокси, страну и город, что сразу позволит вычислить подозрительные аккаунты. Среди примеров таких программ: Lazy SSH, SSH checker, SSH Fresh checker для Linux-серверов.

Но чекер не предотвращает сам брут, а только находит тех, кому он удался. Поэтому для защиты от попыток взлома придётся покопаться в настройках сервера. Об этом ниже.

Самый надёжный вариант — вообще отказаться от авторизации по паролю и использовать SSH-ключи. Это более безопасный способ, поскольку ключи практически не поддаются расшифровке. Их можно сравнить с ключами от вашего дома: они полностью уникальны, и открыть дверь смогут только те, кому вы их доверите. Подробнее о создании и использовании SSH-ключей можно прочитать в нашей справке.

Что делать, если ничего не помогает

Например, в REG.RU администрирование Dedicated включает целый комплект услуг: это и установка операционной системы, и регулярные обновления, и резервное копирование, и, разумеется, защита от брутфорса. Выделенный сервер с администрированием избавит вас от необходимости тратить время на постоянный мониторинг системы и оборудования. В этой ситуации лучше довериться опытным специалистам и не отвлекаться от более важных задач.

Итак, подводим итог: не забывайте о защите своего сервера, предпочитайте SSH-ключи стандартной авторизации и всегда создавайте только надёжные пароли. Не пренебрегайте профессиональными услугами администрирования, если для вас важна безопасность и сохранность данных. Помните: даже если вы используете выделенный сервер для личных нужд, это не значит, что он автоматически становится невидимым. Хакеры не дремлют!

Напишите в комментариях, сталкивались ли вы со взломом: может быть, кто-то получал доступ к вашему аккаунту в социальных сетях или почте? Удалось ли злоумышленнику реализовать свой коварный план? Надеемся, что советы в нашей статье помогут вам избежать взлома не только серверов, но и других ресурсов.

А если вы хотите узнать о способах защиты своего личного компьютера — рекомендуем к прочтению нашу статью Как защитить свой компьютер и смартфон от взлома.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Читайте также: