От любых вирусных атак или

В последнее время стали регулярными случаи атак троянских программ на текстовые файлы обмена платежных поручений. В этой статье рассказывается об особенностях таких атак и как их можно избежать, перейдя на использование сервиса "1С:ДиректБанк".

Одной из важных функций бухгалтерских и других учетных программ всегда был обмен информацией с банковскими системами: платежными поручениями и выписками по банковским счетам. Исторически первым способом стал обмен через текстовые файлы стандартного формата, в которых содержится вся информация о платежных поручениях и транзакциях по банковскому счету: сумма, отправитель, получатель, данные банков и номера счетов, между которыми осуществляется платеж. Пользователь выгружает из учетной системы файл с информацией о платежках и загружает его на обработку в систему Клиент-Банка. Такая технология обмена давно реализована в различных учетных программах, она проста и многие пользователи к ней привыкли. Но в период, когда текстовые файлы обмена находятся на диске компьютера, они, так же как любые другие файлы, могут подвергаться вирусным атакам. После того как файл выгружен на диск, учетная система уже не контролирует содержащуюся в нем информацию, а банковская система начинает отвечать за безопасность информации только после того, как файл будет в нее загружен. Этим стали пользоваться злоумышленники. С 2016 г. специалисты по компьютерной безопасности начали обнаруживать различные троянские программы (компьютерные вирусы), которые атакуют файлы с платежными поручениями.

Различные вредоносные программы по-разному выбирают момент и метод атаки, но принцип при этом используется один и тот же. Злоумышленники пытаются подменить в файле реквизиты получателя платежа. Если после этого бухгалтер загрузит такую поддельную платежку в систему Клиент-Банка и не проверит указанные в ней реквизиты, деньги будут перечислены на счет злоумышленников. Некоторые троянские программы подменяют реквизиты, когда обнаруживают файл обмена на диске. Другие – изменяют информацию "на лету" при загрузке файла в систему Клиент-Банка. При этом вредоносные программы пытаются активно помешать обнаружению их антивирусами и контролю со стороны учетных программ, нарушая их работоспособность.

Но надо учитывать, что полноценное выявление вирусов и троянских программ – функция специальных антивирусных программ, а не учетных систем. Необходимо применять свежие версии антивирусных программ, разработчики которых ведут постоянный мониторинг вновь возникающих угроз компьютерной безопасности, и регулярно их обновлять.

Также важно проверять реквизиты платежных поручений после их загрузки в систему Клиент-Банка. Особое внимание при проверке надо уделять в тех случаях, когда учетная программа ведет себя необычным образом. Например, если в процессе выгрузки и проверки файла обмена "1С:Бухгалтерия" перестала отвечать на действия пользователя, это может быть признаком наличия на компьютере троянской программы, которая нарушает работу "1С:Бухгалтерии", чтобы не дать пользователю сверить реквизиты платежки. В любом случае, всегда проверяйте номер счета, название и другие реквизиты получателя в системе Клиент-Банка перед тем как выполнить платеж, чтобы ваши деньги не ушли злоумышленникам.

К сожалению, новые вредоносные программы появляются регулярно. Злоумышленники продолжают искать новые способы хищения средств организаций и частных лиц, разрабатывают новые сценарии и технологии вирусных атак. Полностью защитить от таких атак файлы обмена платежками принципиально невозможно, как и любые другие текстовые файлы на компьютере.

Поэтому фирма "1С" разработала и развивает сервис прямой интеграции учетных программ с информационными системами банков – сервис "1С:ДиректБанк". Этот сервис обеспечивает передачу платежных документов в банк и получение выписок из банка непосредственно из программ "1С", по защищенным каналам связи. В зависимости от политик безопасности банка, информация дополнительно защищается электронной подписью пользователя программы, или одноразовыми паролями, присылаемыми через SMS. Не требуется выгрузка документов из программ "1С:Предприятия" в промежуточные файлы, нет промежуточных файлов обмена, которые могли бы атаковать вредоносные программы. Все платежные документы можно формировать и подписывать электронной подписью в "1С:Предприятии", а затем одним нажатием кнопки отправлять по защищенным каналам связи прямо на сервер банка.

Новая волна масштабных хакерских атак в настоящее время затронула множество рабочих станций крупных и средних предприятий в России, на Украине и в других странах. Атаке подверглись сети крупных компаний: Роснефть, Башнефть, Укрэнерго, Evraz и других.

Как и предсказывали эксперты, масштабные вирусные атаки будут продолжаться и усиливаться из-за весенней публикации эксплойтов Агентства национальной безопасности США группой The Shadow Brokers, а также ряда аналогичных публикаций на Wikileaks и откровений Сноудена. При атаке первой модификации WannaCry злоумышленники использовали инструмент спецслужб "eternal blue" ("неисчерпаемая синева"), совместив его с функцией шифрования.

При этом средства защиты от крупных западных вендоров: Fortinet, Checkpoint, Cisco, Juniper и китайских производителей сетевого оборудования - зачастую сами оказываются под ударами хакеров, т.к. содержат большое количество "закладок" и "черных ходов", оставленных по заказу АНБ и других американских спецслужб. Как показывает настоящая атака на крупнейшие отечественные компании, используемые в них зарубежные решения оказались не способны отразить обе волны атаки WannaCry и допустили проникновение вируса внутрь сетевого периметра и заражение рабочих станций.

О вирусе

Программа-шифровальщик, распространяющаяся в сети, пока не получила определенного названия. Эксперты говорят о модифицированном вирусе Petya (ExPetr), по поведению похожем на нашумевший червь-шифровальщик WannaCry.

Как и WannaCry, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. Такое ПО способно проникать внутрь защищенной сети (с помощью электронной почты, фишинговых ссылок в мессенджерах и на сайтах или флеш-дисках) и распространяться далее через уязвимости Windows в NetBIOS (как WannaCry) или RPC (как, судя по всему, действует сегодняшний криптолокер Petya). В дальнейшем шифровальщик может постепенно шифровать пользовательские файлы или распространяться в полностью тихом режиме, а в "час Х" заблокировать компьютер и вывести требования выкупа. При этом даже в случае оплаты пользователь не получает гарантии расшифровки информации. Зачастую шифровальщики не имеют функций расшифровки или в ней содержатся ошибки.

Наибольшую опасность представляет собой сервер, находящийся на периметре сети и напрямую подключенный к Интернету на базе операционной системы Windows. Такой сервер может быть заражен напрямую из Интернета и распространить вирус на всю локальную сеть. При этом брандмауэр Windows зачастую не может защитить от вируса даже в случае закрытия определенных портов, т.к. эксплойты способны легко обойти его. Не спасает и установка специализированного ПО: Microsoft TMG, Kerio WinRoute, Traffic Inspector или Usergate Proxy&Firewall - уязвимости базовой операционной системы на низком уровне все равно могут быть использованы злоумышленниками, а защитные средства, включая антивирусы, отключены вредоносным ПО.

Рекомендации по защите сети

Если вы уже являетесь нашим клиентом и используете в качестве средства защиты сетевого периметра Ideco ICS, воспользуйтесь данными рекомендациями, чтобы обеспечить максимальную защиту на интернет-шлюзе.

Если вы не являетесь нашим клиентом и чувствуете, что защитных средств используемого вами ПО или аппаратных средств недостаточно, вы можете скачать и установить бесплатную 30-дневную пробную версию Ideco ICS и воспользоваться ее мощным арсеналом защиты от современных угроз. Для малого бизнеса (до 40 устройств в сети подключенных к Интернет) недавно нами была представлена специальная редакция шлюза безопасности - Ideco SMB, базовые модули в ней абсолютно бесплатны, а дополнительные функции предоставляют администратору весь арсенал средств защиты, доступный обычно только компаниям энтерпрайз-уровня.

Сервер Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах всегда закрыты, поэтому сам он устойчив к атакам, использующим сетевые уязвимости, с помощью которых распространяется Petya и WannaCry. Технология NAT также защищает все сетевые устройства от прямых подключений извне. Однако вирус использует различные варианты распространения в защищенные сети (электронная почта, фишинговые и зараженные сайты, флеш-диски, а также может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками).

- Защита периметра сети в период эпидемии должна быть максимально эффективной:

Обновите шлюз безопасности Ideco ICS до актуальной версии 7.0.2, так вы получите максимальный эффект от описанных ниже действий по настройке системы безопасности. - Включите на Ideco ICS систему предотвращения вторжений.

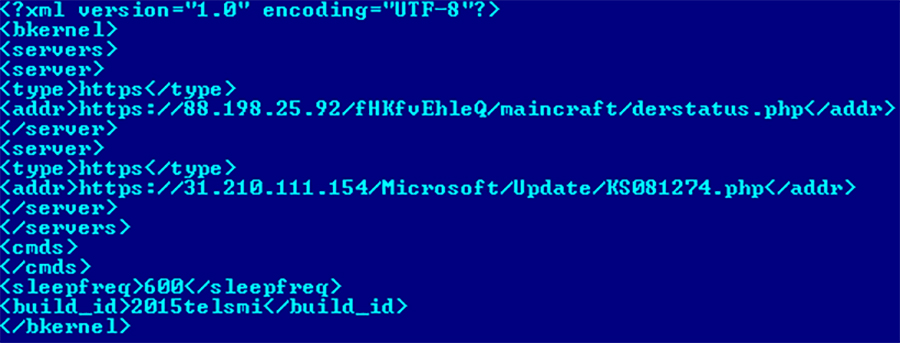

Как минимум активируйте следующие группы правил системы: "Запросы на скомпрометированные ресурсы", "Чёрный список IP-адресов". Блокировка ресурсов из этих категорий поможет заблокировать командные центры вируса, и зараженные системы не смогут получать команды на срабатывание, обмениваться ключами для зашифровки файлов, передавать информацию с зараженных компьютеров злоумышленникам. Уже установлено, что общение с командными центрами вирусов происходит через сеть TOR, которая будет заблокирована системой предотвращения вторжений.

Рекомендуется активировать все группы правил системы предотвращения вторжений, в случае ложных срабатываний правила можно добавить в исключения системы. - На Ideco ICS включите антивирусы веб-трафика. Рекомендуется использовать антивирус Касперского, но, если ваша лицензия это не позволяет, включите антивирус ClamAV.

Потоковая проверка веб-трафика на вирусы позволяет заблокировать угрозы еще до их проникновения на рабочие компьютеры. - С помощью расширенного контент-фильтра заблокируйте для всех пользователей следующие категории сайтов:

ботнеты, центры распространения вредоносного ПО, фишинг/мошенничество.

Либо аналогичные категории стандартного контент-фильтра, но он менее эффективен для защиты для новых угроз.

Если ваша редакция не позволяет использовать данные модули, вы можете обратиться в наш отдел продаж, и менеджеры оперативно предоставят вам тестовый период для них и даже до оплаты вы сможете обеспечить максимальную защиту и проверку потокового трафика.

- Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур

- Отключите от сети компьютеры с устаревшими ОС, для которых могут быть не выпущены патчи системы безопасности: Windows XP и Windows 2003

- Сегментируйте сеть: выделите финансовый отдел (бухгалтерию, экономистов) в отдельный физический или логический сетевой клиент и заблокируйте связь между сегментами межсетевым экраном (как минимум закройте порты 1024-1035, 135 и 445 TCP).

Мы настоятельно не рекомендуем использовать любые версии Windows на серверах, подключенных непосредственно к Интернету. Волны масштабных вирусных атак будут продолжаться, и, даже если вы не были затронуты ни прошлой, ни нынешней эпидемией, в следующий раз удача может изменить вам. Заражение подобным WannaCry вирусом интернет-шлюза практически неизбежно приведет к заражению всех хостов сети, потерям коммерческой и деловой информации, а также репутационным потерям в связи с возможным участием в распространении вирусов с помощью электронной почты вашим партнерам, DoS-атакам на правительственные и государственные сети и прочим неприятностям, связанным с участием в бот-сетях злоумышленников.

Омерзительная шестерка

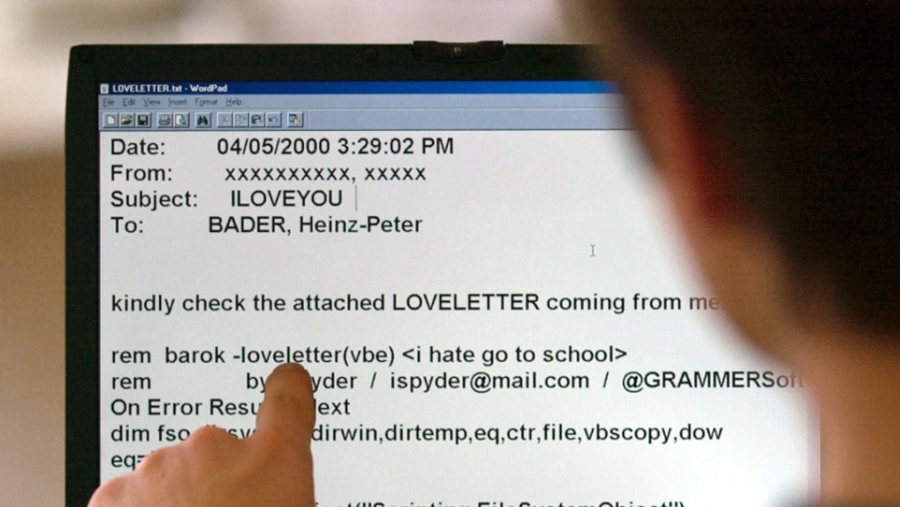

Первым экспонатом кунсткамеры китайского художника стал вирус с романтическим названием ILOVEYOU, также известный как LoveLetter. Вирус был разослан по электронной почте с Филиппин в ночь на 5 мая 2000 года.

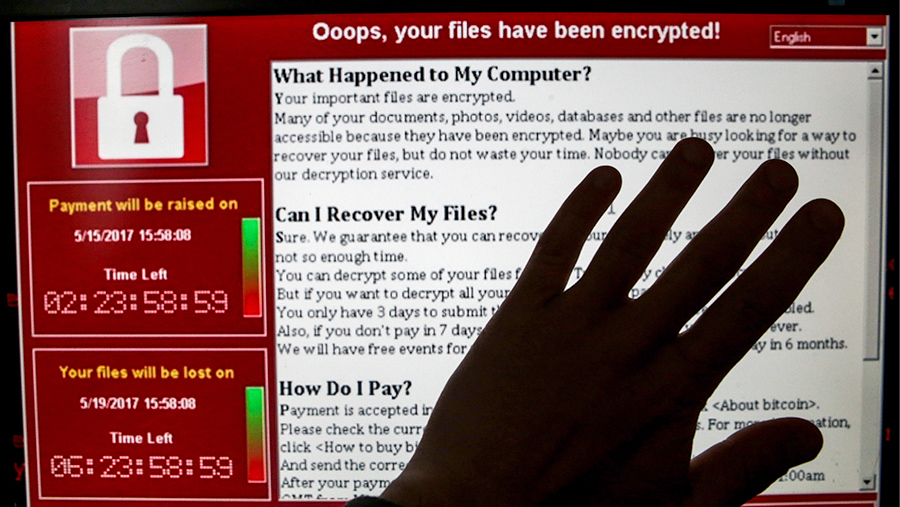

Прогремевший на весь мир вирус-шифровальщик WannaCry ожидаемо вошел в коллекцию Го О Дуна. Массовая эпидемия началась 12 мая 2017 года. Вирус атаковал компьютеры под управлением Windows, шифровал все файлы пользователя и требовал выкуп в биткоинах за расшифровку. Жертвы вымогателей пополняли биткоин-кошельки в надежде вернуть свои файлы, но чаще всего впустую.

Менее чем за неделю были заражены до 300 тыс. компьютеров по меньшей мере в 150 странах, сообщала информационная служба McClatchy со ссылкой на американских экспертов.

Вирус блокировал работу множества организаций и предприятий: больниц, аэропортов, банков, заводов. В частности, вирус поразил серверы национальной системы здравоохранения Великобритании, чем причинил ущерб на £92 млн (около $120 млн), по данным британского министерства здравоохранения и социальной защиты. В ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. На прием к врачам оказались отменены 19 тыс. записей.

Вирус BlackEnergy 2 создали на базе довольно простого троянца BlackEnergy, который применялся злоумышленниками с 2007 года для проведения DDoS-атак. Однако новая версия была значительно модернизирована и теперь представляет собой набор инструментов для самых разных деструктивных задач. Например, программа может уничтожить жесткий диск, перезаписав всю информацию на нем случайным массивом данных.

По данным компании mi2g, ущерб от деятельности MyDoom на вторую половину 2 февраля 2004 года оценивался в $39 млрд. Сюда вошли задержки онлайн-платежей, потери пропускной способности сетей, восстановление работоспособности инфицированных систем и т.д.

Червь SoBig распространялся через электронную почту как вирусный спам. Днем рождения вируса считается 9 января 2003 года. Чтобы заразиться, пользователь самостоятельно запускал зараженный файл. Вредоносное ПО значительно замедляло работу компьютера и пересылало себя дальше по почте. SoBig затронул сотни тысяч компьютеров и нанес ущерб мировой экономике более чем на $37 млрд.

Штирлиц и хакеры

Главная опасность — собственные сотрудники, которые приходят каждый день в офис, садятся за свои компьютеры и уже имеют доступ к конфиденциальной информации. Их задача становится максимально простой — вывести эту информацию наружу и передать своим сообщникам. Учитывая современный уровень развития технологий — это и быстрые интернет-каналы, и миниатюрные флешки большого объема, мессенджеры, — задача максимально упрощается.

1000_d_850.jpg)

Опасен с вашего разрешения

Наиболее опасным для банковских мобильных приложений на сегодняшний день является тип вирусов Spyware. Они крадут данные и отправляют их своим создателям, которые в считанные минуты смогут получить контроль над банковским счетом своей жертвы. Их коллекция регулярно пополняется. Так, в июле этого года, по сообщению журнала Forbes, появилась версия вируса-трояна BianLian, которая может красть данные из банковских приложений мобильных устройств.

![]()

![]()

Детальный анализ вируса показал, что информацию он способен похищать с помощью скриншотов (снимков) экрана устройства, притворяясь программой для людей с ограниченными возможностями. Но вред он может нанести только в том случае, если сам пользователь разрешит ему доступ к фотофункциям смартфона. Если такое разрешение получено, то контроль за электронным кошельком может быть утерян.

- Защита мобильного устройства от вирусных программ - это в первую очередь внимательность его владельца, - пояснил руководитель направления "Информационная безопасность" компании "Эр-Телеком" Михаил Терешков. - Вирусы, как правило, маскируются под легальные программы, но внимательный человек разоблачит их достаточно легко. Так, например, если программа "Фонарик", которая использует для освещения вспышку смартфона, вдруг запросит у вас разрешение на доступ к списку контактов, это должно вызвать у вас подозрение. Не исключено, что скачанное вами из неофициального магазина приложение может содержать вирус. И лучше его удалить.

По словам эксперта, доступные пользователям платные и бесплатные антивирусные программы не являются 100-процентной гарантией защиты мобильного устройства. Пробелы в безопасности своих программных продуктов закрывают сами разработчики приложений. Для получения свежих исправлений не нужно запрещать своему мобильному устройству скачивать легальные обновления и регулярно их устанавливать.

Банки защищаются

Банки стараются защитить своих клиентов от мошенников и с этой целью разрабатывают новые "умные" инструменты, затрудняющие злоумышленникам доступ к управлению электронным кошельком.

- Чтобы защитить денежные средства своих клиентов, банки сегодня предпринимают дополнительные меры, например внедряют новые антифрод-системы, - рассказывает начальник отдела информационной безопасности банка "Урал - ФД" Александр Ропперт. - Они предназначены для предотвращения мошеннических операций. В режиме реального времени система проверяет каждый платеж, прогоняя информацию через десятки, а порой и сотни фильтров. Но защитные системы банков бессильны перед так называемой социальной инженерией (формой гипноза). Используя различные психологические приемы, злоумышленники вынуждают клиентов сообщать логины и пароли от своего интернет-банка, а также одноразовые пароли для совершения покупок в интернете. У киберпреступников в этом плане большой арсенал методов. Так, например, они могут представляться налоговыми инспекторами и требовать деньги для погашения несуществующей задолженности или войти в образ сотрудника финансовой организации и запросить пин-коды банковской карты.

Но и социальной инженерии мошенников, по мнению эксперта, можно успешно противостоять, если помнить некоторые элементарные правила. Так, банк никогда не потребует от клиента сообщить CVV-код банковской карты, кодовое слово или код из SMS-сообщения, а сотрудник финансовой организации никогда не попросит подойти к банкомату и совершить какие-либо действия со счетом.

При этом владельцу банковской карты всегда стоит обращать внимание на подозрительные списания средств со своего счета. Иногда злоумышленники, получившие доступ к мобильному клиенту банка, маскируют свои транзакции под бытовые покупки, которые клиент банка совершает в одних и тех же магазинах.

Выбор требует жертв

На сегодняшний день в мире мобильных устройств распространены преимущественно две операционные системы: Android и iOS. На долю первой приходится 81,7 процента пользователей, а на долю второй - 17,9 процента. Именно смартфоны, работающие на системе Android, чаще всего становятся объектом атак вирусных программ. Причина этого явления кроется не только в более широком распространении программной оболочки с зеленым роботом.

Пользователи Android могут устанавливать на свой смартфон приложения не только из официального магазина программ Google Play, но и из любых источников в интернете. При этом практически на каждом мобильном устройстве в настройках отключена возможность такой установки, но при желании ее можно включить. То есть производитель позволяет потребителю рискнуть на его усмотрение.

У операционной системы iOS иные правила: установить можно только те программы, которые размещены в официальном магазине приложений App Store. Такой подход существенно ограничивает пользователей в выборе программного обеспечения, но взамен повышает безопасность использования мобильного устройства.

Есть в iOS и другие средства борьбы с вирусными атаками. Одно из них - sandboxing (песочница). Эта утилита внимательно наблюдает за работой приложений и не позволяет им получить доступ к другим программам. При этом практически во всех приложениях iOS изначально исключена функция доступа к правам администратора мобильного устройства. Поэтому нельзя самостоятельно изменять системные настройки и кардинально перестраивать работу смартфона.

Soft-гигиена

Впрочем, даже многоуровневая защита разработчиков iOS не может на 100 процентов гарантировать владельцу смартфона защиту от вирусов, ведь вредоносные программы могут попасть в мобильник через интернет-браузер.

1000_t_310x206.jpg)

1000_t_310x206.jpg)

По мнению экспертов управления "К" ГУ МВД России по Пермскому краю, безопасность мобильного устройства во многом зависит от характера его использования при осуществлении доступа к сетевым ресурсам. Если владелец смартфона не соблюдает "интернет-гигиену", то есть регулярно посещает порносайты и открывает подозрительные SMS, то проблемы не заставят себя долго ждать. При этом зараженное мобильное устройство может стать опасным не только для его владельца, но и для всех абонентов в его списке контактов.

Достаточно часто вирусы, распространяющиеся от пользователя к пользователю, похищают не только данные мобильных банковских приложений, но и файлы, распространение которых может в дальнейшем вызвать негативные последствия. Это могут быть, например, фото интимного характера и другие документы, как-либо компрометирующие своих владельцев. За "молчание" злоумышленники потребуют круглую сумму.

Избежать потери информации можно с помощью надежного носителя, который не связан с сетевыми ресурсами. Это может быть флешка или внешний диск компьютера. Мобильное устройство, каким бы размером памяти оно ни обладало, в списке надежных хранителей информации не значится.

Самые опасные вирусы для мобильных устройств

Triada. Незаметно внедряется на смартфон и передает данные своим владельцам. В ответ получает инструкции, как установить контроль за системными приложениями и какую информацию необходимо похитить.

1000_t_200x134.jpg)

1000_t_200x134.jpg)

BianLian. Внедряется на смартфон под видом легальной программы. Ориентирован на кражу информации мобильных банковских приложений с помощью скриншотов экрана устройства.

Marcher. Проникает в смартфон вместе с зараженным приложением. Умеет подменять страницы мобильных приложений банков и таким образом похищает логины и пароли.

Loki. Каскад вирусов: первый скачивает второго, второй третьего и так далее. Подменяет собой часть операционной системы и полностью контролирует смартфон. Используется для накрутки посещаемости сайтов и транслирования рекламы.

Несмотря на свою прочную репутацию, компьютеры Mac уязвимы для киберугроз. Они также все чаще становятся целью атак хакеров, которые охотятся на пользователей, наивно полагающих, что они в безопасности.

Все об антивирусах для компьютеров Mac

Если Вы являетесь пользователем компьютера Mac, то Вы, возможно, сталкивались с потоком противоречивых новостей о том, могут ли вирусы и другое вредоносное ПО представлять настоящую угрозу для Вашего компьютера. Исторически сложилось, что фанаты платформы Mac рекламируют ее как наделенную иммунитетом против попыток похитить данные, а также против любых других атак, от которых страдает мир Windows. Сама компания Apple годами уверяла клиентов, что компьютеры Mac устойчивы к вирусам. Это утверждалось даже в серии рекламных роликов, транслируемых с 2006 года.

Первым распространенным вирусом для компьютеров Apple считается Elk Cloner. Его написал 15-летний школьник в 1982 году, и он был нацелен на систему Apple II. Этот вирус, переносчиком которого были зараженные дискеты, не причинял никакого вреда. Однако он проникал на все носители, подключаемые к системе, и распространялся столь стремительно, что данный случай действительно можно считать первой в истории крупномасштабной эпидемией компьютерного вируса. Обратите внимание: это произошло задолго до появления вредоносного ПО для Windows.

В 2001 году компания Apple перешла на совершенно новую архитектуру, что помогло покончить с крупными атаками, однако вредоносное ПО для OS X начало появляться уже через несколько лет. Приблизительно с 2012 года наблюдается ощутимый рост количества угроз для компьютеров Mac. К этим угрозам относятся различные виды вредоносного ПО – шпионские программы, клавиатурные шпионы, бэкдоры и т. п. Кроме того, на компьютеры Mac охотится рекламное ПО и потенциально нежелательные программы. Все эти объекты повышают риски для пользователей компьютеров Mac. Даже магазин App Store периодически переживает наплывы мошеннических программ. Откройте любой форум, посвященный компьютерам Mac, – не пройдет и пяти минут, как Вы найдете кого-то, кто страдает от активности вредоносных объектов.

С другой стороны, как только первые вирусы для системы Mac дали о себе знать, разработчики немедленно задумались о мерах противодействия. Первые антивирусные программы для Mac были выпущены в 1987 году в ответ на активность вируса nVIR и его вариантов. Кроме того, старожилы даже помнят один из самых популярных ранних антивирусов для Mac – бесплатную утилиту Disinfectant, выпущенную в 1989 году.

Осознавая проблему, компания Apple в итоге заменила классическую операционную систему Mac на новую систему Mac OS X, которая поставлялась со встроенными средствами защиты от вредоносного ПО. Например:

- Карантин. Эта функция, запущенная в 2007 году, предупреждает пользователей при открытии приложений, загруженных из Интернета. Она действует как напоминание, убеждающее пользователей подумать дважды, прежде чем нажимать на кнопку, даже если речь идет о самой безобидной программе. Однако функция карантина ничего не может противопоставить исполняемым программам, которые загружаются и запускаются, используя уязвимости браузера и методы так называемой теневой загрузки.

- Xprotect. Данная функция, представленная в 2009 году, не дает открыть вредоносное ПО – но только в том случае, если оно несет в себе известную сигнатуру из постоянно меняющегося мира вредоносных программ. Это означает, что нужно постоянно обновлять базу данных сигнатур, чтобы оставаться защищенным от новейших угроз. Если база данных устаревает, злоумышленники получают шанс.

- Gatekeeper. Эта функция, появившаяся в 2012 году, разрешала устанавливать приложения из Mac App Store, принадлежащие только зарегистрированным разработчикам, которые снабдили свой код специальной подписью. Вместе с тем, довольно небольшой размер взноса за регистрацию в качестве разработчика означал, что функция Gatekeeper представляла собой сомнительный барьер для злоумышленников. Другими словами, если вредоносное ПО для компьютеров Mac снабжено подтверждающей подписью, это устраивает функцию Gatekeeper.

- Также предусмотрена функция Malware Removal Tool. Она удаляет известное вредоносное ПО, однако только после заражения и только в определенное время, например при перезагрузке компьютера.

Эти меры, принятые компанией Apple, помогают снизить риск для пользователя, однако на самом деле они не являются достаточно эффективными. Существуют способы обойти такую защиту, и она не способна обнаруживать все типы угроз.

Как определить, что Ваш компьютер Mac заражен вредоносным ПО? Обратите внимание на следующие признаки:

Во-первых, не нужно следовать за волной хайпа. Система Mac сама по себе не дает абсолютной защиты – разве что угрозы здесь встречаются реже, чем на платформе Windows. Ландшафт угроз для компьютеров Mac становится все более широким и разнообразным, однако большинство пользователей Mac не готовы к этому и продолжают думать, что находятся в безопасности. Это подвергает их системы риску заражения агрессивными вредоносными объектами.

Во-вторых, всегда помните правило, что бесплатный сыр бывает только в мышеловке. Если яркое всплывающее окно предлагает Вам что-то бесплатно, побудьте скептиком и не приближайте к этому окну курсор мыши. Подобные ситуации нередко возникают на сомнительных веб-сайтах, поэтому их также следует избегать. Если навести курсор мыши на ссылку (но не нажимать на нее!), то в строке состояния браузера обычно отображается настоящий URL-адрес сайта, к которому ведет ссылка. Обращайте особое внимание на домены, которые представляют собой странную комбинацию букв и отличаются от привычных com, org, edu, biz и других. Наличие таких признаков говорит о том, что Вы можете попасть в рассадник вредоносного ПО.

Кроме того, регулярно устанавливайте обновления программ – будь то операционная система, браузер или другие часто используемые приложения. Так Вы сможете заблокировать вредоносное ПО, которое стремится использовать уязвимости и ошибки в программном коде.

Помните, что никто не защитит Ваш компьютер лучше Вас самих, так что всегда действуйте очень осторожно. Не открывайте вложения в электронных письмах, которые пришли от незнакомого отправителя, не загружайте программы с непроверенных веб-сайтов или через пиринговые файлообменные сети.

Наконец, установите средство кибербезопасности для компьютеров Mac, которое предлагается надежным поставщиком и способно противостоять вредоносному ПО. Так Вы обезопасите себя от угроз, стремящихся обойти выстроенные рубежи киберзащиты.

На что должен обращать внимание просвещенный пользователь компьютера Mac, желающий выбрать программу для кибербезопасности?

- Комплексная многоуровневая защита. Эта программа должна автоматически выполнять проверки и обнаруживать вирусы, а также поддерживать проактивную защиту от вредоносного ПО в реальном времени. Цель такой программы – блокировать опасные объекты до того, как они смогут проникнуть в систему Mac. Только в этом случае Вы сможете спокойно работать, не полагаясь на ручные проверки.

- Обнаружение рекламного ПО и потенциально нежелательных программ. Эти назойливые объекты могут проникать на компьютер Mac и замедлять его работу. Поэтому Вам нужна защитная программа, способная находить их и помещать в карантин.

- Устранение последствий атак. Удалив угрозы, защитная программа должна восстановить все изменения системы независимо от тяжести причиненного ущерба. Это позволяет вернуть компьютер в рабочее состояние.

Разумеется, лучше обзавестись комплексной защитой до того, как вредоносное ПО или другие недружелюбные объекты навредят Вашему компьютеру Mac. Если Вы все же пропустили удар, ударьте в ответ: загрузите Malwarebytes for Mac, запустите проверку – и вскоре Вы сможете вздохнуть спокойно. Эта программа удалит незваного гостя и продолжит блокировать все последующие атаки вредоносного ПО. Кроме того, она способна выявлять и отправлять в карантин рекламное ПО и потенциально нежелательные программы, используя для этого минимум системных ресурсов, так что Ваш компьютер всегда будет работать быстро. Эта программа также распознает новые угрозы, которые пытаются замаскироваться под сигнатуры уже известных вирусов, что дает дополнительную защиту от еще не изученного вредоносного ПО (угроз нулевого дня).

Что в сухом остатке? Даже если у Вас Mac, безопасная работа требует бдительности. Не открывайте вложения в электронных письмах, которые пришли от незнакомого отправителя, не загружайте программы с непроверенных веб-сайтов или через пиринговые сети. Базовые меры предосторожности помогают оградить от многих онлайн-угроз, но не в состоянии полностью исключить их. Именно поэтому столь важна эффективная программа, способная обеспечить кибербезопасность компьютера Mac.

Со всеми нашими отчетами о системах Mac Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Читайте также: