Как внедрить вирус жертве

Рубрика: Информационные технологии

Дата публикации: 19.05.2016 2016-05-19

Статья просмотрена: 822 раза

В статье рассматриваются два наиболее актуальных в настоящее время способа внедрения компьютерных вирусов на компьютеры пользователей. Описываются способы защиты от них. Данная статья носит ознакомительный характер и не является призывом к действию.

Ключевые слова: вирус, вредоносная программа, информационная система, компьютер, юникод, RLO, джойнер.

Современный Интернет состоит не только из полезной информации, поэтому используя его, следует учитывать, чем может обернуться незнание тонкостей внедрения компьютерных вирусов.

Стоит отметить, что в настоящее время, современные вирусы уже не такие, как раньше. Если тогда, вирус мог быть бесполезен и наводил страх на жертву, то сейчас вредоносные программы выполняют утилитарные функции и, чаще всего, в скрытом режиме. Это может быть создание огромной компьютерной сети с целью сетевых атак, сбор паролей, шпионаж.

С течением времени меняются не только вирусы, но и методы их внедрения и сложность их последующего удаления. Если раньше, вредоносная программа могла быть без иконки с расширением “.exe” и это было нормально, то сейчас современный пользователь уже подумает, перед тем, как его открыть. Поэтому злоумышленники, которые разрабатывают вирусы и распространяют их, пытаются обойти антивирусные защиты и возможность отслеживания вируса вручную.

На данный момент существует два актуальных способа внедрения компьютерных вирусов, о которых пользователи не догадываются, а антивирусы не имеют достаточного опыта для своевременного их отслеживания:

– Использование джойнера (joiner) файлов с последующим распространением под видом рядовой программы.

– Использование символов юникода в названии файлов вирусов.

Использование джойнера.

Джойнер (joiner) — программа, которая позволяет “склеивать” вредоносную программу с любым файлом в конечный формат “.exe”. Таким образом, взяв, к примеру, дистрибутив программы 2ГИС, становится возможным связать его с вирусом и отправить как обычный инсталлятор обычному пользователю.

Самым простым джойнером является любой архиватор (например, WinRAR). Архиваторы имеют функцию создания самораспаковывающихся архивов SFX, у которых на выходе расширение “.exe”. Таким образом, в архив добавляются два исполняемых файла и запаковываются. Далее, остаётся методом простого обмана заставить пользователя компьютера открыть данный архив и с этого момента процесс не обратим.

К слову, антивирусы никак не реагируют на данный метод склейки файлов, так как он считается легальным. SFX-архивы используются в повсеместном использовании, хоть и не так часто, как это было задумано. Разработчики антивирусов не берут во внимание тот факт, что данным способом также пользуются в корыстных целях.

Использование символов юникода.

Юникод — один из стандартов кодирования символов. Позволяет представить знаки почти всех письменных языков. Операционная система Windows поддерживает символы юникода в названиях файлов. А так как, Windows является самой распространённой системой на ПК, то значит и злоумышленник имеет некоторое преимущество перед жертвой.

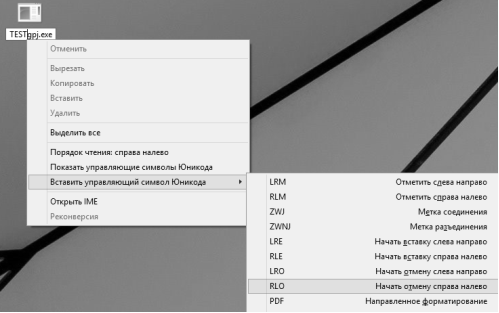

Юникод в название файла добавить очень просто, достаточно вызвать контекстное меню и выбрать нужный символ (рис. 1). В нашем случае, это код RLO (Начать отмену справа налево).

Рис. 1. Демонстрация вставки символа юникода RLO

Суть данного кода — зеркалирование символов после вставленного кода. Например, файл имеет название “TESTgpj.exe”, вставив RLO после “TEST”, то получим: “TESTexe.jpg”. Смысл перестановки расширений файлов в том, что обычный пользователь в первую очередь посмотрит на расширение файла, чтобы не заразить свой компьютер. Жертва, руководствуясь своими базовыми знаниями, поймёт, что это изображение (формат “.jpg”) и отбросит всякие подозрения.

Антивирусные программы также бессильны в данном случае, так как просто-напросто не проверяют названия файлов на символы юникода в нём. Данная функция в операционной системе Windows является стандартной.

Способы защиты.

Использование профессионального джойнера никак нельзя отследить на готовом файле с расширением “.exe”. В таком случае лучше обезопасить себя, скачивая необходимые программы с официальных сайтов разработчиков. Что касается джойнера SFX-архивом, то его можно отследить, попробовав открыть готовый файл архивом. Если открывается архив без каких-либо ошибок, значит подозрения оправдываются.

В случае юникода в имени файла проверить подлинное расширение можно через меню “Свойства”. Графа “Тип файла”. Если там написано “Приложение (.exe)”, то стоит задуматься.

Данные способы внедрения существуют довольно давно и до сих пор являются проблемой для рядовых пользователей. Если человек не разбирается в компьютере также хорошо, как продвинутый пользователь, то он вряд ли заподозрит вредоносную программу в таких случаях, ведь с виду ничего необычного нет. К сожалению, антивирусные компании не берут во внимание данные аспекты в компьютерной вирусологии, что даёт возможность злоумышленникам использовать данные методы заражения всё снова и снова…

1. Климентьев К. Е. Компьютерные вирусы и антивирусы: взгляд программиста. М.: ДМК-Пресс, 2013. — 656 с.

История компьютерных вирусов уходит своими корнями в прошлый век. С каждым следующим годом, со дня появления вредоносного программного обеспечения, его количество увеличивалось и увеличивалось. Зловреды приобретали всё новые способности и возможности. И, естественно, стандартного определения "компьютерный вирус" стало не хватать. Поэтому и появилась необходимость классификации вредоносного программного обеспечения. Сегодня компьютерный вирус является всего лишь одним из видов зловредных программ. Ну так что же к чему относится? Давайте попробуем разобраться в этом и займёмся классификацией вредоносного ПО. При построении последней мы будем опираться на классификацию ЗАО "Лаборатория Касперского".

Существуют четыре основных вида зловредов: классические компьютерные вирусы, троянские программы, сетевые черви и остальное (хакерские утилиты, джоук-вирусы и т.п.). Теперь давайте по порядку.

Когда профессионал говорит "вирус", то он имеет в виду именно этот тип вредоносных программ. Вирусы, в отличие от червей, не пользуются сетевыми сервисами для распространения своих копий. Компьютерный вирус, как правило, попадает на компьютер-жертву по причинам, не зависящим от функционала кода. Обычно виноват пользователь, который не проверяет антивирусной программой информацию, попадающую на компьютер, в результате чего, собственно, и происходит заражение. Способов "подцепить" классический вирус довольно много:

- внешние носители информации;

- интернет-ресурсы;

- файлы, распространяющиеся по сети (LAN, Internet).

Классический компьютерный вирус может иметь свойства других типов вредоносного ПО (например, троянскую процедуру удаления информации на диске).

Вирусы делятся на классы по среде обитания, а эти классы, в свою очередь, делятся на подклассы по способу заражения. Итак, по среде обитания вирусы делятся на: файловые, загрузочные, макро и скриптовые.

Файловые вирусы для заражения пользуются файловой системой операционной системы. Они различными способами внедряются в исполняемые файлы, создают файлы-двойники и т.д.

- Паразитические вирусы (Parasitic)

К таковым относятся все вирусы, которые изменяют содержимое файла, но при этом оставляют его работоспособным. Основными типами являются вирусы, записывающиеся в начало файлов (prepending), в конец файлов (appending) и в середину файлов (inserting). В свою очередь, внедрение вирусов в середину файлов происходит различными методами - путём переноса части файла в его конец или копирования своего кода в заведомо неиспользуемые данные файла (cavity-вирусы).

При записывании кода в начало файла вирус может воспользоваться двумя способами. Первый - это перенос начала файла в конец и дописывание собственного кода в освободившееся место. Второй - дописывание кода файла к своему коду. В обоих случаях при запуске файла управление получает вирус, а потом, во избежание подозрений, управление передается обратно файлу-жертве.

При внедрении кода вируса в конец файла используется способ дописывания. Код вируса дописывается в конец файла-жертвы, при этом головная часть файла изменяется таким образом, что управление, опять же, первым получает вирус, ну а потом файл.

При внедрении в середину файла вирус может воспользоваться несколькими вариантами. Первый - это перенос части файла, вместо которой предполагается расположить код вируса, в конец. Второй - так называемое "раздвижение" кода файла. Третий - замещение не исполняемых областей файла кодом вируса. Но каким бы из способов вирус не воспользовался, ему опять придется изменять головную часть файла-жертвы.

Изменение головной части кода файла происходит двумя способами. Наиболее распространен способ, при котором вирус меняет точку входа, "перенося" её на участок, принадлежащий ему. Но некоторые могут просто добавить команду передачи управления, таким образом, файл стартует с оригинальной точки входа, а потом (по дописанной команде) передаёт управление коду вируса.

- Перезаписывающие вирусы (Overwriting)

Самый распространенный способ заражения. Вирус переписывает код программы (заменяет его своим), после чего, естественно, файл перестает работать. Файл, заражённый данным способом, восстановлению не подлежит. Перезаписывающий вирус быстро обнаруживает себя, так как заражённая система (или программа) перестаёт функционировать.

Данный способ подразумевает создание файла двойника, при этом код файла-жертвы не изменяется. Обычно вирус изменяет расширение файла (например, с .exe на .com), потом создаёт свою копию с именем, идентичным имени файла-жертвы, и даёт ему расширение, тоже идентичное. Ничего не подозревающий пользователь запускает любимую программу, которая является вирусом. Вирус, в свою очередь, заражает ещё несколько файлов и запускает программу, затребованную пользователем.

Существуют и ещё способы заражения, но они настолько редко встречаются, что мы остановимся только на их перечислении: вирусы, заражающие объектные модули (OBJ); вирусы, заражающие библиотеки компиляторов (LIB); вирусы, заражающие исходные тексты программ.

Известные на текущий момент загрузочные вирусы заражают загрузочный сектор гибкого диска и boot-сектор или Master Boot Record (MBR) винчестера. Принцип действия загрузочных вирусов основан на алгоритмах запуска операционной системы при включении или перезагрузке компьютера - после необходимых тестов установленного оборудования (памяти, дисков и т.д.) программа системной загрузки считывает первый физический сектор загрузочного диска (A:, C: или CD-ROM в зависимости от параметров, установленных в BIOS Setup) и передаёт на него управление.

При заражении дисков загрузочные вирусы "подставляют" свой код вместо какой-либо программы, получающей управление при загрузке системы. Принцип заражения, таким образом, одинаков во всех описанных выше способах: вирус "заставляет" систему при её перезапуске считать в память и отдать управление не оригинальному коду загрузчика, но коду вируса.

Заражение дискет производится единственным известным способом - вирус записывает свой код вместо оригинального кода boot-сектора дискеты. Винчестер заражается тремя возможными способами - вирус записывается либо вместо кода MBR, либо вместо кода boot-сектора загрузочного диска (обычно диска C:), либо модифицирует адрес активного boot-сектора в таблице разделов диска (Disk Partition Table), расположенной в MBR винчестера.

При инфицировании диска вирус в большинстве случаев переносит оригинальный boot-сектор (или MBR) в какой-либо другой сектор диска (например, в первый свободный). Если длина вируса больше длины сектора, то в заражаемый сектор помещается первая часть вируса, остальные части размещаются в других секторах (например, в первых свободных).

Макровирусы, в основном, заражают документы MS Office. При этом вирус добавляет свой код в область макросов документа.

Скрипт-вирусы - это вирусы, написанные на скрипт-языках (VBS, JS, BAT, PHP и т.д.). Заражают они файлы довольно большого диапазона расширений: от .exe до .html.

Крупнейшие лаборатории мира в круглосуточном режиме трудятся над созданием вакцины от коронавируса COVID-19. Никто не знает, когда закончится эпидемия и не вспыхнет ли снова через год или два. Значит, нужна прививка.

Роспотребнадзор сообщил, что Государственный научный центр вирусологии и биотехнологии "Вектор" уже разработал 6 прототипов вакцины. Пока идут испытания на лабораторных животных. Специалисты рассчитывают, что внедрение вакцины будет возможно уже в четвертом квартале 2020 года. А в ВОЗ сообщили, что к настоящему времени в мире в стадии разработки находятся всего 20 вакцин.

Российскую вакцину первыми испытают на себе хорьки и низшие приматы. В новосибирском центре "Вектор" начали тестировать одновременно шесть прототипов вакцины. Здесь же на днях показали миру первую фотографию вируса.

Институт работает в круглосуточном режиме. Опытные образцы вакцин созданы за два месяца. Тестирование на животных позволяет понять, формирует ли новый препарат устойчивый иммунитет против COVID-19, определить эффективную дозу препарата, способ, которым он будет попадать в организм человека, чаще всего это инъекции.

До стадии клинических испытаний дойдет та вакцина, которая покажет себя как самая безопасная. Затем начнутся испытания на добровольцах. И этот последний этап непредсказуем по длительности.

"То, что кто-то заявляет, что уже получил вакцину, — фейк. Так быстро вакцины не делаются. Вы можете торопить. Это скажется на качестве самой вакцины. Обычно это процесс занимает около года, но вы можете его сократить до 6 месяцев, можно до трех. Иначе это очень опасно", — отметил Павел Волчков, заведующий лабораторией геномной инженерии МФТИ.

Современные безопасные вакцины делают так. Маленькую часть коронавируса запирают в своего рода контейнер. Этот контейнер — вирус-пустышка, например, везикулярного стоматита — служит транспортным средством. Его засылают в клетку человека. Иммунная система распознает новый вирус, в данном случае коронавирус, атакует его, формируя таким образом устойчивый иммунный ответ на последующее заражение.

Федеральное медико-биологическое агентство обещает вакцину через 11 месяцев. Уже готовый вариант. А первые результаты испытаний на мышах — в июне. Чаще всего используют мышей, выращенных с помощью генной инженерии, особо восприимчивых к вирусу и его конкретному штамму. Свой вариант вакцины создают в МГУ, и в компании "БИОКАД" в Петербурге, испытывать будут в конце апреля.

В Петербурге же расшифровали геном коронавируса. В его формуле — 28 тысяч знаков, если это кому-то о чем-то говорит. Гораздо важнее сказать, что расшифрован наш геном, то есть геном того вируса, который сейчас бродит по России.

Способность вирусов постоянно изменяться делает их очень живучими. Они, как взломщики, у которых на каждый замок — своя отмычка. В этой гонке можно победить, лишь создав универсальную вакцину. Одну — от всех разновидностей гриппа, одну — от всех коронавирусов.

- Почему до сих пор эта универсальная вакцина не разработана. Может быть, у нее есть какие-то влиятельные противники?

- Противников нет, кроме эволюции. Вирус так прячет свои уязвимые места от иммунной системы, что до нее добраться очень сложно, — сказал Александр Гинцбург, директор Национального исследовательского центра эпидемиологии и микробиологии имени Н. Ф. Гамалеи.

Институт Гамалеи тестирует на добровольцах вакцину от коронавируса типа MER, вспышка которого произошла в 2015 году. Вот этот штамм по сравнению с нынешним COVID-19 значительно опаснее. У него летальность – 40%.

"Коронавирусы развиваются по теории Дарвина, то есть должны приспосабливаться к условиям жизни. Им более выгодно, конечно, чтобы их жертва дольше жила. Тогда у них будет дольше возможность распространяться. Поэтому основная теория предполагает, что все-таки опасные свойства вируса будут немного ослабевать", — рассказал Вадим Покровский, руководитель отдела Центрального НИИ эпидемиологии Роспотребнадзора.

Но человечество не будет ждать, пока вирус ослабнет. Разработкой вакцины по всему миру занимаются десятки лабораторий одновременно, что, конечно, вселяет надежду на то, что эту самую вакцину мы в обозримом будущем получим. Первый, кто ее создаст, вероятно, будет удостоен Нобелевской премии. Справедливо, ведь это — важнейшая гуманистическая миссия по спасению человечества от новой напасти, с одной стороны. А с другой, — для фармкомпаний. И это не только бизнес.

Самый деловой мировой лидер Дональд Трамп предложил миллиард долларов — сумма фигурировала в немецкой прессе — германской компании, подошедшей вплотную к созданию вакцины, за то, чтобы она перенесла свои разработки в США. Еще Трамп выпытывал у топ-менеджера компании Дэниела Меничеллу сроки создания препарата. Попытку перекупить фармацевтов немецкие власти пресекли в зародыше. Меничеллу после скандала уволили. А ведь вакцину вполне могли увести из-под носа.

"Германия не продается. Когда речь идет о важной инфраструктуре, национальных и европейских интересах, мы будем действовать, если потребуется", — заявил министр экономики Германии Петер Альтмайер.

"То, что другие страны пытаются купить эту компанию, показывает, что она впереди всех в исследованиях. Это очень важно для нас, что это европейская компания. Мы хотим сохранить это в Европе", — сказала Урсула фон дер Ляйен, председатель Еврокомиссии.

А тем временем, в Швейцарии начались тесты прототипа вакцины на мышах.

- Вы доказали, что это работает на мышах. Насколько вы уверены, что это сработает и на людях?

- У нас большой опыт работы с этими вирусоподобными частицами. То, что вы обнаружите у мышей, будет и у людей. Исходя из этого, я очень и очень уверен, — отметил Мартин Бахман, профессор иммунологии Университета Берна.

В КНР дан старт первым испытаниям на людях, а именно на жителях Уханя. Препарат был разработан специалистами Академии военных медицинских наук Народно-освободительной армии Китая в сотрудничестве с фармкомпаниями страны. Учитывался опыт по созданию вакцины против Эболы. Созданы три группы подопытных. В каждой — по 36 человек в возрасте от 18 до 60 лет. Их поместят в двухнедельный карантин, а затем полгода будут наблюдать реакцию их организмов на сыворотку.

"Мы сделали все приготовления для безопасности, эффективности, качества и массового производства. Мы готовы начать клинические испытания в любое время", — заявил Чен Вей, эпидемиолог Академии военных медицинских наук КНР.

Скорее всего, говорят специалисты, спустя несколько месяцев мы получим сразу несколько вакцин, созданных в разных частях мира. Но через несколько месяцев, никак не раньше.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Читайте также: