Как создать блокер свой вирус

На сегодняшний день десятки тысяч людей по всему миру уже пострадали от СМС-вирусов, вымогающих деньги у компьютерных пользователей. О том, как работает эта мошенническая схема и что делать, если ваш ПК заразился подобным вирусом, вы узнаете из этого материала.

За последние годы, компьютерные вирусы сделали большой шаг вперед в своем развитии, пройдя путь от программ, вызывавших безобидные шуточные действия на экранах мониторов, до приложений, способных нанести ощутимый вред не только информационным данным, но и самому пользователю ПК.

Первые вирусы, как правило, создавались молодыми программистами ради пробы собственных сил и демонстрации личного мастерства перед немногочисленными участниками сети - в основном коллегами или соратниками. В те времена действия вирусов в большинстве своем сводилось к шуточным действиям на экране монитора, а о намерениях что-то украсть или испортить не могло быть и речи. Но за последние несколько десятков лет, благодаря бурному развитию Интернета и значительному увеличению пользователей сетей, ситуация кардинально изменилась. Теперь написанием вредоносных программ все больше занимаются профессионалы, стремящиеся с помощью вирусных атак получить доступ к чужим компьютерам с целью последующего извлечения из этого определенных дивидендов.

Первая волна подобного рода вирусов захлестнула всемирную паутину в 2009 году, когда в свободный доступ попали конструкторы троянов-блокировщиков. Но уже к началу 2010 года распространение СМС-вирусов стало настолько стремительным, что превратилось в настоящую эпидемию. Согласно статистическим данным, на тот момент в глобальной сети атаке вымогателей подверглись миллионы компьютеров.

То, что ваш компьютер заразился именно СМС-вирусом, распознать очень просто. В этом случае, либо сразу после загрузки системы, либо через какое-то время, перед вами возникнет окно, которое заблокирует работу ОС или определенных приложений. В его содержимом будет указано, что для восстановления нормальной работы компьютера вам потребуется отправить СМС на платный номер. В случае же отказа, злоумышленники могут угрожать уничтожением всех данных на ПК и другими неприятностями.

На сегодняшний день встречается несколько основных видов СМС-вирусов, среди которых наиболее распространенными являются блокировщики операционной системы. Уже по названию ясно, что их главной задачей является полная парализация работы Windows. Правда, первые версии вредоносных программ данного типа в некоторых случаях позволяли получать доступ к рабочему столу с помощью некоторых вспомогательных средств системы, но в дальнейшем их механизм был усовершенствован и на сегодняшний день эти лазейки закрыты.

Современные разновидности таких СМС-вирусов обычно полностью блокируют работу зараженного компьютера. В этот момент все системные приложения, включая, редактор реестра и диспетчер задач, перестают отвечать на запросы. Так же перестают работать сочетания горячих клавиш и отключаются средства восстановления системы. Не дает результатов и попытка получить доступ к ПК, с помощью его перезагрузки в безопасном режиме.

Существуют и другие категории вирусов-вымогателей, которые не блокируют общий доступ к системе, а лишь к ее определенным ресурсам, например, к доступу в сеть. Не менее распространен вид СМС-блокеров, которые выводят на экран монитора информационные баннеры, принудительно и постоянно размещаемые поверх всех окон на рабочем столе или всех открытых сайтов в браузере. В основном их содержание носит порнографический характер и способно поставить в неловкое положение многих пользователей, как перед членами своей семьи, так и коллегами по работе.

Такая схема получения нелегального дохода очень популярна и имеет множество разновидностей – фантазия злоумышленников бьет ключом. Вас могут попросить заплатить за активацию нелицензионной копии Windows или предупредить о попадании на компьютер очень опасных вирусов, для удаления которых вам будет предложено в принудительном порядке купить антивирус. При этом для большей убедительности, окна зловредов могут быть замаскированы под какие-либо популярные приложения. В целом же, предлогом для вымогательства может стать все что угодно, но лишь одно остается неизменным – вирус вам будет безапелляционно предлагать отправить СМС на указанный в сообщении платный номер.

Расчет злоумышленников в данном случае прост – многие люди в замешательстве будут готовы отправить короткое сообщение для получения заветного кода. Особенно это касается неопытных пользователей, которые могут увидеть в таком способе самое простое и быстрое решение возникшей проблемы. Но поверьте, делать этого не стоит ни в коем случае!

Как правило, стоимость одной такой смс составляет более 300 рублей. А теперь представьте, что обещанный код активации к вам может и не прийти или после ввода вожделенного кода компьютер может не разблокироваться. Тогда от вас потребуют пройти процедуру повторно. Но даже, если код сработал с первого раза, вирус-то из компьютера никуда не делся. Так что с очень большой вероятностью через какое-то время он сработает еще, и еще раз.

Примеров, когда люди теряли со своих мобильных счетов не одну тысячу рублей очень много. Но отправляя сообщения, вы не только теряете собственные деньги, но и стимулируете мошенников на дальнейшие активные действия. Поэтому если вы все-таки стали жертвой вымогателей, ни в коем случае не отправляйте никаких СМС! Избавиться от навязчивого окна можно самому.

Начнем мы с более простой ситуации, когда вирус не заблокировал полностью работу компьютера. В этом случае можно попробовать найти зловред в списке активных процессов, ведь любое работающее приложение, включая вредоносное, Windows определяет как запущенный процесс. Для этого необходимо запустить Диспетчер задач с помощью сочетания клавиш Ctrl+Alt+Del и выбора одноименного пункта меню, а затем в открывшемся окне перейти на вкладку Процессы.

Далее следует внимательно изучить список процессов. В первую очередь ищите подозрительные названия, состоящие из произвольного набора букв и цифр или только цифр. Например, процессы axx409.exe, kt-01.exe или 3951062.exe скорее всего окажутся вирусами. Название же нормальных процессов в большинстве своем выглядят осмысленно и представляют собой либо название программы целиком, либо сокращение или некую аббреавиатуру от него: firefox.exe или CS5ServiceManager.

Если какой-то процесс показался вам подозрительным, то для получения дополнительной информации щелкните по нему правой кнопкой мыши, а затем в контекстном меню выберите пункт Свойства. В открывшемся окне вы сможете увидеть его описание, расположение на диске, а так же определить принадлежность к той или иной программе. Например, название процесса armsvc.exe мало что скажет обычному пользователю и может вполне закономерно вызвать подозрение, но если посмотреть его описание, то становится ясно, что данный файл отвечает за обновление программы Adobe Acrobat и не является вирусом.

Процесс, который вызвал у вас сомнения, можно закрыть в любой момент. Выделите его и нажмите в правом нижнем углу кнопку Завершить процесс. Если после этого вирусное окно исчезло и перестало появляться после загрузки, то вы нашли нужный зараженный файл. Если вы запомнили месторасположение зловреда, его можно удалить вручную, но лучше просканировать системный раздел хорошей антивирусной программой, которая все сделает самостоятельно.

Стоит отметить, что большинство современных СМС-вирусов все же блокируют запуск Диспетчера задач. В такой ситуации можно воспользоваться альтернативными утилитами со схожими функциональными возможностями, типа Process Explorer или Process Lasso, установив их на свой компьютер в качестве дополнительных приложений. Процедура поиска в них вирусного процесса аналогична вышеописанной.

Часто вредоносные программы подобного типа прописываются в автозапуск системы, откуда и загружаются вместе с Windows. Это еще одно место, где в первую очередь стоит поискать подозрительные процессы в случае заражения. Для этого нажимаем клавиши Win+R и в командной строке набираем команду msconfig. Далее в открывшемся окне Настройка системы переходим на вкладку Автозагрузка.

Процедура выявления подозрительных элементов автозагрузки такая же, как и в случае с процессами. Сначала ищем подозрительные названия файлов. В качестве вспомогательной информации можно использовать данные из столбца Производитель и Команда, где отображаются разработчики программ и месторасположения файлов на диске. Как правило, вредоносные объекты не имеют данных о производителе. В тоже время учтите, что не все процессы, которые не имеют данных о производителе, являются вредоносными.

Для исключения из автозагрузки какого-либо элемента, необходимо снять рядом с ним галочку. В некоторых случаях таким образом можно отключить и вирусный файл, который перестанет запускаться при старте Windows.

Для упрощения процедуры поиска можно отключить сразу все элементы автозапуска, щелкнув по одноименной кнопке в правом нижнем углу и перезагрузить компьютер. Если вирус перестал себя проявлять, то далее, открыв вновь список автозагрузки, вам остается методом исключения выявить зараженный файл и просканировать систему антивирусом.

К сожалению, вышеописанные методы поиска СМС-вируса далеко не всегда возможны, так как в большинстве случаев после заражения компьютер полностью блокируется. Но и в этой ситуации отчаиваться не стоит. Попробовать разблокировать компьютер можно воспользовавшись одним из самых популярных решений данной проблемы – с помощью подбора кода деактивации. Этот метод является универсальным и позволяет бороться со всеми видами СМС-вирусов.

Зайдя на такой сервис с любого другого компьютера или даже смартфона, подключенного к интернету, необходимо указать в специально отведенных полях номер телефона для отправки СМС и в некоторых случаях текст сообщения. После этого вы получите код деактивации вируса, который необходимо будет ввести в окне приложения-вымогателя на зараженном компьютере. Если по какой-то причине код разблокировки, полученный на одном из сервисов, не помог, попробуйте воспользоваться другим.

Сразу после деактивации вируса, не забудьте просканировать компьютер антивирусной программой или специальными бесплатными утилитами (скачать их можно с тех же сервисов) для удаления зараженных файлов.

Когда против СМС-вируса оказываются бессильны все вышерассмотренные методы, можно попробовать его удалить, запустив систему со специального загрузочного диска Live CD.

Как правило, программы-блокировщики изменяют параметры реестра Windows, что в конечном итоге препятствует нормальной загрузке системы. Поэтому для очистки компьютера от вируса необходимо восстановить исходные параметры ключей реестра и конечно, физически удалить с диска зараженные файлы. Но вот тут-то и возникает загвоздка. Требующийся для выполнения этих действий доступ к встроенному в систему редактору реестра RegEdit и файловой системе обычно заблокирован вирусом.

В этой ситуации нам на помощь может прийти Live CD на базе Windows BartPE, который позволит загрузить компьютер с оптического или съемного носителя (CD, DVD, USB-флэш накопитель) в обход зараженной операционной системы. Если у вас еще нет такого Live CD, то можно скачать его образ из интернета и затем записать, например, на любой оптический носитель. В любом случае, подобного рода диск вам пригодится для решения многих проблем, возникающих в процессе эксплуатации компьютера.

Итак, продолжим. Предположим, что аварийный диск уже есть в вашем распоряжении. Загрузите свой компьютер с Live CD, предварительно, в случае необходимости, выбрав в БИОС нужное загрузочное устройство (оптический привод или USB-флэш). Если все пройдет правильно, то через какое-то время вы увидите на экране монитора графический интерфейс, в большинстве случаев похожий на рабочий стол Windows XP.

После загрузки необходимо зайти в редактор реестра Windows, нажав кнопку Пуск и выбрав команду Выполнить (Win+R). Далее в открывшемся окне с командной строкой, введите слово regedit.

.png)

После открытия программы, для редактирования измененного вирусом куста реестра, нам нужно загрузить его из зараженной системы. Для этого в окне, с левой стороны, найдите и раскройте двойным щелчком, ветвь HKEY_USERS. Затем, сверху в меню нажмите пункт Файл и выберите опцию Загрузить куст.

В следующем окне необходимо перейти в директорию X:\Windows\System32\config (где X – буква диска, на котором установлена система), выбрать файл SOFTWARE и нажать на кнопку Открыть.

Далее, введите произвольное название (например, NEW) создаваемого раздела реестра и щелкните по кнопке ОК. После этого в HKEY_USERS должна появиться новая ветка, содержащая куст SOFTWARE зараженной системы.

Теперь пришло время просмотреть параметры реестра и внести необходимые изменения. Для начала просмотрите две ветки реестра, отвечающие за автозагрузку:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MASHINE\Software\Microsoft\Windows\CurrentVersion\Run

В них прописываются программы, автоматически загружающиеся вместе с Windows. Если найдете здесь приложения, которые вам незнакомы или вызывают подозрения, выделите и удалите их. Сделать это можно с помощью контекстного меню, вызываемого правой кнопкой мыши или нажав клавишу Del. При этом месторасположение подозрительных объектов лучше запомнить или записать. Впоследствии, это даст возможность легко найти и удалить зараженные файлы самостоятельно.

Далее открываем ветвь HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Справа находим и проверяем строковые параметры Shell и Userinit.

Правильное значение параметра Shell должно быть explorer.exe. Если это не так, то щелкните два раза мышкой по параметру и в открывшемся окне исправьте его значение. Далее переходим к Userinit. Его значение должно быть C:\Windows\system32\userinit.exe. Если вы увидите, что к этой строке дописан через запятую какой-то еще путь, то сначала его надо запомнить или записать, так как он указывает на месторасположение вирусного файла, а затем стереть.

После завершения редактирования реестра необходимо выгрузить созданный ранее куст обратно. Для этого выделите в HKEY_USERS загруженный вами раздел и в меню Файл выберите опцию Выгрузить куст. После завершения данного процесса перезагрузите компьютер в обычном режиме.

Если система загрузилась нормально, не забудьте удалить зараженные файлы, воспользовавшись информацией об их месторасположении или, что лучше, запустив сканирование системного раздела антивирусной программой, которая самостоятельно найдет и удалит вредоносные объекты.

Теперь вы знаете, что делать, если ваш компьютер заразился СМС-вирусом, но, как известно, профилактика лучше всякого лечения. Поэтому, что бы оградить себя в будущем от подобных ситуаций лучше соблюдать несколько простых правил.

Если вы являетесь активным пользователям интернета, то на вашем компьютере просто обязано быть установлено антивирусное программное обеспечение. При этом не стоит использовать взломанные продукты, у которых часто не обновляются базы. Это делает антивирус бесполезным. В конце концов, если вы не хотите платить деньги за лицензию, то лучше воспользоваться бесплатным решением, чем постоянно искать ключи от пиратских коммерческих версий.

Наконец, старайтесь использовать современные версии браузеров, которые более устойчивы к сетевым уязвимостям и не пренебрегайте регулярными обновлениями безопасности системы Windows.

Выполнение этих простых правил наверняка сэкономит вам множество нервных клеток и убережет от серьезных неприятностей любимый компьютер.

Стенли Перлман, профессор микробиологии и иммунологии Университета Айовы (Stanley Perlman, University of Iowa) рассказывает о происхождении коронавируса, ставшего причиной пандемии.

Марго Гонтар: Популярны теории, что коронавирус COVID-19 имеет искусственное происхождение. Что вы об этом думаете?

Стенли Перлман: Я думаю, что он не искусственный, поскольку выглядит так же, как коронавирусы, которые мы встречаем в природе. Имеются очень небольшие отличия, но он типичный коронавирус. Нет причин считать, что он был создан искусственно или что он по ошибке был выпущен из лаборатории. Этим утверждениям нет никаких доказательств. Он ведет себя, как обычный коронавирус, который обнаружен у летучих мышей в Китае. Я иногда общаюсь с журналистами из китайских СМИ, и они меня спрашивают, могли ли США выпустить вирус? Но это также нелепо, как и идея, что его выпустил Институт вирусологии (в Ухане). Ничто не подтверждает эти утверждения.

М.Г.: Почему мы это знаем?

С.П.: Потому что этот вирус такой же, как у летучих мышей. Исключительно сложно манипулировать коронавирусами: у них очень большой геном. Учитывая, что он очень похож на вирусы летучих мышей, нет никаких оснований считать его чем-то кроме вируса летучих мышей, который сменил одного или двух хозяев перед тем, как инфицировать человека. В последовательности генома этого коронавируса нет ничего экстраординарного. И опять же – было бы очень тяжело это сделать. Природа делает это гораздо лучше нас.

М.Г.: Сложно ли создать коронавирус?

С.П.: Думаю, что было бы практически невозможно сделать то, что уже сделала природа. Коронавирусом исключительно тяжело манипулировать: у него очень большой геном. Вдобавок, природа уже это сделала с летучими мышами в Китае. Этот штамм вируса не отличается от других известных нам коронавирусов. Он очень похож на коронавирусы из Юго-Восточной Азии и на вирус, который мы обнаружили у панголинов в Китае. Имеется множество подобных вирусов в природе.

М.Г.: То, что он так похож на другие коронавирусы, доказывает его естественное происхождение?

С.П.: Да, я думаю, это лучший способ объяснения. В науке сложно доказать что-либо. Мы никогда не считаем, что точно что-то доказали. Но это самое близкое к доказательству объяснение.

М.Г.: Возможно ли, что коронавирус был создан в качестве биологического оружия?

С.П.: Нет, это абсолютно невозможно. Это просто вирус летучих мышей, который научился переселяться в других животных, чтобы в конце концов инфицировать человека. Судя по последовательности генома, по всем характеристикам, в нем нет ничего необычного, что может заставить думать о нем, как о биологическом оружии. Все, что известно об этом вирусе, соответствует тому, что мы знаем о коронавирусах, имеющихся в природе.

М.Г.: Возможно ли взять коронавирус и создать новый на его основе?

М.Г.: Это сложно сделать с точки зрения технологий, науки или финансов?

С.П.: Всего перечисленного. Это невозможно! Стоит всегда использовать самое простое объяснение: если это выглядит как вирус летучих мышей, пахнет, как вирус летучих мышей, ведет себя, как вирус летучих мышей, значит это вирус летучих мышей.

М.Г.: Имело бы смысл, с вашей точки зрения, создавать этот коронавирус для использования в качестве биологического оружия?

С.П.: Думаю, это крайне маловероятно. Если бы я выбирал биооружие, я не остановил бы свой выбор на коронавирусе. Это слишком сложно, слишком ненадежно.

М.Г.: Потому что с ним сложно работать и потому что у него низкая летальность?

С.П.: Да, именно потому что низкий уровень смертности и потому что сложно с ним работать. Есть причина, из-за которой до 2019 года в США имелось только десять вирусологов, занимающихся коронавирусами, это потому, что с этими вирусами так тяжело работать. Если бы вы решили сделать биооружие, то это был бы самый худший вирус для достижения этой цели.

М.Г.: Вы следуете правилам социального дистанцирования?

С.П.: Я живу в маленьком городке. Я просто остаюсь дома с женой, а в офисе и в лаборатории мы держимся на расстоянии двух метров друг от друга. Я думаю, что это правильно. Прекратить массовые мероприятия, вроде походов в бары и спортивных мероприятий, – это очень хорошо для предотвращения распространения вируса. Это необходимо делать! Когда мы работаем с вирусом, мы это делаем в специальной лаборатории. Мы носим специальные защитные костюмы, которые покрывают все наше тело, специальные маски для лица. Мы полностью защищены. Мы так не ходим дома, но это то, что мы делаем, когда работаем с вирусом.

М.Г.: Страшно надевать все это обмундирование и идти в лабораторию?

С.П.: Нет, наоборот. Для тех, кто беспокоится об этом, лаборатория – лучшее место. Ты очень защищен.

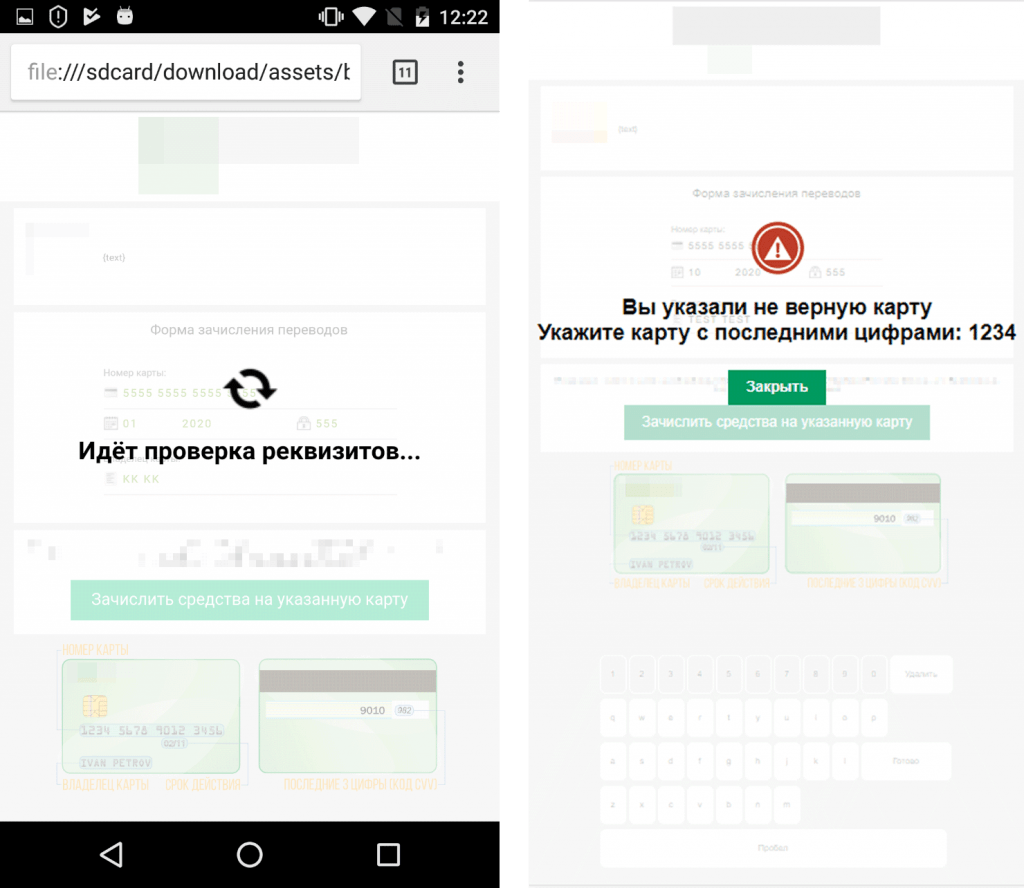

Рассказываем про мобильный троян Rotexy: откуда берется, как себя ведет и как от него избавиться с помощью пары обычных SMS.

В последнее время (преимущественно среди российских пользователей) активно распространяется мобильный зловред Rotexy — помесь банковского трояна и блокировщика-вымогателя. За август и сентябрь наши эксперты зафиксировали более 40 тысяч попыток подбросить вредоносную программу владельцам смартфонов с Android. Технические подробности и биографию этой твари мы опубликовали на Securelist, а здесь расскажем вам, где вы можете подцепить Rotexy и как от него избавиться — бесплатно, без регистрации, с помощью пары простых SMS.

Как работает банковский троян Rotexy

Сперва Rotexy проверяет, на какое устройство он попал. Делает он это для того, чтобы затруднить работу антивирусных исследователей: если зловред обнаруживает, что он запущен в эмуляторе, а не в настоящем смартфоне, то он демонстрирует бесконечную инициализацию приложения, и все. То же самое происходит, если гаджет находится за пределами России.

Только убедившись, что устройство соответствует его запросам, троян начинает действовать — и для начала запрашивает у пользователя права администратора. Теоретически ему можно отказать, но тогда запрос будет выскакивать заново каждую секунду, мешая пользоваться смартфоном. Добившись своего, Rotexy сообщает, что приложение не удалось загрузить, и скрывает свою иконку.

После этого зловред налаживает контакт со своими владельцами: передает им информацию об устройстве, на которое попал, а в ответ получает инструкции к действию, набор шаблонов и текстов. По умолчанию Rotexy общается напрямую с командным сервером, но его авторы предусмотрели и другие способы передачи распоряжений: через Google Cloud Messaging и SMS.

Кстати, об SMS — Rotexy их очень любит. Когда на зараженный телефон приходит сообщение, он переводит гаджет в беззвучный режим, чтобы жертва не заметила новых входящих. Затем троян перехватывает сообщение, проверяет по полученному с командного сервера шаблону, есть ли в нем что-нибудь интересное (например, последние цифры номера карты в SMS-подтверждениях от банков), сохраняет и передает на сервер. Более того, зловред может отвечать на них от имени владельца смартфона: текст ответа и случаи, когда он необходим, тоже содержатся в шаблонах.

Если же по какой-то причине никаких шаблонов и особых указаний с командного сервера не поступило, Rotexy просто сохраняет на зараженном смартфоне всю переписку, а затем отправляет своим хозяевам. Кроме того, по команде злоумышленников зловред может разослать ссылку на загрузку себя всем контактам из телефонной книги.

Здесь авторы зловреда тоже подстраховались и встроили проверку, правильный ли номер карты вводит пользователь. Сначала он проверяет корректность номера карты (эти номера могут быть не любыми и создаются по определенным правилам). Потом Rotexy извлекает из перехваченного SMS от банка последние четыре цифры номера карты и сравнивает их с введенными в фишинговом окне. Если что-то не сходится, зловред выдает ошибку и просит ввести номер карты заново.

Как разблокировать смартфон, зараженный трояном Rotexy

Отметим, что инструкция по разблокировке смартфона основана на анализе текущей версии Rotexy и корректно работает для нее, в следующих версиях все может быть иначе. Больше технических подробностей о трояне можно найти в исследовании, опубликованном на Securelist.

Как защититься от Rotexy и от других мобильных троянов

Напоследок заметим, что куда меньше времени и нервов вы потратите, если просто не пустите зловред на свой смартфон. Избежать заражения несложно, главное — соблюдать несколько простых правил:

- Не переходите по сомнительным ссылкам в сообщениях. Даже если вам очень любопытно, а SMS вроде бы от знакомого — лучше сначала уточнить, действительно ли он что-то присылал.

- Скачивайте приложения на смартфоны с Android только из Google Play. Установку программ из неизвестных источников лучше вообще запретить в настройках смартфона.

- Пользуйтесь надежным антивирусом, который защитит вас от зловредов, даже если вы случайно нажмете что-то не то.

Несмотря на то что в понимании большинство пользователей вирус и троян – это одно и то же, на самом деле между ними огромная разница. Троян, в отличие от вирусов, которые действуют в автоматическом режиме, практически не имеет шансов попасть на устройство жертвы без активных действий с её стороны. Поэтому злоумышленники обычно их встраивают в добросовестные, на первый взгляд, программы, чтобы отвлечь внимание пользователей. Получается, что если троян попал на ваше устройство, виноваты в этом именно вы. Другое дело, что иногда заразить свой гаджет трояном бывает куда проще, чем от него избавиться.

Заразились трояном? Наверняка это было проще, чем избавиться от него

По данным экспертов в области кибербезопасности компании Symantec, пользователям Android угрожает троян xHelper, который заражает примерно по 2500 устройств ежемесячно, охватывая США, Индию и Россию. Он распространяется посредством сторонних источников софта, которыми в основном пользуются те, кто не хочет платить за официальные версии приложений из Google Play. А, попав на устройство жертвы, интегрируется в систему и начинает демонстрировать рекламные баннеры в Пункте уведомлений.

Что делает xHelper

К счастью, сообщают эксперты, xHelper, в отличие от большинства аналогов, не собирает конфиденциальных данных своих жертв и не ворует их сбережений. Тем не менее, вездесущие объявления, которые троян встраивает в системные элементы, могут раздражать, пожалуй, не меньше, чем лаги или преждевременная разрядка, которые провоцируют программы-майнеры. Тем не менее, обычно adware – вредоносные приложения, встраивающие рекламу в интерфейс операционной системы, — довольно легко удаляются с инфицированных устройств. Но не xHelper.

Оказывается, из-за хитрого механизма установки xHelper нельзя удалить с устройства штатными средствами. Даже полный сброс аппарата до заводских настроек, который обычно удаляет всю информацию, позволяет трояну удержаться в памяти и переустановиться в автоматическом режиме при повторной загрузке. Как именно это происходит, не смогли объяснить даже эксперты Symantec, уточнив, что троян не изменяет компонентов операционной системы. Это делает xHelper практически неудаляемым для подавляющего большинства пользователей.

Как удалить вирус с Android

Впрочем, попытаться всё-таки стоит. Некоторые пользователи утверждают, что им удалось удалить xHelper при помощи платных антивирусных программ. Другое дело, что никаких доказательств того, что они удаляют не только троян, но и его установочный файл, который провоцирует переустановку даже после отката до заводских настроек, у нас нет. Поэтому мы бы не решились рекомендовать вам какой-либо конкретный антивирус, тем более тот, за который придётся платить, оставляя окончательное решение о выборе исключительно на ваше усмотрение.

Читайте также: Что делать со старым смартфоном? Самый неожиданный ответ

Со своей стороны можем порекомендовать воспользоваться бесплатным приложением Internet App Blocker (скачать), которое доступно для загрузки в Google Play. Оно позволяет заблокировать соединение любой программы с интернетом, а значит, с его помощью можно фактически запретить работу xHelper, который больше не сможет демонстрировать рекламу. Учитывая, что троян не ворует ваших данных, и это доказанный факт, использование Internet App Blocker может оказаться наиболее эффективным решением, по крайней мере к настоящему моменту, когда более действенных средств борьбы с трояном не существует.

Что может быть лучше, чем немного поиграть на досуге в хорошую игру? Для некоторых пользователей ничего не может быть лучше.

На прошлой неделе я подробно рассказал о том, почему принципиально не скачиваю софт из интернета.

Наверное, все пользователи Android знают о существовании игровых смартфонов. До недавнего времени отсутствующие как класс, в…

Читайте также: