Как работают локальные вирусы

— Почему в Европе именно Италия стала страной с наибольшим числом заболевших? Может быть, в этом можно поискать какие-то предпосылки к восприимчивости к вирусу — в географическом положении, в климате, в образе жизни?

— Это вопрос сложный, однозначного ответа у меня нет. Для меня это распространение пока загадка. Я все-таки полагаю, что это вирус локальный. В XXI веке это повторяется уже не впервые. В 2002 году в Китае был вирус SARS, потом был MERS в 2015-м, все это тоже коронавирусы.

— MERS был на Ближнем Востоке, все-таки не в Китае.

— Да, теперь эндемический очаг опять в Китае. Вообще, коронавирусы открыты полвека назад. Среди респираторных вирусов они занимали свое место, процентов десять от общего числа, и не рассматривались как какие-то особо опасные. В основном они вызывали заболеваемость среди детей, и регистрировалось это весь год, а не сезонно. Симптоматика была не тяжелая, болели в большинстве школьники, до смертей не доходило. Сейчас, наоборот, дети как раз не болеют. Смертность много ниже, чем при гриппе. Но у гриппа есть терапия. А здесь специфической терапии нет, вакцина еще неизвестно когда появится. Поэтому важны защитные мероприятия, о которых много говорят. Они все эффективны, здесь есть богатый опыт. Пугаться, я думаю, не надо, месяца через два эпидемия закончится.

— Откуда может быть опыт, если разновидность коронавируса новая? Вы сами говорите, что это загадка.

— Я как раз это и пытаюсь вам сказать: это не новый вирус. Все это уже было, хоть и не в таком варианте, как сейчас. Этот мутант ведет себя действительно как особо опасный вирус, но при этом все равно остается локальным.

— Почему тогда в Европе именно Италии так досталось?

— Для меня это загадка. Европейская страна с высоким уровнем культуры. Боюсь, что точно на этот вопрос сейчас никто не ответит. Если говорить о гриппе, то его заразность настолько высока, что в метро один человек чихнул — вокруг тридцать заразились. А здесь? Сколько зараженных китайцев летало в самолетах, пока не ввели запреты? Самолет — замкнутое пространство. Если бы вирус распространялся по сценарию особо опасного, заболевал бы весь салон.

К тому же инкубационный период странный: до двух недель. У гриппа это часы. А здесь человек еще вроде бы здоров, но уже служит источником инфекции для окружающих.

— Думаю, что климат имеет значение. Мы видим, что для северян вирус не так опасен. Время покажет.

— Почему тогда вы говорите, что через два месяца эпидемия закончится? Как раз лето наступит, вирус в северных странах разгуляется.

— Все это мы с вами домысливаем, никаких доказательств пока нет. В науке я верю в эксперимент, а тут эксперимента пока нет.

— Ничего себе — нет эксперимента: в ста странах больше ста тысяч заболевших, 62 тысячи человек выздоровели, 3879 умерли. Можно же данные о них как-то использовать?

— Ну и что? Вы говорите о климате. Но в Испании и Португалии климат примерно такой же, как в Италии. И что? Я думаю, что говорить надо все-таки об источнике распространения. И повторяю: это все-таки эндемичная инфекция. То есть привязанная к месту распространения.

Фото: Reuters

— Конечно, в Италии нет той чистоты и стерильности, как в Германии. Но я думаю, что здесь все-таки работают какие-то политические и экономические факторы. Например, экономические связи с Китаем у Италии теснее, чем у других европейских стран. В любом случае это заболевание эндемичное, привязано к Китаю. С гриппом ведь тоже все начиналось оттуда. Значение имеют не только климатические условия, но и вот эта китайская многолюдность. У нас поэтому условия для распространения вируса не очень подходят, плотность населения низкая.

Читайте также

— Относительно коронавируса есть довольно точная статистика: сколько человек в каких странах заболело, сколько выздоровело, сколько умерло. Но если об этой разновидности вируса так мало известно, то как определяют, что заболели именно этой болезнью и вылечились именно от нее?

— Нет, диагностика есть очень точная, так что если мы говорим, что человек заболел, то он точно заболел. Есть точные тесты. Ну а выздоровление — тут все понятно, человек и сам это чувствует: температура спала, аппетит появился и так далее.

— Почему умирают именно пожилые люди?

— У любого человека с возрастом накапливаются соматические патологии. А вирусы — вообще любые — провоцируют развитие соматических заболеваний.

Человек умирает не собственно от вируса, а от вторичных осложнений, которые этот вирус провоцирует. Вирус играет роль спички в пожаре.

— Почему тогда другими коронавирусами болели в основном дети?

— Вирус мутировал. У них ведь тоже идет естественный отбор.

— Ну не надо наделять вирусы разумом, но эволюция касается и их.

— Одна из последних новостей — власти Москвы дополнительно закупили лекарства и оборудование для борьбы с коронавирусом на 100 миллионов рублей. А что это за специфические лекарства? Что надо закупать именно для борьбы с коронавирусом?

— Мне тоже интересно, что именно они закупили, какие именно препараты. По идее, я должен бы знать, но меня не спрашивали. Минздрав объявлял, какие препараты, как предполагается, эффективны: интерферон-бета, ритонавир, рибавирин.

— Откуда известно, чем и как лечить от этого неизученного вируса?

— Этиотропные препараты, направленные против вирусов, известны. Но дальше должны быть препараты патогенетические, потому что вирус вызывает пневмонию, нарушение дыхания. И не только препараты, а средства для дыхания, для отсасывания жидкости, в общем, для симптоматического лечения. Кроме того, известно уже, что болеют люди, у которых подавлена иммунная реакция.

Читайте также

— Какой смысл в противовирусных препаратах при таком инкубационном периоде и достаточно долгой диагностике? Они ведь действуют только в первые часы заболевания, потом в них нет смысла.

— Первые два дня работают противовирусные препараты. Есть такое понятие — вирусемия. Вирус попадает в ворота инфекции, скажем, на слизистую носа, в носоглотку, и начинает активно размножаться, попадает в кровь. И развивается вирусемия: вирус разносится по всем органам. И вот с вирусемией бороться уже очень трудно. Только патогенетическое лечение. То есть гоняться за вирусом уже бессмысленно, надо лечить симптомы. Это совсем другая терапия.

— Я читала, что иммунитет после этой инфекции очень короткий, человек довольно скоро может реинфицироваться. Почему тогда идет разговор о вакцине? Какой в ней смысл, как она должна работать?

— Длительность иммунитета еще надо исследовать, но с вакциной не в этом проблема. Здесь проблема — как с вирусом гриппа. Он все время мутирует. Коронавирус тоже постоянно меняется, поэтому вакцину придется все время разрабатывать к актуальному штамму. К тому, который вызвал конкретную эпидемию. Она будет неэффективна против штамма, вызвавшего прежнюю болезнь. Первое, что начали делать в Китае, — попробовали вводить заболевшим кровь тех, кто уже выздоравливает, то есть кровь с антителами к коронавирусу. И это оказалось достаточно эффективно. То есть антитела, возникающие в крови, обладают защитным эффектом. Но я повторю: человечество знает вирусы и пострашнее этого, здесь опасность, на мой взгляд, преувеличена.

Почему это важно

Также как и в случае последней атаки WannaCry рекомендуется как можно быстрее поставить обновление от Microsoft MS17-010. Если по каким то причинам поставить патч невозможно рекомендуется выключить протокол SMBv1.

Petya & Mischa, в отличие от WannaCry, распространяются внутри локальной сети (по умолчанию, безопасной среды). В изученных нами экземплярах не были встроены механизмы распространения через Интернет.

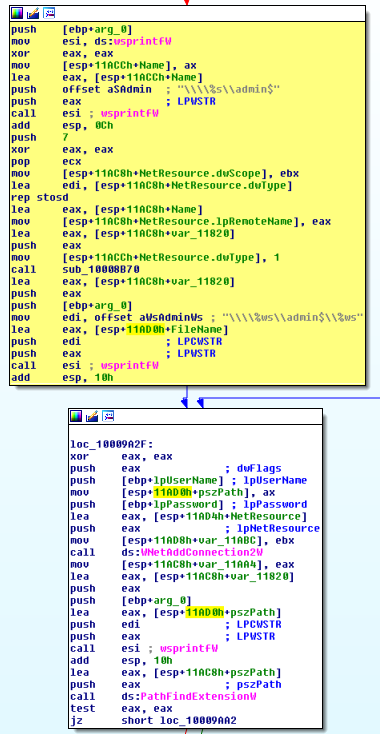

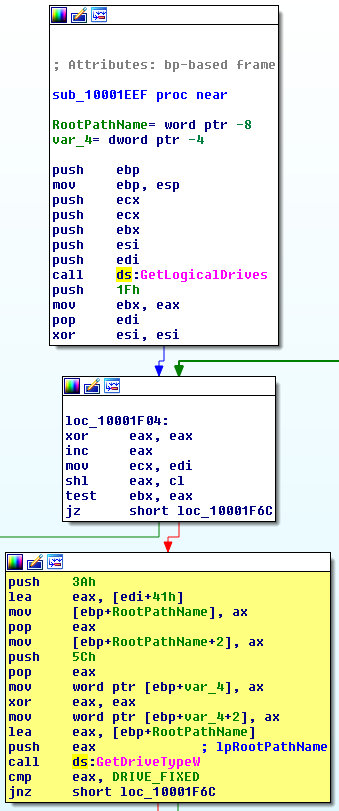

После запуска ransomware, инфецированный компьютер сканирует локальную подсеть (/24) в поиске общих сетевых ресурсов ADMIN$, чтобы скопировать payloadu на другой компьютер и запустить с помощью PsExec.

Следующим шагом было выполнение команды WMIC (process call create \”C:\Windows\System32\rundll32.exe \\”C:\Windows\perfc.dat\) на найденных компьютерах. Данный для подключения получались с помощью Mimikatz.

Последним способом распространения было использование уязвимости EternalBlue.

Ransomware сканировал только локальные диски. Сетевые и внешние диски не были целью атаки.

Шифровались файлы со следующими расширениями:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

В механизме перезаписи загрузочного сектора MBR не найдено существенных изменений по сравнению с прошлогодней кампанией. После заражения очищаются системные логи (Setup, System, Security, Application).

В расписание задач добавляется также команда на перезапуск компьютера через час после заражения. Petya использует также недокумендированную возможность функции WinAPI NtRaiseHardError чтобы перезагрузить машину.

Ой, у вас баннер убежал!

Присылаем лучшие статьи раз в месяц

Скоро на этот адрес придет письмо. Подтвердите подписку, если всё в силе.

- Скопировать ссылку

- ВКонтакте

- Telegram

Похожие публикации

- 30 декабря 2019 в 20:35

Вакансии

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Комментарии 35

рекомендуется выключить протокол SMBv1

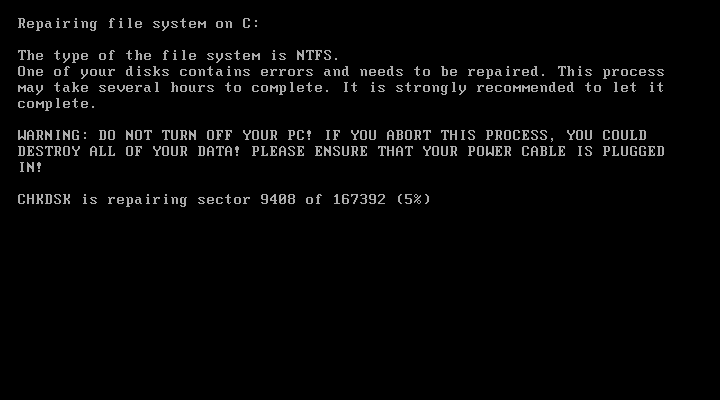

Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер

CHKDSK не зря даёт десять секунд на отмену его запуска.

И он никогда не выглядел так, как на скриншоте. А начиная с восьмёрки, он вроде как вообще не показывает ход выполнения, отрабатывает во время показа заставки (здесь на 100% утверждать не буду).

А начиная с восьмёрки, он вроде как вообще не показывает ход выполнения, отрабатывает во время показа заставки

в поиске общих сетевых ресурсов ADMIN$

Если после перезагрузки компьютера на экране появился CHKDSK стоит немедленно выключить компьютер — в этот момент как раз шифруются файлы.

Подозреваю, что можно попробовать вытащить диск и подключить как внешний к другому компу. Возможно удастся прочесть часть файлов.

Я ведущий инженер ИТ отдела одной из гос контор Украины (это так в трудовой звучит, по сути сисадмин-эникей-тыжпрограмист). 65%- Win10, 30% — win7,8,8.1, 5% — win XP. Антивирус MSE, firewall, все ПК кроме серверов за NAT, обновления системы включены, большинство ПК как раз с разметкой MBR. Служба доступа к фалам и принтерам включена только там где есть сетевой принтер.По состоянию на сейчас, заражено НОЛЬ ПК. Что я делаю не так? Кстати, в бухгалтерии стоит гореизвестный Медок на 6 ПК и там тоже все нормально.

За последний год было два заражения шифратором файлом через почту. В одном из случаев юзеру приходил имеил от "Приватбанка", мол у вас задолженость по кредиту (Юзер кредитов не брал) и будет насчитываться пеня и бла бла бла и во вложении файл с расширением jar если не ошибаюсь.

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I'M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

.jpg)

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Е го о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

.jpg)

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

.jpg)

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

.jpg) |

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses . The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

.jpg)

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS.LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

.jpg) |

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Одной из главных причин уничтожения информации в настоящее время является распространение компьютерных вирусов.

Компьютерный вирус – это специальная компьютерная программа, как правило, небольшая по размерам, которая при своем запуске уничтожает или портит данные, хранящиеся на компьютере. Компьютерный вирус может выполнять следующие вредные действия:

- удаление или искажение файлов;

- изменение (порча) таблицы размещения файлов на диске, которая отвечает за целостность данных;

- засорение оперативной памяти и памяти диска пустой информацией;

- замедление работы компьютера или его полная остановка (зависание).

Компьютерный вирус может "приписывать" себя к другим программам, как говорят, "заражать" их. Такое "заражение" приводит к тому, что компьютерные вирусы могут самостоятельно распространяться и размножаться. Вследствие чего, большое число компьютеров может одновременно выйти из строя.

Программа, внутри которой находится вирус, называется "зараженной". Механизм действия зараженной программы следующий. Когда такая программа начинает работать, то в определенный момент управление получает вирус, который выполняет вредные действия, а затем заражает другие программы. После того как вирус выполнит свои вредные действия, он передает управление той программе, в которой находится. И эта программа продолжает работать так же, как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и не зараженной.

Все действия вируса выполняются быстро и незаметно. Поэтому пользователю ПК бывает очень трудно заметить, что в компьютере происходит вредная работа вируса. Однако имеется ряд признаков, по которым можно сделать предположение о заражении компьютера. К ним относятся следующие:

- программы перестают работать или начинают работать неправильно (например, "виснуть", производить неправильные расчеты, терять данные и т.д.);

- на экран выводятся посторонние сообщения, символы, рисунки и т.д.;

- работа на компьютере существенно замедляется или компьютер зависает;

- происходит внезапная потеря данных на диске;

- некоторые файлы оказываются испорченными, или они полностью удаляются т. д.

При появлении таких признаков необходимо провести проверку компьютера на наличие вирусов.

Для того чтобы компьютер заразился вирусом, необходимо, чтобы этот вирус проник в компьютер. Вирус может проникнуть с помощью переносных устройств, которые используются для передачи данных между компьютерами, через локальную вычислительную сеть организации, через другие вычислительные сети (например, через Интернет).

Однако помимо проникновения вируса на компьютер существует еще одно условие заражение компьютера. Это условие заключается в том, чтобы на компьютере хотя бы один раз была выполнена программа, содержащая вирус. Поэтому непосредственное заражение компьютера вирусом может произойти в одном из следующих случаев:

- на компьютере была выполнена зараженная программа;

- компьютер загружался с дискеты, содержащей зараженный загрузочный сектор;

- на компьютере была установлена зараженная операционная система;

- на компьютере обрабатывались файлы, содержащие в своем теле зараженные макросы.

Несмотря на возможность заражения компьютера вирусом, надо знать, что вирусом могут заразиться не все файлы компьютера. Вирусной атаке подвергаются следующие компоненты файловой системы компьютера:

- исполнимые файлы, т.е. файлы с расширениями EXE, COM, BAT;

- загрузочный сектор и главный загрузочный сектор дисков (т.е. сектора магнитных дисков, которые используются для загрузки на компьютере операционной системы);

- драйверы устройств и динамические библиотеки (обычно имеют расширение SYS и DLL);

- графические файлы, например, с расширением JPG;

- файлы, содержащие в себе макросы, например, файлы с электронными таблицами (расширение XLS), фалы с документами (расширение DOC).

Текстовые файлы (с расширением TXT), файлы с растровыми рисунками (расширение BMP) и ряд других файлов, как правило, не заражаются компьютерными вирусами.

Наиболее опасны вирусы, которые после своего запуска остаются в оперативной памяти и постоянно заражают файлы компьютера до тех пор, пока он не будет выключен или перезагружен. Также опасны и те вирусы, которые заражают загрузочные сектора дисков. Так как, если будет заражен загрузочный сектор винчестера, то каждый раз при загрузке компьютера этот вирус будет вновь запускаться и заражать новые программы.

Пока неизвестны вирусы, способные выводить из строя аппаратную часть компьютера, но существуют вирусы, которые могут изменить пароль на запуск компьютера и тем самым не дать возможность приступить к работе.

Читайте также: