Как называется новый вирус петя

Вирус Petya, ставший причиной выхода из строя компьютеров десятков компаний по всему миру, может быть разработкой враждебного государства, а не криминальной группы. К такому выводу пришли эксперты информационной безопасности и сотрудники западных разведывательных служб.

Многие из них на фоне появившихся за прошедшую неделю свидетельств указывают на одно государство – Россию. Тактика, технология и процедура (это киберисследователи называют/сокращают до TTPs) разработчиков Petya похожа на игровую схему/игровой сценарий Кремля.

Вирус-шифровальщик едва окупается

По всей видимости, воздействие кибератаки (Petya повредил системы организаций более чем в 60 странах, от датского судоходного перевозчика Maersk до американской фармацевтической компании Merck) вызывает тревогу у агентств информационной безопасности Европы и США.

Многие опасаются, что это приведет к новой и опасной гонке кибервооружений. Эта атака подчеркивает, насколько враждебные государства, пользуясь своими возможностями, готовятся переступить границы дозволенного несмотря на возможные побочные последствия. К возможностям относятся умение озадачивать и отвлекать внимание, используя традиционные методы работы разведки, в то же время прибегая к технически более оснащенным преступным и криминальным сообществам.

Главный подозреваемый - Россия

Уотерс сообщил, что к такому заключению они пришли, основываясь на различных свидетельствах: технических данных сетевого оборудования, данных сетей, непосредственно запускающих кибератаку Petya, объектах, подвергшихся атаке вируса, на сложности кода и выбранной тактике заражения вирусом в целом.

Как защититься от вируса-шифровальщика

Европейские сотрудники разведки приходят к такому же выводу. В четверг вечером Британский национальный центр кибербезопасности, подразделение GCHQ (Правительственная спецслужба Великобритании), сообщил, что целью кибератаки была дестабилизация, а не вымогательство.

Больше чем вирус

С самого начала было понятно, что вирус Petya - это больше, чем просто вирус-вымогатель. И в отличие от других вымогателей, Petya не только зашифровывает жесткий диск, но и стирает загрузочную запись компьютера. Восстановить удаленную информацию практически невозможно.

Расшифровка системы за денежный выкуп достаточно посредственный/заурядный способ. Поэтому хакеры воспользовались более незаурядным – потребовали прислать деньги на единый электронный адрес, который был заблокирован провайдерами вскоре после начала кибератаки.

И если технология выкупа выглядит как разработка хакеров-любителей, то сама вредоносная программа отнюдь не выглядела дилетантской.

Вирус-вымогатель начал распространяться с Украины

Petya распространялся, скрываясь внутри лицензионного программного обеспечения M.E. Doc. украинской компании, которая занимается бухгалтерским учетом. Обновление отправлялось клиентам автоматически, что помогло избежать брандмауэров. Такой метод распространения вирусов никогда раньше не использовался криминальными сообществами. Для этого необходимо было тщательное планирование взлома программы M.E. Doc.

Если окажется, что вирус Petya – российская разработка, это будет способствовать значительному обострению мирового киберконфликта.

Стремительное распространение вируса Petya и его негативные последствия позволяют предположить, что организаторов атаки не пугает ни критика пострадавших стран, ни возможность введения санкций.

Перевела Елизавета Дикарева

Хотите скрыть рекламу? Оформите подписку и читайте, не отвлекаясь

Наши проекты

Контакты

Любое использование материалов допускается только при соблюдении правил перепечатки и при наличии гиперссылки на vedomosti.ru

Новости, аналитика, прогнозы и другие материалы, представленные на данном сайте, не являются офертой или рекомендацией к покупке или продаже каких-либо активов.

Сайт использует IP адреса, cookie и данные геолокации Пользователей сайта, условия использования содержатся в Политике по защите персональных данных

Любое использование материалов допускается только при соблюдении правил перепечатки и при наличии гиперссылки на vedomosti.ru

Новости, аналитика, прогнозы и другие материалы, представленные на данном сайте, не являются офертой или рекомендацией к покупке или продаже каких-либо активов.

Сайт использует IP адреса, cookie и данные геолокации Пользователей сайта, условия использования содержатся в Политике по защите персональных данных

Фото: ТАСС/Сергей Коньков

В России атаке вируса-шифровальщика подверглись компании "Роснефть", "Башнефть", Mars, Nivea и производитель шоколада Alpen Gold Mondelez International. Вирус-вымогатель также атаковал систему радиационного мониторинга Чернобыльской атомной электростанции. Кроме того, атака коснулась компьютеров правительства Украины, "Приватбанка" и операторов связи. Вирус блокирует компьютеры и требует выкуп 300 долларов в биткоинах.

В микроблоге в Twitter пресс-служба "Роснефти" рассказала о хакерской атаке на серверы компании. "На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами. По факту кибератаки компания обратилась в правоохранительные органы", – отмечается в сообщении.

По словам пресс-секретаря компании Михаила Леонтьева, "Роснефть" и ее дочерние сообщества работают в штатном режиме. После атаки компания перешла на резервную систему управления производственными процессами, так что добыча и подготовка нефти не остановлены. Атаке подверглась также система банка Home Credit.

По словам исполнительного директора AGIMA Евгения Лобанова , на самом деле атака была проведена двумя вирусами-шифровальщиками: Petya и Misha.

"Они работают в связке. "Петя" не заражает без "Миши". Он может заражать, но вчерашняя атака была двумя вирусами: сначала Petya, потом Misha. "Петя" переписывает boot-девайс (откуда идет загрузка компьютера), а Миша – шифрует файлы по определенному алгоритму, – пояснил специалист. – Petya шифрует загрузочный сектор диска (MBR) и заменяет его своим собственным, Misha шифрует уже все файлы на диске (не всегда)".

Он отметил, что вирус-шифровальщик WannaCry, который атаковал крупные мировые компании в мае этого года, не похож на "Петю", это новая версия.

Евгений Лобанов подчеркнул, что атака сильнее ударила по Украине, чем по России.

"Мы больше подвержены атакам, чем другие страны Запада. От этой версии вируса мы будем защищены, но от его доработок – нет. У нас интернет небезопасен, на Украине еще менее. В основном, были подвержены атаке транспортные компании, банки, мобильные операторы (Vodafone, Київстар) и медицинские компании, тот же Фарммаг, автозаправки Shell – все очень крупные трансконтинентальные компании", – рассказал он в беседе с m24.ru.

Исполнительный директор AGIMA отметил, что пока нет никаких фактов, которые указывали бы на географическое положение распространителя вируса. По его мнению, вирус предположительно появилась именно в России. К сожалению, прямых доказательств этого нет.

"Есть предположение, что это наши хакеры, поскольку первая модификация появилась в России, а сам вирус, что ни для кого не секрет, был назван в честь Петра Порошенко. Это была разработка русских хакеров, но кто дальше ее изменял – сложно сказать. Понятно, что находясь даже в России, легко заиметь компьютер с геолокацией в США, например", – пояснил эксперт.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер. Если перезагрузитесь, то больше никогда не войдете в систему"

Он также дал несколько рекомендаций в случае, если компьютер уже подвергся атаке вируса-шифровальщика.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер, потому что вирус Petya подменяет MBR – первый загрузочный сектор, из которого грузится операционная системе. Если перезагрузитесь, то больше никогда не войдете в систему. Это отрубаете отходные пути, даже если появится "таблетка" вернуть данные уже будет невозможно. Далее, нужно сразу отключиться от интернета, чтобы компьютер не выходил в сеть. Сейчас уже выпущен официальный патч от Microsoft, он обеспечивает 98 процентов гарантии безопасности. К сожалению пока не 100 процентов. Определенную модификацию вируса (их три штуки) он пока обходит", – рекомендовал Лобанов. – Однако, если вы все-таки перезагрузились и увидели начало процесса "проверки диска", в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD (операционная система, загружающаяся со сменного носителя – m24.ru) или USB-диска даст доступ к файлам".

Кроме того, эксперт также рассказал, почему чаще всего атакам подвергаются пользователи Microsoft, а не MacOSX (операционная система Apple – m24.ru) и Unix-систем.

"Тут правильнее говорить не только о MacOSX, но и о всех unix-системах (принцип одинаковый). Вирус распространяется только на компьютеры, без мобильных устройств. Атаке подвержена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003", – сказал эксперт.

Он добавил, что существуют сообщества, определяющие уязвимости, которым подвержены операционные системы и сервисы, у этих сообществ есть определенный номер в этой системе учета уязвимости.

"MacOSХ и Unix таким вирусам глобально не подвергаются, потому что многие крупные корпорации используют инфраструктуру Microsoft. MacOSX не подвержена, поскольку не так распространена в госструктурах. Под нее меньше вирусов, их не выгодно делать, потому что сегмент атаки будет меньше, чем, если атаковать Microsoft", – заключил специалист.

"Число атакованных пользователей достигло двух тысяч"

В пресс-службе Лаборатории Касперского , эксперты которой продолжают расследование последней волны заражений, рассказали, что "этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода".

В Лаборатории уверены, что в данном случае речь идет о новом семействе вредоносного программного обеспечения с существенно отличающейся от Petya функциональностью. В Лаборатории Касперского назвали новый шифровальщик ExPetr.

"По данным Лаборатории Касперского, число атакованных пользователей достигло двух тысяч. Больше всего инцидентов было зафиксировано в России и Украине, также случаи заражения наблюдались в Польше, Италии, Великобритании, Германии, Франции, США и ряде других стран. На данный момент наши эксперты предполагают, что данное вредоносное ПО использовало несколько векторов атаки. Установлено, что для распространения в корпоративных сетях применялся модифицированный эксплоит EternalBlue и эксплоит EternalRomance", – рассказали в пресс-службе.

Эксперты также изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные. В Лаборатории также дали рекомендации для всех организаций, чтобы избежать атаки вируса в будущем.

"Мы рекомендуем организациям установить обновления для ОС Windows. Для Windows XP и Windows 7 следует установить обновление безопасности MS17-010, а также убедиться, что они обладают эффективной системой резервного копирования данных. Своевременное и безопасное резервирование данных дает возможность восстановить оригинальные файлы, даже если они были зашифрованы вредоносным ПО", – посоветовали эксперты Лаборатории Касперского.

Своим корпоративным клиентам Лаборатория также рекомендует убедиться, что все механизмы защиты активированы, в частности удостовериться, что подключение к облачной инфраструктуре Kaspersky Security Network, в качестве дополнительной меры рекомендуется использовать компонент "Контроль активности программ", чтобы запретить всем группам приложений доступ (а соответственно и исполнение) файла с названием "perfc.dat" и т.д.

"Если вы не используете продукты "Лаборатории Касперского", рекомендуем запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals с помощью функции AppLocker, входящей в состав ОС (операционной системы – m24.ru) Windows", – рекомендовали в Лаборатории.

Распространение вируса удалось приостановить случайно и временно: если хакеры изменят всего несколько строчек кода, вредоносное ПО вновь начнет работать. Ущерб от программы оценивают в миллиард долларов. После лингвокриминалистического анализа эксперты установили, что WannaCry создали выходцы из Китая или Сингапура.

27 июня мощный компьютерный вирус парализовал работу ряда компаний по всему миру. DW собирает все известные на данный момент факты о произошедшем.

Ряд крупных европейских организаций во вторник, 27 июня, заявили о массированной кибератаке. Сообщается, что причиной глобального сбоя стал вирус-вымогатель Petya.A, который блокирует работу компьютеров. DW собирает всю информацию, которая есть на настоящий момент.

Как действует вирус

Вирус Petya.A шифрует информацию на компьютере, после чего выводит на экран требование перевести 300 долларов в биткоинах за разблокировку. Вероятнее всего, действие вируса распространяется только на компьютеры с системой Windows. Заражение компьютеров происходит через фишинговые письма (фишинг - вид интернет-мошенничества, когда под видом писем от имени популярных брендов злоумышленники получают доступ к конфиденциальным данным пользователей). Специалисты утверждают, что вирус использовал поддельную электронную подпись Microsoft.

Что мы знаем о вирусе-вымогателе WannaCry

Украина не готова к киберугрозам?

Украинские госучреждения подверглись беспрецедентной хакерской атаке. Пока политики обвиняют в нападении Россию, эксперты указывают на низкий уровень защиты и неквалифицированность госслужащих. (29.12.2016)

Вирус Petya добрался и до немецких компаний

Федеральное ведомство по безопасности в сфере информационной техники призвало немецких предпринимателей информировать обо всех случаях компьютерной атаки и не платить вымогателям. (27.06.2017)

Когда вирус появился и как он распространяется

Впервые вирус был обнаружен приблизительно полгода назад. Изначально его "тактика" отличалась от нынешней: он вызывал перезагрузку компьютера, после чего начинал требовать выкуп. Новая атака вируса началась 27 июня утром. Определенно известно, что вирус распространяется по электронной почте, однако эксперты не исключают, что он также циркулирует внутри сети. В частности, хакерская атака на Украину осуществлялась через программу для отчетности и документооборота M.E.doc.

Кто пострадал

Сильнее всего оказались затронуты украинские ведомства и компании. Среди пострадавших организаций называют и правительство Украины, и национальную почту, и метрополитен Киева, и аэропорт "Борисполь", а также ряд СМИ, коммерческих структур и прочих организаций. Помимо этого, вирус также затронул российские компании, включая металлургический гигант Evraz, "Роснефть", "Башнефть". Сообщается также, что зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, Индии, США и многих других странах. Под удар, в частности, попали датская компания, занимающаяся контейнерными перевозками - Maersk Line, одна из старейших в мире фармацевтических корпораций Merk со штаб-квартирой в германском Дармштадте, Национальная компания французских железных дорог SNCF и американский производитель продуктов питания Mondelēz International, Inc.

Кто виноват

Четких данных, кто стал инициатором распространения вируса, нет. При этом на Украине заявляют, что за кибератакой стоят российские хакеры.

Было ли такое раньше

Вирус Petya.A работает по той же схеме, что и вирус WannaCry, который в середине мая поразил сотни тысяч компьютеров по всему миру.

Что делать

Специалисты американской компании-разработчика антивирусных программ Symantec рекомендуют имитировать заражение компьютеров вирусом Petya. Как следует из их рекомендаций, опубликованных 28 июня, в момент атаки Petya ищет в системе файл C:\Windows\perfc. Если такой файл уже имеется, то вирус завершает работу без заражения. Symantec советует создать такой файл самим в стандартной программе "Блокнот" ("Editor"), используя расширение .dll (либо вообще без расширения) и защитив от редактирования.

Защититься от одной из уязвимостей, используемых вредоносной программой, позволяет обновление, ранее выпущенное для всех операционных систем от Windows XP до Windows 10, сообщила пресс-секретарь Microsoft в России Кристина Давыдова.

Между тем эксперты международной компании "Лаборатория Касперского", проанализировав новую волну атак, сочли, что новый вирус не имеет отношения к программе Petya, информация о которой появилась еще весной 2016 года. Они предложили назвать его NotPetya, отметив, что его главной целью стали компании и физические лица в России и на Украине.

В стиле ретро

Чудеса ранней компьютерной техники - как этот собранный в 1977 году Commodore PET 2001 –приобрели новую популярность благодаря своему ностальгическому облику в стиле ретро. Многие из компьютеров первых поколений по-прежнему дееспособны. В новом музее цифровой культуры Binarium среди 700 экспонатов подобным реликтам будет отведено почетное место.

Изобретатель

С детских лет Конрад Цузе проявлял интерес к конструированию, студентом решил создать автоматический программируемый вычислитель, а уже инженером в 1938 году разработал двоичный механический вычислитель Z1 с электрическим приводом и возможностью (правда, ограниченной) программирования при помощи клавиатуры. Названия всех последующих компьютеров Цузе начинались с заглавной буквы Z.

Легендарная машина Z3

В 1941 году появилась Z3 – первая полнофункциональная программируемая в двоичном коде вычислительная машина, использовавшая перфорированную ленту как внешний носитель и обладавшая свойствами современного компьютера. Весом в три тонны, она тратила на расчеты примерно секунду или больше. Единственный образец Z3 был уничтожен во время бомбардировок в 1945 году. Копия стоит в Немецком музее в Мюнхене.

Первый бытовой компьютер

Altair 8800, разработанный американской компанией MTS на основе микропроцессора Intel 8080 и универсальной системной шины S-100, был той самой искрой, из которой разгорелось пламя микрокомпьютерной революции. Продавать "Альтаир" начали в 1974 года в сборке или в наборе деталей. Успех превзошел все ожидания, но пионера очень скоро вытеснили конкуренты.

Шедевр от Apple

Apple I разработал для личного пользования Стивен Возняк, соучредитель компании Apple Computer (теперь Apple Inc.), а как продавать. - придумал Стив Джобс. Apple I был представлен в апреле 1976 года и поступил в продажу в июле полностью собранным на монтажной плате, за что и считается первым полноценным ПК. Пользователи должны были добавить к нему корпус, источник питания, клавиатуру и монитор.

Мейнфреймы как скульптуры

Один из крупнейших производителей и поставщиков аппаратного и программного обеспечения, американская корпорация IBM, представила в 1981 году свой первый персональный компьютер IBM PC. Но инициативу скоро перехватил Microsoft. Непревзойденной IBM осталась на рынке больших универсальных серверов для оперативной обработки гигантских объемов данных. Эти серверы компания выпускала с 1960-х годов.

Экспонат для музея: Apple II

Вскоре после основания фирмы в Силиконовой долине эстет Стив Джобс приобрел решающее влияние на ассортимент продукции и ее внешний вид. Компьютеры второго поколения отличались простыми формами и четкими линиями. Apple II, поступивший в продажу в 1977 году, сегодня фигурирует как легендарный объект дизайна в рамках различных музейных экспозиций.

Для эстетов

В то время как конкурент Microsoft не придавал большого значения внешнему виду компьютеров, занимаясь разработкой программного обеспечения и операционных систем, Apple выпускал продукцию для эстетов. Первый iMac, появившийся в 1998 году, был не только бирюзовым, но и прозрачным, что позволяло видеть внутреннее устройство компьютера.

Чудеса микроэлектроники

С того момента, когда компания Intel выпустила первые микропроцессоры в 1971 году, компьютеры стали стремительно уменьшаться в размерах. В настоящее время весь компьютер, в сущности, умещается на одной миниатюрой интегральной схеме.

Простые и плоские

Будущее принадлежит бесшумным и компактным планшетникам. Эти миникомпьютеры вмещают практически безграничные объемы информации.

Компьютер на запястье

Компьютеризированные наручные часы с расширенной функциональностью позволяют проверять электронную почту, следить за состоянием своего здоровья - ну, и, конечно, за временем. Умные часы выпускаются не первый год, но популярными их сделала компания Apple. В золоте они стоят от 11 тысяч евро.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Специалисты в области кибербезопасности полагают, что предназначение вредоносного программного кода, известного под именем Petya, который поразил недавно компании по всему миру, возможно, состояло вовсе не в вымогательстве денег, как думали изначально.

Программа-вымогатель 27 июня заблокировала компьютеры и зашифровала файлы в десятках компаний по всему миру, требуя выкуп за разблокировку.

Однако сейчас все больше специалистов приходят к выводу, что вирус был запущен исключительно с целью уничтожения данных.

Эксперты обращают внимание на "агрессивные" характеристики вредоносного кода, которые делают невозможным восстановление важных файлов.

Наихудший сценарий

Мэтт Сьюч из компании по кибербезопасности Comae охарактеризовал эту разновидность вируса скорее как "чистильщика" нежели как типичную программу-вымогатель.

"Цель чистильщика - разрушать и уничтожать", - написал он, добавив, что вымогательский компонент программы был не более чем приманкой, чтобы вызвать интерес СМИ.

Несмотря на то, что нынешний вариант, известный как Petya, внешне походил на своего прародителя, его функциональная часть отличалась тем, что вирус целенаправленно переписывал важные компьютерные файлы, а не шифровал их, считает эксперт.

"Вариант Petya 2106 года модифицировал жесткий диск, но изменения были обратимы, в то время как Petya в версии 2017 года наносит перманентные и необратимые повреждения диску", - написал Мэтт Сьюч.

С ним соглашаются Антон Иванов и Орхан Мамедов из "Лаборатории Касперского", которые также считают что программа была создана для уничтожения, а не ради получения прибыли. "По всей видимости, это чистильщик, который притворяется вымогателем", - полагают они.

Исследовав программный код, они обнаружили, что программа просто неспособна сгенерировать код, пригодный для того, чтобы расшифровать данные.

"Сбывается наихудший сценарий для жертв этой атаки, - говорят эксперты. - Даже если они заплатят выкуп, их данные уже не вернуть".

Знаменитый специалист по безопасности компьютерных систем, известный под именем The Grugq, сказал, что слабо проработанная система оплаты выкупа, связанная с этой разновидностью вируса, усиливает подозрения в том, что его целью было скорее уничтожение данных, а не вымогательство.

"Настоящий Petya был преступной затеей для зарабатывания денег, - написал он. - А нынешний определенно не приспособлен для этой цели".

Биткойн-аккаунт, связанный с этим вирусом, к этому моменту получил 45 платежей от жертв атаки, которые совокупно перечислили на этот электронный кошелек более 10 тыс. долларов.

Адрес электронной почты, на который жертвы должны были сообщать о перечислении средств, был заблокирован германским провайдером, на чьем сервере он располагался. Таким образом был перекрыт единственный потенциально возможный канал для коммуникации с создателями вредоносного ПО.

Дистанционное управление

К этому моменту известно о 64 организациях по всему миру, ставших жертвами вирусной атаки.

Последней заявившей о себе стала фирма Nuance, разрабатывающая софт по распознаванию голоса. В распространенном ею пресс-релизе говорится, что "участки" ее внутренней сети были поражены вредоносной программой. Компания заявила, что приняла меры по сдерживанию угрозы и сейчас вместе с фирмами по кибербезопасности работает над ликвидацией заражения.

Первичный вектор распространения вируса указывает на программное обеспечение, используемое на Украине для обработки налоговых платежей, и 75% всех заражений, совершенных этим вариантом Petya, были отмечены именно в этой стране.

Официальный представитель украинского правительства заявил, что за этой атакой стоит Россия.

"Трудно представить себе, чтобы кому-нибудь еще это могло понадобиться", - сказал в интервью журналу по технологиям Wired Роман Боярчук, глава украинского центра киберзащиты.

Специалист по вопросам компьютерной безопасности Лесли Кархарт указывает, что вирус нанес столько вреда благодаря тому способу, которым он распространялся после того, как обходил системы электронной защиты.

По ее словам, Petya использовал средства удаленного администрирования Windows, чтобы молниеносно распространяться по внутренним электронным сетям компании.

"По правде сказать, я несколько удивлена тем, что мы до сих пор не сталкивались с червями, которые бы настолько элегантно извлекали выгоду из этих механизмов в подобном масштабе", - пишет эксперт.

Использование этих инструментов доказало свою эффективность, полагает она, поскольку крайне мало компаний держат их под контролем. И даже если и так, действовать быстро, чтобы вовремя пресечь распространение угрозы, может быть довольно затруднительно.

Успех этого варианта вируса Petya, вероятнее всего, побудит прочих повторить его, предупреждает Лесли Кархарт.

"Положение дел будет становиться только хуже, и противостоять атакам для нас будет все труднее", - заключает эксперт.

АНАЛИЗ: Как работает вирус Petya?

Андрей Сошников, Русская служба Би-би-си

Эксперты пока не пришли к единому мнению относительно происхождения нового вируса. Компании Group-IB и Positive Technologies видят в нем разновидность вируса Petya 2016 года.

"Это вымогательское программное обеспечение использует как хакерские методы и утилиты, так и стандартные утилиты системного администрирования, - комментирует руководитель отдела реагирования на угрозы информационной безопасности Positive Technologies Эльмар Набигаев. - Все это гарантирует высокую скорость распространения внутри сети и массовость эпидемии в целом (при заражении хотя бы одного персонального компьютера). Результатом является полная неработоспособность компьютера и шифрование данных".

В румынской компании Bitdefender видят больше общего с вирусом GoldenEye, в котором Petya объединяется с еще одним вредоносом под названием Misha. Преимущество последнего - для шифрования файлов он не требует у будущей жертвы права администратора, а добывает их самостоятельно.

Брайан Кэмбелл из Fujitsu и ряд других экспертов полагают, что новый вирус использует украденную у Агентства национальной безопасности США, модифицированную программу EternalBlue.

После публикации этой программы хакерами The Shadow Brokers в апреле 2017 года весь мир облетел созданный на ее основе вирус-вымогатель WannaCry.

Используя уязвимости Windows, эта программа позволяет вирусу распространяться на компьютеры по всей корпоративной сети. Оригинальный же Petya рассылался по электронной почте под видом резюме и мог заражать только тот компьютер, где это резюме открывали.

Microsoft опубликовала заплатку против EternalBlue еще в марте 2017 года, однако не все воспользовались ей даже после эпидемии WannaCry.

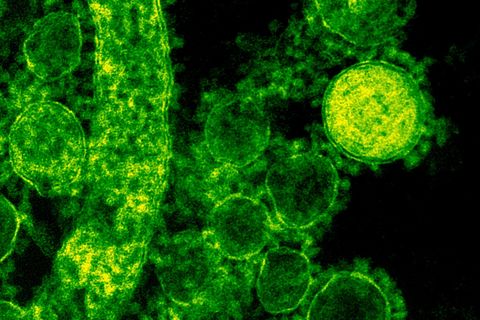

Военные меряют температуру жителям Ухани. Фото: EPA

Лариса Руденко — эксперт Всемирной организации здравоохранения, заведующая отделом вирусологии имени Смородинцева Института экспериментальной медицины.

— Разные виды коронавирусов известны давным-давно, а что это за новый такой, в чем его особенность?

— По поводу коронавирусов долго сохранялись сомнения, могут ли они передаваться от человека к человеку. Теперь пришел мутированный вирус, который стал патогенным для человека. То есть он приобрел какие-то новые свойства, которые позволяют ему активно передаваться от человека к человеку, поражать человека, вызывать тяжелые состояния — вплоть до смертельных случаев.

— Что это за новые свойства?

— Вирус же должен войти в организм человека, найти нужные рецепторы, связаться с ними и начать размножаться. Если вирус приобретает эту способность — размножаться в организме человека, — то он будет от человека к человеку передаваться.

Этот вирус преодолел защитный барьер человека и больше не передается только через животных.

— Как проявляется болезнь, если человек уже заразился?

— Сначала появляются высокая температура, кашель, насморк — очень похоже на грипп. В этом и опасность коронавируса: очень трудно различить, что это он, а не грипп. Но вирус гриппа размножается в верхних дыхательных путях, а коронавирус — в легких. Поэтому он сразу дает пневмонию, от нее человек в итоге и умирает. Я не знаю последних данных, мне известно о девяти случаях. То есть диагностику нужно проводить очень быстро, чтобы исключить или подтвердить коронавирус.

— Можно ли провести диагностику достаточно быстро, чтобы сразу начать специфическое лечение?

— Против коронавируса нет специального препарата. Только общая терапия, как при лечении пневмонии. О лечении я не могу говорить, я не врач. По-видимому, это должны быть какие-то препараты, снижающие общую тяжесть заболевания, снимающие симптомы. В любом случае, надо очень быстро взять у пациента анализ крови и поставить диагноз.

— Источником заражения коронавирусом называют рынок в китайском городе Ухань: якобы там продают всяких экзотических животных вроде крыс, люди ели и заразились. Почему эта еда стала опасной именно сейчас?

— Насчет съедобных крыс — это, боюсь, преувеличение. В Китае действительно еда разнообразная. Но заболевание-то пришло не от еды, а от контакта с животными. Почему сейчас — трудно сказать. Появились какие-то благоприятные условия для распространения этого вируса. Какие — пока не могу сказать.

Читайте также

— Если мы говорим именно о новом вирусе, значит, есть тесты, способные его точно распознать?

— В Китае такие диагностические тесты уже разработаны. Насколько я знаю, у нас в Новосибирске тоже подходит к концу разработка тестов, которые позволят поставить данный диагноз.

— Откуда тогда известно, что у китайских туристов, отправленных на лечение из Пулково, именно ОРВИ, а не коронавирус?

— В аэропорту сначала просто определяют пассажира с острым респираторным заболеванием: температура и так далее. В специальном боксе его перевозят в стационар, там его тоже помещают в изолированный бокс, и начинается обследование. Если у пациента началась тяжелая пневмония, то это явно коронавирус.

— Почему не грипп?

— Вирус гриппа можно сразу выделить, есть тесты. Кроме того, вирус гриппа сначала дает острое респираторное заболевание, а потом у части людей оно уже осложняется пневмонией. А в случае с коронавирусом все сразу начинается пневмонией. У человека кашель, высокая температура, ему делают рентген легких — и видят пневмонию. Уже возникает подозрение на коронавирус.

— И как понять, что пневмония вызвана именно коронавирусом?

— Сейчас тест для этого, как я сказала, только разрабатывается. У китайцев он уже есть, у нас пока нет.

Читайте также

— Я каждый год прививаю от коронавируса собаку. Есть ли вакцины для людей?

— Нет, вакцины не существует, ее только начинают разрабатывать в Китае. ВОЗ поставила такую же задачу. Но вы представляете, сколько времени проходит от разработки вакцины до ее применения на практике? Во-первых, сама разработка. Потом начинается лабораторное тестирование вакцины. Есть определенные требования к безопасности и эффективности вакцины — они оцениваются в лабораторных условиях. Потом оценка на волонтерах. Затем надо разработать технологию производства вакцины, утвердить ее. Словом,

вакцину нельзя сегодня разработать и завтра применять. Это длительный процесс.

— Насколько длительный?

— Лет пять. Испытания на животных занимают примерно год. Дальше идет несколько стадий клинических испытаний на волонтерах. Изучаются иммуногенность вакцины, ее безвредность.

— И эффективность?

— Эффективность вакцины можно определить только тогда, когда идет активная циркуляция вируса в природе. Иначе эффективность препарата оценить трудно. Только по каким-то клиническим, иммунологическим маркерам. И это занимает несколько лет. Так что рассчитывать на скорое появление вакцины не стоит.

— Понимаю. Но почему для животных ее разработали, а для людей до сих пор даже не начинали?

— Потому что коронавирус до сих пор не считался таким актуальным. Как я уже говорила, оставались сомнения, что он может передаваться от человека к человеку. А если нет, то проблема уже не настолько острая.

— Если бы мы это знали, то, наверное, могли бы процесс как-то остановить. Но это загадка природы.

Читайте также

Вирус появился в китайском городе Ухань в конце прошлого года, и на данный момент, только по официальным данным, уже унес жизни 17 человек, более 600 заражены. Власти Ухани приостановили работу общественного транспорта, прекратили все авиарейсы из города, а гражданам рекомендовали не выезжать за его пределы, закрыт и еще один город — Хуанган.

Клинические признаки и симптомы, о которых сообщают, — лихорадка и пневмония, вирус передается воздушно-капельным путем. Согласно предварительному эпидемиологическому расследованию Всероссийской организации здравоохранения, большинство зараженных были на оптовом рынке морепродуктов Ухани. Китайские ученые предполагают, что источником коронавируса были дикие животные, которыми незаконно торговали в городе.

Помимо Китая, случаи заражения были зафиксированы и в других странах, в том числе в Таиланде, Южной Корее, Японии и США.

Ученые из России, США и ряда стран Евросоюза объявили о начале разработок экспресс-тестов для выявления нового вируса. Глава Роспотребнадзора Анна Попова сообщила, что в России начали создавать вакцину от нового вируса, о разработках заявили и американские ученые.

В связи с появлением нового вируса Роспотребнадзор рекомендует опрашивать приезжающих в страну людей о состоянии их здоровья и измерять им температуру на контрольно-пропускных пунктах по всей границе. 22 января из петербургского аэропорта Пулково госпитализировали двух человек (россиянина и китайца), прилетевших из Шанхая, с подозрением на коронавирус, однако впоследствии диагноз не подтвердился. Обоим мужчинам диагностировали ОРВИ, они продолжают лечение в городской инфекционной больнице Петербурга. У еще одной китаянки в Петербурге вирус не подтвердился, как и у прилетевшей из Китая в Пермь пассажирки. В Приморье у четырех человек с подозрением на заражение новым вирусом впоследствии его тоже не нашли.

Спасибо, что прочли до конца

Каждый день мы рассказываем вам о происходящем в России и мире. Наши журналисты не боятся добывать правду, чтобы показывать ее вам.

В стране, где власти постоянно хотят что-то запретить, в том числе - запретить говорить правду, должны быть издания, которые продолжают заниматься настоящей журналистикой.

Читайте также: