Что за вирус рассылает исходный трафик

Стремительное развитие информационных технологий и их проникновение во все сферы человеческой деятельности привело к развитию информационной или кибер-преступности, направленной против информационной безопасности. Ежегодно миллионы людей и компаний теряют ценную информацию и данные в результате вирусных атак, действия троянов и других вредоносных программ. Часто информация бывает утеряна безвозвратно.

Информация в современном обществе является ценным достоянием и подлежит защите, но в то же время информация должна быть доступной для определенного круга пользователей (например, сотрудникам, клиентам и партнерам предприятия). Поэтому актуальной задачей современного общества является создание комплексной системы информационной безопасности. Такая система должна учитывать все возможные источники угроз и использовать весь комплекс защитных мер, таких как физические, административные и программно-технические средства защиты. На сегодняшний день угрозы безопасности для компьютера могут принять любую форму и масштаб.

Развитие современных компьютерных технологий и средств связи добавляет различные источники распространения угроз, а именно: программное обеспечение, пиринговые сети, CD/DVD/др. диски, flash-накопители, а также электронная почта, локальная сеть и весь Интернет в целом.

Первостепенной задачей для сегодняшних пользователей становится защита компьютера от вирусов. Вирусы поражают не только данные, но и системные настройки, а также загружают(блокируют) ресурсы операционной системы и Интернет-соединений. Вирусы сокращают производительность компьютера и расходуют Интернет-трафик, не давая возможности пользователям полноценно работать на компьютере. Следовательно, защита компьютера от вирусов – это основа безопасной и продуктивной работы.

Итак, как защитить компьютер и какие средства можно применить для защиты информационной системы организации и пользовательских данных при таких многочисленных угрозах безопасности, исходящих из самых разных источников?

От вирусов защита компьютера обеспечивается установкой антивирусной программы и ее регулярным обновлением. Они проверяют программное обеспечение компьютера на наличие всевозможных вирусов, Worms (червей) и Trojan (троянов). Антивирусная программа должна иметь возможность сканировать электронную почту и файлы, загружаемые из Интернета, для предотвращения действия вируса или вредоносной программы до их попадания в программное обеспечение компьютера. Обновлять антивирусную базу нужно только с сайта производителя антивирусного программного обеспечения.

Постарайтесь установить лучший антивирусный пакет, так как вирус отправляется разработчикам программы и до момента обновления антивирусных баз может пройти несколько дней.

Оптические-диски, flash-накопители, внешние жесткие диски – эти внешние носители информации часто используются в незаконных целях по добыванию информации. Например, “потерянный” flash-накопитель с вирусом и подключенный к компьютеру, может отсылать конфиденциальную информацию, извлекая ее из персонального компьютера пользователя данные о паролях, Web -кошельках и многое другое. Или наоборот, flash-накопитель с вредоносной программой, вставленный в персональный компьютер, может начать сливать всю информацию на него.

Проверка всех внешних носителей и способность антивирусной программы вычислять USB-шпионов позволит защитить компьютер.

Если Ваш компьютер имеет выход в Интернет, одной антивирусной программы мало, т.к она может удалить вирус только, когда он непосредственно находится на компьютере пользователя.

F irewall может пропускать в Интернет или запускать из Интернета только те программы, которые ему разрешены. Все остальные программы будут заблокированы для доступа как на вход с Интернета, так и на выход.

Получается пользователь устанавливает сторожа между компьютером и Интернетом, который будет пропускать только нужное и важное, все остальное он будет задерживать

Когда firewall используется в сочетании с антивирусной программой и обновлениями операционной системы, защита компьютера поддерживается на максимально высоком уровне безопасности.

Обновления – это исправления найденных со временем ошибок в программном обеспечении.

Пароль для входа на персональный компьютер, особенно для учетной записи “Администратор”, поможет защитить информацию от несанкционированного доступа локально или по сети, к тому же создаст дополнительную преграду вирусам и шпионским программам.

Интернет – это одно из самых распространенных мест, чтобы получить вирус или шпионское программное обеспечение при просмотре веб-страниц. Просто блуждая по Интернету с помощью браузера, каждый из нас рискует подцепить заразу, целью которой становится как электронная наличность, так и содержимое жесткое диска. Практикуйте безопасный веб-серфинг.

Обеспечение собственной безопасности требует целого комплекса защитных мер, которые делятся на серверные и клиентские. К серверным в первую очередь относится выбор надежного proxy, а пользователям необходимо определяться с браузером.

Вся почта может быть разделена на внешнюю и внутреннюю с различными схемами маршрутизации (выделяется два сервера либо один и тот же сервер обслуживает два различных домена).

При использовании двух и более почтовых серверов с выделенным релейным сервером с установленным на нем антивирусным комплексом, поможет избежать проникновения вирусов во внутреннюю сеть организации. Такой вариант поможет предотвратить утечку информации вовне при поражении одного из узлов вирусом, рассылающим свои копии электронной почтой. Некоторые вирусы прикрепляют к зараженному письму документы с зараженного компьютера, что так же может привести к потере конфиденциальной информации. Поэтому, крайне важно не выпустить такую рассылку за пределы организации.

Отсутствие антивирусного комплекса на внутренних почтовых серверах, может привести к переполнению ящиков пользователей зараженными письмами, что негативно скажется на функционировании сети. Работая в автоматическом режиме червь способен рассылать десятки копий в минуту. Поэтому, установка антивирусного комплекса только на релейный сервер не является достаточной для обеспечения антивирусной безопасности организации. Необходимо чтобы все сообщения, доставляемые пользователям, проходили как минимум однократную, а в случае доставки сообщений извне - двукратную и даже трехкратную проверку на наличие вирусов.

Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными.

Различают следующие виды антивирусных программ:

1. Программы-детекторы осуществляют поиск характерной для конкретного вируса последовательности байтов (сигнатуры вируса) в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение.

2. Программы-доктора или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы вируса, возвращая файлы в исходное состояние. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. Наиболее известными полифага¬ми являются программы Aidstest, Scan, Norton AntiVirus и Doctor Web.

3. Программы-ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным.

4. Программы-фильтры или "сторожа" представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. При попытке какой-либо программы произвести указанные действия "сторож" посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие.

5. Вакцины или иммунизаторы — это резидентные программы, предотвращающие заражение файлов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Современные антивирусные программы совмещают в себе средства обнаружения и защиты от вирусов.

Подведем итог, сформулировав правила безопасности, выполнение которых позволит избежать риска вирусных атак.

Правило № 1: защитите компьютер с помощью антивирусных программ и программ безопасной работы в интернете. Для этого:

Регулярно обновляйте сигнатуры угроз, входящие в состав приложения. Обновление можно проводить раз в день при возникновении вирусных эпидемий .

Установите рекомендуемые параметры защиты компьютера. Защита начинает действовать сразу после включения компьютера и затрудняет вирусам проникновение на компьютер.

Установите рекомендуемые экспертами параметры для полной проверки компьютера и запланируйте ее выполнение не реже одного раза в неделю.

Правило № 2: будьте осторожны при записи новых данных на компьютер:

Проверяйте на присутствие вирусов все съемные диски (дискеты, CD/ DVD -диски, flash -карты и пр.) перед их использованием.

Осторожно обращайтесь с почтовыми сообщениями. Не запускайте никаких файлов, пришедших по почте, если вы не уверены, что они действительно должны были прийти к вам.

Внимательно относитесь к информации, получаемой из интернета. Если с какого-либо веб-сайта предлагается установить новую программу, обратите внимание на наличие у нее сертификата безопасности.

Если вы копируете из интернета или локальной сети исполняемый файл, обязательно проверьте его с помощью Антивируса.

Внимательно относитесь к выбору посещаемых интернет-ресурсов. Некоторые из сайтов заражены опасными скрипт-вирусами или интернет-червями.

Правило № 3: внимательно относитесь к информации от антивирусного ПО.

В большинстве случаев оно сообщает о начале новой эпидемии задолго до того, как она достигнет своего пика. Вероятность заражения в этом случае еще невелика, и, скачав обновленные сигнатуры угроз, защитите себя от нового вируса заблаговременно.

Правило № 4: пользуйтесь сервисом Windows Update и регулярно устанавливайте обновления операционной системы Microsoft Windows.

Правило № 5: покупайте лицензионные копии программного обеспечения у официальных продавцов.

Правило № 6: уменьшите риск неприятных последствий возможного заражения:

Своевременно делайте резервное копирование данных. В случае потери данных система достаточно быстро может быть восстановлена при наличии резервных копий. Дистрибутивные диски, дискеты, флеш-карты и другие носители с программным обеспечением и ценной информацией должны храниться в надежном месте.

Помните, когда-то вирусы могли атаковать только живые организмы?

За последние 20 лет компьютерные вирусы стали весьма раздражающим фактором в повседневной жизни больших корпораций и простых пользователей, и их вред для домашних ПК и внутрикорпоративных сетей стал куда больше, чем вред для здоровья человека от обычной простуды.

Представляем вашему вниманию подборку самых знаменитых компьютерных вирусов. Среди них оказались как безобидные, так и самые вредоносные.

1. Strorm

Ни за что не нажимайте! Нет! Один клик приведет вас на зараженный сайт, и вы загрузите вирус, хотите ли вы этого или нет.

2. Sasser

Компьютерные системы университетов, больниц и крупных корпораций были заражены червем. И кто же был ответственен за кибератаку подобного масштаба? Враги общества? Недружелюбное правительство? А может быть 17-летний ребенок из Германии? Бинго.

Благодаря своему юному возрасту, Свену Яшану не пришлось отбывать срок в тюрьме. Но он был приговорен к 21 месяцу условного заключения и общественным работам. Эх, молодежь.

3. Nimda

Однако, эти опасения оказались необоснованными. Несколько сетей может и были взломаны вирусом, но наша интернет-инфраструктура все еще стоит на месте и сегодня.

4. Melissa

Хакер Дэвид Смит заявил, что он написал вирус для девушки по имени Melissa, c которой он встречался во Флориде.

5. Code Red I и Code Red II

От вас не требуется никаких действий, чтобы ваш ПК заразился. Все, что нужно - активное подключение к интернету, чтобы воспользоваться уязвимостью в операционной системе Windows. И что же делали вирусы?

Они создавали все условия, чтобы зараженным ПК можно было управлять дистанционно. А это означало, что злоумышленник на расстоянии мог заполучить всю информацию с компьютера жертвы или использовать в корыстных целях, например, перегрузить компьютеры Белого дома. При этом адрес зараженного компьютера не скрывался.

6. Morris

Он распространил червь в попытке измерить насколько большим является интернет, но все вышло из-под контроля. Червь попал на 6000 университетских и государственных компьютеров, замедляя их работу (а иногда и вызывая падение системы). Вирус копировал сам себя бесконечное количество раз (часто несколько раз на одной и той же машине) и распространялся дальше.

Моррис был признан виновным и оштрафован, но за свой маленький исследовательский проект срок не отбывал. Сегодня он является профессором в Массачусетском Технологическом Университете. Будем надеяться, что его студенты учились на ошибках своего профессора.

7. ILOVEYOU

Вирус ILOVEYOU отправлялся в виде сердца с надеждой, что получатель рискнет и откроет вложение, помеченное как любовное письмо.

Серьезно? Люди купились на это? Да.

Целых 10 процентов всех подключенных к интернету компьютеров были заражены в 2000 году.

Вирус распространялся через вложения электронной почты, но он также совершал злодеяния, находясь на жестком диске компьютера, заставляя ПК загружать приложения для кражи паролей из Интернета.

Ущерб от действия вируса по всему миру был оценен в миллиарды долларов. Что не сделаешь ради любви, не так ли? Да, не так уж и много.

8. Brain

Вирус занимал огромную часть оперативной памяти и вызывал на экранах мониторов сообщения о заражении.

Мораль этой истории? Будьте осторожны с тем, что вы программируете.

9. Conficker

Поначалу кроме страшного имени ничего угрожающего в вирусе не было.

Вирус заставлял зараженные компьютеры, а ныне потенциальные зомби, коннектиться к определенным сайтам в определенные дни . для чего это все было нужно? Кто знает?

Большинство компаний и правительств установили патчи безопасности для защиты своих компьютерных систем, но некоторые инфицированные ПК все еще остаются частью армии.

10. Elk Cloner

В 1982 году Ричард Скрента был в девятом классе, когда он написал вирус, который заставлял зараженные компьютеры показывать стихотворение первые 50 раз при загрузке операционной системы.

В наше время такое баловство считается обыденностью, но в 1982 году это считалось новаторством.

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

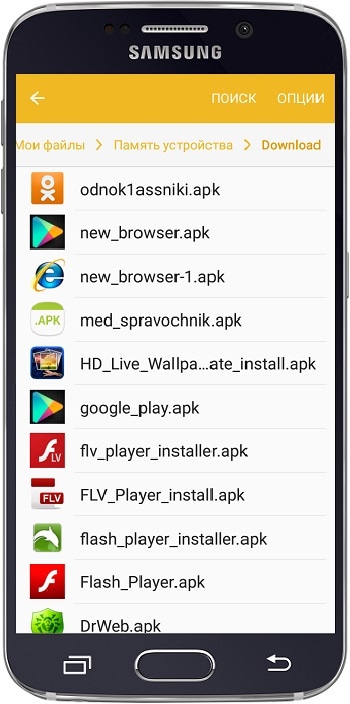

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

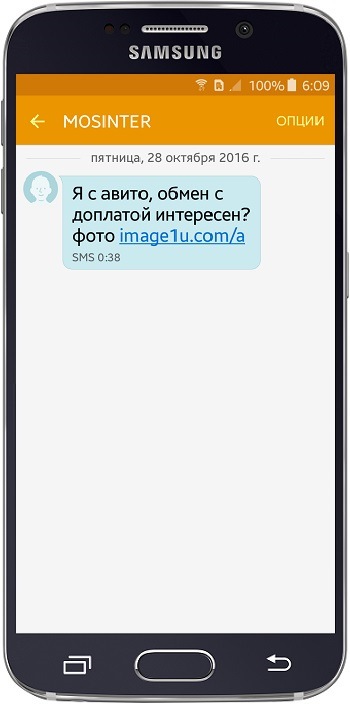

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Недавно был опубликован исходный код банковского трояна Pegasus. Несмотря на упоминание группы Carbanak в названии архива, исследователи из компании Minerva Labs опровергли причастность трояна к этой группе и доказали причастность к группе Buhtrap (Ratopak). Внутри архива находится краткое описание работы трояна, его исходные коды, описание системы банковских платежей и данные сотрудников многих российских банков.

Архитектура исходного кода этого вредоноса достаточно интересна. Функциональность поделена на модули, собираемые в единый “binpack” на этапе компиляции. Процесс компиляции также включает в себя подпись исполняемых файлов сертификатом из файла tric.pfx, который отсутствует в архиве.

Не менее любопытна и сетевая активность Pegasus, который, после заражения, пытается распространиться внутри домена и умеет проксировать данные между машинами, используя пайпы и транспорт Mailslot. Мы сфокусировались на изучении особенностей сетевой активности трояна и оперативно добавили детекты для Pegasus в продукт PT Network Attack Discovery. Это позволит всем его пользователям своевременно обнаруживать активность этого трояна и его модификаций в своей сети. В этой статье я дам подробное описание механизмов распространения по сети и взаимодействия между копиями Pegasus.

Intro

Попав на машину, главный модуль InstallerExe внедряет код в svchost.exe при помощи техники Process Hollowing и, после инициализации главных модулей, Pegasus запускает несколько параллельных процессов:

- Domain Replication — занимается разведкой внутри сети и попытками распространиться на другие Windows машины.

- Mailslot Listener слушает широковещательные mailslot сообщения, при помощи которых Pegasus рассылает добытые учетные записи. Имя слота генерируется во время компиляции.

- Pipe Server Listener слушает Windows Pipe с именем, генерируемым от имени машины. Эти пайпы используются в основном для обнаружения других копий Pegasus в сети и их взаимодействия

- Logon Passwords периодически раз в несколько минут пытается сдампить данные учетных записей модулем из Mimikatz.

- Network Connectivity отвечает за связь с CnC сервером и периодический обмен сообщениями.

Domain Replication

Одна из подсистем в Pegasus отвечает за горизонтальное распространение (Lateral Movement) в Windows сети. Распространение делится на два важных этапа:

- Обнаружение соседних машин.

- Попытка репликации на машину.

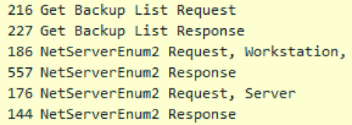

Обнаружение соседних машин в домене осуществляется через два API вызова:

NetServerEnum, требующий для работы сервис Browser и вызовы WNetOpenEnum/WNetEnumResource.

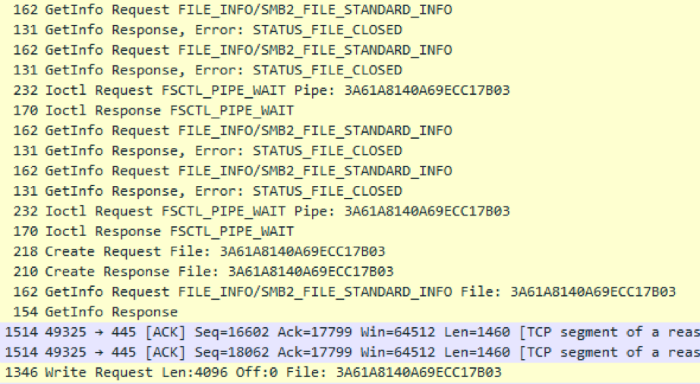

Все обнаруженные в домене машины подлежат проверке, если они уже заражены. Pegasus опрашивает сгенерированное имя пайпа раз в 200 миллисекунд более чем 20 раз подряд. Такое аномальное поведение было использовано нами в качестве одного из индикаторов активности Pegasus в домене. Не обнаружив признаков заражения, зловред переходит к следующему шагу — попытке репликации.

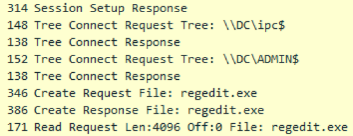

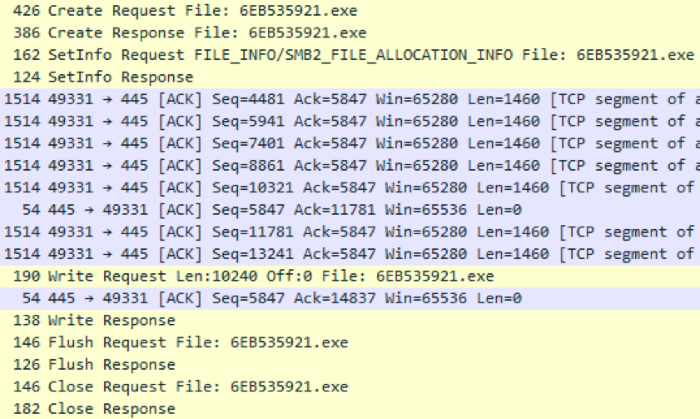

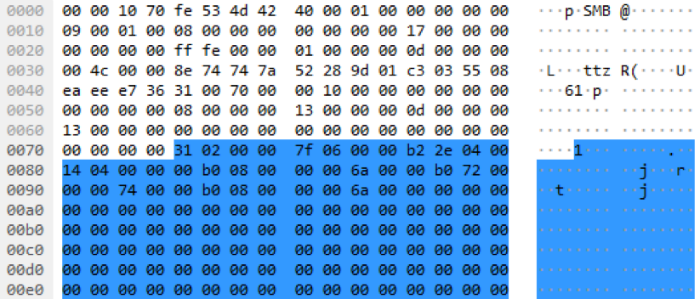

Репликация происходит следующим образом. При помощи найденных учетных записей (УЗ) на хосте Pegasus предпринимает попытку авторизоваться на машине по протоколу SMB к шарам IPC$ и ADMIN$, причем если доступ к IPC$ есть, а к ADMIN$ нет, то Pegasus делает вывод о том, что прав учетной записи недостаточно и их необходимо пометить как невалидные. Получив доступ к шаре ADMIN$, что является алиасом для папки %windir%, вредонос пытается определить архитектуру машины чтобы в дальнейшем использовать подходящий модуль.

Алгоритм определения архитектуры основывается на заголовках PE файлов на удаленной машине. В качестве такого файла Pegasus пытается прочитать первые 4 килобайта notepad.exe из папки %windir%. Неочевидный недостаток такого метода заключается в том, что на Windows Server 2012 блокнот находится по пути %windir%\System32.

Местоположение notepad.exe на Windows 7:

На Windows Server 2012:

Не обнаружив notepad.exe, Pegasus не может заразить сервер, даже имея данные учетной записи с необходимыми правами. Простое отсутствие блокнота в %windir% может остановить распространение Pegasus на Windows Server 2012. Использование regedit.exe в этом плане более надежно.

После успешного определения архитектуры целевого сервера, Pegasus загружает небольшой дроппер RSE (Remote Service Exe) размером около 10 килобайт, задача которого — загрузить binpack из модулей от Pegasus через пайп в открытом виде и передать управление на модуль Shellcode. Имя дроппера составляется псевдослучайным образом и состоит из строки шестнадцатеричных символов длинной от 8 до 15 символов. Псевдослучайный генератор инициализируется в зависимости от имени целевой машины и будет одинаковым между запусками для избежания возможного замусоривания %windir% прошлыми копиями дроппера.

Дроппер проверяется на целостность и возможное удаление антивирусом, после чего запускается одним из двух реализованных механизмов — SCM или WMI, причем в в первую очередь Pegasus предпринимает попытку запуска RSE через механизм WMI, а только потом при помощи Service Control Manager (SCM). Делается это по той причине, что SCM оставляет больше следов в журналах Windows. В планах создателей Pegasus были и другие методы распространения — Wsh Remote, Powershell remoting, Task Scheduler, а модуль для исполнения команд через RDP находился в стадии разработки.

Как было упомянуто выше, после успешного запуска дроппер проверяет и открывает пайп на прослушивание и передает управление на пришедшую полезную нагрузку.

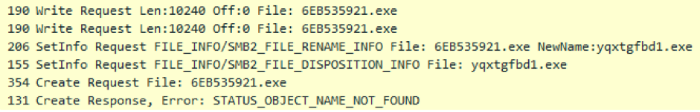

Поскольку код Pegasus инжектируется методом Process Hollowing в процесс svchost.exe, на диске не должно остаться ни первоначального модуля InstallerExe в случае первичного заражения, ни дроппера RSE в случае распространения. Если дроппер всё ещё доступен по известному пути, Pegasus удаляет его собственным способом:

- перезапись содержимого файла случайными данными;

- перезапись пустыми данными (нулями);

- переименование файла;

- удаление файла.

После успешного заражения процесс распространения Domain Replication начинается снова.

Mailslot works

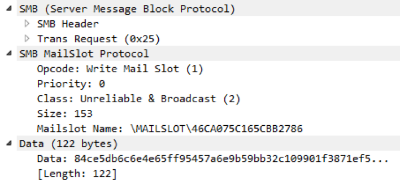

После того, как Pegasus получит доступ к данным учетных записей либо от другой копии Pegasus, либо от модуля mod_LogonPasswords, он начнет широковещательную рассылку данных УЗ по домену. Рассылка осуществляется при помощи основанного на SMB механизма Mailslot, который позволяет осуществить однонаправленную широковещательную рассылку небольшой порции данных по домену. Рассылка происходит по случайно сгенерированному имени слота и, чтобы все зараженные машины в домене могли отправлять и получать данные по единому имени, псевдослучайный генератор для имен инициализируется от переменной TARGET_BUILDCHAIN_HASH, задаваемой в конфиге при билде.

Поскольку механизм Mailslot накладывает ограничение на максимальный размер пакета, рассылается за раз только одна УЗ по принципу последнего времени рассылки: среди всех имеющихся УЗ по домену рассылается та, чья дата последней рассылки самая старая.

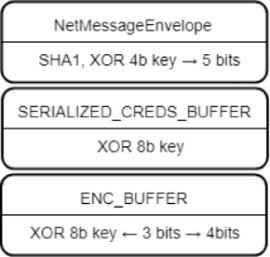

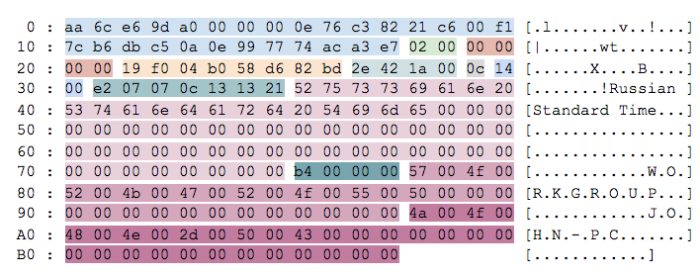

Данные в Mailslot-ах передаются не в открытом виде, а обернутые тремя слоями XOR-шифрования, причем ключи передаются вместе с данными. Первый слой данных это конверт NetMessageEnvelope с проверкой целостности данных алгоритмом SHA1, используемый для всех данных передаваемых по локальной сети. 4 байта данных в начале пакета являются ключом, который изменяется битовыми сдвигами на 5 бит вправо за цикл. Внутри конверта содержится XOR кодированная структура данных с непосредственно полями УЗ и датой их добавления. 8и байтовый ключ также находится в начале структуры, но применяется без сдвигов. После декодирования структуры УЗ останется лишь десериализовать отдельные поля из структурах ENC_BUFFER такие как имя компьютера, имя домена, пользователя и его пароль. Шифрование этих полей осуществляется 8и байтовым ключом со смещениями. Скрипт для расшифровки пакета Mailslot и пример такого пакета можно найти тут: скрипт, PCAP.

Период рассылки Mailslot сообщений в релизной версии колеблется от 20 секунд до 11 минут.

Кроме обмена учетными записями, механизм Mailslot используется для поиска зараженной машины с доступом в интернет и анонсирование доступа в интернет. Конверт NetMessageEnvelope хранит в себе тип рассылаемого сообщения. Сам обмен данными между машиной без доступа и машиной с доступом в интернет осуществляется через пайпы.

Pipe works

Для двусторонней связи или передачи больших объёмов данных копии Pegasus используют пайпы в качестве канала общения. Имя пайпа, хоть и тоже генерируется псевдослучайным генератором, но зависит от имени машины и билда и, тем самым, позволяет клиентской и серверной части использовать одно и то же имя.

При одностороннем общении, например, передаче binpack во время репликации на другую машину, данные не шифруются и передаются в открытом виде. Binpack начинается со структуры SHELLCODE_CONTEXT длинной 561 байт.

Во время двусторонней передачи, например, проксирования данных между копией Pegasus без доступа в интернет и CnC сервером, используется та же структура конверта NetMessageEnvelope с XOR шифрованием, как и в случае Mailslot, т.к. она позволяет различать разные типы сообщений в поле id.

Архитектурно проксирование данных выполняется через запрос на передачу порции данных (PMI_SEND_QUERY), получения id запроса в ответ и опроса состояния задачи по id (PMI_CHECK_STATUS_QUERY). Как правило, в качестве нагрузки передается другая Envelope структура, добавляющая различные функциональные возможности и ещё один слой шифрования.

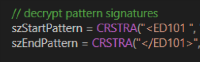

Кроме того, работа с пайпами не заканчивается на взаимодействии между зараженными машинами. Модуль mod_KBRI_hd инжектит в процессы cmd.exe код, перехватывающий вызовы MoveFileExW и анализирующий все копируемые данные, поскольку это часть механизма проведения платежей. Если копируемый файл содержит интересные злоумышленникам данные — данные с платежами, нотификация об этом отправляется на CnC сервер. Общение между инжектируемым в cmd.exe модулем mod_KBRI и копией Pegasus осуществляется внутри зараженной машины через пайп, имя которого не генерируется, а жестко задано в исходном коде:

В функциональность модуля также входит подмена данных счетов на лету по шаблону. Пример паттернов для поиска на скриншоте.

CnC traffic

За непосредственный обмен данных с CnC сервером отвечает отдельный поток, который раз в несколько минут проверяет очередь чанков данных от внутренних процессов или от других копий вредоноса и отправляет их на сервер.

Во время инициализации модуля mod_NetworkConnectivity он проводит многоступенчатую проверку работоспособности сетевого подключения:

- В ветке реестра \\Software\\Microsoft\\Windows\\CurrentVersion\\Internet Settings.

- Через WPAD (вызов WinHttpGetProxyForUrl).

- Через конфигурацию прокси-сервера для текущего пользователя (вызов WinHttpGetIEProxyConfigForCurrentUser).

2) Проверка соединения с серверами обновлений Microsoft и возвращаемых данных (authrootseq.txt, authrootstl.cab, rootsupd.exe)

3) Тестирование HTTPS соединений с одним из 6и адресов:

- safebrowsing.google.com

- aus3.mozilla.org

- addons.mozilla.org

- fhr.data.mozilla.com

- versioncheck-bg.addons.mozilla.org

- services.addons.mozilla.org

Только по прохождении всех проверок Pegasus считает, что имеет необходимый доступ во внешнюю сеть и может анонсировать это по домену Mailslot сообщением. Причем Pegasus может маскироваться и общаться с CnC сервером только в рабочие часы — с 9 до 19и часов по местному времени.

Чанки данных, обернутых в конверт с подсчетом хеш суммы, Pegasus посылает в зашифрованном виде с использованием DES шифрования в режиме CRYPT_MODE_CBC/PKCS5_PADDING. Ключ шифрования зависит только от переменной во время компиляции, и таким образом мы можем расшифровывать трафик между зловредом и сервером зная только его BUILDCHAIN_HASH. В исходных кодах внутри архива эта переменная имела значение 0x7393c9a643eb4a76. Скрипт для расшифровки отстука (Check-in) на сервер и пример такого пакета можно найти тут: скрипт, PCAP.

Такой контент (структура INNER_ENVELOPE) он передает на CnC сервер во время Check-in, либо вместе с какими-либо данными. Вначале находятся 28 байт конверта с полем длины и SHA1 суммой.

Те же самые данные передаются между машинами во время проксирования через пайпы, но завернутые внутрь известного нам конверта NetMessageEnvelope с хэш суммой и XOR шифрованием.

Оператор CnC может рассылать команды для исполнения на копии Pegasus и сообщения с командами или другими данными, например EID_CREDENTIALS_LIST могут содержать свои собственные слои шифрования полей, как мы уже видели на примере широковещательной рассылки учетных записей.

Detection

В первую очередь нас интересовало обнаружение активности Pegasus в сети и, после тщательного изучения исходных кодов и запуска в тестовом окружении, мы обнаружили те сетевые аномалии и артефакты, которые явно говорят о присутствии этого сложного вредоноса в сети. Pegasus действительно можно назвать разносторонним — он активно использует протокол SMB для рассылки сообщений и установления связи с другими копиями, распространяется на другие машины и коммуницирует с CnC сервером на свой особый лад. Устанавливая одноранговую сеть в домене, копии Pegasus прокладывают путь до внешней сети и общаются с CnC сервером проксируя трафик через друг друга. Использование сертификатов для подписи исполняемых файлов и обращение к ресурсам компании Microsoft и Mozilla во время проверки соединения затрудняет выявление его активности и обнаружение на хосте.

Проект исходного кода Pegasus достаточно хорошо структурирован и описан, поэтому в скором будущем можно ожидать заимствование частей его кода другими вредоносными программами и появления модификаций.

Многие из механизмов удаленного исполнения команд и поиска данных учетных записей остались нереализованными, разработчики также собирались добавить возможность изменения шеллкода во время внедрения в процесс на лету. И это не все их задумки.

Мы разработали несколько сигнатур для PT NAD и IDS Suricata, позволяющих выявить специфичную для Pegasus активность в сети на разных стадиях, начиная с самых первых секунд его активности. Найти открытые сигнатуры для Suricata IDS можно на нашем github и Twitter, они автоматически попадут к вашей Suricata, если вы используете механизм обновлений suricata-update.

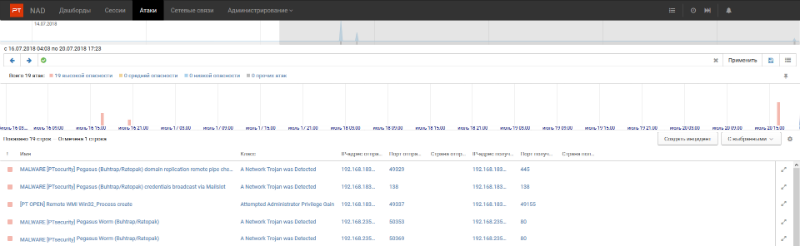

То, как срабатывают сигнатуры на активность Pegasus можно посмотреть на скриншоте ниже. Это наш новый продукт PT Network Attack Discovery, выявляющий инциденты и помогающий в их расследовании:

Кроме того, для обнаружения можно использовать следующие индикаторы компрометации (IC):

Читайте также: