Боремся с вирусами и хакерами

30 сентября в России отмечают День интернета. Все началось с того, что в 1998 году одна столичная фирма разослала коллегам предложение назначить 30 сентября Днем интернета и ежегодно его праздновать.

В начале 90-х вирусы представляли собой программы, которые использовали методы социальной инженерии – то есть люди сами их запускали и устанавливали. Чуть позже появились вредоносные программы, которые эксплуатировали традиционные уязвимости в операционных системах. На тот момент централизованных систем обновления – апдейта – не было, поэтому исправить "дырку" было сложно, чем хакеры и пользовались.

Фото: ТАСС/Виталий Созинов

Те вирусы серьезного вреда не приносили – в основном их писали для показания своего мастерства. По словам Никитина, они могли нанести вред промышленным объектам – остановить работу завода, например, но из-за слабой автоматизации и отсутствия сетей серьезных угроз не было.

Тогда же появились и первые антивирусы. Для своего времени они работали неплохо, но самих вирусов было мало и все семейства зловредных программ, которые существуют, можно было занести в некую базу – сейчас это база сигнатур – и отслеживать. Главным критерием в работе антишпионских программ было именно это: кто больше вирусов знал, тот и лучше.

В середине "нулевых" интернет в России распространился массово, и можно было закачивать обновления, причем вначале Сеть была медленной и вообще дорогим удовольствием, но некие сетевые угрозы она тоже начала приносить: спам, фишинговые страницы.

Ответом антивирусных компаний на это были программы с межсетевыми экранами (файрволы). Также они позволяли отслеживать трафик и блокировать сайты, причем у них стало неплохо получаться: они могли закрыть "дырку" в операционной системе быстрее, чем производитель выпускал апдейт.

Что воруют киберпреступники и как они отличаются

Как считает Евгений Соломатин, целью хакеров являются данные в той или иной форме, но итогом всегда будет материальная выгода. Так, они могут за деньги не просто украсть базу данных, а устроить атаку на сайт для того, чтобы он не работал несколько дней, или разместить свое заявление на популярном ресурсе.

"Важно отличать киберпреступников – то есть тех, для кого это бизнес, от студентов, для которых это просто практика и никаких криминальных целей они не преследуют", – подчеркнул он.

Те вирусы, которые были в начале, не отличались изощренностью, у них можно отследить авторство и они были узкоспециализированными. Примерно к 2009-2010 годам все изменилось: у хакеров появилась материальная заинтересованность, это связано с появлением интернет-банкинга и электронных денег.

Кроме того, вирусы стали управляться централизованно. Если раньше "червяк" "ползал" сам по себе, то теперь после заражения каждого компьютера он отправляет сигнал на сервер: "Я заразил, готов принимать команды".

Хакеры, которые заражают ПК, управляют целой сетью таких компьютеров и могут как проводить DDoS-атаки, так и красть данные и рассылать спам. Кроме того, вирусы стали универсальными: при необходимости в них докачивается новый модуль и вот они уже делают другую работу.

Фото: m24.ru/Евгения Смолянская

На этом этапе антивирусы уже начали "буксовать", причем дело не в компаниях и разработчиках: интернет стал настолько быстрым, что число вирусов исчисляется тысячами в день и ни одна компания неспособна их так быстро отслеживать и добавлять в свои базы.

По словам замруководителя лаборатории по компьютерной криминалистике, есть уже "поведенческий анализ" работы программ, штат компаний вырос, но по факту за небольшую плату можно получить вирус, который именно в этот день не будет никем индексироваться.

Антивирус стал необходимым, но недостаточным условием. Современные ОС стали сами неплохо защищаться, (например, в Windows 10 встроен антивирус), но сейчас самое важное – не заразиться.

Избежать этого можно двумя способами: своевременно обновлять "операционку" (в апдейте есть "заплатки" для того, чтобы закрыть "двери" для хакеров) и ограничить собственные права (с "администратора" до "пользователя") – тогда вирус не получит полного контроля над компьютером.

С 2013 года начали появляться вирусы под Android, уже есть десятки тысяч потерпевших – и это только в России. Так что с распространением гаджетов будет расти число вирусов под них. Кстати, iOS уже не так защищена: недавно китайские хакеры внедрили свой код в App Store.

Фото: ТАСС/Markku Ulander/Lehtikuva

Еще под удар могут попасть технологичные устройства. Например, банкомат: это компьютер под управлением Windows XP. В середине прошлого года появились вирусы, которые заражают терминалы, и про вводе кода он выдает всю наличность. При этом раньше банкоматы были слабозащищенной областью, которая никому не была интересна. Поэтому на прицеле у хакеров – все устройства, работающие под управлением компьютеров, в том числе и стратегические вроде АЭС.

Также не надо забывать, что появилась носимая электроника ("умные" часы и браслеты) и SmartTV с операционной системой, там тоже могут быть вирусы.

Борьба и "щита" и "меча" может идти бесконечно, но хакеры пока на шаг впереди. Современные киберпреступники, по мнению Никитина, очень меркантильные, но в то же время они инвестируют в разработку новых вирусов.

Фото: ТАСС/Руслан Шамуков

Например, сначала один вирус был 32-битным, потом появился 64-битный, чтобы он работал. Затем ему усложнили функционал: он умеет воровать деньги, но при этом он пересчитывает выручку с тем, чтобы бухгалтер не знала о краже.

Как считает Сергей Никитин, чтобы производители "щитов" были впереди, то нужно улучшать административную составляющую: совершенствовать международное взаимодействие в сфере кибербезопасности и улучшать законодательство. "В настоящее время за киберпреступления достаточно мягкое наказание. Когда у нас будут отправлять в колонию на несколько десятков лет, как в некоторых странах, то хакеров станет меньше", – заключил он.

Доходы организаторов атаки вирусов-вымогателей на порядок меньше причиненного ими ущерба. Но дешевизна и доступность вредоносных программ обеспечивают хакерам неплохую рентабельность.

Фото: ТАСС/Сергей Коньков

Атака компьютерного вируса-вымогателя BadRabbit оказалась гораздо скромнее, чем его предшественников − WannaCry в мае и NotPetya в июне. "Плохой кролик" заблокировал информационные системы аэропорта Одессы, киевского метро, министерства инфраструктуры Украины, российского информационного агентства "Интерфакс" и интернет-газеты "Фонтанка". Компания ESET сообщила, что BadRabbit также пытался заразить компьютеры в Болгарии (10,2% атак), Турции (6,4%), Японии (3,8%) и других странах (2,4%). Однако подавляющее большинство атак было отбито системами безопасности.

Спустя всего несколько часов после начала атаки анализ вируса осуществили едва ли не все крупнейшие компании в сфере интернет-безопасности. Специалисты ESET, Proofpoint и "Лаборатории Касперского" выяснили, что BadRabbit распространялся под видом фальшивых обновлений и установщиков Adobe Flash.

Аналитики российской компании в сфере расследования киберпреступлений Group-IB сообщили, что "Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования". Вирус-вымогатель NotPetya в свою очередь является модификацией WannaCry, созданного на основе хакерской программы EternalBlue, которая была разработана в Агентстве национальной безопасности Соединенных Штатов и затем украдена хакерами.

Фото: ТАСС/Донат Сорокин

Ущерб и выгода

По оценкам Intel, общее количество зараженных компьютеров превысило 530 тысяч. От вирусных атак, в частности, пострадали Национальная система здравоохранения Великобритании, испанская телекоммуникационная компания Telefonica, российские МЧС, МВД, РЖД, Сбербанк, "Мегафон" и "Вымпелком". WannaCry шифровал файлы пользователей, за расшифровку вымогатели требовали заплатить 600 долларов в криптовалюте биткоин.

По данным американских экспертов, вымогатели получили всего 302 платежа на общую сумму 128 тысяч долларов. При этом общий ущерб компаний, подвергшихся атакам WannaCry, превысил миллиард долларов.

27 июня 2017 года начались атаки вируса-шифровальщика NotPetya. Как и в случае с WannaCry, хакеры требовали выкуп за восстановление работоспособности компьютера, но на этот раз только 300 долларов в биткоинах.

От атаки NotPetya пострадало больше 20 тысяч компаний в 60 странах на всех континентах, однако более 70% общего числа заражений вирусом произошло на Украине. Выручка вымогателей составила около 10 тысяч долларов, при этом только компании FedEx и Moller-Maersk оценили свой ущерб от вирусной атаки в 300 млн долларов каждая.

Что касается BadRabbit, то и убытки пострадавших компаний, и доход хакеров, судя по всему, оказались близки к нулю.

Вымогательство по дешевке

Семейство вирусов-вымогателей WannaCry – NotPetya – BadRabbit больше не опасно, и теперь хакерам придется разработать что-нибудь принципиально новое. В том, что они это сделают, сомневаться не приходится, тем более что создать вирус-вымогатель значительно проще, чем, например, банковский троян. Благодаря этому, в частности, создание вымогателей является одной из наиболее рентабельных сфер хакерской деятельности.

Мало того, как выяснили эксперты компании Positive Technologies, среди злоумышленников все шире распространяется модель "вымогатели как услуга", при которой авторы программного обеспечения не являются организаторами атак, а зарабатывают на продаже или сдаче в аренду вирусов преступным группировкам. Например, разработчик вируса Petya запрашивает от 25 до 85% от суммы платежей жертв, а другой вирус-шифровальщик, Karmen, продается на черном рынке за 175 долларов.

Исходный код программы-вымогателя, атаковавшего в конце прошлого года базы данных MongoDB с требованием выкупа в размере от 0,2 до 1 биткоина, продавался на черном рынке всего за 200 долларов вместе со списком из 100 тысяч IP-адресов незащищенных баз данных и сканером для поиска новых жертв. По оценкам экспертов, общая прибыль хакеров от использования этой программы могла превысить 6 миллионов долларов.

Вирусы-вымогатели в этом году стали безусловными чемпионами по числу заражений компьютеров. Помимо упомянутой тройки лидеров весной немало проблем владельцам компьютеров доставило семейство шифровальщиков-вымогателей Jaff, распространяемое через PDF-документы. Однако на фоне ажиотажа вокруг WannaCry СМИ обошли этот вирус вниманием.

В сентябре, по сведениям израильской компании по защите от вирусов Check Point, в десятку самых активных вредоносных программ вернулся шифровщик-вымогатель Locky, который начал распространяться еще в феврале 2016 года.

Из других лидеров этого года эксперты отмечают вирус Adylkuzz8, который заразил множество компьютеров и использовал их вычислительные мощности для майнинга криптовалюты. "Подконтрольные вычислительные мощности позволяли хакеру зарабатывать порядка 2000 долларов в сутки", − сообщают специалисты Positive Technologies.

Переизбыток информации

Второе место по популярности у хакеров занимает сейчас кража учетных данных. На это нацелено 16% хакерских атак (на внедрение вирусов – 38%). Полученную информацию киберпреступники либо продают на черном рынке, либо требуют за нее выкуп.

Впрочем, возможности для зарабатывания денег в этой сфере быстро сокращаются. Так, в результате атаки на американского сотового оператора U.S. Cellular хакеры смогли похитить персональные данные 126 761 168 американцев. Позже вся эта база данных была выставлена на продажу всего за 500 долларов. В одной российской частной клинике были взломаны IP-веб-камеры, доступ к ним продавался всего за 300 рублей.

"Мы наблюдаем снижение стоимости персональных данных, которое, вероятно, связано с перенасыщением рынка и с тем, что информация перестает быть уникальной, ведь воруют ее довольно давно, – отмечается в обзоре компании Positive Technologies. – Кроме того, нельзя не отметить, что в конце марта президент США Дональд Трамп отменил запрет на сбор и передачу провайдерами личных данных (информации о местоположении, истории поисковых запросов и времени, которое пользователь проводит на той или иной веб-странице), который был введен Бараком Обамой".

Впрочем, наиболее умелым хакерам удается неплохо заработать и на краже персональных данных. Весной хакеры украли учетные данные пользователей двух крупнейших криптовалютных бирж – Bithumb и Tapizon. Взломав аккаунты 31 800 пользователей, злоумышленники затем смогли получить доступ и к их счетам, украв в общей сложности более 6 миллионов долларов.

В России хакер, получивший данные почтового ящика одного из пользователей, начал шантажировать владельца, угрожая зарегистрировать от имени жертвы веб-ресурсы, где будет публиковать порнографию или продавать наркотики. Такой инструмент давления может оказаться довольно действенным и заставить жертв заплатить − для защиты репутации, а также под угрозой уголовной ответственности

Третье место среди любимых инструментов хакеров сегодня занимает так называемая социальная инженерия − специалисты называют так разные способы заманивания пользователей на поддельные сайты с целью выманивая данных их кредитных карточек и банковских счетов. Например, в начале года злоумышленники с помощью спам-рассылок заманивали потенциальных жертв на поддельные страницы PayPal и выманивали у них данные банковских карт.

В России хакеры рассылали жертвам извещения о штрафах ГИБДД под видом уведомления с портала "Госуслуги". Достоверность письма подтверждалась логотипом электронного правительства, а в самом письме содержалась якобы фотография автомобиля нарушителя. При попытке открыть фотографию жертва перенаправлялась на поддельный сайт, который требовал ввести данные электронной почты.

Фото: ТАСС/Сергей Коньков

Запрос на шантаж

Наибольшее беспокойство экспертов по компьютерной безопасности сегодня вызывают DDoS-атаки, сила которых за последний год многократно возросла. Цель такой атаки − выведение сайта из строя путем подачи большого количества запросов. Используются DDoS-атаки в основном для шантажа, поскольку блокировка сайта какого-нибудь онлайн-ритейлера или банка может принести его владельцу многомиллионные убытки.

Оценить масштаб доходов в этой сфере хакерской индустрии сложно, поскольку компании, деятельность которых была нарушена из-за DDoS-атак, стараются это не афишировать. Positive Technologies отмечает, что весной в течение двух дней был недоступен сервис Skype для пользователей из Европы и части США.

Предполагается, что причиной этого стала DDoS-атака, ответственность за которую взяла на себя хакерская группировка CyberTeam. Получили хакеры какой-то выкуп от Skype или нет, неизвестно.

Часто преступники проводят слабую атаку и требуют выкуп, угрожая, что в следующий раз она будет мощнее, однако это оказывается блефом. Такие страшилки используются все чаще.

Летом сразу пять южнокорейских банков (KB Kookmin Bank, Shinhan Bank, Woori Bank, KEB Hana Bank и NH Bank) стали жертвами шантажистов, которые требовали порядка 315 тысяч долларов, угрожая массированной DDoS-атакой. Поскольку нарушений в работе этих финансовых учреждений замечено не было, то либо угрозы оказались беспочвенны и злоумышленники не обладали необходимыми для атаки ресурсами, либо банки достаточно защищены, либо заплатили требуемую сумму.

Используются DDoS-атаки и для борьбы с конкурентами и другими неугодными лицами. Как отмечается в новом докладе Европола по кибербезопасности, такие атаки часто проводят под конкретные события: например, бьют по флористам в преддверии Дня Святого Валентина или по онлайн-букмекерам перед масштабными спортивными событиями.

В начале этого года хакеры организовали DDoS-атаки на ресурсы компании Dr.Web мощностью от 200 тысяч до 500 тысяч запросов в секунду – в отместку за деятельность разработчика антивирусов.

Фото: ТАСС/DPA/Silas Stein

Опасные вещи

Каждое из таких устройств может стать источником DDoS-атаки, тем более что все они имеют множество недостатков безопасности, которые позволяют злоумышленникам получать к ним доступ из интернета.

В сентябре 2016 года сайт специалиста по кибербезопасности Брайана Кребса был обрушен в результате DDoS атаки, организованной сетью из полутора миллионов маршрутизаторов и камер слежения, инфицированных вирусом Mirai. На прошлой неделе специалисты компании Check Point сообщили об обнаружении гигантской бот-сети Reaper, в которую включены миллионы устройств, в том числе большинство роутеров D-Link, Netgear, и Linksys, а также соединенные с интернетом камеры наблюдения таких компаний, как Vacron, GoAhead и AVTech.

Reaper пока не проявляла какой-либо активности, но китайская компания по защите от вирусов Qihoo 360, также обнаружившая эту бот-сеть, предупреждает, что вирус в любой момент может измениться и активироваться, результатом чего станет отключение больших участков глобального интернета.

Хоть страхуй, хоть не страхуй

Интенсивность кибератак с каждым годом увеличивается. По оценкам компании Check Point, сегодня в мире в среднем в 4 секунды скачивается одна вредоносная программа, и это в восемь с половиной раз чаще, чем год назад. Российская компания "Крок" сообщает, что количество обращений клиентов, связанных с устранением вирусов-вымогателей, увеличилось за год в пять раз.

Одной из главных причин распространения киберугроз справедливо считается легкомысленное отношение многих компаний к вопросам компьютерной безопасности. В связи с этим в ЕС планируется ввести штрафы за слабые меры киберзащиты.

В России в рамках программы "Цифровая экономика" планируется к 2020 году ввести стандарт информационной безопасности и обязательного страхования от кибератак для стратегических компаний − банков, аэропортов, вокзалов, предприятий металлургии, машиностроения, судостроения и авиапромышленности.

Отметим, что в Европе киберстрахование давно стало серьезным и процветающим бизнесом. По оценкам Европола, объем страховых премий в этой сфере сегодня превышает 3 миллиарда евро, а к 2020 году вырастет до 8,9 миллиарда евро. При этом организация предупреждает, что "киберстрахование поощряет самоуспокоенность компаний, полагающихся на него вместо инвестирования в превентивные меры по защите от хакеров".

Как создатель вируса Zeus Евгений Богачёв из России крал миллионы долларов и долгие годы скрывался от агентов ФБР.

30 декабря 2016 года президент США Барак Обама ввёл санкции против ФСБ, ГРУ, нескольких технологичных компаний и двух хакеров, среди которых был и Евгений Богачёв. Сейчас мужчина скрывается, и о его деятельности ничего не известно, но ещё несколько лет назад ФБР и лучшие IT-специалисты по кибербезопасности разыскивали этого человека по всему миру.

Богачёва считают создателем знаменитого вируса ZeuS, поработившего сотни тысяч компьютеров по всему миру, и основателем элитной хакерской группировки, укравшей более 100 миллионов долларов с банковских счетов. За его голову правительством США назначена награда в 3 миллиона долларов. Историю деятельности Богачёва и борьбу со спецслужбами рассказал журналист издания Wired Гаретт Графф (Garrett M. Graff).

Весной 2009 года специальный агент ФБР Джеймс Крейг (James Craig) приехал в бюро в Омахе, штате Небраска. Он был бывшим морпехом и зарекомендовал себя как хороший IT-специалист, поэтому его назначили следователем по делу о крупной краже средств через интернет. В мае 2009 года у дочерней организации американской компании First Data украли 450 тысяч долларов. Чуть позже у клиентов первого национального банка Омахи украли 100 тысяч долларов.

Параллельно с этим Крейг проводил расследование, но, как он позже признался журналисту Wired, даже не подозревал о масштабах угрозы. И только когда десятки американских банков начали жаловаться на электронные кражи годичной выручки агент ФБР понял, что столкнулся с профессиональной хакерской группировкой.

Расследование спецслужб

В сентябре 2009 года Крейг вместе с несколькими IT-специалистами обнаружил в Нью-Йорке сервер, связанный с системой Jabber Zeus. Агент ФБР добился ордера на обыск и перезаписал трафик сервера на жёсткий диск. Когда инженер федеральной службы увидел содержимое данных, он на несколько минут потерял дар речи. Оказалось, что Крейг заполучил хакерскую переписку по мессенджеру Jabber с адресами из России и Украины.

Следующие несколько месяцев инженер американской компании по кибербезопасности Mandiant и сотрудники ФБР расшифровывали переписку. Процесс затруднился из-за хакерского сленга, который пришлось анализировать американским лингвистам.

В расшифрованных данных хакеры обсуждали взломанные компании, и благодаря этому Крейг обзвонил руководство организаций. Он сообщил, что их деньги пропали из-за опасного компьютерного вируса. К этому моменту бухгалтеров нескольких фирм уже уволили по подозрению в кражах.

Однако успешная расшифровка данных слабо продвинула дальнейшее расследование. Только под конец 2009 года Крейг выяснил, как хакерская группировка умудряется скрытно переводить огромные суммы денег.

Всё началось с рассказа трёх уроженок Казахстана сотрудникам ФБР. Они якобы приехали в Нью-Йорк в поисках работы, и однажды неизвестный предложил им поучаствовать в странной схеме. Их привозили на машине к банку, после чего женщины открывали там счёт и сообщали сотрудникам, что приехали в страну на лето по учёбе.

По официальным подсчётам, к 2010 году хакеры украли от 70 до 80 миллионов долларов. Однако некоторые специалисты ФБР считают, что настоящая сумма гораздо больше.

Осенью 2010 года ФБР договорилось с украинской службой безопасности (СБУ) о совместном рейде к одному из лидеров хакеров Ивану Клепикову. Когда спецагенты пришли в квартиру в старом советском доме и начали обыск, хакер спокойно наблюдал за процессом. На кухне его жена держала на руках ребёнка и смеялась вместе с агентами СБУ. Крейг забрал больше 20 терабайтов информации с десятков жёстких дисков Клепикова и вернулся в США.

Новый вирус и провальная атака

Но успех со взломами банковских счетов с помощью нового вируса оказался лишь началом новой стратегии Slavik. В октябре 2013 года группировка распространила в интернете вирус CryptoLocker, шифрующий файлы на инфицированных компьютерах.

В 2013 году американская компания по кибербезопасности Dell SecureWorks заявила, что около 250 тысяч компьютеров по всему миру ежегодно заражаются CryptoLocker.

Это, вероятно, и стало причиной провала следующей атаки. Её спланировала небольшая команда профессиональных IT-специалистов, борющихся с вирусами. Одним из экспертов группы был уроженец Германии Тильманн Вернер (Tillmann Werner) — работник компании CrowdStrike.

В феврале 2012 года IT-специалист полностью прервал работу вируса Kelihos, выросшего на рассылках спама с виагрой. Для Вернера это была большая победа, но он знал — Kelihos и близко не стоял с GameOver Zeus. Специалист видел, как легко Slavik отбил атаки на свои серверы, и учёл этот опыт.

В январе 2013 года IT-специалисты атаковали серверы и быстро собрали в кучу 99% трафика инфицированных вирусом компьютеров. Однако оставшийся процент контролировал командный центр хакера, и все заражённые компьютеры были связаны с этим сервером. Через две недели Slavik снова контролировал инфицированные компьютеры. План, который европейские специалисты готовили девять месяцев, провалился.

Финальное столкновение

За последние десять лет отдел ФБР в Питтсбурге приобрёл статус самого мощного государственного аппарата по борьбе с киберпреступностью. Главную роль в этом сыграл агент Кит Муларски (Keith Mularsky). Он устроился в ФБР в 1998 году, и следующие семь лет расследовал дела по шпионажу и терроризму. Муларски не разбирался в компьютерах, однако в 2005 году перешёл в молодой отдел по киберзащите в Питтсбурге.

Следующие два года Муларски работал под прикрытием, втираясь в доверие к руководству киберпреступной группировки DarkMarket. Хакерская организация прославилась кражами и продажей личных данных и номеров кредитных карт, и долгие годы оставалась неуловимой для ФБР.

Благодаря Муларски, ставшим администратором DarkMarket, в 2008 году спецслужбы арестовали по связям с группировкой 60 человек. После этого незаконный сайт закрылся, а отдел по борьбе с интернет-преступностью получил крупное госфинансирование. Поэтому когда операция европейских IT-специалистов по борьбе со Slavik провалилась, они попросили помощи у Муларски.

Сотрудники ФБР и программисты понимали, что если они допустят хотя бы одну ошибку, это поставит под угрозу всю операцию.

Однако не определение настоящего имени Slavik стало открытием. Через его почту спецслужбы отследили регулярный трафик по заражённым компьютерам. С их помощью Богачёв искал секретные данные грузинских, турецких и украинских спецслужб, а также собирал информацию об участии России в сирийской войне.

После раскрытия этой информации специалисты решили, что программист шпионит для российского правительства. Эта теория стала ещё реальней, когда в марте 2014 года Крым вошёл в состав РФ. После этого частота запросов об украинских секретных данных с инфицированных компьютеров увеличилась.

За несколько часов усиленной работы инженеры команды едва смогли перехватить сто инфицированных компьютеров — недостаточный урон для вируса, захватившего полмиллиона устройств. Однако с каждым следующим часом специалисты захватывали всё больше заражённых компьютеров.

В это же время инженеры зафиксировали активность с IP-адреса Богачёва, пытающегося стабилизировать ситуацию. Он видел, что атаку координировали профессионалы, и не собирался сдаваться. Команда предугадала действия хакера и отключила турецкий прокси-сервер, с которого он работал. К этому моменту борьба продолжалась уже больше десяти часов, и собравшиеся сотрудники ФБР вместе с программистами нервно наблюдали за технологичным столкновением.

Долгие годы специалисты предполагали, что за этой вирусной схемой стоят десятки группировок, но на самом деле этим занималась лишь небольшая команда профессиональных хакеров.

В 2015 году власти США объявили награду в 3 миллиона долларов за информацию, которая поможет задержать Богачёва. Это самая большая премия за поимку киберпреступника в американской истории.

По данным правительственных источников издания Wired, власти США не считают, что Богачёв по заказу российской стороны участвовал во взломе данных, связанных с выборами в США. Источник заявил, что администрация Барака Обамы включила Богачёва в санкционный список для давления на российское правительство: якобы Кремль может передать хакера американским властям в качестве жеста примирения.

Каждый второй пользователь интернета в Германии стал жертвой киберпреступников. Как уберечься? DW - о некоторых правилах кибербезопасности, которые нужно соблюдать.

Более тысячи немецких пользователей интернета в возрасте старше 16 лет приняли участие в репрезентативном опросе, который провело объединение фирм, специализирующихся в Германии на цифровых технологиях, - Bitkom. Результат вызывает тревогу: 55 процентов из них рассказали о том, что стали в 2019 году жертвами киберпреступников. Главную опасность представляют здесь вирусы-шифровальщики, которые усложняют или вообще делают невозможной работу персональных компьютеров и смартфонов.

Жертвами так называемого фишинга, когда скаченное незнакомое и вредоносное приложение выуживает и передает злоумышленникам логины и пароли, стали 25 процентов опрошенных. У многих из них были сняты в интернете деньги с банковского счета.

Судя по результатам опроса, каждый пятый пользователь в Германии был обманут, когда что-то приобретал в онлайн-магазинах. Таких мошенников обычно нелегко разоблачить и еще труднее вернуть деньги назад. Еще 9 процентов подверглись оскорблениям и угрозам.

Как уберечься от мошенников - или, по крайней мере, усложнить жизнь киберпреступникам? Во многом проблемы у пользователей возникают из-за пренебрежения правилами кибербезопасности.

Зачем кому-то меня взламывать?

Пренебрежение собственной безопасностью в Сети ведет к массовым взломам и заражениям устройств. Большинство хакеров нацелено на получение коммерческой выгоды. Если на компьютере пользователя нет ценной информации о банковских картах или государственных тайнах, то вполне возможно, что подобная информация окажется на компьютерах его друзей. Проникнуть на компьютеры знакомых жертвы или попросить их о "помощи", получить банковские реквизиты или данные паспорта становится легче.

Мои пароли никто не взломает?

Пароли "123456", "123456789", "qwerty", "12345678" и "111111", по версии компании Keeper (производит ПО для хранения паролей), стали самыми распространенными среди людей, которых взламывают киберпреступники. Несколько лет назад в Keeper подобрали 25 самых распространенных паролей и заявили, что более 50 процентов людей используют именно их.

Предполагаемые российские хакеры атакуют через принтеры

Стандартные пароли в принтерах или отсутствие последнего обновления может стать лазейкой, через которую российские хакеры совершают кибератаки. Об этом предупредила корпорация Microsoft. (06.08.2019)

Как запоминают компьютерные пароли немецкие разведчики

Публикация личных данных и переписки сотен немецких политиков и журналистов, полученных в результате хакерского взлома, снова остро поставила вопрос о компьютерной безопасности. (04.01.2019)

Десятки стран договорились бороться с киберпреступностью

Более 50 стран и 150 компаний подписали документ по борьбе с преступностью в киберпространстве, включая вмешательство в выборы и риторику ненависти. (12.11.2018)

7 советов, как не попасться на крючок мошенников

В этой новой книге идет речь о психологических и эмоциональных приемах мошенников и о том, почему на их уловки попадаются буквально все. (14.11.2017)

Смените пароль от вашей почты!

То, что мы до сих пор знали о надежных паролях для аккаунтов в интернете, оказалось ошибкой. Это признал даже тот эксперт, который придумал все нынешние правила. (25.08.2017)

Мощный кибервирус атаковал объекты в России, Украине и Германии

То есть, чтобы взломать чей-нибудь почтовый ящик, систему интернет-банкинга или облачное хранилище, достаточно подставить один из перечисленных ресурсом паролей. Для этого уже существуют программы (bruteforce), которые методом перебора подставляют цифры и подбирают пятизначный пароль за несколько секунд.

Оптимально пароль должен состоять не менее чем из 10 символов, содержать в себе буквы, цифры, знаки препинания и иметь разный регистр (заглавный и прописной). Символы подобного пароля не должны складываться в слова или устойчивые выражения (даже если транслитом). Также не рекомендуется использовать один пароль для разных сервисов или пользоваться "секретными вопросами": кличка вашей первой собаки, девичья фамилия матери и т. д. Конечно, запомнить несколько разных подобных паролей сложно, но для этого используются специальные менеджеры паролей, которые будут генерировать и запоминать их.

У меня очень сложный пароль, я могу не бояться хакеров?

Чтобы защититься от взлома, одного хорошего пароля недостаточно. Именно поэтому на большинстве сервисов и на всех банковских сайтах в ЕС сейчас используют двухфакторную аутентификацию (2FA). При этом методе система распознает пользователя по двум признакам. Как правило, это что-то, что пользователь знает (например пароль или пин-код). Вторым признаком может стать вещь, которая принадлежит пользователю, например, смартфон. На него приходит смс-оповещение с новым паролем, или push-уведомление, на котором нужно подтвердить вход.

И третий фактор - биометрика пользователя. Это отпечаток пальца или сканирование лица. Пользоваться каким-то одним методом небезопасно. Даже отпечаток пальца можно "снять" с экрана смартфона или восстановить по фотографии, как это сделал, например, хакер Starbug, подделав отпечатки пальцев тогдашнего министра обороны Германии Урсулы фон дер Ляйен (Ursula von der Leyen).

Можно спокойно открыть ссылку от друга, хотя мы давно не общались?

Будьте осторожны! Вполне может быть, что компьютер этого друга взломали, - и вас пытаются взломать тоже. Это называется "фишинг": бдительность пользователя усыпляется якобы важным сообщением, используя примерно такие заголовки: "счет-фактура", "договор" или "смотри, какое видео с тобой я нашел". Пользователь запускает полученное вложение, и происходит скачивание вредоносного ПО, которое "прикидывается" текстовым файлом. Но если нажать на свойства "договора", то можно увидеть, что этот файл имеет расширение "exe", вместо "txt".

Или пользователь переходит по ссылке и оказывается якобы на стартовой странице соцсети или почтового сервиса. Посчитав, что его "выкинуло" из системы, пользователь может ввести повторно свой логин и пароль. Однако такая страница оказывается лишь подделкой, а данные пользователя попадают в руки злоумышленников. Именно эта история произошла с одним из членов Демократической партии США. В результате перехода по сторонней ссылке он заполнил формы якобы почтового ящика, а злоумышленники получили доступ к почте однопартийцев Хиллари Клинтон. В случае обнаружения подобных писем их следует сразу отмечать как спам и ни в коем случае не открывать.

А как я распознаю, что сайт не подделка?

Если вы перешли по ссылке из письма на популярный сайт, то перепроверьте его адресное имя. Фальшивый сайт почтового сервиса Google, например, вместо "gmail.com" может быть "hmail.com". Разница незначительна, но она есть. Также стоит обратить внимание на протокол безопасности сайта (это те самые буквы, которые стоят перед адресом).

Сайты-фальшивки редко применяют "https" протокол, который использует шифрование. Кстати, посещать лучше те сайты, которые используют именно этот протокол, а не "http". Это не значит, что их сложнее взломать, но если хакеры вклинятся в передачу информации между сайтом и пользователем, то ничего в ней не поймут.

У меня есть антивирус. С ними мне ничего не грозит?

Антивирус полезен, но только если речь идет об уже известных вирусах, которые добавлены в его библиотеку. Если вирус совсем новый, то программа-антивирус не распознает вредоносное ПО. Таким образом, можно защититься от начинающих хакеров, но если вы стали целью атаки профессионального хакера, то он, скорее всего, обойдет антивирус. Поэтому очень важно постоянно обновлять антивирусные программы.

Как еще я могу себя обезопасить?

В последнее время участились атаки "вымогателей" (ransomware). Например, хакеры шифруют данные компьютера жертвы. Их интересует не содержание жесткого диска компьютера, а биткоины, которые они требуют за расшифровку. Важно не платить шантажистам, так как никаких гарантий того, что они выполнят свои обещания, вы не получите.

Атака вируса Wanna Cry весной 2017 года показала, как важно вовремя обновлять операционную систему и ни в коем случае не пользоваться "пиратским" софтом. Также не забывайте делать резервное копирование, чтобы в случае заражения компьютера его можно было вернуть в состояние до момента, когда он еще не был заражен. Кстати, большинство вирусов-шифровальщиков активируются после перезагрузки, так что если вы поняли, что подхватили вирус, не спешите выключать компьютер. Попытайтесь избавиться от него во время этой рабочей сессии при помощи антивируса или бэкапа компьютера.

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

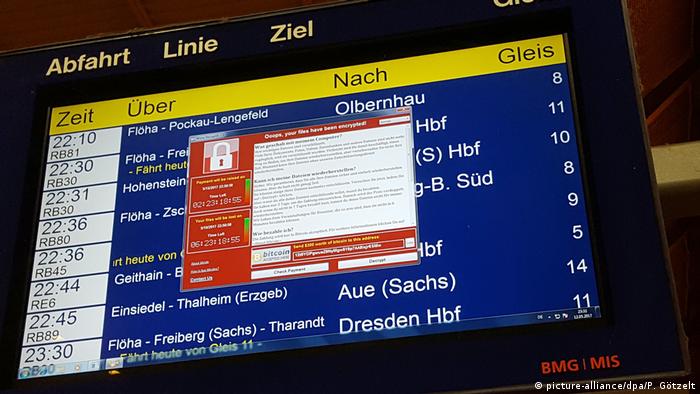

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Читайте также: