Баги в зомби вирусе

Вынужденные каникулы усилят падение экономики, распространение коронавируса и падение цен на нефть приведут к дефициту федерального бюджета на уровне 2,8% ВВП в 2020 году и 0,4% в 2021 году - такие прогнозы делают, изучая "корона-кризис" эксперты рынка.

Cоветник по макроэкономике генерального директора "Открытие Брокер" Сергей Хестанов считает, что в случае, если нефть достигнет цены около $20, то цена в 120-130 рублей за доллар "будет смотреться хорошо".

Эксперт объясняет: в момент кризиса рубль - "запланированная жертва": "Девальвация рубля помогает и экспортерам, и федеральному бюджету, и тому бизнесу, который занимается реальным импортозамещением".

По прогнозам директора Института стратегического анализа ФБК Grant Thornton Игоря Николаева, цены на нефть могут опуститься ниже $20 за баррель, хотя эксперт надеется, что они останутся в коридоре $15-20 за баррель. Национальная валюта, уверен Николаев, будет находиться под давлением и в этом году доллар еще может достигнуть цены в 100 рублей.

Управляющий директор по макроэкономическому анализу и прогнозированию "Эксперт РА" Антон Табах выступил в роли "умеренного пессимиста": если ситуация в Китае восстановится, Европа и США начнут снимать карантины во 2 квартале, а вирус, по выражению эксперта, "прищучат", то в июле Россия увидит нефть по цене больше чем $25 за баррель, а курс рубля будет 74 рубля за доллар, зимой он снизится до 70. Что же касается ВВП, то при таком сценарии снижение достигнет 0,5% в этом году, но в 3-4 квартале страну ждет восстановительный рост.

Если же, по словам эксперта, наступит "зомби-апокалипсис", вирус будет по-прежнему проявляться, а влияния ликвидности не помогут, нефть будет стоить $20, а курс рубля достигнет 85 рублей за доллар с широкими колебаниями от 77-90 рублей к концу года. Это будет жизнь "на старых запасах и схлопывании импорта".

Гречка подставит плечо на будущее

Но, учитывая ситуацию, тут же переходит на серьезный тон и напоминает о главном защитном активе в кризисные времена: "это корзина валют, в равных частях состоящая из американского доллара и евро. Хотя, с учетом сильного ослабления рубля, логично задуматься о сокращении ее объема с целью откупа на более низких уровнях".

В момент кризиса успокаивает наличие подушки безопасности - средств ФНБ хватит на 1,5-3 года, но все будет зависеть от того, насколько разумно будут расходоваться средства и насколько эффективными будут антикризисные меры: "Выполнение этих условий имеет критическую значимость", - считает руководитель направления "Фискальная политика" Экономической экспертной группы Александра Суслина.

Портрет России в интерьере

Чувствительный удар по российской экономике, который нанесет коронавирус, уже помогает нарисовать ее возможный портрет в "поствирусную" эпоху. Из "коронавирусного кризиса" страна выйдет с "сильно сжавшейся экономикой, но будет обладать новыми технологиями для работы, где "удаленка" будет играть всю большую роль, считает Игорь Николаев, по мнению которого "начнется реальный уход от сырьевой модели экономики". По словам эксперта, рынок труда "сильно изменится", так как все больше компаний будет использовать "удаленку", и в этом есть положительный фактор: "Интернет-экономика получит импульс для своего развития".

Однако эти перемены повлекут за собой рост безработицы. Компаниям просто не нужно будет столько "офисного планктона". Уже в этом году безработица может достигнуть 15%, а жизненный уровень упасть на 20%, считает директор Института стратегического анализа ФБК Grant Thornton Николаев. Более жестких оценок придерживается советник по макроэкономике генерального директора "Открытие Брокер" Сергей Хестанов. Эксперт уверен, если карантин быстро не отменят, уровень жизни россиян упадет примерно в два раза, а реальная безработица вырастет до 20-25%.

Управляющий Федеральным фондом по защите прав вкладчиков и акционеров Марат Сафиулин настроен немного оптимистичнее - данные Росстата за февраль пока фиксируют минимальный уровень безработицы: "Конечно, есть серьезная проблема скрытой безработицы, но она находится на периферии государственного контроля, и говорить о ее масштабах и остроте связанных с нею социальных проблем пока сложно".

Государство будет поддерживать население в момент экономического спада, что позволит ему быть не столь драматичным, однако, как отмечает Сафиулин, если пандемия будет затяжной, что приведет к низкому спросу на российские экспортные товары, то тогда жизненный уровень снизится значительно: "Но это, скорее всего, уже проблема не 2020 года".

В США тем временем готовятся если не к затяжной пандемии, то к долгому карантину. Еще недавно президент США Трамп готовился к тому, чтобы снять ограничения для работы бизнеса в середине апреля, но после заседания рабочей группы по борьбе с коронавирусом, решил продлить меры до конца апреля. К этому его побудили врачи, которые заявили президенту, что от нового вируса могут погибнуть 200 тыс. человек, даже если все будет сделано "на отлично".

Вынужденные "каникулы" окажут существенное влияние на американский малый и средний бизнес. Сотни тысяч предприятий США будут вынуждены держать двери запертыми до конца месяца. По оценкам экспертов, которые приводит The Wall Street Journal, из-за пандемии будет потеряно 5 млн рабочих мест, а экономический спад в США будет стоит стране $1.5 трлн.

"Введение в нескольких штатах карантинных мероприятий и общая пандемическая тревожность в течение одной недели увеличили количество обращений за пособиями по безработице чуть ли не в 20 раз. Это сильнейший экономический и политический вызов для властей", - отмечает управляющий Федеральным фондом по защите прав вкладчиков и акционеров Марат Сафиулин.

"Ничего не работает, все терпят убытки, с надеждой ждут, что им чего-нибудь перепадет из $2,2 трлн чрезвычайной помощи", - рассказывает "Финам" журналист-международник Михаил Таратута, который только недавно вернулся из США, где до эпидемии снимал документальный фильм.

В объявленном Трампом пакете помощи в размере 2,2 трлн заложены $400 млдр для поддержки малых и средних предприятий - секторе, где занято 48% американцев. Как отмечают представители Аmerican Independent Business Alliance (AMIBA), этих средств может не хватить, однако, они могут стать "хорошим стартом".

Среди мер поддержки - небольшие гранты в размере $10 тыс. на срочные нужды, которые не требуется возвращать. Кроме этого у предпринимателей есть возможность получить кредит $10 млн, который может быть прощен в случае, если будет соблюден ряд условий. Предприниматели, чья валовая прибыль упала на 50%, могут получить налоговые кредиты на сотрудников, если они по-прежнему выплачивают им зарплату и социальные выплаты.

Подобные меры могут только сниться российским предпринимателям, но, хотя экономические системы обоих стран несопоставимы, директор Института стратегического анализа ФБК Игорь Николаев считает, что на действиях США можно сделать работу над ошибками. Кризис нельзя "просто залить деньгами".

Он, отмечает эксперт, не похож на предыдущие, и в нем "колоссальная степень неопределенности": "Если вы просто будете заливать деньгами, то далеко не во всех отраслях это сможет поддержать спрос. Сколько бы вы не дали денег людям, они сегодня не будут летать, не будут путешествовать, потому что карантин, потому что боятся заразиться. Вирус плохо лечится деньгами. Это надо запомнить".

Подпишитесь на нашу рассылку, и каждое утро в вашем почтовом ящике будет актуальная информация по всем рынкам.

Вам потребуются сожжённые человеческие останки, многощетинковый червь, большая жаба, древесная лягушка и основной ингредиент — рыба фугу. Непотребное волшебство делает в основном она, точнее, содержащийся в её печени, глазах и яичниках тетродотоксин. Если в небольшой дозе он просто делает человека бледным и немного не в себе, а в большой приводит к респираторной недостаточности и смерти, то в окололетальной дозе тетродотоксин подавляет дыхание и сердцебиение до еле заметных. Таким образом, зомби-порошок доводит человека до максимального сходства с трупом, включая характерную для трупов молчаливость. Далее подопытного можно официально похоронить. Позже бокор приходит на кладбище, выкапывает будущего зомби и опаивает ещё одним зельем, основной компонент которого — дурман обыкновенный. Это зелье одновременно ускоряет разрушение тетродотоксин-коктейля в теле и при этом вызывает у жертвы бред и дезориентированность, которые вам придётся далее поддерживать тем же дурманным зельем. Зомби готов, можно давать ему ценные указания. Он, по меркам Голливуда, недостаточно агрессивен и совершенно не заразен, но зато исполнителен, неприхотлив и не живёт, а существует. Не этого ли мы хотели?

Во-первых, оно передаётся при укусе, что есть несомненная классика зомби-апокалипсисов. Во-вторых, в первой стадии оно сильно смахивает на проблемы офисного сотрудника в кризисе жанра: угнетённость, плохой сон или бессонница, беспокойство; таким образом, заражённый пойдёт скорее к психоаналитику, чем к инфекционисту. Далее расцветает букет зомби: агрессия, буйство, бред.

Подошла бы для выработки зомби-вируса и корь с её почти стопроцентным индексом контагиозности. К сожалению, маловероятно, что мутация произойдёт сама собой: вирусы бешенства и простуды/кори относятся не то что к разным родам, а даже к разным семействам (Rhabdoviridae и Ortomyxoviridae/ Paramyxoviridae), так что в природе они обычно не способны скреститься даже ради мирового зла.

Таким образом, вывести собственного живого мертвеца, который рвёт, грызёт и мечет, можно двумя способами: если вас устроит очень недолговечный зомби — просто заразите человека бешенством и сядьте на берегу реки, ожидая, когда тот взбесится. Чтобы добиться полноценного зомби-апокалипсиса, потребуется провести и полноценную научную работу. Необходимо изменить несколько свойств вируса бешенства: максимально увеличить стадию разгара вируса, хотя бы до двадцати-тридцати дней, гарантировать краткий инкубационный период и сменить способ передачи с орального на воздушно-капельный.

Чтобы добиться некоторых знакомых нам по Голливуду признаков зомби — особая походка, дискоординация, тремор, подёргивания — в коктейль стоит добавить также какой-нибудь вирусный энцефалит. Добавим, что вирусной мутации можно добиться несколькими способами, например применить физические мутагены — ультрафиолетовый свет или рентгеновские лучи. Теперь вы вольны осуществить хорошую лабораторную работу ради плохих целей.

Те, кто предпочитает более зримые вещи, может обратиться к паразитам. Так, токсоплазмоз, вызываемый токсоплазмами, обладает поразительной способностью контролировать крыс, промежуточных передатчиков паразита. Предположительно токсоплазмы вмешиваются в работу миндалин так, чтобы у крысы возникла симпатия к кошке: крысе начинает нравиться запах кошачьей мочи, а страх быть съеденной кошкой притупляется. Позаимствованное, это свойство токсоплазмоза могло бы помочь вывести великолепных живых мертвецов в их классическом смысле — покорных. Существует также грибок кордицепс, способный управлять муравьями, и ещё тысяча разнообразных штучек, которые выживают за счёт контроля других организмов. Они созданы самой природой — а значит, естественны и экологичны.

Каждый день мы выходим в интернет. Читаем новости, проверяем почту, делаем покупки, общаемся с друзьями и коллегами. Мы даже не успели заметить, как интернет проник во все сферы нашей жизни и прочно там закрепился. Проблемы в вебе создают дискомфорт в нашей реальной жизни. Поэтому мы надеемся, что фаервол и антивирусные программы защитят компьютер от вирусов, как витамины и прививки защищают нас от гриппа. Но что это за вирусы? И только ли от них исходит угроза? Попробуем разобраться в этой статье.

Разделим условные угрозы на два вида и подробнее поговорим о каждом из них. Это:

Кибербезопасность можно сравнить с гонкой вооружений, которую мы проигрываем. И проигрываем не потому что недостаточно умные, а как раз наоборот. Мы слишком усложняем системы, внедряя все больше кода, увеличивая вероятность совершения ошибки. Сложность – это противник безопасности.

Многие вспомнят такую критическую уязвимость в OpenSSL, как Hearthbleed. Она позволяла несанкционированное чтение памяти на сервере, и извлечение из неё закрытого ключа. Существовала такая уязвимость три (sic!) года, и на момент объявления её в интернете были уязвимы 17% защищенных веб-сайтов.

Многие из нас пользуются интернет-банкингом. Если сайт вашего банка был подвержен такой уязвимости, то для того, чтобы злоумышленник получил доступ к вашим данным, вам нужно было всего лишь авторизоваться. И все.

Пока код программного обеспечения будет писать человек, уязвимости в нем будут всегда. Люди склонны ошибаться, такова их природа. Для примера возьмём OS Windows. В ней миллионы строк кода, которые написал не один человек. Невозможно, чтобы в таком количестве не было допущено ошибок.

Нет идеально защищенного ПО. Баги могут существовать везде. Они могут быть в самой операционной системе, в проигрывателе, в почтовом сервисе, в продуктах Adobe, расширениях браузера.

Баги можно поделить на известные и неизвестные, или уязвимости нулевого дня.

Известные баги лечатся патчингом. Обновляйте операционную систему и программы, тогда такие баги будут вам не страшны. Куда опаснее баги нулевого дня. Уязвимость есть, вот она. Уязвимость может использоваться. А патча для её лечения еще не вышло, нет механизмов защиты.

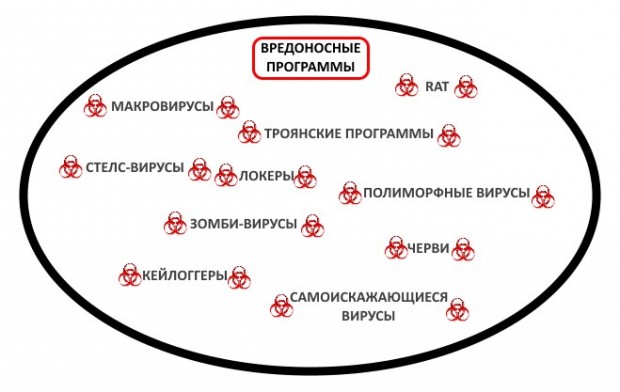

Следующим пунктом в нашем топе угроз идут вредоносные программы. Под понятие вредоносной программы подпадают все программы, которые написаны со злым умыслом. Все виды вредоносов мы рассматривать не будем, только основные, которым стоит придавать особое значение.

В топе этого списка, к удивлению многих, будут макровирусы. Это вирусы, которые написаны на макроязыках, например, VBScript. Такие вирусы не зависят от платформ, и многие приложения для чтения файлов допускают встраивание макропрограмм в документы. При запуске такого файла программа может запустится автоматически, а пользователь даже ничего не заметит. Проще говоря, документы из пакета Office (Word, Excel, PoverPoint e.t.c.) могут иметь встроенные скрипты и макросы, которые запускают подобные макровирусы.

Представьте, что вы владелец крупного бизнеса. Вы ищите работников? Рассылаете им тестовые задания? Как много файлов возвращается вашему HR-у? Вы уверены, что на другом конце сети соискатель, а не злоумышленник, который хочет завладеть доступом к вашей корпоративной информации? Это повод задуматься и побеспокоится о своей защите.

Следующие в списке стелс-вирусы, которые скрывают свои действия от антивирусов. Делают они это путем перехвата сообщений к ОС и подмены их на ложные. Например, показывают пользователю или антивирусу оригинальное содержимое загрузочных секторов до заражения. Или перехватывают функции чтения или записи, чтобы скрыть факты изменения файла. Стелс-вирусы бывают и макровирусами. И нередко заражение происходит через файлы и документы.

Найти такие вирусы можно через загрузку с LiveСD, а антивирусами можно очистить загрузочные секторы. Конечно, если поведение такого вируса известно антивирусу. В ином случае поможет только переустановка системы с лоу форматированием.

Одни из самых плохих, неприятных и сложных в лечении вредоносов – руткиты. Это серьёзное программное обеспечение, которое даже в руках у неопытного злоумышленника может принести ему много бед, не говоря уже о жертве заражения. Разработкой таких вирусов и их эксплуатацией занимаются хакерские организации.

Руткит – это вирус, в котором собран функционал не одного вируса. Фактически это набор вирусных утилит, который работает с ядром системы. Он маскирует свои действия. Управляет процессами и событиями, которые происходят в системе. Собирает данные и может отправлять их на удаленный сервер.

Он сам заметает за собой следы вторжения в систему и может прятать другие вирусы, такие как:

- Снифферы – программы для перехвата и анализа траффика;

- Кейлоггеры – собирают информацию с клавиатуры;

- Троянские программы – имитируют работу программ, но на самом деле делают вредоносные действия. Предположим, скачали вы кейген для какой-нибудь программы. Да, она работает. Но в то же время он собрал информацию с вашего браузера и отправил её на удаленный сервер;

- Зомби вирус – включает компьютер в сеть ботнетов.

Руткит может поселиться во встроенном ПО. Например, если вирус проникнет в чип прошивки винчестера, то простым форматированием его уже не удалить.

Ну и самые распространённые, одни из самых старых вредоносов – это программы вымогатели. Они берут под контроль вашу систему, шифруют ваши персональные файлы, и ключ дешифрации оказывается у злоумышленника. Затем следует сообщение о блокировке.

Существует два пути борьбы с вымогателями, и оба они неприятные. Во-первых, заплатить. Хакеры специально требуют не слишком большие суммы выкупа, чтобы стоимость зашифрованных данных перевешивала в пользу оплаты. Можно также попробовать взломать ключ шифрования, но есть риск потери всех файлов.

Однако не все вирусы-шифровщики, на самом деле, шифровальщики. Некоторые действуют по упрощённой схеме, блокируя доступ к операционной системе или другим программам, например, браузеру. Такие вирусы лечатся антивирусными LiveCD утилитами.

Еще одна серьёзная проблема. Вредоносная реклама – это онлайн-реклама, которая скрывает в себе вредоносный код. Все знают, что в Google или Яндекс есть рекламные сети. Сайты, работающие в этих рекламных сетях, устанавливают на своих страницах рекламные коды, в которых отображается реклама интересная пользователю.

Злоумышленники запускают свои рекламные кампании с определенными скриптами, которые работают сообща со скриптами из других локаций, и так далее, чтобы замести следы для модераторов рекламной сети. Переходя по такой рекламе, пользователь подвергается атаке и получает вредоносную программу.

Примером такого вредоноса может быть Adware программа, которая принудительно показывает вам рекламу без вашего на то согласия. Такие программы заменяют рекламную выдачу поисковой системы своей, перенаправляют на другие сайты и всячески борются со своим удалением путем создания собственных копий.

Большие корпорации могут бороться с такой рекламой благодаря огромной базе и ресурсам. Они первыми получают самую новую информацию от экспертов и имеют целые отделы, занимающиеся информационной безопасностью. К сожалению, рекламные сети поменьше почти безоружны перед такими вредоносами и могут защититься лишь от старых и известных векторов атак.

Это далеко не все угрозы в сети, но мы рассмотрели самые важные, о существовании которых знать необходимо всем. Не нужно думать, что если ограничить свои посещения только известными сайтами, вы обезопасите себя. Сайт может быть скомпрометирован в любой момент, он может подвергнуться атаке вредоносной рекламы из рекламной сети. Мы надеемся, что эта статься помогла вам разобраться в видах угроз, а также дала достаточно вводной информации, чтобы выявить слабые места в своей защите.

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I'M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

.jpg)

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Е го о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

.jpg)

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

.jpg)

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

.jpg) |

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses . The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

.jpg)

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS.LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

.jpg) |

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Читайте также: