Защита от вредоносного воздействия вирусов

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасности

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасности

В модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Модель потенциального нарушителя антивирусной безопасности

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

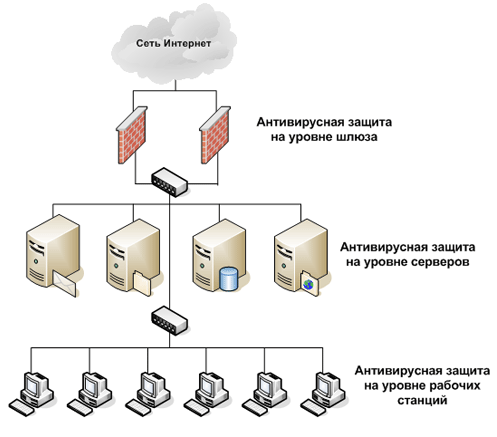

- уровень шлюза , на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов , в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей , на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт ForeFront может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранирования предназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

- сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

- модуль выявления атак, выполняющий обработку данных, собранных сенсорами, с целью обнаружения информационных атак нарушителя. Данный модуль подсистемы должен реализовывать сигнатурные и поведенческие методы анализа информации;

- модуль реагирования на обнаруженные атаки. Модуль должен предусматривать возможность как пассивного, так и активного реагирования. Пассивное реагирование предполагает оповещение администратора о выявленной атаке, в то время как активное – блокирование попытки реализации вирусной атаки;

- модуль хранения данных, в котором содержится вся конфигурационная информация, а также результаты работы подсистемы.

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью , предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Модель защиты от потенциального нарушителя антивирусной безопасности

Комплексный подход к защите от вредоносного кода предусматривает согласованное применение правовых, организационных и программно-технических мер, перекрывающих в совокупности все основные каналы реализации вирусных угроз. В соответствии с этим подходом в организации должен быть реализован следующий комплекс мер:

- меры по выявлению и устранению уязвимостей, на основе которых реализуются вирусные угрозы. Это позволит исключить причины возможного возникновения вирусных атак;

- меры, направленные на своевременное обнаружение и блокирование вирусных атак;

- меры, обеспечивающие выявление и ликвидацию последствий вирусных угроз. Данный класс мер защиты направлен на минимизацию ущерба, нанесённого в результате реализации вирусных угроз.

Важно понимать, что эффективная реализация вышеперечисленных мер на предприятии возможна только при условии наличия нормативно-методического, технологического и кадрового обеспечения антивирусной безопасности.

Нормативно-методическое обеспечение антивирусной безопасности предполагает создание сбалансированной правовой базы в области защиты от вирусных угроз. Для этого в компании должен быть разработан комплекс внутренних нормативных документов и процедур, обеспечивающих процесс эксплуатации системы антивирусной безопасности. Состав таких документов во многом зависит от размеров самой организации, уровня сложности АС, количества объектов защиты и т.д. Так, например, для крупных организаций основополагающим нормативным документом в области защиты от вредоносного кода должна быть концепция или политика антивирусной безопасности. Для небольших компаний достаточно разработать соответствующие инструкции и регламенты работы пользователей, а также включить требования к обеспечению антивирусной защиты в состав политики информационной безопасности организации.

В рамках кадрового обеспечения антивирусной безопасности в компании должен быть организован процесс обучения сотрудников по вопросам противодействия вирусным угрозам. Программа обучения должна быть направлена на минимизацию рисков, связанных с ошибочными действиями пользователей, приводящих к реализации вирусных атак. Примерами таких действий являются: запуск приложений с непроверенных внешних носителей, использование нестойких к угадыванию паролей доступа, закачка ActiveX-объектов с недоверенных Web-сайтов и др. В процессе обучения должны рассматриваться как теоретические, так и практические аспекты антивирусной защиты. При этом программа обучения может составляться в зависимости от должностных обязанностей сотрудника, а также от того к каким информационным ресурсам он имеет доступ.

В рамках комплексного подхода необходимо периодически проводить аудит антивирусной безопасности, позволяющий получить независимую оценку текущего уровня защищённости компании от вредоносного кода. В рамках аудита проводится проверка эффективности используемых механизмов безопасности, определяются основные уязвимости в системе мер антивирусной защиты и вырабатываются рекомендации по их устранению.

Компьютерные вирусы являются в настоящее время одной из наиболее значимых угроз информационной безопасности, о чём свидетельствуют многочисленные данные по ежегодным финансовым потерям компаний в результате воздействий вирусных атак. Выбор стратегии защиты от вредоносного кода должен определяться моделью злоумышленника, пример которой рассмотрен в настоящей статье. Представленная модель показывает, что для эффективной защиты компании необходимо в дополнении к классическим антивирусным средствам применять системы выявления атак, обнаружения уязвимостей и системы межсетевого экранирования.

Большинство вирусов и вредоносных программ не только размножаются, они еще выполняют вредоносные действия, предусмотренные их автором.

У разных вирусов эти дополнительные действия могут быть опасными или неопасными, бросающимися в глаза или скрытыми, трудно обнаружимыми. Рассказать обо всех проявлениях вирусов невозможно, так как для этого придется описать каждый вирус.

Подробную информацию о вредоносных воздействиях вирусов можно найти в вирусных базах данных, размещенных на Web -сайтах разработчиков антивирусного ПО.

Мы будем классифицировать вредоносные действия по их воздействию и эффектам:

· визуальные и звуковые эффекты;

· воздействие на файлы;

· изменение содержимого секторов диска;

· воздействие на базы данных;

· воздействие на аппаратное обеспечение компьютера;

· воздействие на систему в целом;

· получение несанкционированного доступа и похищение информации;

· социальный инжиниринг (провоцирование пользователя)

Не все вирусы обладают явно выраженными вредоносными действиями. Однако даже те вирусы, которые не совершают вредоносных действий, могут представлять опасность из-за ошибок, допущенных авторами вирусов.

Визуальные и звуковые эффекты

Компьютерные вирусы и вредоносные программы могут проявлять себя, создавая самые разные визуальные и звуковые эффекты. Многообразие этих эффектов ограничено только фантазией разработчика.

Среди известных эффектов можно перечислить опадание букв, искажение внешнего вида элементов управления программ (кнопок, меню и пр.), а также появление дефектов при отображении содержимого окон программ и окон ОС.

Заметим, что некоторые из этих эффектов могут проявляться и при неисправности видеоадаптера, а также при наличии ошибок в работе ПО и драйверов видеоадаптера.

Поэтому если на экране все кнопки в диалоговых окнах вдруг изменили свой цвет, это еще не означает, что компьютер инфицирован вирусом. Однако дополнительная антивирусная проверка в этом случае не помешает.

Компьютерные вирусы и другие вредоносные программы могут создавать визуальные и звуковые эффекты

Вредоносные программы могут отображать на экране компьютера диалоговые окна с неожиданными или непонятными сообщениями. Однако эти диалоговые окна могут появляться и при возникновении ошибок в программах и аппаратуре компьютера.

Компьютерные вирусы и вредоносные программы могут исполнять музыкальные произведения, издавать странные и неожиданные звуки, а также шум.

Воздействие на файлы

Большинство компьютерных вирусов и вредоносных программ других типов, так или иначе, оказывают воздействие на программные файлы и файлы документов, хранящиеся на дисках компьютера.

Вредоносные программы могут изменять содержимое информации, хранящейся в файле, а также атрибуты файла (имя, дата создания, размер, режим доступа и т.д.). Файлы могут быть удалены или переименованы.

Помимо файлов, вирусы и вредоносные программы могут выполнять действия и над каталогами. Это изменение содержимого каталога, а также атрибуты каталога (имя, дата создания, режим доступа и т.д.). Каталог может быть удален или переименован.

Атрибуты разграничения доступа файловой системы NTFS могут до некоторой степени защитить файлы и каталоги от вредоносных программ.

Однако такая защита будет действенна только в том случае, если вирус или вредоносная программа работает с правами пользователя, не имеющего доступ на запись к файлам и каталогам

Некоторые вирусы и вредоносные программы полностью заполняют диски компьютера файлами, блокируя таким способом работу ОС.

Заметим также, что в новых версиях файловой системы NTFS , применяющейся в ОС Microsoft windows 2000/ XP /2003, используется механизм квотирования дискового пространства.

Этот механизм может предотвратить полную блокировку работы ОС из-за переполнения системного диска, однако это возможно только в том случае, если вирус или вредоносная программа работает с правами пользователя, а не администратора.

Изменение содержимого секторов диска

Опытные пользователи и администраторы знают, что информация на дисках хранится порциями. Фактически диск компьютера можно представить себе в виде набора блоков размером 512 байт, называемых секторами диска.

Секторы диска образуют кластеры, причем в зависимости от различных обстоятельств кластер может состоять из одного или из десятков расположенных рядом секторов.

Информация, хранящаяся в секторах и кластерах, используется файловой системой для формирования логических структур более высокого уровня, таких как файлы и каталоги, а также служебных структур самой файловой системы.

Работая с компьютерными программами, пользователи никогда не имеют дела с содержимым отдельных секторов или кластеров диска, так как это уровень драйверов и служебных программ ОС.

В некоторых случаях вирусы или вредоносные программы могут читать и изменять содержимое секторов и кластеров диска, разрушая содержимое каталогов, файлов и внутренних структур файловой системы. Это может привести к частичной или полной потере информации, хранящейся на диске.

Вредоносная программа может отформатировать диск (дискету) на уровне команд ОС, а также на уровне вызовов соответствующих системных интерфейсов ОС, т.е. на низком уровне.

Для выполнения низкоуровневого форматирования в среде ОС Microsoft Windows 2000/ XP /2003 вредоносная программа должна иметь административный уровень доступа.

Вредоносная программа может изменять содержимое отдельных секторов диска, а также форматировать диск на уровне команд ОС или на низком уровне

Форматирование на уровне команд операционной системы предполагает формирование структур файловой системы.

Форматирование на низком уровне предполагает уничтожение содержимого всех секторов диска и, возможно, обновление служебной информации, без формирования структур файловой системы.

В обоих случаях результатом форматирования диска будет полная потеря информации, хранящейся на диске. Восстановление такой информации, если и будет возможно, потребует привлечения специалистов в области восстановления данных.

Воздействие на базы данных

Некоторые вирусы и вредоносные программы нацелены на изменение содержимого компьютерных баз данных. Такие вредоносные объекты наиболее опасны, так как их действие зачастую очень трудно обнаружить.

Получив доступ к базе данных, вредоносная программа может выполнить над ней следующие операции:

· изменение содержимого информации, хранящейся в базе данных;

· изменение атрибутов таблиц;

· изменение сценариев обработки информации, хранящихся в базе данных;

· удаление баз данных;

· удаление файлов баз данных

Заметим, что обычно для выполнения всех этих операций вредоносной программе нужно знать пароль доступа к базе данных, имеющий соответствующие привилегии.

Вредоносная программа может менять содержимое баз данных. Такие изменения опасны тем, что обычно обнаруживаются не сразу

Однако вредоносная программа может получить доступ к базе данных и без пароля, если в программном обеспечении сервера базы данных имеются известные уязвимости, созданные намеренно или возникшие из-за ошибок в программном обеспечении сервера.

Если вредоносная программа получила доступ к программам или сценариям обработки данных, хранящимся в базе данных, то она сможет использовать это для своего распространения.

Воздействие на аппаратное обеспечение компьютеров

В прессе и другой литературе часто можно встретить утверждения о том, что компьютерные вирусы якобы могут повредить оборудование компьютера таким образом, чтобы оно потребовало ремонта или замены.

Тем не менее, вредоносная программа может имитировать повреждение оборудования компьютера таким образом, чтобы создалось впечатление о необходимости ремонта или замены.

При этом вредоносная программа может записывать в журналы событий соответствующие сообщения, выдавать на экран диалоговые окна с сообщениями о неисправности устройств и выполнять другие подобные функции.

Заметим, однако, что вирусы и вредоносные программы иногда способны изменить содержимое перепрограммируемой памяти BIOS компьютера, расположенной на системной плате.

При этом вредоносная программа может, например, поменять пароль, запрашиваемый у пользователя при включении питания компьютера или даже повредить содержимое всей перепрограммируемой памяти BIOS . Последнее приведет к тому, что система перестанет загружаться.

Вредоносные программы не могут повредить аппаратуру компьютера, но в некоторых случаях они способны изменить содержимое перепрограммируемой памяти BIOS компьютера, расположенной на системной плате

Для исключения повреждения содержимого перепрограммируемой памяти BIOS достаточно настроить параметры BIOS соответствующим образом или установить перемычку, запрещающую запись в эту память. Подробные инструкции на этот счет обычно есть в документации на системную плату компьютера.

Воздействие на систему в целом

В некоторых случаях вирусы и вредоносные программы способны воздействовать на работоспособность всей компьютерной системы в целом, замедляя или полностью блокируя ее работу.

При этом вредоносная программа может захватить все системные ресурсы (такие как дисковая и оперативная память), а также загрузить центральный процессор компьютера интенсивной, но бесполезной работой.

Если компьютерная система подключена к интрасети или Интернету, ее работа может быть сильно замедлена или заблокирована в результате удаленных атак вредоносных программ. Такие вредоносные программы запускаются на узлах той же интрасети или на узлах Интернета и действуют совместно.

Вредоносные программы могут атаковать узлы сети, замедляя или полностью блокируя их работу

При атаке DoS все ресурсы атакуемого узла сети задействуются на обработку запросов, сформированных атакующими узлами. В результате атакуемый узел становится неспособным выполнять свои обычные задачи (например, обслуживать своих клиентов) из-за острого дефицита тех или иных системных ресурсов.

Иногда атакам со стороны вредоносных программ подвергаются так называемые серверы доменных имен DNS , являющиеся важнейшими ресурсами Интернета. Серверы имен отвечают за преобразование доменных имен (таких, например, как www . microsoft . com ) в адреса IP соответствующих им узлов.

Компьютерный вирус или другая вредоносная программа может изменить настройки сервера доменных имен DNS таким образом, чтобы вместо одних Web -сайтов посетители попадали на другие.

Вредоносные программы могут атаковать серверы доменных имен DNS , изменяя их настройки. В результате вместо одних Web -сайтов посетители будут попадать на другие

Получение несанкционированного доступа и похищение информации

Известно, что в нашем мире владение информацией является ключевым фактором успешного ведения бизнеса и другой деятельности.

Именно поэтому с помощью компьютерных вирусов и вредоносных программ другого типа злоумышленники пытаются проникнуть в чужие компьютерные системы с целью похищения информации.

Проникнув в компьютерную систему, компьютерный вирус или другая вредоносная программа может предоставить злоумышленнику полный удаленный доступ к отдельным пораженным компьютерам и даже ко всей системе в целом.

Название Backdoor используется и для обозначения скрытого программного интерфейса, предназначенного для получения несанкционированного доступа к компьютерной системе.

Программный интерфейс Backdoor может представлять собой скрытый программный интерфейс, созданный вредоносной программой, а также оставленный разработчиком программы случайно или намеренно

Для уменьшения вероятности получения несанкционированного доступа к компьютерной системе, подключенной к Интернету необходимо выполнить полный комплекс защитных мер.

Нужно правильно настроить права доступа к системе и установить все обновления операционной системы, установить антивирусную программу и следить за своевременным обновлением антивирусной базы данных.

Следует установить и правильно настроить межсетевой экран (брандмауэр) для защиты от атак по сети, а также интеллектуальные средства защиты от атак, анализирующих содержимое сетевого трафика.

Однако чтобы гарантированно исключить возможность похищения данных с компьютера через Интернет или локальную интрасеть, нужно физически не подключать компьютер к Интернету или к локальной интрасети.

К сожалению, компьютерные программы и ОС настолько сложны, что в них всегда присутствуют программные ошибки. Некоторые из этих ошибок могут привести к возникновению брешей в защите систем от несанкционированного доступа.

Когда такие бреши становятся известны злоумышленникам (а это происходит с завидной регулярностью), то получение несанкционированного доступа и похищение информации становятся лишь делом времени.

Если компьютер подключен к Интернету, похищенные данные могут быть отправлены злоумышленнику через интрасеть или Интернет

Хранение критичных данных в зашифрованном виде несколько уменьшает вероятность их использования в случае похищения, однако полностью исключить такую возможность нельзя. Современные методы позволяют расшифровывать данные за обозримый период времени.

Компьютерный вирус, троянская или другая вредоносная программа может перехватывать коды клавиш, нажимаемых пользователем, и узнать таким способом пароли доступа к защищенным ресурсам компьютерной системы.

С целью получения несанкционированного доступа к ресурсам компьютера вредоносная программа может похитить зашифрованный файл паролей, а затем расшифровать его (или отправить злоумышленнику в исходном виде для расшифровки).

Компрометация пользователя

Заражение компьютера вирусом или вредоносной программой может привести не только к повреждению, изменению или уничтожению хранящихся на этом компьютере данных, но и к компрометации, а также провоцированию пользователя.

Попав на компьютер пользователя, вредоносная программа может воспользоваться хранящейся на компьютере персональной информацией для выполнения от имени пользователя каких-либо действий.

Например, вредоносная программа может подписать пользователя на почтовые рассылки, совершить покупку в Интернет-магазине и совершить любые другие аналогичные действия.

Вредоносная программа может выполнять различные действия от имени пользователя, компрометируя его

Адресная книга пользователя или некоторые записи из нее могут быть похищены компьютерным вирусом или другой вредоносной программой. В дальнейшем вирус или другая вредоносная программа может воспользоваться похищенной информацией для своего распространения.

При этом вредоносная программа для своего распространения будет отправлять от имени пользователя почтовые сообщения с вирусом. Это, несомненно, вызовет неудовольствие партнеров пользователя по переписке.

Социальный инжиниринг

Действие вирусов и вредоносных программ часто направлено на провоцирование пользователя. Пользователь провоцируется на совершение таких действий, которые могут привести к проникновению на его компьютер вредоносных программ, а также к распространению уже имеющихся там вредоносных программ.

Почтовые вирусы и троянские программы чаще всего провоцируют пользователя на посещение троянского Web-сайта. Это может привести к установке на компьютере пользователя троянской программы, червя или другого вредоносного программного объекта.

Вредоносная программа может спровоцировать пользователя на запуск программы или программного сценария. Это характерно для почтовых вирусов, троянских программ и троянских Web -сайтов.

Вредоносные программы могут провоцировать пользователей на выполнение тех или иных действий, результатом которых станет инфицирование компьютерной систем или дальнейшее распространение вредоносной программы

Получив троянское почтовое сообщение, пользователь открывает вложенный в него файл программы, и тот запускается, выполняя свое вредоносное действие.

Для провоцирования пользователя на посещение троянского Web -сайта или запуск программы используются различные специальные приемы.

Как правило, это маскировка истинного назначения программы или Web -сайта изменением имени соответствующего адреса URL или имени файла, публикация описания ресурса, не соответствующего действительности, скрытие настоящего имени файла с использованием особенностей интерфейса операционной системы.

Итоги

На этом уроке мы рассмотрели вредоносные действия компьютерных вирусов и других вредоносных объектов. Вы узнали, что вредоносные объекты могут влиять на файлы, секторы диска, базы данных и другие критически важные ресурсы компьютерных систем.

Вредоносные программы могут ухудшать производительность компьютерных систем в целом, а также полностью блокировать их работу.

Вредоносные действие может быть связано с получением несанкционированного доступа к компьютерным данным с целью их уничтожения или похищения, а также с компрометацией и провоцированием пользователей.

Как видите, спектр действия вредоносных программ достаточно широк. Они оказывают влияние на все ресурсы компьютерных систем, а также на пользователей этих систем.

В современных условиях противодействие компьютерным вирусам стало одной из самых распространенных проблем при эксплуатации АС.

Защита АС от программ-вирусов является очень важной задачей, поскольку ущерб от их деструктивных воздействий может оказаться весьма существенным, а ликвидация как самих программ-вирусов, так и последствий их воздействия – чрезвычайно длительным.

Проблема компьютерных вирусов возникла давно и сразу же получила широкое распространение. В 1988 г. с появлением в сети "вируса Морриса" фактически началось более-менее целенаправленное развитие антивирусных средств.

Термин "вирус" в применении к компьютерам был придуман Фредом Когеном из Университета Южной Каролины. Слово "вирус" латинского происхождения и означает "яд". Компьютерный вирус – это программа, которая пытается тайно записать себя на компьютерные диски. Каждый раз, когда компьютер загружается с инфицированного диска, происходит скрытое инфицирование.

Вирусы представляют собой достаточно сложные и своеобразные программы, выполняющие несанкционированные пользователем действия.

Программой-вирусом принято называть программу, способную, саморазмножаясь, внедряться в другие программы. Единственным и возможным каналом проникновения вирусов в АС являются накопители на съемных носителях информации и средства межкомпьютерной коммуникации.

В жизненном цикле вируса выделяется три периода:

- 1) латентный период – вирус находится в зараженной программе, не предпринимая никаких действий;

- 2) инкубационный период – вирус размножается, заражая другие программы;

- 3) период деструктивных действий – вирус выполняет заложенный в него разработчиком алгоритм действий, продолжая при этом заражать другие программы.

Первые два периода предназначены для целей:

- – сокрытия канала проникновения вируса в вычислительную систему;

- – сокрытия факта существования вируса в программном обеспечении системы;

- – заражения возможно большего числа программ вирусом.

Вирусы, как правило, могут содержаться в программных файлах и в ряде компонентов системной области диска, участвующих в процессе загрузки операционной системы.

К вирусам также относят вредоносные программы, не способные заражать другие программы, но разрушающие информацию на магнитных носителях информации или срывающие нормальное течение вычислительного процесса.

Способ функционирования большинства вирусов – это такое изменение системных файлов компьютера пользователя, чтобы вирус начинал свою деятельность либо при каждой загрузке, либо в один прекрасный момент, когда происходит некоторое "событие вызова".

При разработке современных компьютерных вирусов используется много технических новшеств, однако большая часть вирусов является имитацией и модификацией нескольких классических схем.

Вирусы можно классифицировать по типу поведения следующим образом.

- 1. Вирусы, поражающие загрузочный сектор, пытаются заменить или инфицировать часть съемного (или жесткого) диска, зарезервированную только для операционной системы и хранения файлов запуска. Они особенно коварны, так как загружаются в память при каждом включении компьютера. Тем самым вирусу дается полная возможность контролировать любой выполняемый компьютером процесс. Эти вирусы обладают наибольшей способностью к размножению и могут постоянно распространяться на новые диски.

- 2. Вирусы, инфицирующие файлы. Чтобы остаться необнаруженными, множество вирусов пытается инфицировать исполняемые файлы. Обычно вирусы отдают предпочтение EXE- и COM-файлам, однако в связи с растущей популярностью Windows некоторые авторы вирусов стараются инфицировать файлы библиотек динамической связи (DLL).

Файловые вирусы распространяются более медленно, чем вирусы, поражающие загрузочный сектор, вирус активизируется и начинает размножаться, только когда инфицированный файл запущен на выполнение. Единственное условие распространения вируса – это выполнение инфицированного программного файла. При этом он будет загружаться в память и сможет приступать к работе.

- 3. Многофункциональные вирусы. Некоторые вирусы используют для инфицирования компьютерной системы как загрузочный сектор, так и метод заражения файлов. Это несколько затрудняет выявление и идентификацию вируса специальными программами и ведет к быстрому его распространению.

- 4. Вирусы-невидимки. Один из способов выявления и идентификации вируса антивирусными программами – проверка контрольных сумм. Контрольная сумма – это результат выполнения математического алгоритма, проверяющего соответствие длины полученного файла длине его первоначальной копии. Ряд антивирусных программ создает списки контрольных сумм файлов, находящихся на вашем диске. Вирусы-невидимки используют ряд методов для маскировки своего присутствия – они фальсифицируют фактические значения контрольных сумм, что затрудняет их обнаружение.

- 5. Системные вирусы. Пытаясь остаться незамеченными, системные вирусы поражают не загрузочный сектор, а операционные системы. Основные жертвы этих вирусов – таблица размещения файлов (оглавление диска), таблицы разделов, драйверы устройств и системные файлы.

Наилучший способ защитить свою систему от вирусов – регулярно использовать антивирусные программы, предназначенные для проверки памяти и файлов системы, а также поиска сигнатур вирусов. Вирусная сигнатура – это некоторая уникальная характеристика вирусной программы, которая выдает присутствие вируса в компьютерной системе. Обычно в антивирусные программы входит периодически обновляемая база данных сигнатур вирусов.

При выполнении антивирусная программа просматривает компьютерную систему на предмет наличия в ней сигнатур, подобных имеющимся в базе данных.

В самом хорошем антивирусном программном обеспечении не только ищется соответствие с сигнатурами в базе данных, но используются и другие методы. Такие антивирусные программы могут выявить новый вирус даже тогда, когда он еще не был специально идентифицирован.

Однако большинство вирусов обезвреживается все же путем поиска соответствия с базой данных. Когда программа находит такое соответствие, она будет пытаться вычистить обнаруженный вирус. Важно постоянно пополнять имеющуюся базу вирусных сигнатур. Большинство поставщиков антивирусного программного обеспечения распространяет файлы обновлений через Интернет.

Однако следует иметь в виду, что иногда встречаются вирусы, идентификация которых затруднена либо из-за их новизны, либо из-за большого промежутка времени перед их активизацией (у вирусов имеется некоторый инкубационный период, и они некоторое время скрываются, прежде чем активизироваться и распространиться на другие диски и системы).

Поэтому следует обращать внимание на следующее:

- 1) изменения размера файла. Файловые вирусы почти всегда изменяют размер зараженных файлов, поэтому если вы заметите, что объем какого-либо файла, особенно СОМили EXE, вырос на несколько килобайт, необходимо немедленно обследовать жесткие диски антивирусной программой;

- 2) необъяснимые изменения в доступной памяти. Для эффективного распространения вирус должен находиться в памяти, что неизбежно уменьшает количество оперативной памяти (RAM), остающейся для выполнения программ. Поэтому если вы не сделали ничего, что изменило бы объем доступной памяти, однако обнаружили ее уменьшение, необходимо также запустить антивирусную программу;

- 3) необычное поведение. При загрузке вируса, как и любой новой программы, в компьютерную систему происходит некоторое изменение в ее поведении. Может быть, это будет либо неожиданным изменением времени перезагрузки, либо изменением в самом процессе перезагрузки, либо появлением на экране необычных сообщений. Все эти симптомы говорят о том, что следует незамедлительно запустить антивирусную программу.

Если вы обнаружили в компьютере какой-либо из указанных выше симптомов, а антивирусная программа не в состоянии обнаружить вирусную инфекцию, следует обратить внимание на саму антивирусную программу – она может быть устаревшей (не содержать новых вирусных сигнатур) или же сама может быть заражена. Поэтому надо запустить надежную антивирусную программу.

В заключение приведем девять правил компьютерной безопасности (защиты от вирусов) от "Лаборатории Касперского".

- 1. Периодически обновляйте вашу антивирусную программу. Антивирусные сканеры способны защищать только от тех компьютерных вирусов, данные о которых содержатся в антивирусной базе. В связи с этим необходимо регулярно обновлять антивирусные базы. Чем чаще выполняется эта несложная операция, тем более защищенным будет компьютер. Рекомендуется настроить внутренний планировщик, присутствующий в большинстве современных антивирусных программ, на автоматическую загрузку обновлений.

- 2. Будьте осторожны с файлами в письмах электронной почты. Нельзя запускать программы, присланные неизвестным лицом. Файлы, полученные от "надежных" корреспондентов, также могут быть инфицированы.

Не менее важным моментом является кажущаяся безопасность вложенных файлов определенного формата. Если вы думаете, что файлы с расширением PIF, GIP, TXT не могут содержать вредоносных программ, то глубоко заблуждаетесь. Даже в таких "безобидных" программах могут быть замаскированы вирусы. Следовательно, второе правило можно сформулировать так: не запускайте полученные файлы, пока не убедитесь, что они присланы известным вам лицом, и не проверите их антивирусной программой с самыми последними обновлениями,

- 3. Ограничьте круг лиц, пользующихся вашим компьютером. Идеальным вариантом является ситуация, когда никто, кроме вас, не имеет доступа к вашему компьютеру. Если это невозможно, то необходимо четко разграничить права доступа и определить круг разрешенных действий для других лиц. В первую очередь это касается работы с мобильными носителями информации (ленты, диски), Интернетом и электронной почтой.

- 4. Своевременно устанавливайте "заплатки" к программному обеспечению. Многие вирусы используют "дыры" в системах защиты операционных систем и приложений. Антивирусные программы способны защищать от такого типа вредоносных воздействий, даже если на компьютере не установлена соответствующая "заплатка", закрывающая "дыру". Тем не менее рекомендуется регулярно проверять Web-сайты производителей установленного программного обеспечения и следить за выпуском новых "заплаток". В первую очередь это относится к операционной системе Windowsи другим программам корпорации Microsoft, которые наиболее распространены и привлекают наибольшее внимание создателей вирусов.

- 5. Обязательно проверяйте мобильные носители информации. Несмотря на то что около 85% всех зарегистрированных случаев заражения компьютерными вирусами приходится на электронную почту и Интернет, не стоит забывать о таком традиционном способе транспортировки вредоносных кодов, как мобильные носители информации. Следует тщательно проверять их антивирусной программой, прежде чем использовать на своем компьютере. Исключением, пожалуй, являются диски, предназначенные для форматирования.

Большую опасность представляют собой и столь широко распространенные в России пиратские компакт-диски. К примеру, проверка, проведенная "Лабораторией Касперского" в 1999 г., выявила факт присутствия вирусов на 23% закупленных носителей. Вывод и здесь достаточно прост: тщательно проверяйте даже вновь приобретенные компакт-диски.

Нередки случаи присутствия вирусов на дисках с драйверами к аппаратному обеспечению, в лицензионном программном обеспечении и т.п.

Бывает также, что компьютер, переданный на техническое обслуживание в ремонтную мастерскую, возвращается не совсем "чистым". Как правило, это происходит из-за того, что ремонтники пользуются одними и теми же дисками и флеш-картами для загрузки программ для тестирования различных узлов компьютера. Таким образом, они очень быстро переносят компьютерную "заразу" с одних компьютеров на другие.

Вывод: получив компьютер из ремонта, не забудьте тщательно проверить его на наличие вирусов.

Настоятельно рекомендуется проверять даже данные, полученные из источников, заслуживающих доверия. Не стоит думать, что производители умышленно заражают ваш компьютер, в каждой работе бывают осечки. Иногда они касаются и антивирусной безопасности.

- 7. Сочетайте разные антивирусные технологии. Не следует ограничиваться классическим антивирусным сканером, запускаемым по требованию пользователя или при помощи встроенного планировщика событий. Существует ряд других, нередко более эффективных технологий, комбинированное использование которых способно гарантировать безопасную работу компьютера. К числу таких технологий относятся:

- – антивирусный монитор, постоянно присутствующий в памяти компьютера и проверяющий все используемые файлы в масштабе реального времени (в момент доступа к ним);

- – ревизор изменений, который отслеживает все изменения на диске и немедленно сообщает, если в каком-либо из файлов "поселился" вирус;

- – поведенческий блокиратор, обнаруживающий вирусы не по их уникальному коду, а по последовательности их действий.

Сочетание описанных способов борьбы с вирусами является залогом успешной защиты от вредоносных программ.

8. Регулярное резервное копирование. Выполнение этого правила позволит сохранить данные не только при поражении компьютера каким-либо вирусом, но и в случае серьезной поломки в аппаратной части компьютера.

Вряд ли кому захочется потерять результаты многолетних наработок вследствие произошедшего сбоя в системе вне зависимости от того, вызвано это вирусами или нет. Именно поэтому рекомендуется регулярно копировать наиболее ценную информацию на независимые носители – флеш-карты, внешние жесткие диски и т.д.

9. Не паникуйте! Не следует думать, что вирусы – это неисправимая катастрофа. Они являются такими же программами, как, скажем, калькулятор или записная книжка Windows. Отличительная их черта в том, что вирусы способны размножаться (т.е. создавать свои копии), интегрироваться в другие файлы или загрузочные секторы, а также производить другие несанкционированные действия. И гораздо больший вред способны нанести необдуманные действия, направленные на нейтрализацию вируса. При работе в корпоративной сети следует немедленно обратиться к системному администратору. Если же вы просто автономный пользователь, свяжитесь с компанией, у которой приобрели антивирусную программу. Предоставьте возможность профессионалам позаботиться о безопасности вашего компьютера.

Как показывает практика, небольшая доля подозрительности является обязательной для успешного проведения политики компьютерной безопасности.

Читайте также: