Защита битрикс от вирусов

По умолчанию в 1С-Битрикс активны все методы защиты от вирусов и атак. Для корректной работы подключаемых модулей (в том числе Setka Editor), может потребоваться дополнительная настройка политик безопасности.

Проактивная защита 1С-Битрикс проводит санитайзинг HTML-кода постов — автоматически удаляет из него потенциально небезопасные элементы: теги и скрипты, работающие с внешними источниками данных.

Выберите одно из предложенных решений или их комбинацию, в зависимости от требований к безопасности сайта. Выбор лучше сделать, в сотрудничестве с вашими разработчиками и системными администраторами.

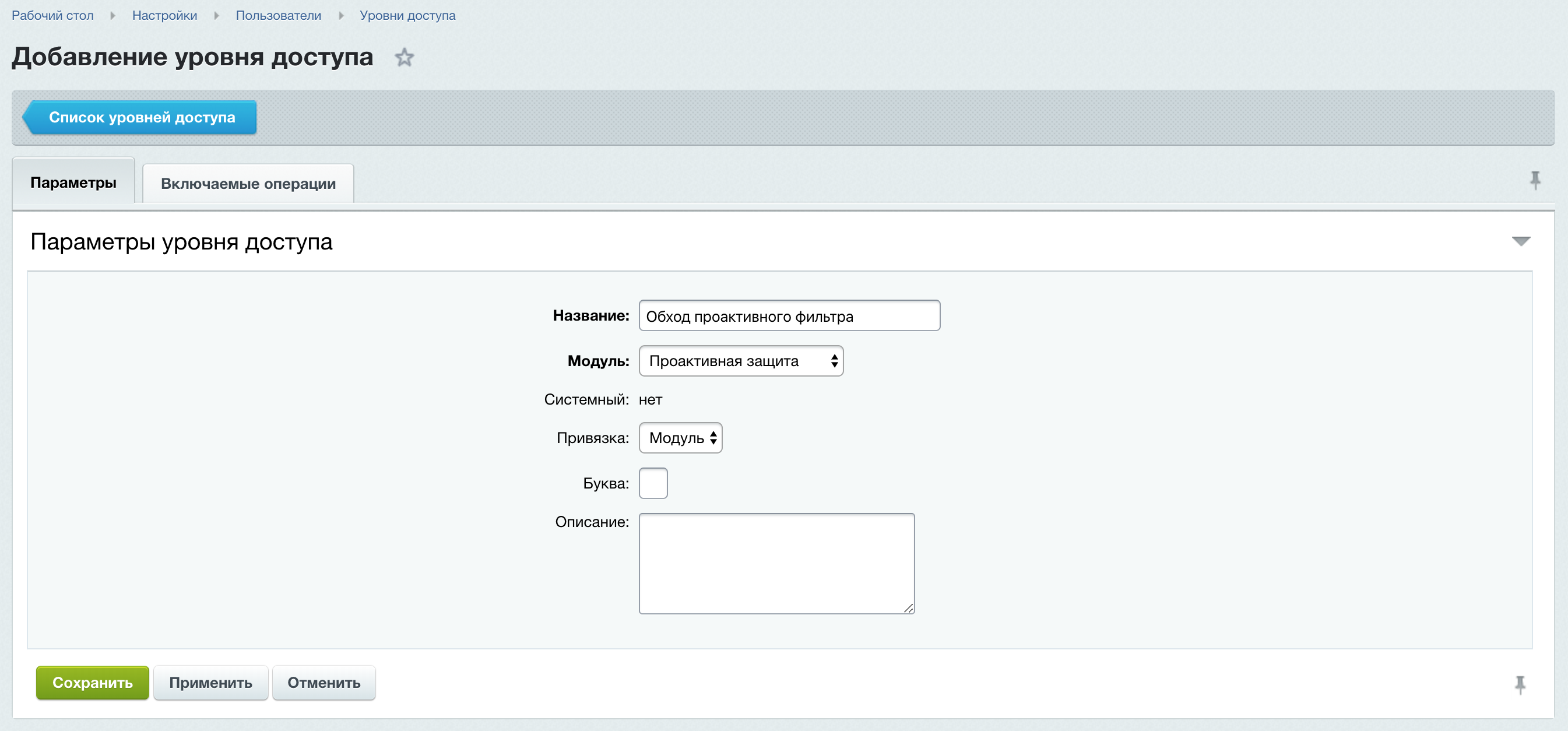

- Создайте кастомный уровень доступа "Обход проактивного фильтра" для модуля "Проактивная защита". Для этого перейдите в "Настройки" -> "Пользователи" -> "Уровни доступа" -> "Добавить уровень доступа". По завершении нажмите "Сохранить":

![]()

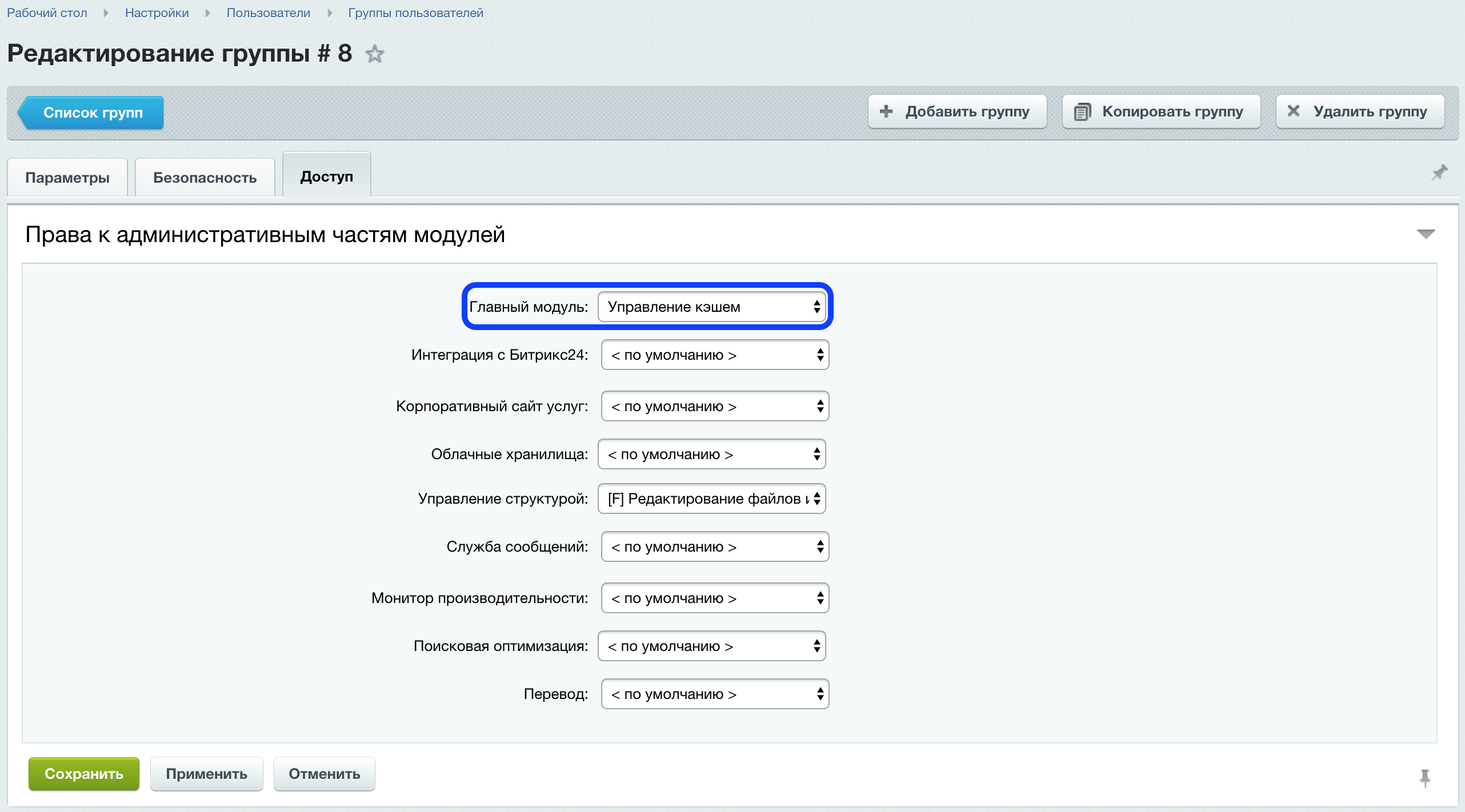

- Перейдите в "Рабочий стол" -> "Настройки" -> "Настройки продукта" -> "Настройки модулей" -> "Проактивная защита". Во вкладке "Доступ" выберите для группы, добавленной на шаге 1, значение "Обход проактивного фильтра" и сохраните изменения.

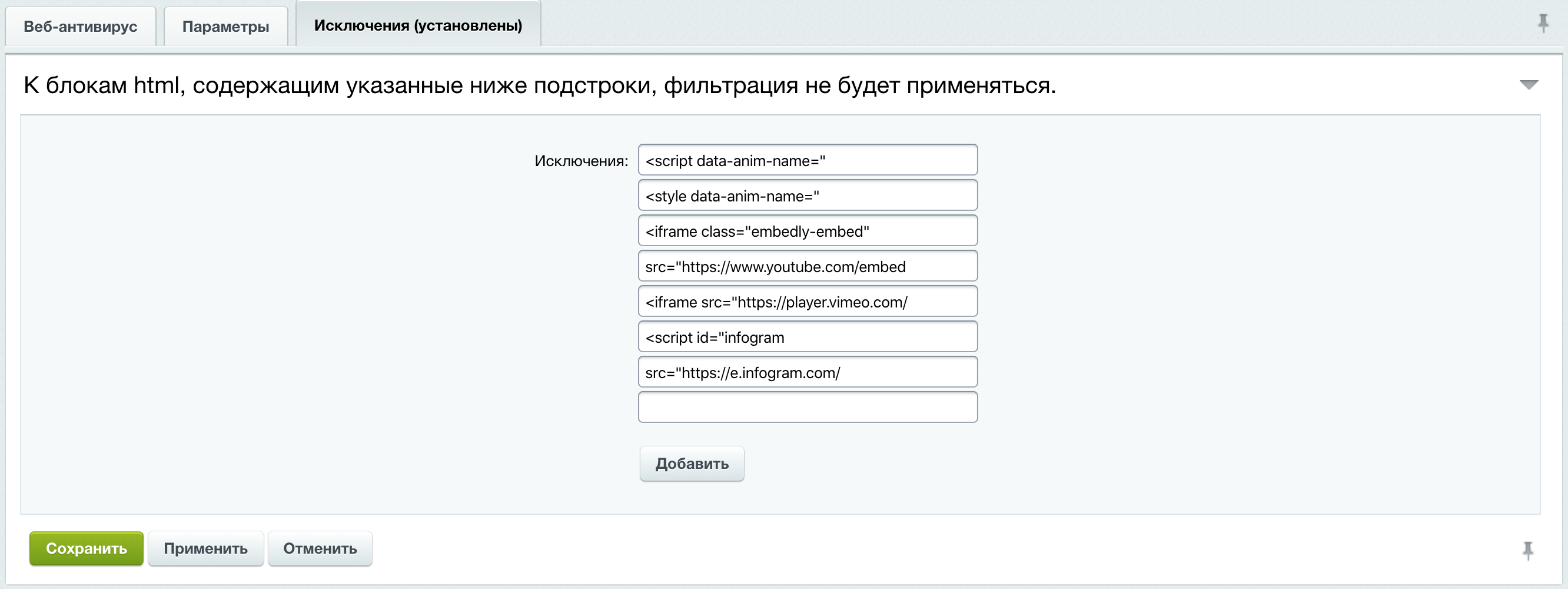

В настройках антивируса есть возможность задать исключения для эмбедов и скриптов. Для этого в админ-панели 1С-Битрикс перейдите в меню "Рабочий стол" -> "Настройки" -> "Проактивная защита" -> "Веб-антивирус" -> "Исключения".

Здесь можно добавить характерный фрагмент HTML-кода блокируемого элемента:

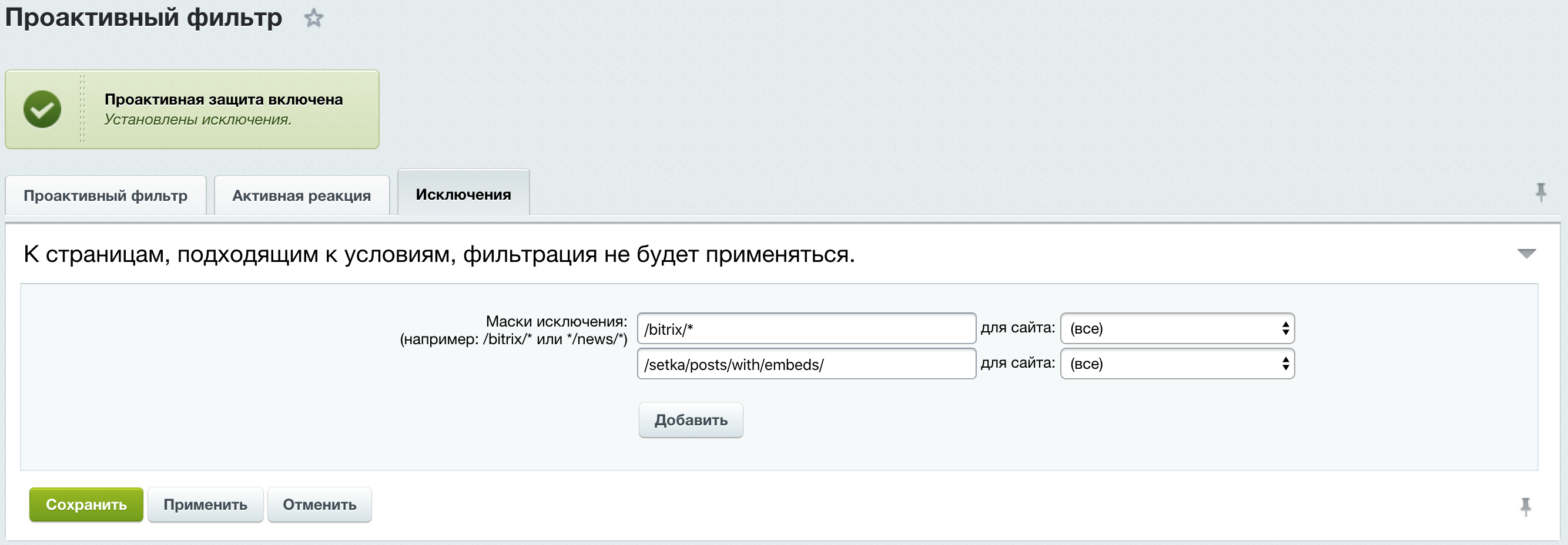

Добавив исключения в Проактивный фильтр, вы сможете отключить санитайзинг HTML-кода для определённых страниц сайта. Например, внести в список адреса всех страницы, содержащих эмбеды. Для этого: в а дмин-панели 1С-Битрикс "Рабочий стол" -> " Настройки" -> "Проактивная защита" -> "Проактивный фильтр" -> "Исключения".

Здесь введите адреса страниц, на которых требуется отключить защиту:

В некоторых случаях требования к безопасности сайта позволяют полностью отключить проверку скриптов и эмбедов.

Перед отключением, проконсультируйтесь с вашим системным администратором.

Чтобы полностью отключить защиту, проделайте следующее:

- "Рабочий стол" -> "Настройки" -> "Проактивная защита" -> "Веб-антивирус" -> "Выключить веб-антивирус"

- "Рабочий стол" -> "Настройки" -> "Проактивная защита" -> "Проактивный фильтр" -> "Выключить проактивную защиту".

Настройте особые права доступа для редакторов и контент-менеджеров. Посты этих пользователей не будут проверяться проактивной защитой.

Шаг 1. Добавьте группу пользователей

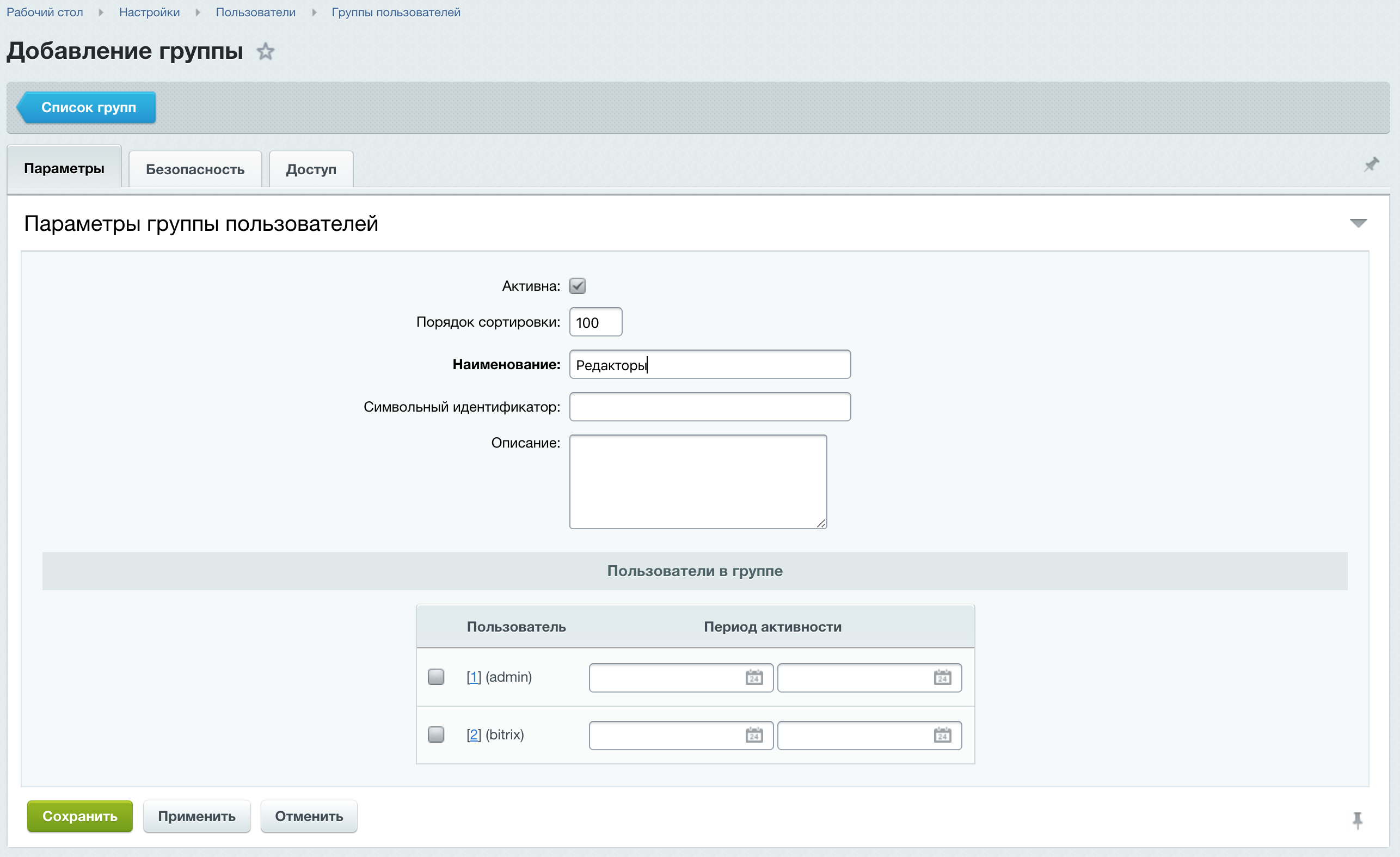

- Создайте новую группу "Рабочий стол" -> "Настройки" -> "Пользователи" -> "Группы пользователей" -> "Добавить группу". Укажите любое название в поле "Наименование", например, - "Редакторы".

![]()

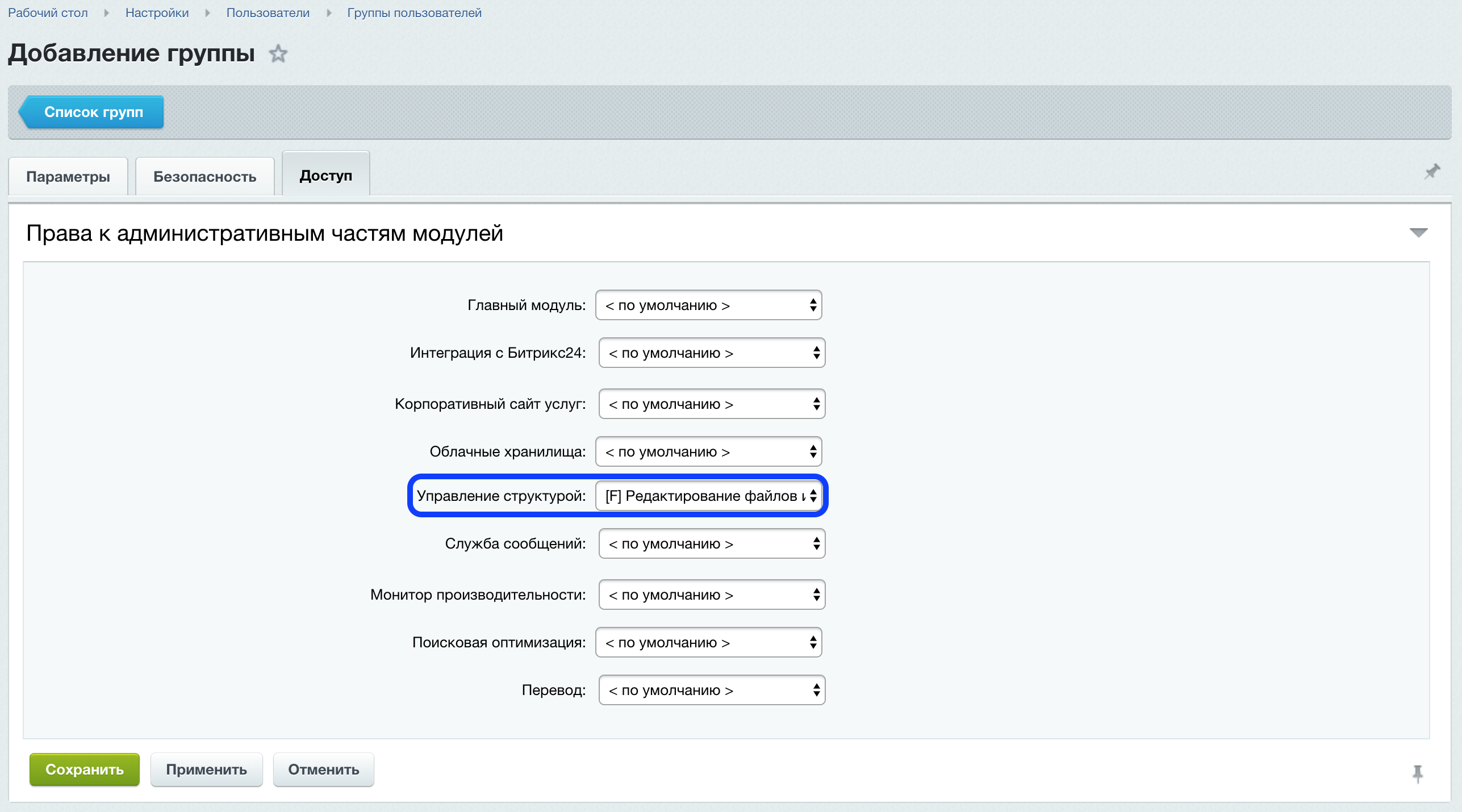

- Во вкладке "Доступ", для поля "Управление структурой" выберите значение "Редактирование файлов и папок".

![]()

- Чтобы добавить группу пользователей, нажмите "Сохранить".

Шаг 2. Настройте доступ к данным

- Группе пользователей, добавленной на предыдущем шаге, выдайте доступ к папкам публичной части сайта:

— Для папки /bitrix/admin/ укажите уровень "Чтение".

— Для папки /upload/ укажите уровень "Запись". - В настройках инфоблоков, которые можно редактировать этой группе пользователей, укажите уровень доступа "Изменение".

- Если вы используете Медиабиблиотеку, выдайте группе доступ и к ней.

Шаг 3. Разрешите вставлять в редакторе скрипты и эмбеды других сервисов

Этот шаг повторяет первый метод обхода проактивного фильтра.

Шаг 4. Настройте возможность сброса кэша

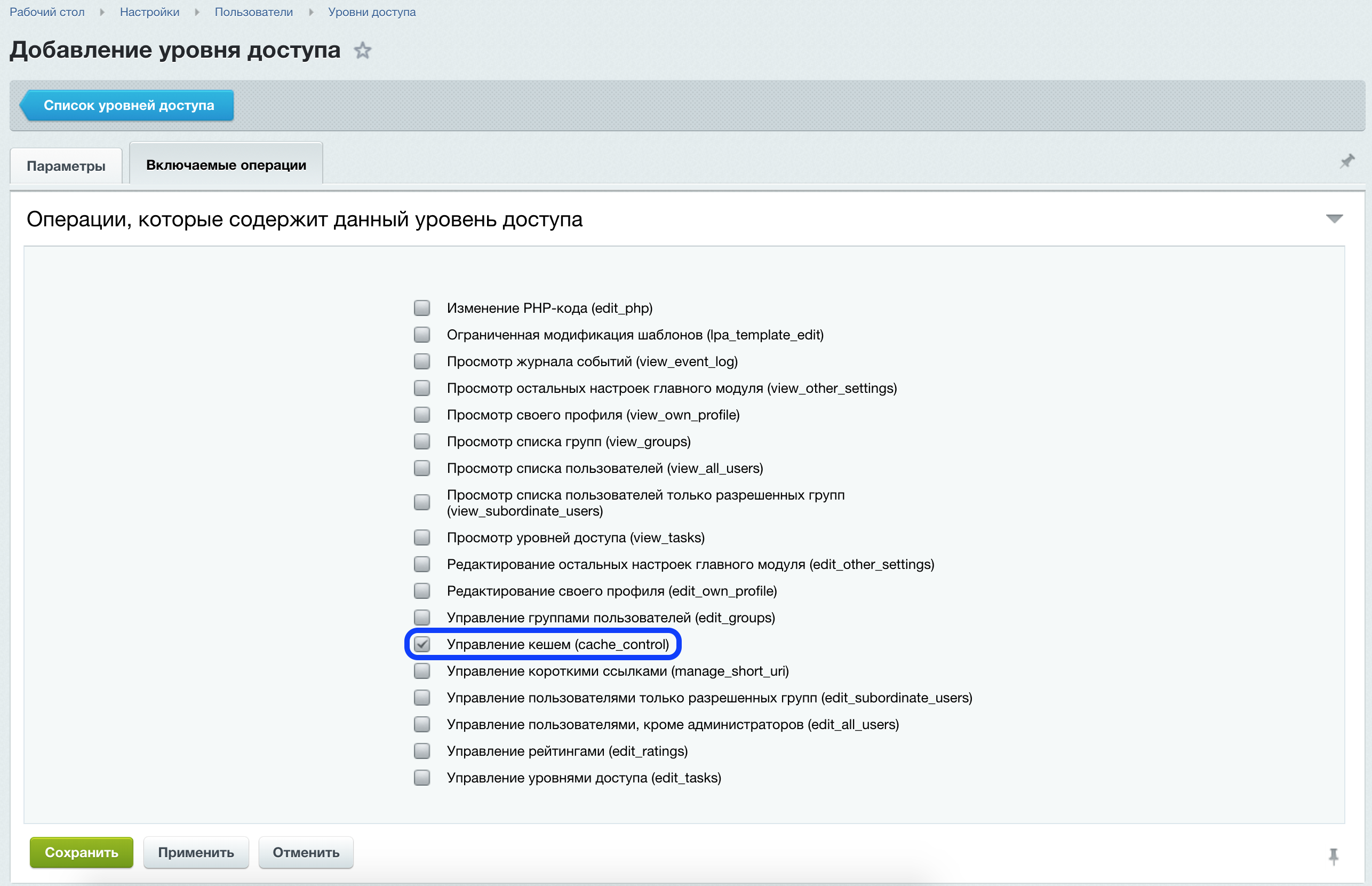

- Перейдите в "Настройки" -> "Пользователи" -> "Уровни доступа". Для модуля "Главный модуль" создайте уровень доступа "Управление кешем (cache_control)". При необходимости, включите и другие операции.

![]()

- Вернитесь в "Рабочий стол" -> "Настройки" -> "Пользователи" -> "Группы пользователей" и выберите группу, созданную на шаге 1.

- Перейдите во вкладку "Доступ" и выберите значение "Управление кэшем" поля "Главный модуль":

![]()

- Сохраните изменения, нажав "Сохранить".

Готово! Теперь все пользователи, включённые в группу "Редакторы", смогут добавлять посты с эмбедами. Для остальных групп санитайзинг HTML-кода по прежнему будет работать.

Сайт, как и любой программный продукт, подвержен вирусной атаке. Заражение сайта для владельца обычно происходит неожиданно и в самый неподходящий момент.

Все последствия заражения крайне негативны:

Снижение позиций сайта в выдаче поисковых систем в результате его блокировки.

Кража информации о заказах и клиентах

Перебои в работе сайта.

Причин заражения сайтов не так много:

Установка плагинов и модулей из непроверенных источников (не marketplace bitrix)

Сайт может быть установлен в уже зараженную среду: размещение сайта на одном хостинге с ранее зараженным сайтом.

Чаще всего мы сталкиваемся с вредоносным кодом, который не ворует заказы, не портит данные, а перенаправляет ваших посетителей на другие сайты. Современные поисковые системы научились распознавать такие вставки на сайтах и помечают сайт как зараженный. Большинство хостинг-провайдеров и поисковых систем умеют сами определять наличие такого вредоносного кода на сайтах.

К сожалению, ни хостинг, ни поисковые системы никак не реагируют на такие “заражения”. Кстати, модуль “Проактивная защита” замечает такой код в том случае, если он зашифрован. Только в этом случае он вызывает подозрение 1С-Битрикс.

Возможные способы устранения проблем с вредоносным кодом:

Самый простой способ - восстановить сайт из резервной копии. Если вы регулярно создаёте резервные копии и можете вспомнить, когда с сайтом начались неполадки, нужно взять максимально свежую резервную копию и восстановиться из неё. Это самый быстрый и дешёвый способ решения проблемы. После восстановления необходимо сменить все административные пароли.

Более сложный и трудоёмкий сценарий - поиск и удаление вредоносного кода. Если о проблеме с вредоносным кодом стало известно из уведомлений хостинг-провайдера, необходимо запросить у них список зараженных файлов. Это позволит сузить область поиска и сократить время и бюджет решения проблемы. Если списка файлов нет, необходимо проверять все файлы сайта. В 1С-битрикс их десятки тысяч. Скачиваем все файлы к себе на компьютер или загружаем специальный антивирус на хостинг и выполняем проверку. Делать нужно осторожно, обычно лечение заключается в удалении подозрительных файлов, а не вредоносного кода в них.

Для поиска вредоносного кода в нашем арсенале имеется ряд утилит и методик. Десктопные версии антивирусов: Касперский, Dr.Web и их бесплатные аналоги.

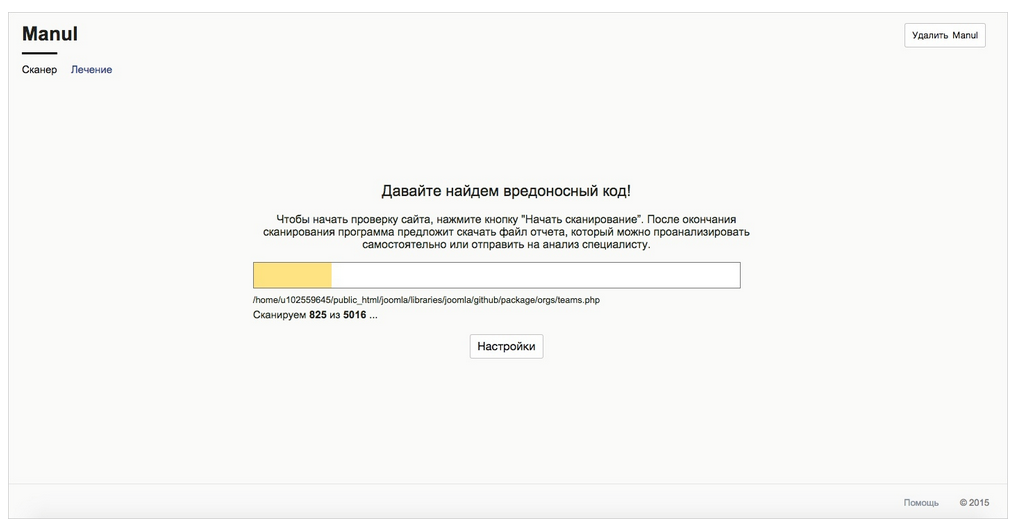

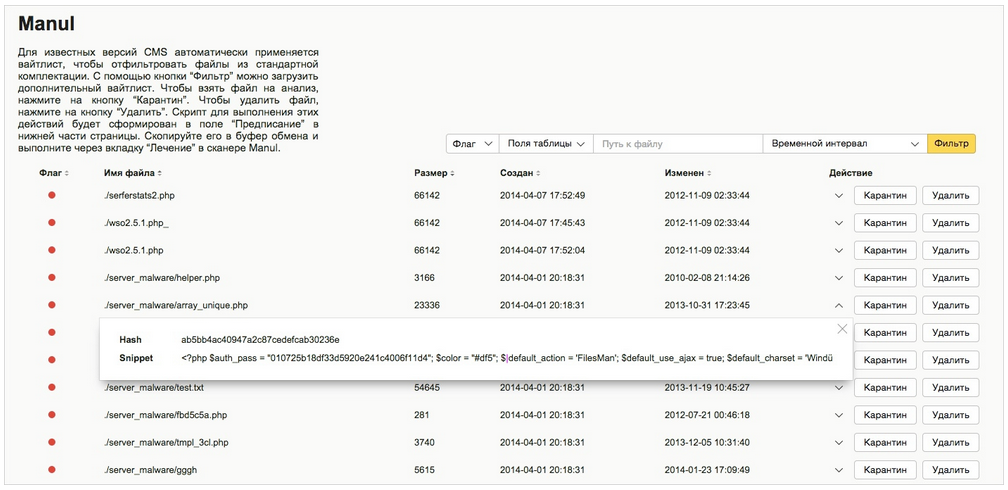

Manul - антивирусная программа, которая собирает информацию о сайте: перечень файлов и фрагменты потенциально опасного кода. Manul легко установить. Ему не нужен доступ к учётным записям администратора. Достаточно загрузить его через FTP в корень сайта и запустить.

После проверки сайта, отчет Manul необходимо загрузить в анализатор

Вредоносный код обычно встречается в обфусцированном виде, т.е. зашифрован и нечитабелен. Manul находит его и отмечает подозрительным. Вместе с вредоносным кодом он помечает и платные модули из marketplace, т.к. они тоже поставляются в зашифрованном виде. Важно, после автоматической проверки, вручную пройтись по всем помеченным файлам, отделить платные модули от вредоносного кода и вырезать последний. Для небольшого сайта вся процедура выполняется за рабочий день. Для интернет-магазинов и сайтов с “кучерявой” логикой 2-4 рабочих дня.

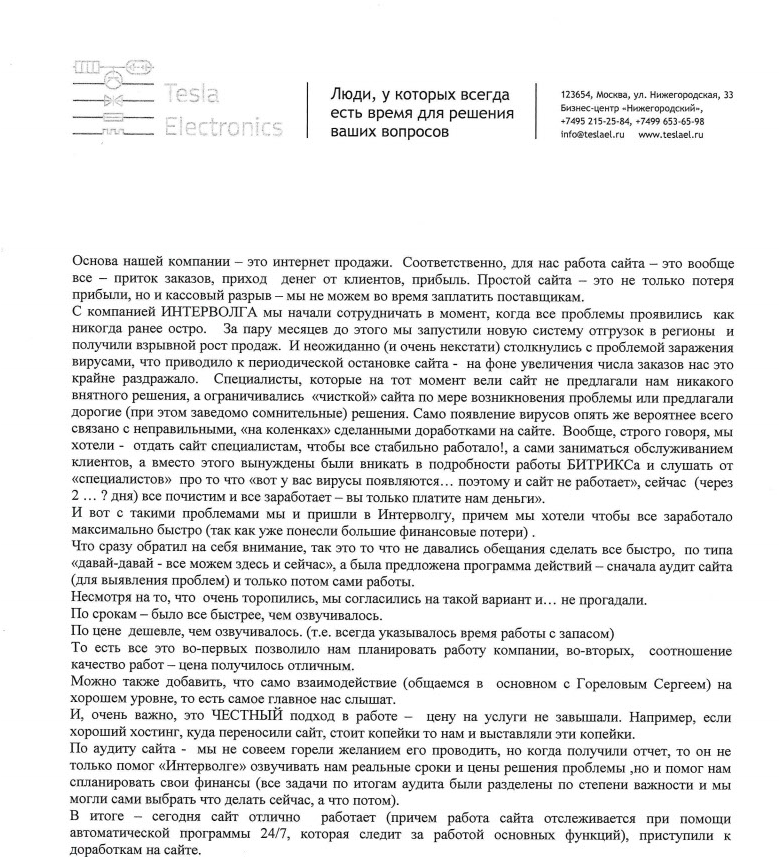

Последний опыт исцеления был связан с сайтом teslael.ru. На сайте были обнаружено несколько бэкдоров, а также самораспространяющийся вредоносный код, который перенаправлял посетителей с мобильными браузерами на другие сайты. Всё нашли, удалили, перенесли сайт на хороший хостинг.

Как известно, нет на 100% безопасных и неприступных крепостей и систем. Не важно какой у вас сайт - несколько страниц о компании или федеральный интернет-магазин, не пренебрегайте его безопасностью, соблюдайте простые правила:

Используйте сложные пароли

Размещайте сайт на проверенном хостинге

Меняйте пароли несколько раз в год

Регулярно создавайте резервные копии сайта

Периодически проверяйте сайт антивирусом

Устанавливайте дополнения из проверенных источников

Безопасность веб-сайта — один из важнейших аспектов, который нельзя игнорировать и пускать на самотек. Компания Битрикс очень серьезно относится к проблемам безопасности и предлагает ряд эффективных инструментов для защиты сайта от вирусов и взлома.

Ниже мы рассмотрим встроенные инструменты безопасности 1С-Битрикс, а также расскажем как с ними работать для получения максимальной эффективности.

- Проактивный фильтр

- Сканер безопасности веб-сайта

- Веб-антивирус

- Аудит безопасности PHP-кода

- Защита от DDoS

- Стоп-лист

- Контроль активности

- Защита административного раздела

- Контроль целостности файлов

- Защита сессий

- Панель безопасности

- Безопасная авторизация без SSL

- Журнал вторжений

- Двухэтапная авторизация и одноразовые пароли

- Защита редиректов от фишинга

- Защита от фреймов

- Хосты/домены

Рассмотрим каждый инструмент подробнее.

Проактивный фильтр защищает от большинства известных атак. Он распознает потенциальные угрозы и блокирует вторжения на сайт, анализирует и фильтрует данные, которые поступают от посетителя через переменные и куки.

Проактивный фильтр – это наиболее эффективный способ защиты от возможных ошибок безопасности, допущенных при реализации интернет-проекта (XSS, SQL Injection, PHP Including и ряда других).

Все попытки атак Проактивный фильтр фиксирует в специальном журнале и при этом информирует администратора сайта о случаях вторжения. Фильтр может заблокировать атакующего, добавив его IP-адрес в стоп-лист.

Администрирование - Настройки - Проактивная защита - сканер безопасности

Сканер безопасности — это сервис для мониторинга уязвимостей сайта. Вместе с модулем Проактивная защита сервис Сканер безопасности выполняет полную диагностику угроз безопасности веб-ресурса и своевременно их предотвращает.

Сканер проверяет окружение проекта, настройки всех систем безопасности находит, а также находит потенциальные уязвимости в коде.

Запустить сканирование можно одной кнопкой "Запустить сканирование".

Возможности сканера безопасности Битрикс:

- Выполняет внутреннее сканирование окружения проекта. Например, насколько безопасно хранятся сессии.

- Выполняет проверку настроек сайта. Например, включен ли WAF, установлен ли пароль к БД и т. д.

- Выполняет поиск потенциальных уязвимостей в коде проекта с помощью статического анализа.

- Запускает внешнее сканирование.

В результатах проверки сайта на уязвимости даются также рекомендации по их устранению. Особо важные пункты красным цветом и обозначены восклицательным знаком.

Администрирование - Настройки - Проактивная защита - Веб-антивирус

Веб-антивирус препятствует внедрению вредоносного кода в веб-сайт. Он выявляет в HTML коде потенциально опасные участки и вырезает подозрительные объекты из кода сайта.

Веб-антивирус также уведомляет администратора сайта о найденных вирусах или подозрительных частей кода.

В настройках этого инструмента можно добавить исключения, чтобы Веб-антивирус не срабатывал на безопасные, но подозрительные части кода.

Администрирование - Настройки - Инструменты - Монитор качества

Этот удобный, точный и понятный инструмент подсказывает потенциально опасные места в безопасности кода. Он не только предотвращает эксплуатацию уязвимости, но и устраняет ее источник. Проверка показывает в отчете возможные уязвимости в коде и усиливает защиту сайта от взлома.

DDoS-атака или иначе распределенная атака на сайт с помощью большого числа мусорных запросов. Справится с такой атакой может только специализированная защита.

Напомним, что на нашем хостинге для Битрикс на всех тарифах уже присутствует аппаратная и программная защита от DDoS атак.

Очень полезный инструмент, который позволяет забанить неугодных посетителей. Возможности Стоп-листа:

- Перенаправляет посетителей, параметры которых содержатся в стоп-листе;

- Блокирует пользователей по IP адресам;

- Есть ручное пополнение стоп-листа новыми записями;

- Ведется учет статистики пользователей, которым запрещен доступ к сайту;

- Можно установить период действия запрета на доступ к сайту для пользователя, IP-сети, маски сети, UserAgent и ссылки, по которой пришел пользователь;

- Можно изменять сообщение, которое будет показано пользователю при попытке доступа к сайту.

Контроль активности установливает защиту от слишком активных пользователей, программных роботов, некоторых категорий DDoS-атак, а также отсекает попытки подбора паролей перебором.

В настройках инструмента можно установить максимальную активность пользователей для сайта (например, число запросов в секунду, которые может выполнить пользователь).

Возможности инструмента Контроля активности:

- Защищает от чрезмерно активных пользователей, программных роботов и некоторых категорий DDoS-атак;

- Отсекает попытки подбора паролей перебором;

- Устанавливает максимальную активность пользователей для сайта (нормальной для человека);

- Фиксирует превышение лимита активности пользователя в Журнале вторжений;

- Блокирует пользователя, превысившего количество запросов в заданный временной интервал;

- Выводит для заблокированного пользователя специальную информационную страницу.

Этот инструмент позволяет строго ограничивать сети, которым разрешается доступ к административной части сайта. В нем можно задать список разрешенных IP, из которых можно управлять административной частью.

Это делает бессмысленными любые XSS/CSS атаки на компьютер администратора, а также перехват пароля, потому что доступ и авторизация с чужого компьютера будут невозможны.

В инструмент включена также защита от блокировки доступа самого администратора.

Администрирование - Настройки - Проактивная защита - Контроль целостности

Контроль целостности файлов помогает быстро выяснить, вносились ли изменения в файлы системы. В любой момент вы можете проверить целостность ядра, системных областей, публичной части продукта.

Система также позволяет выполнять проверку скрипта контроля на наличие изменений.

Также очень полезный инструмент защиты. Цель большинства атак на сайты — получение данных об авторизованной сессии пользователя. Включение защиты сессий делает такое похищение бесполезным.

Хранение данных сессий в таблице модуля позволяет избежать чтения этих данных через скрипты других сайтов на том же сервере, исключив ошибки конфигурирования виртуального хостинга, ошибки настройки прав доступа во временных каталогах и ряд других проблем настройки операционной среды.

Кроме того, это разгружает файловую систему, перенося нагрузку на сервер базы данных.

Панель безопасности позволяет установить и настроить уровень требуемой безопасности сайта: начальный, стандартный, высокий или повышенный. Система попутно дает рекомендации, какое действие необходимо установить для каждого параметра на выбранном текущем уровне.

Стандартный уровень безопасности — для тех проектов, где задействованы стандартные инструменты проактивной защиты продукта;

Высокий уровень безопасности — это рекомендованный уровень защиты, который получают проекты, выполнившие требования стандартного уровня, и дополнительно включающие:

- Журналирование событий главного модуля;

- Защиту административной части;

- Хранение сессий в базе данных;

- Смену идентификатора сессий.

Повышенный уровень безопасности включает специальные средства защиты, обязательные для сайтов, содержащих конфиденциальную информацию пользователей. В дополнение к высокому уровню сюда входит:

- Включение одноразовых паролей;

- Проверка целостности скрипта контроля.

Этот инструмент делает невозможным взлом паролей с формы авторизации, т.к. они шифруются по алгоритму RSA с ключом 1024 бит и в таком виде передаются на корпоративный сайт.

Безопасная авторизация с шифрованием пароля позволяет избежать передачи пароля в открытом виде без SSL. При этом все инструменты, которые использовались ранее для авторизации, продолжают работать.

Журнал вторжений регистрирует все события, происходящие в системе, в том числе необычные или злонамеренные. События регистрируются в оперативном режиме, что позволяет просматривать соответствующие записи в Журнале сразу же после их генерации.

Такая оперативность позволяет обнаруживать атаки и попытки атак в момент их проведения. Это означает, что у вас есть возможность немедленно принимать ответные меры и предупреждать возможные атаки.

Система одноразовых паролей дополняет стандартную систему авторизации и значительно усиливает систему безопасности сайта. Так реализуется двухэтапная авторизация — сначала обычный логин и пароль, а затем дополнительно еще и одноразовый пароль.

Подобную защиту можно реализовать как аппаратными средствами (аппаратные устройства-брелоки типа eToken PASS), так и программно с помощью Персонального генератора одноразовых паролей для сайта (ОТР).

В Битриксе, как и в любой CMS, для подсчета числа кликов, есть возможность реализации ссылок через редиректы. Для безопасной работы данного функционала, чтобы исключить подмену ссылок, необходимо использовать защиту от фишинга:

- Проверять наличие HTTP заголовка описывающего ссылающуюся страницу - при отмеченной опции будет проверяться наличие HTTP заголовка, описывающего страницу;

- HTTP заголовок, описывающий ссылающуюся страницу, должен содержать текущий сайт - при отмеченной опции будет проверяться наличие в HTTP заголовке записи о текущем сайте, который описывает ссылающуюся страницу;

- Добавлять цифровую подпись к перечисленным ниже URL - при отмеченной опции к адресам, перечисленным в поле Подписываемые URLs, будет добавляться цифровая подпись.

Опция позволяет разрешить/запретить загружать страницы сайта через / за счет проставление заголовка X-Frame-Options в значение SAMEORIGIN. При активиции защиты от фреймов не будет работать Вебвизор в Яндекс.Метрике. Есть способы обойти это ограничение, если добавить блокировку iframe через Nginx, в котором можно исключить блокировку для Вебвизора, в этом вам помогут в поддержке хостинга.

Опция блокирует открытие сайта по адресам, которые отличаются от разрешенных вами. Это делается за счет проверки и запрета подмены HTTP-заголовка Host.

Вы можете настроить блокировку таких попыток открытия сайта, или просто сделать переадресацию на нужный адрес.

В идеале это первое, о чем нужно позаботиться владельцу сайта. Резервное копирование позволяет восстановить рабочую версию сайта после каких-либо поломок или вторжения извне.

На нашем хостинге Джихост резервное копирование происходит в автоматическом режиме раз в неделю. Копии хранятся на независимых серверах и не занимают места на дисках клиентов.

Для создания резервной копии сайта на хостинге зайдите в свою Панель управления (https://my.jehost.ru), в меню Инструменты – Резервные копии – Новый. Будет создана текущая резервная копия.

В Битриксе резервное копирование реализовано в различных вариантах.

- Полное резервное копирование. Как следует из названия, будет создана полная резервная копия сайта со всем его содержимым.

- Выборочное копирование. Можно выбрать, какую часть сайта копировать — контент /ядро / база данных. Часто это удобнее, особенно если сайт занимает много места. Есть также настройка, которая позволяет отключить копирование отдельной папки или файла.

- Автоматическое регулярное резервное копирование. В Битриксе можно настроить автоматическое резервное копирование по расписанию. А чтобы бакапы со временем не занимали все место, можно настроить автоматическое удаление старых копий.

- Автоматический backup в облако. Еще более надежный вариант. В облаке копии хранятся независимо, поэтому надежность такого бэкапа гораздо выше.

Что делать, если сайт взломан

Признаками того, что сайт взломан, могут быть:

- рассылка спам-писем с сервера;

- Deface (подмена страницы сайта на другую, чаще всего рекламную);

- резкое увеличения потока трафика;

- перенаправления с сайта.

В ситуации, когда сайт взломан, выясните, насколько сильный нанесен вред со стороны злоумышленников, затем определите причины взлома и проведите очистку сайта.

Подключитесь к серверу, где расположен сайт, по SSH и найдите те файлы сайта, которые были изменены за период времени, в который предположительно осуществился взлом. Выполните команду:

Проверьте почтовую очередь на сервере на предмет спама. Для этого выполните команду mailq и просмотрите список сообщений. Если очередь резко превышает ожидаемую длину, то по идентификаторам подозрительных сообщений определите отправителя и скрипт, которым письмо было отправлено.

Если список очень большой, то выборочно проверьте сообщения, которые могут быть спамом. Например,

выводит заголовок письма, а команда

даст просмотреть тело сообщения.

Среди заголовков сообщения поле From: содержит отправителя, а X-PHP-Originating-Script - скрипт, которым было отправлено сообщение.

значение put_any_strong_password_here на придуманный вами пароль.

Проверьте, что во временных папках внутри директории сайта, нет неизвестных вам php и js скриптов. Выполните команду поиска временных папок:

Затем выполните поиск в них php файлов командой:

Аналогично для js файлов:

Проверьте, нет ли перенаправлений в файле .htaccess, командой:

Выполните команду поиска вирусов и вредоносного кода по шаблону:

Наиболее используемыми шаблонами здесь являются:

Одной из причин проникновения злоумышленников на сервер являются устаревшие версии CMS и их модулей. Если на сервере установлены CMS, то проверьте, установлены ли все последние обновления.

Для проверки текущей версии CMS найдите и просмотрите следующие файлы:

| CMS | Имя файла |

| Joomla | changelog.txt |

| Wordpress | wp-includes/version.php |

| DLE | engine/data/config.php, engine/ajax/updates.php, upgrade/index.php (параметр $dle_version) |

| 1C-Битрикс | /bitrix/modules/main/classes/general/version.php, /bitrix/admin/update_system.php |

| Drupal | changelog.txt, /modules/system/system.info |

Используйте панель управления ISPmanager для управления версиями CMS.

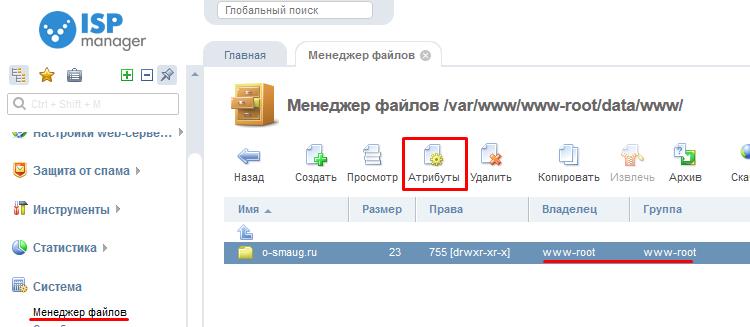

Причиной взлома сайта может быть неправильная настройка прав доступа пользователей к основной директории сайта.

Используйте панель инструментов ISPmanager для управления доступом к сайту. В разделе “Система” -> “Менеджер файлов” откройте основную папку сайта и проверьте, что столбцы “Владелец” и “Группа” содержат имя пользователя-владельца сайта. Нажмите кнопку “Атрибуты” на панели инструментов для изменения этих значений.

Использование mpm_prefork допускает такие имена владельца сайта: apache, www, www-data. Мы рекомендуем использовать mpm_itk для укрепления безопасности.

На папках общего доступа, таких как upload, tmp, может быть имя владельца 777. Чтобы убедиться в том, что этот владелец установлен только на необходимые файлы и папки, выполните команду

В результате команды вы увидите все папки и файлы, владельцем которых является 777.

Шелл-скрипт (shell script) - вредоносный скрипт, который злоумышленники загружают на сервер для дальнейшего управления. Чтобы проверить, были ли загружены шелл-скрипты на сервер и когда, выполните команду:

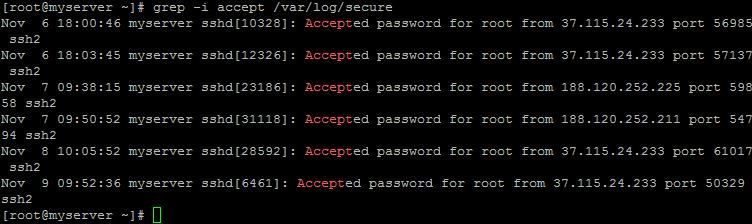

Проверьте, кто и когда успешно заходил на сервер через SSH. Для этого выполните команду:

Обратите внимание на IP-адреса в строках с “Accepted password for…”.

Проверьте, какие файлы были загружены на сервер по FTP, выполнив команду:

Обновите CMS, если версии устарели, проверьте, что установлены только необходимые модули и обновите их версии.

Удалите вручную все найденные вредоносные скрипты, сделав предварительно резервные копии этих файлов. Если в результате удаления сайт перестает правильно работать, то восстановите их и найдите строки с вредоносным кодом. Удалите эти строки, оставив файлы.

| Подключить защиту от DDoS Панель безопасности с уровнями защищенности Проактивный фильтр (Web Application FireWall) Инструмент для аудита безопасности PHP-кода Веб-антивирус Технология одноразовых паролей (OTP) Генератор одноразовых паролей (Bitrix OTP) Защита авторизованных сессий Контроль активности | | Безопасная авторизация без SSL Журнал вторжений Защита административных разделов по IP Стоп-листы Контроль целостности скрипта |

Проактивная защита – это целый комплекс технических и организационных мер, которые объединены общей концепцией безопасности и позволяют значительно расширить понятие защищенности и реакции веб-приложений на угрозы.

Это целый ряд технических решений по обеспечению безопасности продукта и разработанных веб-приложений. Несколько уровней защиты от большинства известных атак на веб-приложения включает этот модуль. И каждый уровень серьезно повышает безопасность разработанных вами интернет-проектов.

Защита от DDoS

Даже атака небольшой интенсивности потребует знаний грамотного технического специалиста для ее отражения. Справиться же с более серьезными атаками невозможно без специализированной защиты.

Проактивный фильтр (Web Application Firewall)

Проактивный фильтр (WAF - Web Application Firewal) обеспечивает защиту от большинства известных атак на веб-приложения. В потоке внешних запросов пользователей проактивный фильтр распознает большинство опасных угроз и блокирует вторжения на сайт. Проактивный фильтр – наиболее эффективный способ защиты от возможных ошибок безопасности, допущенных при реализации интернет-проекта (XSS, SQL Injection, PHP Including и ряда других). Действие фильтра основано на анализе и фильтрации всех данных, поступающих от пользователей через переменные и куки.

Включение проактивного фильтра

* Обратите внимание, что некоторые действия пользователей, не представляющие угрозы, тоже могут выглядеть подозрительно и вызывать ложное срабатывание фильтра.

|

Аудит безопасности PHP-кода

|  |

| Инструмент для аудита PHP-кода | Запустить автотетст |

Веб-антивирус

Веб-антивирус встроен непосредственно в сам продукт - систему управления сайтами. Этот компонент защиты полностью соответствует общей концепции безопасности системы и в разы повышает защищенность и скорость реакции веб-приложения на веб-угрозы.

Панель безопасности с уровнями защищенности

- проактивный фильтр (на весь сайт без исключений);

- ведется журнал вторжений за посление 7 дней;

- включен контроль активности;

- повышенный уровень безопасности для группы администраторов;

- использование CAPTCHA при регистрации;

- режим вывода ошибок (только ошибки).

- высокий уровень – рекомендованный уровень защиты, получают проекты, выполнившие требования стандартного уровня, и дополнительно включившие:

- журналирование событий главного модуля;

- защита административной части;

- хранение сессий в базе данных;

- смена идентификатора сессий.

- повышенный уровень – специальные средства защиты, обязательные для сайтов, содержащих конфиденциальную информацию пользователей, для интернет-магазинов, для тех, кто работает с критичной информацией.Дополнительно к высокому уровню:

- включение одноразовых паролей;

- контроль целостности скрипта контроля.

С помощью методики безопасной аутентификации пароли с формы авторизации ваших сотрудников невозможно взломать, поскольку они шифруются по алгоритму RSA с ключом 1024 бит и в таком виде передаются на корпоративный портал. При этом не важно, какие соединения и протоколы используют пользователи вашего портала.

- безопасная аутентификация с шифрованием пароля позволяет избежать передачи пароля в открытом виде без SSL;

- все инструменты, которые использовались ранее для авторизации, продолжат работать.

Журнал вторжений

В Журнале регистрируются все события, происходящие в системе, в том числе необычные или злонамеренные. Оперативный режим регистрации этих событий позволяет просматривать соответствующие записи в Журнале сразу же после их генерации. В свою очередь, это позволяет обнаруживать атаки и попытки атак в момент их проведения. Это значит, у вас есть возможность немедленно принимать ответные меры, и, в некоторых случаях, даже предупреждать атаки.

|

Одноразовые пароли

Система одноразовых паролей дополняет стандартную систему авторизации и позволяет значительно усилить систему безопасности интернет-проекта. Для включения системы необходимо использовать аппаратное устройство(например, Aladdin eToken PASS) или соответствующее программное обеспечение, реализующее OTP.

Контроль целостности файлов

Контроль целостности файлов необходим для быстрого выяснения - вносились ли изменения в файлы системы. В любой момент вы можете проверить целостность ядра, системных областей, публичной части продукта.

|

|

Проверка целостности скрипта контроля

|

|

Защита административного раздела

Эта защита позволяет компаниям строго регламентировать сети, которые считаются безопасными и из которых разрешается сотрудникам администрировать сайт. Перед вами простой специальный интерфейс, в котором все это и делается - задается список или диапазоны IP адресов, из которых как раз и позволяется управление сайтом. Не бойтесь закрыть себе доступ в момент установки блокировки - этот момент проверяется системой.

Каков эффект от использования данной защиты? Любые XSS/CSS атаки на компьютер пользователя становятся неэффективными, а похищение перехваченных данных для авторизации с чужого компьютера - абсолютно бесполезным.

|

Защита сессий

Большинство атак на веб-приложения ставят целью получить данные об авторизованной сессии пользователя. Включение защиты сессий делает похищение авторизованной сессии неэффективным. И, если речь идет об авторизованной сессии администратора, то ее надежная защита с помощью данного механизма является особо важной задачей. Какие инструменты использует этот защитный механизм? В дополнение к стандартным инструментам защиты сессий, которые устанавливаются в настройках группы, механизм защиты сессий включает специальные - и в некотором роде уникальные.

Хранение данных сессий в таблице модуля позволяет избежать чтения этих данных через скрипты других сайтов на том же сервере, исключив ошибки конфигурирования виртуального хостинга, ошибки настройки прав доступа во временных каталогах и ряд других проблем настройки операционной среды. Кроме того, это разгружает файловую систему, перенося нагрузку на сервер базы данных.

|

Контроль активности

Контроль активности позволяет установить защиту от чрезмерно активных пользователей, программных роботов, некоторых категорий DDoS-атак, а также отсекать попытки подбора паролей перебором. В настройках можно установить максимальную активность пользователей для вашего сайта (например, число запросов в секунду, которые может выполнить пользователь).

|

Стоп лист

Стоп-лист - таблица, содержащая параметры, используемые для ограничения доступа посетителей к содержимому сайта и перенаправлению на другие страницы. Все пользователи, которые попытаются зайти на сайт с IP адресами, включенными в стоп-лист, будут блокированы.

Читайте также: