W32 exploit gen что за вирус

5 429 • Замечательно

Написать отзыв

Написать отзыв

Oтзывы 5 429

меня устраивает полностью

Спасибо.

Спасибо. Thank you

Подписка в прошлом году стоила 1700руб

Подписка в прошлом году стоила 1700руб, в этом они предлагают продлить за 10000, вы взбесились там.

Не плохое предложение.

Пока что нравиться всё

Пока что нравиться всё, причем даже в бесплатной версии-не сильно напрягает систему,не навязчивый и в мобильной версии.,автоматически проверяет весь загружаемый и устанавливаемый контент.

Panda hyjanda)

Thank you so much for your review! We’re delighted to hear you're happy with the way we are doing things.

However, and despite having received the highest possible rating from you, we'd love to have your feedback about Panda's products.

If you want, you can send an email to cxo@pandasecurity.com, and we'll be glad to read your comments and take them into account for future improvements.

Thanks a lot for your loyalty to Panda.

We‘re looking forward to hearing from you soon.

Natalia López- Customer Experience Chief Officer

Excellent

Excellent – no reservations.

I would recommend this company to anyone!

Thank you so much for your review! We’re delighted to hear you're happy with the way we are doing things.

However, and despite having received the highest possible rating from you, we'd love to have your feedback about Panda's products.

If you want, you can send an email to cxo@pandasecurity.com, and we'll be glad to read your comments and take them into account for future improvements.

Thanks a lot for your loyalty to Panda.

We‘re looking forward to hearing from you soon.

Natalia López- Customer Experience Chief Officer

Супер.

Thanks a lot for your review! We’re delighted to hear you're happy with the way we are doing things.

However, and despite having received the highest possible rating from you, we'd love to have your feedback about Panda's products.

If you want, you can send an email to cxo@pandasecurity.com, and we'll be glad to read your comments and take them into account for future improvements.

Thanks a lot for your loyalty to Panda.

We‘re looking forward to hearing from you soon.

Natalia López- Customer Experience Chief Officer

Я очень довольна этим антивирусом и…

Я очень довольна этим антивирусом и никаких нареканий нет.

Thanks a lot for your review! We’re delighted to hear you're happy with the way we are doing things.

However, and despite having received the highest possible rating from you, we'd love to have your feedback about Panda's products.

If you want, you can send an email to cxo@pandasecurity.com, and we'll be glad to read your comments and take them into account for future improvements.

Thanks a lot for your loyalty to Panda.

We‘re looking forward to hearing from you soon.

Natalia López- Customer Experience Chief Officer

Nice and light

Nice and light, much better than pc one.

Пропускает некоторое

Большое спасибо за вашу лояльность к Panda и за ваши отзывы. Мы рады, что вы довольны тем, как мы это делаем.

Если вы хотите отправить нам больше отзывов, отправьте электронное письмо на адрес cxo@pandasecurity.com, и мы будем рады прочитать ваши комментарии и принять их во внимание для будущих улучшений.

Большое спасибо за вашу преданность Панде. Мы будем рады услышать от вас в ближайшее время.

Пока тестируем

Пока тестируем. Всем доволен

Большое вам спасибо за вашу лояльность и за отзыв! Мы рады, что вы довольны тем, как мы это делаем.

Однако, несмотря на то, что вы получили от вас самый высокий рейтинг, мы хотели бы получить больше отзывов о продуктах Panda. Если вы хотите, вы можете отправить нам электронное письмо на адрес cxo@pandasecurity.com, и мы будем рады прочитать ваши комментарии и принять их во внимание для будущих улучшений.

Большое спасибо за вашу преданность Панде. Мы будем рады услышать от вас в ближайшее время.

Bol'shoye vam spasibo za vashu loyal'nost' i za otzyv! My rady, chto vy dovol'ny tem, kak my eto delayem.

Odnako, nesmotrya na to, chto vy poluchili ot vas samyy vysokiy reyting, my khoteli by poluchit' bol'she otzyvov o produktakh Panda. Yesli vy khotite, vy mozhete otpravit' nam elektronnoye pis'mo na adres cxo@pandasecurity.com, i my budem rady prochitat' vashi kommentarii i prinyat' ikh vo vnimaniye dlya budushchikh uluchsheniy.

Bol'shoye spasibo za vashu predannost' Pande. My budem rady uslyshat' ot vas v blizhaysheye vremya.

Перед тем как принимать меры по удалению, нужно узнать, что это за вирус win32 malware gen и что он собой представляет. Это вредоносная компьютерная инфекция, принадлежащая к семейству троянов. Данный вирус имеет целый ряд характеристик, схожих с другими инфекциями этой же группы. Типичная особенность троянов – причинение серьезных проблем не только компьютеру и операционной системе, но и информации и данным пользователя, хранящихся на ПК. То есть, они могут заблокировать ее, зашифровать, либо вовсе похитить или удалить.

Следует также сказать, что, несмотря на присутствие вируса в системе, он может быть абсолютно незаметным и привести к фатальным последствиям и проблемам. Именно ввиду этого специалисты и программисты рекомендуют обращать на win32 malware gen максимум внимания, как и на любую другую угрозу, и вовремя удалять его с устройства, тем самым не дав возможность похитить ваши личные данные, в том числе финансовую информацию, регистрационную и пароли.

Как распространяется?

Существует множество способов заражения троянами, однако наиболее распространенным является неосторожная и небезопасная работа в Интернете. Если вы зашли на опасный или зараженный сайт, скачали какую-либо программу с неизвестного источника, то троян может легко загрузиться на ваш компьютер. Именно поэтому следует использовать антивирусы, которые блокируют подобные страницы и не позволяют вирусам проникать в систему.

Еще одним вариантом заражения являются торренты – это огромная платформа распространения вредоносных программ. Также эффективным способом распространения вымогателей и прочего рода угроз считаются подозрительные письма на почту и спам. При открытии инфицированного вложения, на ваш ПК будет скачан вирус, который начнет свою вредоносную деятельность. Именно поэтому перед открытием файлов и ссылок в письмах всегда дважды проверяйте отправителя. Иначе ваше устройство окажется в серьезной опасности.

Почему он вредоносен?

После проникновения в систему Windows, инфекция win32 malware gen никак себя не проявляет, но все же представляет огромные риски для компьютера и сохраненных на нем данных. Зачастую подобные вредоносные программы выступает в качестве предпосылки для проникновения более вредных и хитрых вирусов. Сразу после проникновения инфекция выходит на связь с сервером и может легко выполнить свой заранее выбранный план, предоставляя возможность другому вредоносному ПО также попасть в систему.

Не удалось устранить проблему? Обратитесь за помощью к специалисту!

В конечном итоге пользователь осознает, что его ноутбук заражен, но сделать что-либо уже достаточно трудно, так как в вирусы полностью заразили систему и начинали ее разрушать. Более того, далеко не все антивирусы способны выявить эти вредоносные программы и избавиться от них.

Поэтому мы всегда рекомендуем дополнительно пользоваться специальными сканерами, они очень эффективны и не требуют установки.

Какие проблемы может причинить?

Давай рассмотрим, чем опасен вирус win32 malware gen и что он делает с системой. Несмотря на его незаметность для пользователей, то работает в качестве процесса на заднем плане и действительно несет вред. Он предназначен для предоставления третьим лицам доступа к ПК и возможности похитить личные данные, в том числе пароли, информацию о банковских картах, кредитных картах и прочее. Кроме того, он может украсть средства с любых электронных кошельков.

Кроме вышеперечисленного, существуют и более серьезные проблемы, связанные с воздействием данного вируса. Они включают в себя:

- Неполадки с компьютером.

- Изменения в реестре.

- Сбои в системе.

- Сбои в работе антивируса.

- Нестабильный доступ к Интернету.

- Высокий риск заражения другими угрозами.

- Блокировка некоторых сайтов.

Инструкция по удалению

Есть несколько программных вариантов, с помощью которых можно удалить вирус win32 malware gen раз и навсегда. Самым удобным является его устранение с помощью программы Norman Malware Cleaner.

Не удалось устранить проблему? Обратитесь за помощью к специалисту!

У выбранной нами утилиты есть всего один существенный недостаток, а именно постоянная необходимость скачивать новую версию утилиты из-за отсутствия функции обновления без перезакачки самой программы. Во всем остальном же исключительно преимущества – абсолютно бесплатно, простой интерфейс, высокая скорость работы. Единственное, чего не хватает, так это русского языка.

Для того чтобы быстро и без каких-либо проблем вылечить компьютер с помощью данной программы, необходимо придерживаться следующей инструкции :

Вот и все, остается лишь подождать окончания сканирования, после чего утилита в автоматическом режиме найдет и удалит все вредоносное ПО с вашего устройства.

Важно! Учитывайте, что утилита находит и удаляет любые взломщики программ, поэтому если таковые имеются, то следует заранее позаботиться об их сохранности.

Не удалось устранить проблему? Обратитесь за помощью к специалисту!

Еще одна отличная бесплатная программа, которая способна быстро обнаружить и удалить практически любой вирус, включая Win32.Malware-gen. Существует очень давно, регулярно обновляется и хорошо зарекомендовала себя среди множества пользователей. Также в функционале имеется карантин, который позволит вам восстановить случайно удаленные файлы.

Итак, как ей пользоваться :

Таким образом, мы полностью вылечим компьютер или ноутбук от вредоносного ПО.

Для полноценной защиты мы рекомендуем использовать комплексные антивирусы, пускай даже и с бесплатной версией.

Если не получилось самостоятельно устранить возникшие неполадки,

то скорее всего, проблема кроется на более техническом уровне.

Это может быть: поломка материнской платы, блока питания,

жесткого диска, видеокарты, оперативной памяти и т.д.

Важно вовремя диагностировать и устранить поломку,

чтобы предотвратить выход из строя других комплектующих.

Шифровальщик WannaCry. Рекомендации

В связи с начавшейся 12 мая 2017 года массовой эпидемией вируса-шифровальщика WannaCry (WannaCry, WCry, WanaCrypt, WanaCrypt0r, Wana DeCrypt0r и др.), компания Positive Technologies получает большое количество запросов на предоставление рекомендаций по обнаружению и противодействию этой угрозе.

В связи с этим было решено сформировать базовый набор рекомендаций по противодействию этому виду вредоносного ПО. Данный документ не содержит полного и детального описания вируса-шифровальщика, так как мы ожидаем появления новых модификаций в течение этой недели с другими индикаторами компрометации.

Сегодня известно уже о как минимум 3 различных версиях WannaCry. Учитывая модульную структуру вируса, эксперты Positive Technologies ожидают появления в ближайшем будущем новых модификаций. Поэтому особенно важно максимально быстро устранить возможность распространения вируса в корпоративной сети.

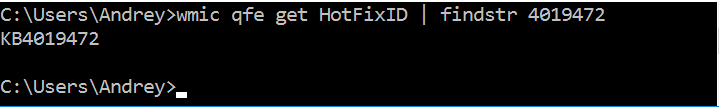

Уязвимыми к атаке WannaCry являются компьютеры под управлением операционных систем Windows начиная с XP/2003 и до 10/2016 включительно, на которых не установлено обновление MS17-010.

Подготовленный нами базовый набор рекомендаций поможет противостоять атаке на всех ее этапах:

- Рекомендации по предотвращению заражения

- Рекомендации по обнаружению заражения

- Рекомендации по локализации и ликвидации заражения

Рекомендации по предотвращению заражения

Важно! С 12 по 14 мая экземпляры вируса WannaCry распространялись через уязвимости в Windows SMB Server (445 порт TCP), причем не только в рамках организации, но и на стадии проникновения извне.

Чтобы исключить возможность заражения, следует выполнить все 5 перечисленных ниже пунктов. Их можно выполнять параллельно, но если не позволяет время – рекомендуем выполнять пункты в приведенном порядке.

Важно! Если уязвимых узлов слишком много, и быстро установить обновление не получается:

- Отключить SMBv1 на всех узлах, где она не является критичной функцией. Отключить можно вручную либо с помощью SCCM / GPO. Подробности здесь:https://support.microsoft.com/en-us/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

- Для узлов, на которых SMBv1 отключить нельзя, рекомендуется реализовать выделенный закрытый сегмент. Подключения к данному сегменту по протоколу SMB разрешить только с узлов, уже имеющих обновление безопасности и неуязвимых к атаке.

Рекомендации по обнаружению зараженных узлов

Существуют следующие способы обнаружения распространения вируса:

alert udp $HOME_NET any -> any 53 (msg:"ET TROJAN Possible WannaCry? DNS Lookup"; content:"|01 00 00 01 00 00 00 00 00 00|"; depth:10; offset:2; content:"|03|www|29|iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea|03|com|00|"; nocase; distance:0; fast_pattern; reference:url,www.bleepingcomputer.com/news/security/telefonica-tells-employees-to-shut-down-computers-amid-massive-ransomware-outbreak/; classtype:trojan-activity; sid:2024291; rev:1;)

alert smb any any -> $HOME_NET any (msg:"ET EXPLOIT Possible ETERNALBLUE MS17-010 Heap Spray"; flow:to_server,established; content:"|ff|SMB|33 00 00 00 00 18 07 c0 00 00 00 00 00 00 00 00 00 00 00 00 00 08 ff fe 00 08|"; offset:4; depth:30; fast_pattern:10,20; content:"|00 09 00 00 00 10|"; distance:1; within:6; content:"|00 00 00 00 00 00 00 10|"; within:8; content:"|00 00 00 10|"; distance:4; within:4; pcre:"/^[a-zA-Z0-9+/]<1000,>/R"; threshold: type threshold, track by_src, count 5, seconds 1; classtype:trojan-activity; sid:2024217; rev:2;)

alert smb any any -> $HOME_NET any (msg:"ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Request (set)"; flow:to_server,established; content:"|00 00 00 31 ff|SMB|2b 00 00 00 00 18 07 c0|"; depth:16; fast_pattern; content:"|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|"; distance:0; flowbits:set,ETPRO.ETERNALBLUE; flowbits:noalert; classtype:trojan-activity; sid:2024220; rev:1;)

alert smb $HOME_NET any -> any any (msg:"ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response"; flow:from_server,established; content:"|00 00 00 31 ff|SMB|2b 00 00 00 00 98 07 c0|"; depth:16; fast_pattern; content:"|4a 6c 4a 6d 49 68 43 6c 42 73 72 00|"; distance:0; flowbits:isset,ETPRO.ETERNALBLUE; classtype:trojan-activity; sid:2024218; rev:1;)

Рекомендации по локализации и ликвидации заражения

При обнаружении зараженных узлов:

- Отключить зараженные узлы от сети, выдернув сетевой кабель или отключив сетевой интерфейс или порт на коммутаторе.

- Блокировать межсегментный трафик по портам 139 и 445 внутри сети, кроме необходимых и не зараженных узлов внутри сети, используя межсетевые экраны и списки контроля доступ (ACL-листы) на коммутаторах.

- Блокировать входящие запросы на порты 139 и 445 на рабочих станциях и серверах, для которых не требуется служба SMB, с помощью Windows Firewall или межсетевого экрана в составе антивируса.

- Удостовериться в доступности из локальной сети доменов

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- Для зашифрованных машин при невозможности восстановления файлов рекомендуется сохранить зашифрованные файлы на внешнем диске или сохранить диск от компьютера на срок не менее 6 месяцев на случай появления утилиты расшифровки данных позднее. При этом машину необходимо сразу выключить.

- С целью ликвидации вируса-шифровальщика необходимо остановить выполнение сервиса mssecsvc2.0 с описанием Microsoft Security Center (2.0) Service (сервис, создаваемый вирусом, необходимый ему для дальнейшего распространения по сети), а также сервис, запускающий tasksche.exe. Обычно сервис носит имя случайного каталога, помеченного как скрытого и системного, начинающегося с 8-15 символов [a-z], и завершается тремя цифрами, созданными в одном из трех мест: %SystemDrive%\ProgramData\, %SystemDrive%\Intel\, %Temp%\. Далее обновить базы используемого антивирусного решения, провести полное сканирование зараженного узла сети и выполнить рекомендации из раздела Рекомендации по предотвращению заражения.

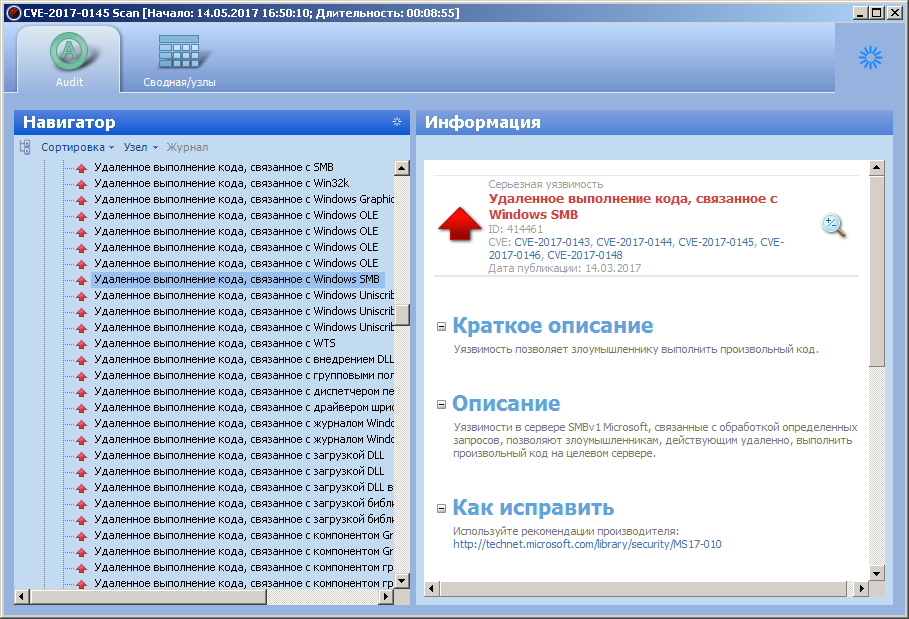

ПРИЛОЖЕНИЕ №1. Подготовка отчета по узлам с уязвимостью CVE-2017-0145 EternalBlue

Информация об уязвимости CVE-2017-0145 (Windows SMB Remote Code Execution Vulnerability) присутствует в базе знаний MaxPatrol 8 начиная со сборки 8.25.5.25279 (если используется более ранняя сборка, необходимо выполнить обновление). Обнаруживается уязвимость при сканировании узла в режиме Audit. В случае если у вас уже есть результаты сканирований на сборке 8.25.5.25279 (и системы не обновлялись после сканирования), для того чтобы получить список уязвимых узлов, достаточно подготовить отчет. Наиболее удобным будет отчет в табличном представлении, содержащий только узлы с данной уязвимостью. Его можно экспортировать в другую систему и провести установку обновления.

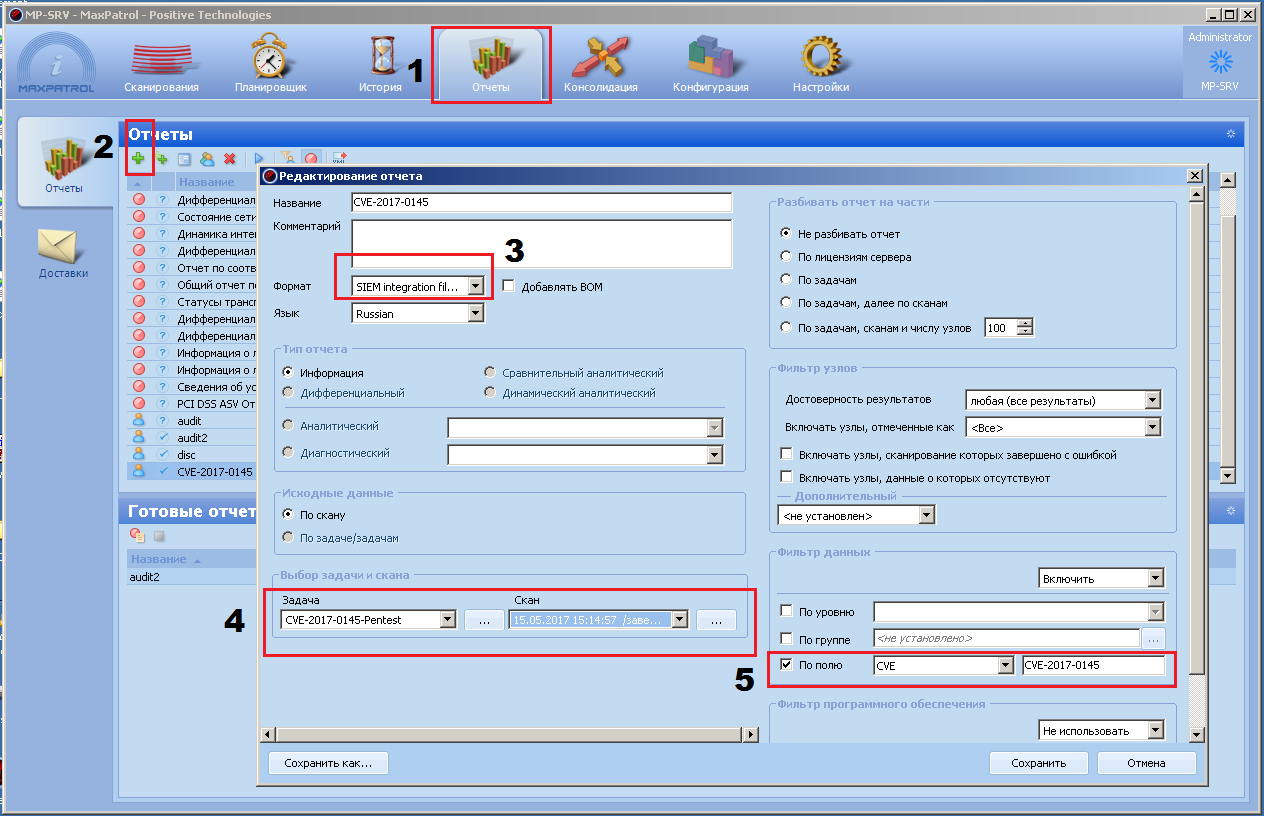

Чтобы создать отчет:

- Переходим на закладку Отчеты

- Добавляем новый отчет

- Даем отчету имя и определяем тип – SIEM integration

- В разделе Задача выбираем созданную на Шаге 3 задачу

- Включаем фильтрацию по полю CVE = CVE-2017-0145. Это позволит отобрать только уязвимые узлы

- Сохраняем отчет и запускаем

![]()

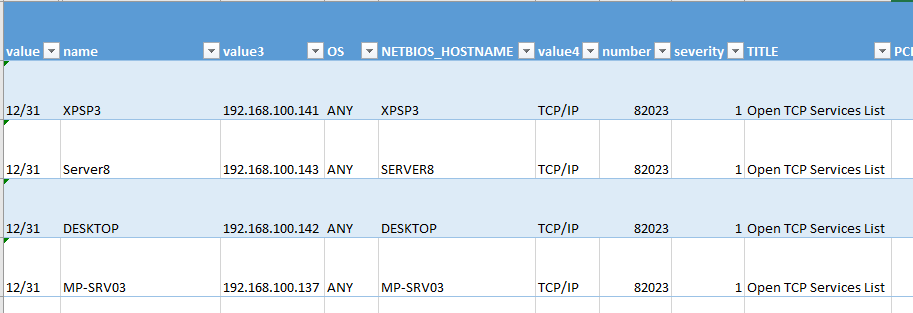

- Отчет сформирован в .XML-файле. Сохраняем его и открываем, например, в Microsoft Excel

- Экспортируем список уязвимых узлов (столбцы NETBIOS либо value3)

![]()

ПРИЛОЖЕНИЕ №2. Обнаружение уязвимости CVE-2017-0145 EternalBlue в режиме Audit

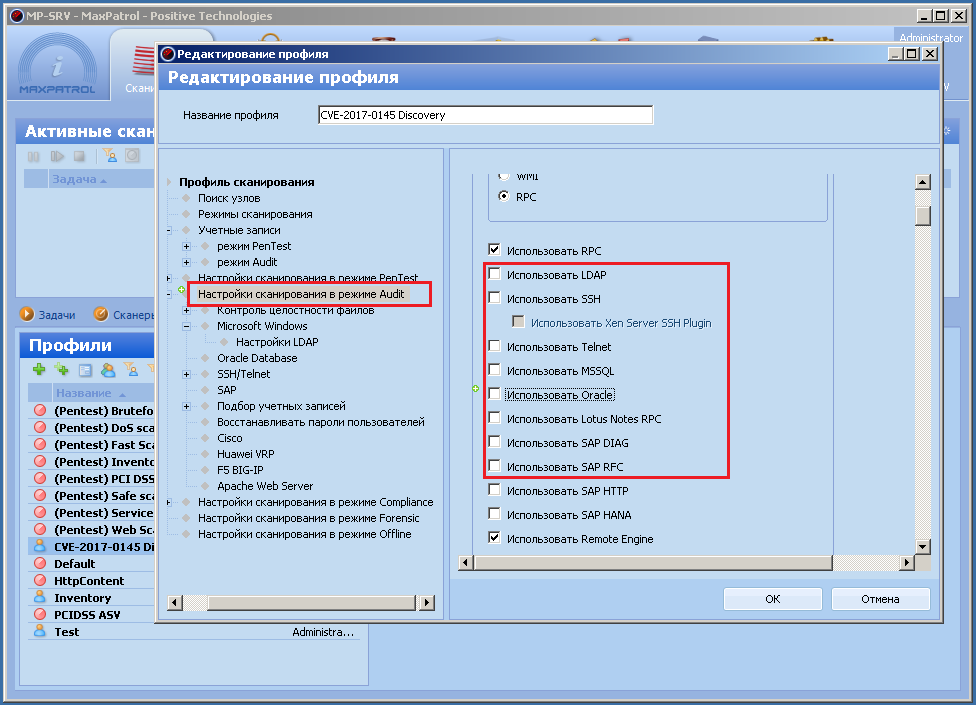

Для сканирования в режиме Audit необходима учетная запись, обладающая правами администратора на узлах сети. Для ускорения сканирования можно использовать урезанный профиль:

- Отключаем все режимы сканирования, кроме Audit

- В Настройках сканирования в режиме Audit отключаем использование LDAP, SSH, Telnet, MSSL, Oracle, Lotus Notes RPC, SAP DIAG, SAP RFC

ПРИЛОЖЕНИЕ №3. Поиск уязвимости CVE-2017-0145 EternalBlue в режиме Pentest

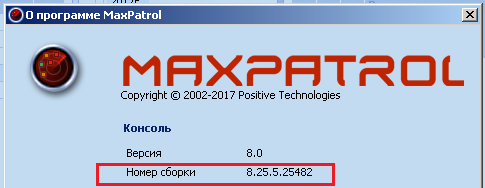

С целью более быстрого и простого поиска всех уязвимых к CVE–2017–0145 узлов выпущено обновление 8.25.5.25482, позволяющее обнаруживать уязвимость в режиме Pentest. Инструкция по созданию облегченного профиля Pentest:

- Проверяем, что используется версия 8.25.5.25482 или выше. В противном случае обновляем версию до нужной

![]()

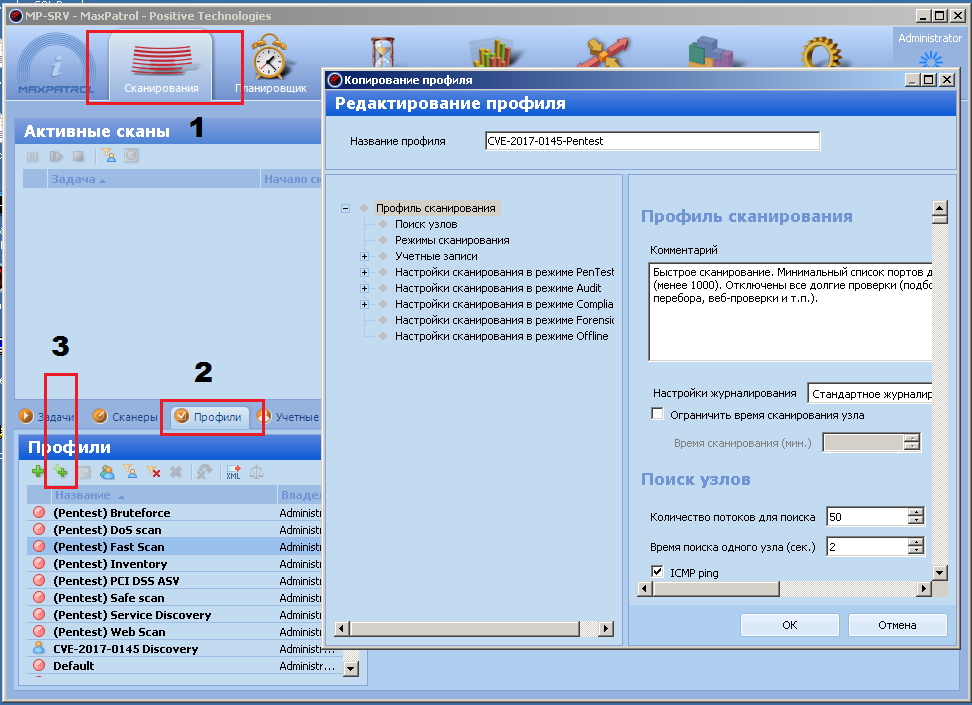

- Переходим в Сканирование

- Выбираем Профили

- Создаем профиль на основе Fast Pentest, даем профилю имя

![]()

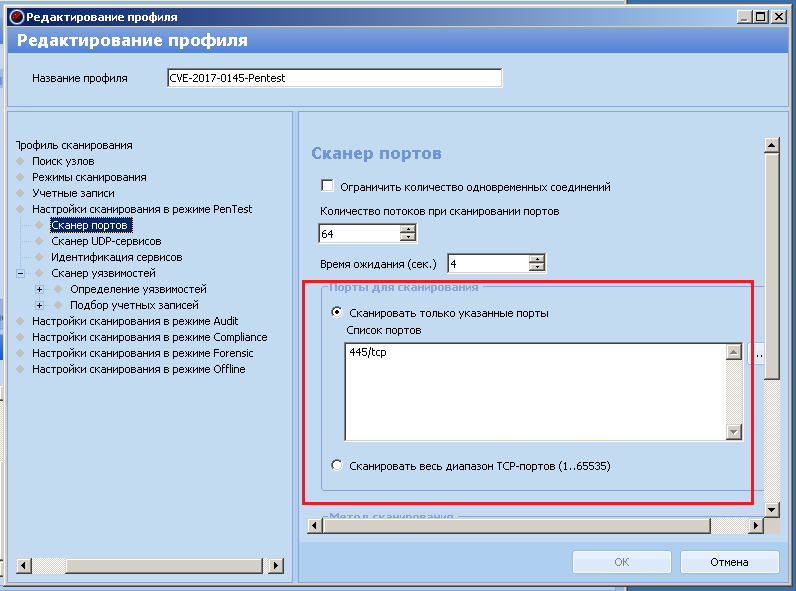

- В Настройках сканирования оставляем только порт 445/tcp в списке портов

![]()

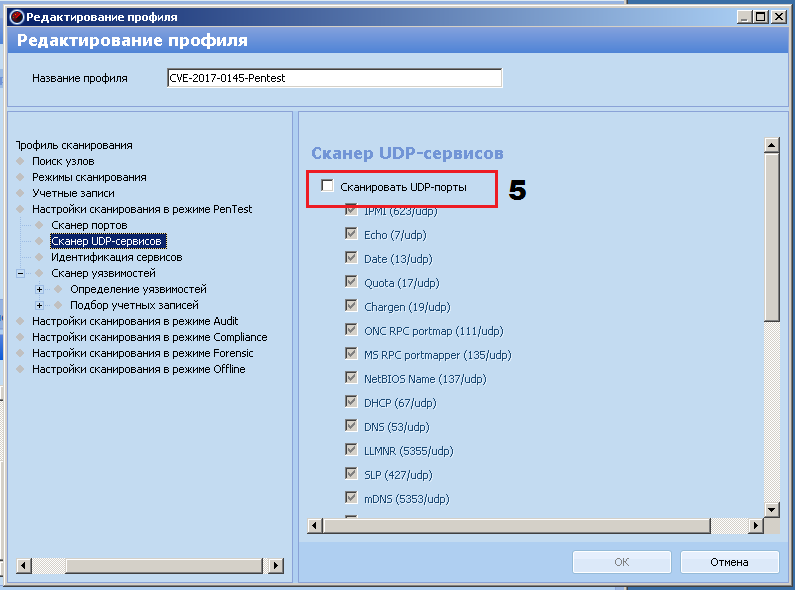

- Также в настройках полностью отключаем Сканер UDP-сервисов

- Сохраняем профиль, переходим к Задачам

![]()

- Создаем задачу, использующую профиль и выполняем сканирование

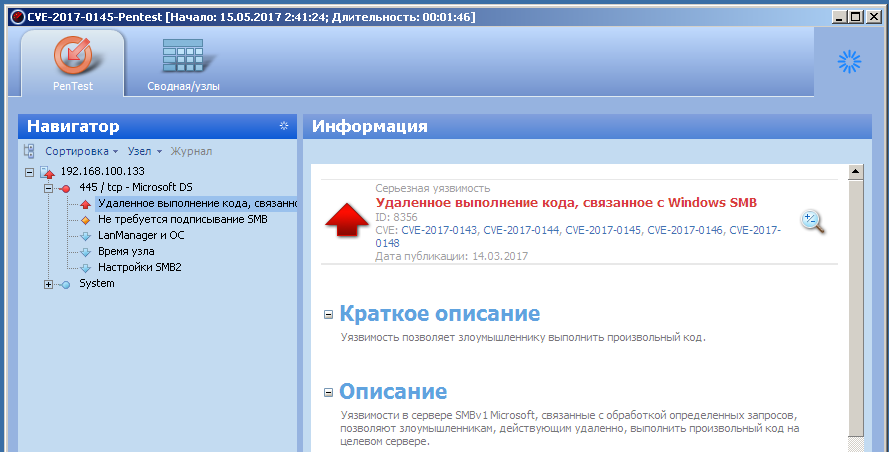

- Если узел уязвим – это будет отражено в результатах сканирования

![]()

- Переходим к созданию отчета (Приложение 1)

Троян Exploit CVE 2017 0147

Здравствуйте, столкнулся с трояном - Exploit CVE 2017 0147. Вирус не даёт выйти в интернет, крашит.

Вирус модифицированный Win32/Kryptik.BNOL

На компьютере был запущен вредоносный exe файл (есть в наличии, могу прикрепить). После этого была.

подозрение на Trojan ,подозрение на Exploit.Win32.IH_Infector.12 и Маскировка процесса

Всем привет. извините я нуб и прошу помоши у всех кто откликница и заранее СПАСИБО! Решил.

Внимание! Рекомендации написаны специально для этого пользователя. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

Антивирус реагирует на конкретные файлы или на атаки из сети?

Добавлено через 35 секунд

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Отметьте галочкой также "Shortcut.txt".

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt, Shortcut.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

вот диапазон ip моего провайдера

[89.151.128.0 - 89.151.191.255] : 89.151.128.0/18

[79.133.128.0 - 79.133.159.255] : 79.133.128.0/19

[95.81.192.0 - 95.81.223.255] : 95.81.192.0/19

Выходит что да, мой провайдер.

Оригинальная является портативной и никуда в систему не устанавливается.

Что сейчас с проблемой?

после работы удалю эту программу, но включив сегодня ПК, вирус хотел опять получить доступ к автозагрузчику Windows

Добавлено через 1 минуту

Проблема так же и висит

но нет, он всё равно кусается вирус

а вот что показывает антивирус

Обновляйте все указанное. Если после обновления проблема сохранится, продолжим.

Читайте также:

- Бешенство организация антирабической помощи населению

- Цирроз рак на фоне гепатита с

- Лечить гепатит в австралии

- Вирус эболы в казахстане

- Курсы по вирусным открытками

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Copyright © Иммунитет и инфекции