Встраиваемая система и вирус

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

Как вирусы попадают на смартфон или планшет

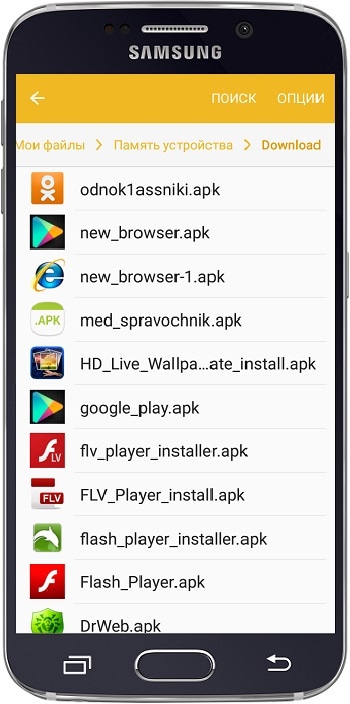

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

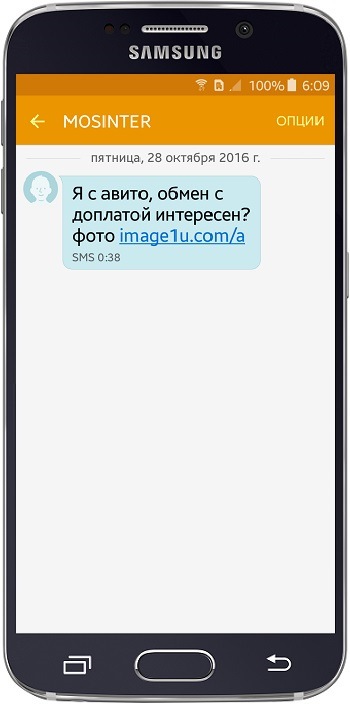

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Эпидемиологам еще предстоит понять, почему в США эпидемия развивалась именно так, но про основные факторы уже можно говорить. Для Америки таким фактором оказалась ее невероятная динамичность. Это страна высочайшей связности, что видно по авиационному трафику. Один человек может за неделю побывать в пяти аэропортах. Нью-Йорк — олицетворение этой динамичности, город с несколькими аэропортами, развитым общественным транспортом, многонациональный. Американцы много путешествуют и по миру: оказалось, что в январе, уже во время эпидемии, прямиком из Китая прилетели почти 400 тыс. человек. Сначала их не проверяли, а потом проверяли выборочно. Уже после запрета полетов из Китая множество пассажиров прилетали в США из Европы. Так что из-за своих особенностей передачи этот коронавирус угрожает открытым обществам.

Еще одним существенным фактором стало опоздание с началом массового тестирования. Когда Китай выложил в открытый доступ генетическую последовательность вируса, к выпуску своего официального теста приступил CDC — Центр по контролю и профилактике заболеваний, уполномоченное государственное агентство. Одновременно, что не запрещено, наладили тестирование университетские клиники по всей стране: по закону они не имеют права продавать тесты, но для своих больных могут их делать. Тест CDC был произведен и разослан по лабораториям, но выяснилось, что он не работает, точнее работает, если убрать из него один лишний компонент. Проблему можно было быстро решить, но ситуация в стране ухудшалась и был объявлен режим ЧП. А при этом режиме действуют особые правила: никто не может ничего тестировать без специального разрешения FDA (Управление по санитарному надзору за качеством пищевых продуктов и медикаментов). Получилась патовая ситуация: с одной стороны, тест CDC не работает, с другой — университетским клиникам запретили проводить свои тесты и даже исправлять неработающий тест CDC. По той же причине США не могли купить немецкий тест. Так страна потеряла две-три важнейшие недели на старте эпидемии. Сейчас массовое производство тестов налажено, но болезнь уже очень широко распространилась и контролировать ее чрезвычайно сложно.

Нью-Йорк, к сожалению, повторяет сценарий самых тяжелых очагов коронавируса в Италии. Система здравоохранения не справляется с наплывом больных и не может оказать помощь всем нуждающимся. Но если в Италии смертность до сих пор сконцентрирована в возрастных группах риска, то в США она отражает экономическое и расовое неравенство. Смертность среди афроамериканцев и латиноамериканцев почти вдвое выше, чем среди белых. Возможно, потому, что они живут в более густонаселенных районах, чаще пользуются общественным транспортом, работают там, где вокруг люди. В их семьях чаще живут сразу несколько поколений. У них больше хронических болезней и меньше возможностей обратиться к врачам из-за отсутствия страховки. Сейчас медицинская поддержка расширена для всех слоев населения. Пациентов с COVID-19 лечат и без страховки, правительство оплатит расходы напрямую госпиталям в рамках пакета экономической помощи.

В итоге всю мощь американской науки и медицины мобилизовали на борьбу с коронавирусом. Начался беспрецедентный по открытости обмен информацией. Все учатся на ходу, врачи советуются в блогах. Нет времени для обычной научной дискуссии в виде статей и препринтов, хотя они выходят тоже. Ведутся испытания известных, уже одобренных или почти одобренных для использования на людях лекарств с целью перепрофилирования на лечение COVID-19. Времени на испытание новых пока нет. Две вакцины вошли в стадию клинических испытаний. Огромную роль здесь играют NIH — Национальные институты здоровья, главная научно-медицинская структура США с бюджетом $30 млрд.

Многие коллективы, которые занимались другими вопросами, перепрофилируются для борьбы с эпидемией. Мой собственный коллектив в Университете Северной Каролины в Чапел-Хилл в последние годы не занимался вирусной тематикой, но сейчас переключился на эти работы. Мы ищем, как эффективнее доставлять лекарства к тем органам и тканям, где они требуются, уменьшая дозу и риск для организма. Исследования, связанные с коронавирусом, — единственные работы, которые сейчас можно вести в университете, все остальное закрыто.

Жизнь, скорее всего, не станет прежней вплоть до внедрения вакцины, но мы научимся жить с этим вирусом. Важно найти наиболее эффективную медицинскую и эпидемиологическую стратегию. Люди думают, как потенциально снизить заболеваемость. Например, главный инфекционист США Энтони Фаучи уже заявил, что Америке придется научиться жить без рукопожатий.

Главный урок состоит в том, что ни Америка, ни мир, за исключением азиатских стран, наученных горьким опытом ТОРС, оказались не готовы к пандемии такого масштаба. И это несмотря на то, что о риске пандемий говорили вирусологи, о них снимали фильмы.

Ясно, что нужно будет изменить подход к запасам критического оборудования, защитного и медицинского, на случай пандемий. Ясно, что необходима система быстрой, надежной и массовой диагностики. Но все предсказать невозможно, и нужен другой подход к оценке рисков, как локальных так и глобальных, возможно на основании анализа больших данных и возможностей ИИ. Задача тут такая же, как при поиске террористов, — научиться слушать информационный шум и выявлять первые случаи болезни еще до распространения. Для этого важно иметь свободу обмена информацией между государствами в области значимых рисков. Сокрытие критической информации об эпидемии — это преступление против человечества. Мы наказываем за допинг на Олимпиаде, а в данном случае вред гораздо больше. Очевиден и вред от изоляционизма — необходимо сотрудничество ученых и врачей по всему миру. Кооперация и защита интеллектуальной собственности — это вещи совместимые, государства должны не наказывать, а стимулировать ученых за сотрудничество в области здравоохранения.

Хорошо, если после пандемии изменится отношение к медицине и к науке в целом. Здравоохранение должно сильно измениться и в Европе, и в Америке, и, я надеюсь, в России. Сам характер эпидемии коллективный, эта катастрофа очень наглядно всем показывает, что наше здоровье зависит от здоровья окружающих. И до эпидемии на американских предвыборных дебатах горячо обсуждалась реформа здравоохранения, которая расширила бы доступ граждан к медицинской помощи, а теперь поддержка реформы только возрастет. Многие политики вынуждены будут изменить свои взгляды.

До пандемии наиболее радикальные предложения демократов в области всеобщего здравоохранения казались нереалистичными из-за своей невероятной дороговизны: десятки триллионов долларов в течение десятилетия. Однако сегодня с учетом уже принятых из-за пандемии стимулирующих мер (более $2 трлн) такие суммы уже не кажутся совсем невозможными. И хотя у демократов на праймериз победил более умеренный в плане расходов Джозеф Байден, я уверен, что здравоохранение станет одной из основных наряду с экономикой тем в его противостоянии с президентом-республиканцем Дональдом Трампом. И весьма вероятно, что эти вопросы соединятся друг с другом. Наукоемкое здравоохранение и медицинские технологии могут стать одним из факторов экономического роста и глобальной конкурентоспособности США в ближайшее десятилетие. Скорее всего, американцев не ждет шведский вариант государственного бесплатного здравоохранения, но охват базовой медицинской помощью должен расшириться.

Хотя Windows распространена повсеместно, существует множество альтернативных операционных систем для корпоративных и домашних пользователей, и их популярность набирает обороты. Однако на поверку оказывается, что альтернативные ОС не настолько безопасны, как многие считают.

Рис.1. Старые добрые времена… сообщение от вируса BHP

Первая вредоносная программа для MS-DOS появились в 1986 году. К счастью, код загрузочного вируса Brain содержал имена, адреса и телефоны его авторов. Вначале братья Амжад и Басит Фарук Алви (Amjad and Basit Farooq Alvi) утверждали, что создали вирус с целью оценить уровень компьютерного пиратства в Индии. Однако впоследствии вирусописателям пришлось признать, что они утратили контроль над своим экспериментом.

Рис. 2. Шелл-код в Backdoor.UNIX.Galore.11

В последующие годы было написано множество вирусов, и вскоре оказалось, что они существуют практически для всех операционных систем. Так, для Commodore Amiga было создано более 190 вредоносных программ. Для Atari ST было написано два десятка зловредов, в том числе вирус C’t (http://www.stcarchiv.de/am88/06_viren.php), который был опубликован в журнале C’t в виде текста на ассемблере, так что читатели могли самостоятельно его воспроизвести. Этот пример хорошо иллюстрирует спокойное отношение к компьютерным вирусам, характерное для того времени.

Эпоха расцвета вирусов, червей и прочих зловредов наступила, когда личные компьютеры пользователей получили доступ ко всемирной паутине. До этого вредоносный код мог распространяться только через дискеты; с появлением интернета вредоносные программы — такие как Melissa и ILOVEYOU — получили возможность за считанные минуты обогнуть весь земной шар. Другим важным фактором стала унификация платформ: вредоносные программы, распространяемые через электронную почту, смогли полностью реализовать свой потенциал (и стать значительной угрозой для интернет-пользователей) только после того, как Windows и Outlook заняли ведущие позиции на рынке программного обеспечения. Широкий набор ОС, типичный для сектора домашних пользователей в 1980-е годы, сменился преобладанием MS-DOS и Windows. Кроме того, появление интернета привело к тому, что вредоносные программы получили возможность поддерживать связь со своими создателями.

Раньше распространение вирусов и червей было делом случая, и их создатели не могли управлять этим процессом. Благодаря интернету появилась возможность красть данные с компьютера-жертвы или передавать команды вредоносной программе, находящейся на удаленном жестком диске. Это создало идеальные условия для организации DDoS-атак и массовых спам-рассылок, а также подарило киберпреступникам отличную возможность зарабатывать деньги, распространяя вредоносные программы. Естественно, злоумышленники заинтересованы в том, чтобы созданное ими вредоносное ПО заразило как можно большее число компьютеров. Именно поэтому миллионы троянцев, ежедневно рассылаемых по электронной почте, рассчитаны на пользователей Windows — вредоносный код для BeOS или Plan 9 не позволил бы киберпреступникам добиться желаемого эффекта. Таким образом, являются ли альтернативные операционные системы более безопасными, чем Windows XP — вопрос спорный. Даже если предположить существование операционной системы, которую абсолютно невозможно взломать, на жестком диске пользователя всегда найдется более чем достаточно приложений, уязвимости в которых могут быть использованы для атаки.

Из-за своей лидирующей позиции на рынке платформа Windows стала стандартной мишенью для вредоносного ПО. Для Windows пишется на порядок больше зловредов, чем для других ОС. Типы вредоносных программ, создаваемых для Windows и для других платформ, также сильно отличаются друг от друга. Фактически, можно сказать, что вредоносное ПО разделилось на две части: программы для Windows — и для прочих ОС.

| Операционные системы | Всего | Backdoors, Hacktools, Exploits & Rootkits | Вирусы и черви | Трояны |

| Linux | 1898 | 942 (50%) | 136 (7%) | 88 (5%) |

| FreeBSD | 43 | 33 (77%) | 10 (23%) | 0 (0%) |

| Sun Solaris | 119 | 99 (83%) | 17 (15%) | 3 (2%) |

| Unix | 212 | 76 (36%) | 118 (56%) | 3 (1%) |

| OSX | 48 | 14 (29%) | 9 (19%) | 11 (23%) |

| Windows | 2247659 | 501515 (22%) | 40188 (2%) | 1232798 (55%) |

Рис. 3. В то время как пользователей Windows атакуют троянцы, другие

операционные системы подвергаются нападениям червей и руткитов.

Вредоносные программы, разрабатываемые для Windows, чаще всего рассчитаны на то, чтобы захватить контроль над компьютером-жертвой, а затем использовать последний для проведения DDoS-атак и рассылки спама. Кроме того, злоумышленники стараются по возможности задействовать сетевого червя, чтобы заразить как можно больше компьютеров. Даже если пользователь узнает о том, что его компьютер заражен, для киберпреступников это не станет катастрофой: современные ботнеты настолько велики (например, согласно оценкам специалистов, в состав ботнета Kido/Conficker входит несколько миллионов компьютеров), что потеря одной зомби-машины не сказывается на их эффективности.

Вредоносные программы для Unix-подобных систем имеют совсем другие цели. Они остаются незамеченными и крадут данные о кредитных картах из интернет-магазинов или пароли пользователей. Чаще всего для атаки используются не троянцы, а известные уязвимости серверных сервисов.

Читатель может спросить: а стоит ли вообще волноваться? Как показывают цифры, по сравнению с Windows-системами любая альтернативная ОС — это тихая гавань. Однако не следует обольщаться: троянцам не нужны права администратора, чтобы красть данные или соединяться со своим сервером через 80-й порт. Linux-подобные системы становятся все более популярными, и их пользователям следует быть готовыми к новым угрозам.

В конечном итоге, самую серьезную угрозу безопасности системы представляет вера в то, что она является неуязвимой. В наши дни даже продающиеся в дисконтных магазинах компьютеры имеют предустановленную антивирусную защиту. Однако многие пользователи Linux отказываются устанавливать даже бесплатные антивирусные анализаторы вроде ClamAV, утверждая, что они им просто не нужны. Кроме того, имеются высокопроизводительные решения с открытым исходным кодом, в которых использованы такие технологии, как SELinux и AppArmor, а также системы обнаружения вторжений. Те, кто не используют эти решения (считая, что они не нужны, или не желая тратить силы и ресурсы на их установку), вероятно, останутся в неведении, когда их компьютер будет захвачен преступником, движимым жаждой наживы.

Коммерческие предприятия не могут позволить себе такую роскошь, как миф о собственной безопасности. Любой сервер требует антивирусной защиты — хотя бы для того, чтобы обеспечить безопасность многочисленных Windows-пользователей сети.

Чтобы остановить атаку на уровне шлюза, следует побеспокоиться о сетевых экранах, системах обнаружения и предотвращения вторжений. Вне зависимости от того, установлены ли серверные системы или выделенные серверы, при атаке на шлюз Linux/Unix-подобные системы часто выступают в качестве первой линии защиты для внутренней сети. Правильно настроенный сетевой экран, в дополнение к определению доступных сервисов и обеспечению первой линии защиты от хакерских атак, может также предотвращать распространение саморазмножающихся вредоносных программ (червей) через сетевые соединения. Например, чтобы защитить сеть от червя Lovesan.a, достаточно заблокировать TCP-порты 135 и 4444.

Сетевой экран также может быть использован для минимизации нанесенного ущерба. Если в сети есть зараженные компьютеры, блокирование портов предотвращает установление зараженными машинами соединений с другими компьютерами, и таким образом защищает систему от зловреда. Чтобы свести к минимуму общий риск заражения, при настройке сетевого экрана следует предусмотреть разнообразные пути заражения и способы атак и четко определить, какие сервисы и порты будут считаться доверенными.

Однако находчивые программисты нашли способы обойти подобную простую защиту. Например, можно обмениваться пакетами, используя туннелирование и доверенные сервисы, такие как DNS и HTTP. По этой причине добавочные интеллектуальные модули вроде систем обнаружения и предупреждения вторжений, а также сетевые экраны уровня приложений служат полезным дополнением к классическим сетевым экранам.

Конечно, прокси-серверы не в состоянии гарантировать абсолютную защиту. Даже самый лучший антивирус не может открыть файлы, защищенные паролем. Возможности прокси-технологий также ограничены, когда дело касается зашифрованных VPN-соединений.

Sendmail также предлагает API-интерфейс (Milter API), предполагающий установку фильтра, состоящего из нескольких вирусных сканеров и спам-фильтров (обычно двух-трех вирусных сканеров и двух спам-фильтров), проверяющих почтовый трафик. Преимущество такой конфигурации состоит в том, что вирусный сканер может быть установлен на выделенной машине, что снижает нагрузку на почтовый шлюз. В такую систему легко интегрируются отказоустойчивые решения — например, кластерный MTA и кластерный контент-фильтр. Также довольно часто используются полностью интегрированные кластерные и отказоустойчивые решения, представляющие собой MTA и контент-фильтр, реализованные в одной системе. Внутренние почтовые серверы выигрывают от присутствия фильтр-систем, установленных перед ними, поскольку это позволяет экономить ресурсы, затрачиваемые на сканирование почты и хранение писем со зловредами и спамом, а также на обработку почтового трафика при большом объеме последнего. По этой причине небольшим компаниям также стоит задуматься об установке подобных систем. Некоторые производители предлагают готовые решения, которые отличаются простотой управления.

Данные, хранящиеся в электронном виде, зачастую представляют большую ценность для компании, будь то производственные планы, складские реестры и т.д. Личные данные или информация, требующая особой защиты (списки сотрудников, резюме соискателей, финансовые документы и т.п.) часто хранятся на файловых серверах, которые должны быть надежно защищены в целях предотвращения кражи данных, их изменения или шпионажа.

Для некоторых альтернативных систем также существуют модули ядра (Linux, FreeBSD), которые защищают не только сам Samba-сервис, но и все объекты в системе. Такие модули существуют для NFS, а также для FTP- и веб-серверов. Недостаток подобных решений состоит в том, что необходимо заранее убедиться в поддержке нового ядра модулями, а после обновления ядра модули приходится перекомпилировать.

Серверы под управлением альтернативных ОС весьма популярны. Поставки AS/400, Solaris, HP-US, IRIX и AIX и др. включают в себя все, начиная от файловых систем и систем баз данных до специальных отраслевых приложений и программ для управления финансами. Трудности в поиске подходящего защитного решения обусловлены не только выбором платформы операционной системы, но и разнообразием процессорных архитектур (SPARC, PPC, Itanium, Alpha, MIPS, PA-RISC — в дополнение к Intel). Если защитное решение для конкретной системы не найдено, ее следует изолировать от остальной сети, чтобы свести к минимуму риск заражения. Для этого можно использовать разделенные сети с выделенными сетевыми экранами, ограничение доступа или системы обнаружения и предотвращения вторжений (IPS и IDC).

99% всех клиентских сетей состоят из компьютеров, работающих под управлением Windows. Тем не менее, рабочие станции под управлением Linux, BSD и Mac OS X также нуждаются в защите, так как возможность атаки на них полностью исключить нельзя. Для распространения вредоносных программ используются такие носители, как CD и DVD, дискеты и zip-диски. Флэшки и внешние USB/FireWire-диски также циркулируют между системами, что дает вредоносному ПО еще одну возможность для распространения.

Еще одна проблема заключается в том, что наряду с рабочими станциями и ноутбуками, сегодня все шире используются смартфоны и карманные компьютеры, которые также необходимо защищать. В сетях стандартных конфигураций источник угрозы очевиден — это интернет. Но сегодня системным администраторам и специалистам по компьютерной безопасности приходится также заниматься защитой внутренних узлов сети. И то, что разнообразие платформ с каждым днем растет, только усложняет эту задачу. В дополнение к различным версиям Windows Mobile, существуют Symbian и Linux, а также проприетарные системы, разрабатываемые различными компаниями для своих целей. Подобрать защитное ПО для таких систем является трудновыполнимой, а подчас и просто невыполнимой задачей.

Заключение

Читайте также: