Вредоносное по и вирусы судебная практика

Обычный пользователь ПК не подозревает обо всех угрозах, которые его подстерегают при обычном пользовании интернета. И тем более он не знает, что огромное количество людей трудится над созданием и распространением вредоносного программного обеспечения по сети. Злоумышленники совершают это по разным причинам, но на все правонарушения должны существовать четко определенные законы.

Итак, сегодня мы поговорим про компьютерные вирусы, методы, пути и способы их распространения, разработку, профилактику заражения и другие нюансы такого компьютерного преступления.

Особенности злодеяния

Новые виды правонарушений, к сожалению, не всегда своевременно обрабатываются законотворческими органами. В большей степени это относится к сфере информационных технологий. Достаточно размытые рамки и определения преступлений не всегда позволяют наказать виновных в полной мере.

Про создание, использование и распространение вредоносных компьютерных программ как преступление поговорим далее.

В законодательстве данное преступление формализовано как создание, распространение или применение вредоносных программ, которые могут уничтожить, нарушить, копировать информацию. Краткая характеристика уголовно-правовых аспектов преступления:

| Объект | Безопасность общества |

| Объективная сторона | Действия, повлекшие нарушение общественной и личной безопасности, дестабилизацию работы технических средств, нарушение целостности информации |

| Субъект | Физическое, обладающее всеми характеристиками дееспособного, лицо старше шестнадцати лет |

| Субъективная сторона | Прямой умысел |

Преступление считается полным, начиная с момента создания вируса или иной вредоносной программы. Не обязательно дожидаться ее распространения, поэтому в состав преступления входят несколько этапов формирования:

- Создание;

- Внедрение;

- Распространение;

- Нанесение ущерба.

Это его основные квалифицирующие признаки, на их основе формируется состав преступления, его сложность, оцениваются последствия. Про способы передачи вредоносных компьютерных программ, распространяемых людьми погорим в следующем разделе.

Предупреждая заражение компьютера обычных пользователей или офисных служащих, необходимо четко объяснить всем как именно вирусы и иные программы попадают в ПК. Существует множество путей, рассмотрим наиболее популярные из них:

- Загрузка информации с зараженного съемного носителя – диск, флеш-карта и т.д.;

- По сети Интернет – спам на почтовые ящики, посещение подозрительных сайтов, скачивание нелегального ПО и т.д..

Пересылка вирусов на мобильные устройства также карается по статье 273 УК Рф, о чем и расскажет видео ниже:

Методика расследования

Сотрудники правоохранительных органов расследование дел по созданию и распространению компьютерных вирусов делят на два больших блока:

- Установление факта создания недружественных программ;

- Поиск людей, связанных с этим фактом – создателей и распространителей.

В первом блоке, если мы говорим о безопасности организаций, обнаружить преступника помогают опросы сотрудников пострадавших предприятий. Подозрительная активность и интерес к структуре программ, программированию лиц, профессия которых это не подразумевает, должна насторожить следователей. Осмотр учетной документации так же поможет в раскрытии преступления.

Наказание и ответственность по статье 273 УК РФ за создание и распространение компьютерных вирусов в России

- По ст. 273 УК РФ подсудимый может получить до четырех лет ограничения, лишения свободы или принудительных работ по первой части статьи.

- Организованная группа по второй части статьи увеличит свое наказание до пяти лет в лишении свободы и принудительных работах.

- За тяжелые последствия создания и распространения вирусов самое суровое наказание – до семи лет лишения свободы.

Судебная практика

Судебная практика по статье 273 УК РФ весьма обширна, вот лишь некоторые примеры из нее:

- Подсудимый, используя свои навыки программирования и обращения с техникой, внедрял в ПО игровых приставок вредоносный код, обходя тем самым защиту и нарушая условия лицензионного соглашения. По статье 273 суд назначил наказание в виде года и шести месяцев ограничения свободы.

- Нарушитель принес на флеш-карте вредоносную программу и поместил ее на компьютер потерпевшего с целью материальной выгоды. Как следствие была произведена блокировка информации. Судом было утверждено наказание: 10 месяцев ограничения свободы с подпиской о невыезде и обязанностью отмечаться в органах правопорядка.

Взломы электронной почты и неправомерный доступ, засилье вирусов, нарушение правил пользования компьютеров — все это рано или поздно потребует от преступника ответственности.

О еще одном случае из судебной практики по статье 273 УК РФ расскажет следующий видеосюжет:

Разработка и распространение вредоносных программ (компьютерных вирусов) — это правонарушение, ответственность за которое установлена действующим Уголовным кодексом РФ. О том, что это такое, какие существуют способы распространения вирусов, а также какими характеристиками обладает названный состав правонарушения, расскажем в этой статье.

Понятие

Написание и создание компьютерных вирусов — это особый вид правонарушения, возникший в связи с развитием сети Интернет. Как известно, повсеместно развитие информационных технологий началось интенсивно в XXI веке и именно в этот период появились такие преступления, как создание вирусов.

Новые виды правонарушений не всегда своевременно обрабатываются законотворческими инициативами, особенно это касается информационных технологий. Поэтому законодательство в этой сфере относительно новое.

Важно! Главной особенностью, которой пользуются лица, занимающиеся разработкой и распространением программ (компьютерных вирусов), является трудно доказуемость, поскольку необходимо предоставление неоспоримых фактов, что именно это лицо именно в этот момент находилось за компьютером, совершая противоправные действия.

Ещё можно указать несколько особенностей этого вида правонарушений:

- Разнообразие вирусов.

- Степень вреда, который они могут принести.

Под вредоносными программами следует понимать различного вида приложения, способные нанести вред информации, содержащейся на цифровых устройствах.

Вредоносная программа может сделать следующие действия:

- Скопировать информация.

- Внести изменения в данные.

- Стереть часть информации.

- Полностью удалить сведения.

- Перенаправить информацию в другое место.

- Заблокировать или ограничить полностью работу программного обеспечения.

Существует несколько видов вредоносных программ:

- Сетевые черви. Самый безобидный вид вредоносной программы.

- Троянская, представляющая собой вредоносный код, основным действием которого является кража, изменение, перенаправление данных.

- Вирусы, делящиеся на:

- перезаписывающие;

- паразитирующие;

- вирусы-компаньоны.

Способы распространения вредоносных программ

Поскольку компьютерные вирусы достаточно разнообразны, существует много способов их распространения. Основными способами распространения вирусов является:

- Попадание на компьютер при помощи установки зараженного диска.

- Занесение и распространения при помощи флеш-карт.

- Передача и распространение через интернет:

- рассылка спама на почтовые ящики пользователей;

- при посещении подозрительных сайтов;

- при скачивании нелегального программного обеспечения.

Далее, перечислим методы проникновения вирусов:

- Вредоносный код размещается в самом начале полезного программного обеспечения — метод оттеснения.

- Дестабилизирующая программа вписывается в конец полезной, так называемый метод приписывания.

- Вредоносный код вписывается в середину полезного программного обеспечения, иными словами метод вытеснения.

- Вирус распространяется, заражая полезные файлы.

Указанные сбои можно получить в результате:

- активации работы компьютера, при загрузке к работе ранее установленных программ;

- установки файлов;

- скачивания шаблонов документов;

- просмотра почтовых извещений;

- перехода на сайт;

- применения различные компьютерных гаджетов и установления для них программ;

- использования беспроводной сети.

Характеристика преступления

Рассмотрим основные характеристики состава преступления — распространение вредоносных программ (статья 273 УК РФ).

Объектом является безопасность общества при использовании программного обеспечения, вычислительной техники, приложений, иными словами, общественные отношения, которые призваны обеспечивать безопасность компьютеров, а также расположенной на них информации.

Объективную сторону составляют действия в результате которых появляется дестабилизация в работе благонадежного программного обеспечения. Иными словами, деяния в результате которых возникло вмешательство, а также сбой в программном обеспечении, повлекшее за собой нарушение целостности хранимой информации.

Объективная сторона включает в себя такие действия как:

- Создание специальных программ, основной целью которых является уничтожение, копирование, изменение информации.

- Распространение таких программ либо носителей их содержащих.

Субъектом этого вида правонарушений является физическое лицо (гражданин), возраст которого достиг 16 лет. При этом данное лицо должно быть вменяемым и осознавать тяжесть совершаемых своих последствий и полностью нести за них ответственность.

Субъективная сторона выражается в прямом умысле, поскольку работая и создавая вирус, её создатель осознавал возможность нанесения вреда надлежащему программному обеспечению.

При этом субъективную сторону можно охарактеризовать двумя формами вины:

- Умысел, по отношению к совершаемому преступному деянию. То есть, иными словами, лицо осознавало неправомерность совершаемых действий, понимало, что ими оно может нанести вред информации либо даже предвидело наступившие последствия, но продолжало осуществлять их.

- Неосторожность, по отношению к наступившим последствиям в результате использования вредоносной программы.

Квалифицирующие признаки

Названное выше преступление считается совершенным с момента создания вирусной программы. Иными словами, необязательно дожидаться его распространения, достаточно лишь его создания (написания).

Соответственно в состав преступления входят следующие действия:

- Создание, иными словами, результат деятельности со сформированными определенными командами, определёнными для работы на компьютере, а также нанесения ему вреда в виде копирования, перемещения, реконструирования информации и пр.

- Внедрение, под которым следует понимать процесс настройки вируса под определенную программу, а также ознакомление с ним пользователей.

- Распространение, иначе как предоставление доступа в любой материальной форме, в том числе путем продажи, проката, сдачи внаем либо предоставления взаймы. Распространение любого носителя с вредоносной программой будет являться его передачей третьим лицам.

Квалификационный состав можно определить следующим образом:

- Правонарушение совершено лицами, которые заранее договорились о нём (простой или организованной группой).

- При совершении правонарушения были использованы служебные полномочия.

- Нанесен крупный вред.

- Существовал корыстный мотив при совершении правонарушения.

- Последствия, наступившие в результате совершения правонарушения, являются тяжкими, либо существуют реальные угрозы, что такие последствия вскоре наступят.

Важно! Квалифицировать данное преступление довольно сложно так как:

- Затруднительно отследить откуда появился вирус.

- Сложно определить кто его создатель, поскольку этот файл может очень долго гулять по просторам интернета анонимно.

- Трудно установить наличие злого умысла у создателя программы, даже если удастся его определить.

Ответственность

Статья 273 УК РФ за распространение вирусов содержит в себе ответственность, которая может наступить в результате их написания, распространения:

- ограничение свободы сроком до 4 лет;

- принудительные работы на срок до 4 лет;

- лишение свободы сроком до 4 лет с выплатой штрафа до 200 000 рублей либо лишение заработной платы на срок до 18 месяцев.

Если названные правонарушения совершены группой лиц, при использовании служебного положения, последует наказания в виде:

- ограничение свободы на срок до 4 лет;

- принудительные работы на срок до 5 лет с ограничением (без такового) права занимать определенные должности до 3 лет;

- лишение свободы на срок до 5 лет с выплатой (без такового) штрафа в размере от 100000 рублей до 200000 рублей или в размере заработной платы за период от 2 до 3 лет с ограничением (без такового) права занимать определенные должности до 3 лет.

Помимо перечисленного виновные лица могут быть лишены прав занимать определённые должности на срок до 3 лет.

Внимание! Если названное преступление повлекло за собой тяжкие последствия, наказание будет выражаться в виде лишения свободы на срок до 7 лет.

Судебная практика

Судебная практика по указанному вопросу довольно обширна.

Приведем несколько её примеров:

- В своём Апелляционном определении Верховный суд Чувашской Республики от 13.01.2014 по делу № 33-57/2014 определил, что исковые требования истца о взыскании компенсации за нарушение авторского права удовлетворены правомерно, поскольку приговором суда лицо было признано виновным по ч.1 ст. 273 УК РФ, а именно в распространении и сбыте программы, правообладателем которой являлся истец.

- В Апелляционном определении Свердловский областной суд от 15.03.2016 по делу № 22-2111/2016 изменяет приговор, назначенный за нарушение авторских и смежных прав; создание, использование и распространение вредоносных компьютерных программ, в связи с тем, что изменена категория преступления с тяжкого на средней тяжести.

- Своим Определением Санкт-Петербургский городской суд от 22.08.2013 № 33-12094/2013 оставил без изменения решения суд в котором лица были признаны виновными в совершении преступлений, предусмотренных ч. 1 ст. 273 УК РФ.

Создание и распространение компьютерных вирусов (вредоносных программ) в России подлежит уголовному преследованию и наказывается в порядке, предусмотренном ст. 273 УК РФ.

Многолетнее противостояние Android и iOS убедило миллионы пользователей в том, что у платформе Google существует масштабная проблема засилья вирусов, а мобильная ОС от Apple якобы от этой проблемы избавлена. Однако в сентябре стало известно, что и в App Store могут попасть вирусы, и не существует универсального способа застраховать себя от кражи ценных данных.

Как выяснилось, в Google не только не игнорируют эту проблему, но и активно борются с ней, в том числе в России. TJ поговорил с представителями отдела безопасности Android Себастианом Порстом (Sebastian Porst) и Адрианом Людвигом (Adrian Ludwig) о прошедшей в 2015 году кампании по борьбе с несколькими семействами вирусов, распространённых в России, а также узнал их мнение по необходимости установки антивирусов и спросил совета по обеспечению безопасности на мобильных платформах.

Если все приложения в Google Play сканируются на предмет угроз по умолчанию, то на устройствах пользователей у компании есть три основных метода борьбы против потенциально опасных программ (PHA, potentially harmful application). Первый — показывать уведомление при попытке установки PHA, второй — анализировать уже установленные приложения и предлагать пользователю удалить их, третий — следить за общим состоянием безопасности системы, проверять, не было ли взлома.

Согласно собственной статистике Google, в конце 2014 года в России было около 8,5% Android-устройств с установленными приложениями, которые загружали PHA из сторонних источников. К сентябрю 2015 года их количество удалось снизить до 2,5%.

Большой скачок в конце 2014 года Себастиан Порст объясняет усилением мер по обнаружению вредоносных программ.

У нас раньше просто не было такой видимости. […] Я думаю, что в конце 2014 года мы больше узнали о плохом состоянии дел в России в целом — это был всплеск не новых приложений, а лишь не обнаруженных старых.

Себастиан Порст, глава разработки антивирусных решений Android Security

Компании пришлось проконсультироваться с носителем русского языка, чтобы уведомления от Google были осмысленными и полезными. Хотя количество уведомлений выросло в шесть раз, пользователи всё равно продолжали устанавливать вирусы.

В результате Google удалось удалить около 80-85% обнаруженных вредоносных приложений в России. Почему компания не смогла удалить их полностью, неизвестно: это требует дальнейшего изучения проблемы.

Из проведённой борьбы с вирусами на Android в компании вынесли два урока. Во-первых, выяснилось, что отображение предупреждений на экране устройства не даёт желаемого эффекта, а удалённое стирание вирусов гораздо более эффективно. Во-вторых, права администратора, которыми владельцы Android-устройств наделяли вредоносные приложения, оказались слишком могущественным инструментов в руках злоумышленников.

С другой стороны, сами хакеры оказались не приспособлены к такой быстрой зачистке, однако для полноценной борьбы с вирусами требуется постоянное функционирование укомплектованной специалистами команды. Тем не менее всегда останется большой процент пользователей, которые будут игнорировать все требования безопасности.

Себастиан Порст, глава разработки антивирусных решений Android Security

Для предотвращения таких ситуаций в дальнейшем Google внесла некоторые изменения в Android M (Android 6.0 Marshmallow). В SDK для разработчиков запретили использовать метод getRunningTasks для отслеживания активности других программ, а для вывода системных сообщений потребуется явное разрешение от пользователя. Помимо этого, хакерам усложнили удалённое управление своими вредоносными приложениями через команды по SMS: для их активации каждый раз будет требоваться подтверждение от владельца устройства.

Адриан Людвиг, сотрудник Android Security

Это была не единственная попытка обойти систему безопасности, рассказал Людвиг. Российских хакеров обычно можно было идентифицировать по времени включения их сети дистрибуции вирусов: оно совпадало с началом рабочего дня в России. При этом злоумышленники старались вносить изменения в свои программы вечером пятницы, предполагая, что в Google не смогут отреагировать до начала следующей рабочей недели. Однако в Android Security Team распознали эту особенность поведения и стали в это же время вносить изменения в работу своих антивирусных систем: когда хакеры просыпались утром субботы по московскому времени, их программы не функционировали так, как надо.

Исторически сложилось так, что Google ранее не публиковала отчётов о найденных в Android уязвимостях: этим всегда занимались сторонние фирмы, специализирующиеся на кибербезопасности. Однако в конце лета 2015 года ситуация поменялась: вместе с ежемесячными обновлениями устройств Nexus компания стала разглашать обнаруженные баги: в открытом доступе есть отчёты за август и сентябрь.

У Android существует программа выплат за найденные уязвимости, однако компания никогда не вознаграждала отчёты об успешно работающих эксплойтах (вредоносных программах, использующих существующие уязвимости). По словам Людвига, за время существования программы Google выплатила исследователям более 100 тысяч долларов.

Хотя платформу iOS часто критикуют за закрытость, в открытости Android тоже есть свои проблемы: до недавних пор считалось, что в отличие от Android, на операционной системе от Apple исключено появление вирусов и вредоносных приложений. Людвиг считает, что проблема — в открытости Android как экосистемы, то есть одновременно и в том, что делает платформу Google уникальной.

Думаю, что фундаментальное различие [Android и iOS] заключается как раз в этой открытости. Мы разрешаем свободный обмен информацией, да теперь и сами делимся этой информацией — например, об уязвимостях платформы. На техническом уровне все продвинутые технологии, которые доступны для защиты платформы, внедрены в Android, но открытость определённо влияет на то, что происходит.

Адриан Людвиг, сотрудник Android Security

Абсолютно. Это то, что мы поняли годы назад. Открытость, с одной стороны, позволяет свободнее обсуждать то, что уже известно, а с другой — помогает другим найти то, что они ищут. Например, мы иногда обнаруживаем проблемы, затронувшие одно, два, пять устройств. Проблема должна быть невероятно большой и заметной, чтобы мы смогли её заметить, но это привлечёт и других людей к её изучению.

Адриан Людвиг, сотрудник Android Security

Если мы видим, что вы перескакиваете из одной страны в другую в течение пяти минут, мы, вероятно, заблокируем все попытки, чтобы разобраться в том, что происходит. Тем не менее когда имеешь дело с несколькими миллиардами пользователей, всегда будут случаться ошибки. Может, когда-нибудь алгоритм сможет учесть наличие письма с электронным билетом на самолёт в почтовом ящике — это как раз пример того, как система может становиться всё более и более точной.

Адриан Людвиг, сотрудник Android Security

По мнению Людвига, Android должен самостоятельно предоставлять все необходимые инструменты для борьбы с вредоносными приложениями, хотя в компании и не против существования сторонних антивирусов.

Так как мы являемся открытой платформой, создание [антивирусов] сторонними разработчиками более чем приветствуется, однако мы не видим никаких подтверждений тому, что пользователи получают от этого какую-то особую пользу или нуждаются в них. [Антивирус] уже есть [в Android]: это Safety Net, Verify Apps. Мы хотим обеспечить фундаментальную защиту пользователей и устанавливаемых ими приложений.

Адриан Людвиг, сотрудник Android Security

Для поддержания безопасности Android-устройства Людвиг советует соблюдать два простых правила: всегда устанавливать приложения из Google Play и иметь пароль блокировки экрана. Сам он пользуется сложным текстовым паролем, так как на его смартфоне хранятся конфиденциальные данные, однако для большинства людей будет достаточно ПИНа или паттерна разблокировки.

Саркис Дарбинян, партнер Центра цифровых прав, считает, что рост связан с доступностью и популярностью цифровых технологий. По его мнению, все большее количество людей начинает использовать различные платформы, электронные средства и даже криптовалюты, в связи с чем интерес к киберпространству растет и у преступников, увеличивается количество взломов целых платформ и личных аккаунтов, а также утечек данных со стороны крупных IT-компаний.

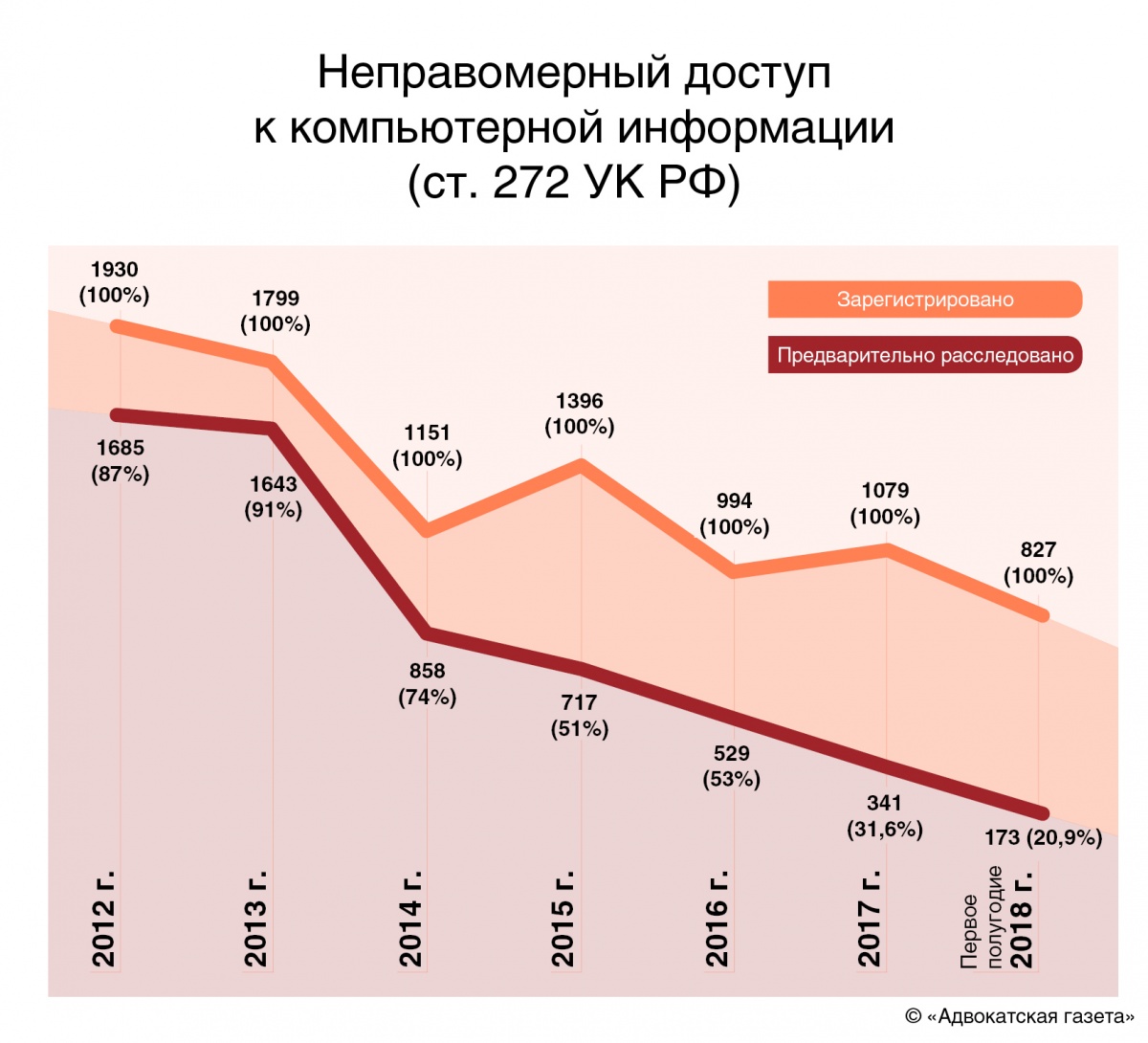

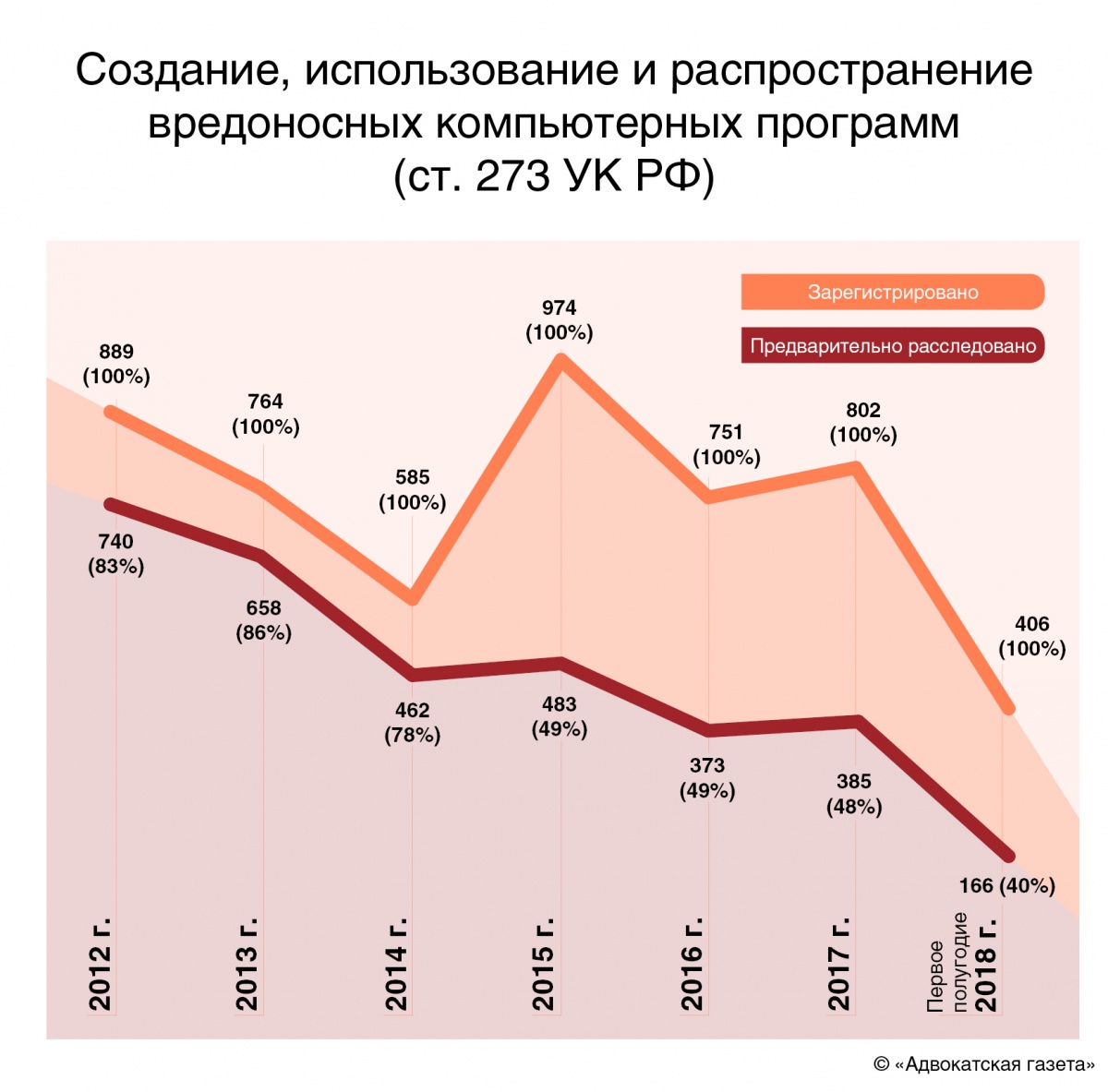

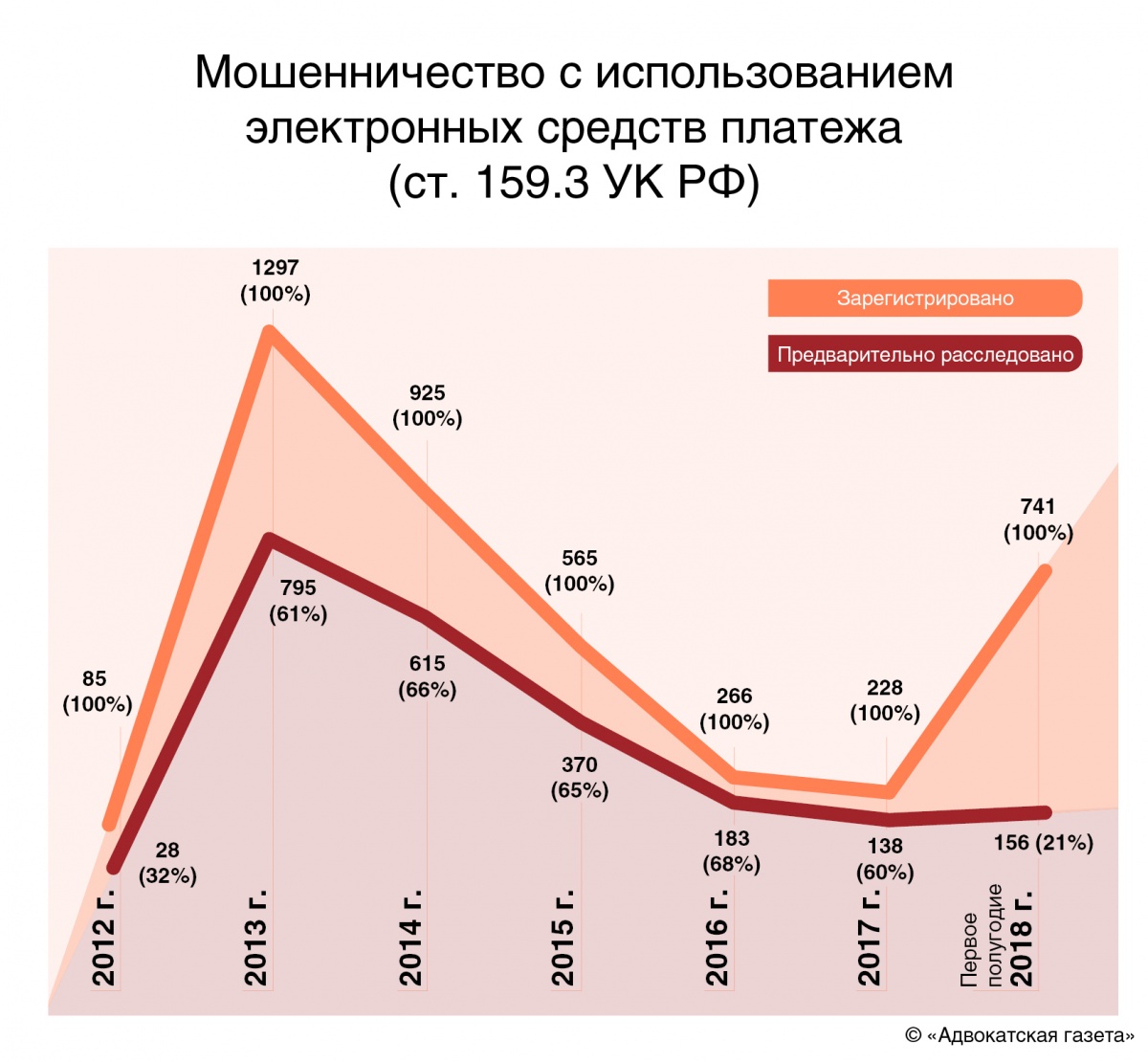

Статистика роста числа киберпреступлений за период действия соответствующих норм УК РФ

| 2011 | 2012 | 2013 | 2014 | 2015 | 2016 | 2017 | Янв.–июнь 2017 | Янв.–июнь 2018 | |

|---|---|---|---|---|---|---|---|---|---|

| Мошенничество с использованием электронных средств платежа, ст. 159.3 УК РФ | – | 85 | 1297 | 925 | 565 | 266 | 228 | 110 | 741 |

| Преступления в сфере компьютерной информации, гл. 28 УК РФ | 2698 | 2820 | 2563 | 1739 | 2382 | 1748 | 1883 | 1192 | 1233 |

| Неправомерный доступ к компьютерной информации, ст. 272 УК РФ | 2005 | 1930 | 1799 | 1151 | 1396 | 994 | 1079 | 722 | 827 |

| Создание, использование и распространение вредоносных компьютерных программ, ст. 273 УК РФ | 693 | 889 | 764 | 585 | 974 | 751 | 802 | 470 | 406 |

| Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей, ст. 274 УК РФ | 0 | 1 | 0 | 3 | 12 | 3 | 2 | 0 | 0 |

Например, если в первый год действия норм гл. 28 УК было зарегистрировано 2698 преступлений, то в 2017 г. таких преступлений стало почти вдвое меньше – 1883.

Примечательно, что ст. 274 УК о нарушении правил эксплуатации средств хранения, обработки или передачи компьютерной информации совсем не пользуется популярностью: всего 2 преступления зафиксировано в 2017 г. и ни одного – за первое полугодие 2018-го. А вот число регистраций по преступлению, предусмотренному ст. 273 УК РФ, о создании, использовании и распространении вредоносных программ, напротив, возросло до 802 в 2017 г. по сравнению с 693 случаями в 2011 г.

В этой связи мне не совсем понятен взрывной рост по указанной статье в этом году. Возможно, это заявления, не связанные с мошенничеством в интернет-банкинге непосредственно, статистика не информативна в части природы совершенного преступления.

По данным Генпрокуратуры, самыми популярными киберпреступлениями являются неправомерный доступ к компьютерной информации (ст. 272 УК РФ), распространение вредоносных компьютерных программ (ст. 273 УК РФ), а также мошеннические действия, совершенные с использованием электронных средств платежа (ст. 159.3 УК РФ).

Александр Писемский полагает, что популярность ст. 273 УК связана с тем, что вредоносное программное обеспечение – это основной инструмент киберпреступников. С помощью различных видов вредоносных программ злоумышленники осуществляют взломы систем, хищение конфиденциальной информации, рассылку спама и атаки на отказ в обслуживании.

Дмитрий Данилов указал, что согласно позиции Генпрокуратуры, которая изложена в Методических рекомендациях, процесс создания вредоносной программы начинается с написания ее текста на бумажном носителе, что следует квалифицировать как оконченное преступление. Такой подход, по мнению юриста, спорен.

В отношении ст. 159.3 УК РФ эксперты заметили, что норма была расширена в 2018 г. Если ранее состав преступления образовывали лишь действия с использованием платежных карт, то с недавнего времени стали наказываться любые мошеннические действия с использованием электронных средств платежа.

Саркис Дарбинян указал, что к основным видам мошенничества с использованием платежных карт относят использование неполученных, поддельных украденных или утерянных карт, проведение транзакций с использованием украденных реквизитов, несанкционированное использование персональных данных держателя карты и информации по счету клиента и пр.

Дмитрий Данилов между тем заметил, что практика свидетельствует о том, что хакеры чаще совершают мошенничество в сфере компьютерной информации (ст. 159.6 УК РФ), при котором используют вирусы и иные вредоносные программы, позволяющие осуществлять удаленный доступ к компьютерной системе потерпевшего.

Дмитрий Данилов порекомендовал защите указывать, что справка является недопустимым доказательством, поскольку отраженные в ней сведения получены лицом, не уполномоченным проводить расследование по делу, а также она, по сути, подменяет собой процессуальные действия, установленные УПК РФ.

По данным Генпрокуратуры, количество расследованных преступлений по рассмотренным статьям уменьшилось в текущем году на 19,6%. На 30,5% выросло число нераскрытых преступлений. Общая раскрываемость составила 41,3%.

Сергей Никитин считает, что неутешительная тенденция связана с тремя факторами.

Во-вторых, как показывает практика, сроки за совершение киберпреступлений мягкие и условные.

В-третьих, по мнению эксперта, компьютерные преступления вынуждены расследовать люди с юридическим образованием, тогда как во многих странах мира следователи по cybercrime – это прежде всего технические эксперты с дополнительным юридическим образованием.

Второе – преступления в сфере высоких технологий являются сложными для расследования, они требуют специальных знаний, опыта и ресурсов со стороны сотрудников правоохранительных органов. По утверждениям эксперта, очередь на проведение компьютерных экспертиз в государственных экспертных учреждениях, как правило, превышает полгода, специалистов в области киберрасследований в полиции крайне мало и большинство из них находится в Москве. Существенная часть бытовых киберпреступлений (взлом социальных сетей или мессенджеров, вирусные атаки на домашние компьютеры) просто не фиксируется.

По мнению эксперта, даже самый мелкий такой фишинг может расследоваться долгий период времени, поскольку дознавателю необходимо: 1) получить показания потерпевшего, сотрудников отдела информационной безопасности банка, сотрудников интернет-провайдера; 2) поручить проведение оперативно-розыскных мероприятий, направленных на установление лица, совершившего хищение; 3) получить ответы банка о перечислении денежных средств со счета потерпевшего, снятии денежных средств с банкомата; 4) получить ответы Бюро специальных технических мероприятий (подразделения МВД России) об установлении информации учетных записей в социальных сетях, электронной почтовой службы, информации об администрировании этих данных; 5) при установлении личности хакера – произвести его задержание, решить вопрос об избрании меры пресечения, допросить в качестве подозреваемого, произвести обыск, изъять компьютерную технику, которая послужит объектом исследования компьютерно-технической экспертизы и пр.

Саркис Дарбинян солидарен с коллегой. Он подчеркнул, что зачастую следственные органы пытаются скинуть с себя подобные дела и отказать в возбуждении, чтобы еще одно дело не портило показатели по раскрываемости. Юрист пояснил, что следствие зачастую заходит в тупик при расследовании преступления. Прежде всего, при совершении киберпреступления отсутствуют как таковые место преступления в классическом понимании этого термина и отлаженные механизмы реагирования.

Для получения всей необходимой информации, которая могла бы помочь в раскрытии преступлений, правоохранительным органам требуется помощь как кредитных учреждений и платежных агентов, находящихся за пределами РФ, так и оперативная помощь иностранных коллег, которая затруднительна, а иногда и невозможна ввиду отсутствия договорных отношений между странами.

По утверждениям Дмитрия Данилова, законодательство ряда зарубежных стран предусматривает строгую уголовную ответственность за киберпреступления. Например, в соответствии с положениями Закона США о мошенничестве и злоупотреблении с использованием компьютеров (Computer Fraud and Abuse Act) лицу, будучи осужденному за киберпреступление, но повторно совершившему несанкционированный доступ к компьютеру, что повлекло тяжкие последствия, может быть назначено тюремное заключение сроком до 20 лет.

Саркис Дарбинян рассказал, что увеличение количества совершаемых преступлений в киберпространстве сейчас наблюдается во всем мире. Эксперт также сослался на Computer Fraud and Abuse Act, указав, что если злоумышленник проник в компьютерные сети инфраструктуры США (например, энергосети, телесети, транспортные каналы связи, системы управления водоснабжением), то его могут приговорить к 30 годам лишения свободы без права досрочного освобождения.

Как утверждает Александр Писемский, пострадавшие действуют по-разному, в зависимости от последствий, которые повлекло киберпреступление. Если ущерб минимален, то просто устраняются последствия: переустанавливается операционная система, обновляется антивирус, меняются пароли. Если речь идет о существенном ущербе, выраженном в денежном эквиваленте или в ценности информации, к которой был получен незаконный доступ, предпринимаются попытки расследования, чтобы установить преступников и попытаться возместить ущерб.

Саркис Дарбинян полагает, что пострадавшие оказываются в потерянном состоянии, не зная, куда именно идти с заявлением о преступлении, а многие граждане обладают высоким уровнем правового нигилизма и не верят в эффективность правоохранительной системы, предпочитая иные способы решения собственных проблем. Именно поэтому множество фактов компьютерных взломов, хищения средств и информации остаются вне учета и не попадают в общую статистику.

По мнению эксперта, особую роль в обнаружении угроз и цифровых следов киберпреступников играют частные CERT’ы, которые особенно эффективно работают в банковской сфере и сфере финтеха. Такие центры имеют более широкие возможности оперативного обмена информацией для взаимодействия с ведущими российскими и мировыми IT-компаниями, субъектами оперативно-розыскной деятельности, государственными органами и также зарубежными центрами реагирования на компьютерные инциденты.

По мнению Александра Писемского, в будущем произойдет рост числа преступлений, поскольку злоумышленники быстро адаптируют современные технологии, чтобы повысить свою эффективность.

Киберпреступники будут создавать новые бот-сети за счет IoT-устройств (Internet of Things) – видеокамер, маршрутизаторов, в том числе для их последующего использования в DDoS-атаках.

Увеличится количество атак на криптовалютные сервисы и блокчейн-стартапы: многие преступные группы, раньше атаковавшие банки и их клиентов, переключились на ICO. Но наибольшую опасность представляет кибероружие, оказавшееся в руках преступников.

Эксперты полагают, что наиболее существенное влияние на состояние безопасности может оказать программа повышения компьютерной грамотности для всех групп населения.

Александр Писемский утверждает, что применение правил безопасной работы с цифровыми устройствами и в сети должны прививаться как привычка мыть руки или чистить зубы.

Кирилл Бельский выразил аналогичное мнение, отметив, что в первую очередь необходимо в разы увеличить штат оперативников, следователей и технических специалистов, обслуживающих рассматриваемое направление.

Текст: Елена Зубова

Инфографика: Андрей Тронин

Читайте также: