Вирус в htaccess на джумле

Делал надавно сайт своей подруге. Использовал CMS Joomla (ну нравится она мне), сайт получился неплохой, посещаемости, конечно, пока маловато, ну да ладно. Так вот, все шло отлично пока в один прекрасный момент мне не позвонили и не сказали, что сайт в смартфоне не открывается. Точнее открывается, но не то, что там должно быть, а всплывает окошко и просит принудительно обновить браузер. А так как браузер подруга недавно обновляла с официального сайта, то заподозрила она неладное.

Вирус в .htaccess - мобильный редирект

Посмотрел я файлы того сайта и в .htaccess обнаружил следующее (Это всего лишь небольшой отрывок из .htaccess, код стоял в самом начале файла):

| RewriteEngine on RewriteCond % |

Что делал этот вирус .htaccess? Он перенаправлял всех посетителей с мобильных телефонов на специальныю посадочную страницу, на которой пользователям предлагалось обновить браузер (это в моем случае, а вообще там может быть все, что угодно). Такой вирус не сразу заметишь, ведь не всегда вебмастер заходит на свой сайт со смартфонов, планшетов и т.д. А вот вашим пользователям такое, я думаю, вообще не понравится, и в следующий раз они могут вообще к вам не прийти.

Как найти и удалить вирус htaccess с сайта?

Удаление всего ненужного из .htaccess не помогло, даже если потом выставлять права 000. Хотя поначалу я думал, что это поможет, но через день-два вирус снова давал о себе знать.

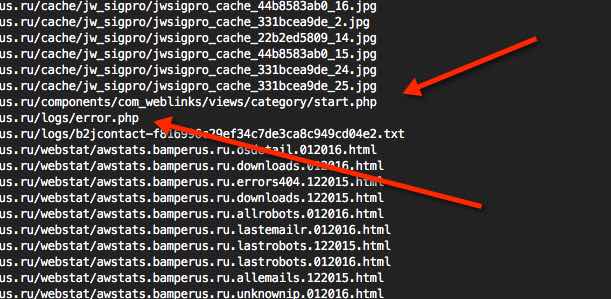

Пришлось залезть в журнал логов. Там оказалось несколько сомнительных строк, например:

| 146.185.239.19 - - [30/Jun/2014:07:38:13 -0400] "POST /modules/mod_araticlhess/headers.php HTTP/1.1" 302 284 "-" "Python-urllib/2.7" |

| 178.74.246.201 - - [30/Jun/2014:05:08:45 -0400] "POST /administrator/components/com_banners/web-infor.php HTTP/1.1" 200 18028 "http://********/administrator/components/com_banners/web-infor.php" "Mozilla/5.0 (Windows NT 6.1; Trident/4.0; en:16.0) Gecko/20100101 Firefox/16.0" |

Все проделанное выше, конечно, помогло, но вирус был удален не полностью. Однако, на хостинге Webhost1 (пользуюь этим хостингом уже несколько лет, и только хорошие впечатления) есть так называемый "Сканнер на вирусы". Так вот при подозрении, что на вашем сайте появились вирусы, стоим им воспользоваться.

Для этого достаточно выбрать папку, которую надо просканировать и нажать на кнопку

Вот что он вам выдаст в ответ:

Или же создавались абсолютно сторонние файлы, с примерно следующим содержанием:

Я им не пользовался, но многие советуют. Вот что он умеет:

- Искать вирусы, вредоносные и хакерские скрипты на хостинге

- шеллы по сигнатурам и гибким паттернам, шеллы на основе несложной эвристики - все то, что обычные антивирусы и сканеры найти не могут

- искать редиректы в .htaccess на вредоносные сайты и многое другое.

Скорее всего он загружен либо через уязвимости в CMS или внедрен в какое-то расширение, которое было скачано с недобросовестного сайта. Кстати, я недавно писал статью Немного о безопасноcти Joomla, можете почитать.

Желаю Вам, чтобы Вы не сталкивались с такими проблемами, а если столкнетесь, то знаете, что надо делать. Надеюсь, статья была полезной))

Борьба с шелами на сайтах

Moderator: AlexSmirnov

С некоторых пор на мои сайты стали загружаться шелы(файлы в которых много кода в base64).

Обычно в корень сайтов. Если оперативно их удалить, то сайты работают нормально, иначе иногда падают.

Что я, будучи не образованным в безопасности сайтов , уже сделал :

- Защитил папку administrator паролем через файл .htaccess;

- Выставил на каталоги в корне 755, на все файлы в корне 444;

- Удалил все сохраненные в ФТП клиентах пароли;

- Поменял все пароли(админки, ФТП, phpmyadmin);

- Проверил сайт на вирусы утилитой AI-Bolit;

- Загрузил в папки где не могут быть и не должны выполняться скрипты соответствующий .htaccess;

- Проверил все свои компьютеры на вирусы различными популярными антивирусами и антитроянами;

- Все пароли стал хранить в программе Kaspersky Password Manager.

Но увы, сегодня опять в 4 из 5 сайтов в корне появились загруженные шелы.

Подскажите что я еще не сделал?

Как устранить уязвимость?

Не переживай, вот почитай:

"В среднем за сутки производится порядка 16 000 атак такого рода, но этот показатель поднимался и до 20 000. . "

источник: xakep . ru

Мои несколько сайтов на джумле .. о чем я теперь очень жалею .. т.к. за это месяц я уже второй или третий раз занимаюсь их реанимацией.. как собственно и написано в сотне статей, на данный момент джумла признана самой дырявой ЦМС )) ..

а творцам предлагаю встроить в ЦМС антитроян или там систему вакцинации системных файлов и директорий )) .. хорошая идея и вполне во время , к стати!

печаль и прос-ное время :(" title="Angry">

ПО ДЕЛУ: ESET ESS уже с нового года прекрасно находит эти трояны .. к сожалению версию для виртуального хостинга я так и не нашел .. а было бы не плохо получать такие отчеты

docs/administrator/components/com_categories/tables/blog.php - PHP/Agent.HQ троянская программа

docs/administrator/components/com_config/controller/themes77.php - PHP/Agent.HQ троянская программа

docs/cache/com_languages/stats99.php - PHP/Agent.HQ троянская программа

docs/libraries/fof/render/general.php - PHP/Agent.HQ троянская программа

docs/libraries/fof/utils/object/themes.php - PHP/Agent.HQ троянская программа

docs/libraries/vendor/paragonie/random_compat/start.php - PHP/Agent.HQ троянская программа

docs/libraries/legacy/table/test.php - PHP/Agent.HQ троянская программа

docs/media/editors/codemirror/mode/elm/backup.php - PHP/WebShell.NAH троянская программа

docs/media/editors/codemirror/mode/toml/htaccess.php - PHP/WebShell.NAH троянская программа

docs/templates/at_pixel/html/com_users/registration/htaccess.php - PHP/WebShell.NAH троянская программа

docs/templates/protostar/language/list1.php - PHP/Agent.HQ троянская программа

![]()

Вам стоит подумать над сменой хостинга. Атаки на Joomla обычно не ограничиваются веб сайтами, - их цель захватить сервер.

Ваши шеллы, возможно, являются лишь маскировкой более глубоко спрятанных и более мощных RATов, которые, "спасибо" хостеру, на Вашем сервере живут как дома.

Пока источник взлома скрыт и живет и радуется на Вашем сервере, лечить его поверхностные симптомы нет смысла.

![]()

Время от времени уязвимости всегда были и будут обнаружены и объявлены в любом программном продукте, какой бы Вы не взяли для примера. Это - жизнь. Они были найдены и объявлены и в Joomla, и в WordPress, и в Drupal.

На достойном своего хлеба с маслом хостинге И при условии, что разработчик программного продукта, в котором найдена уязвимость, оперативно реагирует на эту уязвимость, устраняет ее и выпускает новую версию (что и происходит с Joomla) - уязвимости - не проблема.

Нет никакого смысла загружать Joomla этими задачами.

Во-первых, на достойном наших денег хостинге уже на уровне IP адресов осуществляется начальная фильтрация подозрительных файлов.

Во-вторых, для тех, кто хочет более серьезной защиты, на хорошем хостинге за умеренную плату всегда есть дополнительные инструменты защиты. На SiteGround.com, к примеру, имеется инструмент "HackAlert Malware Monitoring", - инструмент мониторинга опасных файлов.

В-третьих, в распоряжении администраторов Joomla для мониторинга здоровья ее системных файлов уже существуют хорошо себя зарекомендовавшие расширения, как, к примеру, "Admin Tools Pro" и "RSFirewall". Загружать этими же работами системное ядро нет никакого смыла.

Если серьезно смотреть на защиту безопасности созданных на Joomla вебсайтов в ру-нете, то по моему опыту наблюдения за этим вопросом в течении нескольких лет, проблема большинства владельцев сайтов - не в системе Joomla, и даже не в слабо защищенных серверах.

Проблема в подавляющем большинстве случаев - в установленных по жадности коммерческих расширениях и шаблонах системы Joomla, которые не были куплены и скачаны у их соответствующих разработчиков, а вместо этого были бесплатно (ой ли?!) скачаны (разумеется вместе с искусно и скрытно вшитыми в их код "подарками" - вирусами) на каком-либо стороннем сайте.

Пока существует спрос на такие "услуги" по бесплатному скачиванию платных расширений и шаблонов и, соответственно, их доставка русскими робингудами - говорить о безопасности сайтов на Joomla - пустое дело.

Красиво написать не запретишь, но проще открыть например Ютуб и в поиске написать например " PHP shell for JOOMLA " , именно так я и сделал в поиске почему, как и откуда дырки , рекомендую посмотреть есть весьма удобные полуавтоматические средства для загрузки шеллов итд. т.е. теперь любой "школяр" вооружившись хорошим дистрибутивом кали Линукс и ВПНом может так развлекаться сутками напролет )) .

Теперь о Хостинге, 99% хостингов виртуальные и права на них разграничены достаточно глубоко и точно. и вероятность использования проблем хостинга меньше. И по анализу логов выяснил что последнее проникновение закончилось запуском масс мейл рассылки получив данные из конфига ДЖУМЛЫ рассылался Криптик.

![]()

Во-первых, само присутствие тем а ля "Вирус для ПО Икс" означает как раз что ПО Икс является популярным и потому наиболее атакуемым. Такую судьбу разделяют все популярные продукты ПО. Большинство вирусов для ОС пишутся под Windows именно из-за ее популярности.

По большому счету, мы своей дискуссией начинаем уводить эту тему в сторону, что ясно не в помощь топикстартеру. Оставайтесь при своем мнении, но начиная с этого момента пишите, пожалуйста, только с целью помочь автору данной темы. Заранее благодарю.

З Ы Я не против продолжить с Вами дискуссию по безопасности Joomla, но - в отдельной теме.

Во-первых, само присутствие тем а ля "Вирус для ПО Икс" означает как раз что ПО Икс является популярным и потому наиболее атакуемым. Такую судьбу разделяют все популярные продукты ПО. Большинство вирусов для ОС пишутся под Windows именно из-за ее популярности.

По большому счету, мы своей дискуссией начинаем уводить эту тему в сторону, что ясно не в помощь топикстартеру. Оставайтесь при своем мнении, но начиная с этого момента пишите, пожалуйста, только с целью помочь автору данной темы. Заранее благодарю.

З Ы Я не против продолжить с Вами дискуссию по безопасности Joomla, но - в отдельной теме.

Да прекращаем.. последние пару реплик: про популярность я абсолютно согласен, но раз популярна значит авторам надо ждать такого развития событий уделяя превентивным мерам достаточное внимание.

Про видео, там есть и старые дыры ( для тех кто не обновился и ленится) а есть и совсем свежие видео мануалы. вполне работающие. Кроме ЮТУБА есть достаточно ресурсов( обычно под такими старыми видео в подписи ссылочки на хак сайты .. там свежак обычно есть.. )

про то что нужен антивирус или вакцинация файлов системы.. абсолютно здравое решение в подобной ситуации для такой ПОПУЛЯРНОЙ цмс . это уже вопрос все же к разработчикам.

Да, конечно каждый вирус и каждый сайт уникальны, так что я постараюсь описывать непосредственно механизм их поиска и примерные варианты удаления. А уже непосредственно в вашем случае все может быть по другому, вирусописатели невероятные выдумщики и всегда находят новые ходы и способы скрыться.

И так начнем, возьмем сайт, клиент жалуется на вирус.

Первое на что мы обращаем внимание, так ли это, как ни странно клиент он по определению не компетентен для такого заключения.

Нам нужно подтвердить факт вируса.

В начале делаем бэкап всего сайта.

Первое что нужно сделать пробежаться по сайту и просмотреть следующие файлы, я привожу пример на joomla, поскольку она больше всех подвергается атаки. .htaccess ищем все подозрительное, особенное внимание к вот таким маскам

Сразу пробегаемся по index.php

Смотрим все подозрительные файлы в корневом, ищем непонятные папки, даже если в них тысячи файлов.

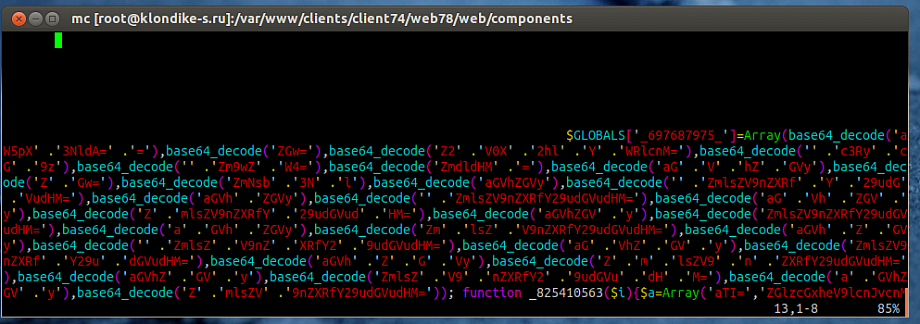

Как ни странно, но при обходе не было найдено ничего особо подозрительного, кроме спорной папки, но в /tmp было найдено пара папок вот с такими index.php , что явно не работа наших программистов, собственно они сразу пошли в печку без разборов.

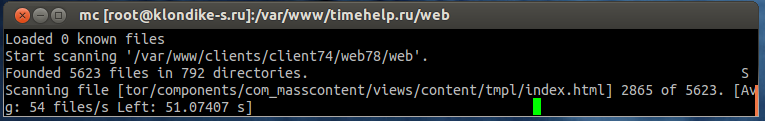

Теперь возьмем отличный инструмент и просканируем им сайт в поисках того что наш взгляд с первого захода пропустил.

Скачиваем wget, переименовываем в zip файл, распаковываем, копируем все в папку сайта, запускаем с консоли

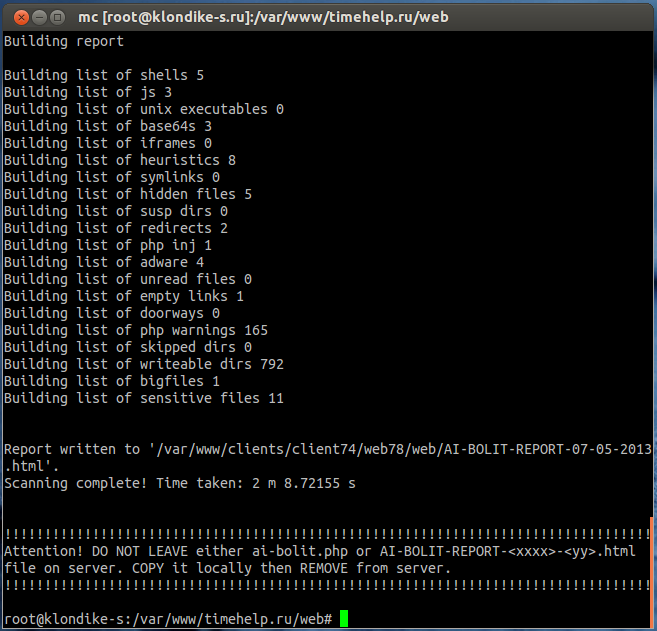

или если вы все еще в каменном веке и не умеете пользоваться ssh, то по старинке и ждем прогресса, но нужно будет добавить код, код внутри файла, в первых строках. Подробнее прочитать можно в манне. Смотрим репорт

По репорту видим 3 base64 в joomla их нет, 99% что это вирусы, остальное по мелочи удалим руками. Поскольку видно, что вирусы шли не регуляркой, а направлены на определенные файлы.

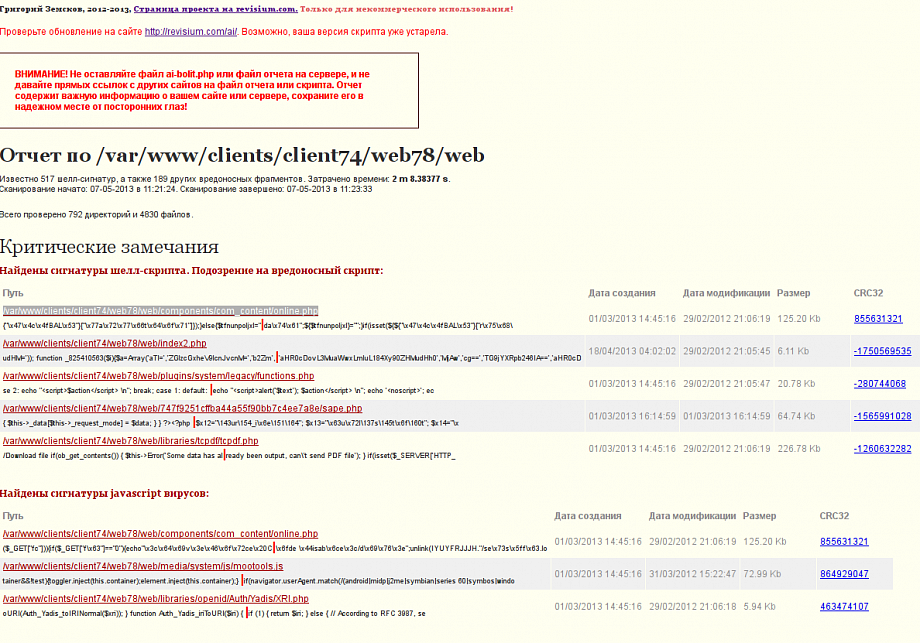

Давайте глянем более подробный репорт, он создан в виде html файла в корне сайта.

Открываем первую ссылку:

В joomla таких файлов нет явно, все что остается проверить его до конца проверив не удалим ли мы нормальный код.

Удаляем весь файл. Тут явно нужный файл и нам потребуется определить, что именно тут вирус, а что нет.

А вот вторая ссылка интереснее.

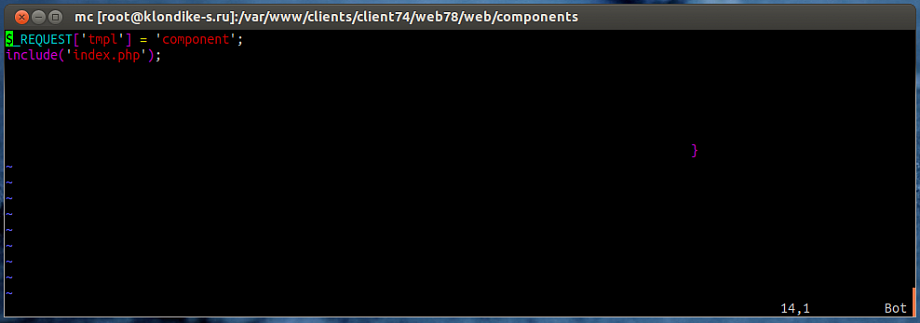

Тут явно нужный файл и нам потребуется определить, что именно тут вирус, а что нет. Поскольку файл длинный покажу начало и конец. В начале пустота и куча табов, в середине наш друг, в конце забился собственно сам файл, вырежем все кроме начальных комментариев и последних двух строк

Фактически нам нужно только вот это.

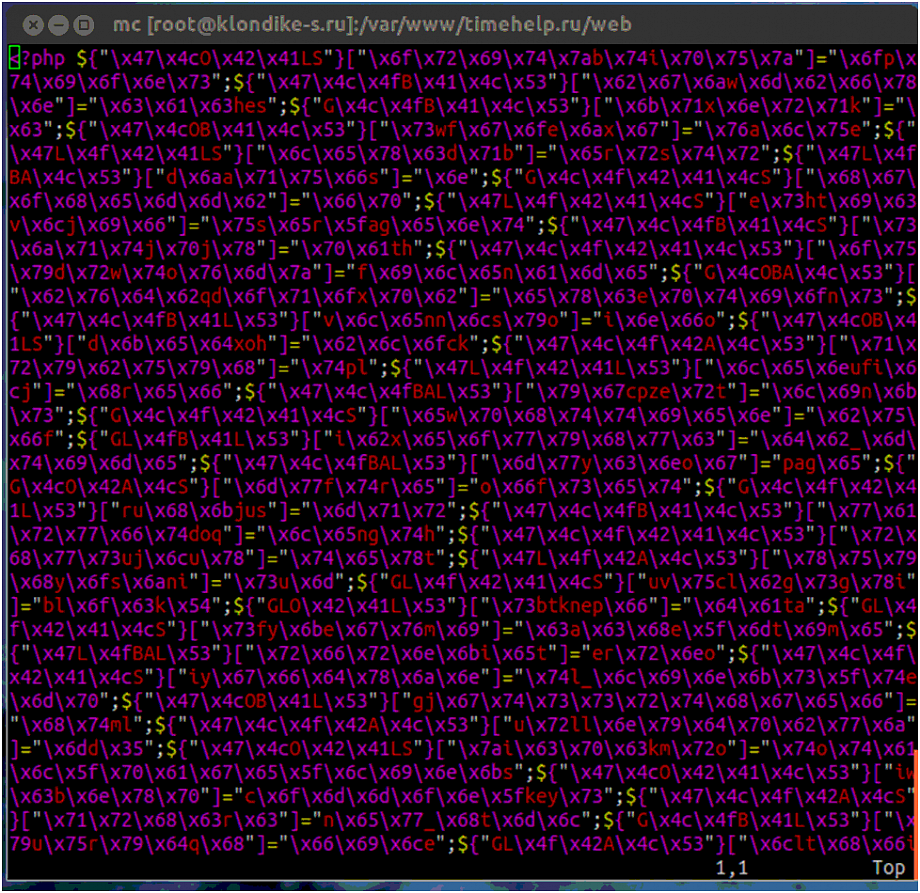

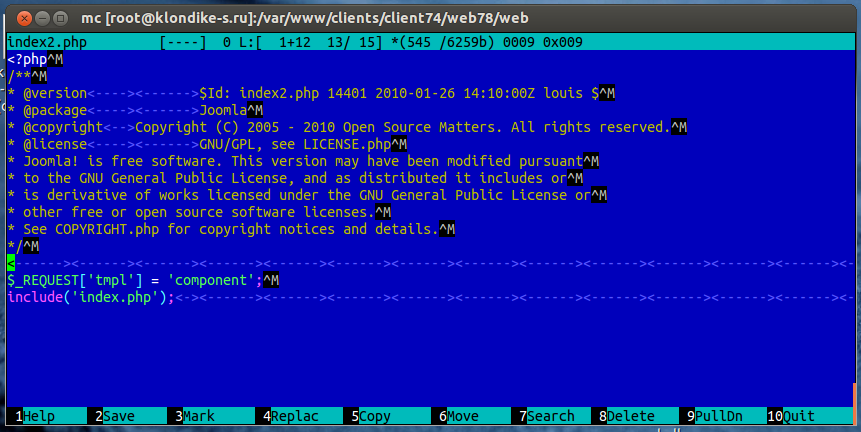

Вот он же в MC, думаю так будет более понятно.

Обратите внимание на табуляции, с виду почти нормальный файл.

Поскольку все они 100% вирусы.

И собственно там и лежали сами shell скрипты, Порой в них, более удобные и функциональные чем интерфейс хостера.

/media/system/js/mootools.js вынесу в отдельный пункт, этот файл достал меня уже давно, мало того что он практически не используется, мало того, что он здоровый как конь и весь не читаемый.

Так еще и каждый порядочный вирус в него пытается залезть. И его мы проверяем с особой внимательностью, а фактически я накачу на него заведомо чистый файл с такой же версии joomla и не буду даже им париться.

Собственно даже на взгляд видно что файлик дописан

Остальные алиарды выданные скриптом нам не подошли, по дороге мы удалили еще пару троек файлов которые он не учел. Но в общем и целом помог нам в работе. Так же были пройдены все модификации в js скриптах с момента последнего индексирвоания в мониторинговой системе, все они оказались доработками программиста.

Пройдясь по сайту, в .htaccess была найдена также строка с табуляциями

Собственно ее тоже пустили под нож.

И наконец, все что нам осталось - навести косметику.

И естественно, вирус нашел брешь в вашей системе обороны, а следовательно повторное инфицирование однозначно возможно. Как показывает практика одну уязвимость вирусы используют не больше месяца потом активность спадает в сотни раз, но не до нуля. Так что вам в любом случае рекомендовано обновить все компоненты движка и его самого. Самый же лучший вариант перейти на битрикс. Не на правах рекламы, но по статистики битрикс ломают в тысячи раз реже. Фактически, за несколько лет я видел всего пару взломанных сайтов на битрикс. И некоторые из них могли инфицировать сайты лежащие на текущем аккаунте. Достоверно битрикс взломан при мне 2 раза. Что по сути можно посчитать как погрешность. Более защищенного движка в интернете я не видел. Самопись кстати к ним точно не относится.

Не буду рассматривать экзотические случаи, когда атака на сайт происходит целенаправлено в целях добычи информации. Ибо при размещении конфиденциальных данных в сети Интернет, используется что угодно, только не Joomla. Мотивация современных взломщиков достаточно понятна и ее можно разбить на три основных раздела.

Внедряются скрипты, которые наполняют ваши странички ссылками на сайт злоумышленника. Возможен вариант редиректа, когда посетитель сразу отправляется в нужном взломщику направлении.

Нередки случаи, когда злоумышленник получает доступ к базе данных и в административную панель, а вы обнаруживаете чужие статьи и новости в списке материалов.

Файлы Joomla могут быть или полностью удалены или заменены скриптами злоумышленника. Есть высокая вероятность, что посетитель увидит нечто в красно-темных тонах, где будет написано, что взлом совершен замечательным парнем из Турции.

В 2015 году по этой причине происходило большинство взломов.

Каков алгоритм работы вредоносных скриптов и злоумышленников?

Атака на сайт осуществляется через уязвимость CMS Joomla либо компонента. Бывают случаи, когда вредоносный код изначально присутствует в установленном расширении.

Это касается тех компонентов, плагинов, модулей, которые были скачены нелегально.

Результат проникновения на сайт — появление многочисленных файлов скриптов в разных каталогах Joomla.

Практически сразу от техподдержки хостинга в ваш адрес летит грозное письмо, где предлагают решить проблему с безопасностью. Бездействие грозит блокированием аккаунта и отключением сайта.

Начало вашей войны с вредоносными скриптами начнется с хостинг-провайдера. Скорее всего, именно его письмо даст отмашку военным действиям

Успешность их в немалой степени зависит от того, какие инструменты предоставляет в ваше распоряжение хостинг компания. Перечислю основные:

Встроенный в хостинг панель антивирус. Он, как правило, не производит лечение, но поможет найти значительную часть вредоносных скриптов

Доступ по SSH. Без него говорить о полноценной борьбе с вирусами невозможно

Оперативная и квалифицированная техподдержка

Ежедневное резервное копирование. Идеальный вариант - возможность восстановить или скачать копию месячной давности

Если ваш хостинг провайдер не предоставляет антивирусное программное обеспечение (оно может быть встроено в хостинг панель, либо запускаться самостоятельно хостинг провайдером по вашей просьбе) — хватайте в охапку свой зараженный сайт и меняйте компанию, предоставляющую услугу хостинга. Рынок просто изобилует подобными предложениями.

Большинство сайтов размещено на виртуальном хостинге, и твердую пятерку по всем перечисленным четырем пунктам я бы поставил компании, ссылка на которую ниже:

Совершенно другая история, если вы арендуете сервер целиком. Первый, третий и четвертый пункты будут целиком на вашей совести. А пункт два будет самим собой разумеющимся.

Порядок действий при взломе

Шаг 1. Очищаем сайт от вредоносных файлов

Как правило, проходит не так много времени от взлома до письма от техподдержки хостинга. В редких случаях владелец сайта сам обнаруживает взлом.

На регулярно обновляемом сайте поиск придется проводить вручную. И делать это посредством SSH. Задача будет предельно простой. Необходимо выяснить: какие файлы изменялись за последнее время. Например, за неделю. Для операционной системы Debian команда будет выглядеть так:

find /каталог, где осуществляется поиск/ -type f -mtime -7

Согласно этой команде система отобразит те файлы, что изменялись за последние 7 дней. Обращаем внимание на файлы с расширением PHP.

Именно они несут угрозу. При этом вы должны понимать, что часть отображенных файлов может оказаться незараженными и принадлежать самой Joomla. Поэтому у вас под рукой должен быть исходный дистрибутив той версии, что работает в данный момент.

На скриншоте мы видим два файла. Первый — вероятнее всего вирус. Второй — это системный файл Joomla.

Откуда такие выводы?

Дело в том, что в каталоге /components/com_weblinks/views/category/ никакого файла start.php не должно присутствовать в принципе.

А файл error.php в каталоге /logs/ является частью CMS. Впрочем, если конкретно он будет удален, ничего критичного не произойдет, поскольку служит хранилищем логов Joomla.

При этом я настоятельно рекомендую открывать каждый файл посредством FTP менеджера. Если это системный файл Joomla, то стоит просмотреть его на наличие изменений, сравнив с оригиналом из дистрибутива.

Шаг 2. Защищаем сайт от взломов

Обновление Joomla и расширений до последней актуальной версии

Если ваш сайт работает на версии Joomla до 3.X — есть очередной повод задуматься об обновлении. Последнее время на этом настаивают и многие хостинг провайдеры.

Это не решит проблему безопасности на 100 процентов, но в будущем у вас появится возможность оперативно обновлять систему, кликом одной кнопки устанавливать патчи безопасности, которые последнее время выходят практически каждую неделю.

Особое внимание хочу уделить установленным расширениям на вашем сайте. Каждый компонент, плагин, модуль должен быть также обновлен до самой свежей версии. Проведите ревизию в административной панели своего сайта.

Все ли расширения используются?

В силу низкой квалификации современные веб мастера решают любой вопрос установкой плагина или модуля, хотя достаточно добавить пару строчек в код шаблона сайта. Или подправить CSS.

Чем меньше на вашем сайте дополнительных расширений, тем меньше вероятность взлома!

Независимо от содержимого, сайт, работающий под управлением CMS Joomla, ежедневно подвержен атакам. Подбор хакерами пароля к административной панели и попытки внедрить вредоносный код происходят с пугающей регулярностью. В одиночку противостоять атакам и внедрениям — невозможно.

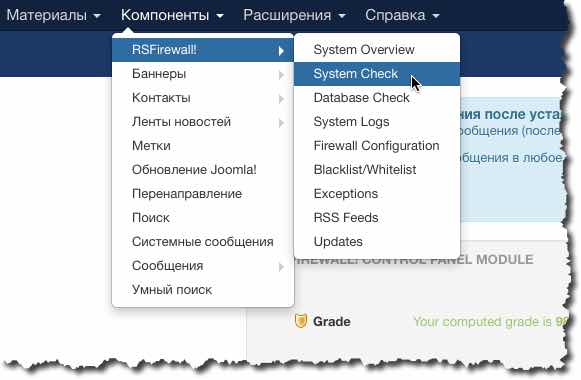

Рассмотрим вкратце основные возможности, функции и задачи, решаемые RSFirewall:

Проверка вашей системы на наличие уязвимостей. Осуществляется анализ базы данных, файлов, а также среды, в которой работает сайт

Сравнение файлов вашей системы с оригинальным дистрибутивом Joomla. Это существенно облегчает поиск зараженных файлов.

Анализ прав на каталоги и файлы.

Поиск файлов с вредоносным кодом. После того, как список будет выведет вам придется вручную проанализировать каждый файл, поскольку часть из них может оказаться вполне обычным рабочим кодом расширений Joomla

Логирование попыток входа в административную панель Joomla и возможность блокирования пользователей, которые ввели неверно логин и пароль определенное количество раз

Логирование любых посещений сайта и возможность блокирования IP адресов, с которых осуществлялась попытка взлома

Запрет доступа к сайту из указанных стран.

Компонент платный. Актуальная версия доступна исключительно для Joomla версий 3.X

На момент создания этой статьи распространяется в трех вариантах. Ниже дана таблица, где указана стоимость, условия подписки и ссылка на страницу, где данная подписка приобретается.

RSFirewall — лицензия на один домен с подпиской на год

Стоимость: 49 ЕВРО

RSFirewall — лицензия на полгода с подпиской на неограниченное количество сайтов

Стоимость: 99 ЕВРО

RSFirewall — лицензия на год с подпиской на неограниченное количество сайтов

Стоимость: 169 ЕВРО

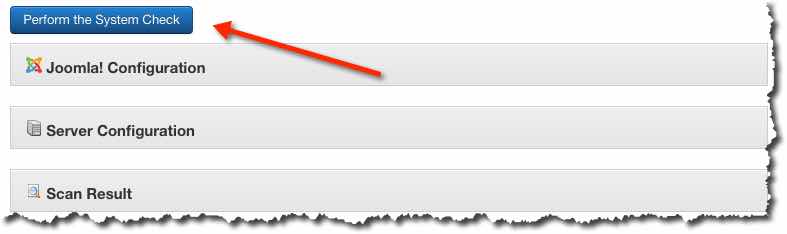

Откроется страница, где нам будет предложено проверить конфигурацию Joomla и сервера на предмет устойчивости ко взломам. Также будет осуществлен поиск:

файлов Joomla, которые подвергались изменению и отличаются от аналогов из оригинального дистрибутива

будет осуществлена проверка прав на каталоги и файлы

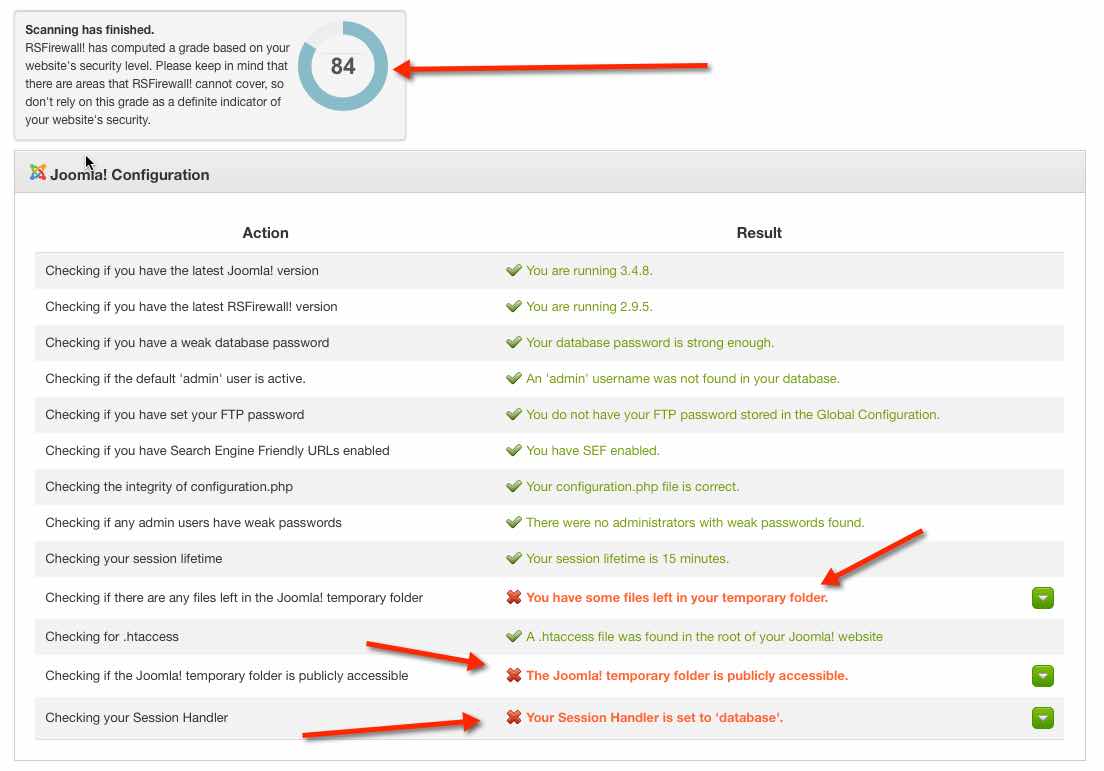

Рассмотрим результат анализа.

Текст выделенный красным цветом — это рекомендации, к которым стоит прислушаться. И выполнить их. Чем меньше таких рекомендаций, тем выше балл.

Рассмотрим подробно полностью список, не исключая и текст выделенный зеленым цветом.

Checking if you have the latest Joomla! Version — Проверка: является ли установленная версия Joomla самой последней. Как видим, с этим все в порядке. На момент написания статьи таковой была версия Joomla 3.4.8

Checking if you have the latest RSFirewall! Version — Проверка: является установленная версия компонента RSFirewall самой последней. Это важная характеристика безопасности вашей системы, поскольку от версии к версии компонент не только обрастает базой данных вредоносных скриптов, но постоянно меняется функционально согласно обнаруженным в Joomla уязвимостям.

Checking if you have a weak database password — В данном случае компонент проверяет взломоустойчивость пароля к базе данных.

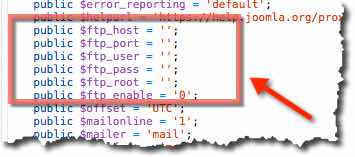

Checking if you have set your FTP password — На этапе установки Joomla или редактировании ее настроек, допускается фатальная ошибка. Доступ по протоколу FTP указывается в конфигурационном файле Joomla. Имеет место быть и не менее трагичный вариант. При сохранении общих настроек Joomla в поле доступа по FTP записывается логин и пароль к административной панели. Поэтому следим, чтобы в файле configuration.php соответствующие параметры были пустыми.

Checking if you have Search Engine Friendly URLs enabled — Проверка: включена ли в общих настройках Joomla поддержка SEF URL.

Checking the integrity of configuration.php — Проверка файла configuration.php на корректность и целостность.

Checking if any admin users have weak passwords — Проверка всех паролей супер администраторов вашего сайта на взломоустойчивость

Checking your session lifetime — Проверка времени жизни сессии, что задается в общих настройках Joomla. Если оно превышает 15 минут, то появится предупреждение.

Checking for .htaccess — Проверка на существование файла .htaccess. После установки Joomla в корне сайта по умолчанию создается файл htaccess.txt. Ваша задача переименовать его в .htaccess. Именно так, как написан, с точкой в начале и без .txt в конце

Не все знают, что разместить временный каталог возможно так, что доступ к нему будут получать исключительно скрипты Joomla. Достаточно создать папку с произвольным именем уровнем выше каталога, где расположен сайт и прописать путь к этой папке в файле configuration.php

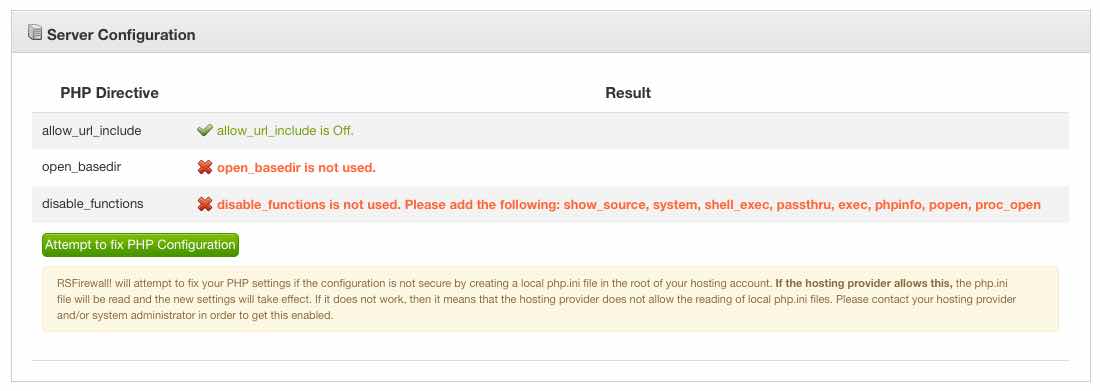

Перейдем к исследованию следующего раздела, где проводился анализ конфигурации сервера.

Мы видим, что конфигурационные директивы PHP с точки зрения компонента не настроены должным образом.

Разбираться в том какая директива за что отвечает необходимости нет. Однако, предварительно нужно решить вопрос со временным каталогом Joomla, про который я писал выше.

Скопируйте его на жесткий диск своего компьютера, а из корня сайта удалите, ибо он носит исключительно информативный характер и сообщает значение директив PHP, которые вы должны вставить в свой php.ini

Как его найти на сервере и разрешен ли туда доступ, следует уточнить у вашего хостинг провайдера. Нередко директивы PHP меняются путем изменения настроек хостинг панели. Поэтому универсального рецепта здесь нет.

Далее вам необходимо конфигурировать PHP так, как было указано в файле.

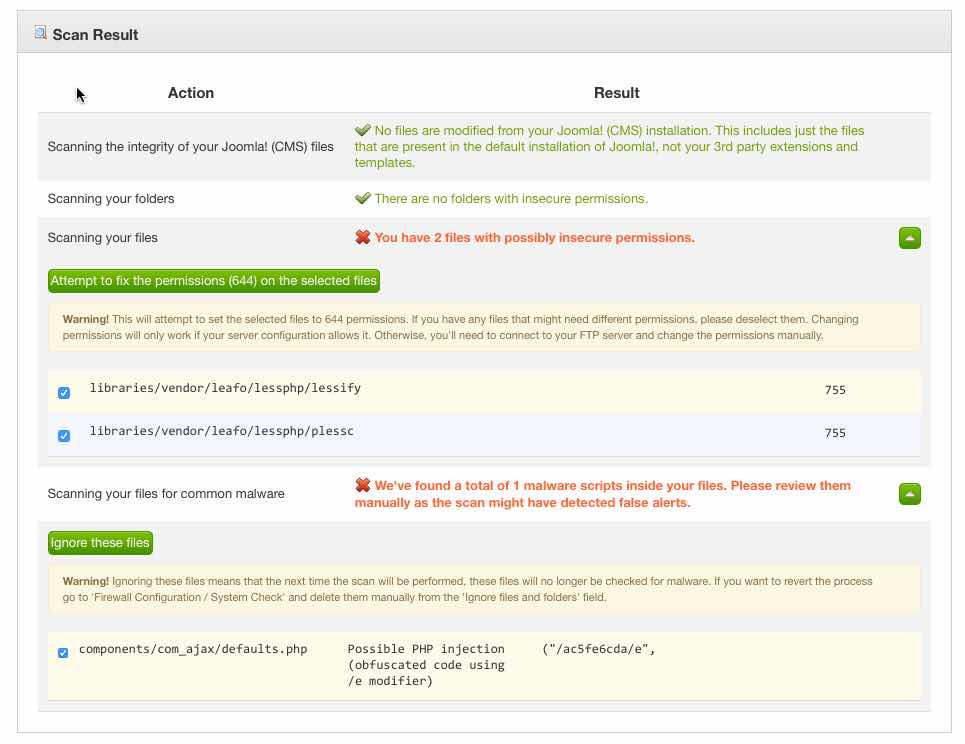

Здесь представлены результаты сканирования вашей системы. Предлагаю изучить их результат.

Scanning the integrity of your Joomla! (CMS) files — в данном разделе будет показан результат сканирования файлов CMS Joomla и сравнение с оригинальным дистрибутивом на целостность и возможное изменение файлов. Сравниваться будут не только скрипты, но также файлы изображений, CSS. В общем, все.

Scanning your folders — сканирование по протоколу FTP посетить каждый и убедиться, что он чист от вредоносных скриптов

Scanning your files — в данном случае идет речь о правах на файлы. Действия должны быть аналогичными, как в случае с каталогами

Scanning your files for common malware — сканирование на предмет наличия вредоносного кода. Как видим, RSFirewall нашел один файл и при его анализе в текстовом редакторе, он был признан действительно вредоносным и удален мной с сервера.

Претворение всех рекомендаций компонента RSFirewall, а также чистка сайта от вредоносных скриптов — это важный, но не последний этап укрепления системы безопасности Joomla.

К сожалению, в рамках одного материала охватить все возможности и настройки компонента RSFirewall не представляется возможным. В следующем материале мы займемся исследованием конфигурации компонента.

Лечение сайта осуществляется платно.

Читайте также: