Как настроить 7 чтобы не было вирусов

Вы знаете как возвратить состояние вашего Windows в момент времени, когда он еще не был заражен вирусом? Этот легко можно делать без антивируса и, вдобавок, это может занять лишь считанные доли секунды.

Неважно, как далеко вы ушли по неправильному пути – возвращайтесь.

Турецкая поговорка

Денис Батранков, denis@ixi.ru

Введение

Очень интересно смотреть на людей, которые, понимая наличие компьютерного вируса на своей операционной системе Windows, проводят конкурс: какой антивирус лучше. Из интернета или с имеющегося диска используются все антивирусы подряд, пока очередной не скажет, что вирус найден и вылечен. Однако этот метод не всегда дает нужный результат и тогда человек переустанавливает операционную систему и успокаивается.

Нужно ли использовать антивирусы? Нужно. Но при этом надо понимать, что антивирусы не всегда ловят вирусы. Для примера возьмем недавний отчет SurfRight где было исследовано 107435 реальных компьютеров. 37898 компьютеров (35% из всех) было инфицировано вредоносным кодом и при этом на 25038 стояли антивирусы одновременно с вирусами, но антивирусы об этом не знали. Как видите на этом примере 2/3 зараженных компьютеров (25038 из 37898) имело антивирус, но им это не помогло. Хорошо, однако, что на других компьютерах наличие антивируса помогло. Таким образом, антивирус - это часть защиты, необходимая, но недостаточная.

Нужно ли переустанавливать Windows, если вредоносный код никак не удаляется и не обнаруживается? Да, это один из вариантов. Но недостаток метода переустановки Windows состоит в том, что установка занимает время: ведь нужно установить все необходимые драйверы, дополнительное программное обеспечение, например Microsoft Office и так далее, а может занять весь день (или всю ночь).

Конечно, пытливый читатель уже догадывается, что переустанавливать Windows не всегда нужно, если вы заблаговременно создали образ вашей системы (бекап) при помощи специализированных программ, типичным представителем которых является Norton Ghost. Однако есть другие еще более быстрые способы, позволяющие возвратить состояние компьютера в момент времени, когда еще не был заражен. Пора узнать, как можно ускорить процесс возвращения своей операционной системы в это состояние.

Контрольные точки восстановления Windows

Множество проблем можно было бы избежать, если бы домашние пользователи работали с минимальными привилегиями, но все правильные слова безопасников об этом разбиваются о реальную жизнь. Любой домашний пользователь, пытающийся выполнить этот простой полезный совет, упирается в сообщения Windows о том, что для опознавания новой флешки нужно быть администратором, для записи DVD диска нужно быть администратором. И в итоге он плюет на полезные советы, включает у себя административные права и продолжает жить счастливо, и, что интересно, долго, поскольку современные вредоносные программы не вредят своему хранителю до поры до времени, пока на это не будет получена соответствующая команда. Но вот когда команда получена и вас просят отправить SMS на короткий номер или перевести деньги за расшифрование ваших же DOC файлов – уж точно пришла пора действовать.

Работа с минимальными привилегиями - не панацея от всех бед

Периодически в Windows находят способы повысить уровень привилегий до администратора. Например, даже в этом году была найдена такая уязвимость, которая позволяла стать администратором и Windows XP SP3 и Windows 7. Описание уязвимости можно найти по номеру CVE-2010-0232 (http://xforce.iss.net/xforce/xfdb/55742) Таким образом, даже работая с минимальными правами у вас нет 100% гарантии, что вредоносный код не сможет получить права администратора. Поэтому рекомендуется отключать уязвимые сервисы и постоянно устанавливать обновления компонентов для Windows всех версий.

Перед тем как начинать лечение нужно вспомнить, тот день, когда вы могли заразиться. Это могло быть, вообще говоря, посещение любого сайта, загрузка любой программы, просмотр любого PDF или видео по Интернет, воткнутая в USB флешка, атака с соседнего компьютера. Сейчас заразиться можно везде, даже на вполне порядочных сайтах и даже просматривая совершенно безобидные документы: PDF, XLS, DOC. С выбором даты можно не бояться: даже если вы ошибетесь с датой, всегда можно откатить изменения или выбрать дату еще более раннюю. По умолчанию функция восстановления системы Windows XP и Vista сохраняет системные файлы и реестр раз в сутки, а Windows 7 - раз в неделю.

Затем вы запускаете стандартную служебную программу “Восстановление системы” из меню Пуск и возвращаете систему в состояние до заражения, указав нужную дату в соответствующем окне программы. Точка восстановления системы – эта информация о состоянии системы на указанную дату и время. Поэтому, выбрав нужную точку восстановления, вы можете вернуть состояние системы на тот момент. Вот и все. Повторюсь: если лечение было неудачным, то вы можете откатить изменения обратно или выбрать еще более раннюю точку восстановления.

Вот как выглядит скриншот для WindowsXP.

Вот как выглядит скриншот для Windows 7.

При восстановлении в Windows 7 вы можете посмотреть программы, которые будут затронуты при восстановлении. В Windows XP служба восстановления системы отслеживает лишь ключевой набор файлов системы и приложений, а в Windows 7 система следит за изменениями всего диска. Однако в обеих операционных системах пользовательские файлы не включаются в точки восстановления системы, поэтому возврат к предыдущей точке не приведет к потере ваших документов.

Если вы читаете эту статью до того как собираетесь использовать точки восстановления, то проверьте, а включена ли у вас эта функция – это поможет вам восстановить систему в будущем при любой аварийной ситуации. В Windows XP выберите: Мой Компьютер – Свойства – Восстановление системы, в Windows 7: Компьютер – Свойства – Защита системы.

Скриншот из Windows 7 с включенной защитой диска C:

Windows SteadyState или мгновенный снимок диска

Еще более удачной бесплатной функцией для восстановления системы, которая есть в Windows является компонент SteadyState. Он доступен для Windows XP и Vista и его надо скачать с сайта Microsoft и установить дополнительно. В Windows 7 эта функция на момент написания статьи (май 2010 года) отсутствует. В принципе аналогичные решения существуют и у сторонних разработчиков, перечислю их: ShadowUser, Deep Freeze, Renurnil, Shadow Defender. Некоторые из них тоже имеют бесплатные версии. И некоторые из них работают также под Windows 7.

Windows SteadyState и другие подобные системы изначально разрабатывалась для использования на общедоступных компьютерах в гостиницах и интернет-кафе. Но эта технология также очень полезна и домашним пользователям как система постоянной поддержки Windows в работоспособном состоянии.

Таким образом, достоинством Windows SteadyState является то, что любые изменения, которые происходили в системе, вы можете вылечить обычным перезапуском системы. Минусом является то, что вы должны позаботиться о сохранности своих документов, которые хранятся на ваших дисках. Поскольку Windows SteadyState защищает только раздел, где расположена система, то вы можете хранить документы на соседних разделах. А если вы будете хранить ваши документы (или фильмы или музыку) на сетевых дисках, то вы еще больше упростите себе жизнь. Надо заметить, что сторонние продукты, перечисленные выше, предлагают более расширенный функционал этого вида защиты, но при этом просят за это денег.

Образы дисков

Говоря о системах восстановления нельзя не упомянуть способ, когда вы можете сделать обычный архив вашей системы и потом ее восстановить. Системы бекапа дисков развились очень сильно: они уже могут делать архив работающей системы - не тратя ваше рабочее время в ожидании, когда процесс завершиться. Созданные бекапы Windows могут быть восстановлены даже на совершенно другой компьютер, где уже будет другое железо: процессор, материнская плата, видеокарта и др. Однако самым быстрым способом восстановления я считаю работу на мгновенных копиях диска, когда обычной перезагрузкой вы бесследно стираете последствия своих ошибочных действий. И тратите на стирание вируса 0 секунд своего времени.

Заключение

Итак, мы изучили несколько способов восстановления системы после заражения. Самым быстрым способом восстановления заражения является работа на теневом снимке диска, самым медленным – восстановление из бекапа. Однако, все эти способы быстрее и надежнее, чем любой антивирус, особенно при защите от таких видов вредоносного кода, как руткиты. Руткиты специально предназначены для сокрытия от антивирусов и очень часто антивирусы неспособны противостоять им. Именно на базе руткитов строятся целые сети управляемых удаленно компьютеров (ботов), а антивирусы и люди даже не замечают этого.

Пример: Руткит TDSS (так же известный как Alureon, Tidserv или TDL3)

Привожу пример этого руткита, потому что в моем окружении я выявил очень много людей зараженных этим руткитом, а это и коммерческие и гос. организации. Способ заражения в выявленных мной случаях – автозапуск с флешки. Антивирусы этот руткит не обнаруживают, лучший способ для его поиска – утилита TDSS Remover. На основе данных компании Damballa, считается, что на сегодняшний день самый большой ботнет Zeus предназначенный для кражи паролей в системы интернет-банкинга. Но в России похоже это TDSS. Для проверки запустите у себя эту утилиту, вдруг она что-то найдет и у вас?

Денис Батранков, denis@ixi.ru

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

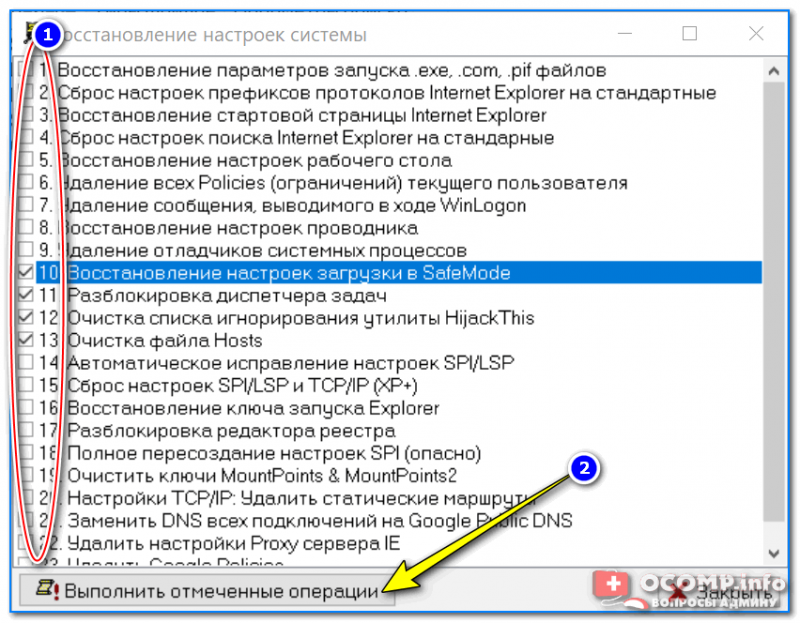

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Эту статью хочу начать с одной простой истины: "Если антивирус не находит ни одного вируса — это не значит, что на вашем ПК их нет!".

Бывает на самом деле довольно часто следующая картина: при использовании веб-браузеров (Firefox, Chrome, Opera и др.) - появляется различная реклама (там, где ее раньше никогда не было), открываются вкладки, на рабочем столе могут появиться баннеры (не лицеприятного содержания, например, которые просят отослать SMS-сообщение), компьютер может притормаживать и подвисать и т.д.

Все эти факторы (особенно в совокупности) говорят о том, что на вашем компьютере есть нежелательное ПО (вирусы, рекламные скрипты, трояны и т.д.) .

Причем, обычный антивирус, даже после полной проверки компьютера, частенько пишет, что все в порядке, вирусы не найдены. И в этот момент есть ощущение, что здесь что-то не так: компьютер ведет себя странно, но антивирус бездействует .

Собственно, в этой статье хочу порекомендовать небольшой рецепт очистки как раз для таких случаев, когда не совсем понятно, как вернуть компьютер к нормальной работе (когда по всем признакам компьютер заражен вирусом, но обычный антивирус их не видит. ) .

Несмотря на то, что я написал выше, все же, рекомендую иметь один из современных антивирусов (он вас защитит от сотен др. угроз). Лучшие из них приводил в этой подборке -->

Удаление невидимого вредоносного ПО

(очистка Windows от классических вирусов, тулбаров, adware, и пр.)

- Не отправляйте никакие SMS, как требуют некоторые баннеры, всплывающие на рабочем столе. Компьютер у вас, скорее всего, не "излечится" от этой заразы, а деньги можете потерять.

- Установите современный антивирус (ссылку на лучшие продукты привел выше). Отмечу, что некоторые виды вирусов блокируют доступ к сайтам известных антивирусов (если это так, попробуйте загрузить подобные продукты с др. софтовых сайтов);

- Сделайте сразу же резервную копию всех важных данных, и желательно на съемном носителе (на будущее: желательно ее делать заблаговременно);

- Если вирус заблокировал доступ к рабочему столу (загородил все инструменты своими баннерами) - попробуйте загрузить Windows в безопасном режиме. На крайний случай, воспользуйтесь LiveCD диском.

Многие разработчики знаменитых антивирусных программ в последнее время выпускают онлайн-версии своих продуктов. Принцип работы с ними достаточно простой: загрузив к себе "относительно"-небольшой файл и запустив его, он автоматически проверит вашу систему на вирусы.

Причем, подобные продукты не конфликтуют с установленным антивирусом в системе, работают во всех современных версиях Windows, не требуют установки, и у них всегда актуальная антивирусная база.

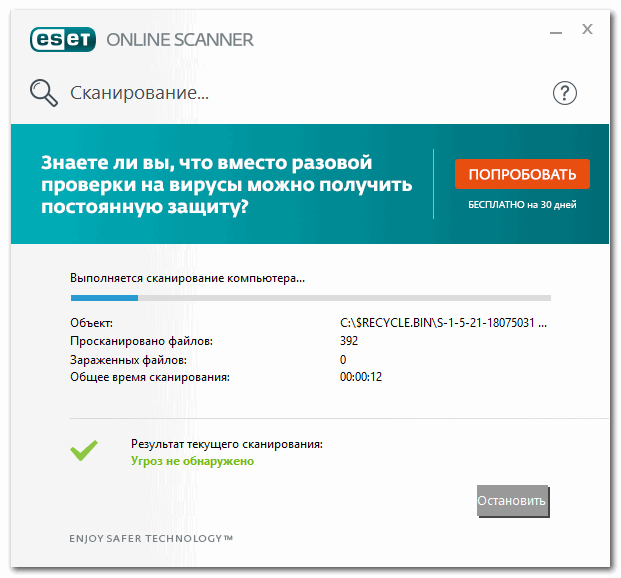

Работа сканера ESET’s Free Online Scanner

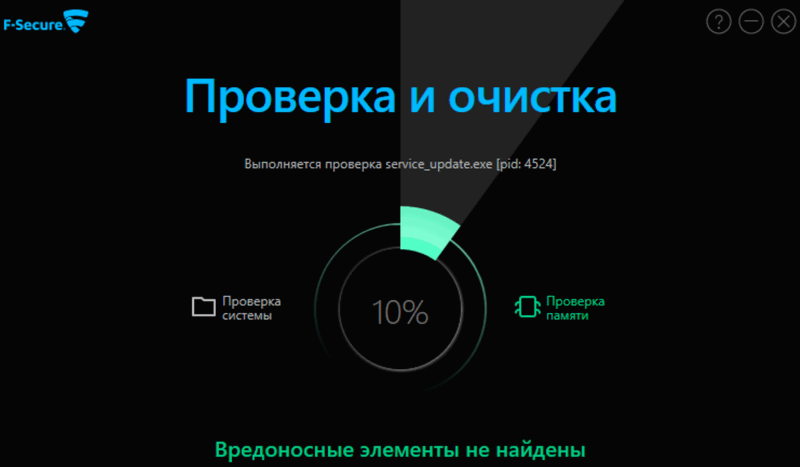

F-Secure - вредоносные элементы не найдены

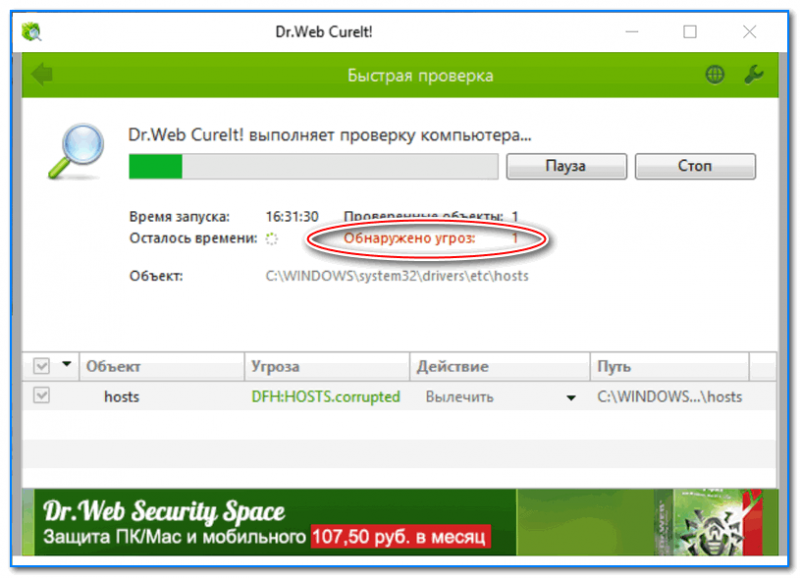

Dr.Web CureIt - обнаружена 1 угроза

В общем, какой бы продукт вы не выбрали - рекомендую полностью прогнать им свою систему. Нередко, удается найти десятки угроз, которые пропустил установленный антивирус.

Могу сказать, что в последнее время куда больше распространены не классические вирусы, а рекламное ПО и трояны. Встраиваясь в самые популярные приложения (браузеры, например) они не редко мешают нормально работать, просто отвлекая навязчивостью, или вообще блокируя нужные опции.

Причем, избавиться от этого рекламного ПО (во многих случаях) - сложнее чем от классических вирусов. Как правило, обычный антивирус не находит ничего подозрительного и сообщает, что у вас все в порядке.

Дело все в том, что они как бы "встраиваются" в браузер (например, под видом плагина или какой-то надстройки) , иногда добавляют нужные строки в ярлык браузера, изменяют файл HOSTS и пр.

К счастью, для очистки Windows от этих вредоносных скриптов - есть свои программы, и одну из них я порекомендую ниже. Работает она параллельно вашему антивирусу (т.е. удалять его не нужно) и способна избавить от "львиной" доли проблем.

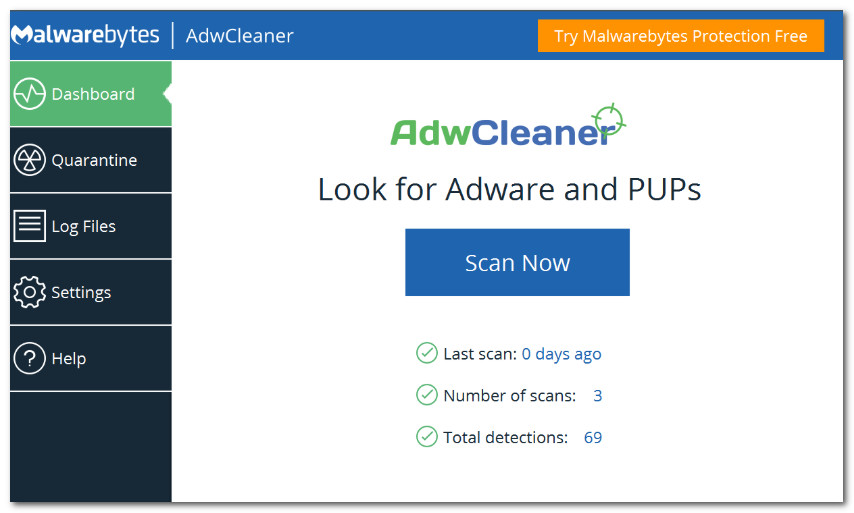

Одна из лучших (по моему мнению) программ для удаления с компьютера разного рода рекламного ПО: тулбаров, надстроек в браузере, скриптов, adware, потенциально нежелательного ПО и т.д. Кстати, именно она видит все те вирусы, против которых обычный антивирус бессилен.

Что еще радует, это то, что программа бесплатная, с простым и очень понятным интерфейсом, где нет ничего лишнего.

Буду считать, что убедил ее попробовать .

После запуска AdwCleaner, для начала проверки компьютера - нужно нажать всего лишь одну кнопку " Scan Now" (или "Сканировать", в зависимости от перевода) . См. скриншот ниже.

AdwCleaner: главное окно (кнопка начала сканирования "Scan Now")

Время проверки Windows на "среднем" по сегодняшним меркам компьютере - составит всего лишь 3-5 мин. (а то и быстрее). Всё потенциально нежелательное ПО, что найдется при сканировании - будет автоматически удалено и изолировано (т.е. от пользователя не нужно знать абсолютно ничего, этим, собственно, она мне и нравится) .

Примечание!

После проверки вашего компьютера, он будет автоматически перезагружен . После загрузки Windows вам будет предоставлен отчет о его проверки.

Перед началом сканирования системы - рекомендую закрыть все другие приложения и сохранить все открытые документы.

В рамках этой статьи не могу не порекомендовать еще одну замечательную утилиту - Malwarebytes Anti-Malware (кстати, сравнительно недавно в нее встроена AdwCleaner, которую я рекомендовал чуть выше) .

M alwarebytes Anti-Malware

Malwarebytes Anti-Malware / Лого

Еще одна отличная программа для борьбы с вирусами, червями, троянами, spyware-программами и т.д. Malwarebytes Anti-Malware несколько дополняет возможности предыдущий программы - в нем реализован специальный алгоритм "хамелеон", позволяющий его запускать даже тогда, когда вирус блокирует запуск любых других антивирусных программ!

- - сканирование всех дисков в системе;

- - обновление базы в ежедневном режиме (для противодействия даже только-только появившемся вирусам);

- - эвристический анализ (позволяет обнаруживать большое числе вредоносных файлов, которых еще нет в базе);

- - все изолированные файлы помещаются в карантин (если программа ошиблась - вы можете восстановить любой из них);

- - список исключений файлов (которые не требуется сканировать);

- - благодаря технологии Chameleon, программа может запуститься даже тогда, когда все аналогичные программы блокируются вирусом;

- - поддержка русского языка;

- - поддержка все популярных ОС Windows: Vista, 7, 8, 10.

Для начала сканирования системы Windows - запустите Malwarebytes Anti-Malware, откройте раздел " Scan " (или "Проверка") и нажмите кнопку в нижней части экрана - " Scan Now " (или "Начать проверку", если у вас русская версия, см. скрин ниже) .

Полная проверка системы с помощью Malwarebytes Anti-Malware

Кстати, по своему опыту могу сказать, что Malwarebytes Anti-Malware отлично справляется со своей задачей. После его сканирования и очистки, большинство мусорного ПО - будет обезврежено и удалено. В общем, рекомендую к ознакомлению!

Также рекомендую ознакомиться со статьей об удалении вирусов из браузера (ссылка ниже).

После того, как ваш компьютер (ноутбук) будет просканирован (и обезврежен ) предыдущими утилитами, рекомендую его прогнать еще одной интересной и полезной программой - AVZ. Ее я неоднократно рекомендовал на страницах блога, сейчас же порекомендую три шага, которые в ней необходимо сделать для ликвидации проблем (если они еще остались) .

AVZ, кстати говоря, позволяет восстановить некоторые системные настройки Windows, доступ к диспетчерам, и пр. моменты (которые могли испортить вирусы при заражении).

Эта антивирусная утилита предназначена для удаления целого ряда вредоносного ПО (часть из которого, кстати, не видит и не обнаруживает обычный антивирус). Например, таких как:

- Троянских программ;

- Надстроек и тулбаров в веб-браузере;

- SpyWare и AdWare модулей;

- BackDoor модулей;

- Сетевых червей и т.д.

Что еще подкупает в ней: для начала работы и сканирования системы Windows, нужно всего лишь скачать архив ZIP с программой, извлечь ее и запустить (т.е. ничего не нужно устанавливать, настраивать и т.д.). Разберу три шага ниже в статье, которые рекомендую в ней сделать.

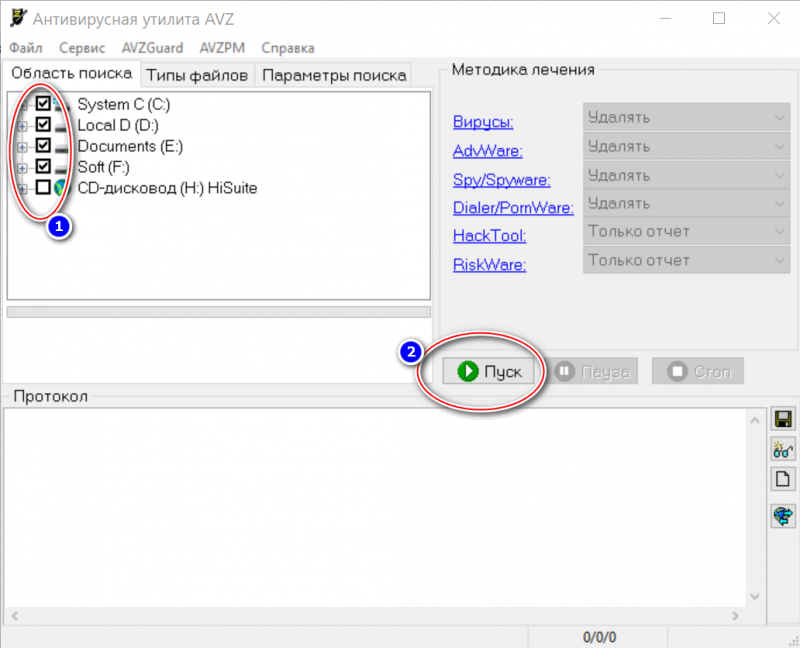

После запуска программы, выберите системный диск (хотя бы его, желательно все). Обычно он всегда помечен характерным значком .

После этого в правой части экрана нажмите кнопку " Пуск " для начала сканирования (кстати, над кнопкой " Пуск " можно сразу же выбрать, что делать с вредоносным ПО, например, удалять ).

Начало проверки в AVZ | Кликабельно

Как правило, проверка системного диска с Windows на наличие вирусов проходит достаточно быстро (5-10 мин.). Кстати, рекомендую перед такой проверкой, на время, выключить свой основной антивирус (это несколько ускорит сканирование).

Не секрет, что в Windows есть некоторые параметры, которые не отвечают оптимальным требованиям безопасности. Например, среди прочих, авто-запуск вставляемых дисков и флешек. И, разумеется, некоторые виды вирусов, как раз этим пользуются.

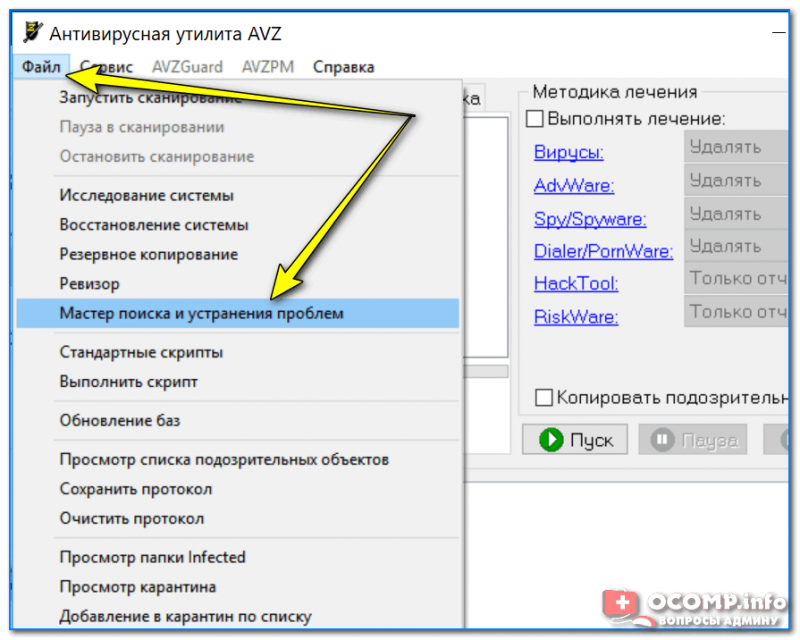

Чтобы исключить подобные настройки и закрыть подобные дыры, в AVZ достаточно открыть меню " Файл/Мастер поиска и устранения проблем " (см. скрин ниже).

Файл - мастер поиска и устранения проблем (в AVZ)

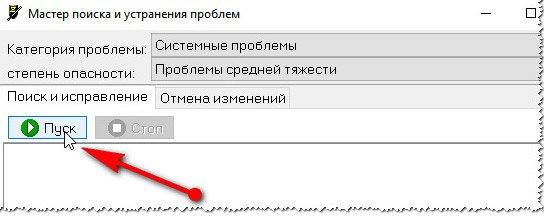

Далее выбрать категорию проблемы (например, " Системные проблемы "), степень опасности (рекомендую выбрать " Проблемы средней тяжести ") и начать сканирование.

Мастер поиска проблем

После сканирования, вам будет предоставлен отчет с теми параметрами, которые желательно поменять. Рекомендую все строки отметить галочками и нажать " Исправить " (кстати, AVZ самостоятельно оптимизирует те параметры, которые, по ее мнению, не отвечают безопасности - так что никакой ручной работы!) .

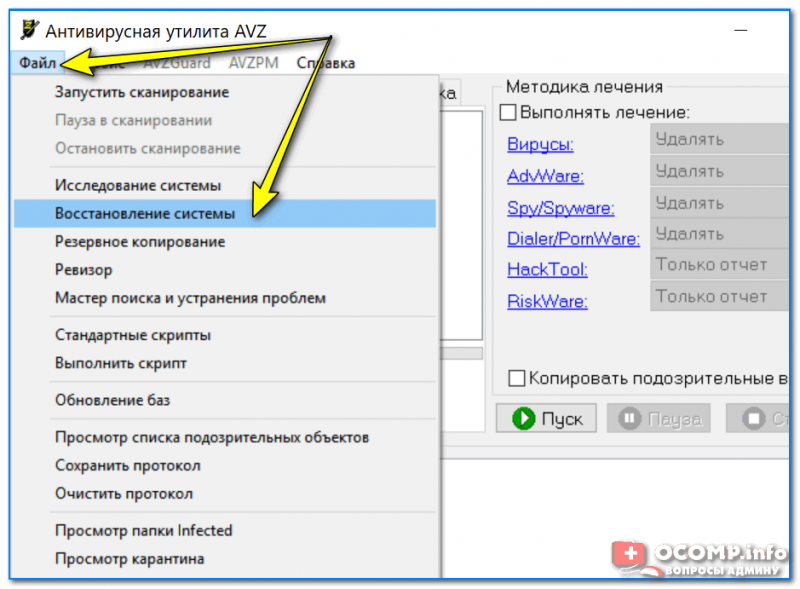

Чтобы все это привести в норму, в утилите AVZ есть специальная вкладка для восстановления всех самых основных параметров. Чтобы ее открыть, нажмите: " Файл/Восстановление системы " (как на скриншоте ниже).

Восстановление системы (в AVZ)

Далее перед вами предстанет список того, что можно восстановить: просто отмечаете галочками, что нужно (можно, кстати, отметить все) и жмете кнопку " Выполнить отмеченные операции ".

Восстановление настроек системы (AVZ)

Как правило, после проведенного восстановления, компьютер начинает работать в штатном режиме.

Если вдруг вышеперечисленное не помогло, обратите внимание на еще несколько советов в шаге 5.

1. Сканирование системы в безопасном режиме

В некоторых случаях очистить компьютер от вирусов без безопасного режима - нереально! Дело в том, что в безопасном режиме Windows загружает самый минимальный набор ПО, без которого невозможна ее работа (т.е. многое нежелательное ПО в этом режиме просто не работает!) .

Таким образом, многое из того, что нельзя удалить в обычном режиме, легко удаляется в безопасном.

Если у вас не получается запустить утилиты, которые я рекомендовал выше, попробуйте их запустить в безопасном режиме. Вполне возможно они не только откроются, но и найдут все, что от них "прячется".

Чтобы зайти в безопасный режим — при загрузке компьютера нажмите несколько раз кнопку F8 — в появившемся соответствующем меню выберите данный режим.

2. Восстановление системы

Если у вас есть контрольная точка восстановления, которая была создана до заражения вашего компьютера вирусами и рекламным ПО, вполне возможно, что, откатившись к ней, вы исправите ситуацию.

3. Переустановка Windows

Вообще, я не сторонник по каждому "чиху" переустанавливать систему. Но в некоторых случаях, гораздо проще и быстрее переустановить систему, чем мучиться с вредоносным ПО.

На этом статью завершаю.

За дополнения по теме — заранее большое мерси.

Первая публикация: 23.10.2016

Статья откорректирована: 22.01.2019

Несколько шагов надежно защитит компьютер от массовых вирусов

Немного отступления или вступление.

Если вы читаете данную заметку, скорее всего уже имеете печальный опыт в ситуации, когда любимый антивирус пропустил какую-то заразу.

Наверняка я не открою новую галактику, сообщив, что в большинстве случаев антивирусы устраняют последствия, а не предотвращают заражение. Антивирусные базы этих компаний пополняются за счет несчастных пострадавших от неизвестных ранее вирусов.

Часто слышишь от друзей и знакомых такие просьбы о помощи:

- Вирус зашифровал мои файлы, что делать?

- Как убрать порно-баннер?

- У меня тормозит компьютер, куча установленных программ, но я ничего не устанавливал(а);

- Не открываются сайты, помоги;

- и так далее.. продолжай помогать нам дорогой друг.

Спасение утопающих - дело рук самих утопающих. ("Двенадцать стульев", И. Ильф, E. Петров)

Потратив сейчас 15 минут на пошаговую настройку компьютера, вы получите хорошую первоначальную защиту от троянов, баннеров, шифровщиков и прочей массовой нечисти.

Основная часть заметки касается настройки политики SRP - Software restriction policy (англ.: Политика ограниченного использования программ). Данная настройка (политика) работает по следующим принципам:

- Все программы на компьютере могут свободно запускаться и работать только из тех мест (папок), из которых мы это разрешим явно;

- Все остальные программы запускаться и работать не смогут. А следовательно и навредить вам они не смогут.

Единственный маленький минус этого способа предотвращения заражения компьютерными вирусами заключается в том, что после настройки компьютера по данной заметке, установка любой новой программы на ваш компьютер будет занимать на пару минут больше времени. Вас это не останавливает? Тогда перейдем к делу.

Большинство шагов относится к операционной системе Windows 7 (32/64). До Windows 8 пока не дошли ноги, а Windows XP доживает свой век. (Если кому нужно, добавлю описание шагов для XP)

Статья применима к следующим редакциям Windows:

Windows 7 Профессиональная, Windows 7 Корпоративная и Windows 7 Максимальная;

Windows Vista Бизнес, Windows Vista Корпоративная и Windows Vista Максимальная;

Windows XP Professional, Windows XP Media Center 2005.

Windows 7 Домашняя (Базовая и Расширенная) к сожалению не поддерживается. В этих версиях можно использовать "Родительский контроль". Чуть позже опишу и этот способ защиты.

Для чего это нужно? Странный вопрос на самом деле. Дело в том, что производители ПО часто выпускают исправления ошибок в работе своих программ. Образно говоря, заколачивают дыры в заборе, через которые на ваш компьютер проникают вирусы.

Как включить обновления?

Пуск -> Все программы -> Центр обновления Windows -> Настройка параметров -> Важные обновления -> Устанавливать обновления автоматически

Работая в системе с правами администратора вы фактически позволяете злоумышленникам (читай вирусам) распоряжаться как у себя дома. Вирусы с большой легкостью и вероятностью могут повредить ваши системные файлы. А если вы работаете под пользователем с ограниченными правами - безопасность системы значительно повышается.

Возьмите себе за правила:

- Ежедневные дела за компьютером (работа с текстом, графикой, интернет, игрушки) выполняйте в системе под пользователем с ограниченными правами;

- Если нужно установить какую либо программу - заходите под пользователем с правами администратора и устанавливайте.

Проверьте под каким пользователем сейчас работаете и, если окажется, что у текущего пользователя права администратора (как в примере ниже), добавьте в систему простого пользователя с ограниченными правами и работайте под ним.

Пуск -> Панель управления -> Учетные записи пользователей

Нажмите "Создание учетной записи"

В будущем ежедневную работу выполняйте от имени этого пользователя, как уже упоминалось выше.

Все дальнейшие настройки выполняются от имени администратора.

Пуск -> Выполнить -> gpedit.msc (или, если нет пункта Выполнить: Пуск -> Найти программы и файлы -> gpedit.msc)

В редакторе групповой политики следующий путь:

Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Политики ограниченного использования программ - Создать политику ограниченного использования программ

Применять ко всем файлам программ; Применять для всех пользователей.

Удалить LNK - Ярлык

Добавить тип SCF

убрать галочку "Разрешить использование корневых ЦС, которым доверяет пользователь, для проверки сертификатов"

Установить Запрещено по умолчанию

Здесь уже есть несколько правил по умолчанию.

Добавим сюда еще пару правил.

В контекстном меню в правой части окна: Создать правило для пути.

Добавляем следующие правила:

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%Temp - Уровень безопасности: Запрещено

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%System32/spool/PRINTERS - Уровень безопасности: Запрещено

В итоге у нас получился такой список правил:

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% - Уровень безопасности: Неограниченный

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir% - Уровень безопасности: Неограниченный

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%Temp - Уровень безопасности: Запрещено

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%System32/spool/PRINTERS - Уровень безопасности: Запрещено

Для Windows 7 x64 здесь будет еще 2 пути по умолчанию:

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir (x86)% - Уровень безопасности: Неограниченный

Путь: %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramW6432Dir% - Уровень безопасности: Неограниченный

Если у вас есть другие места откуда вы обычно запускаете программы (точнее куда вы их устанавливаете), например, игры вы устанавливаете в папку на диске D:

D:\Games

В этом случае добавьте эти пути аналогично тому, как было указано выше, и установите для этих путей уровень безопасности Неограниченный

Очень важное замечание!

Не добавляйте сюда временные папки (c:\temp и т. д.) или папки вашего профиля (c:\users\masha\ и т. д.) с уровнем безопасности Неограниченный! Иначе все наши настройки политики потеряют смысл. Почему? Потому, что вирусы как правило загружаются на ваш компьютер через дыру в браузере или какую-либо другую дыру и записываются в указанные выше места (а точнее они записываются туда, куда имеют доступ на запись). Если вы разрешите запуск программ из этих папок, то сами понимаете что произойдет.

Добавили все необходимые вам пути?

Здесь же, в редакторе групповой политики откройте следующий путь:

Конфигурация компьютера - Административные шаблоны - Система - Групповая политика - Обработка политики реестра

поставьте там следующие галочки:

На этом окно Редактора групповой политики можно закрыть.

Создайте папку Temp на диске C (C:\Temp).

Далее откройте свойства системы:

Правой кнопкой мыши на значке Мой компьютер -> Свойства -> Дополнительные параметры системы

или просто нажмите на клавиатуре клавиши: Win+Pause/Break

Далее, вкладка Дополнительно -> Переменные среды

измените системные переменные TEMP и TMP на C:\Temp

Теперь перенесем папку spool\PRINTERS

Создайте на диске C папку spool. Внутри созданной папки spool создайте папку PRINTERS.

Откройте Пуск -> Устройства и принтеры

Выделите мышью любой принтер или факс, чтобы в верхней части окна появилось меню Свойства сервера печати.

Откройте последовательно Свойства сервера печати -> Дополнительные параметры -> Изменить дополнительные параметры

В строку Папка очереди печати впишите путь к ранее созданной папке C:\spool\PRINTERS

Чтобы у вас была возможность при необходимости устанавливать программы из любой папки (скачали программу, например, в D:\Downloads\, а запуск оттуда естественно запрещен) создадим 2 ярлыка. Один временно выключает политику (srp_disable.reg), другой (srp_enable.reg) включает ее обратно.

1-й файл

Откройте блокнот (Пуск -> Все программы -> Стандартные -> Блокнот)

Вставьте туда следующий текст:

Сохраните файл под названием srp_disable.reg

Меню Файл -> Сохранить как.

Выберите: Тип файла -> Все файлы (*.*)

Имя файла: SRP_Disable.reg

2-й файл

Откройте блокнот, вставьте следующий текст:

Сохраните по аналогии с предыдущим, только назовите файл srp_enable.reg

Переместите созданные файлы в системную папку C:\Windows

Создайте для каждого файла ярлык и поместите его на рабочий стол:

Правой кнопкой мыши на файле -> Отправить ярлык на рабочий стол

В итоге должно быть 2 ярлыка на рабочем столе:

srp_disable.reg и srp_enable.reg

Теперь если вам нужно установить какую либо программу, запускаете ярлык srp_disable.reg устанавливаете программу, после чего запускаете srp_enable.reg

На этом настройка закончена. Перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь если вы попробуете запустить какую-либо программу из не разрешенного для запуска места, увидите такое предупреждение:

Еще раз порядок действий для безопасной от вирусов работы за компьютером

- Ежедневную работу, игры, и т. д. выполняйте под пользователем с ограниченными правами.

- Для установки необходимых программ делайте следующее:

а) Пуск - Сменить пользователя (или клавиши Win+L)

б) Выбираем пользователя с правами администратора

в) Зашли под администратором

г) Запустили ярлык srp_disable.reg

д) Установили необходимую программу (предварительно проверив ее антивирусом)

е) Запустили ярлык srp_enable.reg

ж) Пуск - Сменить пользователя (или клавиши Win+L)

з) Выбираем своего обычного пользователя с ограниченными правами

и) Свободно работаем в системе без вирусов, баннеров, шифровщиков.

Хотелось бы отметить, что данная технология не отменяет использование антивирусов, их можно использовать хотя бы для проверки скачанных из сети файлов. Ну и две двери лучше чем одна)

При подготовке статьи были использованы материалы с сайта Vadims Podans

Читайте также: