Вирус шифровальщик мвд и мегафон

Иллюстрация из трансляции TJournal , издание следит за развитием эпидемии

Антивирусная компания Avast подсчитала , что 12 мая насчитываются десятки тысяч заражений вирусом-шифровальщиком по всем миру , но преимущественно в России , на Украине и Тайване. На поражённых компьютерах демонстрируется предложение заплатить владельцам вируса биткоинами.

36,000 detections of #WannaCry ( aka #WanaCypt0r aka #WCry) #ransomware so far. Russia , Ukraine , and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

Добавить 22 комментария

Нужен внешний бэкап. За 300 $ как раз можно организовать вместе с хранилищем.

![]()

Заголовок сложный , но смешной!

![]()

Просто надо использовать Linux.

![]()

![]()

Вот у нас месяца три назад словил шифровальщика комп , стоявший с открытым Remote Desktop , подобрали пароль. Каждый пароль — попытка заражения?

![]()

Гм это теперь называется вирусами которые что там там атакуют? И как они это интересно делают? Мечами и палками или просто тупизной местных админов эникейщиков ?

![]()

Плюс непонятно что там они шифровать могут то? К бд они вряд ли подберутся , а вот разве что к локальным файлам? Ну и в какой организации информация относящаяся к работе так хранится

![]()

![]()

И , кстати , чего это вирус к базе не подберется если он уже проник во внутреннюю сеть , а сервер на Винде?

![]()

>Антивирусная компания Avast подсчитала , что 12 мая насчитываются десятки тысяч заражений вирусом-шифровальщиком по всем миру , но преимущественно в России , на Украине и Тайване.

в какой момент Россия с Украиной стали основным пострадавшими-то?

![]()

Нехилый удар по биткоину , что то мне кажется что у анонимных валют такого плана скорее всего уже нет будущего , но уже точно есть враги в лице многих правительств мира во главе с сша.

Особенно показателен пример с больницами , чтоб пипл наглядно ощутил на себе какие хакеры и их биткоин плохие и заслуживают возмездия от всей гос. машины просветленного запада.

Может этот вирус ребята из АНБ и запустили?

Чтоб попросить у народа еще больше затянуть пояса своей свободы и чтоб все начали приходить к мысли что валюта не привязанная в конкретной стране и анонимность в принципе это большое зло.

PS Похоже на то что викиликс это филиал АНБ или ЦРУ , по крайней мере ощущается синхронность действий.

![]()

То есть WannaCrypt — это чисто медийная атака , всех этих ток-шоу и переписывателей заголовков друг у друга.

![]()

>То есть WannaCrypt — это чисто медийная атака

Ради такого хорошего дела можно и хакеров наших активизировать , поддать так сказать жару , чтоб прям совсем ужас-ужас был с этими атаками , наши СМИ обязательно нужно подключать на полную катушку чтоб население считало что Яровая как то либерально с интернетом обошлась , мягко что ли , женщина же , могла бы и пожестче гайки крутнуть.

Многим покажется что любая власть , любой страны враг всего хорошего и свободного в интернете , но по факту человечество стоит на пороге перехода в новую цифровую экономику которая никак не совместима с анонимностью и валютами типа биткоин , и различные государства здесь могли бы объединить свои усилия , благое дело для всех , хоть для нас , хоть для амеров.

PS , А пушку викиликс таки не плохую себе сша заимели , всегда снимал шляпу перед сша как они здорово умеют какать в мозги всей планете , очень прям тонко и красиво , с чувством , с толком , с расстановкой , гебельс будет доволен , дело его живет и процветает с невиданным ранее размахом.

![]()

Ну вы как ребенок , Игорь Станиславович.

Ну да , ботнет на полмиллиона. Ну да , два крупных сайта полдня не работали. Но все полечили и жизнь восстановилась как прежде. Ужас-ужас.

А тут у пострадавших пропажа всех документов , всех архивов. Это атака совершенно рутинного размера , но совершенно нерутинная по последствиям.

![]()

Интересно , а что было написано в заголовке и теле письма , что сотрудник МВД получив его , ничего не заподозрил и открыл вложение?

![]()

> Интересно , а что было написано в заголовке и теле письма , что сотрудник МВД получив его , ничего не заподозрил и открыл вложение?

Действительно , любопытно , почему , по-вашему мнению , этот конкретный зловред , который распространяется совершенно другим образом , имеете какое-то отношение к спам-письмам.

Всех , понимаете ли , заражает через дырку в SMB1 , а некоторого сотрудника из конкретного мвд , видите ли , через спам-письмо.

![]()

Прочел статью про вирус. Просветился. Спасибо большое.

![]()

Раздать-то его всё равно нужно было как-то.

![]()

Кто-то из буржуев эксперементировал — WannaCry приходил к ним за полчаса.

![]()

![]()

Это атака совершенно рутинного размера , но совершенно нерутинная по последствиям.

Этим винлокерам и шифровальщикам в обед 10−12 лет. Это рутинный функционал.

![]()

Другими словами ни метод распространения не представляет собой ничего особенного , ни нагрузка , а вот их комбинация создала очень неприятную и серьезно пугающую комбинацию.

Сделать ее заметнее в лентах пользователей или получить ПРОМО-позицию, чтобы вашу статью прочитали тысячи человек.

- Стандартное промо

- 3 000 промо-показов 49 KР

- 5 000 промо-показов 65 KР

- 30 000 промо-показов 299 KР

- Выделить фоном 49 KР

Статистика по промо-позициям отражена в платежах.

Поделитесь вашей статьей с друзьями через социальные сети.

Получите континентальные рубли,

пригласив своих друзей на Конт.

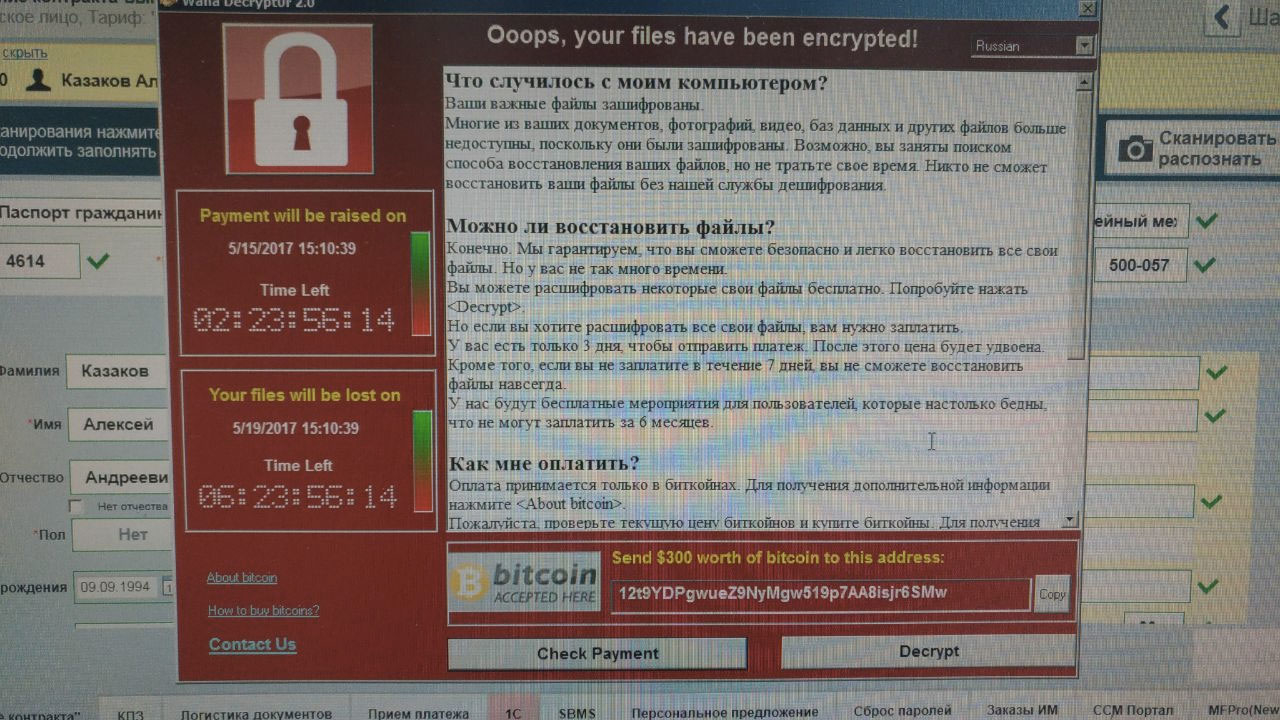

Корпоративные сети начал поражать вирус-шифровальщик, требующий деньги за доступ к файлам на компьютерах. Согласно предварительным данным, уже поражены сети МВД России, оператора "Мегафон" , "Сбербанка" и британских больниц. Вот что появилось на экранах всех рабочих компьютеров Мегафон Ритейл :

Вирус под условным названием "WannaCry" распространился в разных странах мира в течение нескольких часов. В частности, в нескольких регионах Великобритании медицинские учреждения национальной службы здравоохранения из-за вируса были вынуждены прекратить прием пациентов, которым не требуется срочной помощи. В Испании кибератаке поверглись крупные организации, в том числе телекоммуникационная коммания Telefonica.

.png)

Для атаки хакеры использовали модифицированную программу EternalBlue, изначально раазработанную Агентством национальной безопасности США. Она была украдена хакерами The Shadow Brokers у хакеров Equation Group в августе 2016 года и опубликована в апреле 2017-го.

Судя по русскоязычной версии программы, условия выкупа изначально были написаны на другом языке и переведены машинным способом

О связи Equation Group c Агенством национальной безопасности США писали в WikiLeaks. В "Лаборатории Касперского" отмечали схожесть инструментов Equation Group со Stuxnet - компьютерным червем, который, по данным New York Times, американские и израильские власти использовали для атаки на иранскую ядерную программу.

Бывший сотрудник американских спецслужб Эдвард Сноуден заявил, что АНБ может быть косвенно причастна к атаке.

"Решение АНБ создавать инструменты атаки против американского программного обеспечения теперь угрожает жизням пациентов больниц", - написал он в "Твиттере".

Пользователи рассказывают, что вирус попадает на их компьютеры без каких-либо действий с их стороны и бесконтрольно распространяется в сетях. На форуме Лаборатории Касперского указывают, что даже включенный антивирус не гарантирует безопасности. Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

В России компьютерный "червь" поразил сеть МВД России в некоторых регионах. Источники также сообщают о заражении компьютеров "Мегафон-Ритейл". По данным из соцсетей, вирус распространился в "Евросети" и "Связном".

"Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая", - пишет пользователь коллективного блога "Пикабу" vasa48.

В МВД России подтвердили, что вирус заразил около тысячи компьютеров ведомства (менее 1%, как говорится в заявлении) и был локализован.

.png)

Речь идет о вирусе-вымогателе WannaCry, который использует уязвимость операционной системы Windows. Принцип работы вируса заключается в том, что он шифрует файлы с особым ключом, известным только его создателям. Обратная дешифровка без ключа невозможна. Деньги мошенники принимают на Bitcoin-кошелек, что гарантирует им анонимность. Вирус блокирует все файлы и требует выкуп в размере 300 долларов США в биткоинах. Со временем требуемая выплата увеличивается. Причем сообщение выводится на 28 разных языках – в каждой стране на своем.

Microsoft в марте выпустила программу, закрывающую эту уязвимость, но компьютеры, которые подверглись атаке, по всей видимости, не обновили.

Меньше чем за сутки пострадавшие перевели на них более 7 биткойнов, что равно 12 тыс. долларов. Учитывая, что пользователи обычно откладывают выкуп на последний день, "прибыль" может вырасти многократно.

Это, а также география заражений, позволяет говорить о самой масштабной атаке с использованием программы-вымогателя в истории.

.png)

Официальных комментариев от антивирусных лабораторий пока не последовало. Согласно интерактивной карте от проекта Botnet Tracker, действие вируса фиксируется практически по всему миру, особенно в Европе.

Отмечается, что вирус вымогателей WanaCrypt0r 2.0 это версия WCry/WannaCry и распространяется она с бешеной скоростью - "как в аду".

.png)

.png)

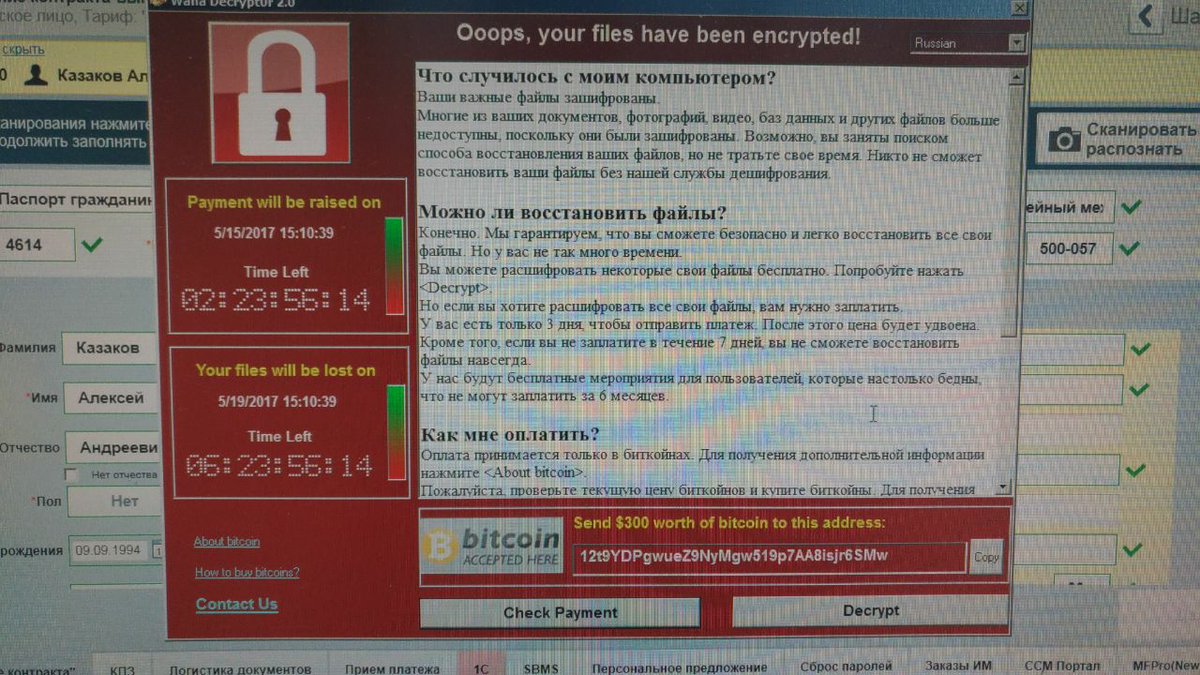

Менее чем за 3 часа, даже можно сказать меньше чем за 2 часа, если считать от начала атаки, жертвами стали 11 стран:

Наиболее пострадавшие страны: Россия, Тайвань, Испания:

Как сообщается в твиттере антивирусной компании Avast, из более чему 100к компьютеров подвергшемся атакам за последние менее чем 24 часа, более 57% расположены в России.

.png)

Как отмечается в новостном блоге этой же антивирусной компании, первую версию WanaCrypt0r мы могли наблюдать, еще в феврале.12 мая 2017 г в 8 часов утра было змаечено увеличение активности этого штамма, который быстро перерос в массовое распространение, начиная с 10 утра.

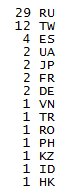

Вымогатели оставляют текст в текстовом файле:

please_read_me_.txt _-_ notepad_WanaCryt0r2.0.png

Выкуп составляет $ 300 Bitcoins. Вирус "показывает":

-инструкции о том, как заплатить выкуп

-объяснение того, что произошло

-таймер обратного отсчета времени.

Кроме того, обои на столе зараженного компа меняются на следующий рисунок:

Как пишут специалисты, WanaCrypt0r 2,0 распространяется в первую очередь на группу компьютеров и сетей, которые подозревались в связях с АНБ.

Как пишет The New York Times создатели вируса-вымогателя использовали инструмент, украденный у Агентства национальной безопасности (АНБ) США, где его разработали.

.png)

Газета при этом отмечает, что укаденный у АНБ инструмент был выставлен в интернете группой хакеров, называщей себя Shadow Brokers.

"Хакерская группа под названием ShadowBrokers, в ходе сотрудничества с АНБ, похитила некоторые хакерские инструменты АНБ и публично выпустила их в "вольное плавание","- сообщает другой источник.

Как подтвердил исследователь безопасности, Kafeine , эксплоит, известный как ETERNALBLUE или MS17-010, злоумышленниками вероятно использовалась уязвимость WanaCrypt0r для Windows SMB (Server Message Block, протокол обмена файлов по сети).

Обнаружившим заражение WanaCrypt0r 2,0 настоятельно рекомендуется полностью обновить свою систему и установить последние доступные патчи для неё.

Затронутые системы обновления безопасности:

-Microsoft Windows Vista с пакетом обновления 2

-Windows Server 2008 R2 SP1 и SP2

-Windows Server 2012 R2

-Windows Server 2016

Профилактика и меры по смягчению последствий

-Обновление системы до последней версии со всеми офф. патчами.

-Для систем без поддержки или возможностей исправления, рекомендуется изолировать сеть или выключить её в ходе переустановки.

-Изолировать коммуникационные порты 137 и 138 UDP и TCP порты 139 и 445 в сетях организаций.

Узнайте , какие системы в рамках своей сети, они могут быть уязвимы для атак через уязвимость Windows , и в этом случае они могут быть выделены, обновлены и / или выключены.

Как указывается в одном из докладов по вирусу, выплата вымогателям для "спасения" компьютера и данных не гарантирует , что злоумышленники пришлют Вам утилиту и / или пароль для дешифрования.

Программы-вымогатели обычно устанавливаются через документы, распространяемые по электронной почте. Как называется файл-переносчик в случае с WannaCry, пока также не ясно.

Полностью исключает возможность заражения установка соответствующего обновления для Windows.

Противоядие для компьютеров, зараженных WannaCry, пока не выпущено.

В случае, если Вы пострадали от этой кампании не выбрасывайте диск с резервным копированим системы. Рекомендуется сохранить файлы, которые были зашифрованы с помощью вируса вымогателей, так как не исключено, что в будущем появится инструмент что бы расшифровать документы, которые были затронуты.

при полном или частичном использовании материалов гипперссылка на блог обязательна

Доходы организаторов атаки вирусов-вымогателей на порядок меньше причиненного ими ущерба. Но дешевизна и доступность вредоносных программ обеспечивают хакерам неплохую рентабельность.

Фото: ТАСС/Сергей Коньков

Атака компьютерного вируса-вымогателя BadRabbit оказалась гораздо скромнее, чем его предшественников − WannaCry в мае и NotPetya в июне. "Плохой кролик" заблокировал информационные системы аэропорта Одессы, киевского метро, министерства инфраструктуры Украины, российского информационного агентства "Интерфакс" и интернет-газеты "Фонтанка". Компания ESET сообщила, что BadRabbit также пытался заразить компьютеры в Болгарии (10,2% атак), Турции (6,4%), Японии (3,8%) и других странах (2,4%). Однако подавляющее большинство атак было отбито системами безопасности.

Спустя всего несколько часов после начала атаки анализ вируса осуществили едва ли не все крупнейшие компании в сфере интернет-безопасности. Специалисты ESET, Proofpoint и "Лаборатории Касперского" выяснили, что BadRabbit распространялся под видом фальшивых обновлений и установщиков Adobe Flash.

Аналитики российской компании в сфере расследования киберпреступлений Group-IB сообщили, что "Bad Rabbit является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования". Вирус-вымогатель NotPetya в свою очередь является модификацией WannaCry, созданного на основе хакерской программы EternalBlue, которая была разработана в Агентстве национальной безопасности Соединенных Штатов и затем украдена хакерами.

Фото: ТАСС/Донат Сорокин

Ущерб и выгода

По оценкам Intel, общее количество зараженных компьютеров превысило 530 тысяч. От вирусных атак, в частности, пострадали Национальная система здравоохранения Великобритании, испанская телекоммуникационная компания Telefonica, российские МЧС, МВД, РЖД, Сбербанк, "Мегафон" и "Вымпелком". WannaCry шифровал файлы пользователей, за расшифровку вымогатели требовали заплатить 600 долларов в криптовалюте биткоин.

По данным американских экспертов, вымогатели получили всего 302 платежа на общую сумму 128 тысяч долларов. При этом общий ущерб компаний, подвергшихся атакам WannaCry, превысил миллиард долларов.

27 июня 2017 года начались атаки вируса-шифровальщика NotPetya. Как и в случае с WannaCry, хакеры требовали выкуп за восстановление работоспособности компьютера, но на этот раз только 300 долларов в биткоинах.

От атаки NotPetya пострадало больше 20 тысяч компаний в 60 странах на всех континентах, однако более 70% общего числа заражений вирусом произошло на Украине. Выручка вымогателей составила около 10 тысяч долларов, при этом только компании FedEx и Moller-Maersk оценили свой ущерб от вирусной атаки в 300 млн долларов каждая.

Что касается BadRabbit, то и убытки пострадавших компаний, и доход хакеров, судя по всему, оказались близки к нулю.

Вымогательство по дешевке

Семейство вирусов-вымогателей WannaCry – NotPetya – BadRabbit больше не опасно, и теперь хакерам придется разработать что-нибудь принципиально новое. В том, что они это сделают, сомневаться не приходится, тем более что создать вирус-вымогатель значительно проще, чем, например, банковский троян. Благодаря этому, в частности, создание вымогателей является одной из наиболее рентабельных сфер хакерской деятельности.

Мало того, как выяснили эксперты компании Positive Technologies, среди злоумышленников все шире распространяется модель "вымогатели как услуга", при которой авторы программного обеспечения не являются организаторами атак, а зарабатывают на продаже или сдаче в аренду вирусов преступным группировкам. Например, разработчик вируса Petya запрашивает от 25 до 85% от суммы платежей жертв, а другой вирус-шифровальщик, Karmen, продается на черном рынке за 175 долларов.

Исходный код программы-вымогателя, атаковавшего в конце прошлого года базы данных MongoDB с требованием выкупа в размере от 0,2 до 1 биткоина, продавался на черном рынке всего за 200 долларов вместе со списком из 100 тысяч IP-адресов незащищенных баз данных и сканером для поиска новых жертв. По оценкам экспертов, общая прибыль хакеров от использования этой программы могла превысить 6 миллионов долларов.

Вирусы-вымогатели в этом году стали безусловными чемпионами по числу заражений компьютеров. Помимо упомянутой тройки лидеров весной немало проблем владельцам компьютеров доставило семейство шифровальщиков-вымогателей Jaff, распространяемое через PDF-документы. Однако на фоне ажиотажа вокруг WannaCry СМИ обошли этот вирус вниманием.

В сентябре, по сведениям израильской компании по защите от вирусов Check Point, в десятку самых активных вредоносных программ вернулся шифровщик-вымогатель Locky, который начал распространяться еще в феврале 2016 года.

Из других лидеров этого года эксперты отмечают вирус Adylkuzz8, который заразил множество компьютеров и использовал их вычислительные мощности для майнинга криптовалюты. "Подконтрольные вычислительные мощности позволяли хакеру зарабатывать порядка 2000 долларов в сутки", − сообщают специалисты Positive Technologies.

Переизбыток информации

Второе место по популярности у хакеров занимает сейчас кража учетных данных. На это нацелено 16% хакерских атак (на внедрение вирусов – 38%). Полученную информацию киберпреступники либо продают на черном рынке, либо требуют за нее выкуп.

Впрочем, возможности для зарабатывания денег в этой сфере быстро сокращаются. Так, в результате атаки на американского сотового оператора U.S. Cellular хакеры смогли похитить персональные данные 126 761 168 американцев. Позже вся эта база данных была выставлена на продажу всего за 500 долларов. В одной российской частной клинике были взломаны IP-веб-камеры, доступ к ним продавался всего за 300 рублей.

"Мы наблюдаем снижение стоимости персональных данных, которое, вероятно, связано с перенасыщением рынка и с тем, что информация перестает быть уникальной, ведь воруют ее довольно давно, – отмечается в обзоре компании Positive Technologies. – Кроме того, нельзя не отметить, что в конце марта президент США Дональд Трамп отменил запрет на сбор и передачу провайдерами личных данных (информации о местоположении, истории поисковых запросов и времени, которое пользователь проводит на той или иной веб-странице), который был введен Бараком Обамой".

Впрочем, наиболее умелым хакерам удается неплохо заработать и на краже персональных данных. Весной хакеры украли учетные данные пользователей двух крупнейших криптовалютных бирж – Bithumb и Tapizon. Взломав аккаунты 31 800 пользователей, злоумышленники затем смогли получить доступ и к их счетам, украв в общей сложности более 6 миллионов долларов.

В России хакер, получивший данные почтового ящика одного из пользователей, начал шантажировать владельца, угрожая зарегистрировать от имени жертвы веб-ресурсы, где будет публиковать порнографию или продавать наркотики. Такой инструмент давления может оказаться довольно действенным и заставить жертв заплатить − для защиты репутации, а также под угрозой уголовной ответственности

Третье место среди любимых инструментов хакеров сегодня занимает так называемая социальная инженерия − специалисты называют так разные способы заманивания пользователей на поддельные сайты с целью выманивая данных их кредитных карточек и банковских счетов. Например, в начале года злоумышленники с помощью спам-рассылок заманивали потенциальных жертв на поддельные страницы PayPal и выманивали у них данные банковских карт.

В России хакеры рассылали жертвам извещения о штрафах ГИБДД под видом уведомления с портала "Госуслуги". Достоверность письма подтверждалась логотипом электронного правительства, а в самом письме содержалась якобы фотография автомобиля нарушителя. При попытке открыть фотографию жертва перенаправлялась на поддельный сайт, который требовал ввести данные электронной почты.

Фото: ТАСС/Сергей Коньков

Запрос на шантаж

Наибольшее беспокойство экспертов по компьютерной безопасности сегодня вызывают DDoS-атаки, сила которых за последний год многократно возросла. Цель такой атаки − выведение сайта из строя путем подачи большого количества запросов. Используются DDoS-атаки в основном для шантажа, поскольку блокировка сайта какого-нибудь онлайн-ритейлера или банка может принести его владельцу многомиллионные убытки.

Оценить масштаб доходов в этой сфере хакерской индустрии сложно, поскольку компании, деятельность которых была нарушена из-за DDoS-атак, стараются это не афишировать. Positive Technologies отмечает, что весной в течение двух дней был недоступен сервис Skype для пользователей из Европы и части США.

Предполагается, что причиной этого стала DDoS-атака, ответственность за которую взяла на себя хакерская группировка CyberTeam. Получили хакеры какой-то выкуп от Skype или нет, неизвестно.

Часто преступники проводят слабую атаку и требуют выкуп, угрожая, что в следующий раз она будет мощнее, однако это оказывается блефом. Такие страшилки используются все чаще.

Летом сразу пять южнокорейских банков (KB Kookmin Bank, Shinhan Bank, Woori Bank, KEB Hana Bank и NH Bank) стали жертвами шантажистов, которые требовали порядка 315 тысяч долларов, угрожая массированной DDoS-атакой. Поскольку нарушений в работе этих финансовых учреждений замечено не было, то либо угрозы оказались беспочвенны и злоумышленники не обладали необходимыми для атаки ресурсами, либо банки достаточно защищены, либо заплатили требуемую сумму.

Используются DDoS-атаки и для борьбы с конкурентами и другими неугодными лицами. Как отмечается в новом докладе Европола по кибербезопасности, такие атаки часто проводят под конкретные события: например, бьют по флористам в преддверии Дня Святого Валентина или по онлайн-букмекерам перед масштабными спортивными событиями.

В начале этого года хакеры организовали DDoS-атаки на ресурсы компании Dr.Web мощностью от 200 тысяч до 500 тысяч запросов в секунду – в отместку за деятельность разработчика антивирусов.

Фото: ТАСС/DPA/Silas Stein

Опасные вещи

Каждое из таких устройств может стать источником DDoS-атаки, тем более что все они имеют множество недостатков безопасности, которые позволяют злоумышленникам получать к ним доступ из интернета.

В сентябре 2016 года сайт специалиста по кибербезопасности Брайана Кребса был обрушен в результате DDoS атаки, организованной сетью из полутора миллионов маршрутизаторов и камер слежения, инфицированных вирусом Mirai. На прошлой неделе специалисты компании Check Point сообщили об обнаружении гигантской бот-сети Reaper, в которую включены миллионы устройств, в том числе большинство роутеров D-Link, Netgear, и Linksys, а также соединенные с интернетом камеры наблюдения таких компаний, как Vacron, GoAhead и AVTech.

Reaper пока не проявляла какой-либо активности, но китайская компания по защите от вирусов Qihoo 360, также обнаружившая эту бот-сеть, предупреждает, что вирус в любой момент может измениться и активироваться, результатом чего станет отключение больших участков глобального интернета.

Хоть страхуй, хоть не страхуй

Интенсивность кибератак с каждым годом увеличивается. По оценкам компании Check Point, сегодня в мире в среднем в 4 секунды скачивается одна вредоносная программа, и это в восемь с половиной раз чаще, чем год назад. Российская компания "Крок" сообщает, что количество обращений клиентов, связанных с устранением вирусов-вымогателей, увеличилось за год в пять раз.

Одной из главных причин распространения киберугроз справедливо считается легкомысленное отношение многих компаний к вопросам компьютерной безопасности. В связи с этим в ЕС планируется ввести штрафы за слабые меры киберзащиты.

В России в рамках программы "Цифровая экономика" планируется к 2020 году ввести стандарт информационной безопасности и обязательного страхования от кибератак для стратегических компаний − банков, аэропортов, вокзалов, предприятий металлургии, машиностроения, судостроения и авиапромышленности.

Отметим, что в Европе киберстрахование давно стало серьезным и процветающим бизнесом. По оценкам Европола, объем страховых премий в этой сфере сегодня превышает 3 миллиарда евро, а к 2020 году вырастет до 8,9 миллиарда евро. При этом организация предупреждает, что "киберстрахование поощряет самоуспокоенность компаний, полагающихся на него вместо инвестирования в превентивные меры по защите от хакеров".

Читайте также: