Вирус подменяющий реквизиты в платежном поручении

Как украсть миллионы простым редактированием файла

Для того, чтобы украсть более 200 миллионов рублей, киберпреступникам не обязательно заражать банкоматы, системы банк-клиент или взламывать платежные системы. Иногда они пользуются более простыми, но оттого не менее действенными методами. Как оказалось, даже в 2016 году можно украсть денежный перевод, просто отредактировав текстовый файл при помощи троянской программы. И не один раз, а проделать этот трюк с целым рядом серьезных организаций.

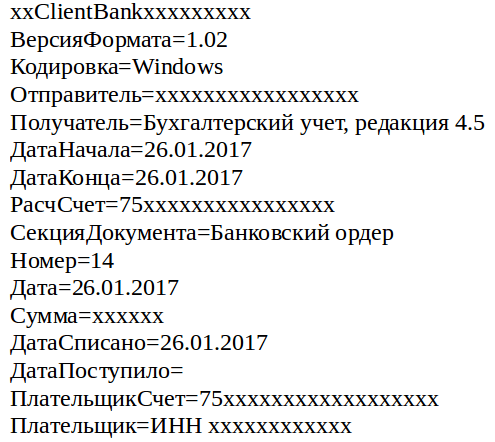

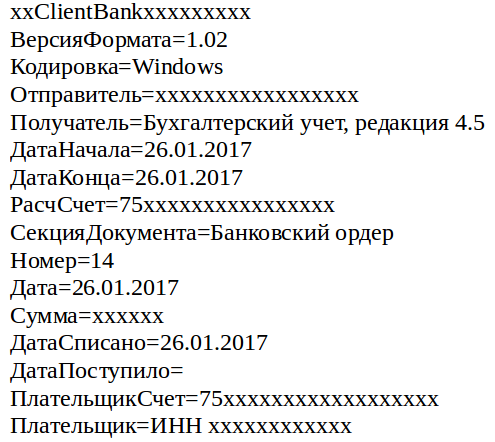

Целью атакующих были типовые текстовые файлы, используемые для обмена данными между бухгалтерскими и банковскими системами. По умолчанию для этих файлов заданы стандартные имена, что позволяет легко найти их. Информация о денежных переводах попадает в эти файлы перед тем, как деньги уйдут по указанным реквизитам, и здесь у атакующих появляется возможность изменить получателя платежа. Благо, текстовый формат выгрузки данных прост, не защищен и может быть изменен зловредом.

Пример файла с банковской выпиской, который редактировали злоумышленники

Мы назвали эту кампанию TwoBee. Более ранние версии модулей TwoBee получали реквизиты от C&C-серверов. Позже злоумышленники стали указывать свои координаты для получения денег непосредственно в исполняемых файлах. Авторы финансового троянца используют десятки банковских счетов; сейчас нам известны около сорока реквизитов и более десятка контрольных серверов операции.

Технические детали

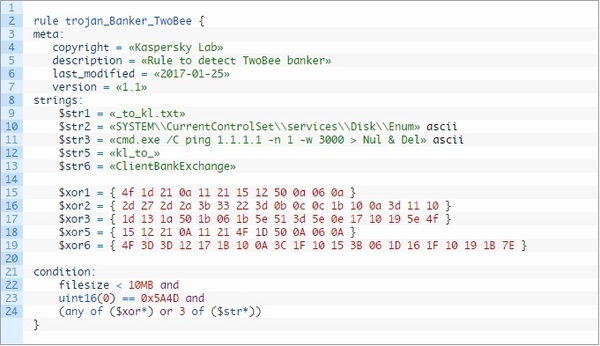

Основная троянская программа детектируется продуктами Лаборатории Касперского как Trojan-Banker.Win32.TwoBee.gen. Атака состоит из трех модулей, отвечающих, соответственно, за запуск троянца, подмену реквизитов в документах и удаление вредоносной программы.

| Функция модуля | Хэш файла | Некоторые имена |

| Запуск (BuhTrap) | 18ed8081c94db0dce3316431c3030d2d | guide.exe |

| Подмена реквизитов | Десятки схожих файлов, их хэши файлов перечислены в Приложении 1 | .tmp |

| Удаление | 3a0428807e40bdefcb328040f41e004d | badel.exe .tmp |

Количество нотификаций о детектировании вредоносной программы TwoBee в KSN за последние три месяца

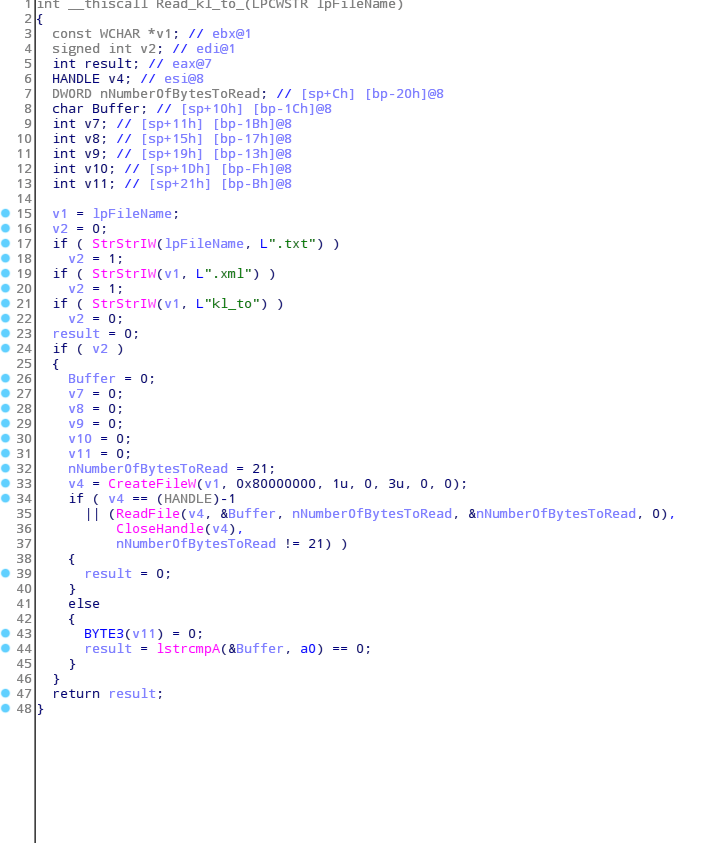

Число модулей, отвечающих непосредственно за подмену реквизитов исчисляется десятками, все известные нам приведены в Приложении 1. Типовые имена текстовых файлов для обмена данными между бухгалтерской системой и банк-клиентом закодированы XOR с константой. Этой же константой авторы пользуются и для других строк: ключей системного реестра, команд. Файлы с нужными именами модуль ищет на всех доступных локальных и сетевых дисках.

Часть кода, отвечающая за работу с файлом, содержащим данные платёжного поручения

Для удаления своих следов TwoBee пользуется небольшим модулем, который в кодировке base64 содержит следующую команду интерпретатора:

Для ее декодирования модуль пользуется функцией CryptStringToBinaryA().

Распространение

Вредоносная программа TwoBee устанавливается на компьютеры с помощью других программ, таких как BuhTrap. Также известны случаи установки данной программы через средства удаленного администрирования, например, LiteManager.

Жертвы

Жертвы TwoBee за последние три месяца по индустриям

Число жертв TwoBee исчисляется десятками, большинство из них находится в России. Это легко объяснимо: специфика бухгалтерского учета не позволяет так просто пользоваться тем же ПО в других, даже соседних странах.

Большинство жертв TwoBee находятся в Москве. Вслед за столицей России по числу заражений идут Екатеринбург и Краснодар

Заключение

Техника подмены реквизитов в платежных поручениях, казалось бы, ушедшая в прошлое, снова на время нашла свою нишу в выгрузках из бухгалтерских систем в банк-клиент. Борьбе с такими зловредами очень помогло массовое появление в большинстве финансовых систем шифрования документов, после чего подменять их содержимое стало заметно сложнее. Вероятно, проще всего так же бороться и с TwoBee: защищенные выгрузки не позволят троянским программам так просто менять реквизиты получателя на реквизиты атакующих.

Приложение 1 – Индикаторы компрометации

Большинство серверов управления TwoBee находятся в Румынии и Нидерландах.

86.106.93.14 RO

89.40.181.121 RO

89.42.212.193 RO

89.43.203.108 RO

93.119.123.104 RO

93.174.88.117 NL

109.201.142.74 NL

185.77.128.243 NL

185.77.129.178 NL

176.31.198.225 FR

104.250.151.114 US

85.217.170.88 BG

Обычно на формирование платежных документов в учетной системе или интернет-банке уходит много времени, так как данные приходится набирать вручную. В Экстерне можно формировать платежки на основании деклараций или по требованию в несколько кликов. Не нужно забивать вручную платежные реквизиты, риск ошибок сведен к минимуму.

Платежки на основании налоговых деклараций

Готовьте декларации и отправляйте их в Экстерне. Платежку на уплату налога можно составить сразу же после проверки отчета или его отправки в контролирующие органы.

Перед созданием платежек проверьте декларацию на ошибки.

Система автоматически заполнит платежку на основании данных декларации. В документ на оплату попадает сумма налога, КБК, банковские реквизиты получателя и отправителя, назначение платежа. Вам останется лишь скачать файл для интернет-банка. При необходимости созданное платежное поручение можно распечатать прямо из Экстерна.

В сервисе учтена специфика уплаты некоторых налогов. Например, можно сформировать платежное поручение на уплату НДС на всю сумму или только на 1/3 налога.

Просто и быстро формируйте платежные поручения в системе интернет-отчетности

Уплата задолженности по взносам

С 2017 года в платежных поручениях на уплату взносов указываются реквизиты ФНС (Приказ Минфина от 12.11.2013 № 107н в ред. от 05.04.2017; письмо ФНС РФ от 05.12.2016 № ЗН-4-1/23090@). Несмотря на то что по взносам сдается единый расчет, платить их нужно отдельно по каждому виду страхования.

Согласно ст. 69 НК РФ ФНС может направить требование об уплате налога, сбора, страховых взносов, если плательщик совершил одно из правонарушений: неверно рассчитал сумму, не уплатил налоги или взносы либо сделал это позднее установленного срока. Порядок направления требования утвержден Приказом ФНС РФ от 09.12.2010 № ММВ-7-8/700@.

В большинстве случаев такие требования налоговики присылают в электронном виде через систему для отправки отчетности в виде таблицы, в которой указывается сумма задолженности, размер пеней и штрафов. Форма требования утверждена Приказом ФНС РФ от 01.12.2006 № САЭ-3-19/825@. После получения такого требования нужно сформировать платежное поручение в своей учетной системе или в интернет-банке. Абонентам Экстерна достаточно ознакомиться с требованием и можно сразу же перейти к оплате задолженности — система автоматически формирует платежки.

В феврале массовой атаке мошенников подверглись сотни компаний по всей стране. В результате со счетов организаций было списано более 200 млн ₽ в пользу злоумышленников. Вирус подменяет банковские реквизиты получателя. Если подписать такие платежки и подтвердить оплату, деньги уйдут не по назначению.

Платежки на уплату штрафов и недоимки

В Экстерне можно сформировать платежное поручение на основании требования об уплате налога, сбора, пени, штрафа.

1 шаг. Откройте страницу с требованиями.

3 шаг. Введите в соответствующие поля реквизиты своего банка. При необходимости исправьте сумму платежа. Также вы можете указать тип платежа.

Квитанции для уплаты налогов через кассу

Не всегда у компании есть возможность заплатить налог с расчетного счета. Если счет заблокирован, но ФНС требует заплатить налог, сделать это можно наличными через кассу Сбербанка. Внести оплату может руководитель компании или уполномоченное лицо. ФНС в своем письме от 18.09.2015 № СА-4-8/16492@ подтвердила правомерность уплаты налогов наличными. При оплате задолженности по налогам через кассу плательщик должен использовать формы квитанций, утвержденные совместным письмом МНС РФ № ФС-8-10/1199 и Сбербанка РФ № 04-5198 от 10.09.2001.

Теперь в Экстерне можно сформировать квитанции для оплаты наличными средствами по формам ПД (налог) и ПД-4сб (налог). Сформируйте квитанции, распечатайте и отправляйтесь в банк для внесения платежа на счет ФНС.

6 март 2014 (17:26)

— Насколько широко сегодня представлены финансовые услуги для корпоративных клиентов? Можно ли сказать, что они доступны даже представителям небольшого бизнеса?

— Большинство банков, которые присутствуют на рынке, предлагают услуги расчетно-кассового обслуживания. Но у каждого из них есть свои определенные условия.

Сделав, например, тарифный план с бесплатным снятием денежных средств на выплату заработной платы, мы хотим угодить клиентам всех категорий — ведь снимать без комиссии означает экономить, а чем крупнее организация, тем выше объемы требуемой наличности и, соответственно, выше экономия.

— На что обращают внимание корпоративные клиенты при выборе банка для РКО?

— Одним из самых важных факторов в принятии решения для бизнесменов становится стоимость услуги. А уже потом они обращают внимание на известность банка и на качество предоставления услуг. А это не только то, как обслуживают клиента, но и как быстро банк решает его проблемы и нестандартные задачи. У каждого клиента свои требования. Если это юридические лица, и они сдают наличные деньги в банк, то они будут обращать внимание на то, есть ли очереди в кредитном учреждении.

— Насколько важно клиенту, пользующемуся РКО в банке, иметь более простой доступ к кредитным продуктам?

— Это зависит от того, как работает клиент, с чем связана его деятельность. Если он работает с кредитами, то при выборе кредитного учреждения, с которым он будет сотрудничать, ему будут важны такие связные продукты в линейке банка. Но для некоторых корпоративных клиентов важно только расчетно-кассовое обслуживание, другие продукты их не интересуют. Исходя из опыта могу сказать, что есть ряд клиентов, которые хотят полностью обслуживаться в одном банке: ведение счета, кредитные продукты, депозиты и еще ряд дополнительных услуг. Но многие юрлица выбирают просто РКО.

Для получения кредита потенциальному заемщику обеспечение не требуется, достаточно прийти в банк с необходимыми документами и рассказать о своем бизнесе.

Но и в дальнейшем банк расширит линейку кредитов для малого бизнеса.

За неполные полгода существования данного тарифа мы успели понять, что клиентам с небольшим оборотом по терминалу нелегко отыскать банк, предлагающий выгодную для предпринимателя комиссию. Мы же, напротив, заявляем о готовности установить терминал на действующих условиях, не интересуясь заранее, каким будет месячный оборот средств конкретной торговой точки.

Работая в рамках данной модели, мы надеемся привлечь большое количество клиентов за счет скорости обслуживания, гибкости во взаимоотношениях с клиентами и гарантии безопасности расчетов, причем по минимальной стоимости.

— Почему было принято решение сконцентрироваться на этой ценовой нише? Есть ли у Вас конкуренты в этом сегменте?

Что касается конкурентов, разумеется, они в этом сегменте есть, и их немало, но мы стараемся держать марку. Динамика же открытия новых счетов показывает нам, что мы движемся в верном направлении.

С момента появления компьютерных атак банки стремятся обеспечить юридических лиц дополнительными уровнями защиты: одноразовыми паролями, смарт-картами и USB-ключами, а также целыми комбинациями из этих способов. Конечно, установленный на сервере финансового учреждения интернет-банк является безопасной и защищенной от внешнего проникновения системой дистанционного доступа к счетам. Однако время идет, и мошенническая мысль рождает новые методы похищения денег со счетов предприятий.

— Как происходит кража персональных данных мошенниками?

— Этот процесс можно разделить на несколько этапов. Сначала происходит заражение персонального компьютера или ноутбука вирусом, а защитить устройство на 100% не сможет ни один антивирус. Потом на экране возникает ложное окно браузера при попытке клиента совершить платеж в интернет-банке, и, собственно, происходит перевод денег на счет злоумышленников — причем, руками ничего не подозревающего владельца банковского счета. Даже при наличии лицензионной операционной системы, антивируса с абонентской платой, USB-ключа и генератора одноразовых паролей от потерь в подобной ситуации не застрахован никто.

Нашим корпоративным клиентам мы уже более года предлагаем защитить свои счета с помощью SafeTouch. Он представляет собой своеобразный считыватель смарт-карт (содержащих электронно-цифровую подпись) с экраном и двумя кнопками. Суть его работы такова: при подписании платежного поручения его реальные реквизиты отображаются на экране устройства. И если компьютер заражен вирусом, подменяющим данные, отправитель платежа увидит на экране SafeTouch реквизиты мошенников. Интересно, что данное устройство защищает от любых угроз благодаря простому алгоритму. Платеж ни в коем случае не отправится, пока владелец счета физически не нажмет кнопку: сделать это за человека не может ни один вирус.

Для того, чтобы украсть более 200 миллионов рублей, киберпреступникам не обязательно заражать банкоматы, системы банк-клиент или взламывать платежные системы. Иногда они пользуются более простыми, но оттого не менее действенными методами. Как оказалось, даже в 2016 году можно украсть денежный перевод, просто отредактировав текстовый файл при помощи троянской программы. И не один раз, а проделать этот трюк с целым рядом серьезных организаций.

Целью атакующих были типовые текстовые файлы, используемые для обмена данными между бухгалтерскими и банковскими системами. По умолчанию для этих файлов заданы стандартные имена, что позволяет легко найти их. Информация о денежных переводах попадает в эти файлы перед тем, как деньги уйдут по указанным реквизитам, и здесь у атакующих появляется возможность изменить получателя платежа. Благо, текстовый формат выгрузки данных прост, не защищен и может быть изменен зловредом.

Основная троянская программа детектируется продуктами Лаборатории Касперского как Trojan-Banker.Win32.TwoBee.gen. Атака состоит из трех модулей, отвечающих, соответственно, за запуск троянца, подмену реквизитов в документах и удаление вредоносной программы.

Модуль подмены реквизитов

Число модулей, отвечающих непосредственно за подмену реквизитов исчисляется десятками, все известные нам приведены в Приложении 1. Типовые имена текстовых файлов для обмена данными между бухгалтерской системой и банк-клиентом закодированы XOR с константой. Этой же константой авторы пользуются и для других строк: ключей системного реестра, команд. Файлы с нужными именами модуль ищет на всех доступных локальных и сетевых дисках.

Часть кода, отвечающая за работу с файлом, содержащим данные платёжного поручения

Для удаления своих следов TwoBee пользуется небольшим модулем, который в кодировке base64 содержит следующую команду интерпретатора:

Вредоносная программа TwoBee устанавливается на компьютеры с помощью других программ, таких как BuhTrap. Также известны случаи установки данной программы через средства удаленного администрирования, например, LiteManager.

Жертвы TwoBee за последние три месяца по индустриям

Большинство жертв TwoBee находятся в Москве. Вслед за столицей России по числу заражений идут Екатеринбург и Краснодар

Техника подмены реквизитов в платежных поручениях, казалось бы, ушедшая в прошлое, снова на время нашла свою нишу в выгрузках из бухгалтерских систем в банк-клиент. Борьбе с такими зловредами очень помогло массовое появление в большинстве финансовых систем шифрования документов, после чего подменять их содержимое стало заметно сложнее. Вероятно, проще всего так же бороться и с TwoBee: защищенные выгрузки не позволят троянским программам так просто менять реквизиты получателя на реквизиты атакующих.

Приложение 1 – Индикаторы компрометации

Домены и IP-адреса

Большинство серверов управления TwoBee находятся в Румынии и Нидерландах.

Приложение 2 – Правило YARA

![]()

Давайте взломаем TwoBee а миллион поделим, Да?

Му IP (пора менять))

Что такое хэши модулей? Зачем они нужны?

Для проверки контрольных сумм на предмет заражения, вроде как.

В "Лаборатории Касперского" также подчеркнули, что этот вирус известен с 2015 года и присутствует на нескольких десятках сайтов в Рунете.

В свою очередь, представители оператора "Ростелеком" рассказали RNS, что интересы пользователей портала госуслуг, на котором ранее был обнаружен вирус, не были нарушены в результате этой атаки.

"Оперативно проведен комплекс мероприятий по устранению уязвимости. Интересы пользователей портала не нарушены, то есть потенциальная уязвимость не была реализована", - заявили в компании.

Сотрудники "Ростелекома" также подчеркнули, что в настоящее время осуществляется аудит сайта для упреждения подобных случаев в дальнейшем

Ага, накручивают посещаемость сайта "m3oxem1nip48"

![]()

Банковский троян Svpeng атакует российских пользователей Android Chrome

Первые случаи инфицирования были зафиксированы в августе нынешнего года. Как тогда обнаружили эксперты, при просмотре некоторых новостных сайтов, использующих AdSense для показа рекламы, на Android-устройство пользователя автоматически загружался банковский троян. Подобное поведение вызвало интерес у исследователей, поскольку обычно при загрузке приложений браузер уведомляет пользователя о потенциально опасных программах и позволяет выбирать, сохранить файл или нет.

По данным ЛК, за два месяца жертвами вредоноса стали примерно 318 тысяч пользователей из России и СНГ. При показе вредоносной рекламы на SD-карту устройства загружался APK-файл, содержащий новую версию Svpeng - Svpeng.q.

Перехватив трафик с атакуемого устройства, эксперты выяснили, что в ответ на HTTP-запрос с C&C-сервера злоумышленников загружается скрипт JavaScript, используемый для показа вредоносного рекламного сообщения. Данный скрипт содержит обфусцированный код, включающий APK-файл под видом зашифрованного массива байт. Помимо различных проверок, код проверяет язык, который использует устройство. Злоумышленники атакуют только гаджеты, использующие интерфейс на русском языке.

Вышеописанный метод работает только в версии Google Chrome для Android. Как пояснили исследователи, при скачивании .apk с использованием ссылки на внешний ресурс, браузер выдает предупреждение о загрузке потенциально опасного объекта и предлагает пользователю решить, сохранить или нет загружаемый файл. В Google Chrome для Android при разбиении .apk на фрагменты не осуществляется проверка типа сохраняемого объекта и браузер сохраняет файл, не предупреждая пользователя.

Эксперты ЛК проинформировали Google о проблеме. Компания уже подготовила устраняющий данную уязвимость патч, который будет включен в состав следующего обновления браузера.

Кибермошенники ежедневно пытаются украсть деньги у юрлиц о росте кибер атак пишет banki.ru .

Из этой статьи вы узнаете:

Но сначала немного теории: разберемся с основными понятиями, определениями и принципами работы.

Что такое система ДБО "Интернет-Клиент", электронная подпись, ключ электронной подписи и рутокен?

Система дистанционного банковского обслуживания (ДБО) "Интернет-Клиент" — это Личный кабинет, в котором юрлицо управляет расчетным счетом: отправляет платежные поручения, формирует выписки по счетам, обменивается данными с бухгалтерской системой 1С, ведет переписку с банком.

Чтобы провести платеж, нужно сформировать электронный документ в Личном кабинете и "подписать" его. Для этого используется электронная подпись (ЭП) клиента, которая формируется с помощью ключа — уникальной последовательности символов, идентифицирующей клиента.

Ключ электронной подписи записан на USB-носитель — рутокен, или просто "токен".

Рутокен нужен только при входе в ДБО для аутентификации клиента и во время подписания платежек для формирования электронной подписи. Все остальное время ключ должен быть извлечен из компьютера.

Как клиенты Банка получают рутокен и доступ в "Интернет-Клиент"?

Когда клиенту открывают расчетный счет, тогда же подключают к системе ДБО, по заявлению. Он приезжает в Банк с паспортом и печатью компании, подписывает заявление и получает рутокен с ключом ЭП, диск с драйверами Rutoken и инструкцией по их установке. Порядок использования ключей ЭП именно таков и регламентирован Федеральным законом № 63 "Об электронной подписи". Только так можно гарантировать подлинность ключа электронной подписи и его безопасность.

Как крадут деньги с расчетных счетов?

Кибермошенники "взламывают" человека и крадут деньги его же руками.

Самый простой способ украсть деньги у компании — обмануть бухгалтера. Клиенту на электронную почту приходит письмо якобы от известного контрагента — у них, мол, изменились реквизиты. Клиент доверчиво создает шаблон и собственноручно отправляет деньги на счет мошенника.

"Троянские кони". Удаленный доступ к компьютеру жертвы. Мошенники заражают компьютер или ноутбук клиента "троянами". Это вирусы, которые позволяют преступнику удаленно управлять рабочим столом клиента.

Как заражают? Все как писал Гомер в "Илиаде". Под видом безобидного электронного письма или сайта, где вас просят что-нибудь скачать или ввести учетные данные.

Когда мошенник получает удаленный доступ к компьютеру, он формирует фальшивые платежные поручения и отправляет деньги на свои счета.

"Заливка" - "бомба" замедленного действия. "Заливка" подменяет реквизиты платежного поручения в момент их отправки, поэтому ее крайне сложно заметить. Однако "заливка" действует при определенных условиях и сроках, поэтому иногда может не сработать.

Например, компьютер "залили", а бухгалтер в отпуске и не пользуется ДБО. "Заливке" нечего делать, она "ждет". Когда бухгалтер вернется и начнет работать в "Интернет-Клиенте", "заливка" заменит реквизиты в платежках, но возможно, фирма-транзит уже закроется. Тогда деньги вернутся обратно на расчетный счет.

Крадут у всех, это не зависит от размера организации и денежного оборота. Люди привыкли думать, что с ними ничего плохого не произойдет, — и мошенники этим пользуются. И если у "физиков" могут красть по чуть-чуть — то у юрлиц крадут сразу всё.

Если вы заметили, что у вас попытались украсть или украли деньги, нужно отключить устройство доступа. Вытащите рутокен, выдерните интернет-кабель, выключите компьютер, выньте шнур из розетки, у ноутбука нужно извлечь аккумуляторы.

Незамедлительно позвоните в банк (даже ночью) и сообщите о компрометации ключа, — подпись заблокируют. Напишите заявление на отзыв несанкционированных платежей либо отзовите их самостоятельно с другого устройства и с другим ключом ЭП. Рутокен везите в банк, компьютер — тоже, если попросят. Обязательно заявите в полицию!

Подробные методические рекомендации изложены на официальном сайте Национального платежного совета. Рекомендуем их скачать, внимательно изучить, распечатать и держать на рабочем месте бухгалтера.

Да, у банка есть рабочие способы остановки и возврата денег. Отправка фальшивой платежки — это еще не кража, потому что деньги не у мошенников, а в банке.

После банка деньги оказываются на корреспондентском счете банка принимающей стороны, который переводит деньги контрагенту. Далее — на счете заранее созданной фирмы, но и оттуда их надо вытащить. Обычно со счета компании деньги раскидывают по картам физлиц, потому что так их легче всего обналичить. Получается длинная цепочка, на каждом этапе которой деньги можно вернуть.

Важно понимать, что банк может только затормозить деньги, чтобы они не попали к мошенникам. Но вершить правосудие — дело полиции и прокуратуры. Преступление произошло не против банка, он не является пострадавшей стороной. Поэтому чтобы вернуть деньги обратно на расчетный счет, клиент должен обратиться в полицию и суд.

Клиенты редко успевают вовремя заметить попытку хищения. Банк сам распознает и останавливает их. Если возникают подозрения, специалисты сами перепроверяют платежные поручения и связываются с клиентом: уточняют реквизиты, сумму, назначение платежа, сам ли клиент делал платежку и по доброй ли воле.

Нужно не бороться, а исключить саму возможность нападения. Теперь вы знаете, что "сломать" попытаются человека и его устройство-доступ к счету — значит, начинать нужно с себя. Что конкретно делать?

Ограничьте возможность использования и контролируйте доступ к расчетному счету:

- Мы рекомендуем вам иметь два независимых устройства (например, компьютер и ноутбук) и два ключа ЭП с разными правами. На одном устройстве вы формируете платеж, а на втором — проверяете, совпадают ли данные. Если все идентично — подписываем и отправляем. Если нет — не подписываем и бьем тревогу в банке

- Рутокен вставляйте только для входа в ДБО и подписания платежек — все остальное время он должен быть вытащен из компьютера

- На компьютере должен быть пароль. Не "12345", а хороший пароль, который знаете только вы. Если встаете со своего рабочего места, блокируйте компьютер

- В браузере пароли, пин-коды и учетные данные запоминать нельзя. Каждый раз вводите заново

- Поставьте ежедневно обновляемый антивирус

- Не работайте в ДБО с правами администратора — только с правами пользователя. Если злоумышленник завладеет вашим компьютером, он не сможет установить свои программы без прав администратора

- Когда работаете в ДБО, закройте другие вкладки в браузере. Не устанавливайте либо удалите на компьютер с ДБО сервисы удаленного доступа, типа Team Viewer, и не проверяйте электронную почту.

Контролируйте расходы и зачисления. Вы должны знать, сколько денег на счете было, сколько вы хотите использовать и сколько там должно остаться.

Пользуйтесь Выпиской-онлайн — там отображаются операции и баланс по счету на текущее время и за последние 6 месяцев. Она доступна с компьютера, телефона и планшета. Для просмотра выписки рутокен не нужен, так как связи со счетом у нее нет. Поэтому смотреть выписку-онлайн можно хоть каждые 5 минут — это безопасно.

Если вам пришли деньги, которых вы не ожидали, — не возвращайте их через ДБО. Предложите другой способ (вплоть до суда). Проверьте, что за компания к вам обратилась. Уточните, как произошла ошибка. Найдите их сайт и реквизиты. Перезвоните на официальный номер телефона, свяжитесь с бухгалтером или директором. Убедитесь, что это не мошенники.

Использовать 2 устройства и 2 рутокена неудобно. Существует ли безопасный и удобный способ защиты денег на расчетных счетах?

Самым безопасным и при этом удобным решением является рутокен PINPAD. С этим устройством можно пользоваться ДБО даже на зараженном вирусами компьютере.

Отличие рутокена PINPAD от USB-токенов в том, что при формировании электронной подписи на экран пин-пада выводятся реквизиты платежа. Пин-пад и есть независимое устройство, на котором осуществляется проверка подлинности платежа.

Если мошеннику удалось сфальсифицировать платежные поручения, клиент увидит разницу на пин-паде еще до подписания и отправки платежек. А это значит, что платежные поручения невозможно подделать.

Разработчики систем ДБО пока еще не поддерживают работу с рутокеном PINPAD, хотя работы ведутся. Поэтому клиентам следует не только надеяться на банк, но и самим быть бдительными.

Читайте также: