Троянец это вирус или нет

Количество вирусов в нашей БД:

997

Троян (или троянский конь) это вредоносная компьютерная программа, которая используется для заражения системы целевого компьютера, и приводит к вредоносной активности на нем. Как правило, такие программы используются для кражи личной информации, распространение других вирусов или просто нарушения производительности компьютера. Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить. Вот почему вы должны полагаться на авторитетные антивирусные программы. Первоначально, трояны не предназначены для распространения самих себя. Тем не менее, последние версии имеют дополнительные компоненты, которые могут позволить их распространение. Активность каждого из троянов зависит от намерений его автора.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Действия которые могут быть вызваны трояном

Большинство троянов способны вызвать такие действия:

Заражение, перезапись файлов, взлом системы, путем удаления критически важных файлов или форматирования компонентов системы и установленных приложений. Они также могут уничтожить жесткий диск.

Кража финансовых данных, таких как, номера кредитных карт, логинов, паролей, ценных личных документов и другой информации.

Отслеживание пользователя и каждой нажатой клавиши, или захват клавиатуры. Троянский конь может также делать скриншоты и начинать другую деятельность для кражи информации.

Отправка всех собранных данных на предварительно заданный FTP сервер или передачи его через интернет-подключение для удаления хоста.

Установка бэкдора или активация собственных компонентов для контроля над зараженным компьютером.

Запуск других опасных паразитов.

Выполнение Denial of Service (DoS) или других сетевых атак против определенных удаленных хостов, или отправка чрезмерного количества сообщений по электронной почте для того, чтобы затопить предопределенный компьютер.

Установка скрытого FTP сервера который может быть использован злоумышленниками для различных незаконных целей.

Удаление антивирусов и другого антишпионского ПО, связанных с безопасностью. Троянский конь может также отключить важные системные службы и выключить стандартные инструменты системы.

Блокировка пользовательского доступа к ресурсам и сайтам связанных с безопасностью.

Отображение нежелательных объявлений и всплывающих окон.

Деградация интернет-подключения и скорости компьютера. Он может также уменьшить безопасность системы и привести к ее нестабильности.

Примеры троянов

Есть тысячи различных троянских программ. Следующие примеры иллюстрируют, как могут быть вредны эти угрозы.

Trojan.Cryptolocker это троян, который использовался для распространения очень опасных вирусов, которые называются Cryptolocker и Cryptowall. Считается, что этот троян также может быть использован для распространения других вредоносных программ, таких как изгои антишпионских программ, бэкдоров и других подобных угроз. Он распространяется вокруг с помощью поддельного сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь щелкает на такое сообщение, троян попадает в систему и спокойно устанавливается. Кроме того, он блокирует систему и вызывает поддельное предупреждение на рабочем столе жертвы. Вы также можете загрузить эту угрозу для вашего компьютера в качестве полезного вложения электронной почты или всплывающего объявления, которое предлагает обновление ваших Java или Flash Player.

Trojan.ZeroAccess это еще один серьезно опасный троянский конь, который также известен как max++. Обратите внимание что, существует множество версий этого трояна, и все они нацелены — украсть личную информацию людей. Стремясь к этой целе, они записывают каждое нажатие клавиши жертвы, и также могут делать непрерывные скриншоты. Этот троян обычно крадется в систему из различных интернет ресурсов, таких как небезопасные веб-страници и сети, и начинает свою работу, не тратя свое время.

12Trojan.Win32.Krepper.ab это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы, связанные со стабильностью вашего компьютера. Как правило, он попадает в систему через ненадежные интернет ресурсы, сетей общего доступа или онлайн чатов. Он молча работает в скрытом режиме в ожидании указанной даты запуска. На указанную дату, Krepper вирус может попытаться повлиять на системный реестр Windows, удаляв несколько критических системных папок и инициируя другие деструктивные действия. Паразит обнаруживает, и полностью прекращает работу антивирусного ПО, установленного на компьютере. Кроме того, троян способен подключаться к различным вредоносным серверам и загружать от туда других вредных паразитов.

Удаления трояна и других кибер угроз

Трояны работают таким же образом, как и обычные компьютерные вирусы, поэтому, они должны быть удалены с компьютера с помощью надежного программного обеспечения. Вы никогда не должны пытаться удалить трояна вручную, потому что вы можете привести свою машину к серьезным проблемам и выходу системы из строя. Для того чтобы получить возможность сканировать систему должным образом и найти все сомнительные вредные компоненты, вы должны установить любую из этих программ: Reimage Reimage Cleaner Intego , SpyHunter 5 Combo Cleaner . Они уже были одобрены, что они могут обнаруживать различные трояны и их компоненты.

Имейте в виду, что иногда даже передовые антивирусные программы не могут помочь в устранении специального трояна. Каждая из этих угроз постоянно обновляются, и иногда эти обновления додаются, прежде чем разработчики антивирусного программного обеспечения узнают об этом. Если один из этих рекомендуемых инструментов не смог исправить ваш компьютер, вы всегда можете связаться с нашей командой и обратиться за советом.

Азбука безопасности

Если вы не понимаете, чем отличаются вирус и червь, а Троянский конь известен вам только по древнегреческой поэме, рекомендуем вам изучить наш небольшой глоссарий.

Справочник угроз

Вирус – это саморазмножающаяся программа: она распространяется с файла на файл и с компьютера на компьютер. Кроме того, вирус может быть запрограммирован на уничтожение или повреждение данных.

Черви считаются подклассом вирусов, но обладают характерными особенностями. Червь размножается (воспроизводит себя), не заражая другие файлы. Он внедряется один раз на конкретный компьютер и ищет способы распространиться далее на другие компьютеры.

Вирус заражает тем большее количество файлов, чем дольше он находится на компьютере необнаруженным. Червь создает единственную копию своего кода. В отличие от вируса, код червя самостоятелен. Другими словами, червь – это отдельный файл, в то время как вирус – это код, который внедряется в существующие файлы.

DoS-атака (сетевая атака, Denial of Service – отказ в обслуживании пользователей) производится с целью срыва или затруднения нормальной работы веб-сайта, сервера или другого сетевого ресурса. Хакеры осуществляют такие атаки разными способами. Один из них – это отправка на сервер многочисленных запросов, которая может привести к затруднению или срыву работы, если ресурсов сервера окажется недостаточно для их обработки.

Фишинг – это особый вид кибермошенничества, направленный на то, чтобы обманным путем заставить вас раскрыть персональные данные, как правило финансового характера. Мошенники создают поддельный веб-сайт, который выглядит как сайт банка (или как любой другой сайт, через который производятся финансовые операции, например eBay). Затем преступники пытаются завлечь вас на этот сайт, чтобы вы ввели на нем конфиденциальные данные, такие как логин, пароль или PIN-код. Часто для этого мошенники с помощью спама распространяют ссылку на этот сайт .

Руткит (rootkit) – это набор программ, используемый хакерами для сокрытия своего присутствия в системе при попытках неавторизованного доступа к компьютеру. Термин пришел из Unix-систем и обозначает методы, которые авторы троянских программ, работающих под Windows, используют для маскировки вредоносной активности своих зловредов. Установленные в системе руткиты не только не видны пользователям, но и избегают обнаружения антивирусным ПО. За счет того, что многие пользователи входят в систему как администраторы, не создавая отдельной учетной записи с ограниченными правами для ежедневной работы, для злоумышленников задача внедрения руткитов упрощается.

Понятие “вредоносные программы” (malware) объединяет все программы, создаваемые и используемые для осуществления несанкционированных и зачастую вредоносных действий. Вирусы, backdoor-программы (создаваемые для незаконного удаленного администрирования), клавиатурные шпионы, программы для кражи паролей и другие типы троянцев, макровирусы для Word и Excel, вирусы сектора загрузки, скриптовые вирусы (BAT-вирусы, windows shell-вирусы, java-вирусы и т.д.) и скриптовые троянцы, мошенническое ПО, шпионские и рекламные программы – это далеко неполный список того, что классифицируется как вредоносные программы.

Когда-то для описания всех вредоносных программ хватало понятий “вирус” и “троянец”. Однако технологии и методы заражения компьютеров с тех пор ушли вперед, и этих двух понятий стало недостаточно для описания всего существующего многообразия вредоносных программ.

В античной мифологии Троянский конь – это деревянная конструкция соответствующей формы, внутри которой греки проникли в Трою и таким образом смогли покорить и разрушить город. По классическому определению, троянец – это программа, которая внешне выглядит как легальный программный продукт, но при запуске совершает вредоносные действия. Троянские программы не могут распространяться сами по себе, и этим они отличаются от вирусов и червей.

Обычно троянцы скрытно устанавливаются на компьютер и выполняют вредоносные действия без ведома пользователя. Трояны разных видов составляют большую часть современных вредоносных программ; все они пишутся специально для выполнения конкретной зловредной функции. Чаще всего встречаются backdoor-троянцы (утилиты удаленного администрирования, часто включают в себя клавиатурные шпионы), троянцы-шпионы, троянцы для кражи паролей и троянцы-прокси, превращающие ваш компьютер в машину для рассылки спама.

При drive-by загрузке, компьютер заражается при посещении веб-сайта, содержащего вредоносный код. Кибермошенники ищут в Интернете веб-серверы, уязвимые для взлома, чтобы вписать вредоносный код на веб-страницы (часто в виде вредоносного скрипта). Если в операционной системе или на приложениях не установлены обновления безопасности, то при посещении зараженного веб-сайта вредоносный код загружается на ваш компьютер автоматически.

Клавиатурный шпион – это программа, отслеживающая нажатия кнопок на клавиатуре. При помощи нее злоумышленник может получить доступ к конфиденциальным данным (логины, пароли, номера кредитных карт, PIN-коды и т.п.) Клавиатурные шпионы часто входят в состав backdoor-троянцев.

Понятие “adware” включает в себя программы, запускающие рекламу (часто в виде всплывающих окон) или перенаправляющие поисковые запросы на рекламные веб-сайты. Рекламное ПО часто бывает встроено в бесплатные или условно-бесплатные программы и устанавливается на компьютер пользователя одновременно с основным приложением без ведома и согласия пользователя. В некоторых случаях рекламное ПО может тайно загрузить и установить на ваш компьютер троянская программа.

Рекламные программы, как правило, никак не проявляют себя в системе: их не видно в списке программ на вкладке Пуск -> Программы, нет соответствующих иконок в области уведомлений системы и в списке задач. Для них редко предусмотрена процедура деинсталляции (удаления); попытка удалить их вручную может привести к неполадкам в работе программы-носителя (в составе которой была установлена рекламная программа).

Ботнеты (или так называемые зомби-сети) создаются троянцами или другими специальными вредоносными программами и централизованно управляются хозяином, который получает доступ к ресурсам всех зараженных компьютеров и использует их в своих интересах.

Как следует из названия, эти программы предназначены для сбора данных и отправки их третьей стороне без вашего ведома и согласия. Такие программы могут отслеживать нажатия клавиш (клавиатурные шпионы), собирать конфиденциальную информацию (пароли, номера кредитных карт, PIN-коды и т.д.), отслеживать адреса электронной почты в почтовом ящике или особенности вашей работы в Интернете. Кроме того, шпионские программы неизбежно снижают производительность компьютера.

Интересно? Просим под кат!

Начнем с времени жизни. Не будем повторять новости о том, что в какой-то организации или компании нашли вирус, который оставался незамеченным… лет. Такое бывает, но обычно такие случаи связаны с целевыми атаками, когда внедрение происходит в малое количество организаций. Обычная же атака вредоносных программ направлена на большое количество частных лиц или компаний и вполне логично, что кто-то рано или поздно обратит внимание на новый троян. Время реакции антивирусов (без облака) составляет примерно два часа, соответственно достаточно большая вероятность того, что вредоносный файл через два-три часа будет уничтожен на зараженных компьютерах.

Сколько же вредоносных программ выпускают в день злоумышленники? Точная цифра никому не известна, в частности потому, что гарантировать, что все вредоносные программы созданные за день в этот день и будут пойманы — нельзя. На анализ в день приходит до миллиона образцов. Сигнатур получается конечно поменьше, но тоже немало:

А теперь о грустном. Вполне логично, что подобная скорость выпуска вредоносных программ, плюс использование злоумышленниками средств необнаружения (перепаковки, обфускации, исключения известных сигнатур и тд) приводят к тому, что какой бы ни был антивирус, но поймать в момент проникновения в сеть 100% вредоносных программ, включая неизвестные он не может. Если кто думает, что это самое грустное, то он не прав. Грустностей две. Первая то, что регуляторы указывают в своих документах, что средством антивирусной защиты является исключительно антивирус (да еще и не использующий даже эвристики), а второе, что специалисты по информационной защите вслед за регуляторами полагают (результат опросов на конференциях), что хороший антивирус может обнаруживать все вредоносные программы в момент проникновения в сеть.

- Несмотря на широкое использование вирусописателями сервисов типа ВирусТотал — традиционная эвристика позиций не сдает. Так один из двух российских антивирусов обнаруживал Wanna Cry сразу именно эвристикой

- Поведенческий или превентивный механизм обнаружения вредоносных программ в антивирусе — обязателен. К сожалению пользователи в массе считают, что превентивка в антивирусе — лишнее и приобретают продукты без нее. Типичный пример — результаты голосования за компоненты, которые должны быть в антивирусе

- Облачные механизмы имеют то преимущество, что обновления правил на них выкладываются сразу и антивирус может мгновенно их применять. По слухам второй российский антивирус также обнаруживал Wanna Cry, но облаком и в результате пострадали компании, в которых облако было отключено или вообще запрещено

- Антивирус — не волшебник и обнаруживать 100% вредоносных файлов не может. Поэтому для защиты от проникновения вредоносных программ нужно ставить обновления и ограничивать права.

Раз уж мы упомянули об обновлениях, поговорим и о них.

отчет от корпорации Fortinet показал, что во втором квартале 2017 года 90% организаций зафиксировали эксплоиты для уязвимостей, которым было более трех лет. Также исследователи отметили, что спустя 10 лет после исправления дефектов, 60% компаний по-прежнему подвергались соответствующим атакам.

А ведь это после эпидемий Wanna Cry и НеПетя, о которых не писало наверно только самое ленивое СМИ!

Ну ладно, это компании, а как ведут себя пользователи? На это нам отвечает компания Microsoft. Благодаря своей системе сбора информации о пользователях она теперь знает и о том, как себя ведут пользователи антивирусов. Откроем Microsoft Security Intelligence Report Volume 22:

Желтый цвет — установленный и выключенный антивирус. Впечатляет, да? А зеленый — установленный, но не обновляемый.

И кстати число компьютеров без антивируса в последних версиях Windows не означает, что ситуация там лучше, просто на них защитник Windows включен по умолчанию — о чем пользователи могут и не знать.

Примерно такую же статистику дает и утилита CureIt! — не защищено не менее 60 процентов компьютеров. Добавим к этому отсутствие обновлений и пароли по умолчанию и надо удивляться не разгулу шифровальщиков, атому, как мало пострадавших.

Но вернемся на updates.drweb.com. Как вы думаете, какой из видов троянов наиболее популярный? Шифровальщики (Trojan.Encoder)? Майнеры (Trojan.BtcMine)?

Чем они занимаются? Пример

Троянец Trojan.DownLoader23.60762 связывается с управляющим сервером для получения команд, среди которых замечены следующие:

- запустить файл из временной папки на диске зараженного компьютера;

- встроиться в работающий процесс;

- скачать указанный файл;

- запустить указанный исполняемый файл;

- сохранить и передать злоумышленникам базу данных SQLite, используемую Google Chrome;

- удалить файлы cookies;

- перезагрузить операционную систему;

- выключить компьютер.

Вывод. Берегите логи, они залог успешного анализа ИТ-инцидента.

Во сколько происходят атаки? Легенды гласят, что настоящие злоумышленники работают по ночам. Так ли это?

Забавно, но интенсивность атак полностью совпадает максимумами активности сотрудников компаний — приход на работу, время перед обедом и время в конце рабочего дня. Четвертый пик — атаки в ночное время может быть вызван тем, что в это время вероятность обнаружения атаки и реагирования на нее со стороны службы безопасности компании значительно ниже.

Кстати еще одна цифра из уже приведенной ссылки. Между публикацией об уязвимости и началом атак проходит примерно три дня

Вывод — откладывать обновления безопасности на бОльший срок — опасно.

Надеюсь было интересно, если остались вопросы — буду благодарен.

Читайте о симптомах, которые сигнализируют о наличии на компьютере вируса. Как на вирусы реагирует компьютер, антивирусная программа или браузер. Вредоносные программы или вирусы могут повергнуть ваш компьютер в хаос. Они могут деактивировать антивирусную программу и сделать компьютер уязвимым для другого вредоносного программного обеспечения, мешать нормальному функционированию компьютера или повредить файлы операционной системы.

Вирусы вымогатели шифруют данные пользователей таким образом, что их практически невозможно расшифровать или восстановить. Вирусы могут получить доступ к любым данным, будь то личные файлы, банковские данные или пароли пользователя, а также создавать двойники аккаунтов.

Что же делать чтобы защитить себя и компьютер от вирусов? Начать необходимо с установки антивирусной программы. Также не помешает освоить навыки безопасного пользования ПК. Частой причиной заражения компьютера вирусами или другим вредоносным ПО есть отсутствие компьютерной грамотности пользователя, которую также стоит подтянуть.

Новые виды вирусов и вредоносных программ появляются всё время, поэтому они не всегда могут определяются каждой антивирусной программой, по крайней мере до того момента пока не будут внесены в базу данных сигнатур вирусов. Такие свежие вирусы могут попасть в систему и пройти все программные средства защиты.

Если вы случайно скачали подозрительный файл, который содержит вирус или кликнули на вложении в email, ваша система может быть инфицирована такими вирусами как: Trojan, Rootkit, Worm, Backdoor, Junkware или Malware. Поэтому, прежде чем кликать на неизвестном файле или ссылке лучше подумать дважды и следить за тем, чтобы установленная на вашем компьютере антивирусная программа была с актуальными антивирусными сигнатурами.

Итак, как же определить, что ваш компьютер заражен вирусами? Вот несколько явных признаков, которые сигнализируют о том, что на компьютере присутствуют вирусы или другое вредоносное ПО:

А теперь детально:

Ваша антивирусная программа деактивирована (отключена).

Некоторые типы вредоносных программ могут деактивировать или отключить антивирусную программу или антивирусное решение для защиты интернет пользователей (internet security suite). В таком случае вредоносные программы могут свободно проникнуть на компьютер, украсть или повредить данные. Существует много типов вредоносного ПО, некоторые нацелены на повреждение или уничтожение данных, другие шифруют файлы и вымогают оплату за возобновление к ним доступа. Попытки переустановить или установить заново антивирусное ПО, такими вирусами могут также блокироваться. Установившись на компьютер, вирусы могут вносить изменения в реестр, которые будут блокировать установку антивирусных программ.

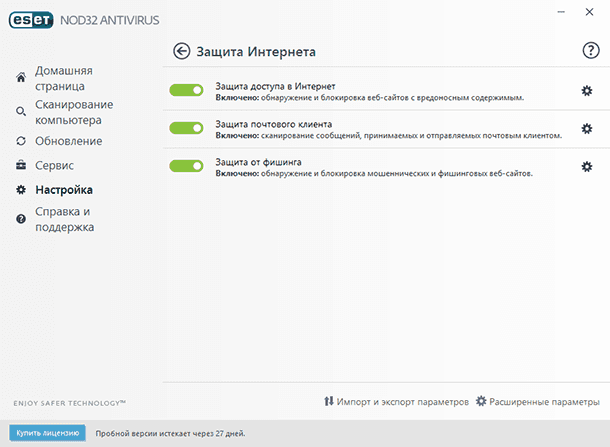

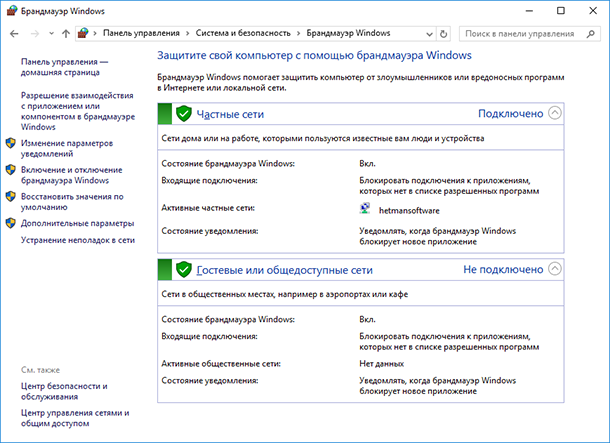

Антивирусная программа сообщает о наличии на компьютере вирусов.

Наилучшим способом определить наличие на компьютере вирусов есть наличие соответствующих сообщений антивирусной программы или брандмауэра. Брандмауэр – это мощный инструмент защиты, который контролирует всё что загружается на компьютер из Интернета и из компьютера в Интернет. Поэтому, лучше если на компьютере будут одновременно активированы и антивирусная программа, и брандмауэр.

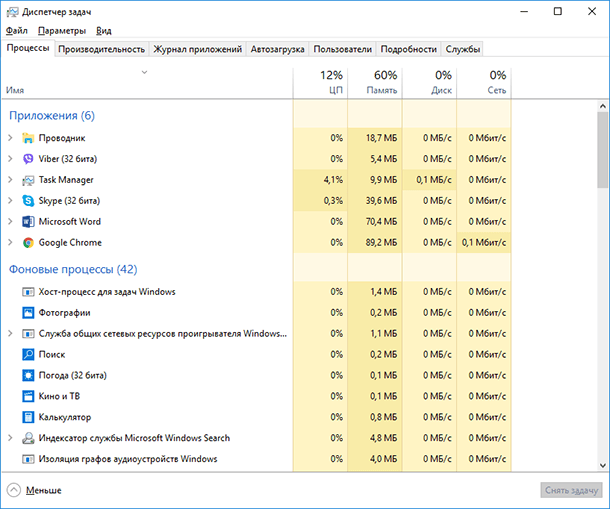

Компьютер работает медленно или тормозит.

Если компьютер начал работать медленнее чем обычно или тормозить, это также является признаком того, что он заражен вредоносным ПО. Чтобы определить, что именно является причиной неправильной работы ПК достаточно открыть диспетчер задач и просмотреть список запущенных программ и процессов.

Если какое-то неизвестное приложение использует много ресурсов процессора, оно может и быть вирусом. Также, вирус может своей деятельностью использовать ресурсы жесткого диска. Такая активность вредоносных программ может значительно снизить производительность компьютера. Rootkit программы (вид вирусов) могут также влиять на продолжительность загрузки операционной системы во время включения компьютера или его отключения, а также быть причиной зависаний.

Браузер перенаправляет на другие сайты или не запускается.

Проблемы в работе браузера являются ключевым признаком того, что безопасность компьютера нарушена. Например, осуществляя поиск информации или сайта с помощью Google вы обнаруживаете, что, переходя по ссылке нужного сайта вы попадаете не на него, а на рекламный сайт, который вы не искали и никогда раннее на него не переходили. Браузер также может начать медленно работать или зависать, может появится большое количество надстроек или расширений, при наличии Интернет соединения браузер не может подключиться к сети, и т.д. Всё это свидетельствует о наличии вирусов или вредоносного ПО на компьютере.

Компьютер работает со сбоями или зависает во время перезагрузки.

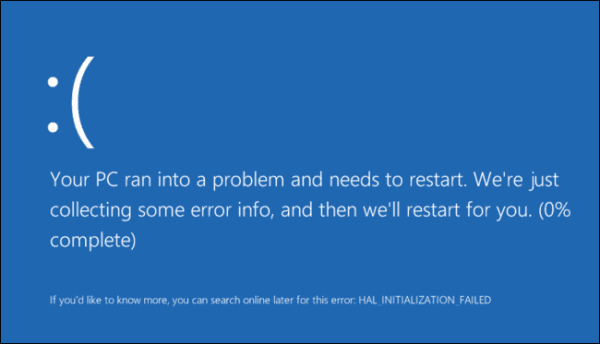

Руткит или вирус могут стать причиной нестабильной работы операционной системы или даже вносить изменения в master boot record (MBR). В результате, в работе компьютера появятся сбои, что со временем приведёт к появлению ошибок синего экрана (BSOD) и зависаний. Это типичный признак заражения компьютера вирусами.

Это только самые распространённые способы определения наличия на компьютере вирусов, вредоносных программ (malware) или программ вымогателей (ransomware), и их симптомы. И то как быстро пользователь сможет разобраться с такими программами на своём ПК зависит сохранность его данных и файлов.

Если же, в результате заражения компьютера вирусами или деятельности вредоносных программ, ваш компьютер утратил работоспособность, восстановить которую возможно только переустановкой операционной системы или форматированием жесткого диска, а как результат ваши данные были утеряны или повреждены, вы их можете восстановить с помощью программы для восстановления данных Hetman Partition Recovery. Также, рекомендуем воспользоваться одним из способов, описанных в других статьях нашего блога.

Все о троянских программах: что они собой представляют, кто их создает и как от них защититься. Ознакомьтесь с нашей статьей – и Вы узнаете важную информацию об этой распространенной интернет-угрозе.

Все о троянских программах

Многие склонны считать, что троянские программы представляют собой вирусы или компьютерные черви, однако в действительности они не являются ни тем, ни другим. Вирус это поражающий систему файл, который обладает способностью самокопирования и распространяется, прикрепляясь к другой программе. Черви также относятся к вредоносному ПО и во многом повторяют свойства вирусов, однако для распространения им не нужно прикрепляться к другим программам. Большинство вирусов в настоящее время считается устаревшим типом угроз. Черви тоже встречаются относительно редко, однако они все еще могут громко заявить о себе.

Другими словами, троянская программа это способ воплощения стратегических замыслов хакеров, это средство реализации множества угроз от программ-вымогателей, требующих немедленной выплаты выкупа, до шпионских программ, которые прячутся в недрах системы и похищают ценную информацию, например личные или учетные данные.

Следует иметь в виду, что рекламное ПО или потенциально нежелательные программы иногда ошибочно принимают за троянские программы, поскольку они используют схожие методы доставки. Например, рекламное ПО нередко проникает на компьютер в составе пакета программ. Пользователь может думать, что загружает одно приложение, однако в действительности устанавливает два или три. Авторы программ часто распространяют свои продукты вместе с рекламным ПО в силу маркетинговых причин, чтобы получить прибыль, причем в таком случае они честно указывают на наличие рекламы. Рекламное ПО в составе пакетов программ обычно имеет не столь выраженный вредоносный характер по сравнению с троянскими программами. Кроме того, в отличие от троянских программ, такое рекламное ПО действует вполне открыто. Однако многие путают эти два вида объектов, поскольку способ распространения рекламного ПО во многом напоминает тактику троянских программ.

Троянские программы могут принимать любую форму от бесплатных утилит до музыкальных файлов, от рекламы в браузерах до внешне законных приложений. Любые неосторожные действия пользователя могут привести к заражению троянской программой. Вот лишь несколько примеров:

Поскольку троянские программы являют собой один из самых старых и распространенных способов доставки вредоносного ПО, их история столь же богата, как и история киберпреступности в целом. То, что началось как безобидная шутка, превратилось в оружие для уничтожения целых компьютерных сетей, в эффективное средство похищения данных, получения прибыли и захвата власти. Времена простых шутников давно в прошлом. Сейчас на авансцене серьезные киберпреступники, которые используют мощные инструменты для получения нужной информации, шпионажа и DDoS-атак.

Троянские программы универсальны и очень популярны, поэтому сложно дать характеристику каждой их разновидности. Большинство троянских программ разрабатываются для того, чтобы перехватывать контроль над компьютером, похищать данные, шпионить за пользователями или внедрять еще больше вредоносных объектов в зараженную систему. Вот лишь некоторые основные категории угроз, связанных с атаками троянских программ:

Троянские программы являются проблемой не только для настольных компьютеров и ноутбуков. Они также атакуют и мобильные устройства, что не удивительно, ведь одних только телефонов в мире насчитывается несколько миллиардов, и каждый из них является соблазнительной целью для хакеров.

Как и в случае с компьютерами, троянская программа выдает себя за законное приложение, хотя в действительности представляет собой не более чем подделку, полную вредоносных объектов.

Такие троянские программы обычно скрываются в неофициальных или пиратских магазинах приложений и обманным путем заставляют пользователей загружать их. Установив на телефон троянскую программу, пользователь впускает в систему целый набор непрошеных гостей, в числе которых рекламное ПО и клавиатурные шпионы, похищающие важные данные. А троянские программы, действующие как набиратели номера, могут приносить прибыль своим авторам, отправляя SMS-сообщения на платные номера.

В то время как Google в силах удалить с компьютера вредоносное дополнение браузера, на экране телефона троянская программа может размещать прозрачные значки. Они невидимы для пользователя, однако реагируют на прикосновение к экрану, запуская вредоносное ПО.

Для пользователей iPhone есть хорошие новости: правила компании Apple, ограничивающие доступ к App Store, iOS и приложениям на телефоне, позволяют эффективно предотвращать внедрение троянских программ. Заражение возможно в единственном случае: если пользователь в погоне за бесплатными программами совершает джейлбрейк взлом системы, позволяющий загружать приложения с веб-сайтов, отличных от App Store. Установка непроверенных приложений, которые не соблюдают параметры Apple, делает систему уязвимой для атак троянских программ.

Если троянская программа проникла на Ваше устройство, то самый универсальный способ избавиться от нее и восстановить прежнюю функциональность системы это выполнить полную проверку системы с помощью эффективной программы, способной автоматически удалять вредоносное ПО.

Вам предлагается множество бесплатных антивирусных программ, в том числе и наши продукты для Windows, Android и Mac, предназначенные для поиска и удаления рекламного и вредоносного ПО. В действительности продукты Malwarebytes обнаруживают все известные троянские программы и многие другие типы вредоносных объектов, поскольку в 80 % случаев троянскую программу удается обнаружить в ходе эвристического анализа. Кроме того, блокирование канала связи между внедренным вредоносным ПО и вторичным сервером помогает не допустить заражение новыми вирусами и изолировать троянскую программу. Единственным исключением является защита от программ-вымогателей: чтобы воспользоваться ею, Вам потребуется premium-версия нашего продукта.

Чтобы проникнуть на компьютер, троянские программы стремятся тем или иным способом обмануть пользователя, ввести его в заблуждение. Поэтому Вы можете избежать большинства атак, сохраняя хладнокровие и соблюдая базовые правила кибербезопасности. Относитесь несколько скептически к веб-сайтам, предлагающим бесплатные фильмы или игры. Вместо того чтобы посещать такие ресурсы, загружайте бесплатные программы непосредственно с веб-сайта производителя, а не с нелегального зеркального сервера.

Еще одна полезная мера предосторожности: измените заданные по умолчанию настройки Windows таким образом, чтобы всегда отображались настоящие расширения файлов и приложений. После этого злоумышленники не смогут ввести Вас в заблуждение с помощью внешне безобидных значков.

Помимо установки Malwarebytes for Windows, Malwarebytes for Android и Malwarebytes for Mac, нужно придерживаться следующих рекомендаций:

- периодически запускайте диагностические проверки;

- включите автоматическое обновление операционной системы, чтобы своевременно получать актуальные обновления безопасности;

- устанавливайте актуальные обновления приложений, чтобы закрывать возможные уязвимости в системе защиты;

- избегайте сомнительных или подозрительных веб-сайтов;

- скептически относитесь к непроверенным вложениям и ссылкам в электронных письмах, полученных от незнакомых отправителей;

- используйте сложные пароли;

- не отключайте брандмауэр.

Компания Malwarebytes чрезвычайно ответственно выбирает методы предотвращения заражения, поэтому наши продукты агрессивно блокируют веб-сайты и рекламные баннеры, которые мы считаем мошенническими или подозрительными. Например, мы блокируем торрент-сайты, в числе которых и The Pirate Bay. Поскольку множество пользователей беспрепятственно распоряжаются ресурсами подобных веб-сайтов, некоторые предлагаемые ими файлы на самом деле являются троянскими программами. По той же причине мы блокируем и майнинг криптовалют, осуществляемый с помощью браузеров, однако пользователь всегда может отключить защиту и перейти на тот или иной ресурс.

Мы считаем, что лучше перестраховаться и выбрать наиболее строгий вариант защиты. Если же Вы хотите рискнуть, то лучше занести нужный Вам сайт в белый список. Однако не стоит забывать, что попасться на удочку хитрой троянской программы могут даже самые опытные пользователи.

Чтобы узнать больше о троянских программах, вредоносном ПО и других киберугрозах, пожалуйста, посетите блог Malwarebytes Labs. Представленная там информация поможет Вам избежать опасных поворотов на перекрестках всемирной паутины.

Читайте также: