Вирус не работает ворд

Как распознать файлы PDF, JPEG, PNG

У меня есть ASP.NET-программа которой на обработку может поступить файл одного из следующих типов.

не могу открыть файлы word пишет что нет доступа к файлу

не могу открыть файлы word пишет что нет доступа к файлу, так как файл был создан другим.

Вирус зашифровал все файлы word, excel. jpeg

здравствуйте коллеги вирус зашифровал важные файлы имя.

Система у вас какая?

вместе с тем как зашифровались файлы - было требование перевести куда то деньги за расшифровку?

Система Windows XP, когда файлы зашифровались на рабочем столе появилась надпись, что-то типа "Хочешь файлы - пиши сюда, и какой-то украинский мэйл.

Происходит ровным счетом ничего: включаю компьютер, грузятся первоначальные заставки, последняя та, на которой можно нажать del и войти в bios, а потом все, слева вверху экрана на черном фоне буквально пару секунд мигает курсор (точнее мигающее нижнее подчеркивание) и потом просто появляется черный экран, на том месте где обычно идет загрузка windows.

В последних версиях Microsoft Office по умолчанию документы сохраняются в формате, основанном на Office Open XML, но Microsoft не во всем следует открытому стандарту. Вариант Microsoft часто называют MOX, Microsoft Open XML. Этот самый MOX имеет уязвимости, создающие угрозы безопасности. В этой статье мы подробно разберем одну из таких дыр, которая на момент статьи так и не закрыта.

Почти сразу после публикации чернового варианта OOXML началась битва за его стандартизацию. Вот краткая хронология версий.

В 2016 году были выпущены дополнения к 5-ой версии: ISO/IEC 29500-1:2016 и ISO/IEC 29500-4:2016. Работа над стандартом продолжается, а компания Microsoft допускает все больше проприетарных особенностей его реализации в последних версиях Office. Хуже того: Microsoft не признает старые уязвимости, оставляя их в новых версиях. Вы не поверите, но описываемая в данной статье уязвимость известна с Office 2013 и актуальна вплоть до Office 2019.

Я возьму на себя смелость указать на два критичных с точки зрения безопасности недостатка MOX, унаследованных от OOXML:

- возможность легкого редактирования внутренней структуры документов;

- отсутствие проверок на злонамеренную модификацию.

Если в документ вставлен объект, загружаемый с внешнего ресурса (например, ссылка на видео), то в соответствующей секции создается легко читаемая (и так же просто изменяемая) гиперссылка. Это прямая дорога к фишингу или запуску троянов в один клик.

Описание уязвимости

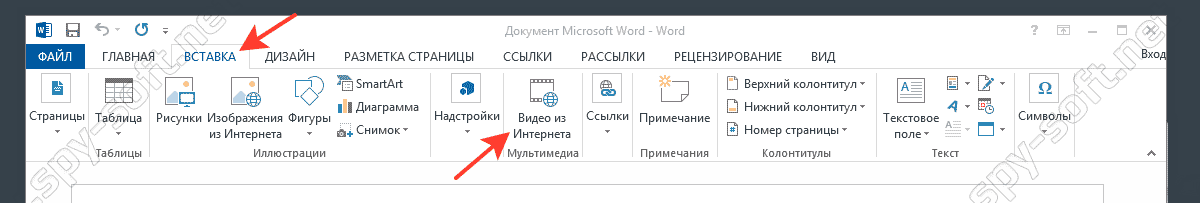

Начиная с Office 2013 в OOXML стал доступен класс WebVideoProperty. Он используется в разметке при вставке в документ онлайн-видео и описывает параметры его воспроизведения через набор атрибутов.

Поиск объекта подмены

Сохраним и закроем его. Обратите внимание, что размер файла почти не изменился. У меня он занимал несчастные килобайты. Значит, вставленное видео не сохраняется локально, а всегда запрашивается из интернета по известной ссылке.

Следующим шагом нам надо заглянуть в нутро документа. Меняем расширение .docx на .zip, открываем любым архиватором и видим содержимое.

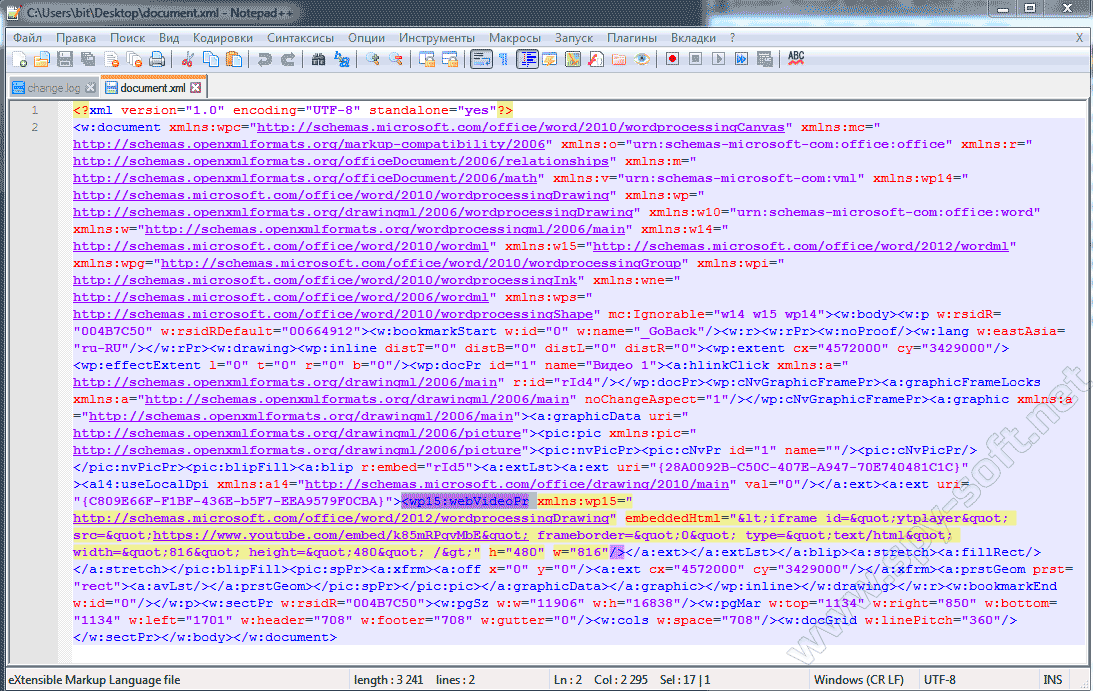

В папке \word нам нужен файл document.xml. Разархивируем и откроем его на редактирование (подойдет и простой Notepad, хотя Notepad++ намного удобнее из-за подсветки синтаксиса).

В скудной документации о классе WebVideoProperty указано, что в теле документа он именуется wp15:webVideoPr. Находим эту секцию и смотрим ее содержание.

wp15:webVideoPr в структуре файла document.xml

Конструкция изначально выглядит следующим образом:

Атрибут embeddedHtml содержит iframe YouTube, который при замене на HTML или JavaScript будет выполняться. А это не что иное, как уязвимость!

Эксплуатация уязвимости

Если внимательно посмотреть на содержимое секции, то можно заметить, что символы заменены на . Это способ записи символьных данных без использования раздела CDATA. Они указывают парсеру на то, что эта часть документа не содержит разметки. Так же мы должны поступить со всеми нашими спецсимволами.

Еще стоит отметить, что все параметры отделены друг от друга точкой с запятой. Если мы пропустим хотя бы одну из них, то при открытии документа произойдет ошибка проверки целостности файла. Правда, Word облегчает задачу, подсказывая, где именно мы ошиблись (см. скриншот).

Ошибка Word при неправильном синтаксисе document.xml

Давайте удалим все, что находится между кавычками, и попробуем вставить свой HTML-код. Сначала добавим отображаемую часть ссылки:

В нашем случае она будет выглядеть следующим образом:

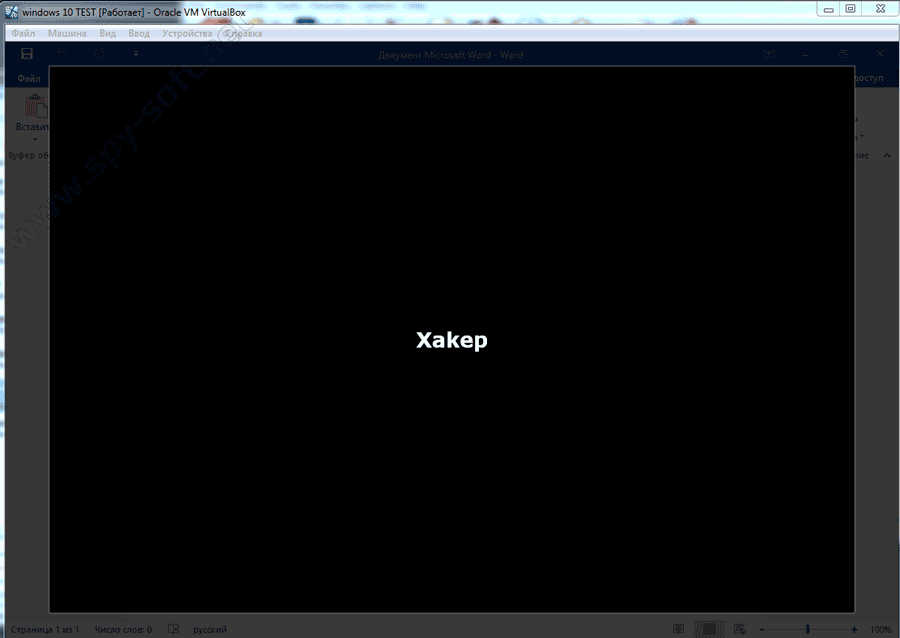

Хакер

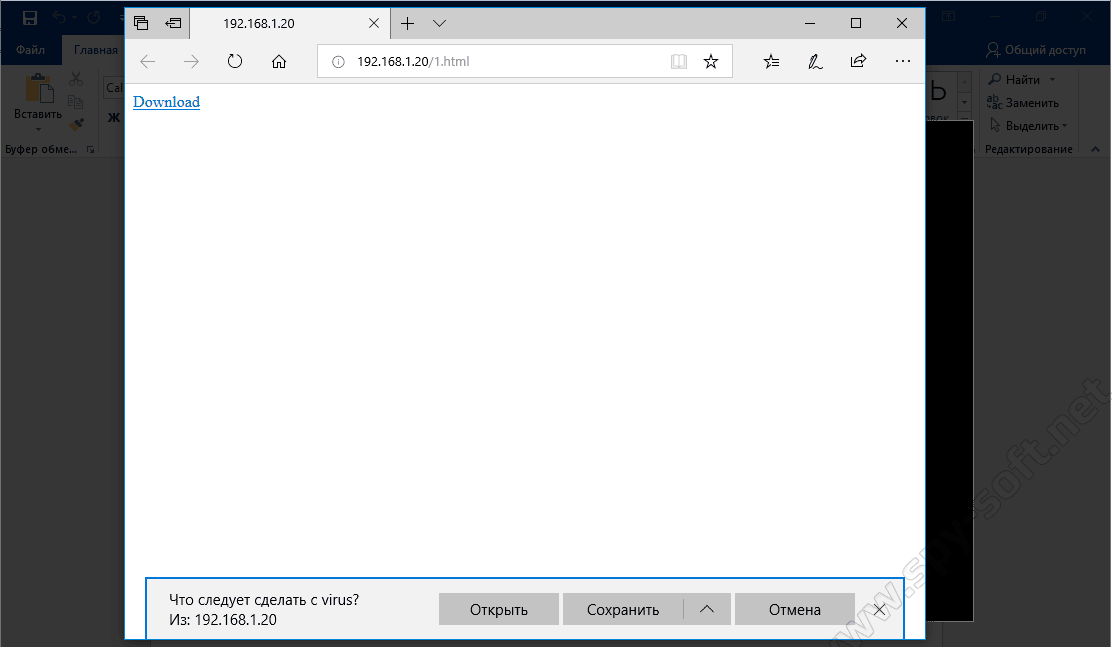

Теперь подменим исходную ссылку на ролик с YouTube своей. Например, загрузим какой-нибудь файл на компьютер жертвы.

Далее нам необходимо все это указать в embeddedHtml:

Теперь сохраним наш измененный файл и запустим его.

Для первой проверки я подготовил имитацию жертвы — компьютер с Windows 10 (1803) и MS Office 2016 Professional Plus VL x86, который мы и будем атаковать.

После запуска файла не видно ничего необычного. Открывается документ со вставленным видеороликом. При наведении курсора отображается корректная ссылка на него. Но, если нажать на воспроизведение, вместо видео отобразится наша ссылка.

Действие после активации воспроизведения

В реальном сценарии вместо хакер лучше написать что-то более подходящее для фишинга. Например, Click to begin playback.

Может быть, со времен Office 2016 уязвимость уже пофиксили? Давайте проверим, сработает ли этот способ в Microsoft Office Pro Plus 2019 и Windows 10 (1803).

Открытие фишинговой ссылки при клике в окне предпросмотра видеоролика

Примечания

Стоит уточнить ряд важных моментов. Трюк работает, если пользователь просто нажимает левой клавишей мыши на кнопку Play в превьюшке вставленного в документ видео. Так делает большинство, но продвинутые могут кликнуть с зажатой клавишей Ctrl. В этом случае начнется воспроизведение видео.

При нажатии левой кнопки мыши с клавишей Ctrl и без нее Word обращается к разным секциям документа. В первом случае он считывает подмененную ссылку из word\document.xml и предлагает выполнить переход по ней. Во втором — считывает оригинальную ссылку на видеоролик из word\_rels\document.xml.rels и запускает его.

Если же подменить адрес в обеих секциях, фишинговая ссылка будет отображаться при наведении курсора мыши на превь ролика. Такой грубый вариант атаки сработает только с самыми невнимательными пользователями.

Также заметь, что при нажатии левой кнопкой мыши с Ctrl откроется браузер, установленный по умолчанию. Если же просто кликать, то (вредоносная) ссылка всегда будет открываться в браузере. Это еще один вектор атаки при проведении пентеста.

В зависимости от версий ОС и Office, а также настроек безопасности у жертвы могут сработать другие компоненты защиты. Например, Office 2010 ограниченно поддерживает OOXML. Он предложит разрешить редактирование документа прежде, чем позволит кликнуть на превью видео. В Windows 7 IE выдаст предупреждение при открытии ссылки.

Предупреждение в Windows 7

С Windows 10 наблюдается совсем другая картина. В настройках по умолчанию (а у потенциальной жертвы они, как правило, такие) ни IE, ни Edge ни о чем не предупреждают. Ссылка открывается без дополнительных действий. Отсюда можно сделать парадоксальный вывод о том, что новая операционная система оказалась более уязвима к подобным атакам.

Для дополнительной проверки я открывал файл с измененной ссылкой в следующих офисных пакетах:

- Open Office 4.1.6;

- Libre Office 6.1.3;

- Soft Maker Office 2018.

Все они официально поддерживают OOXML, причем в точном соответствии со стандартом ISO/IEC 29500. Ни один из них не подвержен рассмотренной уязвимости, поскольку все вольности Microsoft игнорируются. Получает, что пользователь лучше защищен благодаря отсутствию поддержки проприетарной функции вставки онлайн-видео… но ведь, кроме роликов, в документы можно вставлять и другие объекты.

Выводы

Вирусы в документах - макровирусы.

Макровирусы (macro viruses) являются программами написанными на языках (макроязыках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т. д.). Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносятся из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макровирусы для Microsoft Word, Excel и Office 97.

Для существования вирусов в конкретной системе (редакторе) необходимо наличие встроенного в систему макроязыка с возможностями:

привязки программы на макроязыке к конкретному файлу;

копирования макропрограмм из одного файла в другой;

получения управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Описанным условиям удовлетворяют редакторы MS Word, MS Office и AmiPro, а также электронная таблица MS Excel. Эти системы содержат в себе макроязыки (MS Word — Word Basic, MS Excel и MS Office — Visual Basic), при этом:

макропрограммы привязаны к конкретному файлу (AmiPro) или находятся внутри файла (MS Word/Excel/Office 97);

макроязык позволяет копировать файлы (AmiPro) или перемещать макропрограммы в служебные файлы системы и редактируемые файлы (MSWord /Excel/Office);

при работе с файлом при определенных условиях (открытие, закрытие и т. д.) вызываются макропрограммы (если таковые есть), которые определены специальным образом (AmiPro) или имеют стандартные имена (MS Word/Excel/ Office ).

В четырех указанных выше программных продуктах вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение. По аналогии с DOS можно сказать, что большинство макровирусов являются резидентными вирусами: они активны не только в момент открытия или закрытия файла, но до тех пор, пока активен сам редактор.

Более того, система Office Binder, поддерживающая стандарты Word и Excel, позволяет создавать файлы, одновременно содержащие один или несколько документов в формате Word и одну или несколько таблиц в формате Excel, причем Word-вирусы способны при этом поражать Word-документы, а Excel-вирусы - Excel-таблицы, и все это возможно в пределах одного дискового файла. То же справедливо и для Office 97.

Следует отметить, что MS Word версий 6 и 7 позволяет шифровать присутствующие в документе макросы. Таким образом, некоторые Word-вирусы присутствуют в зараженных документах в зашифрованном (Execute only) виде.

Большинство известных вирусов для Word несовместимы с национальными (в том числе с русской) версиями Word или, наоборот, рассчитаны только на локализованные версии Word и не работают под английской версией. Однако вирус в документе все равно остается активным и может заражать другие компьютеры с установленной на них соответствующей версией Word.

Вирусы для Word могут заражать компьютеры любого класса, а не только IBM PC. Заражение возможно в том случае, если на данном компьютере установлен текстовый редактор, полностью совместимый с Microsoft Word версии 6 или 7 (например, MS Word for Macintosh). То же справедливо и для MS Excel и MS Office .

Макровирусы, поражающие файлы Word, Excel или Office , как правило пользуются одним из трех вышеперечисленных приемов:

в вирусе присутствует автомакрос (автофункция);

в вирусе переопределен один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню); макрос вируса автоматически вызывается при нажатии на какую-либо клавишу или комбинацию клавиш.

Бывают также полувирусы, которые не используют перечисленные приемы и размножаются, только если пользователь самостоятельно запускает их на выполнение.

Большинство макровирусов содержат все свои функции в виде стандартных макросов MS Word/Excel/Office . Существуют, однако, вирусы, использующие приемы скрытия своего кода и хранящие свой код в виде не-макросов. Известны три подобных приема. Все они используют возможность макросов создавать, редактировать и исполнять другие макросы. Как правило, подобные вирусы имеют небольшой (иногда полиморфный) макрос-загрузчик, который вызывает встроенный редактор макросов, создает новый макрос, заполняет его основным кодом вируса, выполняет и затем, как правило, уничтожает, чтобы скрыть следы присутствия вируса. Основной код таких вирусов присутствует либо в теле самого вируса в виде текстовых строк, либо хранится в области переменных документа или в области Auto-text.

При выходе из Word глобальные макросы (включая макросы вируса) автоматически записываются в DOT-файл глобальных макросов (обычно таким файлом является NORMAL.DOT). Таким образом, вирус активизируется в тот момент, когда Word грузит глобальные макросы.

Затем вирус переопределяет (или уже содержит в себе) один или несколько стандартных макросов (например, FileOpen, FileSave, FileSaveAs, FilePrint) и перехватывает таким образом команды работы с файлами. При вызове этих команд заражается файл, к которому идет обращение. Для этого вирус конвертирует файл в формат Template (что делает невозможными дальнейшие изменения формата файла, т. е. конвертирование в какой-либо не-Template формат) и записывает в файл свои макросы, включая Auto-макрос.

Возможно также внедрение вируса в файлы, расположенные в каталоге STARTUP. В этом случае Word автоматически подгружает файлы-шаблоны из этого каталога, но такие вирусы пока не встречались.

Многие вирусы имеют ошибки или некорректно работают в различных версиях Word/Excel, в результате чего эти программы выдают сообщения об ошибке, например:

WordBasic Err = номер ошибки.

Для обезвреживания вирусов Word и Excel достаточно сохранить всю необходимую информацию в формате не-документов и не-таблиц. Наиболее подходящим является текстовый RTF-формат, включающий практически всю информацию из первоначальных документов и не содержащий макросов.

Затем следует выйти из Word/Excel, уничтожить все зараженные Word-документы, Excel-таблицы, NORMAL.DOT для Word и все документы/таблицы в STARTUP-каталогах Word/Excel. После этого следует запустить Word/Excel и восстановить документы/таблицы из RTF-файлов.

В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений. Однако этот метод имеет ряд недостатков. Основным является трудоемкость конвертирования документов и таблиц в RTF-формат, если их число велико. К тому же в случае Excel необходимо отдельно конвертировать все Листы (Sheets) в каждом Excel-файле.

Другим существенным недостатком является потеря нормальных макросов, использующихся при работе. Поэтому перед запуском описанной процедуры следует сохранить их исходный текст, а после обезвреживания вируса восстановить необходимые макросы в первоначальном виде.

Описанный случай распространения вируса наиболее часто регистрируется антивирусными компаниями. Но нередки случаи, когда зараженный файл-документ или таблица Excel по причине недосмотра попадает в списки рассылки коммерческой информации какой-либо крупной компании. В этом случае пострадают уже не пять, а сотни или даже тысячи абонентов таких рассылок, которые затем разошлют зараженные файлы десяткам тысячам своих абонентов.

Файл-серверы общего пользования и электронные конференции также служат одним из основных источников распространения вирусов. Практически каждую неделю приходит сообщение о том, что кто-то из пользователей заразил свой компьютер вирусом, который был получен из BBS, ftp-сервера или электронной конференции.

Третий путь быстрого распространения вирусов - локальные сети. Если не принимать необходимых мер защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере, различное программное обеспечение, стандартные документы-шаблоны или Excel-таблицы, применяемые в фирме, и т. д.

То же относится и к домашним компьютерам, если на них работает более одного человека. Нередки ситуации, когда сын-студент (или дочь), работая на многопользовательском компьютере в институте, перетаскивают вирус на домашний компьютер, в результате чего вирус попадает в компьютерную сеть фирмы папы или мамы.

В представлениях многих пользователей файлы формата RTF (Rich Text Format) считаются чуть ли не панацеей от навязчивых макровирусов, как, впрочем, и любых других разновидностей вредоносных кодов. Многие антивирусные компании рекомендуют вообще отказаться от стандартных файлов MS Word (DOC). Действительно, RTF-файлы не могут содержать макропрограмм (макросов) в явном виде: в случае конвертации (стандартными средствами) из других форматов макросы автоматически удаляются. Подобная идеализация RTF имеет другую сторону: пользователи теряют бдительность и игнорируют основные правила безопасности, работая c документами формата RTF.

Rich Text Format является распространенным стандартом представления графических и текстовых данных. Его поддерживают практически все текстовые редакторы, работающие на разнообразных типах процессоров и ОС. RTF-файл, созданный на PC-совместимом компьютере под управлением Windows, можно без труда прочитать на Apple Macintosh под MacOS.

Структура стандартного RTF-файла представляет собой последовательность секций данных, заключенных в специальные метки (тэги), которые указывают программе-обработчику начало или конец секции. Данные могут быть разных типов: текстовые блоки, графические объекты, таблицы и даже выполняемые файлы и др.

При запуске RTF-файла обработчик просматривает его содержимое и автоматически выполняет все известные ему секции и пропускает незнакомые. Более того, структура RTF подразумевает возможность безболезненного введения новых видов секций, необходимых пользователю для выполнения специфических задач. Причем эти новые секции не будут влиять на общую работоспособность программы в других приложениях.

Однако в бочке меда, называемом стандартом RTF, не обошлось без ложки дегтя. Даже двух.

Во-первых, наиболее распространенный обработчик RTF-файлов, текстовый процессор MS Word, как и многие другие, не избежал брешей в системе безопасности. 21 мая 2001 г. компания Microsoft опубликовала сведения об очередной дыре, которая позволяет незаметно для пользователей запускать из RTF-файлов макровирусы.

Как известно, макровирусами называются вредоносные макросы, способные производить различные действия без разрешения пользователя, в том числе, внедряться в другие файлы. Макросы могут содержаться непосредственно в самих документах (или шаблонах) или загружаться из других источников при помощи ссылок. В обоих случаях MS Word должен автоматически показывать предупреждение о содержащихся в документе неизвестных макросах, которые могут оказаться вирусами.

Однако оказалось, что эта защита не работает в RTF-файлах. Таким образом, злоумышленники могут записать в документ ссылку на удаленный Web-сайт, содержащий шаблон, зараженный макровирусом. При чтении RTF-файла MS Word автоматически и без каких-либо предупреждений загрузит этот шаблон и незаметно запустит вирус. Автор вируса может в любое время модифицировать хранящийся на Web-сайте файл и придать ему дополнительную функциональность.

Microsoft уже выпустила дополнение, исправляющее эту ошибку в системе безопасности Word. И хотя до сих пор не было обнаружено ни одного вредоносного кода, использующего данную брешь, мы рекомендуем загрузить и как можно быстрее установить заплатку с сайта компании, поскольку история уже знает достаточно случаев нерасторопности пользователей. В начале 1999 г. была обнаружена точно такая же брешь в обработчике DOC-файлов MS Word. А первый вирус (ATU), созданный австралийским хакером под псевдонимом 1nternal и использовавший ее для своего проникновения на компьютеры, появился уже через 2 дня после выхода заплатки. Естественно, его распространенность была обязана откровенной пассивности пользователей, поленившихся установить дополнения для используемого ПО.

Вторая ложка дегтя: RTF-файлы могут содержать обычные выполняемые файлы. Для их активизации пользователь должен обязательно запустить ссылку, присутствующую в тексте RTF-документа. В последнее время такой метод проникновения на компьютеры становится все более популярным среди создателей Троянских программ. Вместо обычных EXE-файлов, которые у всех сразу же вызывают подозрение, писатели вирусов используют неосведомленность пользователей о скрытых угрозах RTF-файлов, рассылая RTF-документы, демонстрирующие заманчивые тексты и предлагающие всего лишь кликнуть на маленькую иконку в теле текста. При этом иконка может носить совсем безобидные названия и даже не иметь расширения.

Сразу же после ее запуска MS Word передает содержащийся в RTF-файле бинарный код ОС, которая автоматически определяет тип файла, проверяет таблицу ассоциаций и передает программу на выполнение соответствующему обработчику. В случае VBS-файла, это будет Windows Scripting Host, а EXE-файла командный процессор Windows и т.д. В итоге пользователь может стать жертвой тех же LoveLetter или Чернобыля, но внедренных в RTF-документ.

Главной целью этой статьи является описание опасностей, которые поджидают пользователей в работе с документами в формате RTF, и рекомендация наиболее безопасного способа обращения с ними.

Если оценивать уровень безопасности DOC и RTF файлов в целом, то следует признать, что в первом случае он гораздо ниже. Файлы формата DOC также могут нести в себе внедренные выполняемые файлы, запускающиеся одним нажатием на соответствующую иконку. Вместе с тем, они могут содержать макровирусы, одну из наиболее распространенных разновидностей вредоносных программ. И уж если выбирать, то мы все же рекомендуем RTF. Однако при работе с данным стандартом важно соблюдать следующие правила:

1)своевременно устанавливайте заплатки к используемым текстовым редакторам, особенно если они касаются работы с RTF-документами;

2)обязательно проверяйте RTF-документы антивирусными программами с последними обновлениями антивирусных баз данных;

3)ни в коем случае не запускайте содержащиеся в RTF-документах прямые ссылки на какие бы то ни было файлы.

Сайт газеты "Компьютер-Информ" является зарегистрированным электронным СМИ.

Свидетельство Эл 77-4461 от 2 апреля 2001 г.

Перепечатка материалов без письменного согласия редакции запрещена.

При использовании материалов газеты в Интернет гиперссылка обязательна.

Файлы из Интернета и других потенциально небезопасных расположений могут содержать вирусы, черви и другие виды вредоносных программ, которые могут причинить компьютеру вред. Для защиты компьютера файлы из таких потенциально небезопасных расположений открываются только для чтения в режиме защищенного просмотра. Он позволяет открывать файлы, просматривать их и разрешать редактирование с меньшим риском.

В этой статье

Почему файл открывается в режиме защищенного просмотра?

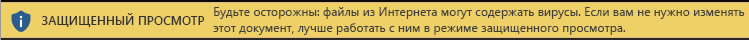

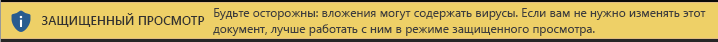

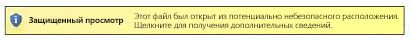

Режим защищенного просмотра — это режим только для чтения, в котором отключено большинство функций редактирования. Причин, по которым файл открывается в режиме защищенного просмотра, несколько.

Файл был открыт из Интернет-местоположения — когда вы видите сообщение в режиме защищенного просмотра, которое говорит о том, что файлы из Интернета могут содержать вирусы. Если вам не нужно вносить изменения, лучше оставаться в режиме защищенного просмотра.файл открывается через Интернет. Файлы из Интернета могут содержать вирусы и другое опасное содержимое. Рекомендуется редактировать документ только в том случае, если вы доверяете его содержимому.

Файл, полученный в виде вложения Outlook, и политика вашего компьютера определили отправителя как небезопасный , когда вы видите сообщение в режиме защищенного просмотра с надписью "Будьте внимательны: вложения электронной почты могут содержать вирусы. Если вам не нужно вносить изменения, лучше оставаться в режиме защищенного просмотра.файл был получен от потенциально ненадежного отправителя. Рекомендуется редактировать документ только в том случае, если вы доверяете его содержимому.

Файл был открыт из небезопасного расположения , если вы видите сообщение в режиме защищенного просмотра с текстом "Этот файл был открыт из потенциально небезопасного расположения. Щелкните здесь, чтобы получить дополнительные сведения. "файл был открыт из небезопасной папки. Примером небезопасного расположения является папка временных файлов Интернета. Рекомендуется редактировать документ только в том случае, если вы доверяете его содержимому.

Файл заблокирован с помощью блокировки файлов — примеры таких изображений приведены ниже. Дополнительные сведения о блоке файлов

Редактирование разрешено, но не рекомендуется, если вы не полностью уверены в надежности содержимого.

Ошибка проверки файлов — при отображении сообщения в режиме защищенного просмотра появляется сообщение " Office обнаружил проблему с этим файлом. Редактирование может повредить компьютер. Щелкните здесь, чтобы получить дополнительные сведения. "файл не продавал проверку файла. Проверка файлов сканирует файл на предмет проблем с безопасностью, которые могут возникать в результате изменений в структуре файлов.

Файл был открыт в режиме защищенного просмотра с помощью функции " Открыть в режиме защищенного просмотра ", если вы видите сообщение "Этот файл был открыт в режиме защищенного просмотра". Щелкните здесь, чтобы получить дополнительные сведения. ", вы решили открыть файл в режиме защищенного просмотра. Это можно сделать с помощью функции Открыть в режиме защищенного просмотра .

1. На вкладке Файл выберите пункт Открыть.

2. В диалоговом окне Открытие документа нажмите стрелку рядом с кнопкой Открыть.

3. Выберите в списке команду Открыть в режиме защищенного просмотра.

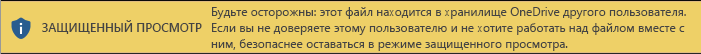

Файл был открыт из хранилища onedrive другого пользователя— когда вы видите сообщение в режиме защищенного просмотра с надписью "Будьте внимательны: файл из OneDrive другого пользователя". Если вы не доверяете этому человеку и хотите продолжить совместную работу с ними, лучше оставаться в режиме защищенного просмотра.Вы открыли документ из папки OneDrive, отличной от вашей, например, когда кто-то поделился с вами файлом в OneDrive. Такие файлы могут быть ненадежными и могут использоваться для причинения ущерба для компьютера. Мы рекомендуем доверять документам только в том случае, если вы доверяете пользователю, которому принадлежит это расположение OneDrive.

В настоящее время эта функция доступна только в клиентах Microsoft 365.

Если вы нажмете кнопку "Доверять документам от этого пользователя", в будущем все документы из этой папки OneDrive, к которым вы получите доступ, не будут открываться в режиме защищенного просмотра.

Важно: Администраторы могут настроить список потенциально небезопасных расположений, включив в него дополнительные папки.

Как выйти из режима защищенного просмотра, чтобы можно было редактировать, сохранять и печатать содержимое?

Если требуется прочитать файл, но не редактировать его, можно не выходить из режима защищенного просмотра. Если известно, что файл получен из надежного источника, и его необходимо отредактировать, сохранить или распечатать, из режима защищенного просмотра можно выйти. После этого блокировка только для чтения удаляется, и документ помечается как надежный.

Нажмите на панели сообщений кнопку Разрешить редактирование.

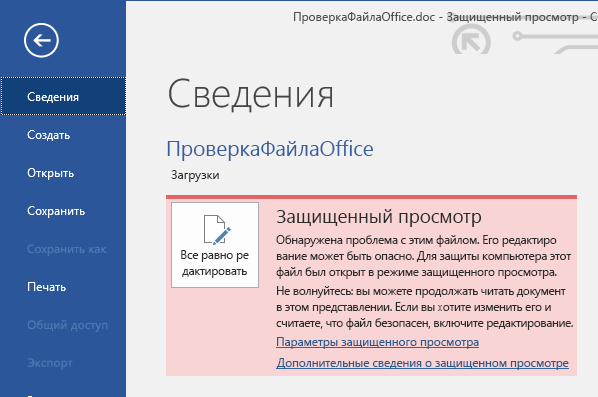

Нажмите Файл > Все равно редактировать.

Внимание: рекомендуем делать это, только если вы доверяете источнику файла и считаете надежным его содержимое.

Почему не удается выйти из режима защищенного просмотра?

Если вы не можете выйти из режима защищенного просмотра, возможно, администратор настроил правила, которые запрещают это делать. Чтобы узнать, так ли это, обратитесь к администратору.

Обнаружена проблема с файлом

Office обнаружил проблему с файлом, и это может представлять угрозу безопасности. Открытие файла в режиме защищенного просмотра помогает защитить компьютер, поэтому рекомендуется вносить изменения в файл только в том случае, если вы считаете, что его отправили вам, и если файл не выглядит подозрительным.

Это сообщение может быть выведено для вредоносного файла, который был создан злоумышленником, чтобы заразить компьютер вирусом или похитить важные данные. Оно означает, что редактировать данный файл может быть опасно. Иногда это сообщение выводится для поврежденных файлов, например в следующих случаях:

диск, на котором хранится файл, неисправен;

файл был создан или отредактирован с помощью программы, с которой связаны какие-то проблемы;

при копировании файла на компьютер произошла непредвиденная ошибка, которая могла быть вызвана проблемой с подключением к Интернету;

Возможно, у Office есть проблемы с поиском проблем с файлами. Мы работаем над тем, чтобы сделать это лучше, но это не идеальный вариант.

Если источник файла известен и заслуживает доверия, файл можно открыть для редактирования. Подозрительные файлы редактировать не рекомендуется. Ниже приведены примеры таких случаев.

Источник файла неизвестен или не является надежным.

Вы не ожидали получить этот файл или не ожидали получить файл такого типа от этого пользователя.

Содержимое файла кажется необычным (например, является счетом за товар, который вы не покупали) либо вызывает ошибки.

Если файл кажется подозрительным, закройте его и удалите с компьютера. Редактировать его не рекомендуется. Чтобы избавиться от подозрений, можно позвонить отправителю или отправить ему сообщение по электронной почте и запросить дополнительные сведения о файле.

На рисунке ниже показана кнопка Все равно редактировать в представлении Office Backstage.

Файлы Word 97–2003 (DOC, DOT).

Файлы Excel 97–2003 (XLS, XLA, XLT, XLM, XLB, XLT).

Файлы PowerPoint 97–2003 (PPT, POT, PPS, PPA).

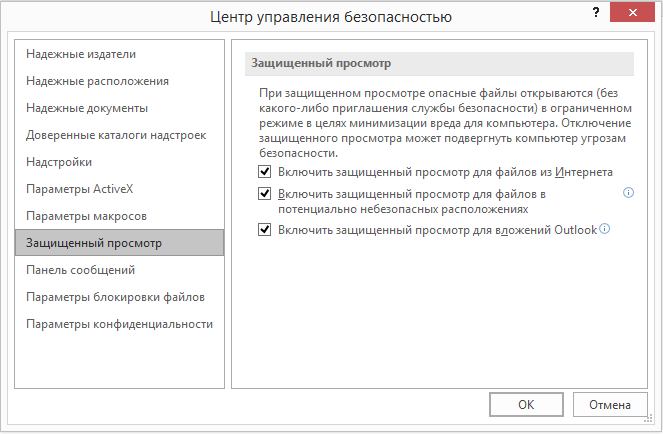

Я хочу изменить параметры режима защищенного просмотра

Перед изменением параметров режима защищенного просмотра рекомендуется посоветоваться с администратором.

Выберите Файл > Параметры.

Нажмите Центр управления безопасностью > Параметры центра управления безопасностью > Режим защищенного просмотра.

Внесите необходимые изменения.

Описание параметров режима защищенного просмотра в центре управления безопасностью

Включить защищенный просмотр для файлов из Интернета. Интернет считается небезопасным расположением, поскольку предоставляет злоумышленникам множество возможностей для проведения атак.

Включить защищенный просмотр для файлов в потенциально небезопасных расположениях. Этот параметр относится к хранящимся на компьютере или в сети небезопасным папкам (например, к папке временных файлов Интернета или другим папкам, назначенным администратором).

Включить защищенный просмотр для вложений Outlook. Вложения в сообщениях электронной почты могут поступать из ненадежных или неизвестных источников.

Я хочу, чтобы документы, которые ранее считались надежными, перестали такими считаться и открывались в режиме защищенного просмотра

Если ранее вы подтвердили надежность документов, чтобы не открывать их в режиме защищенного просмотра, (1) щелкнув на панели сообщений "Разрешить редактирование" или "Доверять документам от этого пользователя" либо (2) нажав "Все равно редактировать" после сбоя проверки файла, а теперь хотите отменить это решение и открывать такие документы в режиме защищенного просмотра, см. инструкции в статье Надежные документы.

Что происходит с надстройками в режиме защищенного просмотра?

При открытии файла в режиме защищенного просмотра надстройки могут выполняться, но при этом работать неправильно. Если надстройка работает неправильно, обратитесь к ее разработчику. Возможно, необходимо установить обновленную версию надстройки, совместимую с режимом защищенного просмотра.

Что происходит с облачными шрифтами в режиме защищенного просмотра?

Возможно, кто-то, кто отправил вам документ, использовал облачный шрифт, который является шрифтом, который не доставляются с Windows или Office, но который должен быть загружен из Интернета при первом использовании. Если да, то шрифт, который вы еще не установили, не загружается, когда вы находитесь в режиме защищенного просмотра. Word попытается заменить еще один шрифт, который будет выглядеть так же хорошо. Если вы уверены, что документ безопасен и хотите, чтобы он отображался так же, как и автор, необходимо включить редактирование, чтобы Word загрузить и установить правильный шрифт.

Примечание: Если приложению Word не удастся найти совместимые шрифты для замены, вместо текста могут отображаться черные прямоугольники. Для устранения проблемы разрешите редактирование, чтобы можно было скачать правильный шрифт.

Как использовать режим защищенного просмотра с помощью средства чтения с экрана?

Если вы используете режим защищенного просмотра, редактирование заблокировано, поэтому вы не можете наносить курсор вокруг документа, как ожидалось. Тем не менее, если вам нужно перемещаться по документу в режиме защищенного просмотра с помощью средства чтения с экрана, можно нажать клавишу F7, чтобы включить режим клавишной навигации. Это действие должно позволить вам перемещаться по тексту, не добавив его в режим правки.

Читайте также:

- Если собака укусила не до крови может ли быть бешенство

- Что надо если подхватил вирус

- Есть ли избирательные вирусы

- Пентоксифиллин при гепатите с

- Уролесан при гепатите с

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Copyright © Иммунитет и инфекции