Вирус локер что это

Вирус CTB Locker (также известен под именем “Вымогательское ПО CTB-Locker”) является новейшей вредоносной программой-шифровщиком, начавшей атаковать компьютеры пользователей в середине июля 2014. Эта программа почти идентична вирусу Cryptowall, Cryptolocker, Cryptorbit, Critroni. Если Вы слышали что-либо об этих паразитах, Вам известно, чем занимается вымогательское ПО. Целью таких программ является зашифровка личных файлов пользователей, после чего людям предлагают заплатить некую сумму за восстановление файлов. В основном Вас попросят перевести $120, в некоторых случаях вымогатели CTB Locker требуют $24 или даже меньше. Все платежи Вас попросят сделать в биткоинах. Если Вы подозреваете, что на компьютер попал вирус CTB Locker, Вы наверняка утратили контроль ко многим файлам. В добавок Вам могут показывать предупредительное сообщение с объяснениями о случившемся, в котором Вас попросят заплатить выкуп. В таком случае советуем отсканировать компьютер с помощью надежного антишпионского ПО, таким образом Вы сможете уберечь больше важных файлов. К сожалению, вирус трудно обнаружить пока он не начнет показывать Вам зловещие уведомления о зашифровке файлов и выкупе. Поэтому мы настоятельно рекомендуем установить авторитетное антишпионское ПО, способное отразить атаки вроде этой. Хорошей кандидатурой будет Reimage Reimage Cleaner Intego .

ОБНОВЛЕНИЕ: CTB-Locker был обновлен в начале 2015 года. Теперь вирус требует заплатить 3 биткоина (приблизительно $630), за восстановление зашифрованных файлов. На оплату выкупа Вам дадут короткий отрезок времени (96 часов). На данный момент жертвы вируса могут прочитать предупредительное сообщение на английском, датском, немецком и итальянском языках. Интересно, что новая версия CTB Locker позволяет пользователям выбрать 5 зашифрованных файлов для демонстрации процесса расшифровки. Разработчики называют это “Пробная Расшифровка”, а цель этой хитрости — убедить пользователей в реальности восстановления зашифрованных файлов. Все же НЕ СТОИТ платить выкуп, если не хотите кормить мошенников. Просто отсканируйте компьютер с помощью надежного антишпионского ПО и скачайте одну из программ из списка внизу. Эти приложения должны восстановить доступ к заблокированным файлам.

Как CTB Locker может попасть на мой компьютер?

В основном CTB Locker распространяется с помощью электронных писем. Обычно в таких сообщениях говорится о каких-то покупках, платежах и банковских делах. Если Вы нажмете на прикрепление в одном из таких писем, на Ваш компьютер проникнет вымогательское ПО. Кроме всего прочего будьте предельно осторожны по отношению ко всплывающей рекламе, предлагающей обновить Java или Flash Player, так как это часто приводит к заражению CTB Locker. После проникновения в систему вирус расставит свои файлы на компьютере, после чего начнет шифровать личные файлы таких форматов:(3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx, etc.). Файлы шифруют с помощью криптографического метода под названием “метод элиптической кривой”. Также этот вирус может обмениваться информацией с другими вредоносными программами с помощью сети TOR. Если Вы пользователь Windows XP, Windows Vista, Windows 7 and 8, будьте предельно внимательны, вирус может попасть в любую из вышеперечисленных операционных систем. Если Вы считаете, что Ваш компьютер заражен, а файлы зашифрованы, советуем открыть файл %MyDocuments%\.html. К сожалению, Вам не удастся возобновить все перечисленные там файлы без оплаты выкупа разработчикам вируса CTB Locker.

Как удалить вирус CTB Locker?

Если Вы подозреваете, что вирус CTB Locker уже проник в систему, воспользуйтесь нижеуказанными инструкциями по удалению для устранения паразита.

Всегда легче предотвратить что-либо, чем с этим бороться. Поэтому мы настоятельно рекомендуем обзавестись авторитетной антивирусной программой. Если же Вы хотите уберечь важные файлы от такого рода инцидентов, советуем делать их резервные копии (как можно чаще). Копии важных файлов рекомендуется хранить на внешних USB-носителях, CD, DVD-дисках или в облачных хранилищах вроде Google Drive, Dropbox, Flickr и т.д. Также не забудьте удостовериться, что Вы открыли доступ к важным файлам в облачном хранилище только нужным пользователям.

| A long time ago, in a galaxy far, far away. События и явления, описанные в этой статье, были давно, и помнит о них разве что пара-другая олдфагов. Но Анонимус не забывает! |

Винлок (англ. Winlock ) — троян-вымогатель, актуальная беда рядовых юзеров и прочих нубов, начиная с конца 2007 года. С 2012 года винлок был заменён на трояны-шифровальщики. Для большинства возникает ВНЕЗАПНО и самостоятельно очень сложно выводится — большинство винлоков имеют довольно хорошую защиту от дурака, да и, собственно, недалёкость реципиента и есть основа прибыли создателей этой подставы.

Содержание

[править] Что это?

Внешне выглядит как окошко, в котором вам пытаются втюхать какую-то фигню и заставить вас отправить СМС (недешевое, разумеется), дабы разблокировать ваш комп. После отправки, якобы, придёт код активации, или же будет напечатан на чеке qiwi, который разблокирует комп.

Винлок развивался долго:

Также можно в программу, которая обновляет Биос, засунуть трояна (троян тоже является обычной программой, но вредоносной), который всё и заблокирует. Если идиот скачает программу для обновления Биос чёрт знает откуда.

- Следующей ступенью развития заразы стал CryptLock (он же SMSLock, Cryzip, PGPlock). После внедрения криптлок шифрует все содержимое на всех дисках, и сетевых тоже (если разрешена запись в файлы), кроме exe, dll и т. д., после чего вывешивает уже всем знакомое окошко с требованием отправить смс на номер для получения пароля дешифровки. От прочих пионерских поделок отличался особой трудностью в истреблении (пароль дешифровки представлял собой длинную мешанину из букв разного регистра и символов) и лечился только подсовыванием серверу фейковой команды подтверждения оплаты; в наше время его знает большинство солидных антивирусов.

- Нынешние трояны-шифровальщики совсем охуели, и используют ассиметричное шифрование, а закрытый ключ находится у мудаков-вымогателей. И можно было бы перехватить этот ключ, когда троян отправляет ключ на сервер мудаков-вымогателей, но он передаётся в зашифрованном виде, и хуй ты там что перехватишь. Всё это не оставляет никакого шанса для расшифровки. К счастью, ублюдки-вымогатели соображают, что дешифратор надо высылать, и часто его высылают за охуенные бабки.

- Дальнейший шаг — закрытый ключ для шифрования файлов генерируется на машине жертвы, и сохраняется на ней зашифрованным через открытый ключ вымогателей. После оплаты, вымогатели расшифровывают этот закрытый ключ жертвы у себя. Таким образом, основной закрытый ключ вымогателей вообще не передаётся по сети.

- Следующий этап — червь-шифровальщик под названием WannaCry/WCry/WanaCrypt0r 2.0. Использует дыру в маздае, от пользователя телодвижений не требует, запускается самостоятельно. Сканирует 139-й и 445-й порты, если они открыты и не стоит обновление — атакует. За один день поразил over9000 компьютеров. Также ставит руткит (чтобы мало не показалось).

- Некоторые кулхацкеры додумались всунуть в MBRLocker шифровальшик (Trojan.Ransom.Petya). Но оказалось, что у создателей трояна последняя стадия рукожопости, и поэтому Петя расшифровать твой прон не сможет, а с последующими версиями его удаляет.

[править] Где скачать?

Существует распространённое заблуждение, что эта напасть касается только пользователей Windows XP, и что юзеры Висты, Семёрки или Макоси могут спать спокойно. Разумеется, это типичный нубский миф. Не менее года существуют и активно приносят доход ушлым людям версии под Seven и Макось. И даже самая залатанная контрацепция, в конечном итоге, не спасает безликие массы Анонимусов от простуды в виде винлока.

Также, чтобы найти троян-шифровальщик, достаточно открывать вложения в спаме.

Пользователи линупса: просто двиньте вперёд, эта статья не для вас и не про вас.

[править] Как это работает?

Работает это элементарно: после скачивания винлок запускается и прописывает себя в AutoRun (Автозагрузку), (см. ниже про борьбу с напастью, вкратце: запущенный из-под ограниченной учётки винлок не сможет прописать себя в авторан куста HKLM, а только в пользовательский куст HKCU — почистить же пользовательский куст труда не составляет). Соответственно, после перезагрузки (а в последних версиях — прямо тут же), пользователь увидит перед собой этот баннер. Выключить его почти невозможно — он блокирует заветные сочетания Ctrl+Alt+Del (начиная с Висты, это сочетание обрабатывается ядром системы), Alt+F4, Winkey+R, а также завершает эксплорер путём подмены пути к нему в реестре на файл вируса. Последнее поколение винлоков вылезает даже в безопасном режиме, поэтому их удаление ещё более затруднено. Также, они могут представлять собой DLL-библиотеку, которая будет генерировать случайный exe-файл с этим самым винлоком.

Естественно, незнающий чайник с выпученными глазами побежит оплачивать выписанный счёт (теряя кучу денег), либо начнет звонить в Скорую компьютерную помощь (и опять-таки лишится пары тысяч деревянных), либо прибежит к знакомому компьютерщику (придётся потратиться на пузырь водки), причём бегать начнет сразу же — ибо дедлайн в 24 (2, 3, 5, 12) часа, написанный на баннере, после чего все файлы с компа пропадут. Но изначально винлоки ориентированы на офисный планктон, так как вылезшее на весь экран (гей-)порно (в особо коварных модификациях винлок скачивает (гей-)порноролик, запускает, делает скриншот экрана и ставит обоями) вызывает тонны лулзов у коллег и ненужные вопросы у начальства — хомячок сделает все что угодно, чтобы убрать эту мерзопакость с экрана.

Само собой, никто не гарантирует, что после отправки заветного СМС придет не менее заветный код. Но тем не менее, иногда-таки приходит, и некоторые винлоки имеют систему самоудаления с компьютера с подчищением всех хвостов. Кстати, хоть про удаление всех данных винлоки и привирают для убыстрения работы хомячкова нервного ганглия, однако зашифровать содержимое ФС вполне себе способны.

Путём многочасовой половой ебли на заражённых машинах выяснено, что некоторые модификации winlock’а прописывают значения, используя символы (буквы) из разных алфавитов! Пример: C:\WINDOWS\system32\usеrinit.exe, значение \usеrinit.exe написано с использованием православной кириллической Е. Посему, оптимальное решение — перезаписать ручками значения важных параметров! Однако новая версия антивируса Данилова (возможно, и другие антивирусы) полностью блокирует данные кусты реестра от редактирования (как пользователем, так и вирусами), конечно, если юзверь выставит соответствующие галки в настройках, которые по-обыкновению спрятаны в самые далёкие ебеня. После перезагрузки и входа в систему трояна можно удалить вручную по уже известному пути. Этот способ хоть и эффективен, но подходит только для опытных пользователей.

Обнаружено, что последние и самые совершенные модификации винлока действуют немного по-другому. Можно попасть на вирус, который НЕ меняет пути в реестре, а модифицирует непосредственно файлы explorer.exe и/или userinit.exe. Считается, что надо загрузить РЕ-систему типа ERD Commander или Alkid Live CD, найти у друга/подруги/кошки/соседа оригинальные файлы виндуза, снять с них хэш MD5, снять хэш со своих файлов (если манипуляции с реестром не принесли успеха). При несовпадении хэша есть смысл свои родные заменить на скопированные и принесенные от друга/подруги/кошки/соседа файлы. Опять же, не проверялось, есть ли разница в хеш-суммах при разных вариантах виндуза (наличие сервис паков, обновлений и т. д.). При наличии диска с дистрибутивом винды делаем команду sfc /scannow . Другого способа, кажется, больше нет. Впрочем, остаётся ещё незабвенная переустановка винды.

[править] Как лечить?

Итак, %username%, внезапно ты включил комп и точно также внезапно узнал, что оказывается, ты смотришь гей-порнуху и теперь за это должен. Что делать? Знай: удалить винлок можно. Есть даже несколько разных способов на выбор.

[править] Профилактика

Чтобы раз и навсегда забыть про веселый баннер или по крайней мере свести шансы его появления к минимуму, нужно соблюдать простые правила:

Доктор веб тоже это умеет (превентивная защита). Также у Доктор веба есть охуенная защита от потери данных.

Плохая новость — ебаный шифровальщик, используя новый алгоритм, может обойти защиту (алгоритмы для обнаружения шифровальщиков, заложенные в HIPS), крутые антивирусы ничего не заметят и все файлы будут зашифрованы. Но если стоял Доктор веб, и была включена Защита от потери данных — все файлы будут восстановлены.

[править] Винлокер и спермерка

Прописывание винлокера в кусте реестра HKLM на Win 7 не принесет результата, так как shell грузится из локальной записи пользователя. Для тех, у кого семерка не starter и есть возможность создания второго пользователя, можно заблаговременно сделать второго админа и при подхвате заразы просто зайти под ним и вычистить комп или удалить зараженного пользователя вместе с его файлами и создать еще одного. Этот способ работает и на хрюше, так как в последнее время быдлокодеры перешли исключительно на прописывание запуска только в профайле, а не в общем HKLM-кусте.

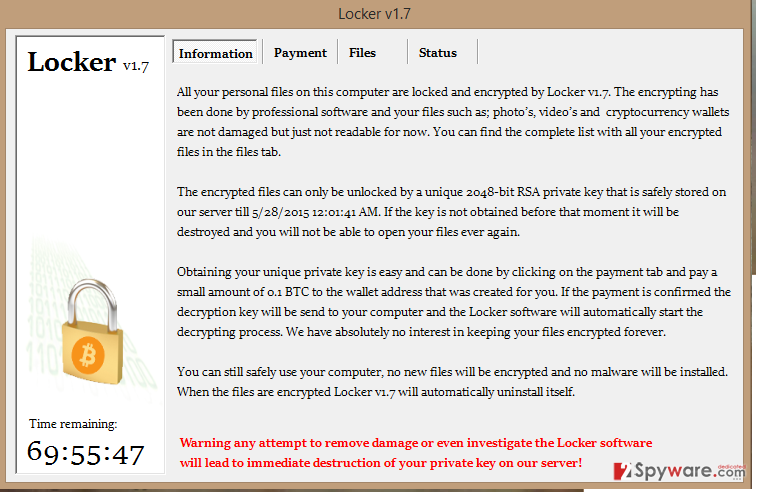

Что такое Locker virus?

3fr, .accdb, .ai, .arw, .bay, .cdr, .cer, .cr2, .crt, .crw, .dbf, .dcr, .der, .dng, .doc, .docm, .docx, .dwg, .dxf, .dxg, .eps, .erf, .indd, .jpe, .jpg, .kdc, .mdb, .mdf, .mef, .mrw, .nef, .nrw, .odb, .odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pdd, .pef, .pem, .pfx, .ppt, .pptm, .pptx, .psd, .pst, .ptx, .r3d, .raf, .raw, .rtf, .rw2, .rwl, .srf, .srw, .wb2, .wpd, .wps, .xlk, .xls, .xlsb, .xlsm, .xlsx

Как видите, данная киберугроза легко может привести Вас к потере всех фотографий, музыкальных файлов, файлов с результатами Вашей творческой деятельности, а также других документов. Чтобы получить возможность расшифровать файлы, от Вас потребуют сделать платеж в течение 72 часов. Если же жертва соглашается уплатить первый минимальный выкуп, вымогательская программа Locker увеличивает требование до 1.0 BTC.

Что можно сделать в такой ситуации? Прежде всего, Вам нужно удалить Locker virus из системы до того, как он сможет перешифровать слишком большое количество файлов. Вдобавок, Вы должны поискать копии заблокированных файлов. Если Вы все еще не знаете как сделать резервное копирование важных файлов, то Вам следует ознакомиться с этим постом: Why do I need backup and what options do I have for that? Если Вы не делали резервного копирования, можно попытаться воспользоваться следующими средствами: R-Studio, Photorec. Если даже указанные программы не смогли Вам помочь, это значит, что зашифрованные файлы, к сожалению, утрачены навсегда.

Для удаления Locker virus мы настоятельно рекомендуем программу Reimage Reimage Cleaner Intego , поскольку она показала отличные результаты в решении рассматриваемой проблемы.

Как Locker virus мог заразить мой компьютер?

Сейчас распространяется множество подобных вымогательских программ, например, хорошо известные Cryptolocker, CTB locker, Cryptobot, Cryptographic Locker и т.п. Все они используют одинаковую технику распространения, используемую множеством других вирусов, таких как ложные антишпионские программы, троянские программы и др. Если Вы хотите держаться от них подальше, Вы должны прежде всего запомнить следующее: такое ПО активно продвигается при помощи спама. Спам – это надоедливые сообщения электронной почты, сопровождаемые зараженными прикрепленными файлами или вредоносными ссылками. Стремясь вынудить пользователей щелкнуть по таким ссылкам или скачать вредоносные прикрепления, сообщения уведомляют об интригующих вещах, таких как недостающие платежи, предупреждения от правительственных органов и подобные выдумки, которые обычно не оставляют людей равнодушными. Пожалуйста, НЕ верьте таким сообщениям и всегда критично относитесь к указанному отправителю и телу сообщения. Если они наполнены опечатками или грамматическими ошибками, то существует огромная вероятность того, что и само сообщение ложное. Вдобавок, Locker virus также может проникнуть в ПК после того, как Вы кликните по дезинформирующей всплывающей рекламе, которая может вмешиваться во время использования броузера. Пожалуйста, держитесь подальше от любых уведомлений, сообщающих о недостающих обновлениях, включая Java, Flash Player и т.п.

Как удалить Locker virus?

Если Вы являетесь одной из жертв вымогательской программы Locker, то Вам следует незамедлительно удалить ее из компьютера. Для этого Вы можете воспользоваться следующими приложениями: Reimage Reimage Cleaner Intego , SpyHunter 5 Combo Cleaner , Malwarebytes.

Если хотите восстановить доступ к своим файлам, то можете воспользоваться их резервными копиями или, если у Вас таких копий нет, попробуйте одно из таких средств для восстановления файлов, как R-Studio или Photorec. Кроме того, Kaspersky Lab также представил средство для расшифровки перешифрованных файлов, поэтому Вам также следует попробовать Kaspesky Ransomware Decryptor. Пожалуйста, НЕ платите выкуп, потому что оплата не гарантирует получения ключа для расшифровки файлов.

Мы настоятельно рекомендуем подумать о предотвращении таких инфекций, как Locker. Для этого Вы можете пользоваться вышеупомянутыми программами. Кроме того, не забудьте обеспечить сохранность своих файлов и организовать их резервное копирование. Вы можете воспользоваться внешним USB-носителем, дисками CD/DVD или просто онлайн-бэкапом, например, сервисами Google Drive, Dropbox, Flickr и др. Больше информации о резервном копировании можно получить из этого поста: Why do I need backup and what options do I have for that?

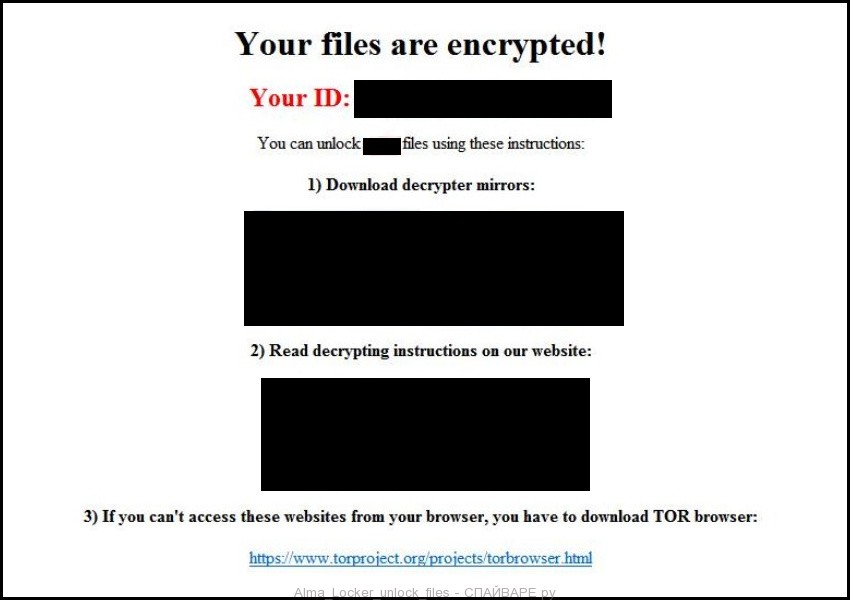

Если ваши документы, фотографии и другие файлы перестали открываться, в конце их имени добавилось расширение из 5 случайных символов букв (например имя файла было картинка.jpg, а стало картинка.jpg.v1yrn), то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа генерирует индивидуальный номер жертвы (ID) и расширение, состоящее из 5 случайно выбранных символов. Это расширение в дальнейшем будет добавляться в конце имени каждого зашифрованного файла. Alma Locker зашифровывает персональные файлы, используя очень сильную гибридную систему шифрования AES-128.

Как и у других подобных вредоносных программ, цель вируса Alma Locker заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Alma Locker — это вредоносная программа из группы вирусов-шифровальщиков, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES-128, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Могут быть зашифрованы практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован в конце его имени добавляется расширение, созданное на начальном этапе работы вируса. Затем Alma Locker создаёт файлы с именем Unlock_files_[EXTENSION].txt. Этот файл содержит инструкцию по расшифровке зашифрованных файлов. Пример такой инструкции:

Вирус-шифровальщик Alma Locker активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Alma Locker довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения о зашифровке всех файлов или появление на диске файлов с именем Unlock_files_[EXTENSION].txt и инструкцией по-расшифровке, так же является признаком заражения.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Alma Locker. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: