Вирус который узнает ip

Часто на форумах или в соцсетях можно встретить фразу „Я тебя по IP вычислю“. Нам постоянно приходят просьбы от разных людей, которых шантажируют или оскорбляют в сети. Все они просят прислать IP адрес их обидчика. Но давайте попробуем разобраться, что же дает знание IP адреса простому интернет пользователю.

Какой след оставляет человек, посещая интернет ресурс или IP адрес чего мы можем получить

Будем исходить из ситуации, что наш злоумышленник пишет вам гадости в сети вконтакте и вы хотите получить его IP адрес.

Начнем с того, какой IP адрес мы получим, если предположительно сможем его узнать? Дело в том, что человек может заходить на сайт вконтакте как напрямую со своего компьютера, так и разными другими способами. Большинство из нас не используют никаких средств анонимизации, но человек, который собирается сделать какую-то гадость может захотеть себя обезопасить. Средств это сделать сейчас множество и мы не будем на них останавливаться, потому как раньше уже писали об этом:

Что такое прокси-сервер для обычного пользователя: простые ответы на сложные вопросы

Что такое VPN? Настройка, выбор, рекомендации

Обзор бесплатных плагинов анонимизации для браузеров

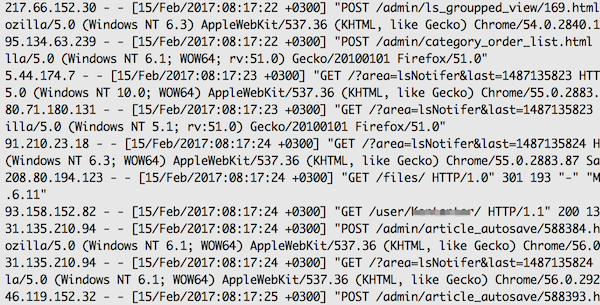

Каждый сайт, который мы посещаем, в том числе и вконтакте, сохраняет историю посещений пользователей, в которой как минимум хранится IP адрес, с которого было посещение и время визита. Эта история хранится в журнале сервера.

И вот если заход пользователя на сайт был прямым, то этот визит будет зафиксирован в журнале событий с указанием реального IP адреса и времени посещения. Но если пользователь заходил на сайт используя какие-либо средства анонимизации, то в журнал будет записан IP адрес анонимайзера, прокси сервера или vpn, который он использовал. То есть сайт не сможет распознать реальный IP адрес посетителя в этом случае а зафиксирует совершенно другой IP адрес.

Таким образом мы, если даже и сможем получить IP адрес, то совсем нет гарантии, что это действительно реальный IP адрес человека а не IP какого-либо средства анонимизации.

Как понять что за IP адрес мы получили: человека или анонимайзера?

Но что же дальше?

Что делать, имея на руках IP адрес?

Предположим, что вы все таки каким-то образом получили IP адрес злоумышленника. Что делать с этими знаниями? И вот здесь нас поджидает самая большая проблема.

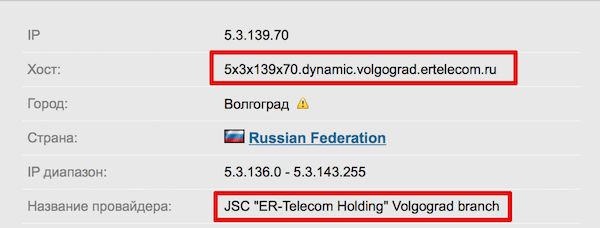

Сопоставить IP адрес и реальный физический адрес места, откуда выходили в интернет под этим адресом и в указанное время может только интернет провайдер владелец этого IP адреса.

Зная IP адрес и время, в которое под ним выходили в сеть, интернет провайдер сможет точно сказать откуда выходили в интернет.

Но нам это, к сожалению, никак не поможет. Эту информацию получить у интернет провайдера могут только по запросу из полиции или следственных органов. Простому смертному такого рода информацию никто не предоставит, если конечно совершенно случайно у этого интернет провайдера не работает ваш близкий родственник :)

Если же злоумышленник использует средства анонимизации, то мероприятие по получению реального адреса этого человека усложняется многократно. Сначала нужно обратиться в владельцам, которые предоставляют услуги анонимайзера и добыть у них информацию о том, с какого IP адреса в определенное время к ним заходил наш злоумышленник. А так как подавляющее большинство сервисов анонимизации не ведут журналы посещений, то получить нужную нам информацию практически невозможно.

Таким образом, даже получив IP адрес человека, нам это ровным счетом ничего не дает. Ну разве что мы сможем узнать город, в котором находится этот человек. Более детальной информации получить без правоохранительных органов не получится.

Поэтому, если вас шантажируют, вас обманули или вы стали жертвой преступления, обращайтесь в полицию, сами себе вы помочь, к сожалению, не сможете.

Как можно использовать тот минимум информации, что у нас есть?

Бывают случаи, когда можно получить результат не располагая детальной информацией о человеке. Мы приведем 2 реальных случая, которые имели счастливый конец :)

1. На одном из интернет форумов, который посвящен одному из психических заболеваний, появился человек, который на протяжении длительного времени держал в стрессе всех посетителей. Он троллил, издевался, угрожал. Он использовал анонимайзеры, все время регистрировал новые аккаунты и поэтому администрация сайта ничего не могла сделать. Понятно, что обращаться по этому поводу в правоохранительные органы смысла никакого не было.

Посещая сайт постоянно, регистрируя новые аккаунты по несколько раз на день, публикуя сообщения, при условии что IP адреса анонимайзеров, которые он использовал, постоянно блокировались администрацией сайта, достаточно сложно всегда оставаться анонимным. В результате, злоумышленник ошибся и зашел несколько раз на сайт со своего реального IP адреса. Его данные остались в журнале посещений. Таким образом удалось узнать провайдера этого человека и из какого он города.

Интернет провайдер оказался небольшим и с очень лояльными людьми, которые вошли в положение и изучив предоставленные им данные, нашли этого человека. Владельцам форума они конечно его адрес не сказали, но они сами позвонили этому человеку, объяснили ситуацию и сказали, что в случае продолжения его действий, данные о нем будут переданы администрации сайта и в полицию. После этого тролль исчез и уже больше никогда не возвращался на этот форум.

2. К нам обратилась женщина, у которой пропал муж. Где он, она не знала, на ее звонки он не отвечал и тогда она опубликовала в соцсети вконтакте сообщение о поиске человека. На следующий день ей начали поступать сообщения от одного из аккаунтов вконтакте о том, что ее муж находится в заложниках, его держат в подмосковье, что он должен им деньги и что они убьют его если она не пришлет им деньги в течение нескольких дней. Женщина обратилась в полицию, но быстро ей помочь не смогли. Она не знала что делать и обратилась к нам, подозревая, что на самом деле эта история обман и кто-то пытается воспользоваться ее положением чтобы заработать деньги.

Не знаю чем закончилась эта история и где на самом деле был муж :) но надеюсь, что это все таки была попытка обмана и с помощью нас ее смогли предотвратить.

Тизер

Определение месторасположения

Тут надо сказать, что раньше возможности узнать расположение были весьма скудные. Можно было разве что заманить пользователя на нужный ресурс, определить его IP-адрес и по скудным GeoIP-базам выяснить в лучшем случае город, из которого интересующий объект подключен. Впрочем, как нам известно, знание IP очень часто вообще ничего не дает. Особенно когда современные пользователи уже спокойно юзают весь арсенал средств для анонимизации: прокси, VPN, Tor и другие инструменты.

Все изменилось с появлением в HTML5 геолокационных возможностей. Теперь любой сайт с пугающей точностью может определить, где находится пользователь, — разумеется, если тот это разрешил. Вырисовывается уже вполне рабочий сценарий: если заманить пользователя на сайт с нужным JS-кодом и тот по незнанию разрешит определение месторасположения, вполне можно получить довольно точные (а подчас очень точные) его координаты.

Создатели HoneyBadger пошли дальше и написали целый фреймворк, который помогает вычислить месторасположение пользователя. Свою разработку они представили на конференции ShmooCon 2013. Общий принцип работы я уже описал: при помощи HTML5 и Java-апплетов браузер пользователя вынуждают раскрыть свое реальное местоположение, даже если пользователь использует анонимизацию (кому нужен его IP?).

Как это работает

Весь код написан на PHP и Python, поэтому их интерпретаторы нужны для установки необходимой серверной части HoneyBadger. Также потребуется SQLite. Собственно, описывать процедуру развертывания самого обычного приложения нет смысла — главное, скачав репозиторий с кодом, ты уже через пять минут получишь доступ к админке утилиты. API фреймворка имеет разные способы получения данных о расположении клиента, но начнем с веб-агентов. Тут есть три варианта:

- Web_http. Генерируется обычная HTML-страница с тегом . Когда пользователь заходит на сайт или открывает HTML-письмо, происходит обращение к веб-серверу за картинкой и в логах оказывается его IP. Соответственно, IP пробивается по базе GeoIP.

- Web_html5. На сайте генерируется страница, использующая механизмы HTML5 для геолокации. Если пользователь зайдет на такую страницу и настройки браузера позволят выдать его расположение, его координаты окажутся в нашем распоряжении. Запрос к API осуществляется опять же через тег .

- Web_applet. Это вариант работает не всегда, так как использует Java. Смысл в том, что с помощью апплета собирается информация о беспроводных устройствах вокруг клиента. Данные о точках доступа вокруг с большой вероятностью дают точное расположение с помощью Google Geolocation API.

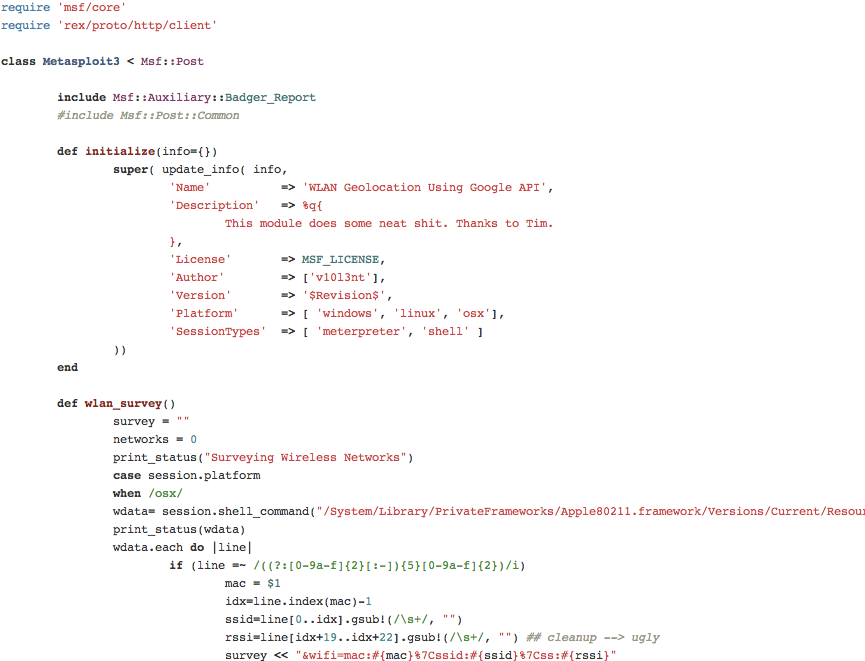

Модули для Metasploit

Для удобства дополнительные способы были реализованы в виде модулей для Метасплоита. С их помощью упрощается создание HTML-письма или, например, PDF’ки.

- badger_smtpimg. Простое создание HTML-письма, которое отправляется пользователю. От юзера не требуется переходить на какой-то сайт, но определить можно только IP (и только при условии рендеринга HTML его почтовым клиентом).

- badger_pdftrack. Как несложно догадаться, для вычисления пользователя специальным образом генерируется PDF-файл с инъектированным JS-кодом (AcroJS), который пытается запустить браузер и выполнить в нем знакомые приемы геолокации.

Думаю, что уже этого в самых простых случаях будет достаточно, чтобы при удачном стечении обстоятельств вычислить пользователя. Но разработчики HoneyBadger пошли дальше и реализовали еще парочку более агрессивных способов постэксплуатации. По сути, разработчики ответили на вопрос: как определить, где находится пользователь, если есть доступ к удаленному компьютеру? (Кстати, вот тебе еще один способ найти украденный бук, если к нему остался какой-нибудь SSH/RDP-доступ.) Некоторые из таких модулей:

- badger_wlansurvey. Включает на удаленном хосте Wi-Fi-карточку, определяет точки доступа вокруг и вычисляет координаты при помощи Google Geolocation API.

- badger_mobilescrape. Вытаскивает координаты из бэкапа iPhone/iPad, который хранится в iTunes.

- badger_browserscrape. Модуль пытается найти данные о расположении в истории Firefox’а (в URL к тем же самым Google Maps часто фигурируют параметры долготы и широты).

Этот плагин определяет расположение по сигналу от соседних точек доступа Wi-Fi

Дополнительная штука

Это еще не все. Вместе с HoneyBadger разработчики показали еще и утилиту PushPin — Python-скрипт, пытающийся в зависимости от заданных координат извлечь из социальных сетей обсуждения, изображения и видео, которые могли бы помочь на этапе физической разведки при проведении теста на проникновение. Для работы надо просто задать широту и долготу искомой цели в градусах (собственно, расположение пользователя) и радиус сканирования в километрах — после чего PushPin предоставит все твиты, видео с YouTube и изображения с Flickr, которые запостили из заданной области.

Посмотрел, что она нашла для меня. Задумался :).

Уникальные IP-адреса в Интернете стремительно заканчиваются, и проблему эту быстро не решить. В Европе свободные адреса, когда-то выданные интернет-провайдерами закончатся уже в этом году, в США тотальная нехватка произойдет в следующем году, сообщает "Российская газета".

В 1981 году основатель Microsoft Билл Гейтс заявил, что 640 килобайт оперативной памяти - это вполне достаточно для персонального компьютера. Примерно тогда же примерно так же считали люди, разрабатывающие интернет-протокол IPv4, который позволял "раздать" чуть больше 4 миллиардов IP-адресов устройствам, подключенным к Сети. История показала, что все заблуждались.

Дефицитные адреса

В настоящее время IP-адреса стремительно заканчиваются. В Европе свободные адреса, когда-то выданные интернет-провайдерам, закончатся уже в этом году - все расхватают новые подключенные пользователи. В США дефицит IP-адресов тоже ощущается, но тотальная нехватка произойдет в следующем году. При этом массового внедрения нового протокола IPv6, который позволит кардинально решить проблему нехватки адресов (которых будет на несколько десятков порядков больше), до сих пор не произошло.

6 июня в Санкт-Петербурге собрались специалисты по интернет-технологиям, которые попытались разобраться, почему так происходит. На конференции под названием "Российский день IPv6", посвященной всемирному запуску поддержки протокола крупными интернет-операторами (включая Akamai, Google, Bing, Yahoo, Facebook и другие), прозвучало много умных слов и технических терминов, но если вникнуть в самую суть, то все выглядит примерно так.

Сейчас подавляющая часть абонентского оборудования - модемы, роутеры и так далее - не поддерживает новый протокол, а провайдерам и операторам связи, у которых в загашнике есть свободные IP-адреса, незачем, по их мнению, волноваться и дергаться: все работает, а абоненты приносят необходимые средства. Как заявил технический директор петербургского провайдера "ПиН Телеком" Кирилл Малеванов, резервных адресов в старом протоколе IPv4 хватит еще на пять лет, а оборудование надо менять как на стороне оператора, так и дома у абонентов, а это - деньги, недополученная прибыль, дополнительные расходы.

То есть бизнес не видит прибыли от IPv6 - в ближайшее время она вряд ли станет осязаемой, а многие компании живут сегодняшним днем. "Провайдеры ставят абонентам старое оборудование, интернет-площадки не спешат с внедрением, ссылаясь на провайдеров, а разработчики приложений ссылаются на малое количество пользователей. Получается замкнутый круг", - прокомментировал ситуацию с IPv6 директор Координационного центра доменов .RU/.РФ Андрей Колесников.

Во-вторых, играет роль инертность. Многие компании не хотят включать поддержку IPv6, пока этого не сделают другие - просто чтобы посмотреть на результат, учесть ошибки конкурентов. В результате все сидят и ждут друг друга.

"Все" - это, конечно, небольшой перегиб, однако статистика неумолима: в России всего 0,2 процента пользователей заходят на сайты по новому протоколу, а в мире - 0,6 процента. В России, как подчеркнул Андрей Колесников, IPv6 поддерживают всего несколько крупных операторов и интернет-площадок, в том числе "Яндекс". А весь мир меж тем "утилизирует заначки", и количество свободных адресов уменьшается катастрофически быстро.

Безвыходных ситуаций не бывает

Конечно, выход есть всегда - на один IP-адрес можно "повесить" сразу несколько (или даже несколько сотен или тысяч) пользователей. То есть какой-то небольшой провайдер может обладать одним-единственным интернет-адресом, за которым скрываются его абоненты. И это - одна из серьезных проблем.

Предположим, один из пользователей такого провайдера случайно скачал на свой компьютер какой-нибудь вирус, который присоединил ПК к ботнету, сделав зараженную машину участником DDoS-атаки. Или сам пользователь оказался нечистоплотным, принявшись распространять в Сети что-нибудь нелицензионное. Как быть, к примеру, администрации сайта, на который ведется атака? Она просто блокирует этот IP-адрес. В результате все абоненты этого провайдера из-за одной "паршивой овцы" не могут зайти на сайт, который теряет посетителей.

Протокол IPv6, где экономить адреса не нужно, эту проблему успешно решает - IP-адрес можно выдать каждому человеку, хватит на всех, рассказывает Андрей Робачевский, директор по программам организации ISOC, которая занимается внедрением протокола. И отследить злоумышленника будет гораздо проще - ведь он не "растворяется" среди прочих пользователей, а наоборот, отыскивается очень легко.

Божьи мельницы

В пословице говорится, что божьи мельницы мелют медленно, но мелко. С одной стороны, как утверждает Андрей Колесников, на внедрение IPv6 может уйти ни много ни мало двадцать лет. Александр Туркот, исполнительный директор кластера информационных технологий "Сколково", считает, что понадобится существенно меньше времени - по его мнению, уже лет через 7-8 каждый пользователь интернета будет иметь собственный IP-адрес для "айфона", компьютера, планшета, холодильника и утюга.

Поддержка с воздуха

Поддерживать перспективные проекты и стартапы, которые помогут скорее внедрить в России новый протокол, будет фонд "Сколково", заявил Александр Туркот. Это может быть и материальная поддержка, и включение проекта в список резидентов, и налоговые льготы.

В свою очередь, Андрей Колесников подчеркнул, что правительство должно принять меры - в частности, внести изменения в закон о закупках, указав, что новое сервисное оборудование должно поддерживать IPv6.

Незаметно для всех

Сами пользователи не должны ощутить каких-то изменений после перехода с IPv4 на IPv6, заявил Андрей Робачевский. Конечно, многим из них придется расстаться с милыми сердцу запылившимися ADSL-модемами и роутерами, а у кого-то уже есть оборудование, которому требуется лишь небольшая настройка. Один американский провайдер, кстати, изобрел хитрый способ обмена старых модемов на новые: администраторы имитировали сбой на линии, после чего сообщали клиенту, что его модем сломался и бесплатно меняли его на новый. Перенастраивать операционную систему большинству людей также не потребуется - особенно если все параметры будут установлены в автоматический режим.

Однако даже если вдруг в процессе "переезда" с одного протокола на другой модем забарахлит и перестанет принимать сигнал - лучше потерпеть день или два, а затем все вернется в привычное русло. И в течение ближайшего миллиона лет новые протоколы нам вряд ли понадобятся.

Что такое IP-адрес и как это все работает

Если вы хотите отправить другу открытку из путешествия, вам нужно знать его адрес. Без этого почтовая система никак не сможет узнать, где искать вашего друга. Интернет работает примерно так же: все действия в Интернете, от проверки почты до просмотра смешных видеороликов, требуют обмена данными между вашим устройством и серверами, и у каждого участника должен быть свой адрес, по которому его можно идентифицировать.

Например, чтобы открыть страницу в браузере, компьютер должен обратиться к серверу по его адресу, а тот, в свою очередь, отправит эту страницу обратно — тоже по адресу. Передача и запросов, и ответов происходит при помощи пакетов, которые, как и обычные бумажные письма, содержат адреса отправителя и получателя. Такие адреса называются IP-адресами и записываются в виде четырех чисел от 0 до 255, разделенных точками: например 92.162.36.203. Всего возможных комбинаций немногим более 4 миллиардов, а это гораздо меньше, чем устройств, подключенных к Интернету.

Это похоже на офисную АТС: когда вам звонят из какой-нибудь фирмы, то всегда определяется один и тот же номер, а телефоны разных сотрудников имеют дополнительные, внутренние номера. Дозвониться до конкретного человека напрямую нельзя, но можно набрать общий номер — и секретарь соединит вас с нужным абонентом.

Механизм NAT может работать по цепочке — например, ваш домашний Wi-Fi-роутер создает локальную сеть со своими IP-адресами и переадресует пакеты, направляемые в сеть провайдера и из нее. При этом он может даже не знать, что сам находится за NAT провайдера. Казалось бы, все прекрасно, зачем тогда внешний IP-адрес?

Дело в том, что с NAT все отлично работает до тех пор, пока все соединения инициируются именно из внутренней сети. То есть если это вы открываете сайты, скачиваете файлы и смотрите видео. Но если к вашему устройству нужно подключиться из Интернета, то через NAT это реализовать невозможно: все пакеты, которые поступят на IP-адрес провайдера, уйдут в никуда, потому что они не являются ответом на чей-то внутренний запрос, и кому их слать дальше — непонятно.

Поэтому для тех случаев, когда к своей сети нужен доступ извне, используют внешний IP-адрес — уникальный и неповторимый. Это примерно как телефону директора в офисе присвоить отдельный прямой городской номер, чтобы те, кто его знает, могли позвонить сразу ему, минуя секретаря.

Дома это может пригодиться, например, если вы хотите получать доступ к файлам на домашнем компьютере с работы или, скажем, из гостей, вместо того чтобы держать их в облачных хранилищах.

Очень популярны внешние IP-адреса у геймеров: можно создать собственный сервер для многопользовательской игры со своими правилами, модами, картами и приглашать друзей играть. А еще внешний IP-адрес нужен для стриминга игр с удаленных устройств типа Xbox, Playstation или вашего игрового компьютера на ноутбук, когда вы, допустим, решили поиграть в гостях или в поездке.

После этого все команды устройствам вы отправляете не напрямую им, а на этот сервер. В свою очередь, устройства периодически обращаются к нему и спрашивают, не поступило ли для них команд. При таком подходе реальный IP не требуется — на всех этапах система NAT понимает, куда возвращать пакеты. Заодно через этот же сервер вы можете получать информацию с устройств и управлять ими из любой точки мира.

Чем опасен внешний IP

Главная опасность внешнего IP-адреса заключается в том же, в чем и его преимущество: он позволяет подключиться к вашему устройству напрямую из Интернета. Из любой точки мира, кому угодно — то есть и злоумышленникам тоже. Затем, используя те или иные уязвимости, киберпреступники вполне могут добраться до ваших файлов и украсть какую-нибудь конфиденциальную информацию, которую потом можно или продать, или вас же ею и шантажировать.

Кроме того, злоумышленник может изменить настройки вашего доступа в Интернет, например, заставить роутер вместо некоторых сайтов подсовывать вам их фишинговые копии — тогда у вас очень быстро украдут все логины и пароли.

Как хакеры узнают, на кого нападать? Во-первых, есть общедоступные интернет-сервисы, которые регулярно проверяют все IP-адреса подряд на предмет уязвимостей и позволяют буквально в пару кликов найти тысячи устройств, имеющих ту или иную дырку, через которую их можно взломать. Во-вторых, при желании злоумышленники могут узнать именно ваш IP — например, через запущенный Skype. Еще ваш адрес видно, когда вы просто заходите на страницы сайтов.

Лучший способ защиты — это, конечно, вообще не использовать внешний IP-адрес, особенно если вы не уверены, что он вам необходим. Не ведитесь на рекламу интернет-провайдеров, как бы убедительна она ни была.

Если же уверены, что прямой IP вам нужен, то первым делом поменяйте используемый по умолчанию пароль от роутера. Это не защитит вас от хакеров, эксплуатирующих уязвимости конкретной модели устройства, но спасет от менее квалифицированных злоумышленников. Хорошей идеей будет использовать роутер той модели, в которой меньше известных и популярных среди хакеров дырок — правда, чтобы это понять, придется как следует порыться в Интернете.

Прошивку роутера желательно регулярно обновлять — в более свежих версиях прошивок, как правило, устраняют ошибки, которые были найдены в ранних версиях. И, конечно, в роутере нужно включить все имеющиеся встроенные средства защиты — в домашних моделях это не самые эффективные решения, но хоть что-то.

Кроме того, желательно использовать VPN — например, Kaspersky Secure Connection. Тогда ваш внешний IP-адрес, по крайней мере, не будет виден везде, где вы бываете в Интернете: вместо него будет отображаться адрес VPN-сервера.

Наконец, не пренебрегайте защитными решениями как на компьютерах, так и на мобильных устройствах. Сегодня они не просто ловят зловредов, но и позволяют защититься от другого рода атак вроде перенаправления на зловредные сайты или добавления вредоносной рекламы — а именно такие атаки наиболее вероятны при взломе роутера.

IP-адрес – это уникальный идентификационный код, который присваивается в сети Интернет каждому компьютеру и который используется для обмена данными в этом самом Интернете. IP-адрес – это, практически, Ваша прописка. Провайдеру не составит ни малейшего труда узнать, какой клиент использовал определённый IP в определённый момент времени. Несмотря на абсолютную смехотворность 99.99% угроз, вычислить человека по IP действительно возможно и не очень сложно.

А вот три практические причины скрыть IP:

- Анонимность в Интернете (ни один сайт, на который Вы зашли, не сможет узнать IP, а соответственно и Вас)

- Защита личной информации (к примеру, когда Вы используете технологию VPN, о которой будет рассказано ниже, весь трафик шифруется, а значит никому не узнать, какие сайты были посещены)

Чтобы достичь описанного выше, есть несколько способов. Рассмотрим же троицу наиболее популярных:

- Уже упоминавшаяся VPN, она же виртуальная частная сеть. Данная технология меняет IP и шифрует трафик. Данный метод является самым надёжным из всех. VPN-сервер можно купить либо получить доступ бесплатно.

- Использование прокси-сервера. Это поможет скрыть IP-адрес в браузере. Для работы с данной технологией может потребоваться установка специальной программы.

Сокрытие IP-адреса через VPN

Тут речь пойдёт о бесплатной версии. Таковых по Интернету разбросано немало. В основном, такие сервисы используют технологию L2TP VPN через IPSec. Данная технология, по умолчанию, есть во всех операционных системах, как мобильных, так и настольных.

Cокрытие IP-адреса через прокси-сервер

Прокси используют исключительно для изменения IP. Это значит, что об использовании данного способа будет известно Вашему провайдеру. Рассмотрим классификацию прокси.

- Прозрачными – передают настоящий IP

- Анонимными – скрывают IP, но сообщают, что Вы используете прокси

- Элитными – абсолютная анонимность, без указания использованной технологии

- HTTP-, HTTPS-прокси (наверняка Вы видели эти сочетания букв в начале множества интернет-адресов). Они бывают и прозрачными, и анонимными, и элитными.

- Socks-прокси. Бывают только элитными. Обеспечивают полную анонимность.

Бесплатные прокси имеют большой минус – низкую скорость. Одна вэб-страница может загружаться несколько минут.

Сокрытие IP-адреса через TOR

Этот метод довольно-таки прост, однако потребуется устанавливать особое программное обеспечение. Это значит, что на компьютере, предназначенном, например, для работы, использовать данную технологию не выйдет. Как уже говорилось выше, TOR является сетью маршрутизаторов по всему миру. При её использовании каждый запрос проходит через несколько серверов в разных частях планеты.

Варианта подключения TOR существует два: скачивание одноимённого браузера или специальной программы. TOR – это наиболее популярный способ сокрытия IP, поскольку подключение к данной сети осуществляется абсолютно бесплатно. Однако, как и в случае с прокси, это компенсируется очень, ОЧЕНЬ низкой скоростью Интернета. Это обусловлено как раз-таки тем, что запрос может весь мир обойти, пока обработается.

Вывод

Сокрытие IP-адреса – вещь, безусловно, полезная, но за неё придётся платить. Либо деньгами, покупая VPN или элитный прокси, либо временем, которое Вы, ожидая загрузки очередной вэб-страницы в TOR-е или через бесплатный прокси-сервер или (в меньшей степени) VPN.

-

22 июля, 2019 Приглашенный Автор Нет комментариев

Надежность сохранности персональных данных является самым важным свойством и для людей, и для компьютеров. Спуфинг переводится с английского как подмена. В своих преступных целях преступники, применяющие IP-спуфинг, используют доверие (как интернет-пользователей, так и устройств) в отношении других участников локальной сети, чтобы таким образом нарушить интернет-соединение или повредить оборудование.

Обычно, когда речь заходит о кибербезопасноcти, всё сводится к простой мантре о том, что ни в коем случае нельзя открывать письма или ссылки, присланные с неизвестных адресов, а также запускать программы, скачанные из непроверенных источников. Советы и правда здравые, но что, если вирус попадает к вам с устройства, которое вы знаете и которому доверяете? Вдруг кто-то подделал IP-адрес вашего начальника и прислал вам вирус в обычном письме?

Есть несколько способов защитить ваше устройство от IP-спуфинга. Неважно, представляете ли вы компанию или являетесь частным пользователем, вам вполне подойдут VPN-сервисы, которые помогут скрыть ваш главный IP-адрес, заменив его другим. Компаниям, помимо этого, доступно множество разных инструментов, с помощью которых можно выяснить, кто устраивает подобные атаки, а также отразить их.

Частным пользователям лучше всего использовать премиум-версию авторитетного VPN-сервиса, которая уже включает в себя полный пакет услуг. Профессиональные провайдеры (например, Le VPN) сделают за вас всю нудную работу и вам не придётся устанавливать у себя дома собственные защитные системы.

Если вы спросите у Google адрес вашего модема, в ответе вам будет показан именно IP-адрес вашего устройства.

Если копнуть чуть глубже, IP- адрес — это адрес, зашифрованный в заголовке посылаемого вами пакета данных. Если ваше интернет соединение не защищено, то в заголовке будет адрес вашего домашнего модема. При условии использования вами сервиса VPN в заголовке отобразится не ваш IP- адрес, а IP-адрес VPN-провайдера и сервера, к которому вы подключаетесь.

Точно так же, как VPN-провайдер меняет ваш IP-адрес для посещаемых вами сайтов, так и хакеры, к сожалению, могут изменять свои файлы, зашифровывая в их заголовки другие IP-адреса.

Как правило, хакеры не знают адреса устройств, которым вы доверяете. Однако если одно из таких устройств получится взломать, то они легко смогут использовать его IP-адрес, чтобы обмануть ваш компьютер и защитные системы. Отсюда получается, что войдя в корпоративную систему, они смогут получить доступ к любому компьютеру в этой системе. Такое киберпреступление, связанное с подменой подлинного IP-адреса, называется IP-спуфинг.

Наконец, самый распространённый способ использования IP-спуфинга – это создание фиктивных адресов, которые программируются на выполнение одной простой задачи, например, входа на сайт. Так осуществляются DDoS-атаки и именно так кто-то может установить LOIC-программу.

Кроме того, применяя IP-спуфинг, разработчики тестируют свои собственные системы и проверяют, смогут ли они заранее вычислить потенциальных атакующих.

В прошлом хакерством занимались по большей части те, кто видел в этом некое благородство – например, компьютерные энтузиасты и самопровозглашённые анархисты. Но теперь к взломам чаще всего прибегают киберпреступники, преследуя личные корыстные цели. Может показаться, что IP-спуфинг опасен только компаниям, а большинству частных интернет-пользователей ничего не грозит. Но подумайте, где хранится большая часть денег? На частных счетах! Именно поэтому, персональные данные сегодня являются одним из основных источников дохода для киберпреступников по всему миру.

Как уже говорилось ранее, зачастую преступники не знают, какие именно IP-адреса нужно имитировать, поэтому для начала они устраивают спуфинг-атаки, чтобы обрушить сайт. Компаниям, которые имеют собственные онлайн-магазины, это может доставить массу неприятностей, так как при этом они теряют не только доход, но и доверие клиентов. Хакеры могут прибегать к подобным средствам, чтобы затем потребовать выкуп. Конечно, нельзя сбрасывать со счетов и тот факт, что спуфинг может финансироваться конкурентами, которые таким образом хотят получить для себя преимущество.

Но в тот самый момент, когда хакер или другой злоумышленник узнаёт точной IP-адрес, ситуация в корне меняется.

Если вы не используете профессиональный VPN-сервис, такой как Le VPN, который скроет все следы вашего настоящего IP-адреса, то вполне возможно, что хакер сможет обмануть ваше устройство или вас лично. Вам придётся вести себя крайне осторожно и не открывать странные или подозрительные файлы.

Злоумышленников, использующих IP-спуфинг, можно разделить на три категории:

Все три эти группы могут иногда работать вместе для достижения какой-то одной общей цели, но всё же в большинстве случаев у них совершенно разные подходы и излюбленные инструменты. Самое опасное – это ситуация, когда все они объединяются против одного противника, чаще всего, какой-либо компании. На сегодняшний момент это один из самых распространённых способов корпоративного шпионажа.

Тут всё просто: конкурент — это ваш соперник. Нельзя исключать вероятность и личной неприязни, но, как правило, речь идёт о бизнесе. Конкурент платит людям, чтобы те провели DDoS-атаки и попытались вывести из строя сайт или всю систему, что негативно скажется на доходе компании-жертвы.

Ничего общего с синдикатами, профессиональными союзами работников определенных отраслей, данная категория злоумышленников не имеет. Сейчас это некогда безобидное название было вероломно украдено преступными организациями, которые романтизируют свои преступления (да и сам факт того, что они являются преступниками). Подобные организации захватывают сайты, системы или какой-либо контент, чтобы потом потребовать выкуп. Особую любовь они питают к персональным данным.

Самый мелкий, но при этом самый опасный тип преступников. Инсайдер – это человек, имеющий прямой доступ к вашему IP-адресу и устройству, которому вы доверяете.

Важно отметить, что большинство инсайдеров даже не знают, что являются инсайдерами – они попросту умалчивают о том, что их устройство или пароли были украдены. Кроме того, их устройства могли быть клонированы, что делает таких людей невольными соучастниками злоумышленников.

Мы знаем, что большим компаниям на нас наплевать, поэтому большинству людей тоже совершенно наплевать, что происходит с компаниями. Но всё же нужно иметь представление о процессе корпоративного взлома. И главной причиной для понимания того, как именно хакеры атакуют компании, является тот факт, что мы сами можем быть одним из звеньев этой цепи и, соответственно, тоже можем стать жертвой.

В первую очередь, хакеру нужно получить доступ к корпоративной системе. Иногда для этого достаточно угадать IP-адрес DHCP-сервера или какие-нибудь корпоративные пароли, но обычно злоумышленники просто крадут устройства или обманывают сотрудников. Затем они меняют заголовки пакетов данных – так, чтобы их исходные адреса напоминали адреса проверенного устройства.

Не секрет, что многие из нас используют свои личные устройства для рабочих нужд. И, именно поэтому, мы всегда должны быть начеку и иметь представление о том, как хакеры взламывают целые компании. Вы можете открыть вредоносный е-mail на своём ноутбуке или смартфоне, и таким образом принесёте домой свои рабочие проблемы.

Есть ещё одна проблема: все ваши домашние устройства имеют протоколы аутентификации, связанные с телефоном, ноутбуком или планшетом, которые вы берёте с собой на работу или на которые получаете рабочие письме.

Наконец, если кто-то взломал серверы в месте вашей работы, то вредоносное ПО может попасть на ваше устройство через обычный браузер, когда вы заходите на сайт компании.

Взломать частное устройство намного сложнее, чем целую компанию. Прежде всего, хакеры редко знают, кто вы такой и где находитесь. Как и не знают они того, какие IP-адреса пройдут через ваши фильтры и то, сможете ли вы распознать IP-спуфинг.

Чтобы взломать частное лицо, хакерам нужно прибегнуть сразу к нескольким способам. Сначала они попробуют украсть вашу личную информацию у компании, имеющей ваш IP-адрес, которой вы доверяете.

Затем они сымитируют информацию этой компании, чтобы попытаться обмануть ваши устройства и заставить их принять вредоносное сообщение за подлинное – так они получат доступ к вашим личным данным.

Защитить себя от злоумышленников, использующих IP-спуфинг, на самом деле довольно легко, так как современные протоколы защиты данных могут предугадывать подобные атаки.

Однако, если вы хотите защитить от таких атак свои личные устройства, то лучшим решением будет покупка приложения профессионального VPN-сервиса. Премиум сервисы, такие как Le VPN, имеют все необходимые протоколы, которые не только отразят любую спуфинг-атаку без потери скорости подключения к Интернету.

Важно понимать различия между использованием премиум-версии анонимного прокси от VPN-сервиса и обычным прокси-соединением с другим сервером, на котором может не быть соответствующей защиты.

За все полтора столетия со времени открытия Массачусетского Института Технологий, не было не единого закона более немногословного, чем любой закон, касающийся интернета. Вероятно, что большинство людей, пишущих тексты законов, в реальности крайне мало знают про то, как работает сеть. Устанавливаемая в законах защита обычно сводится к простому информированию компаний и учреждений (например, учреждений здравоохранения или государственных учреждений), не предусматривая при этом мер наказания для тех, кто использует интернет в преступных целях.

Если что-то и можно почерпнуть из законов в области интернета в практически любой стране – это то, что в вопросах кибербезопасности полагаться на государство не стоит. Такие законы не могут быть вашей единственной защитой.

Закон о защите персональных данных 2012 года (или PDPA – по его английской аббревиатуре) – это закон, принятый в Сингапуре, который регулирует вопросы сбора и хранения персональных данных компаниями или частными лицами. В общем и целом, он чуть менее противоречивый, чем его европейские аналоги.

Теоретически, закон о персональных данных запрещает компаниям хранить ваши персональные данные в каких-либо файлах без вашего прямого согласия, ровно как и раскрывать их третьим лицам. Делиться можно только необходимой и разрешённой законом частью информации, и только в строго определённых случаях. Надзором за исполнением норм закона и правильным хранением информации занимается Комиссия по защите персональных данных (PDPC).

Общий регламент Европейского Союза по защите персональных данных был принят Еврокомиссией и представляет собой главные на сегодняшний день правила зашиты персональных данных в Евросоюзе.

Несмотря на то, что Регламент затрагивает только граждан и компании из ЕС, большинство технологических компаний работают как раз в Европе, поэтому данные правила могут косвенно затрагивать интернет-пользователей всего мира.

Регламент регулирует правила хранения любой персональной информации пользователей для компаний, учреждений и правительств. Его нормы также распространяются на хранение IP-адресов, которые можно связать с конкретными именами людей или какими-либо другими их личными данными.

Соблюдение этого Регламента позволяет рассчитывать на то, что если злоумышленник совершает спуфинг-атаку на одно устройство, он вряд ли сможет найти на нём информацию о других людях.

Если вы сталкиваетесь с тем, что какая-то компания запрашивает ваши персональные данные, вам следует ознакомиться с её Политикой по защите персональных данных. В соответствии с законами ЕС (а также многими национальными законами других стран), пользователю должен быть предоставлен подробный план того, как компания собирается защищать те данные, которые вы ей передаёте.

Как только вы получите от компании такой документ, посмотрите, нет ли в нём чего-то настораживающего или странного – того, с чем вы не согласны. Это может быть всё, что угодно, например, снятие компанией с себя ответственности за возможные будущие взломы. В таком случае, это должно стать серьёзным сигналом: связываться с такой компанией не стоит, лучше перестраховаться и сохранить анонимность.

Если вы используете премиум-версию VPN-сервиса, то подключённое к его серверу устройство будет защищено от спуфинг-атак. Но мы частенько забываем о том, что огромную часть веб-сёрфинга мы осуществляем через смартфон, а также, например, используем домашние консоли и другие развлекательные устройства для просмотра потокового видео.

Устройства, которые не используют VPN, постоянно находятся в зоне риска. Даже одно заражённое домашнее устройство ставит под угрозу все компьютеры в сети.

Le VPN является неплохим выходом из положения. Вы не только сможете поставить VPN на все мобильные устройства, которые время от времени покидают домашнюю сеть, но и использовать VPN-роутер, который защитит все устройства у вас дома – даже устройства интернета вещей, если у вас есть такие.

От доступа к всемирному контенту и более стабильного соединения до создания многопользовательских игр на вашей консоли: виртуально вы будете находиться в двух разных местах одновременно.

Одной из визитных карточек премиум-версий VPN-сервисов давно стало P2P-шифрование (пир-ту-пир, или одноранговое пиринговое шифрование), которое абсолютно неуязвимо для спуфинг-атак.

Хакеры всегда может сымитировать IP-адрес проверенного устройства, но у них нет личного ключа шифрования, что делает невозможным взлом вашего кода и обмана вашего устройства. По большей части благодаря распространению этого типа шифрования, спуфинг-атаки сейчас используются в основном для DDoS-атак, прямой же спуфинг в последнее время практически сошёл на нет.

IP-спуфинг – это излюбленное средство различных мошенников по всему миру, но если вы используете премиум-версию VPN-сервиса, то бояться вам определённо нечего. Профессиональные VPN-сервисы, такие как Le VPN, имеют многоуровневую и многопрофильную защиту против этого. Подобные атаки попросту не имеют шанса обойти их защитные протоколы.

В заключение хотелось бы сказать, что хотя принимаемые на государственном уровне законы не всегда могут напрямую защитить нас от спуфинга, они всё же действительно помогают снизить возможность вывода из строя многих устройств. Есть надежда, что в будущем всё меньше и меньше компаний будут иметь доступ к нашим персональным данным, и мы, наконец, сможем пользоваться Интернетом свободно, без страха стать жертвой различных мошенников или других злоумышленников.

Читайте также: