Вирус который убивает касперского

Судя по комментариям в коде вируса, он создан неким шведским хакером по кличке The Judges Disemboweler. Лаборатория Касперского уже получила несколько сообщений о фактах обнаружения вируса в "диком" виде. Magistr может проникнуть в компьютер тремя основными способами. Во-первых, через письма электронной почты, в случае если пользователь запустил зараженный вложенный файл. Во-вторых, через локальную сеть, заражая файлы на доступных ресурсах серверов и других компьютеров. В-третьих, в процессе обмена файлами с использованием мобильных накопителей. Сразу же после запуска инфицированного файла вирус начинает внедряться в систему, в рассылки, и через определенное время начинает ощущаться его разрушительное действие.

Для своей рассылки по электронной почте, Magistr сканирует базы данных почтовых программ Outlook Express, Netscape Messenger, Internet Mail, а также адресную книгу Windows и считывает оттуда все электронные адреса.

Данные о местоположении почтовых баз и их именах вирус записывает в специальный файл с расширением DAT. Имя этого файла получается путем шифрования имени компьютера. Например, если компьютер имеет сетевое имя CS-GOAT, то файл будет называться WG-SKYF.DAT. В зависимости от первого символа имени DAT-файла он помещается в корневой каталог диска C: или директории Windows или Program Files.

После этого он незаметно считывает адрес используемого компьютером SMTP-сервера и от имени пользователя отсылает через него электронные сообщения, содержащие зараженные файлы, случайно взятые с зараженного компьютера. Заголовки сообщений случайным образом выбираются либо из найденных на компьютере DOC и TXT файлов, либо из содержащегося в теле вируса списка стандартных фраз на английском, французском и испанском языках. Сообщения не содержат никаких текстов, а в качестве вложенных файлов вирус использует случайно выбранный на компьютере PE EXE или SCR файл длиной меньше 132 Кб. Подобная неустойчивость внешних признаков существенно затрудняет идентификацию пользователями зараженных писем.

Важно отметить, что в процессе рассылки инфицированных писем, вирус случайным образом искажает адрес отправителя (удаляет или заменяет некоторые буквы). Это обстоятельство также способствует сокрытию вирусной активности на зараженном компьютере, поскольку его владелец во многих случаях не сможет получить ответ от получателя с подтверждением о прочтении файла или вопросом о его содержании: при попытке ответить письмо будет автоматически адресовано на несуществующий адрес.

После запуска "Magistr" заражает все файлы форматов PE EXE и SCR в каталогах "Windows", "WinNT", "Win95" и "Win98" всех локальных дисков. После этого он сканирует все доступные сетевые ресурсы и снова ищет те же каталоги и заражает обнаруженные там файлы. В процессе внедрения в файлы вирус использует ряд исключительно сложных методов, что значительно осложняет процедуру его обнаружения и удаления. Для этого тело вируса разделяется на три части, две из которых шифруются полиморфным кодом, так что зараженный файл выглядит следующим образом: Magistr_rus.bmp

Таким образом, после запуска зараженного файла, вирус перехватывает его выполнение в точке входа и переадресовывает обработчик на код вируса. И только после окончания выполнения основного кода вируса управление снова передается оригинальной программе.

Для обеспечения своего постоянного присутствия в системе, Magistr модифицирует конфигурационный файл Windows WIN.INI и системный реестр таким образом, что вирус активизируется каждый раз при запуске операционной системы. При заражении сетевых ресурсов вирус модифицирует только WIN.INI.

Magistr содержит исключительно опасную деструктивную функцию. Через 1 месяц после заражения компьютеров под управлением Windows NT/2000 вирус уничтожает все файлы на локальных и сетевых дисках, записывая в них фразу "YOUARESHIT". В дополнение к этому, на компьютерах с установленной Windows 95/98/ME вирус сбрасывает данные в памятиCMOS (CMOS содержит аппаратные параметры загрузки компьютера) и, подобно вирусу "Чернобыль" (CIH), уничтожает содержимое микросхемы FLASH BIOS. После этого он показывает следующее сообщение:

Another haughty bloodsucker.

YOU THINK YOU ARE GOD ,

BUT YOU ARE ONLY A CHUNK OF SHIT

Кроме того, в зависимости от ряда условий, вирус запускает еще одну процедуру, вызывающую эффект "убегающих иконок": при установке указателя мыши на какой-либо иконке рабочего стола она тут же меняет свое местоположение, так что пользователь не в состоянии запустить соответствующую ей программу: Magistr_icons.bmp.

"В данном случае мы имеем дело с весьма сложным и технологически продвинутым вирусом, впитавшем в себя все наиболее эффективные методы распространения, заражения, маскировки и самые опасные деструктивные функции, - комментирует Денис Зенкин, руководитель информационной службы Лаборатории Касперского, - По сути дела, Magistr - это результат успешного скрещивания бешеной скорости распространения вируса ILOVEYOU и разрушительного воздействия "Чернобыля".

Новички

происходит так

Комп включаешь, вентиляторы пашут, но ничего не грузиться, потом дергаешь его(перезагружаешь) так много раз, компьютер включаеться. загрузаеться биос, вобщем все как положенно,

но может не заработать windows XP или все же загрузиться и сразу же повиснуть(т.е. рабочий стол видно но на клавиатуру и мышь никакой реакции)

востанавливаю винду, некоторое время работает потом все сново повторяеться или Windows виснет или черный экран и не грузиться bios

потом при загрузки пишет, что параметры биос сброшены установки по умолчанию, менял батарейку одно и тоже

вчера решил, что всеже старый комп умер своей смертью. выташил с него жеский(СТАРЫЙ ЖЕСКИЙ) вставил в новый ПК,

получилось так что ОС попыталась загрузиться с этого жеского диска (СТАРЫЙ ЖЕСКИЙ), после я загрузился с родного жеского диска, поработал, перекинул файлы, выключил, отключил СТАРЫЙ диск , включаю ПК, он не работает так же как и старый,

теже симптомы: темный экран, куллеры круяться, динамики молчат, из кнопок работает ресет (перезагружает комп), кнопка включения при кратковременном нажатии ничего не делает, при длитеьном выключает питание, если выташить оперативную память или видео карту сигналов от спикера нету(полная тишина), такое ошущиение, что bios не работает

старый пк после того как выташил батарейку отключил питаниеи подаждал заработал , и теперь, то работатет то темный экран(возможно биос поврежнен но частично, вирус позволяет ему загрузиться)

да еще старый перде смертью проверял сканом оперативной памяти, через раз тесты показывали что вся память повреждена, то что все впорядке, умер не сразу а спусту перезагрузок 5

Вопрос , может ли быть это вирус. распространяться через загрузчную область жеского диска и прописываться в память bios или его повреждать, если биос то как его убить, характер его распространения, и самое главное заражает ли он файлы на жеском дики, инчае придеться все проверять как следут

да еще ком мне как кажеться в последний год стал медленно работать, порой даже фильмы тормозили при воспроизведении (хоть и слабый 650 МГц, но все же раньше никогда фильмы не тормозили )

Участники

Старожилы

Участники

Золотые бета-тестеры

BIOS тут не причем. Если бы это был вирус, ПК бы не загрузился вообще.

Зачем мне это читать?

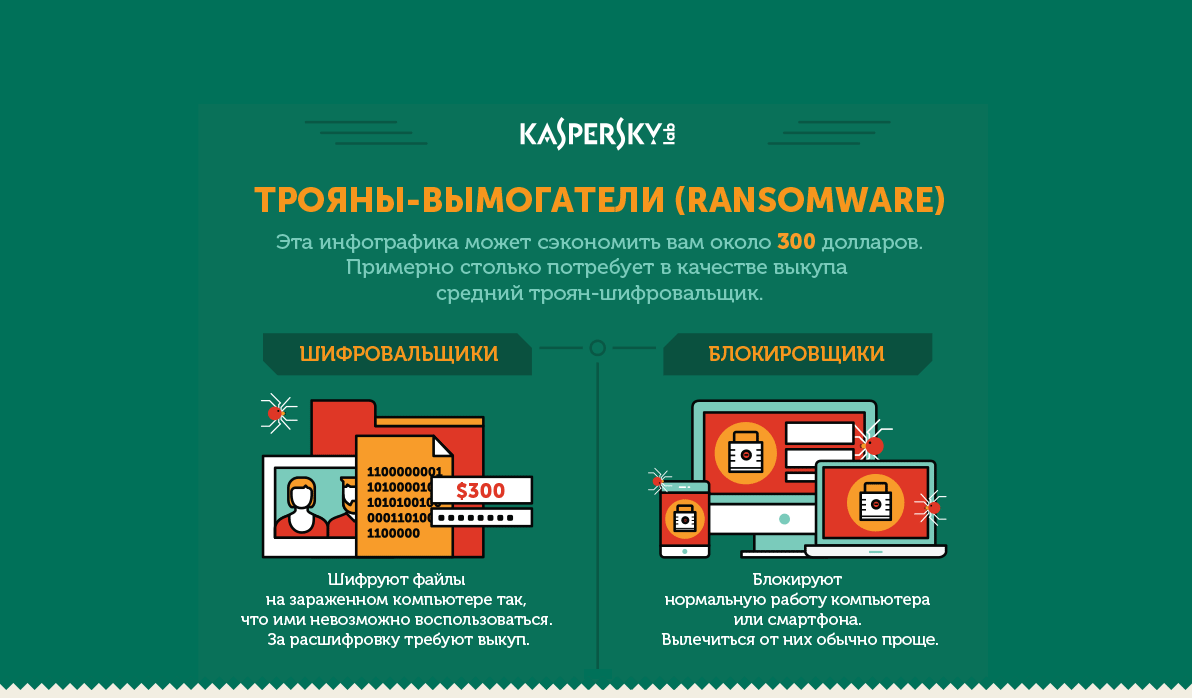

Что такое вирусы вымогатели (ransomware)?

Это зловредные программы, которые требуют выкуп за восстановление работоспособности компьютера или смартфона. Они делятся на два типа.

Первая группа этих программ шифрует файлы так, что ими нельзя воспользоваться, пока не расшифруешь. А за расшифровку они требуют деньги. Таких вымогателей называют шифровальщиками (cryptor, crypto ransomware) — и они самые опасные.

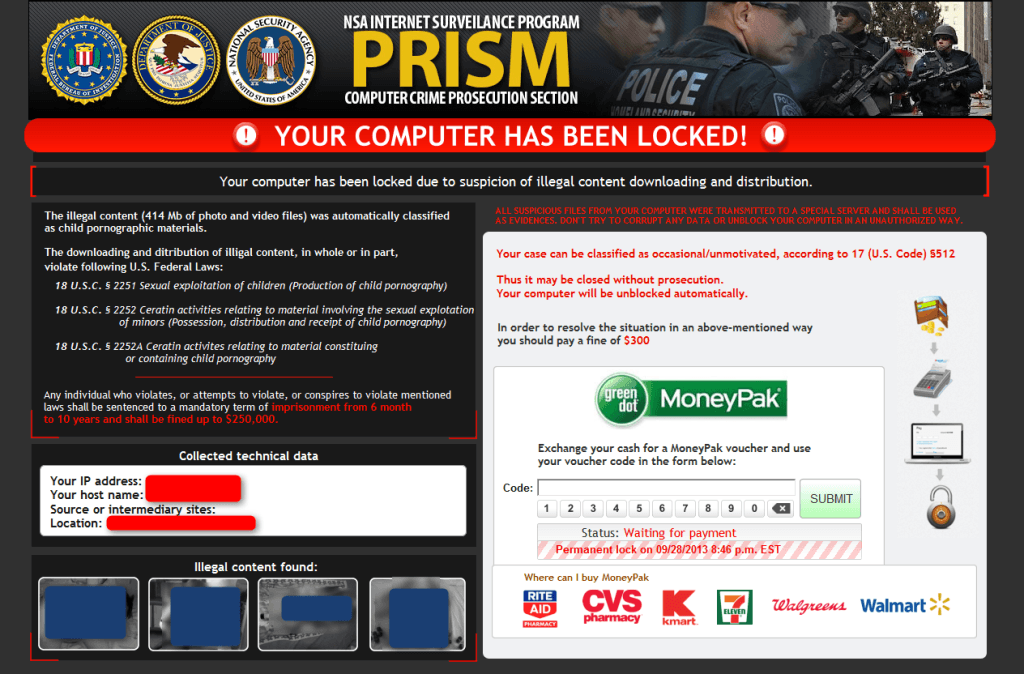

Другая группа зловредов — блокировщики (blocker) — просто блокирует нормальную работу компьютера или смартфона. От них вылечиться обычно проще.

Сколько денег требуют шифровальщики в качестве выкупа?

Можно расшифровать зараженные файлы без выкупа?

Иногда да, но далеко не всегда. Большинство современных шифровальщиков используют стойкие криптоалгоритмы. Это значит, что расшифровкой можно безуспешно заниматься долгие годы.

Порой злоумышленники допускают ошибки в реализации шифрования, или же правоохранительным органам удается изъять сервера преступников с криптографическими ключами. В этом случае у экспертов получается создать утилиту для расшифровки.

Как платят выкуп?

Обычно с помощью криптовалюты — биткойнов. Это такая хитрая электронная наличность, которую невозможно подделать. История транзакций видна всем, а вот отследить, кто хозяин кошелька, очень сложно. Именно из-за этого злоумышленники и предпочитают биткойны. Меньше шансов, что застукает полиция.

Некоторые вымогатели используют анонимные интернет-кошельки или даже вовсе платежи на номер мобильного телефона. Самый экстравагантный способ на нашей памяти — когда злоумышленники принимали выкуп исключительно карточками iTunes номиналом $50.

Как на мой компьютер могут попасть вымогатели?

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы. Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически).

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Если не кликать по чему попало и не лазить по интернет-помойкам, то не заразишься?

У меня Mac. Для них же нет вымогателей?

Есть. Например, пользователей Mac успешно атаковал троянец-вымогатель KeRanger, сумевший вклиниться в официальную сборку популярного торрент-клиента Transmission.

Наши эксперты считают, что со временем вымогателей для устройств Apple будет все больше и больше. Более того, поскольку сами устройства дорогие, то злоумышленники не постесняются требовать с их владельцев более солидные суммы выкупа.

Есть вымогатели и для Linux. В общем, ни одна из популярных систем от этой заразы не избавлена.

А я с телефона. Мне не страшны шифровальщики?

Еще как страшно. Для аппаратов на Android есть как шифровальщики, так и блокировщики. Последние на смартфонах даже более распространены. На компьютере от них можно избавиться, просто переставив жесткий диск в другой системный блок и удалив зловреда, а вот из смартфона память так просто не достанешь. Так что антивирус на смартфоне — это совсем не блажь.

Что, даже для iPhone есть вымогатели?

Как можно понять, что подцепил вирус шифровальщик?

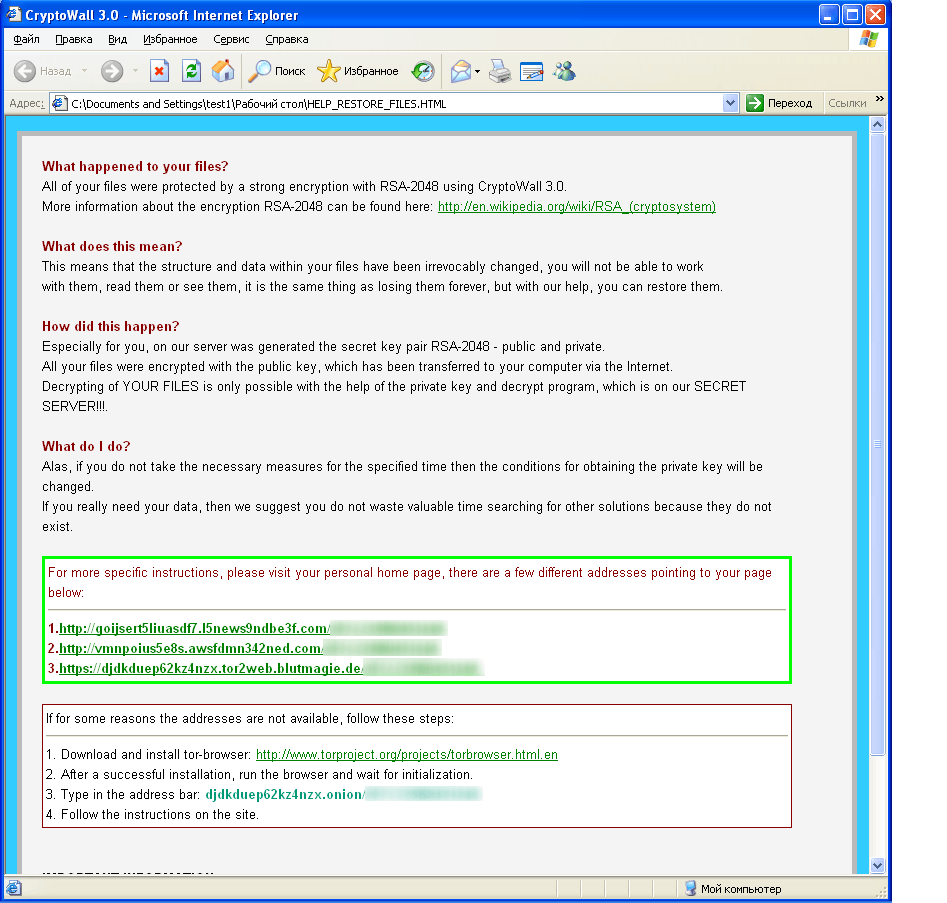

Шифровальщик непременно расскажет вам об этом сам. Вот так:

А блокировщики делают это как-нибудь так:

Самые известные шифровальщики, кто они?

Как вылечить компьютер, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

Почему не стоит платить выкуп?

Во-первых, нет никаких гарантий, что файлы к вам вернутся, — верить киберпреступникам на слово нельзя. Например, вымогатель Ranscam в принципе не подразумевает возможности восстановить файлы — он их сразу же удаляет безвозвратно, а потом требует выкуп якобы за восстановление, которое уже невозможно.

Во-вторых, не стоит поддерживать преступный бизнес.

Я нашел нужный декриптор, но он не помогает. Что делать?

Вирусописатели быстро реагируют на появление утилит для расшифровки, выпуская новые версии зловредов. Это такая постоянная игра в кошки-мышки. Так что, увы, здесь тоже никаких гарантий. Но и мы не дремлем и постоянно обновляем наши утилиты. Заходите на этой сайт периодически и, возможно, мы найдем для вас лечение.

Как остановить заражение шифровальщиком, если вовремя заметил угрозу?

В теории можно успеть вовремя выключить компьютер, вынуть из него жесткий диск, вставить в другой компьютер и с помощью антивируса избавиться от шифровальщика. Но на практике вовремя заметить появление шифровальщика очень сложно или вовсе невозможно — они практически никак не проявляют себя, пока не зашифруют все интересовавшие их файлы, и только тогда выводят страницу с требованием выкупа.

А если я делаю бэкапы, я в безопасности?

Скорее всего, да, но 100% защиты они все равно не дают. Представьте ситуацию: вы настроили на компьютере своей бабушки создание автоматических резервных копий раз в три дня. На компьютер проник шифровальщик, все зашифровал, но бабушка не поняла его грозных требований. Через неделю вы приезжаете и… в бэкапах только зашифрованные файлы. Тем не менее делать бэкапы все равно очень важно и нужно, но ограничиваться этим не стоит.

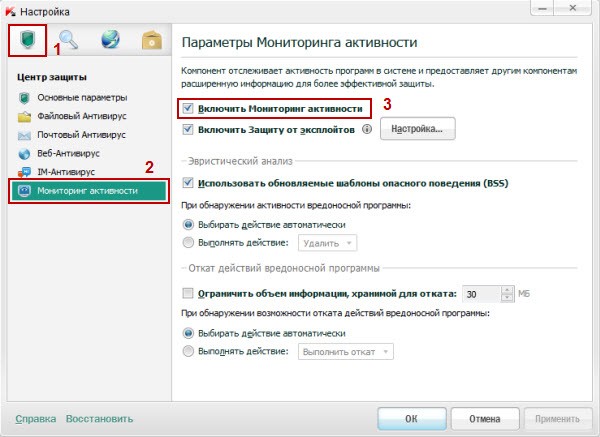

Антивируса достаточно, чтобы не заразиться?

Во многом это зависит от новизны зловреда. Если его сигнатуры еще не добавлены в антивирусные базы, то поймать такого трояна можно, только на лету анализируя его действия. Пытается вредить — значит, сразу блокируем.

В дополнение к этому Kaspersky Total Security позволяет автоматизировать резервное копирование файлов. Даже если что-то вдруг пойдет совсем не так, вы сможете восстановить важные данные из бэкапов.

Можно что-то настроить на компьютере, чтобы защититься от вируса шифровальщика?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

Установите Kaspersky Internet Security,

чтобы уберечь свой компьютер от вымогателей

Почему?

Чтобы разобраться в мотивах, толкающих людей на создание киберпаразитов, мы обратились к независимому эксперту по безопасности Крису Касперски.

У вас есть опыт создания собственных антивирусов?

Крис Касперски: Да, одно время я занимался ими и даже достиг кое-каких успехов, во всяком случае, мой антивирус находил и автоматически обезвреживал практически все резидентные и стелс-вирусы (все известные мне - обезвреживал точно), причем занимал всего 10 или даже меньше килобайт (сейчас уже не помню сколько точно), ну в довесок еще содержал монитор, контролирующий обращение к жесткому диску, посадку в память и т.д. Разумеется, все это было под старушку MS-DOS и писалась в первую очередь для себя, а когда я впоследствии перешел на Windows, то переделывать антивирус мне стало просто лениво и я его забросил. Да и современные вирусы стали мне просто не интересны, поскольку в своей массе они пишутся школьниками на БЕЙСИКе и не содержат никакой изюминки. Правда, недавно по почте получил Интернет - червя, написанного хоть и на MS Visual C++, но довольно аккуратно и профессионально, что для сегодняшнего дня какая-никакая, а все-таки редкость. С удовольствием тут же его дизассемблировал!

Как Вы думаете, почему люди пишут вирусы?

Крис Касперски: Попытка объяснить мотивы написания вируса одними лишь мотивами "напакостить" и "навредить" не отражает действительной ситуации. Прежде всего, "вирус" это еще не означает "вредитель". Множество вирусов ничего не делают, только выводят безобидные лозунги или забавные видеоэффекты. Кроме психологического дискомфорта ("Ой, на моей машине страшный зверь - вирус") никакого вреда они приносят. К тому же, большинство вирусописателей просто не осознают причиняемого ими вреда. Они же не наблюдают воочию убитого горем владельца жесткого диска, который был хорошо "покусан" вирусом, перемешивавшим все служебные данные в одну большую кашу.

Спросите любого солдата, что легче: убить из винтовки одного человека в упор или, пальнув с закрытых позиций из пушки, уничтожить десятки врагов, гибнущих где-то там за линией горизонта, - а может и не гибнущих - кто же знает, куда попадет снаряд. Очень легко запускать вирус на BBS, не отдавая отчета своим действиям. Ведь пострадавшие пользователи не видны.

Информационные технологии изменили мир, передернули всю систему человеческих отношений. Как легко парить над клавиатурой, едва касаясь кнопок, видеть перед собой терминал и посылать по сети, кибернетическое чудовище, пробирающиеся сквозь лабиринты компьютерных сетей и пещер, словно легендарный Минотавр. Цель - не человек. Его цель - информация, которую он разрушает, словно камни, растирая в порошок.

Вот где собака порылась! Вирусописатели просто не осознают ценность информации, - для них это просто упорядоченные биты и байты. С их точки зрения они ничего кощунственного не совершают, - подумаешь, переупорядочивают, увеличивают энтропию, то есть беспорядочно разбрасывают содержимое жесткого диска, как золу от костра. К тому же быть вирусописателем - это престижно. Особенно в глазах знакомых подростков. Точно так, как когда-то считалось верхом крутости стрелять из рогаток или воровать с лотка сигареты. Новое время принесло с собой новые забавы.

Если смотреть в корень, то не кроется ли тайна такого количества вирусов в социальных причинах?

Крис Касперски: На мой взгляд, ситуация объясняется тем, что современные родители напрочь забыли о воспитании своих детей, в частности, о прививании в них уважения к своему и чужому труду, да и просто уважения к вычислительной технике, наконец! Далее. Бесконтрольный доступ к вычислительной технике и глобальным сетям сегодня получило очень большое количество людей, многим их которых, мягко говоря, в иное время Родина не доверила бы и лопату. Так стоит ли тогда удивляться происходящему? Вирусы - это наглядный показатель уровня цивилизованности человечества.

Можно ли как-нибудь "перевоспитать" вирусмейкеров?

Крис Касперски: Пока вирусописатель сам пару раз не окажется в ситуации жертвы, он будет оставаться со своим мнением. И никакие уговоры или разъяснения не помогут. Ведь чаще всего написанием вирусов "страдают" студенты и школьники, для которых компьютер - занимательная игрушка и средство времяпрепровождения. Сотри такому пару ценнейших файлов на диске, - думаете, он сильно огорчится? Как бы не так, даже порадуется, что теперь появился хороший повод восстановить все заново, да еще лучше прежнего!

Все равно, что топтать кулички, играющего в песочнице ребенка. Раздавили? Вот вам - сейчас опять слеплю. Нет смысла грохать винт вирусописателям, это не только не наставит их на путь истинный, но и не огорчит.

Для них весь мир - игрушка. Компьютер игрушка, и вирус - игрушка. Да и что можно программировать на сегодняшних компьютерах? Игру "крестики-нолики" - не интересно. Шахматы - слишком сложно для начинающих. Вирус - это одновременно и просто, и интересно. Лучшего полигона для изучения ассемблера, по-видимому, не найти. Неудивительно, что вирусы - это юношеская болезнь практически всех программистов. Через это проходят и талантливые самородки, и бездарная серость.

Бесполезно с этим бороться. Ничего изменить все равно не удастся. Вирусы пишутся и в тех странах, где за это можно без разговоров угодить на долгие годы за решетку. Наивно думать, что введение аналогичных законов в России позволит заметно изменить ситуации. Но если бы вирусам и их авторам уделяли бы меньше внимания, поверьте, их ряды бы сразу и быстро поредели.

Лекарство

Сканеры;

Мониторы;

Поведенческие блокираторы;

Интегрирующиеся модули;

Инспекторы изменений;

Узкопрофильные вакцины.

Мнение эксперта

Самые опасные экземпляры

thAnks tO AntIvIrUs cOmpAnIEs fOr dEscrIbIng thE IdEA!

nO AnY dEstrUctIvE ActIOns! dOnt wArrY, bE hAppY!

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I'M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

.jpg)

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Е го о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

.jpg)

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

.jpg)

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

.jpg) |

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses . The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

.jpg)

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS.LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

.jpg) |

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Читайте также: