Вирус для подмены кошелька

![]()

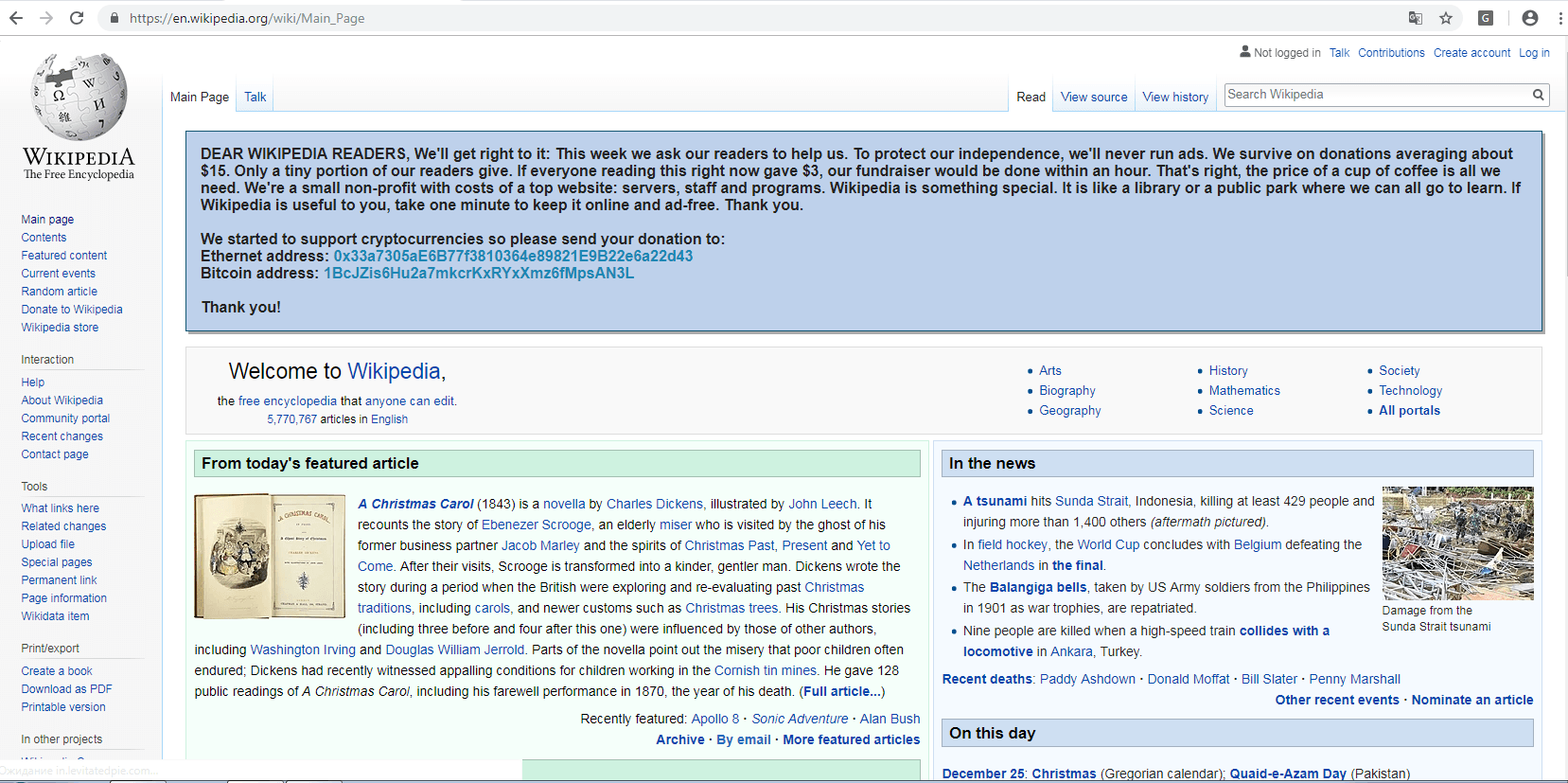

Сидел как обычно в чате, всякие однодневки скидывали в чат ссылки на "супермайнеры". Решил значит и себе скачать попробовать, думаю не заработает - удалю. А на тот случай, если это будет вирус установлен антивирус)

Скачал, запустил - ничего не произошло, ну и забил на это дело.

Через некоторое время при выводе BTC с биржи обнаружил, что вместо только что скопированного адреса кошелька вставляется совершенно другой.

Примеры работы зловреда:

Вставляю из буфера обмена

Первый вариант (1.png): 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6

Второй (2.png): 15S7UEBPYP62yDAYcZ

Третий (3.png): xngBPTX3r9rBWwMH

Чей кошелёк 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6 понятия не имею. Так же подменяются эфир подобные кошельки и рублевые вебмани. Это только те, что я заметил.

Был установлен Kaspersky Internet Security с актуальными базами, и HitmanPro. Реакции никакой не было, как перед первым запуском "супермайнера", так и при работе на уже заражённой машине

Занялся решением проблемы:

1) Kaspersky Internet Security полная проверка с актуальными базами - ничего нового не нашёл, ругался только на claymore

2) HitmanPro не помню откуда скачал - ничего не нашёл

3) Malwarebytes Anti-Malware версия 3.0.6.1458 - Убил кряк для его же, убил claymore 11.0, и больше ничего не нашёл

4) Dr.web cureit с офф сайта - ругался на hosts, в нём точно всё хорошо, делал сам. Ругался на какие то кодеки и был один подозрительный файл - ничего не изменилось

5) Утилита AVZ с актуальными базами - 0 подозрительных объектов

По итогу через Process Hacker отследил экзешник, который то включался, то выключался, пытаясь скрыться видимо. Через диспетчер не проверял. Не исключено, что при запуске диспетчера задач, вирус будет всегда выгружен.

В моём случае он назывался assembIye.exe и сидел по пути c:\ProgramData\TEMP\

P.S. Это мой первый опыт, когда Kaspersky Internet Security не спасает

![]()

![]()

![]()

![]()

Сидел как обычно в чате, всякие однодневки скидывали в чат ссылки на "супермайнеры". Решил значит и себе скачать попробовать, думаю не заработает - удалю. А на тот случай, если это будет вирус установлен антивирус)

Скачал, запустил - ничего не произошло, ну и забил на это дело.

Через некоторое время при выводе BTC с биржи обнаружил, что вместо только что скопированного адреса кошелька вставляется совершенно другой.

Примеры работы зловреда:

Вставляю из буфера обмена

Первый вариант (1.png): 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6

Второй (2.png): 15S7UEBPYP62yDAYcZ

Третий (3.png): xngBPTX3r9rBWwMH

Чей кошелёк 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6 понятия не имею. Так же подменяются эфир подобные кошельки и рублевые вебмани. Это только те, что я заметил.

Был установлен Kaspersky Internet Security с актуальными базами, и HitmanPro. Реакции никакой не было, как перед первым запуском "супермайнера", так и при работе на уже заражённой машине

Вирус, который подменяет кошелек в буфере обмена —

Вчера столкнулся с пренеприятнейшим явлением. Копируя адрес своего биткоин кошелька в буфер обмена и вставляя его потом на одном из кранов, я обнаружил, что адрес то совсем не тот. И как я не пытался скопировать по новой адрес — вставлялся уже совершенно другой.

Погуглив я нашел немного информации. Оказывается это вирус Trojan.Coinbitclip.

Действует он следующим образом — как только в буфере обмена появляется нечто похожее на адрес биткоин кошелька — то вирус подменяет его на свой адрес. Таким образом когда вы захотите перевести кому-то ваши биткоины и вот так вот не глядя скопируете, а потом вставите адрес биткоин кошелька — вы переведете ваши средства злоумышленикам.

Данный вирус легко обходит системы защиты, так как не размещает свои файлы в папке windows/system32. А так же содержит базу из более чем 10 000 различных адресов. Жертвами этого вируса как правило становятся пользователи Windows 7 и более ранние версии. У меня например под раздачу попался компьютер на Windows XP 64 bit. Отыскать на эту систему работающий антивирус у меня так и не получилось. Я перепробовал около 5-ти антивирусов и ни один не захотел останавливаться.

Самые ранние упоминания об этом вирусе я нашел от 7-го ноября 2014 года. Так, что если у вас стоит современный антивирус с постоянным обновлением — то уверен, что вы вряд ли пострадаете. Но все же обращайте внимание, когда вставляете адрес биткоин кошелька и собираетесь сделать оплату.

Данный вирус распространяется через всякого рода аддоны к играм и взломщики. Любители халявного софта и читеры — это первая категория лиц, которые скорее всего пострадают от этого вируса.

Мне так и не удалось вычистить этот вирус из системы. Поэтому нужно или переустанавливать систему или же подключить жесткий диск к другому компьютеру и запустить проверку антивирусом.

О результатах этого процесса я еще отпишусь.

Вирус ComboJack меняет адреса кошельков в буфере обмена

В сети обнаружен новый вирус, который выявляет скопированные в буфер обмена адреса кошельков и меняет их на адреса мошенников. Троян действует очень просто и в то же время очень эффективно, зарабатывая на невнимательности пользователей.

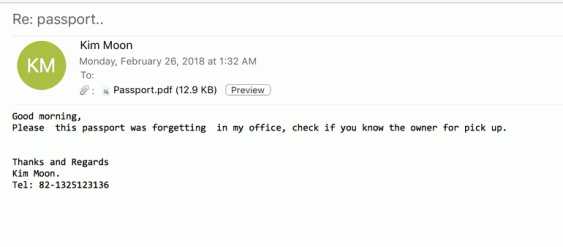

Обнаружили этого разностороннего червя сотрудники Palo Alto Networks – лидера среди компаний по сетевой безопасности. Изначально специалисты следили на масштабной фишинговой кампанией, которая была направлена в основном на японцев и американцев.

Позже специалисты по безопасности познакомились с трояном, который они назвали ComboJack – за его возможность похищать большое количество разных цифровых валют.

Распространяется ComboJack по старинке – через электронную почту, в письме с вложением в формате PDF. В письмо говорится о том, что некто нашел паспорт и просит адресата проверить на фото – не знает ли он владельца паспорта. Удочка на удивление простая и, как оказалось отлично работает. Подобная атака была выявлена в прошлом году, она распространяла трояна Dridex и вируса-вымогателя Locky.

Одновременно с тем, как потенциальная жертва загружает и открывает файл PDF, открывается RTF-файл, содержащий встроенный объект HTA. Интегрированный в него эксплойт CVE-2017-8759 позволяет хакерам интегрировать вредоносный код и инициировать PowerShell команды для скачивания и внедрения ComboJack. После установки на компьютер, троян использует инструмент attrib.exe, который позволяет спрятать программу от пользователя, и запускать процессы автономно с высокими привилегиями.

Далее червь каждые полсекунды сканирует буфер обмена с целью выявления в нем адреса кошелька. Логика хакеров проста – электронные кошельки состоят из сложных комбинаций букв и цифр, поэтому абсолютное большинство пользователей копирует их, чтобы не ошибиться при наборе. В этот момент червь распознает адрес кошелька и подменяет его на адрес мошенника.

Расчет идет на то, что никто не проверяет данные кошелька, так как все на сто процентов доверяют системе. ComboJack способен выявлять адреса Bitcoin, Litecoin, Ethereum и Monero, а также адреса цифровых платежных систем, таких как Qiwi, Yandex Money и WebMoney.

Ранее специалисты по безопасности уже обнаруживали подобные вирусы, например, Evrial или CryptoShuffler, однако все они были направлены на конкретную криптовалюту, чаще всего это биткоин. ComboJack в этом смысле оставил своих собратьев далеко позади.

Как следует из отчета Palo Alto Networks, ComboJack использует уязвимость в Windows, которая была устранена Microsoft еще в сентябре прошлого года. Отсюда – несколько правил, которые смогут уберечь вас от действий трояна:

- Регулярно обновляйте ваше ПО

- Пользуйтесь официальными антивирусами и регулярно обновляйте их

- Не открывайте электронные письма с незнакомых адресов, особенно, если они не именные

- Не открывайте вложения в письмах даже со знакомых адресов, пока не будете уверены в их надежности

- Не скачивайте неизвестные приложения на непроверенных сайтах

- Дважды проверяйте скопированные адреса, которые вы используете для отправки денежных средств

Берегите свою технику и свои деньги! Все о безопасности в сети – в нашем Телеграм-канале!

CryptoShuffler: троян, тихо укравший биткойнов на 140 000 тысяч долларов

В отличие от какого-нибудь шифровальщика-вымогателя этот троян обходится без спецэффектов — он вообще изо всех сил старается не привлекать внимания. Троян тихонько сидит в памяти и наблюдает за всем, что попадает в буфер обмена — ту штуку, через которую происходит копирование и вставка данных при Ctrl+C и Ctrl+V.

Как только CryptoShuffler замечает, что в буфер обмена попал адрес криптовалютного кошелька — а по характерным признакам вроде длины строки или символов в начале их довольно легко отличить от других данных — он аккуратно заменяет его на другой. В итоге криптовалютный перевод действительно уходит, и именно на ту сумму, которую вводил пользователь, — просто приходит он не владельцам пиццерии, а злоумышленникам, создавшим CryptoShuffler.

Чтобы собрать такое количество денег, троянцу понадобилось чуть больше года — пик его активности пришелся на конец 2016 года, затем последовал спад, но в июне CryptoShuffler вновь пробудился.

Этот троянец — наглядный пример того, что зараженный компьютер или смартфон не обязательно будет тормозить и выводить сообщения с требованиями выкупа. Многие зловреды, наоборот, стараются не выделяться и работать как можно более скрытно: чем дольше их не найдут, тем больше денег они успеют заработать своим создателям.

Так что советуем всем тем, кто пользуется криптовалютами, не только не терять бдительность, но и установить надежную защиту. Наши продукты обнаруживают CryptoShuffler, определяют его как Trojan-Banker.Win32.CryptoShuffler.gen и, разумеется, блокируют его действия.

Новый вредонос крадёт биткоины пользователей, подменяя адреса

Одним из главных способов отъёма биткоинов у пользователей была и остаётся кража приватных ключей от кошельков, также известны так называемые боты-паразиты, которые майнят биткоины при помощи похищенной вычислительной мощности компьютеров, и, наконец, немалое число пользователей пострадало от вирусов-вымогателей. Последние известны тем, что шифруют файлы или жесткие диски на зараженных компьютерах, требуя за восстановление доступа выкуп в биткоинах.

И вот совсем недавно был обнаружен новый вид вредоноса, который перехватывает содержимое буфера обмена, заменяя скопированные адреса кошельков. Новый вирус был идентифицирован специалистами Symantec 2 февраля и получил название Trojan.Coinbitclip. Заменяя скопированный адрес, вредонос также обходит защиту мультисигнатурных и HD-кошельков.

Как установили специалисты, вредонос содержит длинный список биткоин-адресов, и выбирая при замене наиболее похожий, что, учитывая длину и сложность сочетания букв и цифр в адресах, призвано усложнить его обнаружение.

Так, в исходном коде одного из образцов вируса, специалисты Symantec обнаружили 10 тысяч адресов. Каждый из них был готов заменить собой адрес получателя транзакции, в результате чего средства отправляются на кошельки злоумышленников.

Сама идея копирования содержимого буфера обмена если и не нова, то подмена вирусом адресов кошельков – действительно новое явление, и единственным утешением может служить то, что широкого распространения троян пока не получил.

Насколько известно, в настоящий момент Trojan.Coinbitclip поражает компьютеры с операционной системой Windows 7 или с более ранними версиям, попадая в машину с предоставялемыми третьей стороной инструментами для популярной игры Hearthstone.

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

Цель Bitcoin вируса — незаконно генерировать биткоин

Биткоин вирус — это троянский конь, который захватывает устройства, чтобы добывать биткоины с использованием графического и центрального процессоров. Эта кибер инфекция также известна как Bitcoin miner, Bitcoin mining или просто BitcoinMiner вирус. Несмотря на разнообразие названий, цель вредоносного ПО остается неизменной — делать незаконно деньги.

Для тех, кто еще не слышал этого термина, мы скажем, что биткоин — это виртуальная валюта, появившаяся в 2008 году. Однако она был запущена более широко только в 2011. Биткоины уже достигли оборотов больше чем 16 миллионов на 1 августа 2017.

Неудивительно, что даже самые уважаемые компании подтверждают эту валюту. Однако эта валюта создается не через центральное денежное агентство, а через компьютеры, которые выполняют криптографические вычисления с интенсивным использованием процессора. Поэтому киберпреступники всегда ищут новые способы воспользоваться этой возможностью, создавая новые версии вредоносных программ Bitcoin.

Bitcoin miner вирус имеет несколько версий. Наиболее известные из них называются CPU Miner и Vnlgp Miner. К сожалению, но вы вряд ли заметите, когда ваш компьютер заражен этим. По мнению экспертов, это вредоносное ПО пытается скрыться, пытаясь работать только тогда, когда пользователь не использует свой компьютер.

Тем не менее, вы можете заметить Bitcoin вирус, проверяя скорость вашего ПК. Известно, что использование процессора машины значительно возрастает, когда этот вирус проникает в него, поэтому не игнорируйте такие изменения. Более того, троянский конь также может открыть бэкдор или загрузить другие вредоносные программы.

Если вы заметили замедление работы системы или другие подозрительные действия, вы должны убедиться, что ваш компьютер не заражен. Если вы подозреваете что-то странное, вы должны проверить компьютер с помощью Reimage Reimage Cleaner Intego или SpyHunter 5 Combo Cleaner . Программное обеспечение безопасности удалит Bitcoin вирус и прекратит его злонамеренную деятельность.

Эволюция Bitcoin вируса: злонамеренные действия вариант-вымогателя

Bitcoin вымогатель — это конкретная версия Bitcoin вируса, которая может проникнуть на компьютер без одобрения пользователя, а затем зашифровать каждый из его/ее файлов. Эта угроза была замечена после шифрования всей сети одного медицинского центра в США. Тем не менее, она может также повлиять на простых домашних пользователей, оставив их без файлов.

После завершения шифрования файлов жертвы Bitcoin вымогатель отображает предупреждающее сообщение с просьбой заплатить выкуп 1,5 биткойна. Пожалуйста, НЕ платите, так как в итоге вы ничего не получите! Имейте в виду, что вы имеете дело с мошенниками, которые могут забрать у вас ваши деньги и оставить вас без специального кода, необходимого для расшифровки ваших зашифрованных файлов.

В этом случае вы должны выполнить удаление Bitcoin вируса с помощью Reimage Reimage Cleaner Intego и попытаться расшифровать ваши файлы с помощью этих инструментов: Photorec и R-studio. Имейте в виду, что общение с киберпреступниками никогда не является хорошим вариантом!

Bitcoin mining паразит был обнаружен в распространении в России

В конце июля 2017 года сообщалось, что вредоносное ПО для майнинга криптовалюты заразило 25% пользователей компьютеров в России. Однако некоторые источники сообщают, что эта кибер-инфекция, возможно, проникла на 30% российских компьютеров.

Согласно официальным данным, большинство уязвимых устройств работают на ОС Windows. В то время как, компьютеры Mac и iPhone сильно не пострадали от вируса.

Информация о Bitcoin mining вирусе была опубликована в интернете. Однако специалисты по безопасности и поставщики антивирусных программ заявляют, что масштабы атаки преувеличены. Эксперты согласны с тем, что в прошлом было несколько проблем с этим вредоносным ПО, но не так много, как сейчас.

Представитель Kaspersky, являющийся одним из основных российских антивирусных поставщиков, утверждает, что если бы такая огромная атака была проведена, они бы это заметили. Однако с начала года только 6% их клиентов пострадали от BitcoinMiner.

Способы заражения инфекцией

По словам экспертов по безопасности, Bitcoin вирус распространяется в основном через сеть Skype, но он также замечен в других социальных сетях, поэтому остерегайтесь этого. Как правило, этот вирус полагается на спам сообщение, которое утверждает что-то вроде “это мое любимое изображение тебя” и прикрепляет вредоносный файл. Конечно, вирус пытается убедить жертв загрузить файл.

Если вы хотите избежать этого, держитесь подальше от таких сообщений. Как только жертва загружает “фотографию”, она не только позволяет вредоносным угрозам войти внутрь машины, но и позволяет вирусу подключить ПК к удаленному серверу управления.

После проникновения и активации, вирус превращает зараженную машину в генератор биткойнов. Тем не менее, он также может быть разработан для кражи банковских реквизитов, записи нажатий клавиш или загрузки еще большего количества вредоносных программ на целевом ПК. Вот почему вы должны удалить Bitcoin вирус, как только он попадет в компьютер.

Объяснение — как удалить Bitcoin вирус

Если вы считаете, что ваш компьютер заражен вредоносными программами, вы должны сканировать его с помощью обновленного программного обеспечения безопасности, такого как Reimage Reimage Cleaner Intego или SpyHunter 5 Combo Cleaner . Если ваше устройство заражено, выбранный вами инструмент немедленно удалит вирус Bitcoin.

Убедитесь, что вы сразу же проверили систему, заметив изменения скорости вашего компьютера, потому что это единственный способ избавиться от этой угрозы без дополнительных проблем. При наличии паразита Bitcoin на компьютере можно ожидать появление других вирусов и потерю вашей конфиденциальной информации.

Эти программы также должны помочь вам удалить Bitcoin вирус из системы. Однако иногда вирусы, которые классифицируются как вымогатели, блокируют антивирусное ПО, чтобы предотвратить свое удаление. Если вы имеете дело с такой проблемой прямо сейчас, следуйте приведенному ниже руководству.

Защитить свои деньги от кражи было актуальной целью во все времена. И никакие новые технологии, к сожалению, проблему не решили: Биткоины крадут сегодня так же активно, как ранее вскрывали двери и взламывали сейфы, чтобы извлечь наличность.

Всего за пару месяцев создатели одного из криптовирусов украли около 20-30 Биткоинов, что по актуальному курсу составляет около 9 млн рублей.

А также – как защититься от подобных краж.

Как вирус похищает криптовалюту с компьютера

Фишинг: простой и эффективный

При всём том, многим доверчивым владельцам криптовалюты даже не требуются никакие хитрые вирусы, они отдадут деньги сами, сообщив свои доступа (публичный и приватный).

Здесь нет принципиальной разницы с воровством денег с кредитной карты, когда жертва рассказывает злоумышленнику номер карты и её секретный код. Или даже с квартирным воровством, если доверчивый жилец откровенно делится с незнакомцем, когда именно он не бывает дома и на какой полке шкафа прячет драгоценности.

Как именно мошенник завладевает информацией:

Конечно, большинство людей такое письмо проигнорируют. Но мошенники активно используют спам и рассылают подобные сообщения миллионами. Если из миллиона хотя бы десять человек выполнили желаемое действие, это может принести огромную прибыль.

Как защититься от вирусов и фишинга?

Чтобы защититься от вирусов, подменяющих адрес кошелька, достаточно вводить адрес вручную, либо проверять его с точностью до одной буквы.

Кроме того, повторимся: настоятельно рекомендуется не использовать постоянно подключенные к сети устройства для хранения своих денег.

Что же касается фишинга, то достаточно не переходить по незнакомым ссылкам и тем более не вводить свои данные. Какие бы проблемы ни возникли у банка или криптобиржи, им ни в каком случае не потребуются ваши личные приватные данные для преодоления сложностей!

Как вирус обворовывает майнеров?

Жизнь майнера (добытчика криптовалют) и так нелегка, ведь их курс всё время изменяется, сложность добычи возрастает, а вознаграждение за каждый добытый блок падает.

Казалось бы, картина и без вирусов не радужная. Но они также добавляют майнеру проблем, воруя его честно заработанные деньги.

Каким способом? Всё тем же самым: банальная подмена кошелька!

Всё отличие в том, что чаще всего майнеры подключаются к майнинговым пулам, указывают там свои данные и свои кошельки. Поэтому задача вируса – тоже подключиться к этому пулу, украв у майнера логин и пароль. И уже там от его имени поменять кошелёк для вывода заработанных средств.

С этого момента майнер начинает усердно трудиться уже не на себя, а на злонамеренного создателя вируса. В большинстве случаев такое взаимодействие не бывает долгим, потому что майнер быстро обнаруживает отсутствие поступления денег. Но даже это является хорошим заработком для автора вирусов, ведь он создал этот вирус для атаки не на одного-единственного майнера, а сразу на сотни и тысячи.

Как вирус обворовывает обычных людей

Оказывается, что вредоносные программы могут вас обворовать, даже если у вас нет никаких криптовалют!

Каким же образом?

Очень просто: вирус проникает на любое ваше устройство и начинает майнить на нём криптовалюту, отправляя её на кошелёк своему создателю. В этом случае ваше устройство фактически используется без вашего ведома в целях неизвестных вам людей.

Какой от этого вред?

Вычислить внедрившийся майнинг-вирус очень легко именно по этим двум последним показателям: резкое снижение скорости и загрузка процессора на уровне 100%. Если вы просто включили на компьютере фильм, то даже самый слабый процессор не будет загружен этим действием полностью. Если же такое происходит, то впору задуматься, какие неведомые вам задачи параллельно решает ваш компьютер.

Не скачивать подозрительные файлы и не переходить по непонятным ссылкам – вот что советуют специалисты в первую очередь для нейтрализации этой угрозы.

Если же были замечены перечисленные выше признаки, то компьютер нуждается в тщательной проверке.

Как обокрасть криптобиржу

Фактически, биржа не так уж и отличается от обычного пользователя. Разница в том, что у биржи вместо одного компьютера – десятки серверов, а вместо одного кошелька – тысячи. Суммарно на них хранится не 0.000005 Биткоина, как у простого инвестора, а сотни Биткоинов и других валют. Поэтому биржа – намного более лакомая цель. А чтобы её обокрасть – удивительно! – делать нужно всё то же самое:

- Искать уязвимые места.

- Массово рассылать вирусы в надежде, что хотя бы один справится со своей задачей.

Конечно, у бирж более сильная защита, чем у обычных пользователей, и биржа вряд ли вышлет ключи доступа к кошелькам, если просто послать администрации письмо. Но в целом схемы с вирусами вполне работают.

Примечательно, что во многих случаях биржи далеко не сразу устанавливать факт ограбления, потому что вирусы точно по той же схеме просто подменяли номера кошельков. Условно говоря: пользователь отправляет бирже доллары и ждёт 1 Биткоин на адрес ААА111. А деньги в итоге уходят на АА111А. Пока биржа разберёт конфликт с клиентом, пока обнаружит подмену и примет меры, вирус успеет по той же схеме заработать ещё сотню Биткоинов.

Получается, что криптобиржа не намного безопаснее, чем собственный холодный кошелёк, потому что она точно так же может быть обворована хакерами. Кроме того, прибавляется ещё 2 риска:

- Хакеры могут войти на биржу под вашим именем, завладев обычной парой логин-пароль.

- Сама администрация биржи может присвоить ваши средства в любой момент.

При таком обилии новых угроз основные советы, как уменьшить риск, остаются прежними: достаточно не торопиться никому доверять, хранить пароли в надёжном месте и внимательно проверять, какой же адрес вы только что ввели, чтобы отправить на него деньги.

Подмена выдачи и заражение расширений браузеров

В прошлом году мы обнаружили зловред, который устанавливает жертве вредоносное расширение браузера или заражает уже установленное. Для этого он отключает проверку целостности установленных расширений и автоматическое обновление атакуемого браузера. Зловред, детектируемый нами как Trojan.Win32.Razy.gen, представляет собой исполняемый файл и распространяется через блоки партнерских программ, в том числе раздается с бесплатных файловых хостингов под видом легитимного ПО.

Для своих владельцев Razy решает ряд задач, как правило, связанных с кражей криптовалюты. Его основным инструментом является скрипт main.js, который умеет:

Заражение

Для браузера Firefox выполняется установка расширения Firefox Protection c ID

Чтобы вредоносное расширение заработало, Razy редактирует файлы:

Для отключения обновлений браузера создаются ключи реестра:

Используемые скрипты

Вне зависимости от атакуемого браузера Razy добавлял в папку с вредоносным расширением скрипты, которые нес с собой: bgs.js, extab.js, firebase-app.js, firebase-messaging.js и firebase-messaging-sw.js. Файл manifest.json создавался в той же папке или перезаписывался для обеспечения вызова вставленных скриптов.

Слева набор файлов оригинального расширения Chrome Media Router, справа — модифицированного

Скрипты firebase-app.js, firebase-messaging.js, firebase-messaging-sw.js являются легитимными. Они относятся к платформе Firebase и используются для отправки статистики на Firebase-аккаунт злоумышленника.

Скрипты bgs.js и extab.js являются вредоносными и обфусцированы при помощи инструмента obfuscator.io. Первый отправляет статистику на Firebase-аккаунт; второй скрипт — extab.js — на каждую посещаемую пользователем страницу вставляет вызов скрипта i.js с параметрами tag= &did= &v_tag= &k_tag= .

В приведенном примере скрипт i.js раздается с ресурса gigafilesnote[.]com (gigafilesnote[.]com/i.js?tag= &did= &v_tag= &k_tag= ). В других случаях аналогичные скрипты были обнаружены на доменах apiscr[.]com, happybizpromo[.]com, archivepoisk-zone[.]info.

Скрипт i.js модифицирует HTML-страницу, вставляет рекламные баннеры, видеоролики, добавляет рекламные объявления в выдачу поисковой системы Google.

Страница YouTube с красочными баннерами, которые добавил скрипт i.js

Кульминация заражения — скрипт main.js, вызов которого добавляется на каждую страницу.

Фрагмент кода скрипта i.js, вставляющий скрипт main.js.

Скрипт main.js распространяется с адресов:

- Nolkbacteria[.]info/js/main.js?_=

- 2searea0[.]info/js/main.js?_=

- touristsila1[.]info/js/main.js?_=

- solkoptions[.]host/js/main.js?_=

Скрипт main.js не обфусцирован, и его возможности можно проследить по названиям функций.

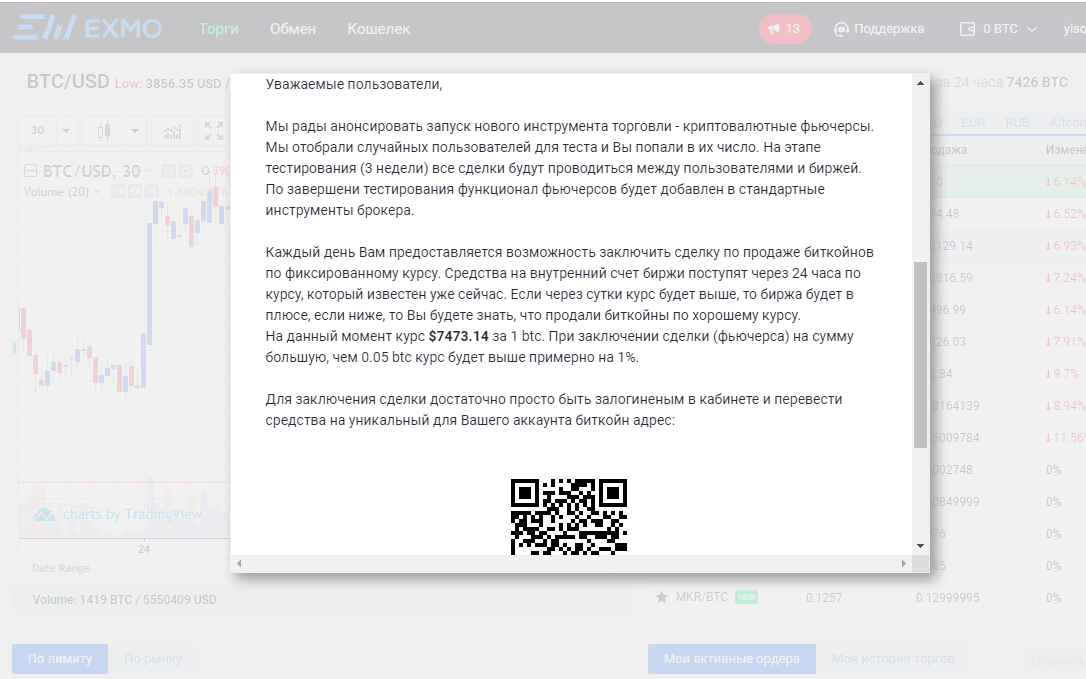

Также подменяются изображения QR-кодов кошельков. Подмена происходит при посещении ресурсов gdax.com, pro.coinbase.com, exmo.*, binance.*, либо при обнаружении на странице элемента с class="lazyload" data-src=’/res/exchangebox/qrcode/’.

Помимо описанного функционала, main.js модифицирует страницы криптовалютных бирж EXMO и YoBit. В код страниц добавляются вызовы скриптов:

- /js/exmo-futures.js?_= — при посещении страниц exmo.*/ru/*

- /js/yobit-futures.js?_= — при посещении страниц yobit.*/ru/*

— один из доменов nolkbacteria[.]info, 2searea0[.]info, touristsila1[.]info, archivepoisk-zone[.]info.

Пример мошеннического сообщения на ресурсе EXMO

- /(?:^|\s)(gram|телеграм|токен|ton|ico|telegram|btc|биткойн|bitcoin|coinbase|крипта|криптовалюта|,bnrjqy|биржа|бираж)(?:\s|$)/g;

- /(скачать.*музык|музык.*скачать)/g;

- /тор?рент/g.

Таким образом зараженного пользователя заманивают на мошеннические сайты либо на легальные криптовалютные ресурсы, где он обнаружит описанное выше сообщение.

Выдача Google, модифицированная установленным зараженным расширением

При посещении сайта telegram.org пользователя также ожидает предложение купить токены Telegram по невероятно выгодной цене.

Зараженное расширение загружает на сайт telegram.org контент с фишингового ресурса ton-ico[.]network

Мошеннический баннер на telegram.org, ссылка ведет на фишинговый сайт ton-ico[.]network

На страницы социальной сети Вконтакте добавляется рекламный баннер, при клике по которому (по ссылке на домен ooo-ooo[.]info) пользователь перенаправляется на фишинговые ресурсы, где его убеждают заплатить небольшую сумму денег сейчас, чтобы заработать кучу денег потом.

Индикаторы заражения

Все адреса кошельков, обнаруженные в исследуемых скриптах:

- Bitcoin: ‘1BcJZis6Hu2a7mkcrKxRYxXmz6fMpsAN3L’, ‘1CZVki6tqgu2t4ACk84voVpnGpQZMAVzWq’, ‘3KgyGrCiMRpXTihZWY1yZiXnL46KUBzMEY’, ‘1DgjRqs9SwhyuKe8KSMkE1Jjrs59VZhNyj’, ’35muZpFLAQcxjDFDsMrSVPc8WbTxw3TTMC’, ’34pzTteax2EGvrjw3wNMxaPi6misyaWLeJ’.

- Ethereum: ’33a7305aE6B77f3810364e89821E9B22e6a22d43′, ‘2571B96E2d75b7EC617Fdd83b9e85370E833b3b1′, ’78f7cb5D4750557656f5220A86Bc4FD2C85Ed9a3’.

Сумма входящих транзакций на всех кошельках на момент написания этого текста составляет около 0,14 BTC и 25 ETH.

Trojan.Win32.Razy.gen

707CA7A72056E397CA9627948125567A

2C274560900BA355EE9B5D35ABC30EF6

BAC320AC63BD289D601441792108A90C

90A83F3B63007D664E6231AA3BC6BD72

66DA07F84661FCB5E659E746B2D7FCCD

Main.js

2C95C42C455C3F6F3BD4DC0853D4CC00

2C22FED85DDA6907EE8A39DD12A230CF

i.js

387CADA4171E705674B9D9B5BF0A859C

67D6CB79955488B709D277DD0B76E6D3

Extab.js

60CB973675C57BDD6B5C5D46EF372475

Bgs.js

F9EF0D18B04DC9E2F9BA07495AE1189C

gigafilesnote[.]com

apiscr[.]com,

happybizpromo[.]com,

archivepoisk-zone[.]info,

archivepoisk[.]info,

nolkbacteria[.]info,

2searea0[.]info,

touristsila1[.]info,

touristsworl[.]xyz,

solkoptions[.]host.

solkoptions[.]site

mirnorea11[.]xyz,

miroreal[.]xyz,

anhubnew[.]info,

kidpassave[.]xyz

Читайте также: