Вирус base64 что это

Да, конечно каждый вирус и каждый сайт уникальны, так что я постараюсь описывать непосредственно механизм их поиска и примерные варианты удаления. А уже непосредственно в вашем случае все может быть по другому, вирусописатели невероятные выдумщики и всегда находят новые ходы и способы скрыться.

И так начнем, возьмем сайт, клиент жалуется на вирус.

Первое на что мы обращаем внимание, так ли это, как ни странно клиент он по определению не компетентен для такого заключения.

Нам нужно подтвердить факт вируса.

В начале делаем бэкап всего сайта.

Первое что нужно сделать пробежаться по сайту и просмотреть следующие файлы, я привожу пример на joomla, поскольку она больше всех подвергается атаки. .htaccess ищем все подозрительное, особенное внимание к вот таким маскам

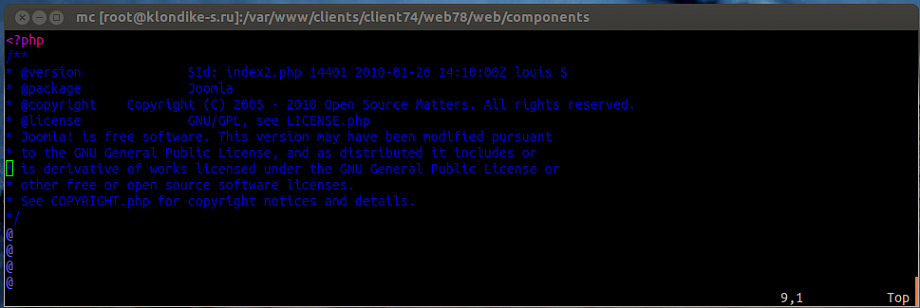

Сразу пробегаемся по index.php

Смотрим все подозрительные файлы в корневом, ищем непонятные папки, даже если в них тысячи файлов.

Как ни странно, но при обходе не было найдено ничего особо подозрительного, кроме спорной папки, но в /tmp было найдено пара папок вот с такими index.php , что явно не работа наших программистов, собственно они сразу пошли в печку без разборов.

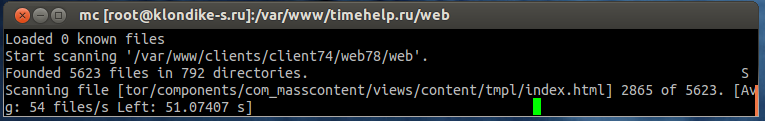

Теперь возьмем отличный инструмент и просканируем им сайт в поисках того что наш взгляд с первого захода пропустил.

Скачиваем wget, переименовываем в zip файл, распаковываем, копируем все в папку сайта, запускаем с консоли

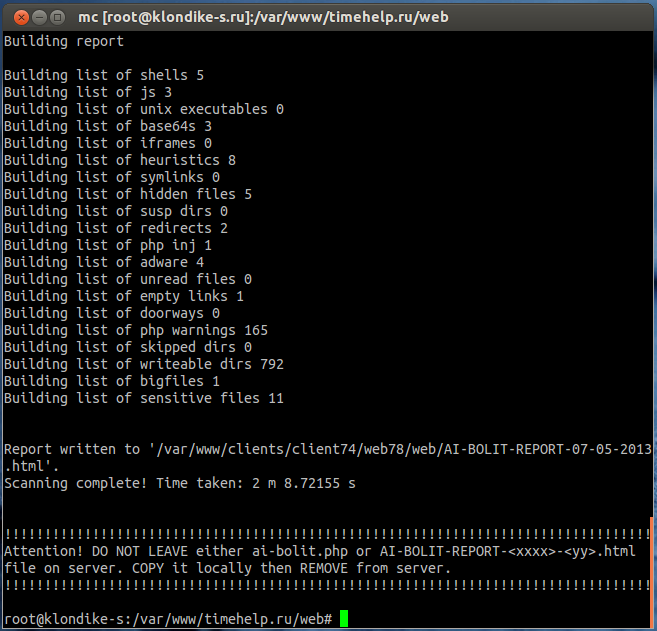

или если вы все еще в каменном веке и не умеете пользоваться ssh, то по старинке и ждем прогресса, но нужно будет добавить код, код внутри файла, в первых строках. Подробнее прочитать можно в манне. Смотрим репорт

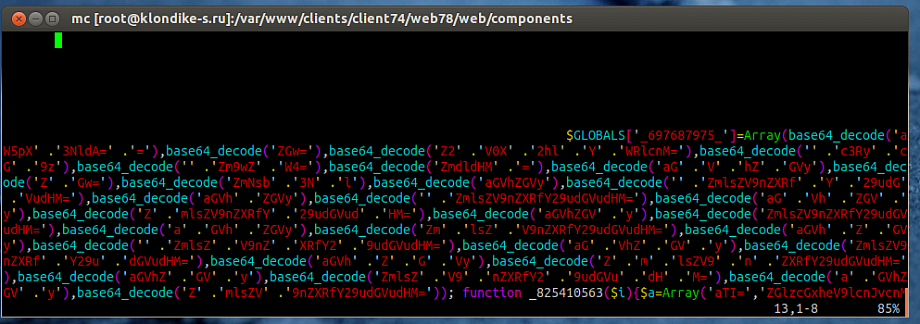

По репорту видим 3 base64 в joomla их нет, 99% что это вирусы, остальное по мелочи удалим руками. Поскольку видно, что вирусы шли не регуляркой, а направлены на определенные файлы.

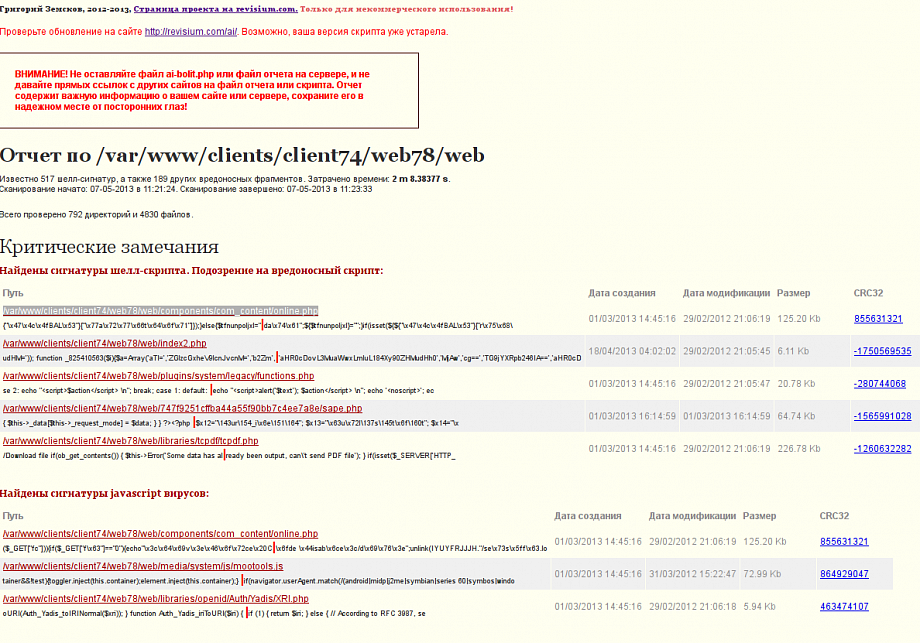

Давайте глянем более подробный репорт, он создан в виде html файла в корне сайта.

Открываем первую ссылку:

В joomla таких файлов нет явно, все что остается проверить его до конца проверив не удалим ли мы нормальный код.

Удаляем весь файл. Тут явно нужный файл и нам потребуется определить, что именно тут вирус, а что нет.

А вот вторая ссылка интереснее.

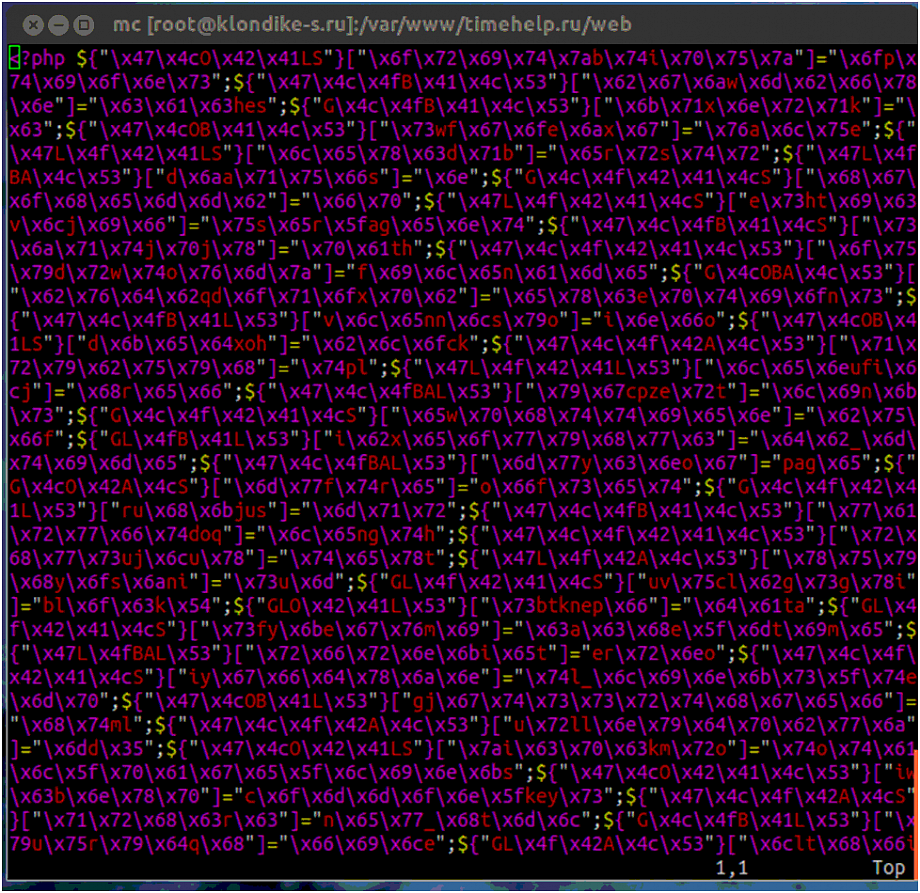

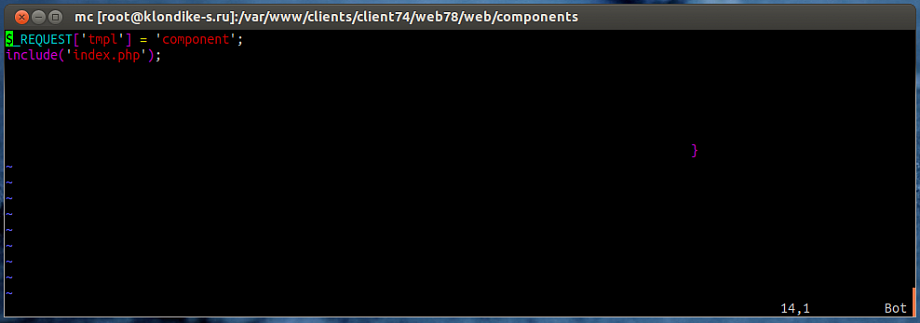

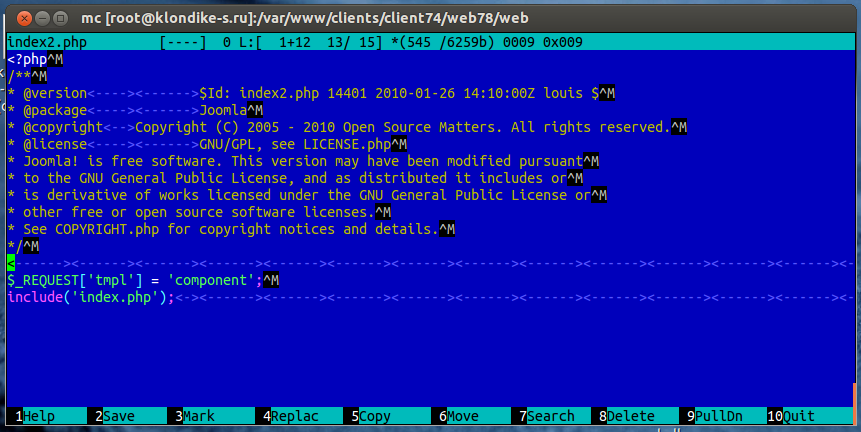

Тут явно нужный файл и нам потребуется определить, что именно тут вирус, а что нет. Поскольку файл длинный покажу начало и конец. В начале пустота и куча табов, в середине наш друг, в конце забился собственно сам файл, вырежем все кроме начальных комментариев и последних двух строк

Фактически нам нужно только вот это.

Вот он же в MC, думаю так будет более понятно.

Обратите внимание на табуляции, с виду почти нормальный файл.

Поскольку все они 100% вирусы.

И собственно там и лежали сами shell скрипты, Порой в них, более удобные и функциональные чем интерфейс хостера.

/media/system/js/mootools.js вынесу в отдельный пункт, этот файл достал меня уже давно, мало того что он практически не используется, мало того, что он здоровый как конь и весь не читаемый.

Так еще и каждый порядочный вирус в него пытается залезть. И его мы проверяем с особой внимательностью, а фактически я накачу на него заведомо чистый файл с такой же версии joomla и не буду даже им париться.

Собственно даже на взгляд видно что файлик дописан

Остальные алиарды выданные скриптом нам не подошли, по дороге мы удалили еще пару троек файлов которые он не учел. Но в общем и целом помог нам в работе. Так же были пройдены все модификации в js скриптах с момента последнего индексирвоания в мониторинговой системе, все они оказались доработками программиста.

Пройдясь по сайту, в .htaccess была найдена также строка с табуляциями

Собственно ее тоже пустили под нож.

И наконец, все что нам осталось - навести косметику.

И естественно, вирус нашел брешь в вашей системе обороны, а следовательно повторное инфицирование однозначно возможно. Как показывает практика одну уязвимость вирусы используют не больше месяца потом активность спадает в сотни раз, но не до нуля. Так что вам в любом случае рекомендовано обновить все компоненты движка и его самого. Самый же лучший вариант перейти на битрикс. Не на правах рекламы, но по статистики битрикс ломают в тысячи раз реже. Фактически, за несколько лет я видел всего пару взломанных сайтов на битрикс. И некоторые из них могли инфицировать сайты лежащие на текущем аккаунте. Достоверно битрикс взломан при мне 2 раза. Что по сути можно посчитать как погрешность. Более защищенного движка в интернете я не видел. Самопись кстати к ним точно не относится.

При этом в админке я вижу эту страницу нормально, как раньше - название и фотка.

Если делаю страницу неактивной, она вообще не должна выводиться, но все равно

по viewsource видно этот код (на странице крест, как будто не найдена картинка).

Это вирус какой-то пролез, что ли? На локалке все нормально. На других страницах

на сервере тоже все нормально, только на индексе такая фигня.

Это не вирус, а тело изображения сразу прописанное в src как строка в base64. А вот если это делает не ваш код, а бог весь кто, то разбирайтесь, хотя в таком случае странно для чего.

Мой код точно такого не делает. Код первой страницы ничем не отличается от внутренних

страниц, а на них такой замены не делается, хотя там тоже есть картинки. В админке же

не меняется! Нашла вот такую фигню, но как оно смогло на сайт пролезть?

========================

Онлайн сервис конвертации изображений в код data:image - base64 для снижения веса изображения и нагрузки на загрузку страниц. Используя данный онлайн сервис Вы сможете оптимизировать код CSS

========================

И как вернуть обратно? В картинку? Я ее уже уменьшала, дальше некуда.

Да, у заказчика были поползновения оптимизировать сайт и начать продвигать его SEO.

Но я ему не давала доступ к FTP. Даже если кто-то внес изменения в php, я все файлы

перед изменением копирую с сервера себе, а потом обратно. Привычка.

Ну значит ищите место где подключается этот онлайн сервис, изменение размера тут не при чем..

А эта фича действительно для оптимизации CSS часто применяется. Вернее для первого - за счет "вшивания" в тело CSS файлов изображений (особенно когда много всякой мелочи пузатой) сокращается число запросов к серверу, что дает ощутимый выигрыш даже при том, что в этом случае растет размер CSS файла.

PS. Если речь идет об онлайн-сервисе, то FTP побоку.

В том-то и дело, что сейчас "оптимизируется" динамическое содержимое страницы. Я могу

другую картинку туда засунуть или вообще выключить страницу из показа, должны остаться

только баннеры. Но код не исчезает после выключения страницы, да и сам код не тот, в коде

страницы в админке я вижу другое обращение к картинке сначала идет border=0, а на самой

странице в коде идет первым alt="". Бред какой-то. Кэш чистила. .htaccess на сервере есть,

но он ни на что не влияет, т.к. у них gnix. Если уж оптимизировать, то надо начинать со стилей,

там все "статичные" картинки прописаны (которые совсем не толстые). Опять стало появляться

предупреждение

| Unable to allocate memory for pool |

Это ему кэша не хватает? Опять с хостером ругаться?

Нет, он-лайн тут ни при чем, это я просто искала по проблеме и нашла вот такое. Какой-нибудь

недоделанный оптимизатор тоже мог найти подобное и как-то прикрутить к сайту. Вопрос как

это теперь открутить?

Ну я откуда могу знать как вам "открутить"? Речь то идет об удаленном сервере там и щите "концы" через отладчик, например. Не на локальном же все это.

Это сообщение о том, что не хватает памяти для операции (нет возможности выделить запрашиваемый объем). С кем ругаться и надо ли, я не знаю, ибо что у вас там происходит и по какой причине, видите только вы.

Оптимизируется динамическое содержимое. ну так не известно еще где, если действительно работает нечто стороннее, то страница может выдаваться через "вторые руки", то-есть есть перенаправление, проверьте. Возможно и запрос/ответ от такого сервиса.

Google говорит:

На вашей странице нет переадресаций.

Вставила ту же картинку в страницу на английском - нормально отображается. А в греческом

ее вообще не должно быть! Какое-то кэширование на сервере включено? Я так долго просила

хостера сделать что-то с кэшированием, очень долго грузился сайт. Сейчас грузится быстро.

Вы не гуглом проверяйте, а сами. Замена в атрибуте src адреса на изображение на строку тела самого изображения к кешированию никакого не имеет. Определите где это происходит.

Ссылку на сайт этот хотя бы привели, а то сообщения как из черного ящика.

я бы послала ссылку вам лично, но у вас нет адреса в профиле. не хочу на форуме афишировать.

Так секретно все?

Дайте тогда ее любому желающему, пусть он посмотрит.

Секретность ни при чем, сказала же - не хочу афишировать. Вы тоже свой e-mail не афишируете.

Ладно. Допустим, есть какое-то перенаправление куда-то (я так и не поняла, как его определить).

Но почему в английском варианте выводится нормальная картинка. Я переименовала файл index.

Не помогло. Откуда перенаправителю знать, что теперь надо в другом файле подставлять код?

Мне кажется все-таки, что это вирус на сервере.

Противно даже не то, что в моем (прекрасном!) коде вылезает какая-то какашка, если б картинка

выводилась, никто бы и не заметил ничего. Но! Код не дописан, обрывается (хотя он и так очень

длинный). Из-за этого сайт не проходит валидацию. А это уже повод упрекнуть меня в ГК.

Страница в интернете и создается для публичного пользования, а адрес почтовый, это как фото в семейном альбоме необязательное для показа всем. )

У меня и так забот полно, чтобы еще перепиской заниматься, поэтому и нет почты, хотя если уж и возникнет необходимость, то можно воспользоваться и временным ящиком.

Если я потеряю носок свой в своей квартире, сможете ли вы мне помочь его найти не находясь в ней? Тоже самое и в вашем случае, гаданием не помочь.

Само преобразование, если средствами РНР на сервере, то base64_encode(file_get_contents(file)) и все. Сами вы такого преобразования не делаете надо полагать, а сделать подобное можно не только средствами РНР. Существуют ограничения на размер файла, который таким образом можно выводить на страницу, и самый малый размер у IE и, если мне память не изменяет, то это 20 КБ. Поэтому отдать такое преобразование на откуп чему либо не "интеллектуальному" (как настройка) лишено смысла. Кто-то "поселился".

Остается только предполагать, что у вас там, но проку от этого мало, так что ищите, проверяйте, анализируйте.

может быть, elenaki просто стесняется своих проектов :)

Hе хочу обсуждать это здесь.

Проблема решена.

Bсем спасибо.

Вчера на двух сайтах, которыми я занимаюсь обнаружился один и тот же вирус.

Он вставляет в индексные страницы следующий код:

На переходите по ссылке, там вирус.

Никак не могу понять откуда он взялся. Пароли на FTP хранятся в отдельном файле и нигде не запоминаются. Я так понимаю, что пароли на административный вход вирусу мало чем помогут, если он специально не заточен под битрикс.

Один из сайтов находится на тестовой площадке и его индексация запрещена в robots.txt. Поэтому вероятность какого-то внешнего взлома мала.

Есть какие-нибудь мысли?

![]()

![]()

![]()

| Цитата |

|---|

| Илья Душин пишет: Это самая большая беда битрикса - его популярность |

Обычно заменяет все файлы index.php, которые находит.

![]()

Странное творится ввыводится вот такое сообщение

и что, где тут что, какой вирус или нет.

К слову, продукт, интранет портал.

![]()

Компонент (и.с.) - существительное мужского рода (ГОСТ 34.003-90).

![]()

| Цитата |

|---|

На практике, в 99,9% случаев заражение вирусом идёт по ftp. Права битрикса и административная панель никак не связаны. |

откуда такая статистика?)

![]()

| Цитата |

|---|

| Алексей Задойный написал: в upload должно быть запрещено выполнение пхп кода. А вообще обратитесь в ТП - помогут. |

кроме этой ссылки ничего полезного не посоветовали - marketplace.1c-bitrix.ru/solutions/bitrix.xscan/

у меня куча вопросов в ответ, да возможно , мы рекомендуем и на этом все.

![]()

Очень странную ситуацию вы описываете. Как будто мы о разных ТП говорим. Ребята всегда очень хорошо отрабатывали инциденты безопасности.

Доступ к выполнению пхп в upload на уровне веб сервера пробовали закрыть?

![]()

| Цитата |

|---|

| Алексей Задойный написал: в upload должно быть запрещено выполнение пхп кода. А вообще обратитесь в ТП - помогут. |

Может изменён? С него начать.

![]()

Извините, пропустил важный вопрос.

| Цитата |

|---|

| Александр Кудин написал: откуда такая статистика?) |

Если говорить про вирус, делается ботами массово, ftp - это самый простой путь, подбирать пароли и организовывать модификацию файлов через панель битрикса гораздо более трудоёмко и менее эффективно. Базовая защита в виде капчи при неправильном вводе блокирует перебор паролей.

Когда речь о взломе, это совсем другая ситуация. Тут уже ручная работа, это обычно или соседние сайты на разделяемом хостинге, или свой софт в виде дополнительного визуального редактора, phpMyAdmin и пр.

Теперь о техподдержке. Вирус - это совсем не наш вопрос, мы не можем ни повлиять на это, ни полечить, поэтому только общие рекомендации. Но если у клиента активный лицензионный ключ, через систему обновлений техподдержка может переписать все файлы ядра. Это помогает восстановить работу сайта, когда клиентский компьютер полечен, а пароли ftp поменяны.

Вчера целую ночь боролись , и вот что сделали

1 поменяли пароли на почте (у каждого домена свой пароль минимум 15 символов)

2 проверили все сайты скриптов который ищет вредоносный код “ai-bolit.php”, все что нашел - вычистили или удалили.

3 поставили самые новые обновление 1С битрикс

4 запустили проактивную защиту , проверили все сканером. Исправили все ошибки которые битрикс порекомендовал нам исправить

5 поменяли пароли к БД

6 поменяли доступы к сайту - у всех админских пользователей . Повысили уровень безопасности для админов

7 проверили доступ к папкам и файлам у всех они 755 и 644

8 Поменяли доступы FTP и от панели к хостингу

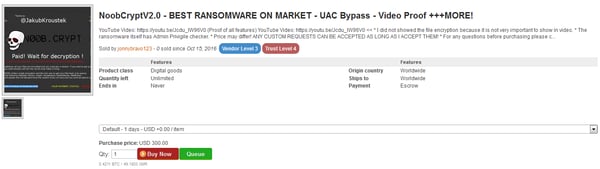

Подробнее о том, как расшифровать файлы бесплатно и не платить выкуп программам-вымогателям, используя утилиты Avast по удалению вирусов-шифровальщиков.

Как расшифровать файлы бесплатно? Мы рады объявить о выпуске четырех инструментов для удаления программ-вымогателей и дешифровки файлов: Alcatraz Locker, CrySiS, Globe и NoobCrypt. Все дешифраторы для файлов доступны на нашей странице и являются бесплатными.

Там же представлено подробное описание каждого вида программ-вымогателей. Наши инструменты смогут помочь вам удалить вирус-шифровальщик и разблокировать файлы. Утилиты постоянно обновляются по мере развития перечисленных видов угроз.

С момента выпуска первого пакета из семи инструментов Avast для дешифровки нам было приятно получить множество отзывов с благодарностями и рассказами о том, как наши утилиты спасли чьи-то ценные данные или даже бизнес. Надеемся, новые программы для дешифровки помогут еще большему количеству пользователей.

Ниже приведено краткое описание четырех новых видов программ-вымогателей, для удаления которых были разработаны новые бесплатные утилиты.

Alcatraz

Alcatraz Locker — программа-вымогатель, впервые обнаруженная в средине ноября 2016 года. Файлы, заблокированные ею, имеют расширение .Alcatraz. Когда они зашифрованы, появляется подобное сообщение, которое расположено в файле ransomed.html на рабочем столе зараженного компьютера:

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:\Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

В тексте сообщения с требованием выкупа утверждается, что программа использует шифрование AES-256 с 128-битовым паролем. Анализ данного вредоносного ПО показал, что это не так (применяется 128-байтовый, а не 128-битовый пароль). Однако вирус использует 160-битовый хэш (SHA1) в качестве исходного ключа для 256-битового шифрования AES. В API-интерфейсе шифрования, который используется программой, это реализуется довольно интересным образом:

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

Согласно сообщению шифрователя, единственным способом вернуть свои данные является выплата 0,3283 биткойна (около $370 на момент написания статьи). Но теперь вернуть доступ к файлам можно бесплатно, воспользовавшись инструментом Avast для дешифровки Alcatraz. Существование 30-дневного ограничения, о котором идет речь в сообщении с требованием денег — еще один обман: расшифровать свои документы можно в любое время, даже спустя 30 дней.

CrySiS

Программа CrySiS (известная также как JohnyCryptor и Virus-Encode) известна с сентября 2015 года. Использует сильные алгоритмы шифрования AES и RSA. Также особенность заключается в том, что она содержит список файловых расширений, которые не подвергаются блокировке.

Заблокированные файлы выглядят следующим образом: .id- . . .

Хотя идентификационный номер и адрес электронной почты меняются довольно часто, есть только три различных имени расширений, которые, используются до сих пор:

.xtbl, .lock и .CrySiS.

В результате имена зашифрованных файлов могут выглядеть так:

Каждый подобный элемент содержит все данные, которые необходимы для его расшифровки. Файлы размером менее 262 144 байта зашифровываются полностью, а в окончании находится код, содержащий зашифрованный ключ AES вместе с остальными данными, такими как исходное имя файла, что позволяет выполнить полную расшифровку. Стоит отметить, что файлы, размер которых превышает 262 144 байта, шифруются лишь частично, однако и в этом случае использовать их не удастся. Такой способ работы вымогателя приводит к тому, что крупные файлы после шифрования еще больше увеличиваются в размере.

Вот пара примеров сообщений программы CrySiS с требованием выкупа:

Globe

Данная программа, существующая примерно с августа 2016 года, написана на языке Delphi и обычно упакована UPX. Некоторые варианты также упакованы при помощи установщика Nullsoft:

- изменять конечное имя исполняемого файла в папке %APPDATA%;

- изменять расширение зашифрованных файлов;

- изменять список типов файлов (расширений), которые будут зашифрованы;

- изменять сообщение с требованием денег, имеющее формат HTML;

- включать и выключать шифрование имен файлов;

- включать проверку песочниц (VirtualBox, VirtualPC, Vmware, Anubis);

- включать автозапуск вредоносной программы;

- включать удаление вирусом точек восстановления и прочее.

Так как злоумышленники могут изменять программу, мы столкнулись со множеством различных вариантов создания зашифрованных файлов с разнообразными расширениями.

Примечательно, что программа-вымогатель имеет режим отладки, который может быть включен при помощи следующей настройки реестра:

Вирус блокирует файлы при помощи алгоритмов RC4 или BlowFish. Когда программа-вымогатель настроена на шифрование имен файлов, она выполняет его при помощи того же алгоритма, который использовался в отношении самого файла. Затем название шифруется при помощи собственной реализации кодирования Base64.

Вот несколько примеров созданных расширений, которые могут быть расшифрованы при помощи утилиты Avast:

- .globe

- .GSupport3

- .siri-down@india.com

- .zendrz

- .decryptallfiles@india.com

- .MK

Не платите вымогателям! Используйте дешифратор для файлов Globe.

NoobCrypt

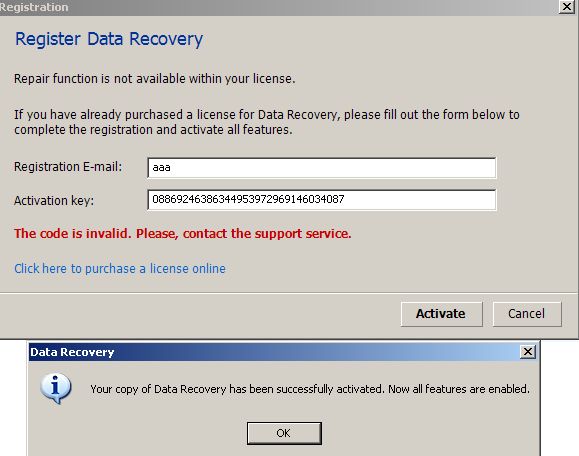

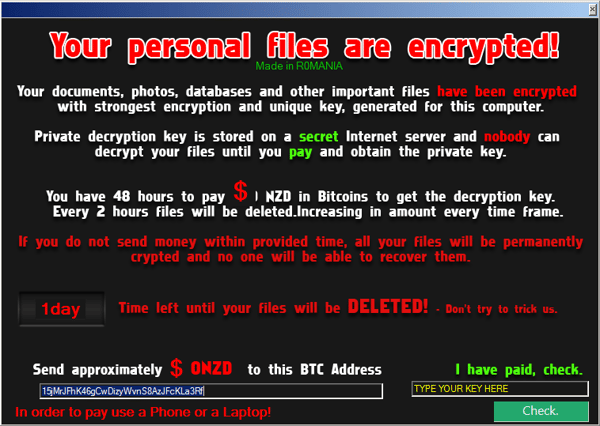

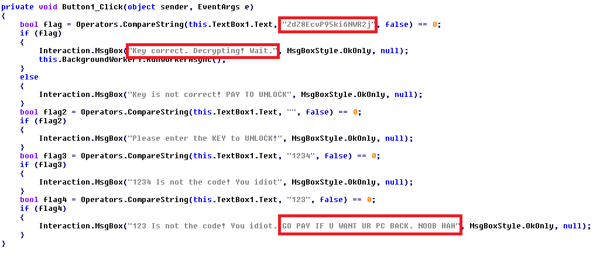

NoobCrypt, который я открыл летом 2016 года, написан на языке C# и использует алгоритм шифрования AES256. Программа имеет запоминающийся графический интерфейс, который отображается после блокировки доступа к файлам.

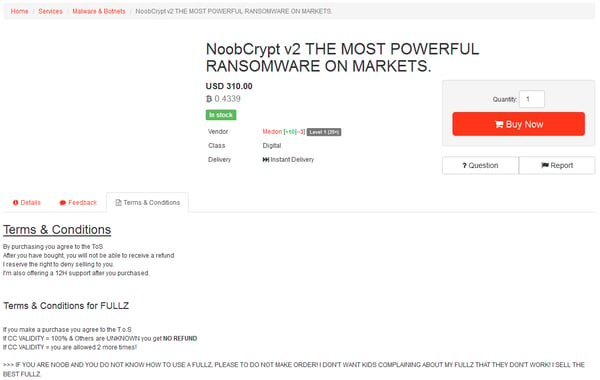

Вскоре после публикации кодов, исследователь программ-вымогателей с сетевым именем xXToffeeXx сообщил нам о создании новой версии NoobCrypt, которая рекламировалась во множестве магазинов в сетях Darknet. Стоимость этой версии, находящейся в продаже, составляет $300.

Как видно на снимке внизу, автор даже упоминает мое имя на экране с инструкциями по выплате денег и за что-то меня благодарит. Возможно, за то, что я дал этому набору некачественного кода соответствующее название (теперь оно используется официально).

Сегодня мы представляем инструмент для дешифровки NoobCrypt, подходящий для всех его известных версий. Процесс разблокировки теперь выглядит намного проще, чем подбор нужного кода. Теперь вам не нужно платить деньги за предоставление ключа. И тем более полагаться на расшифровку своих файлов программе-вымогателю.

Ознакомьтесь с описанием программы NoobCrypt и инструментом для дешифровки на нашем сайте.

Как не стать жертвой программы-вымогателя

Прежде всего убедитесь, что на всех ваших устройствах установлен антивирус, например Avast (даже смартфоны могут быть заражены программой-вымогателем). Антивирус сможет заблокировать программы-вымогатели еще до того, как они причинят ущерб.

Следующая составляющая собственной безопасности — рациональность и предусмотрительность. Распространители программ-вымогателей часто используют методы социальной инженерии, чтобы обманом заставлять людей скачивать вредоносное ПО. Будьте осторожны при открытии ссылок и подозрительных вложений в почте, а также при скачивании материалов из Интернета. Убедитесь в надежности отправителя сообщения, скачивайте программное обеспечение только с доверенных сайтов.

Необходимо также выполнять регулярное и правильное резервное копирование своих данных. Храните резервные копии данных удаленно, иначе они могут также быть заблокированы вредоносным ПО.

Если вам не повезло и вы стали жертвой программ-вымогателей, попробуйте наши инструменты для дешифровки и проверьте, сможем ли мы помочь вам вернуть свои файлы!

Выражаю благодарность своим коллегам, Ладиславу Зезуле (Ladislav Zezula ) и Петру Щепански (Piotr Szczepanski), за подготовку дешифраторов, а также Яромиру Горейши (aromír Hořejší) за его анализ программы Alcatraz Locker.

Читайте также:

- Как быстро развиваются вирусы

- Вирусы герпеса вызывающие невралгию

- Передается ли вирус папилломы от собак к человеку

- Какая концентрация спирта убивает вирусы

- Конкор кор при гепатите в

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Copyright © Иммунитет и инфекции