Нет доступа к локальной сети из-за вируса

Проблема эпидемии сетевых червей актуальна для любой локальной сети. Рано или поздно может возникнуть ситуация, когда в ЛВС проникает сетевой или почтовый червь, который не детектируется применяемым антивирусом. Сетевой вирус распространяется по ЛВС через не закрытые на момент заражения уязвимости операционной системы или через доступные для записи общие ресурсы. Почтовый вирус, как следует из названия, распространяется по электронной почте при условии, что он не блокируется клиентским антивирусом и антивирусом на почтовом сервере. Кроме того, эпидемия в ЛВС может быть организована изнутри в результате деятельности инсайдера. В данной статье мы рассмотрим практические методики оперативного анализа компьютеров ЛВС с применением различных средств, в частности с помощью авторской утилиты AVZ.

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Поиск зараженных ПК

Для поиска зараженных ПК в сети можно применять как минимум три методики:

- автоматический удаленный анализ ПК — получение информации о запущенных процессах, загруженных библиотеках и драйверах, поиск характерных закономерностей — например процессов или файлов с заданными именами;

- исследование трафика ПК с помощью сниффера — данный метод очень эффективен для отлова спам-ботов, почтовых и сетевых червей, однако основная сложность в применении сниффера связана с тем, что современная ЛВС строится на базе коммутаторов и, как следствие, администратор не может осуществлять мониторинг трафика всей сети. Проблема решается двумя путями: запуском сниффера на маршрутизаторе (что позволяет осуществлять мониторинг обмена данными ПК с Интернетом) и применением мониторинговых функций коммутаторов (многие современные коммутаторы позволяют назначить порт мониторинга, на который дублируется трафик одного или нескольких портов коммутатора, указанных администратором);

- исследование нагрузки на сеть — в данном случае очень удобно применять интеллектуальные коммутаторы, которые позволяют не только оценивать нагрузку, но и удаленно отключать указанные администратором порты. Данная операция существенно упрощается при наличии у администратора карты сети, на которой имеются данные о том, какие ПК подключены к соответствующим портам коммутатора и где они расположены;

- применение ловушек (honeypot) — в локальной сети настоятельно рекомендуется создать несколько ловушек, которые позволят администратору своевременно обнаружить эпидемию.

Автоматический анализ ПК можно свести к трем основным этапам:

- проведение полного исследования ПК — запущенные процессы, загруженные библиотеки и драйверы, автозапуск;

- проведение оперативного обследования — например поиск характерных процессов или файлов;

- карантин объектов по определенным критериям.

Все перечисленные задачи можно решить при помощи авторской утилиты AVZ, которая рассчитана на запуск из сетевой папки на сервере и поддерживает скриптовый язык для автоматического обследования ПК. Для запуска AVZ на компьютерах пользователей необходимо:

- Поместить AVZ в открытую для чтения сетевую папку на сервере.

- Создать в этой папке подкаталоги LOG и Qurantine и разрешить пользователям запись в них.

- Запустить AVZ на компьютерах ЛВС при помощи утилиты rexec или логон-скрипта.

Запуск AVZ на шаге 3 должен производиться при таких параметрах:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Рис. 1. Редактор скриптов AVZ

Рассмотрим три типовых скрипта, которые могут пригодиться в ходе борьбы с эпидемией. Во-первых, нам потребуется скрипт для исследования ПК. Задача скрипта — произвести исследование системы и создать протокол с результатами в заданной сетевой папке. Скрипт имеет следующий вид:

// Включение сторожевого таймера на 10 минут

// Запуск сканирования и анализа

//Завершение работы AVZ

В ходе выполнения данного скрипта в папке LOG (предполагается, что она создана в каталоге AVZ на сервере и доступна пользователям для записи) будут создаваться HTML-файлы с результатами исследования компьютеров сети, причем для обеспечения уникальности в имя протокола включается имя исследуемого компьютера. В начале скрипта располагается команда включения сторожевого таймера, который принудительно завершит процеcc AVZ через 10 минут в случае, если в ходе выполнения скрипта возникнут сбои.

Протокол AVZ удобен для изучения вручную, однако для автоматизированного анализа он мало пригоден. Кроме того, администратору часто известно имя файла вредоносной программы и требуется только проверить наличие или отсутствие данного файла, а при наличии — поместить в карантин для анализа. В этом случае можно применить скрипт следующего вида:

// Включение сторожевого таймера на 10 минут

// Поиск вредоносной программы по имени

QuarantineFile(‘%WinDir%\smss.exe’, ‘Подозрение на LdPinch.gen’);

QuarantineFile(‘%WinDir%\csrss.exe’, ‘Подозрение на LdPinch.gen’);

//Завершение работы AVZ

В этом скрипте задействуется функция QuarantineFile, которая совершает попытку карантина указанных файлов. Администратору остается только проанализировать содержимое карантина (папка Quarantine\сетевое_имя_ПК\дата_каратина\) на наличие помещенных в карантин файлов. Следует учесть, что функция QuarantineFile автоматически блокирует помещение в карантин файлов, опознанных по базе безопасных AVZ или по базе ЭЦП Microsoft. Для практического применения данный скрипт можно усовершенствовать — организовать загрузку имен файлов из внешнего текстового файла, проверять найденные файлы по базам AVZ и формировать текстовый протокол с результатами работы:

// Поиск файла с указанным именем

function CheckByName(Fname : string) : boolean;

if Result then begin

case CheckFile(FName) of

-1 : S := ‘, доступ к файлу блокируется’;

1 : S := ‘, опознан как Malware (‘+GetLastCheckTxt+’)’;

2 : S := ‘, подозревается файловым сканером (‘+GetLastCheckTxt+’)’;

3 : exit; // Безопасные файлы игнорируем

AddToLog(‘Файл ‘+NormalFileName(FName)+’ имеет подозрительное имя’+S);

//Добавление указанного файла в карантин

SuspNames : TStringList; // Список имен подозрительных файлов

// Проверка файлов по обновляемой базе данных

if FileExists(GetAVZDirectory + ‘files.db’) then begin

AddToLog(‘База имен загружена - количество записей = ‘+inttostr(SuspNames.Count));

for i := 0 to SuspNames.Count - 1 do

AddToLog(‘Ошибка загрузки списка имен файлов’);

Для работы данного скрипта необходимо создать в папке AVZ доступные пользователям для записи каталоги Quarantine и LOG, а также текстовый файл files.db — каждая строка данного файла будет содержать имя подозрительного файла. Имена файлов могут включать макросы, наиболее полезные из которых — %WinDir% (путь к папке Windows) и %SystemRoot% (путь к папке System32). Другим направлением анализа может стать автоматическое исследование списка процессов, запущенных на компьютерах пользователей. Информация о запущенных процессах есть в протоколе исследования системы, но для автоматического анализа удобнее применять следующий фрагмент скрипта:

// Обновление списка процессов

AddToLog(‘Количество процессов = ‘+IntToStr(GetProcessCount));

// Цикл анализа полученного списка

for i := 0 to GetProcessCount - 1 do begin

S1 := S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Поиск процесса по имени

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 then

S := S + GetProcessName(i)+’,’;

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

В завершение рассмотрим последний из полезных скриптов анализа — скрипт автоматического карантина всех файлов, которые не опознаются по базе безопасных AVZ и по базе ЭЦП Microsoft:

Автоматический карантин изучает запущенные процессы и загруженные библиотеки, службы и драйверы, около 45 способов автозапуска, модули расширения браузера и проводника, обработчики SPI/LSP, задания планировщика, обработчики системы печати и т.п. Особенностью карантина является то, что файлы в него добавляются с контролем повторов, поэтому функцию автокарантина можно вызывать многократно.

Достоинство автоматического карантина заключается в том, что с его помощью администратор может оперативно собрать потенциально подозрительные файлы со всех компьютеров сети для их изучения. Простейшей (но весьма эффективной на практике) формой изучения файлов может быть проверка полученного карантина несколькими популярными антивирусами в режиме максимальной эвристики. Следует отметить, что одновременный запуск автокарантина на нескольких сотнях компьютеров может создать высокую нагрузку на сеть и на файловый сервер.

Исследование трафика можно проводить тремя способами:

- вручную при помощи снифферов;

- в полуавтоматическом режиме — в данном случае сниффер собирает информацию, и затем его протоколы обрабатываются либо вручную, либо некоторым ПО;

- автоматически при помощи систем обнаружения вторжений (IDS) типа Snort (http://www.snort.org/) либо их программных или аппаратных аналогов. В простейшем случае IDS состоит из сниффера и системы, анализирующей собираемую сниффером информацию.

Система обнаружения вторжений является оптимальным средством, так как позволяет создавать наборы правил для обнаружения аномалии в сетевой активности. Второе ее преимущество состоит в следующем: большинство современных IDS позволяют размещать агенты мониторинга трафика на нескольких узлах сети — агенты собирают информацию и передают ее. В случае же применения сниффера очень удобно пользоваться консольным UNIX-сниффером tcpdump. Например, для мониторинга активности по порту 25 (протокол SMTP) достаточно запустить сниффер с командной строкой вида:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

В данном случае ведется захват пакетов через интерфейс em0; информация о захваченных пакетах будет сохраняться в файле smtp_log.txt. Протокол сравнительно просто анализировать вручную, в данном примере анализ активности по порту 25 позволяет вычислить ПК с активными спам-ботами.

В качестве ловушки (Honeypot) можно использовать устаревший компьютер, производительность которого не позволяет применять его для решения производственных задач. Например, в сети автора в качестве ловушки успешно применяется Pentium Pro c 64 Мбайт оперативной памяти. На этот ПК следует установить наиболее распространенную в ЛВС операционную систему и выбрать одну из стратегий:

- Установить операционную систему без пакетов обновлений — она будет индикатором появления в сети активного сетевого червя, эксплуатирующего любую из известных уязвимостей для данной операционной системы;

- установить операционную систему с обновлениями, которые установлены на других ПК сети — Honeypot будет аналогом любой из рабочих станций.

Каждая из стратегий имеет как свои плюсы, так и минусы; автор в основном применяет вариант без обновлений. После создания Honeypot следует создать образ диска для быстрого восстановления системы после ее повреждения вредоносными программами. В качестве альтернативы образу диска можно использовать системы отката изменений типа ShadowUser и его аналогов. Построив Honeypot, следует учесть, что ряд сетевых червей ищут заражаемые компьютеры путем сканирования диапазона IP, отсчитываемого от IP-адреса зараженного ПК (распространенные типовые стратегии — X.X.X.*, X.X.X+1.*, X.X.X-1.*), — следовательно, в идеале Honeypot должен быть в каждой из подсетей. В качестве дополнительных элементов подготовки следует обязательно открыть доступ к нескольким папкам на Honeypot-системе, причем в данные папки следует положить несколько файлов-образцов различного формата, минимальный набор — EXE, JPG, MP3.

Рис. 2. Создание и настройка предупреждения о сетевой активности

В качестве предупреждения удобнее всего использовать сообщения электронной почты, отправляемые на почтовый ящик администратора, — в этом случае можно получать оперативные оповещения от всех ловушек в сети. Кроме того, если сниффер позволяет создавать несколько предупреждений, есть смысл дифференцировать сетевую активность, выделив работу с электронной почтой, FTP/HTTP, TFTP, Telnet, MS Net, повышенный трафик более 20-30 пакетов в секунду по любому протоколу (рис. 3).

Рис. 3. Письмо-оповещение, высылаемое

в случае обнаружения пакетов, соответствующих заданным критериям

При организации ловушки неплохо разместить на ней несколько применяемых в сети уязвимых сетевых служб или установить их эмулятор. Простейшим (и бесплатным) является авторская утилита APS, работающая без инсталляции. Принцип работы APS сводится к прослушиванию множества описанных в ее базе портов TCP и UDP и выдаче в момент подключения заранее заданного или случайно генерируемого отклика (рис. 4).

Рис. 4. Главное окно утилиты APS

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

// Эвристическая чистка системы

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

// Включение протоколирования BootCleaner

// Импорт в задание BootCleaner списка файлов, удаленных скриптом

Расскажу вам как решить одну проблему, с которой сегодня столкнулся сам. Интернет к компьютеру (в моем случае это ноутбук) подключен по сетевому кабелю. Включаю компьютер и вижу, что интернет не работает. Возле иконки подключения в трее стоит красный крестик. Интернет у меня подключен от маршрутизатора. Думаю, это не имеет значение. Кабль может быть подключен напрямую от интернет-провайдера.

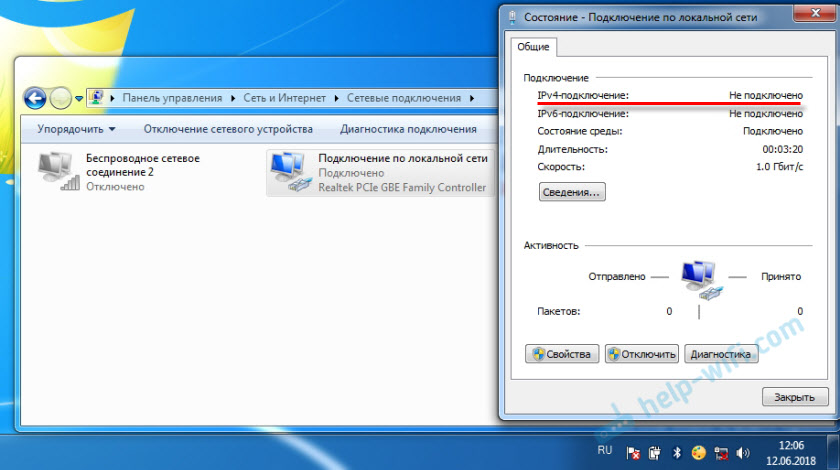

Это все в Windows 7. Так как у меня на компьютере установлено две системы, то загружаюсь в Windows 10 не отключая кабель и там интернет работает. Значит проблема точно не в кабеле, не в роутере (у вас может быть подключение напрямую) и не в сетевой карте компьютера. Значит что-то в сетевых настройках Windows 7, или с драйвером сетевой карты. Вот так выглядит статус подключения (или будет значок Wi-Fi, если он есть на вашем компьютере) :

Сетевой кабель подключен, все включено и должно работать. Вытянул кабель, подключил обратно – не работает.

Ну ладно, думаю, может система вообще не видит, что сетевой кабель подключен. Такое бывает, писал об этом в статье Сетевой кабель не подключен. Что делать, если он подключен но не работает. Дальше еще интереснее. Захожу в "Сетевые адаптеры" а там возле "Подключение по локальной сети" (в Windows 10 это "Ethernet") статус "Подключено".

Вот это уже странно. Открываю "Состояние" адаптера (нажав на него правой кнопкой мыши) "Подключение по локальной сети" (у вас это может быть "Ethernet") и вижу, что IPv4: не подключено. Принято и отправлено пактов – 0. Не редко бывает, когда статус IPv4 без доступа к интернету или сети. На IPv6 можно не обращать внимание, если интересно, то подробнее читайте здесь. Но в данной ситуации все немного иначе.

Попробовал отключить и заново включить "Подключение по локальной сети" (через меню, которое вызывается нажатием правой кнопки мыши по адаптеру) , дальше удалил сетевую карту с диспетчера устройств и перезагрузил компьютер, сделал сброс сетевых настроек – ничего не помогло. Но решение я все таки нашел. Когда решил проверить компоненты этого подключения.

Как я решил эту проблему с сетевым подключением

Открыл свойства "Подключение по локальной сети" (напомню, что в вашем случае это может быть "Ethernet") .

И в списке компонентов увидел "NDISKHAZ LightWeight Filter". Точно знаю, что подобных компонентов там быть не должно. Убрал галочку воле "NDISKHAZ LightWeight Filter" (отключив) его и нажал "Ok".

Интернет сразу заработал. Возможно, понадобится еще перезагрузить компьютер. Вместо статуса "Подключено" появилось название сети (роутера) . А иконка подключения в трее стала нормальной.

У вас там может быть какой-то другой "странный" компонент. Просто попробуйте его отключить, ничего страшного не случится. Если не поможет – включите обратно. Это еще антивирус Avast любит подсунуть туда свой компонент, из-за которого подключение без доступа к интернету.

Как позже выяснилось, компонент "NDISKHAZ LightWeight Filter" (из-за которого не работал интернет по локальной сети) появился после установки программы MyPublicWiFi, о которой я собираюсь писать статью. Возможно, такую же проблему могут спровоцировать и другие программы, с помощью которых можно раздавать интернет по Wi-Fi. Или программы, которые каким-то образом интегрируют свои сетевые настройки в Windows.

Буду очень рад, если мой опыт вам пригодится. Пишите в комментариях!

Спасибо помогло! Компонент правда, другой был, но его отключение помогло.

Пожалуйста! А какой у вас был, если не секрет?

Извините, но с вашего сообщения понять проблему невозможно.

День добрый!

Проблема: пропадает соединение LAN через сетевую карту PCI-E x1. Все работает через сетевую на материнской плате (Х79). При включении внешней сетевой — сначала все работает, инет есть, но спустя какое-то время (по разному) сеть пропадает (красный крест-сетевой кабель не подключен), но диоды сетевой светятся. До переустановки Win 10, при разрыве сети еще и синий экран выскакивал с последующей перезагрузкой. Драйвера были установлены как автоматически так и через утилиты (свежайшие). Сетевая RTL 8114 v4/

Добрый день. Если драйвера новые и через встроенную сетевую карту все работает, то скорее всего такие проблемы из-за аппаратных проблем с сетевым адаптером, который подключен через PCI-E. В другой слот PCI-E не пробовали ее подключать (если есть свободный), или на другом компьютере тестировать?

Могу посоветовать еще заменить драйвер на другой для этой карты из списка уже установленных. Подробнее читайте здесь. Обратите внимание, что статья написана на примере Wi-Fi адаптера. А вы будете все делать для LAN.

Подскажите как быть, пожалуйста. Подключаю ПК к интернету через кабель. ip адрес настроен.

Здравствуйте , у меня хорошо работал интернет , и вдруг загорелся красный крестик и перестал работать интернет . С кабелем всё хорошо , не пойму в чём проблема 😕

Здравствуйте. На каком устройстве? По кабелю от этого роутера (если подключение через роутер) на других устройствах интернет работает?

Попробуйте вытянуть и обратно подключить кабель. Перезагрузите роутер. Подключите кабель в другой порт на роутере.

Возможно, сгорела сетевая карта.

Здравствуйте. У меня локальный сеть на 50 ПК. В 4 точках беспроводные стоит. Всю систему перезагружаю в беспроводных раздает интернет. И через где то минут 2, перестает раздавать. А по LAN есть. Серверов проверил и перенастроил. Все в норме как положено. Не могу понять что происходить. Из за этой проблемы менял коммутатор и кабелей. Что можете советовать?

Здравствуйте. Ничего не могу советовать в этой ситуации. Это глупо. Там большая сеть, к которой у меня нет доступа. Откуда же мне знать, в чем там проблема.

Добрый день. Столкнулся с проблемой , На моём ноутбуке Samsung всегда Была беспроводной подключении к сети . Перестал пользоватся ноутбуком , Потом вновь запустила его , Если чего подключиться к интернету я мог только через кабель . Но как я вышел указал да этого я всегда пользовался беспроводным подключением к сети то-есть через роутер. Подскажите пожалуйста , Что делать в такой ситуации . Также ноутбук не видит ним никаких вайфай сетей. Заранее спасибо .

Добрый вечер.У меня аналогичная проблема с Windows 7. Подключение по Wi-Fi есть, но значок говорит об обратном.

Сделала все так, как вы написали. Пошла в компоненты, нашла подозрительный, в моем случае — ESET Personal Firewall, но снятие галочки не помогло. Не помогло так же и удаление компонента. В обеих случаях перезагружала ноутбук. После удаления обнаружила, что этот комонент снова на месте и галочка снова стоит… Что это может быть?

Это компонент от вашего антивируса. Возможно, ESET Personal Firewall можно как-то отключить в настройках самого антивируса. Правда не факт, что проблема в этом.

У меня там тоже от ESET фаервол какой-то Epfw NDIS LightWeight Filter но не в нём проблема. Интернет есть, но значек перечеркнут. Появилось после обновления драйверов на блютуз и установки программы BlueSoleil Всё работает но немного раздражает просто

Да, интернет подключен к Wi-Fi, прекрасно работает, вот только значек говорит об обратном.

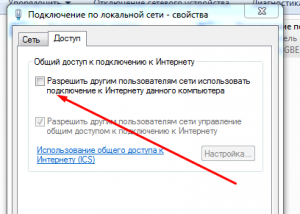

Я понял вопрос. Такая же ерунда часто происходит при раздаче интернета с компьютера по Wi-Fi. Тоже каждый раз приходится выключать/включать общий доступ.

Спасибо огромное!Всех благ!

Кто может помочь

У меня интернет все хорошо работал

А шяс это желтый значок и не работает интернет

Добрый день. При подключении к другим сетям интернет работает?

Какая Windows на ноутбуке?

Спасибо огромное.

Я все перепробовал не мог понять в чем же проблема и обновлял сетевую и кабели другие пррбывал и к разным маршрутизаторам подключал а тут оказалось все проще, спасибо ещё раз!

Здравствуйте. Странная проблема, конечно. А сброс сети Windows не пробовали делать?

Ни один сайт в Microsoft Edge не открывается? Что в других браузерах (кроме Firefox)?

Ни один не открывается, только через 3g-модем. Других браузеров нет. Internet explorer точно так же не хочет через сеть работать, ощущение, что 3g-к прописал какие-то свои настройки в них.

Поставил ещё хром. Включал и через 3g и через сеть, всё в норме. А майкрософтовские чудят.

Без понятия в чем может быть дело (если сброс настроек сети и самого браузера не помог).

Добры день всем! Бегло прочитав вопросы хочу поделиться мнением. Вот лично мое: в течении последних семи лет я тесно дружу с компьютером. из них первые три я *защищал* его то авастом то касперским то пандой то еще каким то г…ном.

Итак к чему пришел — никакие антивирусы вам не помогут и не нужны в принципе. хуже того они и есть самый страшный вирус. например если поставить аваст то даже через реестр его не вычистить. не пустит. А что бы не словить вирус просто не лазьте где попало. а если поймали переустанавливайтесь и все дела. а данные умные люди хранят на D диске или на выносном диске или в дроп боксе или на яндекс диске…куча вариантов не потерять инфу. только д..рак ставит систему и все остальное на один диск.

Теперь про потерю связи . Очень часто слетает галка в меню _включить сетевое обнаружение_ Находится это : Идем в панель управления — далее центр управления сетями и общим доступом — далее слева вверху находим *изменить дополнительные параметры общего доступа* щелкаем и в открывшемся меню ставим точку напротив *включить сетевое обнаружение* . Ваш компьютер увидит и проводной модем и беспроводной. болячка у всех одинаковая. особенно для любителей антивируса.

Значит если я вас не убедил то подумайте вот над чем : тот кто написал первый вирус, то написал антивирус. В одном помещении сидят два парня , два друга и один хочет продать антивирус …но угрозы нет а где взять? тогда его друг за соседним компьютером пишет вирус. Так и работают. И касперский и панда и аваст си клинер все без исключения работают по одной схеме. а вы просто не лезьте куда не следует. Лично я пятый год работаю на компьютерах без антивируса и у меня вообще нет проблем. Мне этот вирус не нужен я его не ищу и так называемый антивирус (тот же вирус) не ставлю. и классно живу. Чего и всем желаю . Включайте мозги.

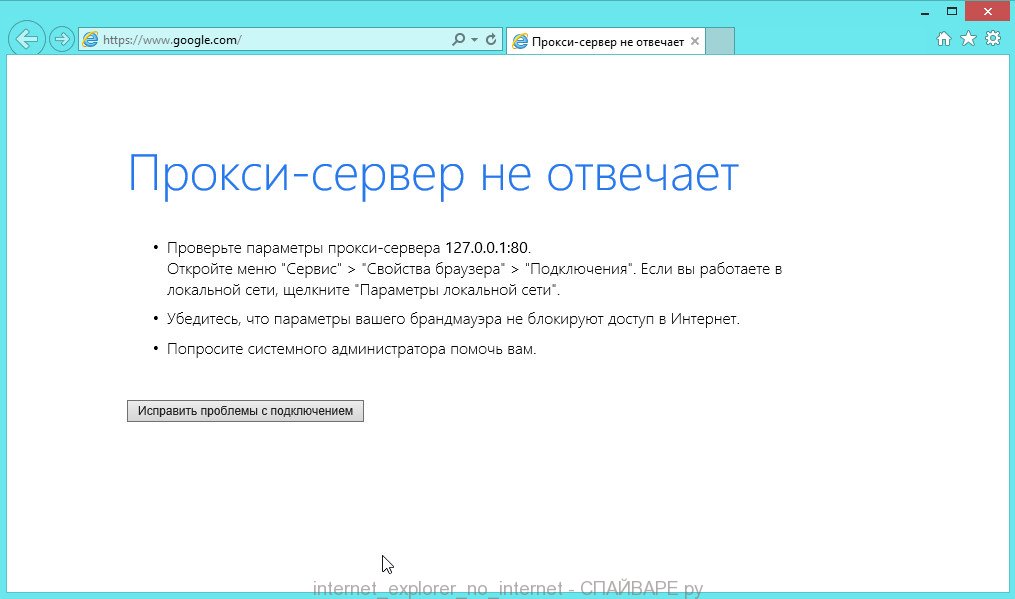

Если вы столкнулись с отсутствием доступа к Интернет или часть сайтов перестали открываться, то возможны два варианта: вирус блокирует доступ к некоторым сайтам или ваш антивирус удалил вредоносную программу, которая изменила настройки операционной системы определяющие соединение с Интернетом. Это могут быть настройки прокси сервера браузера, настройки сетевой карты (Протокол Интернета версии 4), конфигурация LSP стека и др.

Инструкция, которая приведена ниже, поможет вам решить проблемы с доступом к Интернету. Причём используются разнообразные способы, от самых простых, до требующих применения специальных программ. Выполняйте их один за другим. Если доступ к Интернету восстановиться на каком-то из этапов, то вы можете остановиться и не выполнять следующие. В случае возникновения вопросов оставляйте комментарий ниже, задавайте вопрос в разделе Вопросы и Ответы на нашем сайте или обратитесь на наш форум за помощью.

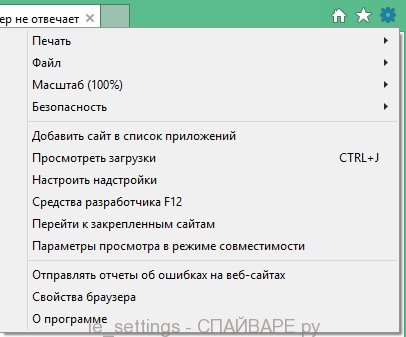

Кликните по пункту Свойства браузера. Вам будет показано окно с несколькими вкладками. Выберите вкладку Подключения.

Кликните по кнопке Настройка сети как показано ниже.

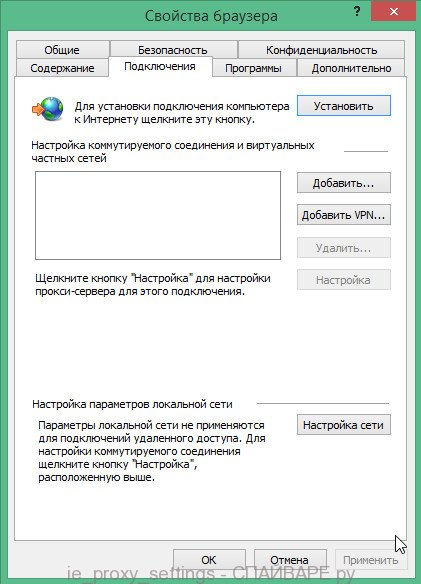

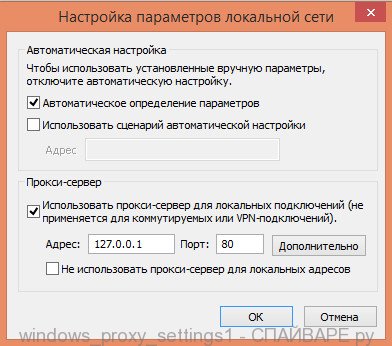

В разделе Прокси-сервер снимите галочку напротив надписи Использовать прокси сервер для локальных подключений. Кликните OK и ещё раз OK.

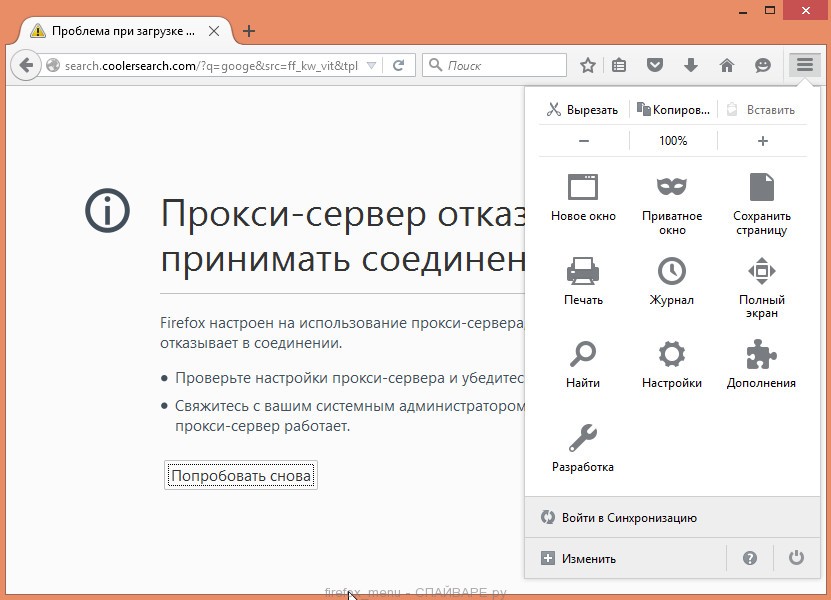

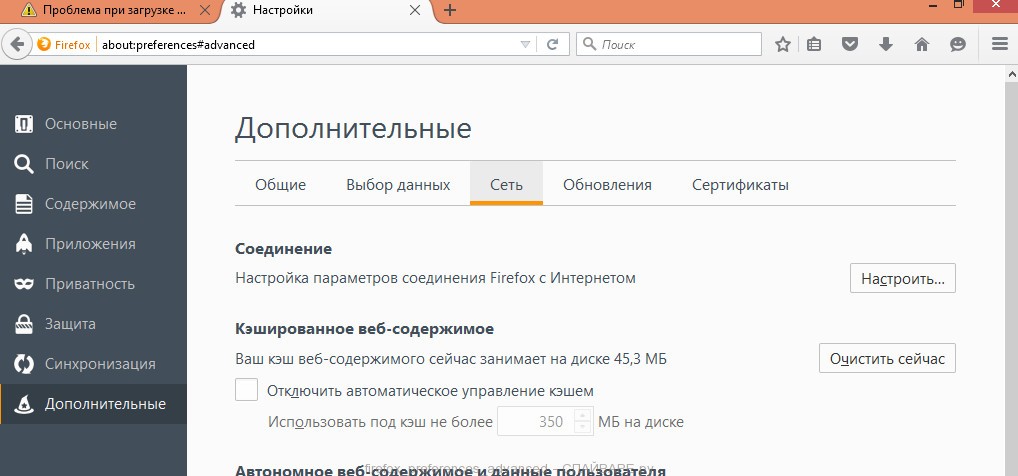

Mozilla Firefox

Здесь кликните по иконке в виде шестерёнки с надписью Настройки. Перед вами откроется окно с настройками Firefox. Кликните по надписи Дополнительные.

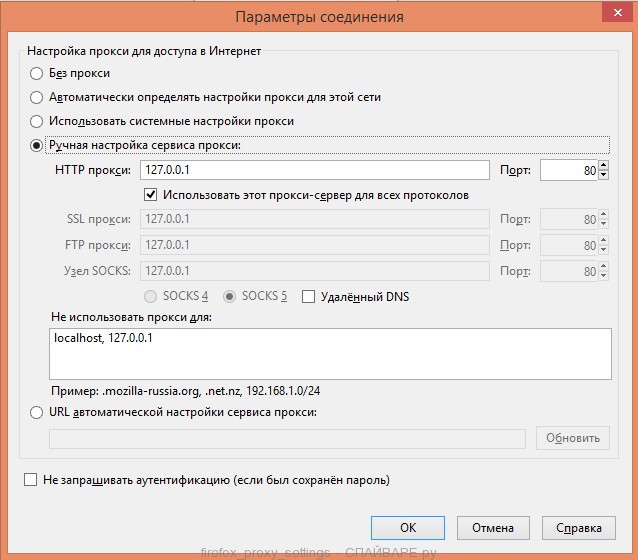

В открывшемся окне, в разделе Соединение, кликните по кнопке Настроить. Это действие откроет настройки определяющие какой прокси сервер должен использовать браузер.

Выберите пункт Без прокси и кликните по кнопке OK. Перезапустите браузер.

Windows XP, Vista, 7

Кликните по кнопке Пуск, в открывшемся меню выберите пункт Сетевые подключения.

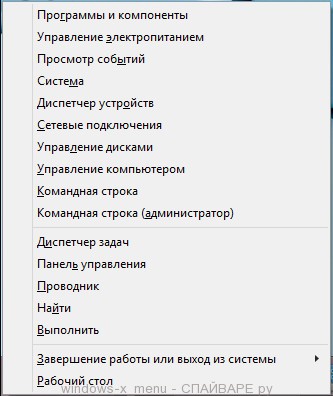

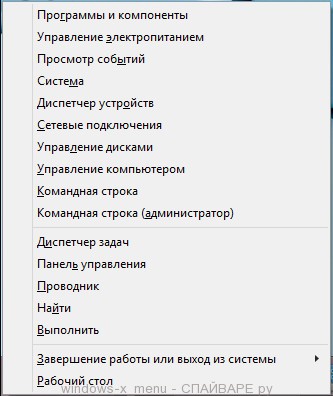

Windows 8, 8.1, 10

Нажмите на клавиатуре одновременно клавиши Windows и клавишу X(Ч). Откроется меню как на следующем рисунке.

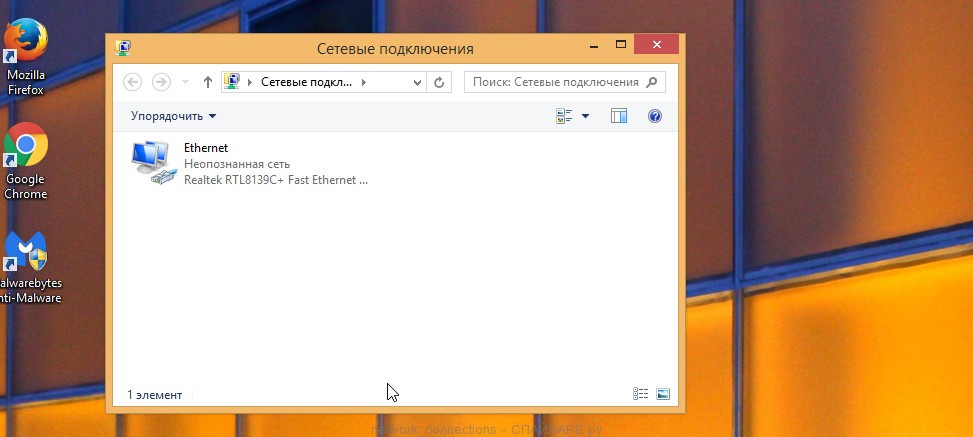

Выберите пункт Сетевые подключения.

Перед вами откроется окно со списком всех сетевых подключений.

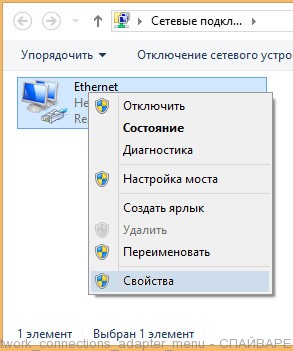

Кликните по названию вашего адаптера (сетевой карты) и выберите пункт Свойства.

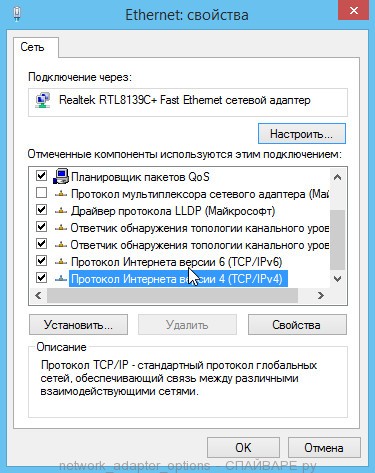

Откроется окно со свойствами выбранного сетевого адаптера. В списке компонентов найдите пункт Протокол Интернета версии 4(TCP/IPv4).

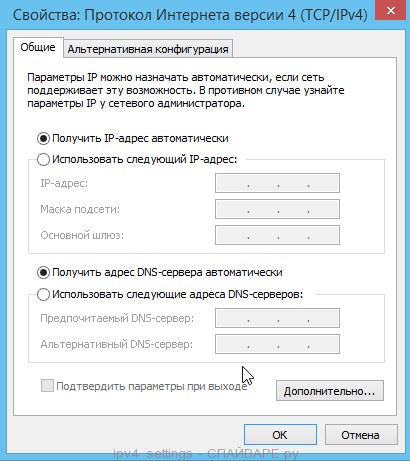

Кликните по выбранному пункту дважды. В открывшемся окне поставьте галочку в пунктах Получить IP-адрес автоматически и Получить адрес ДНС-сервера автоматически.

Кликните OK и ещё раз OK.

Установив эти настройки таким образом, вы дадите возможность Windows получить IP-адрес и адрес ДНС-сервера от роутера, модема или маршрутизатора. Если же ваш компьютер использует статический сетевой адрес, то введите его на предыдущем этапе.

DNS кэш хранит таблицу соответствия имени сайта и его IP-адреса. Некоторые вирусы могут подменять это соответствие и блокировать таким образом открытие тех или иных сайтов, а также перенаправлять пользователей на разнообразные вводящие в заблуждения веб страницы.

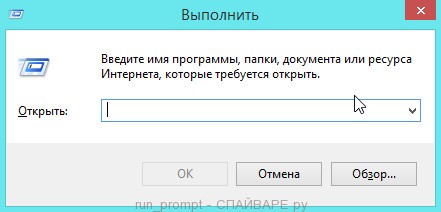

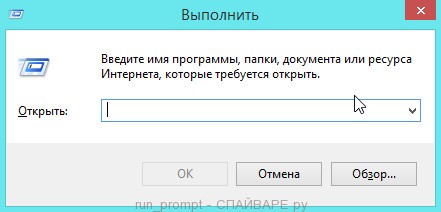

Нажмите на клавиатуре одновременно клавиши Windows и клавишу R(К). Откроется окно Выполнить как на следующем рисунке.

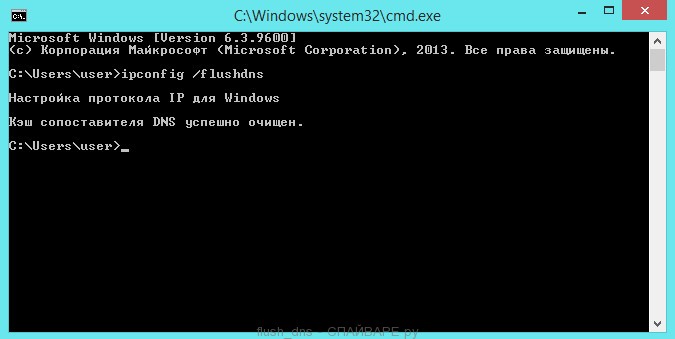

Введите в поле Открыть команду cmd и нажмите Enter. Откроется командная строка. Введите в ней ipconfig /flushdns и нажмите Enter.

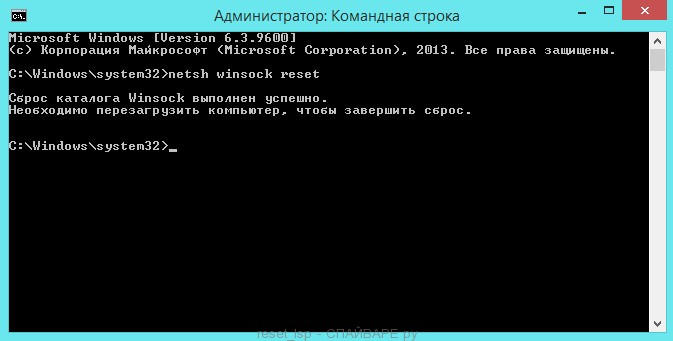

LSP это программная служба в операционной системе Windows, состоящая из нескольких слоёв. Каждый слой определяет одну программу. Вся запрашиваемая из Интернета информация проходит через эту группу слоёв. Таким образом, при неправильном удалении одного из них, или программы, которая привязана к одному из слоёв, происходит сбой в работе всей службы LSP, в результате чего подключение к Интернету становится недоступным.

Windows XP, Vista, 7

Введите в поле Открыть команду cmd и нажмите Enter.

Windows 8, 8.1, 10

Выберите пункт Командная строка (Администратор).

Откроется командная строка. Введите в ней netsh winsock reset и нажмите Enter.

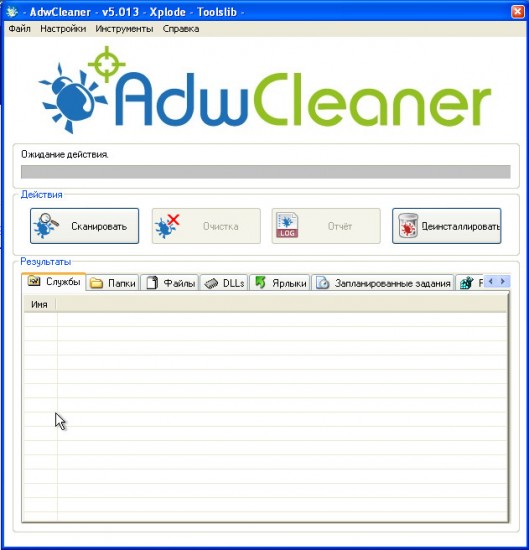

AdwCleaner это небольшая бесплатная утилита созданная программистом Xplode. Она быстро проверит компьютер и удалит компоненты вредоносных программ, которые могут блокировать доступ к Интернету или к отдельным сайтам.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

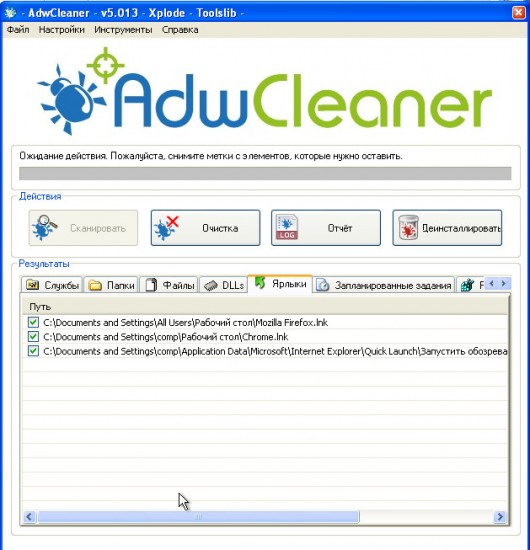

Кликните по кнопке Сканировать. Этот процесс может занять до нескольких десятков минут. Когда сканирование будет завершено, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка. AdwCleaner приступит к очистке компьютера. Для окончания процесса вам потребуется перезагрузить компьютер.

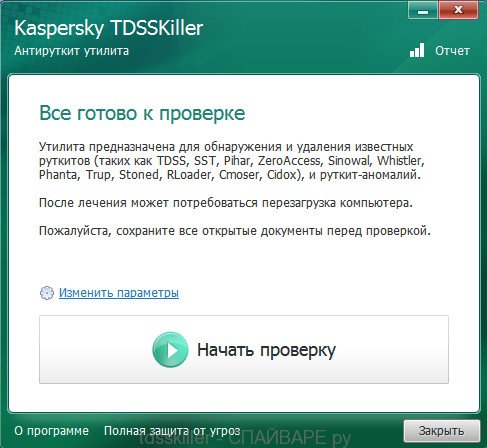

TDSSKiller это бесплатная утилита созданная в лаборатории Касперского. Она может найти и удалить множество разнообразных руткитов таких как TDSS, Cidox, RLoader, Phanta, ZeroAccess, SST, Pihar, Sinowal, Cmoser и им подобных.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. Запустите скачанный файл.

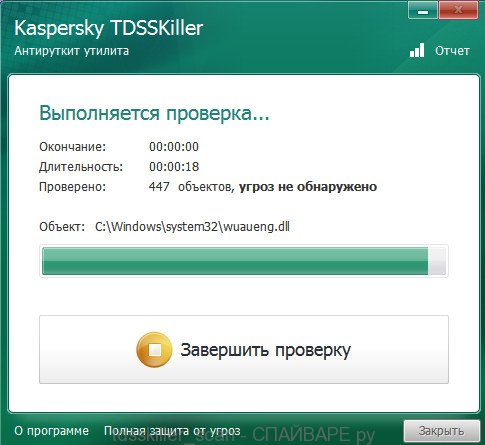

Кликните по кнопке Начать проверку. Программа начнёт проверку вашего компьютера.

Дождитесь окончания сканирования и удаления найденных руткитов. По окончании работы программы требуется перезагрузка компьютера.

Malwarebytes Anti-malware это прекрасная программа, созданная компанией Malwarebytes. Она легко удаляет множество разнообразных троянов, руткитов, вредоносных и потенциально ненужных программ. Программа абсолютно бесплатна для домашнего использования.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. Запустите скачанный файл.

После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда сканирование компьютера закончится, программа Malwarebytes Anti-malware откроет список найденных компонентов вредоносных программ.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера от вредоносных программ, которые могут блокировать доступ в Интернет.

Выполнив эту инструкцию, вы должны решить проблему с отсутствием доступа к Интернету. К сожалению, существуют варианты заражения, когда эта инструкция может вам не помочь, в этом случае обратитесь на наш форум.

Для того чтобы в будущем не заразить свой компьютер, пожалуйста следуйте трём небольшим советам.

1. Всегда старайтесь скачивать программы только с официальных или заслуживающих доверия сайтов.

2. Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

3. Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Читайте также: