Modx evo защита от вирусов

Если вы еще ни разу не задумывались о безопасности своих сайтов, поздравляю вас, ваши сайты скорее всего заражены какой-нибудь гадостью.

Уверены, что это не так? Я буду искренне рад ошибиться. Но практика говорит об обратной тенденции. Огромная армия "веб-разработчиков" ни разу не обновляла движок, не просматривала логи, не проверяла наличие посторонних файлов, не меняла годами пароли. Сплошь и рядом встречаешь вопросы о древних версиях движка, а ведь это потенциальные "счастливчики", которые с высокой степенью вероятности являются частью ботнета.

Безопасность - это то, что может и должно делать вас настоящим параноиком. И как настоящий параноик вы должны делать все, чтобы не заразиться каким-нибудь трояном, дорвеем или шеллом.

Но не надо думать, что MODX это дырявый движок и что его постоянно взламывают. Взламывают абсолютно все движки и данная статья в равной степени относится к любой CMS платной или бесплатной. Вопрос безопасности в большинстве случаев зависит не от движка, а от отношения к безопасности сайта.

Вот несколько профилактических советов, которые не уберегут вас, но хотя бы помогут снизить риск:

Начну с самого банального и уже миллион раз сказанного. Никогда не используйте простые пароли! 123456, qwerty, password, admin, test и т.д. ЗАБУДЬТЕ ИХ НАВСЕГДА! Пароль должен состоять из случайного набора букв и цифр. Записывайте эти пароли и меняйте как можно чаще. И вообще, для кого я в левой колонке генератор паролей повесил?

Для поднятия настроения, которое дальше я вам буду усиленно портить, вот анекдот в тему:

— Извините, Ваш пароль используется более 30 дней, необходимо выбрать новый!

— розы

— Извините, слишком мало символов в пароле!

— розовые розы

— Извините, пароль должен содержать хотя бы одну цифру!

— 1 розовая роза

— Извините, не допускается использование пробелов в пароле!

— 1розоваяроза

— Извините, необходимо использовать как минимум 10 различных символов в пароле!

— 1грёбанаярозоваяроза

— Извините, необходимо использовать как минимум одну заглавную букву в пароле!

— 1ГРЁБАНАЯрозоваяроза

— Извините, не допускается использование нескольких заглавных букв, следующих подряд!

— 1ГрёбанаяРозоваяРоза

— Извините, пароль должен состоять более чем из 20 символов!

— 1ГрёбанаяРозоваяРозаБудетТорчатьИзЗадаЕслиМнеНеДашьДоступПрямоБляСейчас!

— Извините, этот пароль уже занят!

Про пароли и так вроде бы все всё знают, поэтому двигаемся далее. Знаете ли вы, что большинство сайтов на MODX имеют пользователя admin, причем это пользователь с административными правами? У вас не так? Поздравляю! Но большинство просто не догадывается использовать какой-то другой логин для администратора, потому что "так было в уроках". Ну а теперь представьте, что у вас администратор с логином admin и паролем 123456. И уверяю вас, таких умников хватает. Ах, да, вторым по популярности пользователем является manager. Беден и скуп русский язык на английские слова.

Кстати, вы уже 15849 посетитель, который неожиданно для себя решил попробовать подобрать логин и пароль к этому сайту :)

В сравнении с предыдущими двумя пунктами это не менее серьезно, но чтоб вы знали, 99,99% сайтов MODX Evolution имеют один и тот же адрес панели управления, и это не смотря на то, что теперь его можно легко менять. Смена адреса админки конечно же не гарантирует 100% защиты сайта, но потенциальному взломщику может усложнить процесс. Если вы настоящий параноик, вы знаете что нужно делать ;)

Для остальных рассказываю:

Каждый движок обладает признаками, по которым его можно определить с высокой степенью вероятности. Есть такие и у MODX. Но это не означает, что вы должны сообщать всем прохожим, что ключ от вашей квартиры лежит под ковриком в подъезде. Да, кстати, этот сайт сделан на Джумле.

Чем больше прошло времени с момента выхода нового обновления до того момента, как вы решили обновиться, тем больше ваш сайт подвержен уязвимости. Выход новых версий, как правило, сопровождается списком внесенных изменений, в том числе и связанных с устранением дыр в системе безопасности. Этому могут предшествовать публикации о взломах или найденных дырах. Т.е. потенциально каждая новая версия движка снижает безопасность старых версий и подвергает их дополнительному риску. Но если вы любитель острых ощущений, просто проигнорируйте этот пункт.

Скрипты, модули, плагины, сниппеты - сколько всего интересных разработок, которые так и хочется использовать в своих проектах! Фу-фу-фу! Очень часто мы сами закачиваем вирусы на свой сервер. Это тот случай, когда самым опасным и уязвимым элементом сайта является его администратор!

Надежных хостингов не существует. Надежных виртуальных хостигов нет вообще. Миф разрушен. Но большинство сайтов расположены именно на виртуальных хостингах. Но, независимо от типа хостинга, выбирайте тот хостинг, где поддержка будет относиться к вам как заботливая мать к неразумному ребенку, т.е. вытирать вам нос на каждый чих. Пожалуй, это единственный объективный критерий любого хостинга.

Помимо непосредственной безопасности сервера, о которой вам никто ничего рассказывать не будет, у виртуальных хостингов есть еще одна повсеместная беда. Общественные IP адреса, которые вам выдают на виртуальном хостинге, очень часто попадают в блеклисты. Происходит это по понятным причинам, чем больше сайтов на одном IP тем выше вероятность заражения какого-нибудь сайта и как следствие блокировки IP. По этой причине НИКОГДА не заводите почтовый сервер на виртуальном хостинге. А если все таки нужна почта на домене, лучше используйте яндексовскую почту для доменов. Хостеры как могут борятся с этой бедой, но за блеклистами следует следить и самостоятельно, например, с помощью этого сервиса, и напоминать хостеру при необходимости.

Риск попадания в блеклисты резко снижает наличие выделенного IP, но за все в этом мире надо платить.

Настоящий параноик хочет только одного, да и этого немного, да почти что ничего, а конкретно он хочет защищенного соединения с сервером. Поэтому, если есть возможность, которую должен предоставить хостер, отказывайтесь от FTP в пользу SSH. Что это и с чем едят, советую изучить заочно. Скачайте SSH-клиент, например WinSCP и наслаждайтесь процессом. Если же ваш хостинг не предоставляет вам такого удовольствия, а предлагает влачить жалкое существование по FTP каналу, то ни в коем случае не храните свои пароли в FTP-клиенте. И пусть вам сопутствует удача.

Визуальный контроль ни коим образом не обезопасит, но вы имеете шанс своевременно узнать о взломе. А чем раньше вы это узнаете, тем проще будет решить проблему. В первую очередь уделяйте внимание системным сообщениям. Информация о том, что были изменены системные файлы является пожарной тревогой. Срочно ищите что было изменено и к чему это привело.

Периодически проверяйте сайт на подозрительные файлы. В этом вам поможет замечательный скрипт AI-Bolit. Несложная инструкция по установке находится здесь. Если у вас нет достаточных знаний, то просто сверяйте все подозрительные файлы с аналогичными из исходников движка.

Делайте бекапы. И этим все сказано. Кто не сохранился, я не виноват.

Большинство пользователей едят перед компьютером и сильно пачкают едой клавиатуру. Еда гниет и из клавиатуры начинают расползаться страшные и вредные вирусы. Поэтому, обязательно мойте руки до, после и желательно вместо клавиатуры. И это не шутка. Но если быть чуть ближе к теме, то под личной гигиеной я подразумеваю чистоту и безопасность тех устройств, через которые вы подключаетесь к серверу или работаете с сайтом. Не пренебрегайте проверками своего компьютера. Именно через ваш компьютер злоумышленникам проще всего добраться до вашего сайта.

Итак, вы прониклись и стали настоящим параноиком в безопасности вашего сайта. Но вас все равно взломали. А я предупреждал, что советы советами, а вирусы все равно не дремлют, в отличии от вас. И первый вопрос, что делать? Ну и далее по классику, кто виноват?

1. В первую очередь необходимо установить хронологию событий. Надо выяснить когда и как это произошло. Помогут в этом access_log и error_log. Если вы не знаете как их посмотреть, обратитесь к хостеру.

2. Смените все пароли!

3. Просканируйте файлы сайта скриптом AI-bolit или попросите об этом своего хостера. Анализ подозрительных файлов поможет выявить угрозы.

4. Проверьте антивирусом все компьютеры, с которых осуществлялся доступ к сайту. Надеюсь, объяснять, что проверяемый компьютер должен быть на это время отключен от интернета, не нужно?

5. Помните, я говорил вам про бекапы? Если выявить и устранить угрозу не получается, восстановите сайт из резервной копии и обратитесь за помощью к специалистам.

Что такое MODX?

MODX (Модэкс или Модикс) — это бесплатная система управления содержимым (CMS) с элементами фреймворка для разработки веб-приложений.

Есть 2 версии CMS: актуальная MODX Revo и динозавр MODX Evo. Настоятельно рекомендуется использовать именно MODX Revolution.

ТОП-3 уязвимости MODX

Своего врага нужно знать в лицо. Поэтому рассказываем по-порядку о последних официально зафиксированных уязвимостях.

3 место. 11 июля 2018

Один из массовых взломов MODX был зафиксирован летом 2018-го.

Кодовые названия вирусных атак CVE-2018-1000207 и CVE-2018-1000208.

Взлом проходит по 2-3 классическим сценариям. Вирус выдает себя наличием файлов с подозрительными именами: dbs.php и cache.php в корне сайта (а еще бывает там майнер лежит).

Избежать заражения MODX можно при соблюдении двух условий:

- если папка connectors переименована и закрыт к ней доступ;

- переименована папка assets (при использовании компонента gallery).

Проблема в следующем. MODX передает пользовательские параметры в класс phpthumb без необходимой фильтрации. Для заражения сайта используются скрипт /connectors/system/phpthumb.php или любой другой передающий параметры в класс modphpthumb.class.php. Вредоносный скрипт получает на вход имена функций и параметры через куки. С помощью полученных данных происходит косвенный вызов этих функций. Например, если у вас установлен плагин Gallery (классика жанра), то атака может происходить через скрипт: /assets/components/gallery/connector.php.

Если сайт размещен на аккаунте виртуального хостинга без изоляции сайтов, то данный backdoor позволяет заразить не только хакнутый сайт, но и его “соседей”.

Найти и удалить вирусные файлы, обновить CMS до последней версии.

2 место. 27 октября 2018

Уже через три месяца после предыдущей атаки, была зафиксирована новая уязвимость. На этот раз в сниппете AjaxSearch.

Найти и удалить вирусные файлы, обновить сниппет до последний версии.

1 место. 24 апреля 2019

Самая свежая угроза MODX зафиксирована весной 2019-го.

Проверить свой сайт на такую уязвимость можно следующим образом. Введите в строку любого браузера адрес вашего домена + /setup.

Зайти через SSH или FTP на свой сервер и удалить этот каталог.

Обнаружение вирусов на живых примерах

Теперь на наглядных примерах рассказываю, как может проявлять себя вирус. Под уязвимость попал сайт на системе MODX Revolution 2.6.5-pl. Сразу стоит отметить, что внешне вирус себя особо не выдавал. Т.е. сайт не падал, не было редиректов на странные страницы, картинки отображались корректно и так далее.

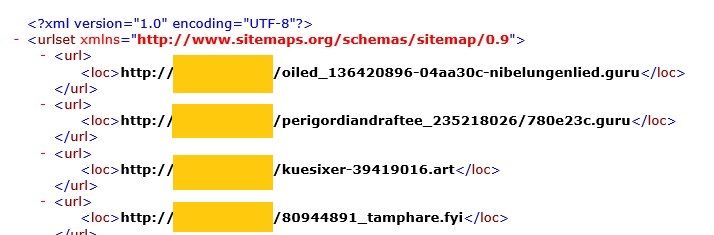

Над сайтом проводились работы по сео-оптимизации, в том числе оптимизировалась карта сайта. В один не очень прекрасный день, был скачан файл sitemap.xml, для анализа его корректности. Открыв карту сайта, увидел такую картину:

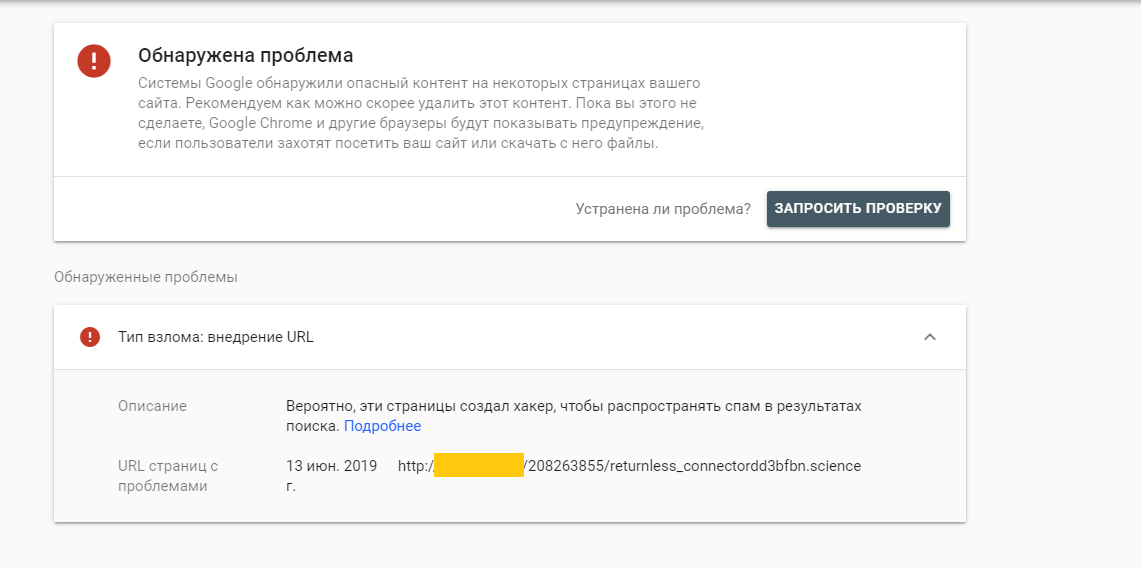

В хвост url-адресов сайта прописался мусор, сгенерированный вирусом. Проверив в админке правила заполнения карты, я не нашел никаких следов деятельности паразита. Оказалось, что карту просто подменили. Первым делом вернул корректный сайтмап, а потом сразу “побежал” в Google Search Console и Яндекс.Вебмастер за письмами счастья. Пришло уведомление только от гугла, он оказался очень шустрым, когда не надо. В личном кабинете ожидало сообщение о нарушении безопасности.

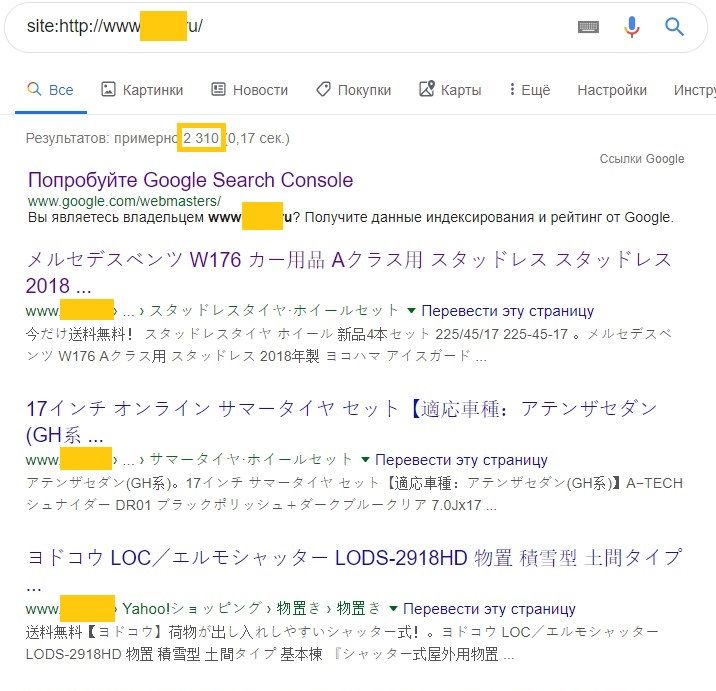

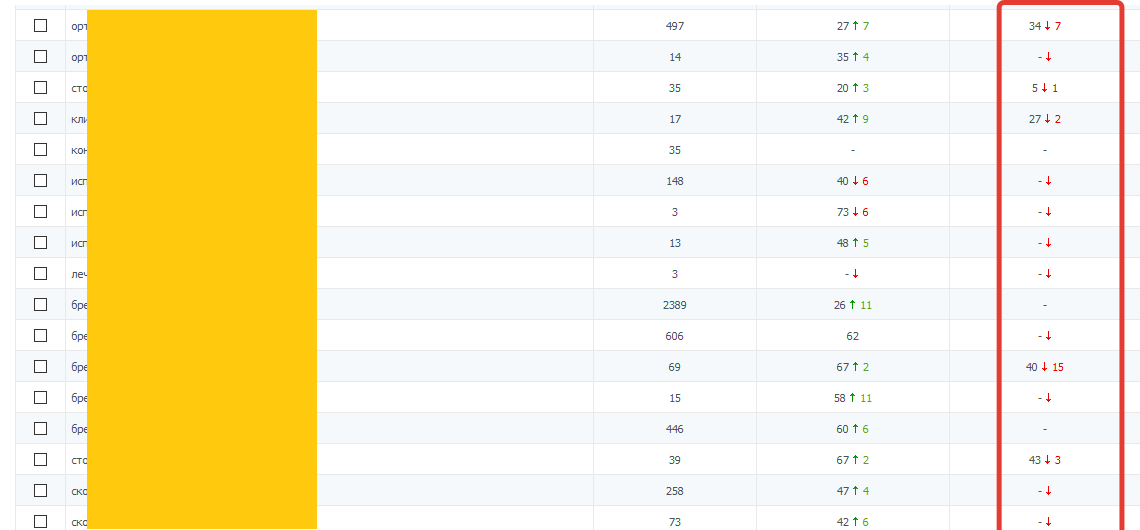

Понятно. Далее проверил, что творится в индексе гугла и ужаснулся. Японская вакханалия! Как я дальше узнал, это японский SEO-спам.

С этим все понятно, а что думает на этот счет Яндекс? Да ничего. Вирус, как оказалось, чисто гугловый. Хоть одна хорошая новость. Почему так? Есть отличный сервис, который позволяет смотреть на сайт глазами поискового робота.

Выбираем в параметрах просмотра GoogleBot, пишем в строку адрес любой страницы и получаем результат. Японские иероглифы повсюду. Выбираем робота Яндекса — код выглядит естественным образом. Вот так гугл кроулер видит страницы сайта, хотя внешне (для человеческого глаза) они никак не изменились.

Контент зараженной страницы в глазах поисковика именно таков. По сути это японский дорвей. То есть под видом качественной страницы распространяется вирусная информация. Наш сайт находят по релевантному запросу в поиске (как и должно быть), но поверх качественного контента отображается вредоносная информация. В данном случае, как я уже говорил, это видит только гугловый бот. Для человека и бота яндекса страницы выглядят как обычные.

Этот японский вирус был удален из MODX с помощью утилиты ai-bolit. О работе с данной программой написано далее.

Базовые советы, как предупредить заражение сайта на MODX

- Делать резервные копии содержимого сайта.

- Следить за подсказками в Яндекс вебмастере и Гугл серч консоли о состоянии безопасности сайта.

- Проверять регулярно сайт на наличии вирусов скриптом ai-bolit.

- Использовать последние версии патчей для админки и модулей (плагинов).

- Следить за новостями безопасности из официального блога.

Меня заразили. Что делать?

Элементарно. Как можно скорее заняться удалением зловредов. Для SEO-продвижения важно устранить проблему до того, как ее обнаружат гугл или яндекс боты. Если вы опередили ботов, то уже хорошо, но времени на исправление все равно немного.

Как мы убедились ранее, процесс лечения сайта сводится к 2-3 шагам.

- Поиск и удаление вирусов.

- Установка обновлений (патчей), закрывающих уязвимости.

- Смена паролей, но в этом не всегда есть необходимость. Зачастую цель вирусных атак — заражение сайта для собственной выгоды, а не для кражи паролей.

Поиск и удаление вирусов. Как лечить?

Выделим 2 самых популярных способа лечения сайта от вирусов. Эти методы рабочие не только для сайтов, построенных на Модиксе, но и для всех остальных.

- Скачиваем антивирус ai-bolit для сайтов здесь.

- Распаковываем скачанный архив.

- Если у вас есть доступ к серверу через SSH:

-

1) Копируем содержимое папки ai-bolit в корень сайта.

-

2) Заходим на сервер через консольное приложение (например Putty) и переходим в корень сайта cd /путь/до/вашего/сайта.

-

3) Запускаем скрипт командой (в консоли будет отображаться статус проверки):

В отчете могут быть и чистые системные файлы MODX, будьте внимательны

-

2) Заходим на сервер через ftp по известным ip, login и password при помощи FTP клиента (WinSCP или Filezilla).

-

3) В корень копируем содержимое папки ai-bolit: ai-bolit.php (ранее правленый) и AIBOLIT-WHITELIST.db.

- После завершения проверки в корне сайта появится файл-отчет вида: AI-BOLIT-REPORT- - .html. Этот файл нужно скачать и открыть в браузере. В этом отчете будут указаны пути ко всем подозрительным файлам, например:

-

1) Файлы (в системных папках MODX), дублирующие существующие, с небольшим изменением в названиях. Такие файлы содержат закодированные данные и формы для загрузки файлов. Такие файлы необходимо удалять полностью

Cначала редактировать и только потом копировать файл ai-bolit.php, т.к. после копирования хостинг может заблокировать изменение файла

где сайт - название вашего домена,

пароль - ранее прописанный в файл ai-bolit.php.

-

5) При успешном переходе по вышеупомянутому адресу начнется сканирование сайта, по окончании которого генерируется отчет. Но скрипт может не выполнить полное сканирование, из-за стандартных ограничений PHP, установленных хостером и вы увидите на экране ошибку с кодом 50x. В этом случае надо найти в панели управления хостингом, где изменить параметры php и расширить параметры memory_limit до 512mb и max_execution_time до 600 сек, при необходимости и возможности ресурсов вашего хостинга задайте большие значения параметров.

-

6) Также хостер может заблокировать и запись файлов на вашей площадке, т.к. обнаружит активность вредоносных программ. В этом случае обратитесь в техподдержку с подробным описанием проблемы.

-

2) Файлы формата jpg, но не являющиеся изображениями (например, макросы). Это проверяется открытием таких файлов текстовым редактором. Такие файлы необходимо также удалять полностью

-

3) Реальные системные файлы MODX (например index.php), в которые добавлены извне строки вредоносного кода. Например команды, которые шли до комментария по умолчанию (см. ниже) — выше этого комментария кроме открывающегося тега

- После очистки следов вируса могут пострадать системные файлы. Это решается установкой свежей версии MODX и затем всех дополнений.

- Если сайт после очистки работает нормально, все равно обновите MODX!

- Не забываем чистить кеш в папке /core/cache/.

- Umi

- Modx Revolutibn и Evolution

- Сайты без CMS (html)

- Самописные CMS

- Simpla

- Антивирус блокирует сайт

- В поиске ваш сайт с пометкой “Этот сайт может угрожать вашему компьютеру”

- Сайт долго загружается

- Появление внешних ссылок на сторонние ресурсы

- Сайт заблокирован браузером

- Не доступна часть функционала

- Появилась метка в Яндекс вебмастере

- Участившиеся сообщения об ошибках сценария Javascript

- Необъяснимое появление новых папок с файлами, имеющими названия Default.*, index.*

- Уведомления о несанкционированных подключениях к FTP

- Снижение скорости загрузки страниц

- Нельзя нормально пользоваться сайтом и получать клиентов

- Резкое снижение посещаемости сайта

- Увеличение расходов на хостинг

- Значительный рост расходов на поисковое продвижение

- участившиеся сообщения об ошибках сценария Javascript;

- необъяснимое появление новых папок с файлами, имеющими названия Default.*, index.*;

- уведомления о несанкционированных подключениях к FTP;

- снижение скорости загрузки страниц;

- предупреждения антивирусов, поисковых систем о заражении сайта.

- Отправить заявку онлайн;

- Позвонить по многоканальным телефону в Санкт-Петербурге +7 (812) 490-74-95.

- написать на электронную почту order@sivov.ru

- воспользоваться онлайн консультантом справа "Напишите нам"

Закалка MODX или как защитить сайт от вирусов?

Зачастую, вирусные алгоритмы работают по заезженному принципу. Они пробуют определить движок сайта с помощью прямых или косвенных параметров. Потом, используя свои шаблоны, пытаются взломать сайт. Прямые — это когда движок сайта явно указан в коде сайта:

meta name="generator" content="Joomla! 1.5 - Open Source Content Management"

-

Если на сервере сайта произойдет сбой, а php-файлы перестанут исполняться (будет отображаться их исходный код), то злоумышленнику будет несложно получить доступ к базе данных. Во избежании этого надо добавить в .htaccess файл следующую строку, чтобы не показывать код ошибки PHP:

Заключение

MODX подвержен частым вирусным атакам, как и все остальные CMS. Да, мы можем снизить риск заражения, выполнив грамотную настройку сайта, но это не панацея. Вирусы могут заползти оттуда, где их вовсе и не ждали. Поэтому не забрасывайте свои сайты и не пускайте на самотек. Своевременное обнаружение вирусов поможет избежать серьезных проблем с чисткой сайта и SEO-продвижением. Периодически проверяйте здоровье сайта, устанавливайте обновления и следите за новостями кибербезопасности.

С какими системами управления сайтов работаем ?

Одна из наиболее актуальных угроз в последнее время – заражение вирусами класса iframe, внедряющими вредоносные сценарии Javascript в HTML-код веб-страницы. Они могут создавать разные проблемы на компьютере пользователя – зависание окна, его тряска, раскрытие многочисленных окон, вызывать неустранимую ошибку, требующую перезагрузки системы. Угрозу для структуры и содержимого сайта представляют вирусы, внедряющиеся в файлы с именами, используемыми в его строении. Владельца сайта должны насторожить такие явления:

Чем грозит заражение сайта ?

Но вирусы опасны не только тем, что могут испортить репутацию сайта и отпугнуть от него клиентов, посетителей. Они наносят непосредственный вред ресурсу, уничтожают информацию, деформируют структуру сайта, выводят из строя движок, вызывают снижение работоспособности. Проще предотвратить инфицирование сайта, чем устранить его последствия. Чем раньше будет обнаружена атака вирусов, тем меньше вреда они успеют причинить, поэтому регулярная проверка на вирусы очень важна.

Тревожные симптомы

Одна из наиболее актуальных угроз в последнее время – заражение вирусами класса iframe,

внедряющими вредоносные сценарии Javascript в HTML-код веб-страницы. Они могут создавать разные проблемы на компьютере пользователя – зависание окна, его тряска, раскрытие многочисленных окон, вызывать неустранимую ошибку, требующую перезагрузки системы. Угрозу для структуры и содержимого сайта представляют вирусы, внедряющиеся в файлы с именами, используемыми в его строении. Владельца сайта должны насторожить такие явления:

При таких признаках инфицирования сайта необходимо обращаться к специалистам. А еще лучше в профилактических целях поручить им регулярную ежедневную проверку своего ресурса на вирусы.

Как удалить вирусы с сайта

Комплексный подход в сочетании с немалым опытом сотрудников позволяет за один день произвести удаление вирусов с компьютера вручную и с использованием специальных программ. Специалисты в сжатые сроки справляются с поражением любого масштаба, с самыми опасными и коварными вирусами. При этом предоставляется гарантия отсутствия повторных заражений на протяжении недели после проведения работ. Устранив вирусы, профессионалы осуществляют полную регенерацию поврежденного сайта, восстанавливают его структуру и уничтоженную информацию.

Гарантированный ответ в течение 2х рабочих часов!

Технология

Вирусдай — это облачный сервис, который помогает автоматически найти и удалить вирусы и вредоносные коды с вашего сайта, автоматически защитить ваш сайт от онлайн-угроз и XSS/SQL инъекций. Снижает эффективность DoS атак и защищает ваш сайт от подозрительной активности. Вирусдай создан как распределенный сервер централизованного управления и доступен в виде SaaS (Software as a service).

Работа с сайтами пользователей производится непосредственно через веб-интерфейс сервиса без какого-либо использования панелей управления сервером или FTP. Без переписывания записей Name Server домена. Для того, чтобы Вирусдай начал автоматически проверять, лечить и защищать ваши сайты, необходимо подключить их к антивирусной сети. Вирусдай — это не сеть доставки контента (CDN) и мы не фильтруем трафик через нашу сеть до того, как он попадает на ваши серверы.

Сайты автоматически подключаются к сервису Вирусдай по HTTP/HTTPS, используя специальный защищенный и уникальный для каждого пользователя файл синхронизации, который необходимо разместить в корне каждого сайта. Этот файл позволяет Вирусдаю удаленно (не копируя файлы с вашего сервера и не расходуя ваш серверный трафик) сканировать поключенные сайты и автоматически очищать их от вирусов и угроз. Также, файл синронизации позволяет Вирусдаю автоматически устанавливать фаервол на сайты пользователей для обеспечения большего уровня их защиты от атак и онлайн-угроз.

Мы используем свою собственную антивирусную базу для обеспечения максимальной полноты определения вирусов и угроз , а также для предельно аккуратного их автоматического устранения. Такой подход позволяет Вирусдаю находить и удалять вредоносные коды (не просто удалять целые файлы, а аккуратно устранять вредоносный код в них, при необходимости дописывая фрагменты для сохранения работоспособности файлов) на сайтах автоматически и с высокой точностью. Наша цель — производить автоматическое лечение сайтов без нарушения их работоспособности.

Как подключить ваш сайт к сервису Вирусдай

Вирусдай не требует установки или настройки. Управление производится удаленно через ваш аккаунт на сервисе. Для работы антивируса, фаервола и других инструментов необходимо просто подключить ваш сайт к сервису, разместив уникальный файл синхронизации в корневом каталоге вашего сайта.

Скачайте файл и поместите его в корневой каталог вашего сайта, используя FTP-клиент или панель управления сервером. Также, вы можете использовать автоматическую синхронизацию по FTP. Вот и всё! Проверка вашего сайта начнется автоматически.

Если вы кликните на включатель фаервола, Вирусдай автоматически определит CMS (систему управления или фреймворк) вашего сайта, загрузит на ваш сайт специальный фаервол и начнет защищать ваш сайт автоматически. Теперь все запросы к вашему сайту будут проходить через фильтр фаервола.

Экспертный центр

Клиенты и партнеры сервисов Virusdie могут пользоваться услугами специалистов экспертного центра для решения задач, с которыми не могут справиться автоматические инструменты. Комплексное обслуживание, сопровождение или другие услуги оказываются экспертами центра в соответствии с тарифными планами или условиями работы, определенными для партнера или клиента сервисов Virusdie.

Поддерживаемые платформы:

Joomla, Wordpress, DLE, Drupal 6.x/7.x/8.x, ModX Evolution/Revolution, 1C Bitrix, Yii framework 2.x, OpenCart, CS.cart, NetCat, PrestaShop, HostCms, UMI.CMS, Amiro.CMS, Magento, CMS Made Simple, XenForo forum, CodeIgniter, PhpBB, Webasyst, Stressweb, DiafanCMS, Vtiger CRM, Koobi CMS, Simpla, VipBox(Engio), InstantCMS.

CentOS 6, CentOS 7, Debian 7, Debian 8, Debian 9, Ubuntu 14.x, Ubuntu 15.x

Подробнее о том, какие мы рекомендуем настройки для вашего сервера и как мы обеспечиваем безопасность сервиса.

176-200 из 441 вакансий

. modx, wp; Опыт работы с linux-системами; Предлагаем: Работа в офисе в центре города; Приобретение необходимого железа, софта для комфортной работы; Дружный.

19 дней назад в hr-bo.ru

. будет сразу работать" Не могу разобраться Админка. Modx Revo, хостинг евробайт. Цена проекта условна, предлагайте свои адекватные варианты. Работа простая

12 дней назад в free-lance.ru

. с опытом работы примет в штат. Сеть отелей. Обязанности: Мониторинг и поддержание работоспособности официальных сайтов компании (в т. Ч word press, modx).

30+ дней назад в hh.ru

. modx); опыт работы со смежными технологиями: xml технологии (soap, xml-rpc), работа с объектной моделью документа ajax json, jsonp опыт работы в команде.

20 дней назад в Novosibirskrabota

. MODx и т. Плюсом будет опыт работы с фреймворками Laravel, Yii, Kohana и т. Что мы предлагаем вам: Гибкий график работы в удобное для вас время.

24 дня назад в hr-bo.ru

. с подрядчиками) Техническая поддержка существующих проектов: В перспективе интеграция сайта с 1С и Битрикс 24 Требования: Опыт работы с CMS 1С-Битрикс и MODX.

30+ дней назад в hh.ru

. (crm, логистический модуль и т. П) Контактное лицо: Чувикова Мария Наши требования: опыт работы с любой популярной cms (Drupal, Wordpress, Joomla, modx).

Гросс/год: 1 560 000 руб.

12 дней назад в Gojobs

. в сфере программирования от 1 года; Умение разбираться в чужом коде, оставлять комментарии в своём. Желательные знания: Опыт работы с cms bitrix, modx.

Гросс/год: 480 000 руб.

19 дней назад в Gojobs

. MODx и т. Плюсом будет опыт работы с фреймворками Laravel, Yii, Kohana и т. Условия: Гибкий график работы в удобное для вас время. Работаем спринтами и.

24 дня назад в hh.ru

. тематике Обязанности: работа над созданием/реновацией сайтов в команде разработчиков; различные CMS, преимущественно Wordpress, Joomla, ModX.

25 дней назад в remote-job

. (HTML, CSS, UI KIT 3.0, JS/JQuery); Кроссбраузерная семантическая верстка лендингов, сайтов, интерфейсов адаптивной верстки (iE9+); Верстка сайтов на CMS MODX.

30+ дней назад в Career.ru

. ModX или Bitrix (Минимум 2). Yandex webmaster, Google Search Console, GTM. Знания работы Google Analytics, Яндекс. Метрика. Браузеры: Chrome, Firefox.

Гросс/год: 60 000 руб.

30+ дней назад в Career.ru

. ModX; базовые знания PHP; знание аналитических программ PowerBI будет преимуществом; опыт создания технической документации; умение рассчитывать и исполнять.

30+ дней назад в Career.ru

. хорошее знание 1C: Bitrix и правильных приёмов разработки. Умение работать в командной оболочке UNIX-систем. Приветствуется: опыт доработки других CMS (MODX.

Гросс/год: 960 000 руб.

17 дней назад в Gojobs

. ModX будет плюсом. Базовые знания CorelDRAW. Понимание SEO. Умение создания рекламных компаний в системе Яндекс. Директ. Условия: Трудоустройство по ТК.

30+ дней назад в hh.ru

. Modx). Условия Гибкий график, главное чтобы задачи были закрыты Обсуждение зарплаты Участие в зарубежных и российских проектах Офис в центре Настольный.

30+ дней назад в 66.ru

. MODX Условия: Стабильные и своевременные выплаты заработной платы. Уверенность в завтрашнем дне; Справедливое и адекватное руководство; Постоянный.

30+ дней назад в hh.ru

. ModX, Drupal, Bitrix, Wordpress, HostCMS); Умение разбираться в чужой вёрстке и коде; Знание графических редакторов (Photoshop, Sketch, Figma); Понимание.

30+ дней назад в hh.ru

. Modx либо Drupal) и подключаться платежная система мегакасса. Если вы сможете взять проект под ключ. Будет огромным плюсом. Обязательное соблюдение сроков.

29 дней назад в free-lance.ru

. ModX 3. Навык работы в Adobe Photoshop; 4. Уверенный пользователь ПК; 5. Ответственность, внимательность, усидчивость, системный подход к работе; 6. Опыт.

29 дней назад в Job-piter

. и редактирования сайтов от 6 мес (рассматривается не только официальный‚ но и личный опыт программирования); Приветствуется опыт разработки на платформе Modx.

Гросс/год: 420 000 руб.

19 дней назад в Gojobs

Читайте также: