Лаборатория касперского вирусы шифровальщики

АИР-СОФТ (AIRSoft Co.) предупреждает – в последнее время ОЧЕНЬ участились случаи мошенничества с использование вредоносных программ-шифровальщиков.

События развиваются стремительно, поэтому мы переделываем данный раздел по актуальности информации. С более ранней информацией можно ознакомиться внизу страницы.

Интервью Савиновой Ирины Викторовны по вопросу шифровальщика >>>

Меры по предотвращению потери данных из-за вирусов-шифровальщиков

Использовать последние версии антивирусных продуктов:

Kaspersky Endpoint Security. Модуль Мониторинга системы может выявить многие шифровальщики по подозрительному поведению и восстановить зашифрованные файлы. Подробнее

Dr.Web. Превентивная защита в новых версиях способна остановить многие новые вирусы-шифровальщики. Модуль защиты от потери данных (в некоторых продуктах) позволяет настроить резервное копирование данных. Подробнее

ESET NOD32. Дополнительные рекомендации по снижению риска заражения. Подробнее.

Использовать дополнительные возможности антивирусов:

Kaspersky Endpoint Security. Защита с помощью Контроля активности программ. Подробнее.

Настроить удаление опасных вложений из писем:

Средствами Kaspersky Endpoint Security. Фильтрация вложений в модуле Почтовый антивирус. Подробнее.

Средствами почтового сервера Kerio Connect. Возможность удалять опасные вложения в zip-архивах (начиная с версии 8.5). Подробнее

С помощью функции Фильтрация вложений в Kaspersky Security для Microsoft Exchange (начиная с версии 9.2.39). Подробнее

Настроить резервное копирование данных:

Письма-шифровальщики с адреса Управления Росприроднадзора по Чукотскому автономному округу

Адрес от имени которого приходит письмо - указан на их официальном сайте. Только надо помнить, что официальные письма госструктур выглядят совершенно иначе!

Будьте внимательны и не открывайте подозрительных писем

Мастерство злоумышленников растет – теперь они уже не шлют типовые письма всем наовось, а используют персонализированный подход.

Например, вот такое письмо пришло нашему директору – все чин по чину, с именем и персональным предложением.

И сумма выигрыша не запредельная – что тоже способствует доверию.

Будьте бдительны – не ведитесь на именной выигрыш – особенно если даже билет лотереи не покупали

Пример письма-шифровальщика, замаскированного под письмо Службы технической поддержки "1С"

Чтобы НЕ стать очередной жертвой шифровальщика WannaCry НУЖНО УСТАНОВИТЬ своевременно не установленный патч MS17-010 от Microsoft (в виде исключения он выпущен даже для Windows XP).

Также нужно убедиться, что на каждой рабочей станции и сервере используется актуальная версия антивирусного решения, его базы обновлены и в настройках включена проактивная защиты (она же – Мониторинг системы в продуктах Лаборатории Касперского) – что позволит обнаруживать по поведению даже новые угрозы, которых еще нет в базах.

Подробнее о шифровальщике WannaCry.

ОБРАТИТЕ ВНИМАНИЕ – КАК отличается адрес, указанный в ссылке, от РЕАЛЬНОГО (в окне – появляется при наведении мышкой)

Уже этого достаточно, чтобы понять – данное письмо ОПАСНО

Недавно нами были получены еще яркие примеры писем-шифровальщиков

Одно письмо очень "жизненное", а второе рассчитано на любителей "халявы"

В преддверии сдачи отчетности злоумышленники снова активизировали страх бухгалтеров перед налоговыми инспекциями и проверками.

Ниже – типичный образец письма, которые сейчас даже нам приходят регулярно.

Будьте бдительны: налоговая точно ТАК НЕ работает.

Июль 2016: интервью Савиновой Ирины Викторовны по вопросу шифровальщика >>>

Ноябрь 15: Внимание! Злоумышленниками, от имени Управления Роспотребнадзора по РБ рассылаются письма с информацией о проведении мероприятий по контролю организаций.

Сентябрь 15: типовые примеры писем с шифровальщиками:

Август 15: типовые примеры писем с шифровальщиками - выглядят убедительно, но ОПАСНЫ

Июль 15:

2. Маскировка писем шифровальщиков под письма с Актами-сверки выглядят крайне убедительно - Будьте внимательны! Ниже Print Screen письма, которое получили мы

Май 15: тема официальных писем от госорганов уже показалась злоумышленникам изжитой, и они вернулись и весьма активизировались на социальных ловушках, активно эксплуатируя две базовые человеческие слабости – СТРАХ и ВЫГОДУ.

В большинстве писем даже указаны последние цифры карты, только вот в состоянии эйфории от неожиданной прибыли мало кому приходит в голову СРАВНИТЬ эти цифры с реальными данными СВОЕЙ КАРТОЙ.

Чаще всего к письму прилагается вложение в виде архива (где Вас и ждет злобный монстр), или указана гиперссылка на якобы место хранения документов – что там – см выше, в п.1

ВЫ ЖДЕТЕ ЭТО ПИСЬМО, ВЫ ДОГОВАРИВАЛИСЬ С ОТПРАВИТЕЛЕМ, ОН – банально –Вам ИЗВЕСТЕН?

НЕТ! Так зачем Вам открывать вложения и переходить по разным ссылкам? Иногда и сотрудников-получателей в организации то с таким именем нет, а получатель кликает по ссылкам и вложениям.

Да, да - злоумышленники уже пошли дальше в своем развитии – от писем от неизвестных источников перешли – к надежным и привычным для Вас адресатам.

Тексты таких писем очень разнообразны.

В итоге разбирательства такого печального инцидента – вирус в банке – выявилась печальная деталь – с клиентами менеджер банка переписывался не через защищенный корпоративный портал, а … с личной почты….

Так же Вы можете получить от известного Вам адресата и совершенно новое письмо, с любым - даже самым неожиданным текстом…

Несуразность такого письма – на контрасте характера и смысла – сразу бросилась в глаза…

Но если бы такое письмо пришло молодому мужчине от молодой знакомой – оцените вероятность открытия – и последующего заражения?

Как видите, ВАРИАНТОВ обеспечить Вам заражение - ОЧЕНЬ МНОГО!

Февраль 15: мастерство злоумышленников растет.

Обратите внимание – обратный адрес уже похож на реальный судебный, да и ссылка для скачивания информации – не вызывающий подозрение набор символов, а вполне уже логичная по смыслу…

Да и над текстом поработали хорошие психологи – он уже вполне может восприниматься на полном серьезе.

Будьте еще более бдительны, господа и дамы, КОНТРОЛИРУЙТЕ свое любопытство!

Октябрь 14 : уровень мастерства и понимания психологии злоумышленников растет день ото дня.

Те нелепости текста, о которых мы писали год назад, проработаны и ушли в прошлое.

Теперь полученный текст очень реален, он говорит о том, что направленное в Ваш адрес уведомление об уголовном деле вернулось, и это письмо просто информационное. Сплошная забота….

Реально мало что в этом переработанном тексте настораживает – если бы не три вещи:

· Обращение к электронному адресу – это ЯВНЫЙ ляп № 1, который должен настораживать

· Странная весьма гиперссылка, выходящая при наведении на якобы Ваше дело – это ЯВНЫЙ ляп № 2

А так уровень достойный – БУДЬТЕ БДИТЕЛЬНЫ:

Две человеческие слабости – СТРАХ и ВЫГОДА – все лучше используются злоумышленниками.

Мы уже писали 23.08.13 на своем сайте информацию об этом виде мошенничества,

НО количество ПОСТРАДАВШИХ растет ТАКИМИ темпами, что мы решили сделать

ОТДЕЛЬНУЮ СПЕЦИАЛЬНУЮ ПРЕДУПРЕДИТЕЛЬНУЮ РАССЫЛКУ

ВНИМАТЕЛЬНО прочитайте нижеследующую информацию – и БУДЬТЕ БДИТЕЛЬНЫ к содержанию приходящих Вам писем!

ЧАСТЬ 1 - КАК ПРОИСХОДИТ ЗАРАЖЕНИЕ:

Пользователь получает информационное письмо якобы от государственных органов законодательной, исполнительной или судебной власти (например, из Арбитражного суда на тему "о взыскании долга", "Судебное постановление Арбитражного суда" или т.п.) – на рисунке Print Screen письма, которое лично мы тоже получили.

Print Screen письма, ссылка которого содержит Trojan.Encoder

Письмо выглядит вполне безобидным и даже полезным, однако после ОПРОМЕТЧИВОГО нажатия на кнопку ЗАГРУЗИТЬ ДОКУМЕНТЫ - при отключенном антивирусе - происходит запуск вредоносной программы-шифровальщика (она же Trojan.Encoder).

Не будем обсуждать РАЗУМНОСТЬ этого отключения или РАЗУМНОСТЬ наличия антивируса с устаревшими базами – в конце концов, КАЖДЫЙ САМ ДЕЛАЕТ СВОЙ ВЫБОР .

А зашитый в сообщение шифровальщик ДЕЛАЕТ СВОЕ ЧЕРНОЕ ДЕЛО:

находит на дисках файлы наиболее распространенных форматов (документы Word, Excel, PDF, фотографии, базы 1С) и шифрует их.

При этом используются алгоритмы асимметричного шифрования. Расшифровать данные можно только обладая закрытой частью ключа, которая есть только у злоумышленника – автора вредоносной программы.

Способов эффективного подбора ключа современной науке не известно.

После того, как все данные зашифрованы, вредоносная программа оставляет инструкции, как связаться со злоумышленником для восстановления информации - за деньги.

А ничего… синий экран…потеря нужной информации…. нервный стресс и …звонок нам

Только мы – по опыту последних недель – особо не порадуем: пока нечем.

ЧАСТЬ 3 – ЧТО ДЕЛАТЬ, ЕСЛИ ПОЛУЧИЛИ ТАКОЕ?

Банально – ИГНОРИРОВАТЬ такие сообщения.

Если уж ОЧЕНЬ интересно – позвоните в госорган, ЯКОБЫ приславший Вам сообщение и спросите – что и как

На будущее – тип сообщения может меняться, но ВСЕГДА видны НЕСУРАЗНОСТИ, выдающие его с головою.

Самые типовые – хорошо видны на нашем сообщении – посмотрите:

· обращение к электронному адресу – а не к ФИО

· несоответствие информации – Арбитраж НЕ возбуждает уголовные дела

ЧАСТЬ 4 – А ЧТО ДЕЛАТЬ, ЕСЛИ ОТКРЫЛИ?

Похвалить себя, если у Вас есть ПОЛЕЗНАЯ привычка – ежемесячно (хотя-бы) делать архив своих данных – на внешних независимый носитель: МАКСИМУМ, что Вы потеряли – все данные с даты последней архивации…

· Понять, что самостоятельно восстанавливать зашифрованные файлы и/или связываться по присланным координатам для выяснения реквизитов платежа за ключ дешифрации - БЕСПОЛЕЗНО,

· Отключить пострадавший компьютер от сети

· Сделать копию зашифрованных файлов для последующих попыток восстановления – на отдельный носитель – а вдруг повезет

· Вспомнить - а КАКОЙ антивирус Вы отключили – для того, чтобы это злополучное сообщение прочитать

Если Вы являетесь пользователем антивируса Лаборатории Касперского:

Обратитесь в техническую поддержку Лаборатории по телефону 8 800 700 88 11.

Будьте готовы предоставить максимально подробную информацию о Вашей лицензии, а также информацию о времени обнаружения заражения, требовании злоумышленника и несколько зашифрованных файлов для передачи на анализ.

Если Вы являетесь пользователем антивируса Доктор Веб:

Для Вас на официальном сайте Доктор Веб есть специальный раздел, в котором Вы можете создать запрос в техническую поддержку, касающийся именно расшифровки файлов.

Внимательно заполните текстовые поля запроса, а также приложите к запросу требуемые файлы.

Если Вы являетесь пользователем антивируса ESET:

В обращение необходимо добавить в архив образец шифратора и других подозрительных файлов, несколько образцов зашифрованных файлов. В комментариях укажите обстоятельства, при которых произошло заражение, а также ваши лицензионные данные и контактный email для обратной связи.

ЧАСТЬ 5 – А ЧТО ЕЩЕ МОЖНО СДЕЛАТЬ?

Ниже приведено письмо, доставленное в нашу бухгалтерскую службу 22.08.14:

Кому не захочется вернуть деньги из бюджета?

Вот только проверьте – просто наведением – КУДА ведет ссылка, на которую Вас призывают нажать для скачивания форм документов!

И сразу поймете, что НИКАКОГО ОТНОШЕНИЯ к налоговой эта ссылка не имеет!

Не говоря уже о том, что не указан Ваш ИНН, да и само название организации отсутствует…

Предупредите своих бухгалтеров.

Письма рассылаются от конкретного сотрудника прокуратуры Уфы, номер его контактного телефона отличается всего на одну цифру от реального номера приемной прокуратуры.

Официально нейтральный текст, призывающий скачать постановление прокуратуры, тоже не вызывает особых опасений.

Но – при желании тоже легко обнаружить признаки опасности:

Наведите мышку на ссылку – и Вы увидите КАРДИНАЛЬНОЕ отличие указанного в гиперссылке интернет-адреса с реальным – это ВАЖНЫЙ признак ОПАСНОСТИ

Нажмите ОТВЕТИТЬ на это письмо – и отправьте обратно пустым – приходит извещение системы об отсутствии адресата в домене прокуратуры

При ВКЛЮЧЕННОМ на максимальную защиту антивирусе нажмите на ссылку – выходит СРАЗУ же сообщение о заражении ресурса (скрин-ниже)

Что придумают мошенники дальше – НЕИЗВЕСТНО!

Единственное, что мы можем Вам посоветовать – это БУДЬТЕ ВНИМАТЕЛЬНЫМИ КО ВСЕМ ВХОДЯЩИМ ПИСЬМАМ!

Реальное письмо, доставленное нам и массово нашим клиентам 8.09.14, приведено ниже.

ПОЧЕМУ БИЗНЕСУ НЕ ПОДХОДИТ ДОМАШНЯЯ И БЕСПЛАТНАЯ ЗАЩИТА

- Защита мирового класса от современных интернет-угроз

- Простота установки и использования

- Облачная консоль управления

- Сохранность конфиденциальных данных

- Защита от вирусов-шифровальщиков

- Безопасность финансовых операций в интернете

- Защита компьютеров Windows® и Mac, файловых серверов Windows и устройств Android™

ДОМАШНЕЕ РЕШЕНИЕ

БЕСПЛАТНЫЙ АНТИВИРУС:

В ЧЕМ ПОДВОХ?

ДОМАШНЕЕ РЕШЕНИЕ

– НЕ ВЫХОД

Бесплатное ПО часто создается для того, чтобы стимулировать пользователей покупать более функциональные платные решения. Как правило, оно демонстрирует навязчивую рекламу, которую можно отключить, только заплатив. Кроме того, бесплатные защитные решения обычно содержат минимальный набор технологий для защиты только домашних пользователей.

Персональные продукты разрабатываются специально для защиты домашних пользователей. Они не предлагают функционал, необходимый для обеспечения IT-безопасности предприятий: защиту от программ-блокировщиков, защиту серверов и мобильных устройств и т.д.

ПОЧЕМУ БИЗНЕСУ НУЖНО СПЕЦИАЛИЗИРОВАННОЕ ЗАЩИТНОЕ РЕШЕНИЕ?

Цена практически одинакова. Все фишки домашнего в нем есть и есть еще то, чего в домашнем нет:

- Веб-консоль – с ней удобнее администрировать, продлевать. Также она дает удаленный доступ внешнему ИТ-ишнику, чтобы прописывать политики. Больше 10 узлов, уже сложно все обходить.

- Защита конфиденциальной информации. С помощью шифрования данных (например о клиентах) можно гарантировать их сохранение.

- Поддержка файлового сервера.

- Резервное копирование, которое является одной из лучших защит от шифровальщика.

Free Anti-Virus

Anti-Virus

Internet Security

для всех устройств

Total Security

для всех устройств

Small Office Security

защищаемых ПК

и мобильные устройства

и шифрование файлов

вирусов-шифровальщиков

Kaspersky Small Office Security – отличный выбор для небольших компаний, которые:

- Не располагают специальными техническими знаниями или собственной IT-службой

- Проводят финансовые операции в интернете

- Могут регистрироваться на множестве веб-сайтов, для каждого из которых требуется свой пароль

- Нуждаются в шифровании важных бизнес- данных и данных своих клиентов

- Имеют менее 25 рабочих мест

- Имеют до 2 файловых серверов (но не имеют почтового и других выделенных серверов)

- Нуждаются в защите мобильных устройств на базе Android

- Ограничены во времени и средствах

- Могут пользоваться услугами внешних компаний для IT-администрирования

- Мне достаточно вообще обычного домашнего или бесплатного антивируса

![]()

В случае специализированного защитного решения для бизнеса все дистрибутивы и весь софт на всех устройствах будут находиться под постоянным контролем и при этом вы не будете тратить время на отслеживание патчей выпущенных разработчиками ПО.

Мы предлагаем своим клиентам только легитимное ПО

В бесплатных продуктах продуктах отсутствует мониторинг системы. Например, возьмем самый распространенный и опасный вирус – шифровальщик. Знаете, что это?

По сути шифровальщик — это вирус-вымогатель. Он шифрует все ваши данные и предлагает перевести деньги за их расшифровку злоумышленнику.

По нашей статистике около 70% клиентов СМБ попадают на шифровальшиков. 80% подхватывают вирусы случайно. Никому лично вы не нужны. Вирусы сейчас живут сами по себе. Их создают, выпускают в сеть и они сами ищут тех, кто не защищен.

Основную опасность сейчас представляют не целенаправленные угрозы, а массовые рассылки такого рода зловредов. Если у вас есть сайт и на нем есть публичные адреса, вы на 100% уязвимы для такого рода вирусов. Стоимость разблокировки данных от 30 тыс. до 1 млн. руб. Еще и гарантии нет. И после оплаты может все повториться.

Представьте, что вас заблокировали, встали на несколько дней ваши банковские операции, не получается восстановить информацию о клиентах. Сейчас такого рода вещи могут просто уничтожить бизнес. Шифровальшик может не сразу срабатывать, а ждет время, когда для вас это будет критично. Например, за 3 дня до сдачи отчетности.

Антивирус – это просто база вирусов, которая их блокирует. Вы думаете она сможет распознать шифровальщика? Да, только если он есть в ее базе. Но ведь на момент распространения, шифровальщик никому не известен.

Самая большая разница системной защиты от антивируса в том, что она может защищать вас от угроз нулевого дня. Смотрите, как это будет делать система:

Максим Горинский и Евгений Касперский

Работаем с 2004 года и знакомы многим руководителям бизнеса, директорами по ИТ, системным администраторам (приходящим и штатным), бухгалтерам и сметчикам.

Мы продаем решения деловым людям, которые ценят свое время и знают толк в хорошем сервисе. Таким же как мы. У нас есть любимое дело, в которое мы верим и стараемся его делать с полной отдачей.

Классификация вирусов-шифровальщиков

Поскольку шифровальщики относятся к вредоносным программам, для них справедливы те же типовые классификационные основания, что и для других образцов опасного кода. Например, можно подразделять их по способу распространения: через фишинговые или спам-рассылки, загрузку зараженных файлов, использование файлообменных сервисов и т.д. Преобразовав файлы пользователя, вирус-шифровальщик (virus-encoder) обычно оставляет инструкцию: в виде фона рабочего стола, как текстовый документ на рабочем столе или в каждой папке с зашифрованными файлами.

Предполагается, что после выплаты выкупа пользователь получит подробные инструкции по расшифровке файлов либо специальную утилиту для обратного криптографического преобразования. В среднем шифровальщики требуют за разблокировку 300 долларов США, но не все из них действительно восстанавливают файлы после оплаты. Например, некоторые образцы имеют ошибки в криптопроцедурах, делающие расшифрование невозможным, или вообще не содержат соответствующих функций. Больше всего шифровальщиков написано для операционных систем Windows и Android, хотя существуют разновидности и для macOS или Linux.

Объект воздействия вирусов-шифровальщиков

Тем не менее, объектом воздействия могут быть и персональные компьютеры обычных пользователей. В связи с этим полезно помнить, что заражение криптовирусом проще предупредить, чем вылечить:

- Делайте резервные копии важных файлов. Желательно размещать их в облачном хранилище или на внешнем накопителе, который обычно отключен от компьютера.

- Не открывайте подозрительные файлы или ссылки в электронных письмах.

- Скачивайте программы только с сайта разработчика или с проверенных ресурсов.

- Установите себе на компьютер хороший антивирус. Некоторые антивирусные решения предлагают проактивную защиту от вымогателей: например, функция защиты папок с важными данными от любых изменений на уровне файловой системы недавно появилась во встроенном антивирусе Windows Defender.

Если же вы все-таки заразились шифровальщиком, вам может помочь только одно — декриптор, т.е. специальное средство расшифрования. В некоторых случаях его можно найти (и бесплатно скачать) на сайтах производителей антивирусов.

Источник угрозы

Вирусы-шифровальщики распространяются так же, как и любые другие программы-вымогатели. Методы и способы их доставки жертве постепенно усложняются: злоумышленники маскируют их под официальное приложение банка, новую версию известного ПО (зафиксированы даже случаи, когда шифровальщики устанавливались под видом обновления Adobe Flash Player или Oracle Java). Однако самым популярным способом распространения шифровальщиков остается спам.

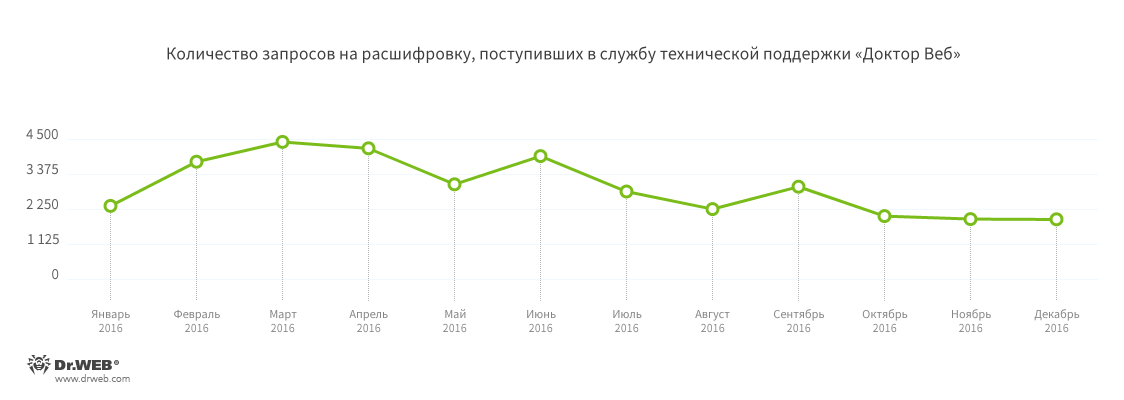

Анализ риска

В 2016 году произошел всплеск активности шифровальщиков, отголоски которого заметны до сих пор. Современный уровень развития технологий дает возможность легко зашифровать файлы с помощью сверхстойких алгоритмов, расчетное время взлома которых превышает время жизни Вселенной. В ряде случаев производителям антивирусного ПО удается найти изъяны, позволяющие создать декриптор, но иногда восстановление данных оказывается вообще невозможным. Поэтому риск потери важной и ценной информации при атаке шифровальщика очень велик.

Как уже говорилось, основными целями криптовирусов являются предприятия и организации: они более платежеспособны, чем рядовой пользователь. Поэтому в случае масштабной вирусной атаки распространите среди сотрудников информацию о ней и расскажите им о той роли, которую они играют в защите цифровых активов компании. Осведомленность коллег крайне важна. Прежде всего сообщите сотрудникам, что они ни при каких обстоятельствах не должны открывать файлы или переходить по ссылкам, если не знают источника. В случае сомнений им следует обращаться в ИТ-отдел.

Важно и необходимо выполнять резервное копирование всей ценной информации с помощью сервисов синхронизации и обмена файлами: даже если вы заплатили злоумышленнику выкуп, у вас нет никаких гарантий, что данные будут восстановлены. Подобные сервисы хранят несколько версий одного файла, поэтому компании-клиенты могут восстановить доступ к нужной информации, не соглашаясь на условия злоумышленников.

Вирусы-шифровщики впервые появились в 2004 году, они использовали достаточно простые методы шифрования, а порой шифрование попросту не было и злоумышленники, лишь только запугивали своих жертв, заставляя последних выплачивать им деньги.

Основное распространение получили так называемые вирусы вымогатели-шифровальщики под названием Ransom.Gpcode, Ransom.CryFile и др. (это целая группа вирусов Ransom), заражение которым участились в последнее время. При попадании на компьютер данный вирус шифрует все файлы (Microsoft Word “doc”, Microsoft Excel “xls”, картинки и фотографии “jpg, jpeg, png, gif”, файлы базы данных 1С Бухгалтерии, видео файлы “avi, mkv, mov”, аудио файлы “mp3, wav”). На сегодняшний день большинство вирусов-шифровальщиков имеют алгоритм шифрования RSA1024 + AES256 и расшифровать их без закрытой части ключа, известной только злоумышленнику, невозможно.

Многие популярные антивирусные программы, к сожалению, пропускают данный вирус. Об этом свидетельствуют посетители форумов антивирусных компаний.

Проблема заключается в том, что когда компьютер уже будет заражен, тогда только антивирус может отреагировать, а может отреагировать и через 1 или 3 дня. Те, кто создают данный тип вируса и его модификации, меняют его, а антивирусным компаниям необходимо время, чтобы начать распознавать новый тип вируса и, как правило, при условии, что тело вируса попало в антивирусную лабораторию для анализа и включения в базу.

После упаковки файлов вирус, как правило, выдает сообщение о шифровке файлов и рекомендациям по их дешифровки (имеется ввиду методы оплаты злоумышленнику). Так же может быть создан файл в корне диска С: КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.txt или на рабочем столе может возникнуть картинка (пиратов, террористов) с сообщением о шифровке файлов.

Как уже указывалось выше, изначально появляется сам вирус, а лишь после он заносится в базу Антивируса Касперского и, естественно, за это время вирус успеет зашифровать файлы. Большинство вирусов-шифровщиков живут не более 5 дней, а в среднем 3 дня, где один-два дня дается ему на поиск жертв и один-два на внесение его в антивирусную базу, после чего злоумышленник меняет код вируса и запускает его новую модификацию.

Система (стенд) тестирования

Виртуальная машина: VirtualBox

ОС: Windows XP SP3 \ Windows 7 prof SP 1 64-bit

Антивирусные продукты:

- Kaspersky EndPoint Security (KES) 8.1.0.1042 \ 8.1.0.831 с функциями контроля + KSN

- Kaspersky Antivirus for Workstation (WKS) 6.0.4.1611

- Kaspersky Internet Security (KIS) 2014 \ 2013 + KSN

Вирусы:

- Письмо с шифровщиком AUSI.COM_XQ103, AUSI.COM_XQ108

- Файлы в чистом виде шифровщиков группы NONPARTISAN

- Файл в чистом виде шифровщика KRAKEN

- Файлы неизвестного происхождения, переданные для анализа на форум ЛК

После каждого теста виртуальная машина сбрасывается в заранее подготовленное базовое состояние

Сразу оговорюсь перед началом о том, что никакой разницы в битности и версии windows не наблюдалось. Шифровщики прекрасно чувствовали себя и шифровали файлы как в WIN XP так и WIN764-bit. В связи с этим я не буду отвлекаться на уточнение версии системы .

Kaspersky Endpoint Security (KES) 8.1.0.1042

Антивирусные базы: май 2013 г.

Установка по умолчанию, без предварительных настроек, KSN включен.

Запуск фалов группы Nonpartisan и Kraken моментально приводил в действие сервис KSN:

Рисунок 1"Блокировка запуска вируса средствами KSN"

Запуск файлов группы AUSI.COM_XQ (103,108)

Спасибо! Пользователю Nadin15682 за присланное письмо злоумышленников.

Предварительно загружен файл Документы.cab из письма злоумышленника и распакован в отдельную папку .

Рисунок 2"Письмо злоумышленников"

Рисунок 5"Реакция нового правила на запуск шифратора"

Как говорится, комментарии излишни, результат достигнут.

Далее если будут возникать конфликты с данным правилом по отношению ко вполне легальным программам, то вы всегда сможете создать дополнительное правило с разрешениями или задать исключения.

PS: во время экспериментов с KES 8 были случаи, когда при базовых настройках он все-таки блокировал запуск шифратора, но скрещивать пальцы и надеется на авось это не наш метод. Лучше настраивать все так, чтобы быть уверенным.

PSS: Приведенные тесты и настройки, относящиеся к KES 8 , целиком и полностью соответствуют и KES 10 так же.

Kaspersky Antivirus for Workstation (WKS) 6.0.4.1611

антивирусные базы: март 2012 г.

Да, да, всеми известный старичок, всеми признанный и надежный, прошедший все возможные испытания в корпоративном сегменте WKS 6.0.4 он же R2. Его поддержка вот-вот закончится, но тысячи компьютеров по все стране сегодня защищены именно им и я не мог обойти его стороной.

Установка по умолчанию, без предварительных настроек + проактивная защита

Учитывая всю старость данной версии, необходимо отметить, что единственный компонент, который может хоть как то бороться с новыми угрозами – Проактивная защита – полностью ОТКЛЮЧЕН в настройках по умолчанию. Да, да, это камень в огород тех, кто производит установку АВ продуктов без последующей настройки. Понимая, что шансов у данного продукта без проактивной защиты нет, мы сразу включаем оба его компонента - анализ активности и мониторинг реестра, но не настраиваем их.

Результат на лицо, а точнее на экран! Как видите ниже сообщение на экране от злоумышленников, файлы-картинки на рабочем столе зашифрованы.

Рисунок 6 "WKS 6.0.4 в базовых настройках пропустил шифровщик"

Настраиваем Проактивную защиту. Часть первая

Запуск шифровщика

Результат двойственный. Сразу после запуска вируса, проактивная защита выдала нам сообщение о подозрительном файле и запросе действия над ним. Пока я думал как ответить на запрос произошло шифрование.

Рисунок 8 "Антивирус среагировал, но процесс шифрования продолжился"

Рисунок 9 "Процесс шифровальщика заблокирован Проактивной защитой - анализ активности"

Конечно, для всех компонентов лучше всего выставить действие – завершить процесс, либо поместить в карантин.

PS: В данном тесте нам удалось выстроить защиту шифровальщика, но необходимо помнить что в тесте участвовали лишь некоторые экземпляры шифровальщиков из множества, поэтому может быть стоит выстраивать Проактивную защиту более строго.

Kaspersky Internet Security 2013 и 2014

Дата выпуска баз: 15.10.2012 и 11.08.2013 соответственно

Ради спортивного интереса, а также из тех соображений, что ряд малых организаций использую в своей защите именно домашние продукты, я решил не обходить стороной KISы 13 и 14 версии.

Так можно ли сегодня защититься от шифровальщиков? Наверно все-таки можно. И надеюсь мои старания не пройдут даром и, возможно, кому-то спасут информацию и сохранят денег или даже рабочее место. Спасибо за внимание друзья, будьте осторожны на просторах интернета и помните, что главный вирус это неграмотный пользователь – начните работу с них.

В связи с систематическим просмотром данной статьи считаю необходимым добавить вариант защиты от шифровальщиков средствами Kaspersky Endpoint Security 10, предложенный специалистами Лаборатории Касперского 06.062014 г. :

PSSSSS: и в дополнение

Основные направления по предотвращению заражений шифровальщиков:

1. Провести по работу по информированию пользователей организации(й).

Разъяснение и обучение пользователей по вопросам безопасности при работе в сети интернет и интернет-почте. Здесь основные направления должны быть по следующим вопросам:

- Не оставлять своих персональных данных на открытых ресурсах:

- Не загружать ничего со случайных сайтов:

- Не проходить по ссылкам в спамовых письмах:

- Не открывать приложения в письмах, если есть хоть какие-то сомнения в надежности адресанта

2. Создавать резервные копии наиболее важных данных.

Использование внешних накопителей и облачных хранилищ, создание резервных файловых серверов, отключенных от локальных сетей.

3. Есть предположение, что некоторые из модификаций данного вируса используют встроенную в систему Windows службу Encrypting File System (EFS) - система шифрования данных, реализующая шифрование на уровне файлов в ОС Windows, начиная с Windows 2000. Имеет смысл попробовать отключить данную службу, может это остановит хотя бы некоторые из модификаций данного вируса.

4. Использовать Linux\Unix системы для хранения данных или как вторичные(резервные) файловые сервера. Вирусов-Шифровщиков для данных систем пока замечено не было.

5. Пользоваться Антивирусными программами и своевременно и регулярно производить обновление программного обеспечения. Использовать тонкие настройки антивирусных продуктов.

Читайте также: