Как защитить mbr от вирусов

Как правило, опасные вирусы полностью или частично разрушают файловую систему, после чего пользователи теряют доступ ко всем или только некоторым файлам, причем не только программным, но и к файлам данных. Именно такое воздействие вирусов наносит максимальный ущерб, так как файлы документов могут соедржать чрезвычайно ценную информацию, ущерб от потери которой может превышать стоимость компьютера во много раз.

Поэтому когда вы приступаете к лечению компьютера, зараженного вирусами, или имеющего поврежденную файловую систему, в первую очередь необходимо выгрузить с его дисков все нужные вам файлы данных. Если в процессе лечения вы потеряете программные файлы, то скорее всего сможете их восстановить без особых проблем, воспользовавшись дистрибутивами или обратившись в фирму, где вы приобретали программы. Потеря же ваших данных невосполнима, и если вы регулярно не выполняете резервное копирование, последствия вирусной атаки могут быть очень неприятными.

Как правило, антивирусные программы, такие как Doctor Web или Aidstest , вылечивают компьютер и автоматически восстанавливают поврежденную файловую систему. Однако бывают случаи, когда и эти программы оказываются бессильными. Например, вирус может уничтожить таблицу размещения файлов или элемент каталога, соответствующий файлу, при этом данные могут оставаться на диске и вы еще сможете их восстановить.

Скажем сразу, что “ручное” восстановление файловой системы доступно только опытным пользователям. Если вы не знакомы в деталях со структурой файловой системы, для восстановления потерянных в результате вирусной атаки данных лучше всего обратиться к специалистам из компьютерной скорой помощи АО “ДиалогНаука”. В крайнем случае можно попробовать восстановить файловую систему такими средствами, как программа SCANDISK . EXE , входящей в комплект поставки современных версий MS - DOS , или программой Norton Disk Doctor . Однако результаты такого восстановления могут быть неудовлетворительными.

В этой главе мы поможем опытным пользователям выполнить самые важные действия по проверке и восстановлению файловой системы MS - DOS с использованием различных программных средств, в первую очередь с использованием программы Norton Disk Editor . Эта программа позволяет просматривать и редактировать содержимое отдельных секторов диска и очень удобна для проведения восстановительных работ.

Восстановление файловой системы необходимо начинать с проверки ее состояния. Именно об этом мы и будем говорить в этой главе.

Проверка файловой системы

Пред тем как начинать восстановление файловой системы, необходимо определить масштаб повреждений. Для этого вы должны тщательно проверить содержимое всех структур данных файловой системы.

С чего лучше начинать проверку файловой системы?

Прежде всего следует проверить установку параметров BIOS , среди которых есть такие ключевые параметры, как типы установленных в компьютере жестких дисков, количество дорожек и секторов на одной дорожке. Если эти параметры установлены неправильно, загрузка операционной системы скорее всего будет невозможна.

Далее необходимо проверить содержимое так называемой главной загрузочной записи MBR ( Master Boot Record ). В этой записи есть программа начальной загрузки и таблица разделов диска Partition Table . Программа начальной загрузки является объектом атаки загрузочных и файлово-загрузочных вирусов, которые записывают сюда свое тело. При повреждении таблицы разделов диска некоторые или все логические диски будут недоступны для DOS .

На следующем этапе вы должны проверить загрузочную запись Boot Record , которая располагается в самом начале логического диска (не путайте ее с главной загрузочной записью MBR ). В загрузочной записи располагается программа начальной загрузки операционной системы, расположенной на логическом диске, а также блок параметров BIOS , который называется BPB ( BIOS Parameter Block ). Блок BPB содержит важную информацию о логическом диске, такую, например, как размер кластера. Вирус может записать свое тело на место загрузочной записи и повредить блок BPB .

Очень опасный загрузочный вирус. Заражает главную загрузочную запись MBR на жестком диске и загрузочную запись дискет.

Если первый байт на загрузочном секторе имеет значение 0E9h, то вирус записывает на место загрузочной программы свой код, способный заразить главную загрузочную запись MBR жесткого диска и загрузочные секторы дискет

После выполнения проверки загрузочной записи следует заняться таблицей размещения файлов FAT . В этой таблице находится критически важная информация о расположении отдельных кластеров для всех записанных на данном логическом диске файлов. На диске находится две копии таблицы FAT . Вы можете использовать вторую копию FAT для восстановления.

На следующем этапе нужно проверить корневые каталоги логических дисков, а также все нужные вам вложенные каталоги. При необходимости вы должны восстановить испорченные элементы каталогов, описывающие нужные вам файлы.

Ниже мы подробно рассмотрим все эти действия. Попутно мы приведем всю необходимую информацию о важнейших структурах данных файловой системы.

Когда вы первый раз подходите к компьютеру, возможно зараженному вирусом, необходимо вначале проверить параметры BIOS , которые хранятся в CMOS . Для просмотра и изменения параметров BIOS предназначена специальная программа, которая называется BIOS Setup .

Способ запуска программы BIOS Setup зависит от ее изготовителя и версии, однако обычно запуск выполняется, если во время начального теста оперативной памяти нажать клавиши Delete >, F 2> или комбинацию клавиш Alt + Ctrl + Esc >. Более точную информацию вы можете получить из документации, которая прилагается к системной плате компьютера.

Выключите питание компьютера, если оно было включено, и через 20-30 секунд включите его опять. Такая процедура гарантированно “убивает” резидентные вирусы, “выживающие” после теплой перезагрузки с помощью комбинации клавиш Ctrl + Alt + Del >. Когда начнется тест памяти, нажмите одну из перечисленных выше клавиш для запуска программы BIOS Setup .

Через некоторое время на экране появится окно программы BIOS Setup , внешний вид которого зависит от изготовителя и версии программы. На рис. 6.1 мы показали внешний вид такого окна для программы BIOS Setup , созданной фирмой AMI .

Рис. 6.1. Окно программы BIOS Setup , созданной фирмой AMI

Прежде всего вам нужно выбрать в меню программы строку STANDARD CMOS SETUP и проверить установку стандартных параметров BIOS . Обратите особое внимание на типы и параметры установленных жестких дисков ( Hard disk ), типы накопителей на гибких магнитных дисках ( Floppy Drive ) и дату. Примерный вид таблицы, в которой отображаются стандартные параметры, показан на рис. 6.2.

Рис. 6.2. Просмотра стандартных параметров BIOS

Перепишите параметры жестких дисков, такие как тип, количество цилиндров, головок и секторов на одной дорожке. Сравните эти значения с паспортными данными, взятыми из документации на жесткий диск. Вирусы могут уменьшать количество дорожек, записывая свое тело в конец диска. Поэтому если значения не совпадают с паспортными, это выглядит очень подозрительно.

Напомним, что тип диска представляет собой число, которое обычно лежит в диапазоне значений от 1 до 47. При этом типам от 1 до 46 соответствуют стандартные наборы параметров.

Как правило, для современных устройств IDE указывается тип 47, который позволяет выполнять ручную установку количества цилиндров, головок и секторов на одной дорожке, а также других. Если в параметрах BIOS установлен 47 тип диска, обязательно проверьте параметры по документации, которая поставляется вместе с диском.

В некоторых случаях может быть указан тип диска с номером 1, хотя в компьютере установлен жесткий диск очень большого размера (типу 1 соответсвует размер диска 10 Мбайт). Это означает, что диск полключен через контроллер, имеющий собственные программы обслуживания в постоянном запоминающем устройстве (ПЗУ).

Иногда оба диска отмечены в параметрах BIOS как Not Installed , однако компьютер нормально работает и операционная система загружается с диска C : (примером может служить портативный компьютер B -300 фирмы Bondwell ). В этом случае контроллер диска также имеет собственные программы обслуживания.

Неопасный загрузочный вирус. Записывает свой код в перепрограммируемое ПЗУ Flash BIOS, если оно имеется в компьютере.

Если операционная система не загружается с жесткого диска, прежде всего следует проверить параметры BIOS . Эти параметры могут быть установлены неправильно в результате разряда аккумуляторной батареи, расположенной на основной плате компьтера или в результате вирусной атаки.

Обратите также внимание на тип накопителя на гибких магнитных дисках (НГМД). Если НГМД с обозначением A : отмечен как Not Installed , вы не сможете загрузить операционную систему с чистой дискеты, свободной от вирусов.

Некоторые вирусы специально отключают устройство A : для того чтобы затруднить процедуру лечения. Когда какая-нибудь программа обращается к устройству A :, вирус перехватывает такое обращение и временно подключает устройство, а затем, после выполнения операции, подключает его снова. Смысл такой процедуры заключается в том, что при отключенном устройстве A : операционная система загружается с диска C : (к счастью, это верно не для всех компьютеров). При этом вирус получает управление первым и контролирует загрузку операционной системы с чистой дискеты.

Очень опасный полиморфный вирус, использующий довольно сложный алгоритм шифровки.

В понедельник может записать в байт CMOS с номером 10h значение 0 (тип используемых НГМД). Это означает, что устройства НГМД не установлены. После этого вирус корректирует контрольную сумму CMOS (ячейки 2Eh-2Fh), чтобы при инициализации системы BIOS "не заподозрил" неладное. После данных манипуляций компьютер "не видит" устройства НГМД.

Также при определенных условиях в понедельник в 11 часов вирус может вывести на экран следующий текст:

Your hard-disk is being corrupted, courtesy of PATHOGEN!

Programmed in the U.K. (Yes, NOT Bulgaria!) [C] The Black Baron 1993-4. Featuring SMEG v0.1: Simulated Metamorphic Encryption Generator!

'Smoke me a kipper, I'll be back for breakfast. '

Unfortunately some of your data won't.

После этого вирус перехватывает обработчик прерывания от клавиатуры INT 09h и уничтожает информацию в случайных секторах первого жесткого диска. Если в этот момент не перегрузить компьютер кнопкой "RESET" или не выключить питание, то содержимое диска может быть полностью уничтожено (комбинация клавиш не поможет)

В завершении процедуры проверки параметров BIOS выберите из главного меню программы BIOS Setup строку ADVANCED CMOS SETUP . На экране появится меню настройки расширенных параметров BIOS ( рис. 6.3 ).

Рис. 6.3. Меню настройки расширенных параметров BIOS

В этом меню обратите внимание на строку System Boot Up Sequence , в которой определяется порядок загрузки операционной системы. Если в этой строке указан порядок загрузки C :, A :, вы не сможете загрузить операционную систему с дискеты. Так как для поиска вирусов вы обязательно должны загрузить DOS с чистой дискеты, измените порядок загрузки на A :, C :.

После завершения всех работ с компьютером верните установку C :, A : или C : Only (если такое значение есть в данной версии BIOS ). В этом случае компьютер будет надежно защищен от заражения загрузочным вирусом через накопитель на гибких магнитных дисках.

Перед тем как перейти к следующему этапу анализа состояния файловой системы компьютера, убедитесь в том, что в стандартных параметрах BIOS установлен правильный тип диска, что НГМД с обозначением A : подключен и его тип также указан правильно. Кроме этого, в расширенных параметрах BIOS установите порядок загрузки A :, C :.

В некоторых случаях содержимое памяти CMOS разрушается. Это может произойти, например, при выходе из строя аккумуляторной батареи, которая питает память CMOS , или в результате воздействия вируса.

Если это произошло, вы должны восстановить параметры BIOS, воспользовавшись для этого программой BIOS Setup . Как правило, эта программа предоставляет вам возможность установить параметры BIOS , принятые по умолчанию.

Программа BIOS Setup , созданная фирмой AMI , позволяет вам загрузить два набора параметров BIOS .

Первый из них загружается при выборе в главном меню программы (рис. 6.1) строки AUTO CONFIGURATION WITH BIOS DEFAULTS . Этот набор параметров предназначен для нормальной работы системной платы и может быть оптимизирован вручную (при помощи строки ADVANCED CMOS SETUP ) .

Второй набор параметров соответствует строке AUTO CONFIGURATION WITH POWER - ON DEFAULTS и используется главным образом в тех случаях, когда с первым набором компьютер не запускается. Во втором наборе устанавливаются более консервативные параметры (например, отключается кэширование основной оперативной памяти), что иногда позволяет запустить даже частично неисправный компьютер.

Когда программа FDISK . EXE впервые создает разделы на жестком диске, она записывает в начало самого первого сектора жесткого диска (сектор 1, дорожка 0, головка 0) главную загрузочную запись MBR.

Главная загрузочная запись является программой, которая во время начальной загрузки операционной системы с жесткого диска помещается по адресу 7C00h:0000h, после чего ей передается управление. Загрузочная запись продолжает процесс загрузки операционной системы.

Заметим, что указанный механизм работает и в том случае, если на диске компьютера вместо DOS установлена какая-нибудь другая операционная система, например, Microsoft Windows 95, Microsoft Windows NT , IBM OS /2 Warp или UNIX .

Если вирус заражает главную загрузочную запись, он получает управление до загрузки операционной системы и может противодействовать даже самым современным антивирусным средствам, применяя стелс-технологию.

Визуально отличить нормальный главный загрузочный сектор от зараженного бывает не всегда просто. Иногда вирус изменяет только несколько байт, в которых записан адрес загрузочного сектора операционной системы, оставляя программу загрузки нетронутой. Такие изменения можно обнаружить только дизассемблированием и последующим анализом восстановленного исходного текста программы загрузки. В некоторых случаях изменения настолько заметны, что их можно обнаружить “невооруженным глазом”, просто взглянув на дамп самого первого сектора диска.

Опасный резидентный вирус с элементами стелс-технологии.

Заражает главную загрузочную запись MBR жесткого диска, загрузочные секторы дискет, а также COM-файлы в момент их запуска. Если запустить инфицированный COM-файл или загрузить операционную систему с зараженной дискеты, вирус поражает главную загрузочную запись диска.

При загрузке с инфицированного жесткого диска вирус размещает свою резидентную копию в верхних адресах памяти и перехватывает прерывание INT 13h. После запуска первой EXE-программы вирус перехватывает прерывание INT 21h.

Вирус не сохраняет оригинальный загрузочный сектор дискеты.

Когда программа или операционная система пытается прочитать содержимое главного загрузочного сектора MBR с помощью прерывания INT 21 h , вирус подставляет на место зараженного оригинальный сектор MBR

Другая важнейшая часть первого сектора диска - таблица разделов диска Partition Table.

В ней имеется четыре элемента, которые описывают до четырех разделов диска. В последних двух байтах сектора находится значение 55AAh. Это признак таблицы разделов (сигнатура таблицы разделов).

В разделах диска располагаются логические диски. Обычно создается один первичный раздел для диска C : и один вторичный раздел, в котором создаются логические диски D :, E : и т. д.

Формат самого первого сектора жесткого диска можно представить следующим образом:

Не для кого не новость, что вирусы со временем становятся все лучше и лучше. Если когда-то вирусы были просто развлечением программистов, сегодня они являются заработком хакеров. С помощью вредоносных программ воруют ценную информацию, создают хорошо окупающие себя ботнеты, ну и конечно же зарабатывают на Винлокерах (вымогателях-шифровальщиках).

Сегодняшние шифровальщики типа Petya и Satana куда круче того, что было когда-то. Сегодня кроме всего прочего они научились заражать главную загрузочную запись MBR. Как это работает, и как от этого защититься я расскажу вам в сегодняшней статье.

Защита MBR

- Предисловие

- Главная загрузочная запись MBR

- Как происходит заражение MBR

- Защита MBR с помощью MBRFilter

- Скачать MBRFilter

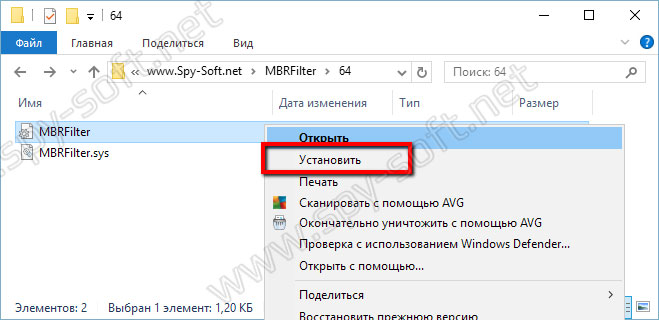

- Установка MBRFilter

- Удаление MBRFilter

- Демонстрация работы MBRFilter

Что такое главная загрузочная запись?

MBR — главная загрузочная запись (на английском master boot record) — код и данные, необходимые для последующей загрузки операционной системы, находящиеся в первых физических секторах (обычно в самом первом) жесткого диска или другого устройства хранения информации. Подробнее о MBR можете почитать на Wikipedia.

Так как код MBR выполняется перед самой загрузкой операционной системы, он может стать жертвой вирусов-вымогателей. Вредоносные программы заражающие MBR известны как Буткиты.

Microsoft уже давно пытается решить проблему MBR-вирусов путем реализации криптографической проверки загрузчика в Windows 8 и более новых версиях. Данная функция называется безопасной загрузкой и основывается на Unified Extensible Firmware Interface (UEFI) — современном BIOS.

Проблема заключается в том, что безопасная загрузка работает далеко не на всех компьютерах и не на всех версиях ОС Windows и не поддерживает диски с MBR-разделами. Это говорит о том, что на сегодняшний день огромное количество персональных компьютеров остаются уязвимыми для атак MBR.

Но на днях ребята из команды Talos которая отвечает за информационную безопасность в компании Cisco Systems выложили бесплатную с открытым исходным кодом утилиту, которая защищает master boot record (главную загрузочную запись) компьютеров на операционной системе Windows от изменения вредоносными программами.

Вы можете скачать MBRFilter с Гитаба бесплатно по этой ссылке. А вот альтернативная ссылка для тех у кого проблема с доступом на Гитаб. В архиве версия для 32-бит и 64-бит + исходники.

Теперь если какой-нибудь шифровальщик попробует изменить загрузочный сектор, пользователь увидит оповещение о том, что была попытка изменить главную загрузочную запись. На скрине ниже вы можете видеть такое оповещение при запуске вымогателя Петя.

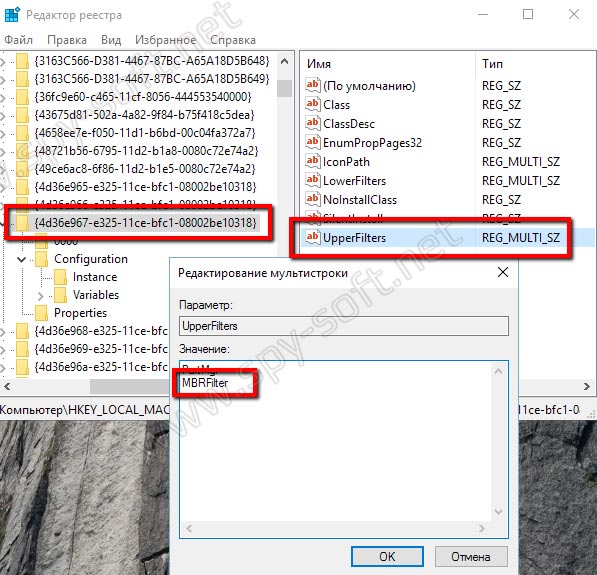

Удаление MBRFilter тоже не проблема, но маленько посложнее. Для этого комбинацией клавиш WIN + R вызываем окно выполнить.

После чего находим эту ветку:

В конце перезагружаем компьютер.

Данную процедуру, точнее удаление, рекомендую делать перед переустановкой системы. А так, после установки утилиты, можете про нее забыть.

Ну вот вроде и все. Теперь читатели сайта спай-софт.нет знают что такое MBR, немного о вирусах-вымогателях Петя и Сатана и о том как защитить MBR. На данный момент это хорошая защита MBR, но это только пока. У хакеров и на это появится свой ответ (решение). Поэтому я рекомендую подписаться на нас в соцсетях, чтобы быть в курсе о всех этих новшествах.

Хотите больше знать о вирусах, изучать их, но не знаете откуда скачать сэмплы? Вам сюда в статью «Где скачать вирусы«, там вы найдете огромною кучу этого добра и познакомитесь с человеком который коллекционирует вирусы моего, а может и вашего детства.

А да, напоследок интересное видео, где вы можете видеть, как вирус Петя заражает систему, и как эта маленькая но с большими я####и программулинка пытается этому противостоять.

Видео: демонстрация работы MBRFilter

Вирус загрузочного сектора получает контроль при запуске

Жесткий диск состоит из множества сегментов и кластеров сегментов, которые могут быть разделены тем, что называется разделом. Чтобы найти все данные, распределенные по этим сегментам, загрузочный сектор работает как виртуальная десятичная система Дьюи. Каждый жесткий диск также имеет основную загрузочную запись (MBR), которая находит и запускает первый из любых файлов операционной системы, необходимых для облегчения работы диска.

Когда диск читается, он сначала ищет MBR, который затем передает управление загрузочному сектору, который, в свою очередь, предоставляет соответствующую информацию о том, что находится на диске и где он находится. Загрузочный сектор также содержит информацию, определяющую тип и версию операционной системы, с которой был отформатирован диск.

Очевидно, что загрузочный сектор или вирус MBR, который проникает в это пространство на диске, подвергает риску всю работу этого диска.

Примечание . Вирус загрузочного сектора является разновидностью вируса руткита, и эти термины часто используются взаимозаменяемо.

Пожалуй, самым печально известным из этого класса вирусов был вирус Микеланджело, обнаруженный в марте 1992 года. Микеланджело был зараженным загрузочным сектором MBR 6 марта с полезной нагрузкой, которая перезаписывала критические сектора дисков. Микеланджело был первым вирусом, который сделал международные новости.

Вирус загрузочного сектора обычно распространяется через внешние носители, такие как зараженный USB-накопитель или другие носители, такие как CD или DVD. Обычно это происходит, когда пользователи непреднамеренно оставляют носитель на диске. При следующем запуске системы вирус загружается и запускается сразу как часть MBR. Удаление внешнего носителя в этот момент не удаляет вирус.

Другой способ проникновения этого типа вируса — вложения электронной почты, содержащие код загрузочного вируса. После открытия вирус подключается к компьютеру и может даже использовать список контактов пользователя для рассылки своих копий другим пользователям.

Вы можете предпринять ряд шагов, чтобы избежать вируса корневого или загрузочного сектора.

- Бдительность . Очевидно, что первым уровнем защиты от любого вируса является бдительность: никогда не вставляйте неизвестный носитель в свой компьютер и следите за мошенничеством, вложениями и загрузками электронной почты.

- Инструменты антивирусной защиты . Однако не менее важным является профилактика с использованием мощного средства обнаружения и предотвращения вирусов. Windows 10 поставляется с Защитником Windows, в то время как более ранние версии Windows поставляются с Microsoft Security Essentials. Microsoft рекомендует перейти на Защитник Windows для этих старых версий Windows. Кроме того, доступно несколько отличных бесплатных и платных инструментов, в том числе бесплатные Malwarebytes и AdwCleaner, а также очень мощные McAfee и Norton.

- Примечание : Никогда не запускайте две антивирусные утилиты одновременно, поскольку одна может отключить другую. Если вы хотите использовать несколько приложений, отключите одно перед запуском другого.

- Обновления программного обеспечения : обновляйте программное обеспечение, поскольку разработчики программного обеспечения регулярно выпускают исправления и исправления для уязвимостей, которые были взломаны хакерами и вирусами.

- Резервные копии . Создание не только резервных копий данных, но и резервных копий загрузочного диска может помочь в восстановлении в случае загрузочного сектора или вируса руткита. Хотя это не стратегия профилактики, это нужно сделать до того, как вы заразитесь вирусом.

Поскольку вирусы загрузочного сектора могли зашифровать загрузочный сектор, их может быть трудно восстановить.

Сначала попробуйте загрузиться в урезанном безопасном режиме. Если вы можете перейти в безопасный режим, вы можете запустить свои антивирусные программы, чтобы попытаться подавить вирус.

Если никакое программное обеспечение для защиты от вирусов не способно идентифицировать, изолировать или изолировать вирус, вам может потребоваться полностью переформатировать жесткий диск в качестве крайней меры.

В этом случае вы будете рады, что создали резервные копии!

Прежде всего компьютерный вирус - это программа, обладающая способностью к самовоспроизведению. Такая способность является единственным средством, присущим всем типам вирусов.

Компьютерный вирус - специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера.

В настоящее время известны тысячи компьютерных вирусов, их можно классифицировать по следующим признакам:

· способу заражения среды обитания;

В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово-загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения СОМ и ЕХЕ. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и, следовательно, теряют способность к размножению. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска (Master Boot Record). Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды:

· неопасные , не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах;

· опасные вирусы , которые могут привести к различным нарушениям в работе компьютера;

· очень опасные , воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы - паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Известны вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные, или троянские программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Загрузочные вирусы

Рассмотрим схему функционирования очень простого загрузочного вируса, заражающего дискеты. Мы сознательно обойдем все многочисленные тонкости, которые неизбежно встретились бы при строгом разборе алгоритма его функционирования.

Что происходит, когда вы включаете компьютер? Первым делом управление передается программе начальной загрузки (ПНЗ), которая хранится в постоянно запоминающем устройстве (ПЗУ).

Эта программа тестирует оборудование и при успешном завершении проверок пытается найти дискету в дисководе А:. Всякая дискета размечена на секторы и дорожки. Секторы объединяются в кластеры, но это для нас несущественно. Среди секторов есть несколько служебных, используемых операционной системой для собственных нужд (в этих секторах не могут размещаться ваши данные).

Среди служебных секторов нас пока интересует один - сектор начальной загрузки (boot-sector). В секторе начальной загрузки хранится информация о дискете - количество поверхностей, количество дорожек, количество секторов и пр. Но нас сейчас интересует не эта информация, а небольшая программа начальной загрузки, которая должна загрузить саму операционную систему и передать ей управление.

Таким образом, нормальная схема начальной загрузки следующая:

Теперь рассмотрим вирус. В загрузочных вирусах выделяют две части - голову и хвост. Хвост, вообще говоря, может быть пустым. Пусть у вас имеются чистая дискета и зараженный компьютер, под которым мы понимаем компьютер с активным резидентным вирусом. Как только этот вирус обнаружит, что в дисководе

появилась подходящая жертва - в нашем случае не защищенная от записи и еще не зараженная дискета, он приступает к заражению. Заражая дискету, вирус производит следующие действия:

· выделяет некоторую область диска и помечает ее как недоступную операционной системе. Это можно сделать по-разному, в простейшем и традиционном случае занятые вирусом секторы помечаются как сбойные (bad);

· копирует в выделенную область диска свой хвост и оригинальный (здоровый) загрузочный сектор;

· замещает программу начальной загрузки в загрузочном секторе (настоящем) своей головой;

· организует цепочку передачи управления согласно схеме.

Таким образом, голова вируса теперь первой получает управление, вирус устанавливается в память и передает управление оригинальному загрузочному сектору.

В цепочке ПНЗ (ПЗУ) ® ПНЗ (диск) ® СИСТЕМА появляется новое звено: ПНЗ (ПЗУ) ® ВИРУС ® ПНЗ (диск) ® СИСТЕМА .

Поэтому никогда не оставляйте (случайно) дискет в дисководе А.

Мы рассмотрели схему функционирования простого бутового вируса, живущего в загрузочных секторах дискет. Как правило, вирусы способны заражать не только загрузочные сектора дискет, но и загрузочные сектора винчестеров. При этом в отличие от дискет на винчестере имеются два типа загрузочных секторов, содержащих программы начальной загрузки, которые получают управление.

При загрузке компьютера с винчестера первой берет на себя управление программа начальной загрузки в MBR (Master Boot Record - главная загрузочная запись). Если ваш жесткий диск разбит на несколько разделов, то лишь один из них помечен как загрузочный (boot). Программа начальной загрузки в MBR находит загрузочный раздел винчестера и передает управление на программу начальной загрузки этого раздела. Код последней совпадает с кодом программы начальной загрузки, содержащейся на обычных дискетах, а соответствующие загрузочные сектора отличаются только таблицами параметров. Таким образом, на винчестере имеются два объекта атаки загрузочных вирусов - программа начальной загрузки в MBR и программа начальной загрузки в boot-секторе загрузочного диска.

Файловые вирусы

Если файловый вирус резидентный, то он установится в память и получит возможность заражать файлы и проявлять прочие способности не только во время работы зараженного файла.

Заражая исполняемый файл, вирус всегда изменяет его код -следовательно, заражение исполняемого файла всегда можно обнаружить. Но, изменяя код файла, вирус не обязательно вносит другие изменения: он не всегда изменяет длину файла, может не менять начало файла.

Основная проблема при лечении данного вируса состоит в том, что недостаточно просто удалить вирус из MBR и файлов, надо расшифровать зашифрованную им информацию. Наиболее радикальное действие - просто переписать новый здоровый MBR.

Полиморфные вирусы

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода А: и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление.

Примечание . Чтобы исключить заражение дискеты компьютерным вирусом, запретите запись на диск. Режим запрета записи на дискете 3,5’’ устанавливается специальным переключателем, расположенным в одном из углов дискеты. Для запрета записи на дискету, манипулируя этим переключателем, откройте прорезь в дискете.

Вирус, как правило, внедряется в рабочую программу таким образом, чтобы при ее запуске управление сначала передалось ему и только после выполнения всех его команд снова вернулось к рабочей программе. Получив доступ к управлению, вирус прежде всего переписывает сам себя в другую рабочую программу и заражает ее. После запуска программы, содержащей вирус, становится возможным заражение других файлов. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения EXE, COM, SYS, ВАТ. Крайне редко заражаются текстовые файлы.

После заражения программы вирус может выполнить какую-нибудь диверсию, не слишком серьезную, чтобы не привлечь внимания и, наконец, не забывает возвратить управление той программе, из которой был запущен. Каждое выполнение зараженной программы переносит вирус в следующую. Таким образом, заразится все программное обеспечение.

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

· прекращение работы или неправильная работа ранее успешно функционировавших программ;

· медленная работа компьютера;

· невозможность загрузки операционной системы;

· исчезновение файлов и каталогов или искажение их содержимого;

· изменение даты и времени модификации файлов;

· изменение размеров файлов;

· неожиданное значительное увеличение количества файлов на диске;

· существенное уменьшение размера свободной оперативной памяти;

· вывод на экран непредусмотренных сообщений или изображений;

· подача непредусмотренных звуковых сигналов;

· частые зависания и сбои в работе компьютера.

Следует отметить, что вышеперечисленные явления необязательно вызываются присутствием вируса, а могут быть следствием других причин. Поэтому всегда затруднена правильная диагностика состояния компьютера.

· как обнаружить вирус, для этого уточняются методы поиска сигнатур в потенциальных объектах вирусной атаки – файлах и/или загрузочных секторах;

· как обезвредить вирус, если это возможно, разрабатываются алгоритмы удаления вирусного кода из пораженных объектов.

Для обнаружения, удаления вирусов и защиты от них разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Различают следующие виды антивирусных программ:

· программы-доктора, или фаги;

· программы-вакцины, или иммунизаторы.

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти ив файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление версий.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа ADinf.

· попытки коррекции файлов с расширениями СОМ, ЕХЕ;

· изменение атрибутов файла;

· прямая запись на диск по абсолютному адресу;

· запись в загрузочные сектора диска;

· загрузка резидентной программы.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

Для того чтобы не подвергнуть компьютер заражению вирусами и обеспечить надежное хранение информации на дисках, необходимо соблюдать следующие правила:

1. Оснастите свой компьютер современными антивирусными программами, например Doctor Web, AVP, и постоянно возобновляйте их версии.

2. Перед считыванием с дискет информации, записанной на других компьютерах, всегда проверяйте эти дискеты на наличие вирусов, запуская антивирусные программы своего компьютера.

3. При переносе на свой компьютер файлов в архивированном виде проверяйте их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами.

4. Периодически проверяйте на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему с защищенной от записи системной дискеты.

5. Всегда защищайте свои дискеты от записи при работе на других компьютерах, если на них не будет производиться запись информации.

6. Обязательно делайте архивные копии на дискетах ценной для вас информации.

7. Не оставляйте в кармане дисковода А: дискеты при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами.

8. Используйте антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей.

9. Для обеспечения большей безопасности применения необходимо сочетать доктора и ревизоры, например, DrWeb и ADinf.

Aidstest - это антивирусная программа-полифаг, способная сейчас обнаружить и уничтожить более 1700 вирусов. В настоящее время Aidstest поставляется как бесплатное приложение к программе Dr. Web, дополняя вирусную базу Dr. Web.

Рассмотрим использование программы DrWeb32, которая предназначена для использования в 32-битных операционных системах семейства Windows (т.е. Windows 95/98/Me/NT/2000/XP) и для краткости названа Dr.Web for Windows 95-XP, или просто DrWeb32W.

Важнейшим новшеством программы DrWeb32 является модульный принцип ее построения. Еще в версии DrWeb 4.0 основная вирусная база была выделена в отдельный файл и подгружалась после старта программы аналогично файлам-дополнениям, что позволило решить проблему нехватки основной памяти. Теперь в DrWeb32 произошло разделение программы на оболочку, ориентированную на работу в конкретной среде (в данном случае, Windows 95/98/NT), и ядро, не зависящее от среды. Такая организация антивирусной программы позволяет:

· использовать одни и те же файлы вирусной базы DrWeb для разных платформ - DOS, Windows 95/98/ME/NT/2000/XP, OS/2,Novell Netware;

· подключать ядро к различным оболочкам и приложениям, что дает возможность простой интеграции антивирусной проверки со многими прикладными задачами;

· реализовать механизм автоматического пополнения вирусных баз и обновления версий оболочки и ядра через сеть Интернет.

К важным особенностям программы относятся:

· наглядные и гибкие средства выбора объектов тестирования путем просмотра дерева подкаталогов любых дисков вплоть до уровня отдельных файлов;

· отсутствие ряда ограничений традиционной версии;

· полная проверка всей системной памяти Windows 95/98/ME;

· автоматическое обновление через Интернет;

· резидентный антивирусный контроль файлов (сторож SpIDer);

· интеллектуальная технология контроля вирусной активности SpIDer-Netting.

Программа DrWeb32 для Windows выпущена в двух вариантах: с графическим интерфейсом (DrWeb32W) и без него (DrWebWCL). Оба варианта поддерживают одинаковый набор параметров (ключей) командной строки. Для разового нерегулярного применения более удобен первый режим, но для регулярного применения с целью систематического входного контроля дискет лучше применять второй режим. При использовании второго режима соответствующая команда запуска DrWeb должна быть включена либо в меню пользователя операционной оболочки Total Commander, либо в специальный командный файл.

Командная строка для запуска DrWeb выглядит следующим образом:

X: - логическое устройство жесткого диска или физическое устройство гибкого диска, например F: или А:,

* - все логические устройства на жестком диске, путь - это путь или маска требуемых файлов.

Наиболее важные ключи:

· / AL -диагностика всех файлов на заданном устройстве;

· P - удаление вирусов с подтверждением пользователя;

· / DL - удаление файлов, корректное лечение которых невозможно;

· / HA [уровень] - эвристический анализ файлов и поиск в них неизвестных вирусов, где уровень может принимать значения 0, 1,2;

· /КР[имя файла] - запись протокола работы в файл (по умолчанию в файл REPORT.WEB);

· / CL - запуск программы в режиме командной строки, при тестировании файлов и системных областей не используется полноэкранный интерфейс;

· / QU - выход в DOS сразу после тестирования;

· /? - вывод на экран краткой справки.

Если в командной строке DrWeb не указано ни одного ключа, то вся информация для текущего запуска будет считываться из файла конфигурации DRWEB.INI, расположенного в том же каталоге, что и файл DRWEB.EXE. Файл конфигурации создается в процессе работы с программой DrWeb с помощью команды сохранения параметров, необходимых для тестирования.

По умолчанию (при отсутствии файла конфигурации DRWEB.INI) основные режимы сканирования соответствуют следующей командной строке:

DRWEB.EXE /AR /FM / НА /HI /RPREPORT.DWB /RV /SO /UP

На рис.1. показана проверка компьютера на наличие вирусов в окне DrWeb.

Рис. 1. Проверка диска C : на наличие вирусов в окне DrWeb.

Читайте также: