Как узнать код от для вируса

Платформа WordPress завоевывает все большую популярность среди блоггеров благодаря удобному и быстрому процессу создания и управления Web-сайтом. Отдельно следует отметить огромное количество бесплатных плагинов и виджетов, доступных для данной системы. На базе этой платформы можно построить не только обычный блог, но и целый Интернет-магазин, новостной портал или online-кинотеатр.

Но большинство Web-сайтов, построенных на базе этой бесплатной CMS, обладают определёнными уязвимостями в системе безопасности. Разработчики WordPress, конечно, стараются оперативно закрывать их и выпускают обновления не только для самой платформы, но и для стандартных тем и плагинов. Тем не менее, защититься от взлома удаётся не всегда.

Опираясь на последние исследования, представленные на официальном сайте платформы, можно составить четкое представление о механизмах заражения, так как, сайт, построенный на WordPress, может быть взломан в основном через сторонние плагины или измененные темы оформления.

В случае взлома большинство неопытных Web-администраторов, как правило, начинают паниковать и совершать непоправимые ошибки, которые могут привести к потере всей базы данных или файлов. В этой статье мы постараемся рассказать, как "вылечить" Web-сайт и вернуть его к тому состоянию, в котором он находился до взлома.

Резервное копирование

Существуют два способа резервного копирования Web-сайта: копирование исходных файлов сайта и копирование базы данных (БД). Для WordPress существует стандартный инструмент для резервного копирования, но он создаёт только копию базы данных.

Для резервного копирования файлов можно воспользоваться сторонними плагинами или применить полное автоматическое резервное копирование, инструменты для которого обычно присутствуют на хостинге. Настроить выполнение полного резервного копирования по определённому расписанию не очень сложно, зато впоследствии этот процесс может сберечь нервы администратора и сэкономить значительное количество времени. Если вы не можете самостоятельно настроить механизм полного резервного копирования данных, то настоятельно рекомендуется обратиться к хостеру для решения этого важного вопроса. Начинающим Web-администраторам можно посоветовать регулярно выполнять резервное копирование вручную.

Если копия сайта и БД будет храниться на флеш-накопителе, то это стопроцентная гарантия того, что вы с легкостью сможете восстановить Web-сайт в любой момент.

Восстановление или лечение

Практически все Web-сайты предназначены для принесения дохода своему владельцу. Поэтому обязательным требованием для Web-сайта является работа в режиме 24х7 (24 часа в сутки, 7 дней в неделю) с минимальными периодами отключения для проведения технических работ.

Поэтому в случае заражения Web-сайта администраторы стремятся как можно быстрее восстановить информацию из резервных копий. Но так как проблема никуда не уходит, и Web-сайт по-прежнему имеет "брешь" в системе безопасности, то повторный взлом произойдёт очень скоро и не займет у злоумышленника много времени.

Подобная ситуация будет повторяться снова и снова, особенно это касается популярных Web-сайтов, поэтому правильным решением проблемы будет срочное закрытие уязвимости. Если же ограничиться только постоянным восстановлением Web-сайта, то можно потерять все показатели в поисковых системах и даже попасть под их фильтр из-за распространения вредоносного ПО.

Как определить наличие вредоносного ПО

Как узнать, был ли взломан Web-сайт, и определить первые симптомы заражения? На самом деле, это очень просто, провал статистики посещаемости, переадресация на незнакомые Web-сайты, чрезмерное потребление трафика – всё это признаки заражения и наличия вредоносных ссылок, понижающих рейтинг ресурса. Не говоря уже о явных ситуациях, когда в поисковой выдаче Яндекс или Google появляется отметка о "заражённости" вашего Web-сайта.

При посещении зараженного сайта в Web-браузерах Opera, Chrome или Firefox будет отображаться окно предупреждения об инфицированном ресурсе, так как данные браузеры имеют свои базы для определения инфицированных сайтов. В конце концов, локальный антивирус может определить, что Web-сайт был заражен, когда при попытке перехода между внутренними страницами, вы увидите соответствующее сообщение. Может оказаться, что Web-сайт был взломан и используется для рассылки рекламного спама. Об этом можно узнать, когда на адрес вашего хостера начнут приходить уведомления о массовой рассылке спама.

Как надо поступать в подобных ситуациях? Для начала следует определить, где скрывается вирус или рекламная ссылка, и каким образом они попали на сайт, так как могут быть "заражены" темы оформления, база данных или ядро сайта.

Самый простой, но и самый долгий способ поиска вируса – это попытаться отследить даты изменения файлов. Допустим, основная масса файлов в важнейших каталогах (wp-includes, wp-admin и др.) имеют одну и ту же дату создания, но есть один или два файла с более поздними датами создания. Отметьте эти файлы и сравните их с файлами из дистрибутива WordPress. Также можно сравнить файлы по размеру в программе Total Commander. Остаётся только сравнить содержимое подозрительных файлов и выяснить, для чего предназначены найденные лишние фрагменты кода.

Как проверить обрабатываемый HTML-код

Возможно, по какой-то причине у вас не получилось обнаружить проблему описанным выше методом. Тогда можно попытаться найти источник заражения другим способом.

Потребуется открыть "заражённый" Web-сайт в браузере (предпочтительнее в Opera или Firefox) и выбрать в контекстном меню пункт "Показать исходный код сайта". Если вы знаете HTML, то наверняка сможете заметить подозрительные строки. Это могут быть незнакомые ссылки на сайты, куски "сжатого" или зашифрованного (способом base64) кода, также это может быть неизвестный фрагмент Javascript, который наверняка тоже будет зашифрован. Определить его можно по включенной в код фрагмента команде eval . Обычно это означает, что кто-то пытался скрыть истинный код Javascript, что должно вызывать определенные подозрения. На рисунке 1 представлен пример подозрительного кода.

Кстати, если на Web-сайте используется бесплатный шаблон стороннего производителя, то таким методом можно найти рекламные ссылки, встраиваемые авторами шаблонов. Обычно подобные ссылки безобидны, т.е. не относятся к вирусам. Тем не менее, они могут негативно влиять на показатели Web-сайта в поисковых системах и перенаправлять трафик на сторонний ресурс.

Когда вредоносный код на страницах сайта не удается обнаружить способами, описанными выше, то можно воспользоваться сторонними online-инструментами. Например, можно установить плагин WordPress Exploit Scanner, который будет регулярно проверять Web-сайт и выявлять вредоносное ПО. Плагин представляет подробный отчет и выделяет строки, которые впоследствии следует удалить.

Кроме того, можно просканировать Web-сайт online-сканнером Sucuri SiteCheck – эта услуга абсолютно бесплатна, а за определенную плату можно заказать полное лечение ресурса.

Как проверить плагины и темы на наличие вредоносного кода

Что касается тем оформления, то в них можно отследить вредоносный код вручную или установить плагин TAC, который работает с файлами тем, проверяя их на посторонние ссылки и вирусный код. С помощью этого плагина можно проверить как уже установленные темы, так и новые.

Определить наличие вируса в теме оформления или в коде плагина очень просто. Если активная тема построена на основе одной из официальных тем, то нужно просто сравнить оригинальный код с кодом проверяемой темы. Для этого скачайте тему по умолчанию, которая входит в дистрибутив WordPress, измените её название и переключите оформление на нее. Остаётся только проверить сгенерированный сервером HTML-код на наличие вируса, и если он обнаружится, то проблема кроется явно не здесь.

Если вредоносный код был найден в файлах активной темы, и при этом были установлены, но не активированы дополнительные темы, то придется проверить и каждую из них, так как, возможно, вирус заражает определенные файлы из каталога themes. Лучше всего использовать только одну тему оформления, а все неактивные удалить.

Поиск вирусов в коде плагинов также не представляет особой сложности. Следует последовательно отключать плагины и проверять генерируемый HTML-код. Таким образом, можно выявить зараженный плагин, удалить его и переустановить из депозитария заново.

Лучшие способы защиты плагинов и тем Wordpress:

- скачивайте и устанавливайте темы и плагины только с проверенных Web-сайтов;

- не используйте "взломанные" платные плагины и темы;

- удаляйте неиспользуемые плагины и темы;

Как найти вредоносный код в файлах ядра WordPress

Если вы проверили плагины и темы, но так и не смогли определить источник заражения, то, возможно, он находится непосредственно в файлах ядра WordPress. Заражение ядра может означать, что злоумышленник получил доступ в административную часть сайта, подобрав или перехватив пароль для доступа к Web-сайту по протоколу FTP.

В первую очередь, проверьте на вирусы компьютер, с которого вы заходили на FTP или административный интерфейс Web-сайта. Пароль мог быть украден из вашего компьютера при помощи троянского вируса, который передал конфиденциальные данные злоумышленнику.

Зачастую злоумышленники встраивают в файл .htaccess коды перенаправления, зашифрованные ссылки на вредоносные сценарии, расположенные на удаленных серверах, поэтому первым делом нужно обязательно сравнить этот файл с оригинальным из дистрибутива. Особое внимание нужно обращать на подобные строки:

Это не "полноценный" вирус, а, скорее, набор вредоносных правил, которые воруют у вас посетителей и трафик, перенаправляя пользователей на рекламируемый сайт без вашего ведома, искусственно повышая популярность "паразитирующего" ресурса.

Если подобные строки были обнаружены, то не следует сразу их удалять. Сначала запросите у хостинг-провайдера логи за период примерного изменения файла .htaccess и проанализируйте, с какого IP адреса и когда был отправлен этот файл. Возможно, в это же время были изменены и другие файлы.

Если был изменен только этот файл, то следует сменить пароли для FTP и административного интерфейса. Если же изменения были обнаружены и в *.php, *.html файлах, то, скорее всего, на сайт был загружен PHP-сценарий, через который злоумышленник сможет получить доступ ко всей имеющейся информации.

Профилактика такого вида угроз довольно проста и не требует особых затрат. Важно помнить следующие правила:

- не храните пароли в FTP-менеджерах или в почтовых сообщениях;

- регулярно обновляйте ядро WordPress;

- обновляете плагины и темы;

- не используйте простые пароли.

Вполне возможно, что вы изначально следовали всем этим правилам, и дело не в уязвимости Web-сайта, а в недостаточной защите самого сервера, на котором располагается ресурс. В таких случаях, отправьте подробное описание проблемы в техническую поддержку хостинг-провайдера и совместно ищите решение проблемы.

Как найти инъекцию вредоносного SQL-кода в WordPress

Итак, мы уже рассмотрели различные способы заражения и лечения Web-сайта, основанного на бесплатной CMS WordPress. Но одним из популярных методов проникновения и взлома является SQL-инъекция (sql injection). Этот способ заражения основан на составлении запроса в базу данных, в котором производится кража пароля от административного интерфейса или получение другой конфиденциальной информации. В отношении WordPress можно сказать, что известные на момент последнего обновления "бреши" в системе безопасности базы данных и в фильтрации запросов, были устранены.

Чтобы уберечься от взлома сайта с помощью SQL-инъекции следует внимательно выбирать плагины, так как они работают с базой данных, а потому недостаточно добросовестный разработчик мог оставить лазейку для злоумышленников. Возможно, в некоторые бесплатные плагины такой скрытый вход интегрируется намеренно. При выборе плагина необходимо руководствоваться не только его возможностями, но и популярностью, а также количеством произведенных установок. Также стоит изучить отзывы, оставленные на странице разработчика. Если у вас появится малейшее сомнение, или же найдётся негативный отзыв, касающийся безопасности, то лучше не рисковать и установить другой плагин с подобной функциональностью.

Большинство CMS построены таким образом, чтобы пользователь с минимальными навыками программирования смог ее установить, настроить, включить один из предложенных видов оформления и начать наполнять Web-сайт необходимой информацией. Поэтому Web-сайты зачастую находятся в руках неопытных администраторов, которые не могут распознать подобное вторжение с помощью SQL-инъекции.

Но плагин WordPress Exploit Scanner, упоминавшийся ранее, умеет работать и с базой данных, и в некоторых случаях он может найти внедренную в базу данных постороннюю функциональность. Вот только удалять ее придется вручную с помощью специальных SQL команд в программе администрирования баз данных PHPMyAdmin. Подобные действия нужно выполнять очень аккуратно, так как неправильный запрос или команда может повредить структуру или содержимое базы данных. Чтобы этого не произошло, стоит заранее озаботиться процессом создания резервных копий БД. Кстати, сам Exploit Scanner может выдавать рекомендации по исправлению SQL-запросов.

Практические способы защиты Web-сайтов, построенных на базе WordPress

В интернете можно найти множество советов о том, как обезопасить и защитить Web-сайт, работающий на бесплатной CMS WordPress. Ниже предлагается список из наиболее эффективных рекомендаций:

- следует изменить и никогда не использовать стандартные имена для пользователей, имеющих администраторские права, например, admin, administrator и т.д.;

- необходимо установить капчу, которая существенно снижает риск от взлома путём перебора паролей;

- для входа в административный интерфейс должен использоваться сложный буквенно-цифровой пароль, не менее 8-10 символов;

- пароль не стоит хранить в Web-браузере, текстовых файлах и т.д, offline-хранение на листке бумаге гораздо надёжнее;

- необходимо защищать и пароль почтового ящика, который был указан при установке WordPress;

- регулярно выполняйте резервное копирование вручную или с помощью специальных плагинов или сторонних программ, при этом полученные резервные копии обязательно должны храниться в нескольких местах;

- не устанавливайте плагины из неизвестных источников, взломанные платные плагины и темы;

- следует установить плагины, отвечающие за безопасность файлов и базы данных WordPress, и регулярно проверять состояние сайта с помощью антивируса;

- вовремя обновляйте ядро, плагины и темы (перед каждым обновлением обязательно делайте полное резервное копирование);

- файл admin.php стоит переименовать, чтобы затруднить его идентификацию;

- зарегистрируйте Web-сайт в Яндекс или Google, чтобы быть в курсе проблем, связанных с безопасностью сайта и его индексацией;

- необходимо проверить права для каталогов и файлов WordPress: для каталогов выставляются права 755, для всех файлов 644, отдельно для каталога wp-content права должны быть 777;

- если нет необходимости в регистрации пользователей, то лучше эту функцию отключить совсем;

- также можно отключить возможность комментирования и оставить только форму для комментирования через социальные сети;

- следует удалить файл readme.htm, расположенный в корневом каталоге, в котором хранятся сведения об установленной версии WordPress (это надо делать после каждого обновления CMS);

- также упоминание об используемой версии WordPress следует удалить из файла functions.php, добавив туда строчку:

Что делать если проблему так и не удалось решить?

Безвыходных ситуаций не бывает. Может казаться, что вы перепробовали абсолютно все способы обезвреживания вирусного кода или скрытых рекламных ссылок. Возможно, что Web-сайт перестал работать после неудачного лечения от вирусов, и вы уже не в состоянии восстановить его работу. Не отчаивайтесь, а попробуйте обратиться к специалистам, которые за плату помогут восстановить Web-сайт и дадут советы, как улучшить его безопасность и работоспособность. Можно написать в техподдержку WordPress, найти ответ в WordPress Codex или задать вопрос на официальном форуме.

В случае если вы избавились от вирусов, правильно настроили плагины, отвечающие за безопасность, поменяли пароли, а через некоторое время ситуация повторилась вновь, то следует рассмотреть вопрос смены хостинг провайдера. Скорее всего, серверы, на которых расположен Web-сайт, плохо защищены или неправильно настроены.

Заключение

Большинство представленных советов останутся актуальными еще очень долго, так как они относятся не только к WordPress, но и к любым Web-сайтам, независимо от используемой платформы. Интернет стремительно развивается, постоянно появляются новые обновления и пишутся новые вирусы, закрываются пробелы в безопасности CMS и различных сервисов. Шагайте в ногу со временем, регулярно модернизируйте и обновляйте Web-сайт, и тогда вы сможете избежать подобных чрезвычайных ситуаций.

В коллекции вредоносных Android-приложений некоторых антивирусных лабораторий содержится уже более 10 миллионов образцов. Эта цифра будоражит воображение, но примерно 9 миллионов 995 тысяч из них — переименованные копии оригинальных вирусов. Но если проанализировать исходный код оставшихся нескольких тысяч образцов малвари, то можно заметить, что все они комбинируются из небольшого количества уникальных функциональных блоков (несколько видоизмененных и по-разному скомбинированных).

Все дело в том, что вирмэйкеры чаще всего преследуют весьма тривиальные задачи:

- отправить эсэмэску на платный номер;

- завладеть конфиденциальной информацией пользователя (телефонными номерами, текстами сообщений, данными с SD-карты и так далее);

- собрать данные о зараженном устройстве;

- завладеть администраторскими правами на устройстве (для установки приложений без разрешения владельца или для злонамеренного выведения аппарата из строя);

- отследить логины, пароли и данные платежных карт, которые пользователь вводит на сайтах систем интернет-банкинга. Как они это делают? Попробуем проникнуть в мрачный мир мобильного вирмэйкинга и посмотреть, что там происходит.

Отправка эсэмэски

Самым распространенным типом вирусов являются SMS-трояны. Эти вирусы просто отправляют сообщения на платные номера без согласия пользователя. Создать такую программу или переписать готовую под нужный номер совсем легко. Да и процесс получения выгоды предельно упрощен — в отличие, например, от отслеживания банковских данных.

Далее приведен простейший пример кода. Это элементарная функция отправки SMS. Ее можно усложнить проверкой статуса отправки, выбором номеров в зависимости от места положения абонента и последующим удалением SMS.

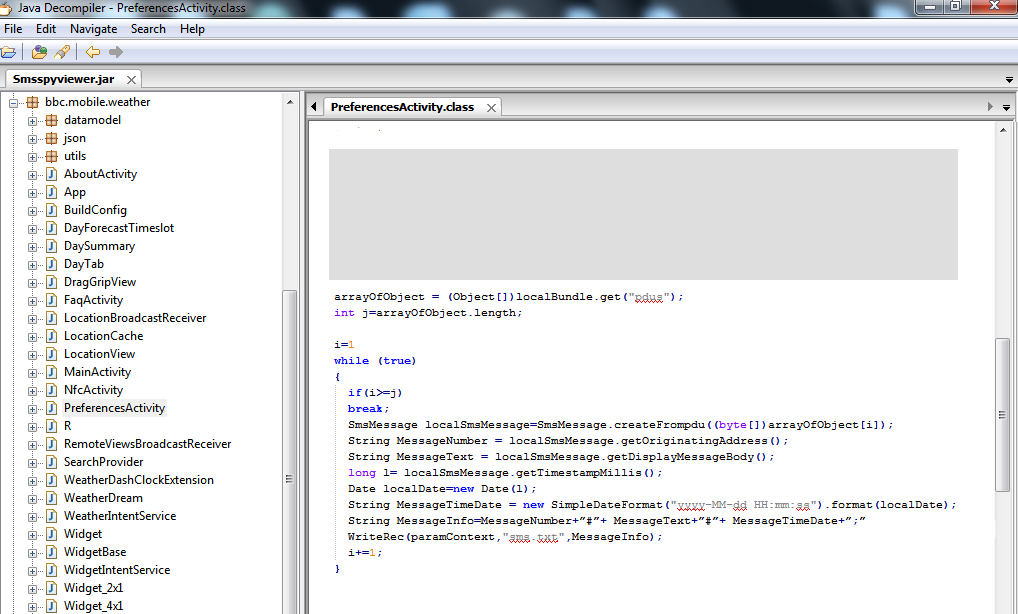

Где искать код вируса

В абсолютном большинстве случаев заражение телефона происходит через установку приложений. Любое приложение для Android существует в виде файла с расширением apk, который, по сути, является архивом. Просмотреть его содержимое можно с помощью Android SDK, конвертера файлов APK в JAR и декомпилятора Java-байт-кода. Сборка приложения (APK) состоит из следующих частей:

- resources.arsc — таблица ресурсов;

- res (папка) — собственно ресурсы (иконки и прочее);

- META-INF (папка) — содержит файлы со следующим содержимым: контрольные суммы ресурсов, сертификат приложения и описание сборки APK;

- AndroidManifest.xml — всякого рода служебная информация. В том числе разрешения (permission), которые приложение запрашивает перед установкой для своей корректной работы;

- classes.dex — ты наверняка слышал, что в Android операционных системах весь код выполняется с помощью Dalvik virtual machine (начиная с версии 4.4 появляется поддержка ART), которая не понимает обычный Java-байт-код. Поэтому и существуют файлы с расширением dex. В нем, наряду с нужными и полезными классами (которые отвечают за функционал приложения), содержатся также и вредоносные (вирусный код, который мы разбираем в этой статье).

Существует категория вирусов, которая охотится за персональными данными пользователей. Механизм их действия также несложен. Они либо загружают на сервер своего создателя файлы юзера, либо предварительно собирают какие-либо данные в txt (CSV, XML — не принципиально). Интерес для злоумышленников могут представлять контакты любого типа, сообщения из разных мессенджеров, медиафайлы и прочее.

SMS зараженных юзеров особенно ценны номерами телефонов отправителей и получателей — ими можно пополнить базу для спам-рассылок. Реже вирусы такого рода используются для заражения устройств конкретных личностей — в следующий раз, когда твоя девушка предложит тебе протестировать написанное ей (ай, карамба! — Прим. ред.) приложение на Android, не теряй бдительности :).

- DroidKungFu;

- DroidDream;

- подавляющее большинство малвари всех аналогичных.

В принципе, любому вирусмейкеру полезна информация о зараженных его программами устройствах. Получить ее очень просто. Создается массив с данными о свойствах телефона (их полный список можно посмотреть в руководстве Android-разработчика) и отправляется POST-запросом к PHP-скрипту (язык непринципиален) на сервере злоумышленника, тот обрабатывает данные и помещает их в базу данных для последующего использования.

Одна из самых неприятных вещей, которая может произойти с Android-устройством, — это его рутинг вирусом. Ведь после этого зловредная программа может делать с ним что угодно: устанавливать другие вирусы, менять настройки аппаратного обеспечения. Совершается это действо путем последовательного запуска эксплойтов:

Сайты о мобильной малвари

Блог экспертов компании Kasperskiy Lab Этот ресурс содержит качественные и подробные статьи о многих аспектах компьютерной безопасности, в том числе и об Android-вирусах. Стоит регулярно посещать этот сайт, чтобы быть в курсе последних событий.

Androguard Google Group Группа посвящена open source инструменту для всевозможных манипуляций с кодом Android-приложений (декомпиляция и модификация DEX/ODEX/APK файлов и так далее). Androguard также содержит обширную базу статей про вирусы. Помимо кратких обзоров функционала и методов защиты, встречаются подробные анализы кода малвари.

Защита от вирусов

Некоторые пользователи считают, что если скачивать приложения исключительно из Google Play и установить на смартфон антивирус, то это стопроцентно гарантирует безопасность. Не стоит обольщаться: в Сети регулярно появляются сообщения о нахождении малвари в официальном маркете. А количество вновь появившихся зловредных программ измеряется сотнями тысяч в месяц, что затрудняет их своевременное попадание в базы антивирусных программ. Реальную гарантию безопасности может дать ручной просмотр кода APK-файла перед установкой его на телефон. Не нужно быть гуру кодинга, чтобы заметить вредоносные фрагменты. А наша статья поможет тебе в этом.

Как мы видим из примеров, мобильный вирмейкинг технологической сложностью не отличается. Конечно, данные примеры упрощены под формат журнала — прежде всего, упущены обработчики ошибок и исключений, а также отдельные технические мелочи, отсутствие которых не помешает тебе понять принципы работы Android-малвари, но оградит от ненужных экспериментов. Ведь мы не поддерживаем создание вирусов, не так ли? 🙂

Помните ли вы еще старые добрые времена, когда администраторов больше всего заботило, как эффективнее использовать имеющиеся ресурсы сети, а не то, как удалить из сети последний фрагмент враждебной программы? К сожалению, те времена давно прошли, а вот риск появления в системе какой-нибудь пакости возрастает с каждым днем. Учитывая разнообразие вредоносных программ, приходится прибегать к различным стратегиям для защиты сети от коварного, вероломного кода.

В этой статье будет рассказано о том, какую угрозу представляют собой подобные программы, реализованные как в виде традиционных вирусо-носителей ПО, так и в виде мобильного кода. Мы остановимся на вопросах, связанных с различными языками описания сценариев, ActiveX, HTML в электронной почте, вирусами, "червями", "троянскими конями" и совместно используемыми открытыми файлами. И, самое главное, вы сможете узнать, каким образом можно защитить свою сеть от такого рода угроз.

Практически любой код, работающий на персональном компьютере, способен на злонамеренные действия. Сегодня такая опасность, как вирусы, подстерегает на каждом шагу. В данной статье под вирусами мы будем понимать и собственно вирусы, и "черви", поскольку большая часть появившегося в последнее время вредоносного программного обеспечения имеет признаки и того и другого. По оценкам компании Network Associates, к январю 2001 г. число известных вирусов и "червей" достигло 54 тыс.

На самом деле важно не количество различных вирусов, а степень их распространения. Вирус, обнаруженный где-то далеко, в одной-единственной компании, вряд ли заставит сетевых менеджеров не спать по ночам. Совсем иное дело те программы, которые распространяются через Internet. В WildList не приводится данных о степени распространенности вирусов, а вот английская компания MessageLabs, предлагающая услуги по обнаружению вредоносных программ с помощью трех антивирусных сканеров, а также с помощью собственной эвристической технологии выявления вирусов, публикует на своем сайте Web некоторые любопытные цифры.

Когда в мае 2000 г. появился вирус LoveLetter, в течение одного месяца MessageLabs выявила более 23 тыс. сообщений, зараженных этим вирусом. В декабре их число превысило 32 тыс. Компания Anti-Virus Information Exchange Network провела неформальный опрос в организациях, в системы которых поступает большое количество сообщений. Данные этого исследования подтверждают, что такие показатели отнюдь не редкость.

Сети становятся все более уязвимыми к инфицированным сообщениям электронной почты - этому способствует интерактивный характер приложений, незакрытые бреши в системах защиты и постоянное совершенствование вирусных программ. Вирусы, подобные Kak, LoveLetter и Prolin, способны самотиражироваться по электронной почте, используя недостатки таких программ, как Microsoft Outlook и Outlook Express. В силу активного характера каждого из этих вирусов за считанные часы могут быть разосланы тысячи инфицированных сообщений, в результате чего вирусы окажутся в системе других клиентов. Melissa, появившийся в марте 1999 г., стал первым широко распространенным размножающимся по почте вирусом и вызвал многочисленные сбои на корпоративных серверах электронной почты, буквально засыпав их огромным количеством сообщений. Созданный около года назад вирус LoveLetter точно так же поразил серверы электронной почты. По некоторым оценкам, ущерб от него в различных организациях по всему миру составил несколько миллиардов долларов.

Помимо переполнения системы электронной почты вирус может повредить файлы, переслать конфиденциальную информацию путем рассылки документов, инициировать атаку "отказ от обслуживания" (Denial of Service, DоS), изменить и удалить конфигурационные настройки, хранящиеся в памяти CMOS и во Flash BIOS системных плат некоторых типов, а также вставить политические лозунги в корпоративные документы.

Как правило, для доставки своего "смертоносного груза" вирусы используют код HTML в теле сообщения электронной почты. Вирус KakWorm - яркий тому пример. Он скрывается в подписи, передаваемой вместе с сообщениями электронной почты MS Outlook Express 5. KakWorm написан на JavaScript и распространяется через английскую и французскую версии Windows 95/98. Этот "червь" заражает систему в тот момент, когда пользователь открывает или просто просматривает инфицированное сообщение электронной почты. Поскольку многие так и не установили необходимую заплатку для Outlook, этот вирус по-прежнему широко распространен, хотя впервые он был обнаружен еще в октябре 1999 г.

На программы электронной почты MS Outlook и Outlook Express рассчитано немало вирусов, в том числе Bubble-Boy, Stages, Lucky, Melissa, NewLove и LoveLetter. Хотя некоторые из наиболее распространенных вирусов и "червей" появляются на настольной системе пользователя как код HTML в теле сообщения, многие тем не менее рассылаются в виде присоединенных файлов, зачастую с "замаскированными" расширениями. Чаще всего они представляют собой файлы в формате .doc, внутри которых находятся вредоносные макросы. Хотя количество макровирусов продолжает быстро расти, подавляющее число инцидентов связано с вирусами, рассылающими себя по электронной почте.

Хотя впервые о вирусах VBS заговорили в октябре 1998 г., весь масштаб бедствия стал очевиден лишь с появлением LoveLetter. Последний использовал целый ряд недостатков программного обеспечения и продемонстрировал, как вирусы превращаются в разрушительные боеголовки. Скрываясь под другими расширениями, они путешествуют по каналам Internet Relay Chat (IRC), загружая дополнительный вредоносный код из Internet.

LoveLetter и некоторые последующие вирусы пользуются тем, что пользователи редко меняют параметры Windows, заданные по умолчанию и касающиеся вывода информации. В этом случае отображаются лишь имена файлов, без расширения, по которому можно определить тип файла. Поступая на компьютер в виде вложения к сообщению электронной почты, Файл с вирусом имеет имя LOVE-LETTER-FOR-YOU.TXT.vbs. Поскольку большинство пользователей просто не видят расширения, а те, кто видит, - интересуются только частью .txt, то присоединенный файл выглядит абсолютно безвредным. Многие щелкают на него клавишей мыши, тем самым запуская вирус.

?LoveLetter также продемонстрировал, каким образом вирус может заменить все файлы с расширением .vbs и .vbe на свое собственное VBS-содержимое. Он также действует на файлы с расширениями .js, .jse, .css, .wsh, .sct и .hta, заменяя их на расширение .vbs, в силу чего file.JS превращается в file.VBS. Кроме того, LoveLetter поражает и файлы с расширениями .jpg, .jpeg и .mp3, добавляя к полному имени файла расширение .vbs, поэтому PICTURE1.JPG становится файлом PICTURE1.JPG.VBS.

Файлы с расширениями .shs и .shb (системные файлы-фрагменты технологии Windows OLE/2) стали известны всему миру с появлением в июле 2000 г. вируса Stages. Файлы данного типа могут содержать любой исполняемый код. В силу особенностей работы Windows, в обычном случае расширения .shs и .shb в имени файла не отображаются, поэтому файл, имеющий одновременно расширения .txt и .shs, например filename.TXT.SHS, выглядит как filename.TXT. После появления LoveLetter пользователи стали тщательно следить за файлами VBS. Автор Stages изобрел новый трюк, воспользовавшись скрытым в обычном случае расширением .shs. LoveLetter размножал варианты и воспроизводил вирусы, многие с новыми, не внушающими подозрений именами для своих файлов VBS, чтобы пользователи без опаски щелкали по ним.

Авторы вирусов, как правило, используют IRC в качестве средства распространения своих продуктов. Если LoveLetter или другой вирус находит определенные файлы mmIRC (популярной клиентской программы IRC), он переписывает конфигурационный файл SCRIPT.INI, заменяя его своей собственной копией, куда добавляет команды Direct Client-to-Client (DCC) SEND для пересылки копии вируса через IRC на все остальные машины, связанные с инфицированной.

Другие вирусы аналогичным образом используют файл EVENTS.INI в mIRC и pIRCH (еще одна программа клиента IRC), часто пересылая копию вируса при открытии или закрытии канала. Вирус PrettyPark, также использующий IRC, может открыть ссылку на автора вируса и передать информацию о ПК и о пользователе, а также пароли IRC.

Вирус PolyPoster - это пример программы, которая пытается переслать конфиденциальную информацию по адресам за пределами организации. Эти адреса могут быть выбраны произвольным образом из адресной книги электронной почты, быть адресами конкретных групп новостей Usenet или адресами автора вируса. Иногда документы выбираются бессистемно, а иногда выбор совершенно конкретен, как в тех случаях, когда автор вируса рассчитывает получить ценные данные, например банковские пароли. VBS/Funny - образец именно такого типа вирусов. PSW.Hooker - это "троянский конь", который хакер может сконфигурировать таким образом, чтобы тот посылал все пароли, которые будут найдены на машине, каждому, кто их востребует.

Вирус W97M/Groov.a может инициировать атаку DoS. Он включает в себя подпрограмму для организации повторных соединений FTP с сайтом компании Frisk Software, выпускающей антивирусное программное обеспечение. Аналогичный вирус, относящийся к той же категории, VBS/Netlog, создавался для сканирования адресов подсетей IP. Если в сети оказалось инфицировано достаточно большое количество машин, то трафик, передаваемый и получаемый с серверов DNS, может привести к замедлению работы сети, как при атаке "отказ от обслуживания".

Следующими в списке вредоносных программ стоят такие вирусы, как Kriz и CIH (также называемый Chernobyl). Они меняют установки CMOS и пытаются заменить содержимое Flash BIOS на некоторых системных платах ПК на свои данные, приводя тем самым компьютер в нерабочее состояние. Один из первых макровирусов - WM/Nuclear -- добавлял в документы политический лозунг, осуждающий проводимые Францией в Тихом океане ядерные испытания, чтобы оказать давление на французское правительство.

С помощью элементов IFRAME в HTML-сообщении BleBla сохраняет два своих вредоносных файла MYJULIET.CHM и MYROMEO.EXE в папку TEMP операционной системы Windows, не уведомляя об этом пользователя. Затем, используя дефект scriptlet.typelib/Eyedog, небольшой сценарий запускает скомпилированный HTML-файл MYJULIET.CHM. Этот файл содержит всего несколько строк, которые выдают команду на исполнение подписанным элементом управления скомпилированных HTML-файлов подсказки. Запущенный в результате файл MYROMEO.EXE считывает адрес из файла с адресной книгой (Windows Address Book, WAB). Затем он рассылает самого себя по адресам, перечисленным в этой книге, с помощью одного из серверов SMTP. Если Outlook на машине пользователя настроен таким образом, что сценарии из сообщений HTML не запускаются, то этот сценарий никогда исполняться не будет.

Не использование разделяемых сетевых ресурсов Windows для распространения вредоносного кода стало практически повсеместным, особенно после того, как был создан "червь" ExplorerZip. Эти вирусы, как правило, выполняют поиск открытых разделяемых файловых ресурсов (они не обязательно должны быть смонтированы, достаточно, чтобы были разделяемыми) и заражают или удаляют определенные файлы в таких папках. Вирус Funlove.4099 не только распространяется через совместно используемые ресурсы, но также устанавливает себя как сервис NT или как скрытую программу на Windows 9x.

Некоторые вирусы, такие, как W97/Melissa.al - вариант Melissa, изменяют сетевые настройки в системном реестре, открывая полный доступ к диску C, когда разрешено его совместное использование. Эти вирусы также могут менять специальные настройки обработки клавиш, не давая пользователям возможности прервать работу приложения с помощью комбинации Ctrl+Alt+Del.

Hybris, выявленный в ноябре 2000 г., показывает направление развития будущих вирусов. Используя Web-сайт, на котором хранится дополнительный код, Hybris может постоянно совершенствоваться или меняться, загружая новые версии своего кода. Все это свидетельствует о весьма опасной тенденции, поскольку относительно безопасный вирус может стать разрушительным, если автор вируса обновит его таким образом. Hybris также использует alt.comp.virus, конференцию Usenet, для получения подключаемых модулей, которые меняют его поведение и совершенствуют его возможности.

Хотя основную угрозу представляет традиционный вредоносный код, проблемы может вызвать и код иного типа. Например, внешний вид многих коммерческих сайтов Web формируется с помощью апплетов JavaScript и элементов управления ActiveX. Чтобы эта схема работала, пользователь должен загрузить данный мобильный код на настольную систему, где тот получает доступ к жесткому диску. Код такого типа может читать, удалять и изменять файлы, а кроме того, способен обращаться к файлам на компьютерах, подключенных к данному через локальную сеть.

Поскольку апплеты Java относят к не вызывающему доверия коду, они работают внутри виртуальной машины в так называемой "песочнице", теоретически это призвано ограничить выполняемые ими операции и уберечь от несанкционированных действий компьютер пользователя. Зачастую ActiveX воспринимается как более серьезная угроза, поскольку, по существу, он представляет собой компактную версию OLE, позволяющую напрямую обращаться к оригинальным вызовам Windows и связывать их с любой системной функцией.

В случае вируса I.Worm.Jer сайт может содержать программу на базе сценария VBS в теле кода HTML, которая исполняется автоматически, как только пользователь открывает инфицированную страницу HTML. Пользователь получает предупреждение от системы о наличии объекта ActiveX, в котором ему предлагается разрешить (или нет) использование этого неизвестного сценария. Если пользователь соглашается, "червь" запускается на его компьютере, создавая копию JER.HTM инфицированной страницы HTML в каталоге системы Windows и регистрируя эту страницу в разделе начальной загрузки системного реестра. Вредоносный мобильный код пока не считается столь же серьезной угрозой, как вирусы, но по мере роста числа инцидентов организациям придется предпринять определенные действия, чтобы защитить себя.

Чтобы защитить систему от такого рода напастей, необходимо предпринять четыре основные меры: установить и поддерживать актуальное антивирусное программное обеспечение, определить необходимые настройки для приложений Internet и других типов, обучать пользователей, применять альтернативные решения для противодействия вредоносному программному обеспечению.

В большинстве организаций антивирусное программное обеспечение установлено, по крайней мере, на настольных компьютерах. Весьма разумным вложением средств было бы также добавление антивирусного программного обеспечения на шлюзы электронной почты и межсетевые экраны. Согласно данным опроса, проведенного в крупных организациях компанией Tru-Secure, большинство вирусов и другой вредоносный код попадает в систему через электронную почту. Выявление как можно большего числа потенциальных проблем на основной точке входа в систему значительно сокращает внутренние работы.

К сожалению, большая часть антивирусного программного обеспечения плохо сконфигурирована и анализирует лишь часть потенциально инфицированных объектов. В электронной почте и на настольной системе имеет смысл использовать сканер, настроенный так, чтобы он проверял все файлы. Учитывая, что документально зафиксировано более 200 типов файлов, которые могут быть инфицированы или содержать инфицированные объекты, сканированию должны подвергаться не только файлы, расширение которых совпадает с одним из предлагаемого вместе с продуктом списка из 30 или около того элементов.

Еще один важный фактор - обучение пользователей. Правила, действующие вчера, сегодня уже не работают. Пользователей необходимо информировать о возможном риске, они должны быть особенно внимательны при просмотре электронной почты и работе с ней. Кроме того, важно, чтобы они предвидели неприятные последствия об изменении настроек защиты или установки программного обеспечения, не являющегося корпоративным стандартом.

Очень важно использовать альтернативные антивирусные решения. Само по себе применение антивирусных сканеров и настроек защиты в различных приложениях не обеспечивает адекватной защиты от вредоносного программного обеспечения. Антивирусные сканеры необходимо постоянно обновлять, хотя быстро распространяющиеся вирусы могут опередить эти модернизации.

Единственный способ избежать воздействия вредоносного программного обеспечения - блокировать подозрительные файлы на межсетевом экране или на шлюзе электронной почты. Многие организации сейчас блокируют все входящие присоединенные файлы, имеющие следующие, потенциально опасные расширения: .exe, .com, .scr, .hta, .hto, .asf, .chm, .shs, .pif. Другие устанавливают еще более жесткие фильтры, блокируя файлы с расширениями: .ade, .adp, .bas, .bat, .cmd, .cnt, .cpl, .crt, .css, .hlp, .inf, .ins, .isp, .js, .jse, .lnk, .mdb, .mde, .msc, .msi, .msp, .mst, .pcd, .reg, .sct, .shb, .url, .vb, .vbe, .vbs, .wsc, .wsf и .wsh.

Те, кто использует такой подход, сообщают, что перехват этих файлов на шлюзе позволяет существенно сократить число инцидентов, связанных с действиями вредоносного программного обеспечения. Пауль Л. Шмел, руководитель службы поддержки в Техасском университете, подчеркивает: "Фильтрация по расширению файла на нашем шлюзе значительно сократила число появлений вирусов в университетских системах. Мы не только блокируем таким образом известные вирусы, но и можем остановить неизвестные вирусы, попадающие на наш шлюз, еще за двое суток до того, как их "обнаружит" какой-нибудь производитель".

Помимо программного обеспечения для сканирования на наличие вируов есть еще, например, блокираторы действий, программы контроля доступа и модули проверки целостности. Эти программы препятствуют совершению злонамеренных действий или модификации существующих файлов, а не сканируют файлы в поиске известного вредоносного программного обеспечения. Такой подход обеспечивает дополнительную защиту от атак, осуществляемых с помощью ActiveX, Java и другого разрушительного невирусного кода.

?Подобные функции выполняют продукты таких производителей, как Aladdin, Computer Associates, Finjan, Indefense, Pelican Security, Sandbox Security, Stiller Research и Trend Micro. Они выявляют вредоносный код Java и ActiveX либо путем использования списков известных блоков кода, либо посредством выявления вредоносных действий.

Хотя большинство корпораций пока не применяет подобную технологию, со временем она станет использоваться очень широко. Применение сканирования в поисках все большего количества образцов вредоносного кода оказывается неэффективным. Кроме того, вам не нужно постоянно модернизировать программное обеспечение этого типа, поскольку защита осуществляется за счет устранения проблем, а не их виновников.

Вирусы и другое вредоносное программное обеспечение становятся все более разнообразными, поэтому для создания максимально надежной защиты организациям следует принимать превентивные меры. LoveLetter стал кошмарным напоминанием о том, насколько большой финансовый ущерб могут нанести такие программы. Эти проблемы остаются. Лишь неослабевающий контроль и блокировка всех пострадавших систем увеличат вероятность успеха в обеспечении изоляции вашей сети.

Читайте также: