Как сделать генератор вирусов

Полиморфик-генераторы, как и конструкторы вирусов, не являются вирусами в прямом смысле этого слова, поскольку в их алгоритм не закладываются функции размножения, т.е. открытия, закрытия и записи в файлы, чтения и записи секторов и т.д. Главной функцией подобного рода программ является шифрование тела вируса и генерация соответствующего расшифровщика. Обычно полиморфные генераторы распространяются их авторами без ограничений в виде файла-архива. Основным файлом в архиве любого генератора является объектный модуль, содержащий этот генератор. Во всех встречавшихся генераторах этот модуль содержит внешнюю (external) функцию - вызов программы генератора.

Таким образом автору вируса, если он желает создать настоящий полиморфик-вирус, не приходится корпеть над кодами собственного за/расшифровщика. При желании он может подключить к своему вирусу любой известный полиморфик-генератор и вызывать его из кодов вируса. Физически это достигается следующим образом: объектный файл вируса линкуется с объектным файлом генератора, а в исходный текст вируса перед командами его записи в файл вставляется вызов полиморфик-генератора, который создает коды расшифровщика и шифрует тело вируса.

Virus Creation Laboratory

Помимо того, что этот конструктор был первым, он имел несколько замечательных черт, таких как :

- Дистрибутив поставляется с неплохим инсталлятором и подробной документацией и примерами использования. Также устанавливается .pif и .ico файлы для MS Windows.

- Дружественный пользовательский интерфейс, по типу TurboVision сред (a la Borland). Наличие контестной подсказки и поддержка мышки. Автор даже утверждает, что его среда является CUA-совместимой. :-)

- Разнообразие типов генерируемого кода :

- Overwriting вирусы

- Appending вирусы

- Companion (spawning) вирусы

- Код для создания троянцев и логических бомб

- Возможность задания свойств генерируемого кода. Код даже слегка оптимизируется. При желании можно добавить в него анти-отладочные и анти-дизассемблерные вставки.

- Настраиваемость среды. Настраиваемые цвета, пополняемая библиотека процедур (эффектов/условий срабатывания).

Другим его недостатком было довольно невысокое качество ассемблерного кода. Зачастую антиотладочные вставки просто не работали и завешивали систему, а иногда ассемблерный код вообще не компилировался. Тем не менее автор Nowhere Man анонсировал выход VCL for Windows и VCL II. Насколько мне известно, VCL for Windows никогда не был выпущен, хотя и существует оболочка от VCL for Windows, получившего название Scare Project. VCL II был практически написан, но в связи с распадом NuKE в целом так и не был отлажен и выпущен.

Прикол из документации: Nowhere Man объявил код сгенерированный VCL своей собственностью и запретил антивирусным производителям использовать участки этого кода в своих продуктах. Мдаа. Как обычно Copyright не сработал. :-)

В апреле 1994 года Firecracker (затем вступивший в NuKE) выпустил VCL Mutator, заменяющий характерные участки кода VCL-вирусов на аналогичные, не обнаруживаемые (тогда) антивирусами.

Известные мне на данный момент версии: (Если еще существует человек, знающий ASM, но не знающий пароля к инсталятору VCL, то вот он: Chiba City )

Phalcon-Skism Mass Produced Code Generator

PS-MPS является намного более мощным и качественным продуктом, нежели VLC. Одной из его отличительных черт является полное отсутствие красивого интерфейса. Иделогия P/S 'Настоящий профессионал работает с командной строкой'. Конфигурация создаваемого вирусного кода задается посредством текстового конфигурационного файла.

С помощью PS-MPC можно создавать полноценные вирусы со следующими свойствами:

- поражение COM и EXE файлов

- резидентый и нерезидентный код

- два разных алгоритма обхода для нерезидентных вирусов

- три способа размещения в памяти резидентного кода

- исключение COMMAND.COM из поражаемых файов

- генерируемый обработчик критических ошибок

- случайно генерируемый алгоритм шифрования кода вируса

- компактный, чуть лучше (чем в VCL) оптимизированный код

- исходники замечательно откомментированы

Примечательной особенностью этого конструктора было то, что он распространялся в исходных кодах (Turbo C), что было побуждением для многих авторов выпустить свои, измененные версии компилятора. Это привело к еще большему увеличению числа вирусов, произведенных с помощью этого компилятора.

Известные мне на данный момент версии:

G2 в работе очень напоминает PS-MPC, но на самом деле он более мощный инструмент в создании вирусного кода. Dark Angel вынес логику генерации кода во внешний файл G2.DAT и декларировал, что будет выпускать новые версии G2 путем замены этого файла на новый. К сожалению, мне неизвестны усовершенствованные варианты G2.DAT. Отличительная черта G2 - это встроенный модификатор кода, позволяющий при каждом запуске компилятора создавать слегка отличающийся код. G2 совместим снизу вверх с PS-MPC по формату конфигурационных файлов. С помощью G2 создано несколько десятков реальных вирусов.

Известные мне на данный момент версии:

Biological Warfare

Генерируемые вирусы имеют следующие характеристики:

- Резидентные / не резидентные

- Поражение EXE/COM файлов

- Шифрование - как простое так и с помощью BWME (см.ниже)

- Анти-трассировочные приемы

- Поражение COMMAND.COM - опционально

- Обработчик Int24 (критической ошибки DOS)

- Два уровня Stealth

- Прочие : способ обхода каталогов, проверка оверлеев, итд.

Опять же если кто-то не знает пароля - ' frea '.

Известные мне на данный момент версии:

NuKE Randomic Life Generator

Компилятор позволяет задать набор свойств вируса, среди которых противодействие резидентным антивирусов, уничтожение файлов контрольных сумм, процедуру шифровки/дешифровки. Помимо этого NRGL предлагает набор деструктивных функций, которые можно внедрить в код создаваемого вируса, таких как уничтожение MBR, файлов и случайных секторов. Код, генерируемый NRGL не отличается читабельностью, хотя человек неплохо знающий ассемблер, может в нем разобраться.

Известные мне на данный момент версии:

Virus Construction Set

Выпущенная в конце 1990 года группой, название которой переводится как 'Ассоциация Любителей Вирусов', VCS не отличается особой изощренностью. VCS запрашивает текст, появляющийся в теле вируса и количество поколений вируса, после которого наступает активация. Затем VCS создает файл Virus.Com, содержащий вирусный код. Вирусы, созданные этим компилятором, имеют одинаковые характеристики :

- Поражение только COM-файлов

- Количество поражаемых файлов фиксировано

- Алгоритм активации : уничтожение Autoexec.bat и Config.sys и вывод заданного при генерации текста

Известные мне на данный момент версии:

Virus Creation 2000

Известные мне на данный момент версии:

VICE ('Virogen's Irregular Code Engine')

VICE (Virogen's Irregular Code Engine) -это очереднойполиморфик-генератор, см. MtE и TPE.Существуют несколько версийгенератора, они содержат строки:

[VICE v0.1с, by _irogen]

[_iCE v0.5, by _iro

Несколько вирусов на базе VICEраспространяются вместе с самимгенератором. Это неопасныерезидентные вирусы. Ониперехватывает INT 21h и записываются вконец запускаемых COM- и EXE-файлов.

Amber

IVP ('Instant Virus Production Kit')

IVP ('INSTANT VIRUS PRODUCTION KIT') являетсяутилитой для создания вирусов IVPгенерирует исходные ассемблерныетексты вирусов различных типов,характеристики которыхописываются в конфигурационномфайле. К таким характеристикамотносятся: заражение COM, EXE или обоихтипов; самошифрующийся вирус илинет; перехват INT 24h или нет;заражение COMMAND.COM; встроенныеэффекты и т.д.

Генератор IVP в значительнойстепени повторяет генератор PS-MPS и ,скорее всего, является егоуменьшенной версией.

Автор : Youngsters Against McAffe (USA)

MME (MiMe) является очереднымполиморфик-генератором.

"MME.WhoNoName" - опасныйнерезидентный вирус. При запускеищет .COM-файлы и записывается в ихконец. Часто зараженные файлы виснут при исполнении.

Вируссодержит строки:

[This is WhoNoName V2.1 Virus By Dark Tommy]

The WhoNoName V2.1 Virus Make With MiMe v1.0

Конструктор TPE

Bizatch

CPE-APE

Конструктор UCF (TCHK)

Конструктор TSR-TB

Конструктор VLC

Создан 03-03-1995 г.

Авторы: Trixter & White Cracker.

Virus Lab Creations.Конструктор вирусов на языке C++.Большое количество опций.

Описания нет.

Кругозор без горизонтов

Чтобы получить доступ к сервисам проекта, войдите на сайт через аккаунт. Если у вас еще нет аккаунта, его можно создать.

- добавить в избранное

![]()

Генераторы зла

Неужели все эти вирусы пишутся каждый день в

таком. количестве вручную человеком, с такой

ярой мотивацией. я в глобальном масштабе

смотрю, конечно.

Чтобы создать рабочий вредоносный файл, требуются знания, опыт и время. Но нынешним мошенникам без квалификации хочется заработать быстро. Так в мир киберкриминала пришли те, кто не умеет писать вредоносный код самостоятельно.

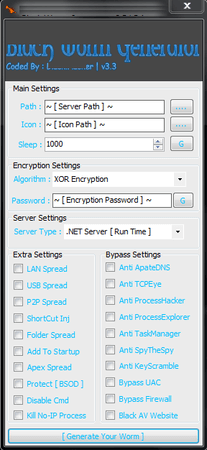

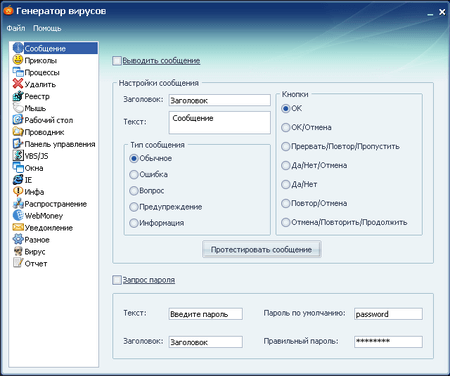

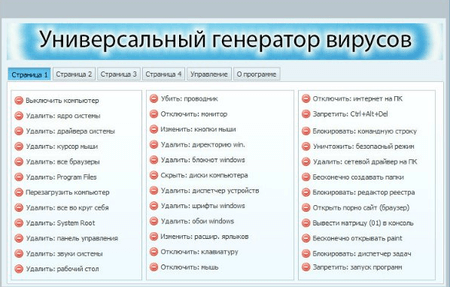

В последнее время наряду с небывалым ростом количества вредоносных программ мы наблюдаем деградацию интеллектуального уровня их создателей. Сейчас для написания вируса не требуется каких-либо специальных знаний в области программирования – для этого достаточно уметь загружать компьютер и понимать простейшие английские фразы для того, чтобы управлять генератором вирусов.

Это цитата от одной антивирусной компании, c которой мы, опуская некоторые детали (не надо путать вирусы и троянцев, да и вообще иногда попадаются весьма оригинальные и архитектурно интересные экземпляры), согласны.

Генератор вирусов – специальная программа, позволяющая пользователю, не имеющему специальной квалификации, создать собственный вирус, червь или троянца.

Естественно, генератор вирусов не обладает искусственным интеллектом и не создает ничего нового – все варианты вредоносного кода уже заложены в него создателями. Пользователь такой программы может что-то настроить, выбрать из списка нужные функции – но не более. Таким образом, многие порождения генератора будут содержать один и тот же код и, соответственно, могут опознаваться одной сигнатурой.

Внимание! Настоятельно не рекомендуем самостоятельно искать и загружать подобные программы – многие распространяющие их сайты заблокированы Dr.Web не просто так.

Ответственность за создание и рассылку вируса AnnaKournikova взял на себя пользователь Интернета двадцати лет с псевдонимом OnTheFly. 14 февраля он добровольно сдался полиции голландского города Леварден. В свое оправдание OnTheFly написал довольно любопытное письмо, где сообщил, что он не хакер, программировать не умеет, а сам вирус сконструировал за несколько минут, при помощи специальной программы-редактора вирусов [K]Alamar's Vbs Worms Creator, которую нашел в Интернете.

Автором конструктора Vbs Worms Creator, с помощью которого была создана AnnaKournikova, оказался аргентинский хакер с сетевым псевдонимом [K]Alamar's, проживавший на тот момент в пригороде Буэнос-Айреса. Для создания AnnaKournikova в редакторе [K]Alamar-а сначала задается имя вируса, потом способ его распространения, а затем сценарий действий на зараженной машине.

До AnnaKournikova была эпидемия ILOVEYOU. Этот червь так же занимался рассылками по адресной книге Microsoft Outlook. В связи с его появлением Microsoft сразу после эпидемии ILOVEYOU выпустила патч, который должна была пресекать несанкционированную рассылку по адресной книге. Но множество компаний и частных пользователей не поставили это обновление.

Прошло 16 лет – и пользователи все так же при первой возможности не устанавливают обновления безопасности.

Как следует из названия конструктора, он генерировал скриптовые вредоносные программы. Так, AnnaKournikova не была собственно исполняемым файлом – ее код исполнялся подсистемой ОС – Windows Scripting Host.

Почему было сделано именно так? Собственно, мы уже писали об этом в выпусках про скриптовые вредоносные программы: их очень просто модифицировать и гораздо сложнее детектировать.

Грустно, что создатели генераторов не думают о социальной ответственности. Для них это бизнес. Скажем, после эпидемии AnnaKournikova автор генератора сделал такую оговорку:

Вторая версия программы содержит исправления старых ошибок, а также ряд новых функций. Теперь с ее помощью можно создавать не только скрипты на VisualBasic, но и полноценные .exe файлы, были улучшены и средства маскировки создаваемых вирусов.

Сам [K] утверждает, что программа была создана им исключительно в образовательных целях, и те, кто будут использовать ее, должны осознавать, что ответственность за возможные последствия лежит именно на них, а не на [K].

Генераторы вирусов возникли задолго до AnnaKournikova и продолжают появляться сегодня. И они создают вредоносные программы не только для Windows.

Набор для разработчика троянов Trojan Development Kits (TDKs) позволяет создавать вредоносные программы под мобильные платформы. Для того чтобы сгенерировать зловреда, злоумышленнику нужно всего лишь заполнить форму, выбрав требуемые настройки.

Самое печальное, что для создания вымогателя для Android не требуется никаких особых навыков. Настраивается все, от отображаемого сообщения с требованием выкупа, для ключа разблокировки. Не придется писать ни одной строки кода. После заполнения всей необходимой информации и настроек, начинающий киберпреступник должен нажать на кнопку ‘Create’, после чего предлагается подписаться на услугу. Приложение позволяет пользователю начать онлайн-чат с разработчиком, где они могут оговорить единовременный платеж.

Все новости

Вирусы не пройдут: как сделать дом безопасным для семьи

В Екатеринбург привезли инновационные приборы, которые обеззараживают и очищают воздух и воду

Хорошее самочувствие родных — главное, к чему нужно стремиться

Многие привыкли думать, что дом — это крепость. Увы, это не совсем так. Квартиры таят в себе множество опасностей, которые могут нанести вред здоровью. Недостаток солнечного света, грязная вода, бактерии, вирусы, сухой воздух, который содержит в себе большое количество примесей. Всё это ослабляет иммунитет организма человека. К счастью, от этого можно избавиться. Международная компания Zepter уже 35 лет разрабатывает технологии, которые помогают улучшить качество и продолжительность жизни и сохранить здоровье.

Компания Zepter презентовала в Екатеринбурге сразу несколько инновационных продуктов, которые комплексно превращают дом в действительно безопасное место.

— Мы привезли в город революционные технологии, которые помогут изменить микроклимат дома, — рассказал интернациональный директор Zepter Якуб Шматлак. — Наши новые продукты помогают очистить загрязнённые воду и воздух. Мы занимались разработками этих систем несколько лет, для нас это приоритетная задача. Также мы развиваем направление светотерапии — создали уникальный прибор, который позволяет улучшать качество сна и снижать уровень стресса. Помогаем людям создавать вокруг себя безопасное пространство. Дом — то место, где мы проводим достаточно много времени и растим детей. В нем мы должны отдыхать, восстанавливаться и набираться сил для активной жизни. Наша компания сделала всё, чтобы это действительно так и было.

Чистая вода — залог здоровья

В первую очередь представители компании Zepter советуют установить дома AqueenaPro — высокотехнологичную пятиступенчатую систему очистки воды с низким уровнем шума. С ней вода становится кристально чистой и максимально полезной.

AqueenaPro экологична — она не засоряет окружающую среду. Этот очиститель воды работает в автоматическом режиме и сам оповещает, когда необходимо менять фильтры.

Дышать полной грудью

Вторая вещь, которая поможет сделать дом чище и безопаснее, — очиститель воздуха Therapy Air iOn. Он снабжён пятью различными фильтрами очистки: антистатическим (Pre-Electrostatic Filter), антибактериальным (Medium Filter), HEPA-фильтром (HEPA Filter), противоаллергенным (AG Allergy Filter) и угольным дезодорирующим (AC Deodorant Filter). Вместе они помогают избавиться от крупных и мелких частиц пыли, плесени, волос, перхоти, шерсти домашних животных, пыльцы, вирусов, бактерий. Также очиститель удаляет запахи пищи, токсичные газы и любые неприятные запахи.

Therapy Air iOn оснащён генератором отрицательных ионов.

Энергия здоровья в каждый дом

Третий продукт компании Zepter — светотерапия Bioptron, производимая в Щвейцарии. Этот уникальный запатентованный прибор с широким спектром применения у детей и взрослых позволяет чувствовать себя хорошо и оставаться активным долгие годы.

Свет, исходящий из прибора, мягко проникает через кожу и запускает множество положительных эффектов для всего организма.

Защита для глаз

Четвертая новинка Zepter — Tesla-очки, оснащённые специальными фуллереновыми линзами, которые преобразуют вредные световые волны в полезный свет . Они помогают защитить глаза от яркого вредного излучения, повышают концентрацию внимания и память, работоспособность и эффективность, позволяют успешно справляться с интенсивными и длительными умственными нагрузками, улучшают остроту зрения .

Клуб для друзей Live100

Фото: Максим Воробьев

Людей, придерживающихся здорового образа жизни, компания объединяет в клуб Live100. Здесь участники общаются с единомышленниками, бесплатно принимают участие в кулинарных мастер-классах, посещают встречи с разными специалистами по здоровому образу жизни (врачами, диетологами, фитнес-тренерами), участвуют в специальных акциях и проектах компании, розыгрышах призов.

Фото: Максим Воробьев

Фото: Максим Воробьев

Более ста гостей первыми узнали о новых инновационных решениях для повышения качества и продолжительности жизни. Для всех участников клуба лояльности Live100 действуют специальная программа бонусов, возможность дополнительного дохода и, самое главное, скидки до 30% на продукцию Zepter.

Как вступить в Club Live100?

Всем зарегистрировавшимся до 20.02.2020 — гарантированный подарок от Zepter. Для получения подарка необходимо обратиться в офис компании в Екатеринбурге по адресу ул. Добролюбова, 16 (шестой этаж) и сообщить номер участника Club Live100.

Кроме этого, в рамках реализации миссии, направленной на оздоровление нации, а также для продвижения идей здорового образа жизни компания приглашает к сотрудничеству всех желающих. Здесь готовы предложить вариант для каждого соискателя в зависимости от его потребностей: индивидуальный график работы, разные методы работы, конкурентоспособный уровень дохода.

Фото: Максим Воробьев

Екатеринбург, ул. Добролюбова, 16, шестой этаж

Включает в себя: отслеживание попадания в черный список, ежедневные сканы на вредоносное ПО, PCI-сканер уязвимостей, логотип доверия

от 6 579,66 руб. / год

Хотите купить SSL-сертификаты по выгодным ценам? Сделать это просто — вместе с ЛидерТелеком!

- Опыт. За период более 12 лет на рынке мы накопили огромный опыт.

- ОХВАТ. Мы предлагаем широкий спектр услуг в области SSL-сертификатов и онлайн-безопасности.

- Клиенты. Нашими клиентами являются: РЖД, Московская Биржа, НТВ Плюс и др.

- Мир. Мы работаем по всему миру

- Постоплата. Вы в начале тестируете, а затем оплачиваете. Никаких рисков.

В результате пандемии коронавируса крупные браузеры приняли решение временно продлить поддержку устаревших протоколов TLS 1.0 и 1.1. В данный момент о таких планах высказались разработчики Firefox, Chrome и Edge.

Почему у нас дешевле?

Мы - стратегический партнер Comodo. Ежемесячно мы выпускаем тысячи сертификатов и получаем хорошую скидку. Мы делим ее с вами. Например, насколько дешевле купить Comodo SSL UCC DV сертификат сертификат у нас, чем напрямую в Comodo? Вы экономите 16 034,29 руб.!

Цена в Comodo

Цена в ЛидерТелеком

Тот же сертификат

Защитите свой сайт с помощью 3 простых шагов!

Напишите нам в чат или запросите обратный звонок

Купите продукт и пройдите подтверждение заказа

Никаких загрузок, никаких установок, просто используйте специальную консоль!

от 6 579,66 руб. / год

Доверие является одним из наиболее важных факторов, влияющих на посещение сайта клиентами

Web Inspector создан для защиты ваших клиентов онлайн, что можно получить только при помощи создания безопасного сайта.

Почему стоит использовать Web Inspector?

Сканирование сайта с помощью Web Inspector позволяет защитить сайт от всех известных вирусов и вредоносных программ. Ваши клиенты и ваш бизнес будут ограждены от хакеров, которые могут использовать ваш сайт для заражения посетителей и нанесения ущерба.

Доверие в сети и репутация очень важны для успеха вашего бизнеса. Эта возможность позволяет ежедневно проводить исчерпывающую проверку, чтобы гарантировать, что сайт не внесен в черный список большинством поисковых систем, таких как Google и Yahoo.

Время - это деньги. Инструмент Web Inspector разработан с учетом этого подхода. При обнаружении какой-либо вредоносной программы или уязвимости он немедленно отправляет уведомление на ваш email, чтобы вы могли сохранить свой сайт в безопасности.

Любой бизнес, связанный с хранением, обработкой или передачей данных о держателях платежных карт, должен соответствовать требованиям PCI. Web Inspector - инструмент для защиты сайтов, который имеет отдельную консоль для сканирования уязвимостей и проверки PCI-соответствия. Это очень важная возможность, которая поможет вам избежать любых проблем и штрафов.

Любой бизнес, связанный с хранением, обработкой или передачей данных о держателях платежных карт, должен соответствовать требованиям PCI. Web Inspector - инструмент для защиты сайтов, который имеет отдельную консоль для сканирования уязвимостей и проверки PCI-соответствия. Это очень важная возможность, которая поможет вам избежать любых проблем и штрафов.

Web Inspector - это простой и удобный в использовании облачный сервис, который позволяет вам выполнять различные задачи через обычный браузер. Это значительно упрощает работу с сервисом и его обслуживание!

Web Inspector

Web Inspector - это облачный сервис, который инспектирует ваш сайт на наличие вредоносных программ, выявляет любые уязвимости и защищает ваш сайт от тысячи угроз безопасности ежедневно!

Он также имеет встроенное сканирование на соответствие PCI для сайтов, связанных с электронной коммерцией, которые поддерживают платежи по кредитным картам, чтобы они отвечали существующим стандартам индустрии платежных карт.

- Автоматические ежедневные сканирования на вредоносное ПО помогут поддержать ваш сайт и все его поддомены безопасными.

- Удобный веб-интерфейс для легкого использования

- Немедленное оповещение гарантирует смягчение последствий проблем.

- Логотип доверия показывает клиентам, что ваш сайт является безопасным и надежным

Купить сейчас

Все о троянских программах: что они собой представляют, кто их создает и как от них защититься. Ознакомьтесь с нашей статьей – и Вы узнаете важную информацию об этой распространенной интернет-угрозе.

Все о троянских программах

Многие склонны считать, что троянские программы представляют собой вирусы или компьютерные черви, однако в действительности они не являются ни тем, ни другим. Вирус это поражающий систему файл, который обладает способностью самокопирования и распространяется, прикрепляясь к другой программе. Черви также относятся к вредоносному ПО и во многом повторяют свойства вирусов, однако для распространения им не нужно прикрепляться к другим программам. Большинство вирусов в настоящее время считается устаревшим типом угроз. Черви тоже встречаются относительно редко, однако они все еще могут громко заявить о себе.

Другими словами, троянская программа это способ воплощения стратегических замыслов хакеров, это средство реализации множества угроз от программ-вымогателей, требующих немедленной выплаты выкупа, до шпионских программ, которые прячутся в недрах системы и похищают ценную информацию, например личные или учетные данные.

Следует иметь в виду, что рекламное ПО или потенциально нежелательные программы иногда ошибочно принимают за троянские программы, поскольку они используют схожие методы доставки. Например, рекламное ПО нередко проникает на компьютер в составе пакета программ. Пользователь может думать, что загружает одно приложение, однако в действительности устанавливает два или три. Авторы программ часто распространяют свои продукты вместе с рекламным ПО в силу маркетинговых причин, чтобы получить прибыль, причем в таком случае они честно указывают на наличие рекламы. Рекламное ПО в составе пакетов программ обычно имеет не столь выраженный вредоносный характер по сравнению с троянскими программами. Кроме того, в отличие от троянских программ, такое рекламное ПО действует вполне открыто. Однако многие путают эти два вида объектов, поскольку способ распространения рекламного ПО во многом напоминает тактику троянских программ.

Троянские программы могут принимать любую форму от бесплатных утилит до музыкальных файлов, от рекламы в браузерах до внешне законных приложений. Любые неосторожные действия пользователя могут привести к заражению троянской программой. Вот лишь несколько примеров:

Поскольку троянские программы являют собой один из самых старых и распространенных способов доставки вредоносного ПО, их история столь же богата, как и история киберпреступности в целом. То, что началось как безобидная шутка, превратилось в оружие для уничтожения целых компьютерных сетей, в эффективное средство похищения данных, получения прибыли и захвата власти. Времена простых шутников давно в прошлом. Сейчас на авансцене серьезные киберпреступники, которые используют мощные инструменты для получения нужной информации, шпионажа и DDoS-атак.

Троянские программы универсальны и очень популярны, поэтому сложно дать характеристику каждой их разновидности. Большинство троянских программ разрабатываются для того, чтобы перехватывать контроль над компьютером, похищать данные, шпионить за пользователями или внедрять еще больше вредоносных объектов в зараженную систему. Вот лишь некоторые основные категории угроз, связанных с атаками троянских программ:

Троянские программы являются проблемой не только для настольных компьютеров и ноутбуков. Они также атакуют и мобильные устройства, что не удивительно, ведь одних только телефонов в мире насчитывается несколько миллиардов, и каждый из них является соблазнительной целью для хакеров.

Как и в случае с компьютерами, троянская программа выдает себя за законное приложение, хотя в действительности представляет собой не более чем подделку, полную вредоносных объектов.

Такие троянские программы обычно скрываются в неофициальных или пиратских магазинах приложений и обманным путем заставляют пользователей загружать их. Установив на телефон троянскую программу, пользователь впускает в систему целый набор непрошеных гостей, в числе которых рекламное ПО и клавиатурные шпионы, похищающие важные данные. А троянские программы, действующие как набиратели номера, могут приносить прибыль своим авторам, отправляя SMS-сообщения на платные номера.

В то время как Google в силах удалить с компьютера вредоносное дополнение браузера, на экране телефона троянская программа может размещать прозрачные значки. Они невидимы для пользователя, однако реагируют на прикосновение к экрану, запуская вредоносное ПО.

Для пользователей iPhone есть хорошие новости: правила компании Apple, ограничивающие доступ к App Store, iOS и приложениям на телефоне, позволяют эффективно предотвращать внедрение троянских программ. Заражение возможно в единственном случае: если пользователь в погоне за бесплатными программами совершает джейлбрейк взлом системы, позволяющий загружать приложения с веб-сайтов, отличных от App Store. Установка непроверенных приложений, которые не соблюдают параметры Apple, делает систему уязвимой для атак троянских программ.

Если троянская программа проникла на Ваше устройство, то самый универсальный способ избавиться от нее и восстановить прежнюю функциональность системы это выполнить полную проверку системы с помощью эффективной программы, способной автоматически удалять вредоносное ПО.

Вам предлагается множество бесплатных антивирусных программ, в том числе и наши продукты для Windows, Android и Mac, предназначенные для поиска и удаления рекламного и вредоносного ПО. В действительности продукты Malwarebytes обнаруживают все известные троянские программы и многие другие типы вредоносных объектов, поскольку в 80 % случаев троянскую программу удается обнаружить в ходе эвристического анализа. Кроме того, блокирование канала связи между внедренным вредоносным ПО и вторичным сервером помогает не допустить заражение новыми вирусами и изолировать троянскую программу. Единственным исключением является защита от программ-вымогателей: чтобы воспользоваться ею, Вам потребуется premium-версия нашего продукта.

Чтобы проникнуть на компьютер, троянские программы стремятся тем или иным способом обмануть пользователя, ввести его в заблуждение. Поэтому Вы можете избежать большинства атак, сохраняя хладнокровие и соблюдая базовые правила кибербезопасности. Относитесь несколько скептически к веб-сайтам, предлагающим бесплатные фильмы или игры. Вместо того чтобы посещать такие ресурсы, загружайте бесплатные программы непосредственно с веб-сайта производителя, а не с нелегального зеркального сервера.

Еще одна полезная мера предосторожности: измените заданные по умолчанию настройки Windows таким образом, чтобы всегда отображались настоящие расширения файлов и приложений. После этого злоумышленники не смогут ввести Вас в заблуждение с помощью внешне безобидных значков.

Помимо установки Malwarebytes for Windows, Malwarebytes for Android и Malwarebytes for Mac, нужно придерживаться следующих рекомендаций:

- периодически запускайте диагностические проверки;

- включите автоматическое обновление операционной системы, чтобы своевременно получать актуальные обновления безопасности;

- устанавливайте актуальные обновления приложений, чтобы закрывать возможные уязвимости в системе защиты;

- избегайте сомнительных или подозрительных веб-сайтов;

- скептически относитесь к непроверенным вложениям и ссылкам в электронных письмах, полученных от незнакомых отправителей;

- используйте сложные пароли;

- не отключайте брандмауэр.

Компания Malwarebytes чрезвычайно ответственно выбирает методы предотвращения заражения, поэтому наши продукты агрессивно блокируют веб-сайты и рекламные баннеры, которые мы считаем мошенническими или подозрительными. Например, мы блокируем торрент-сайты, в числе которых и The Pirate Bay. Поскольку множество пользователей беспрепятственно распоряжаются ресурсами подобных веб-сайтов, некоторые предлагаемые ими файлы на самом деле являются троянскими программами. По той же причине мы блокируем и майнинг криптовалют, осуществляемый с помощью браузеров, однако пользователь всегда может отключить защиту и перейти на тот или иной ресурс.

Мы считаем, что лучше перестраховаться и выбрать наиболее строгий вариант защиты. Если же Вы хотите рискнуть, то лучше занести нужный Вам сайт в белый список. Однако не стоит забывать, что попасться на удочку хитрой троянской программы могут даже самые опытные пользователи.

Чтобы узнать больше о троянских программах, вредоносном ПО и других киберугрозах, пожалуйста, посетите блог Malwarebytes Labs. Представленная там информация поможет Вам избежать опасных поворотов на перекрестках всемирной паутины.

Читайте также: