Как проверить есть в убунту вирусы

В этой статье речь пойдет о том как можно проверить Linux на наличие вирусов и потенциально опасных программ. А также как установить и настроить бесплатный антивирус ClamAV и графическую оболочку для него ClamTk.

Вирусов для Ubuntu нет, или почти нет, и антивирус для Ubuntu практически не нужен, но он нужен Windows. Возможно, у вас на диске имеется второй раздел с WIndows, ваша флешка или внешний жесткий диск заражены вирусами, а вы используете ее на другом компьютере с Windows. И не имея антивирусной программы вы способствуете распространению вирусов, сами не подозревая об этом. И в связи с тем, что linux становится все более популярным, уже завтра могут появятся вирусы для него. А вы уже будете готовы.

У антивирусного сканера ClamAV есть графическая оболочка ClamTk. Приложение достаточно простое, удобное в использовании и к тому же русифицировано.

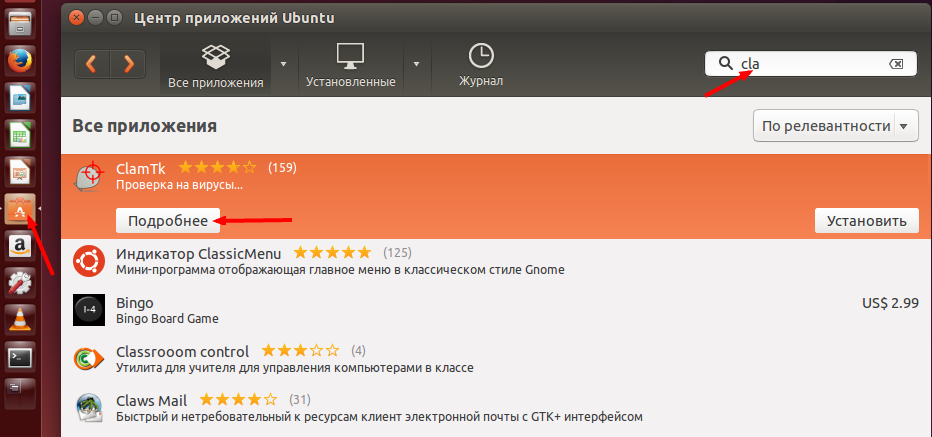

Приступим к установке ClamTk, а так как у него в зависимостях есть антивирусный сканер ClamAV, то он также будет установлен.

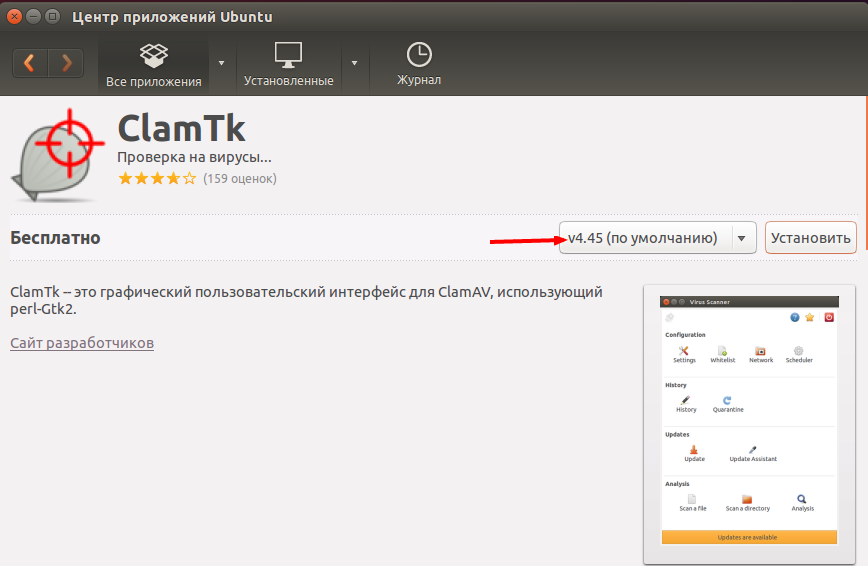

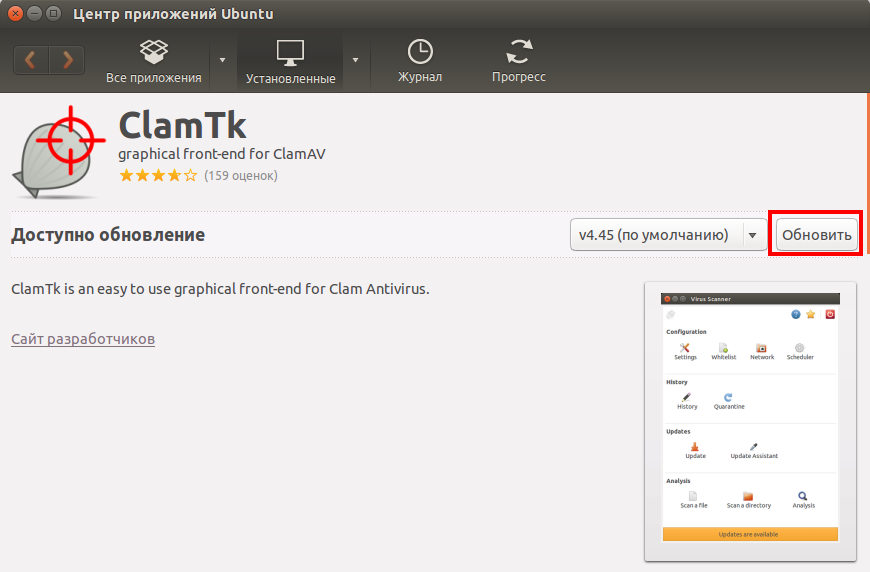

Вместо версии 4.45

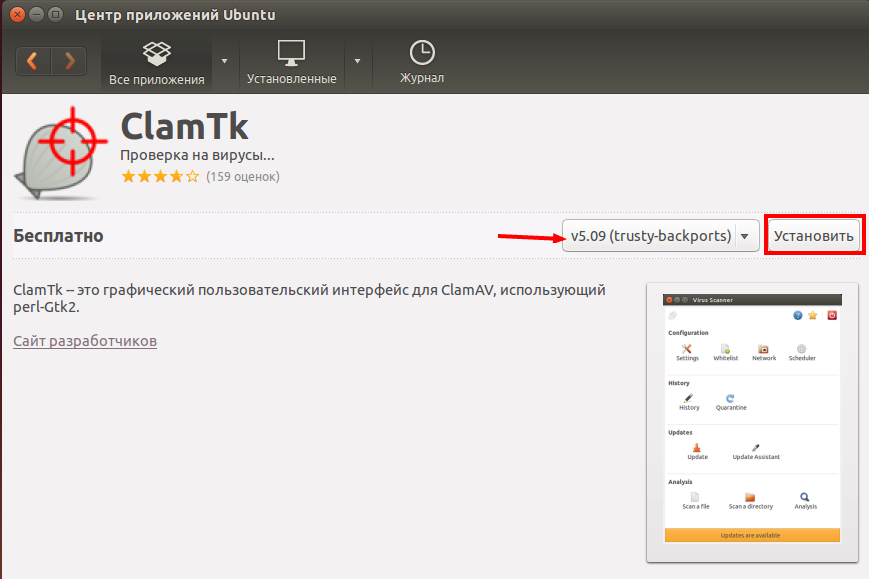

выбираем версию 5.09 и нажимаем кнопку установить.

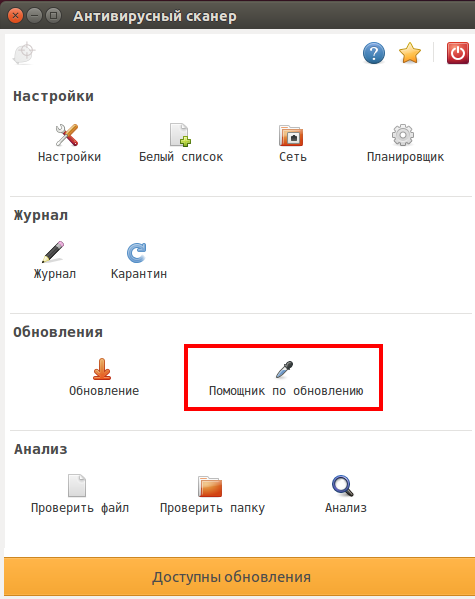

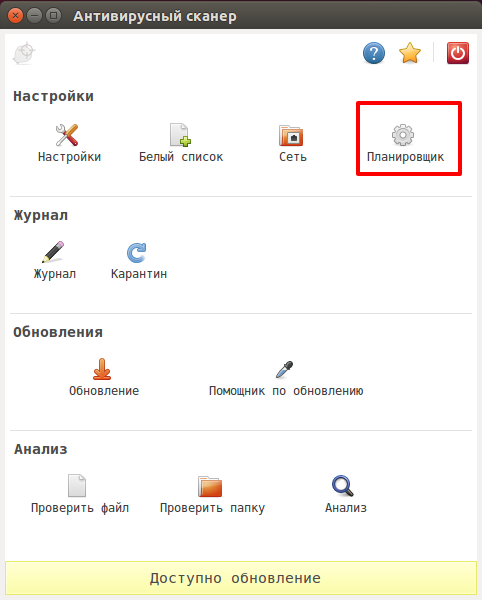

После установки откроем графическую оболочку ClamTk.

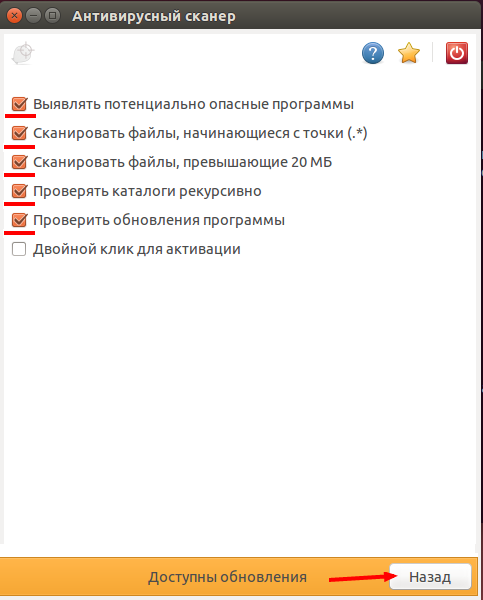

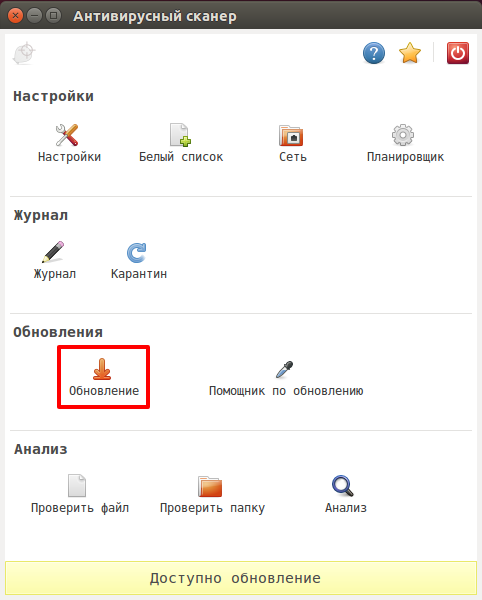

Возвращаемся на основной экран и смотрим что необходимо обновить.

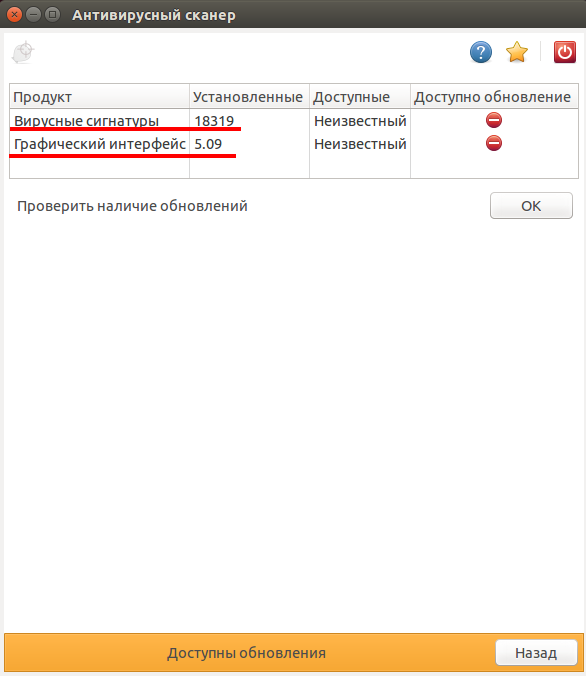

Видим, что есть обновления для сигнатур и графического интерфейса.

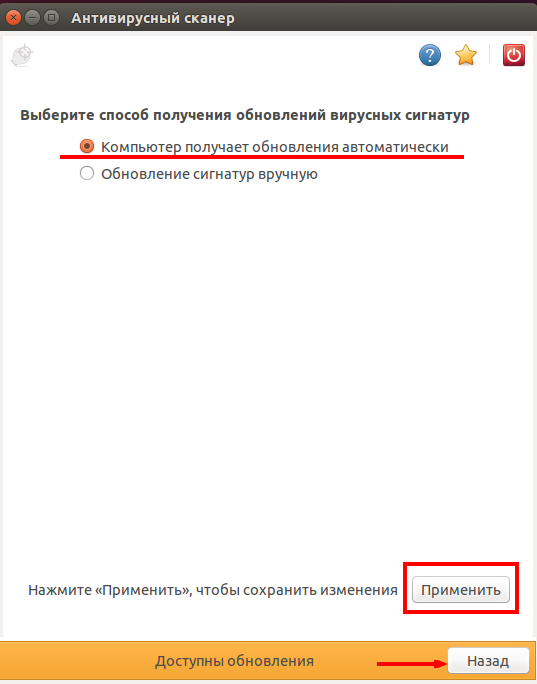

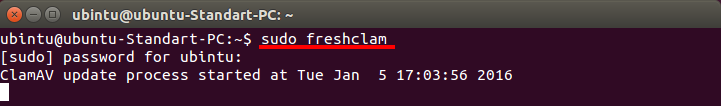

Так как мы выбрали автоматическое обновление, то можно дождаться когда оно будет выполнено. Но мы запустим терминал и выполним обновление из командной строки.

Убедимся что обновление сигнатур прошло успешно.

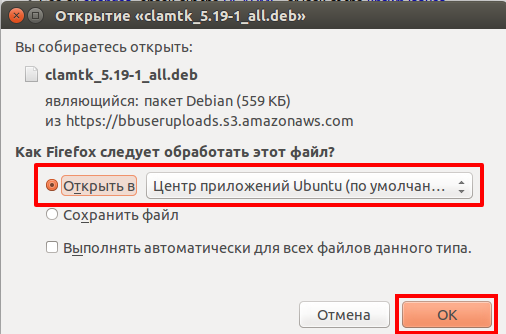

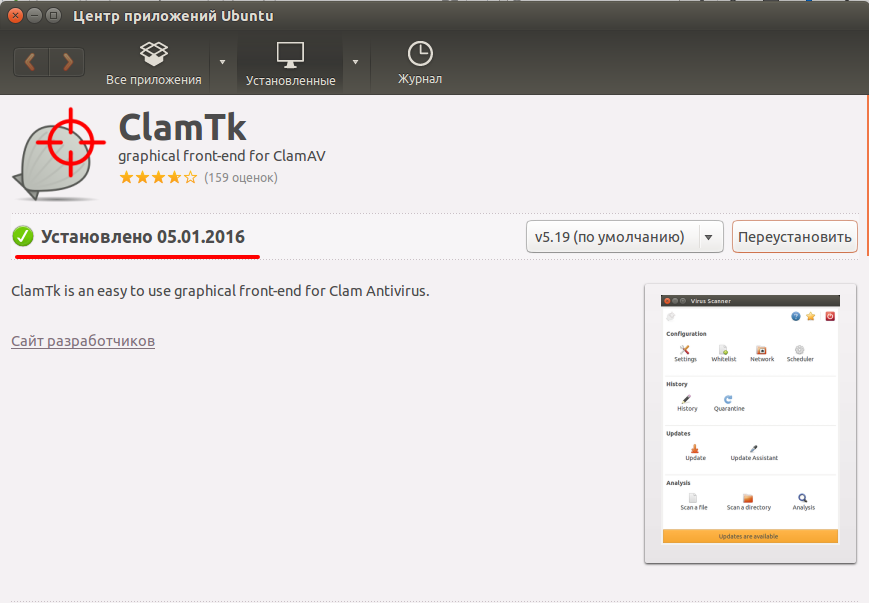

И теперь обновим ClamTk.

На официальном сайте ClamTk выбираем DEB-пакет для нашей версии Ubuntu.

Видим, что сигнатуры обновились и находятся в актуальном состоянии.

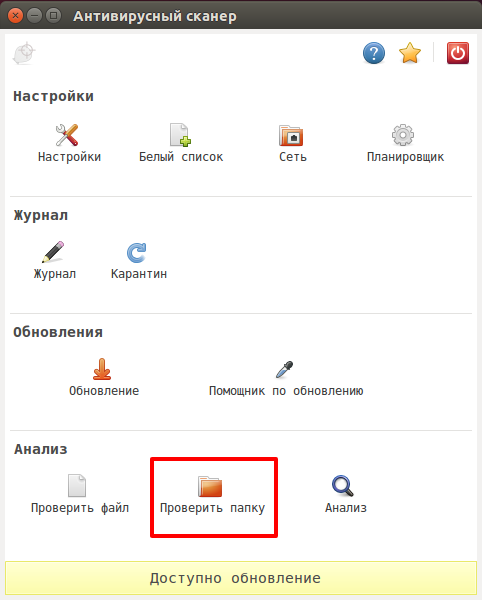

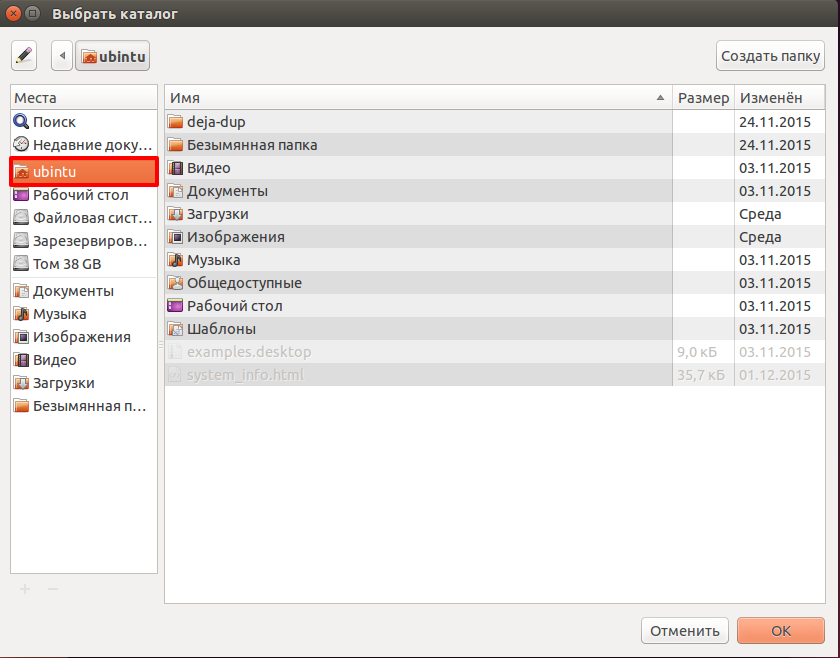

Сейчас мы можем приступить к проверке наших папок на вирусы.

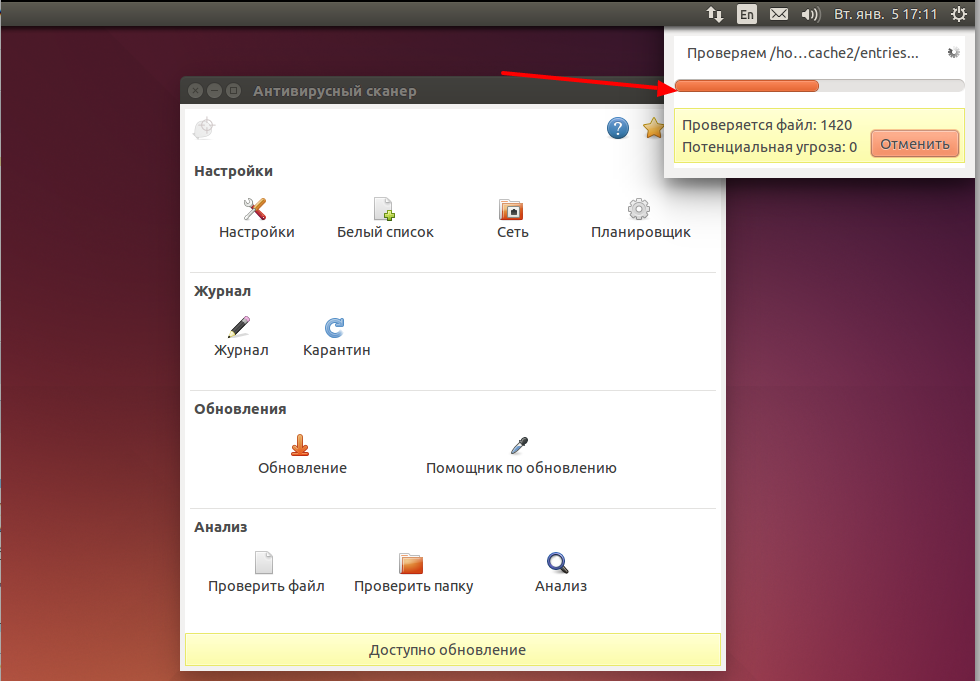

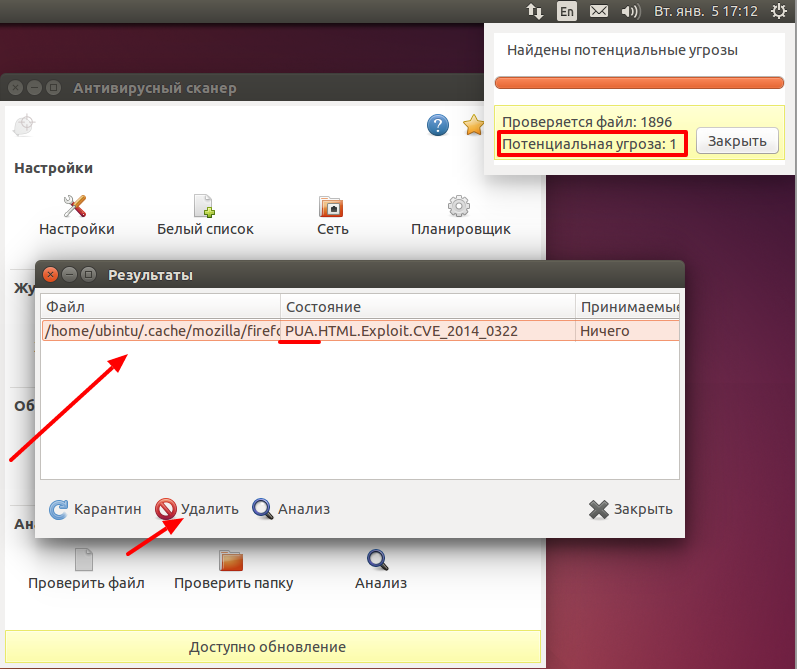

Запустится процесс сканирования.

После окончания сканирования, если будут найдены угрозы, то откроется новое окно с результатами сканирования.

ВНИМАНИЕ!

Но тогда Вы рискуете пропустить действительно потенциально опасное приложение. Я бы не рекомендовал Вам это делать.

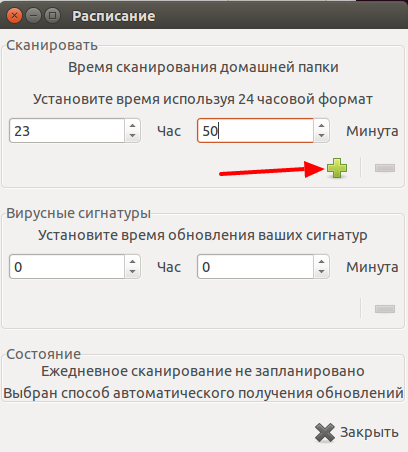

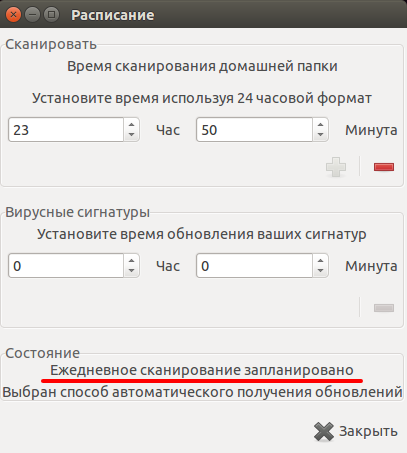

Видим, что теперь ежедневное сканирование запланировано.

Мы рассмотрели как установить бесплатный антивирус ClamAV, графическую оболочку для него ClamTk, разобрали как проверить проверить наши папки. И если остались непонятные вопросы по данной теме и есть предложения, то прошу их писать в комментариях. Всем пока!

Сделай репост – выиграй ноутбук!

Каждого 1 и 15 числа iBook.pro разыгрывает подарки.

- Нажми на одну из кнопок соц. сетей

- Получи персональный купон

- Выиграй ноутбук LENOVO IdeaPad

LENOVO IdeaPad Intel Core i5, 8ГБ DDR4, SSD, Windows 10

У меня перестал работать гугл. Постоянно выдаёт:

В интернете пишут, что это происходит из-за вирусов. Как мне убедиться, что в моём линуксе нет вирусов?

Это аксиома. Но если так уж хочется проверить, то можно установить сканер clamav и морду к нему.

я просто оставлю это здесь

Признайся, ты ведь только сейчас перелез с оффтопика? Только виндузятники при любой проблеме думают о вирусах.

Нет, я уже давно использую Linux. Просто такое странное поведение гугла заставляет беспокоиться. Раньше таких проблем не было.

У меня тоже так бывает - провайдерский NAT.

Просто такое странное поведение гугла заставляет беспокоиться. Раньше таких проблем не было.

Прежде всего успокойся. Это у гугла проблемы. Это его надо проверить на вирусы.

Как мне убедиться, что в моём линуксе нет вирусов?

Нужно просто знать, что вирусов в Linux нет.

Не удержался - ты неразумный? И телепат?

Вирусы есть везде' а тем более под linux. Для беспечных всегда роют ямы' даже если их мало - беспечных. Не про сабж.

Уф. хорошо что у меня кашпировский их ловит.

Ты трояны/эксплоиты от вирусов отличаешь?

Нифига все что с моего телефона ворует деньги все вирус - если честно до глубины души возмущен кражей 300 рублей с моего телефона' потому и вякнул.

все что с моего телефона ворует деньги все вирус

Учи матчасть, это троян.

Компью́терный ви́рус — разновидность компьютерных программ или вредоносный код, отличительным признаком которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру.

ААААААА, вот оно, шаблонное поведение зомбированного вендоюзера.

Проверься на адекватность поведения браузера. Куки, скрипты включены? UA нормальный? На меня просто так Nigma ругался, когда ему не дали js и куки.

В интернете пишут, что это происходит из-за вирусов.

на заборе тоже пишут.

Как мне убедиться, что в моём линуксе нет вирусов?

надо проверять ЭЦП от майнтейнера. И НЕ ставить, если оно не сошлось. Как в венде, только проще, ибо кряков не нужно ставить.

Как мне убедиться, что в моём линуксе нет вирусов?

никак. Ты ССЗБ. Сноси всё и ставь по новой. Но больше не работай под рутом, не ставь всякое дерьмо, не собирай сырцы, чисти зубы и пользуйся презервативом. Но главное: надевай презервативы своим друзьям.

you make my day

Просто такое странное поведение гугла заставляет беспокоиться.

купи себе IP постоянный, и не парься.

Вирусы есть везде' а тем более под linux.

пруф будет, или ты бабушкин?

Нифига все что с моего телефона ворует деньги все вирус - если честно до глубины души возмущен кражей 300 рублей с моего телефона' потому и вякнул.

От этого вируса есть лекарство. KCN называется. Предварительно почисти свой компьютер наши ЛОРовским антивирусом: программа из одной строчки ни Perl

Какие пруфы? Я не касперский. Скачал я ломатую игруху,запустил арк он попросил скачать другой арк я дурак согласился и опля смс что кровных нет. Вот тебе и пруф. До этого был смарт с милой симбиан9.

он уже давно не работает :(

Лучше провайдера своего антивирусом проверь. ;-)

Сначала я скачал игру, она попросила запустить rm -rf / под рутом, я дурак согласился и все удалил. А виноват вирус!

Ну вы интересные люди! Я хомяк, я услышал, что в linux нет вирей и гуляю и жмакаю на клаве, а тут такое.

Ты не хомяк. ты одна из разновидностей этих вирусов. Можешь дезинтегрироваться прямо сейчас.

Что-то ты буйный стал в последнее время.

А испугались! В том то вся и штука что вы не понимаете простой вещи. Ну купит чувак бук с предустановленной убунтой и лишится и кредитки и счета в банке как и на венде. Так что замолкните и не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

лишится и кредитки и счета в банке

Нифига! Банк клиент то не заработает ;) Так что все ооочень безопасно!

Отлично, а при чем тут вирусы? Чувак может вставить карточку в картонный банкомат, внутри которого сидит мошенник и собирает падающие к нему карты. Это значит, что у банка недостаточная безопасность?

Ну купит чувак бук с предустановленной убунтой и лишится и кредитки и счета в банке как и на венде

Признайся честно, ты идиот? Ещё раз перечитай определение вируса. Раз. Стыринг номеров и кодов безопасности кредиток на сайтах с поревом - вообще не вирусная и платформонезависимая тема. Джва.

Обратись лучше к книжкам вместо того, чтобы гнать откровенную ахинею.

Не работает уже лор антивирус(

Антивирус здесь не поможет. Только эвтаназия.

не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

Вирусы есть везде' а тем более под linux.

Я уже рассказал историю успеха с арк. Пишу с телефона и потому ссылку на предидущий тред не рревожу.

Я довёл этих самолюбивых знатоков чтоб сказать им:

В том то вся и штука что вы не понимаете простой вещи. Ну купит чувак бук с предустановленной убунтой и лишится и кредитки и счета в банке как и на венде. Так что замолкните и не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

Вот и всё. Ты то должен был понять. А с игрухой у меня правда такая история была. Ну хомяк я. Уже включил калькулятик.

Скачал я ломатую игруху,запустил арк он попросил скачать другой арк я дурак согласился и опля смс что кровных нет. Вот тебе и пруф. До этого был смарт с милой симбиан9.

не, ты не касперский. Ты эталонный из палаты мер и весов. Но не скажу кто, ибо звезда и так серая.

Сначала я скачал игру, она попросила запустить rm -rf / под рутом, я дурак согласился и все удалил. А виноват Linux!

//fixed во имя справедливости.

Я хомяк, я услышал, что в linux нет вирей и гуляю и жмакаю на клаве, а тут такое.

вот скажи: а ты никогда не слышал, что РАБОТАТЬ ПОД РУТОМ НЕЛЬЗЯ?

Ну наверняка слышал, и наверняка подумал, что это для лошков, а ты суперхакер? Вот и был наказан за свою наивность.

Что-то ты буйный стал в последнее время.

Ваше мнение очень важно для нас.

Так что замолкните и не парьте мозги новечкам о полной безопасности linux, а лучше расскажите чего бояться и избегать.

В силу того, что полную безопасность даёт только морг, предлагаю тебе сделать вдоль.

Кстати, тоже такое наблюдается на работе в последние дни.

почитай, что такое KCN, раз в школе ещё не учишься.

Установи Доктора Веба или Касперского. Версия для Linux есть. Trial-период тоже.

Работает банк клиент, банк не буду рекламировать

Сервера на Linux часто атакуются злоумышленниками. Безусловно, оптимальная настройка файрволла и своевременное обновление системы безопасности помогают отражать подобного рода атаки. Но всё же необходимо быть начеку и проверять, не пробрался ли какой-либо вирус сквозь защиту сервера.

Поговорим об инструментах для Linux, задача которых — сканировать сервера и обнаруживать вирусную активность, взломы и прочие формы вмешательства в их работу.

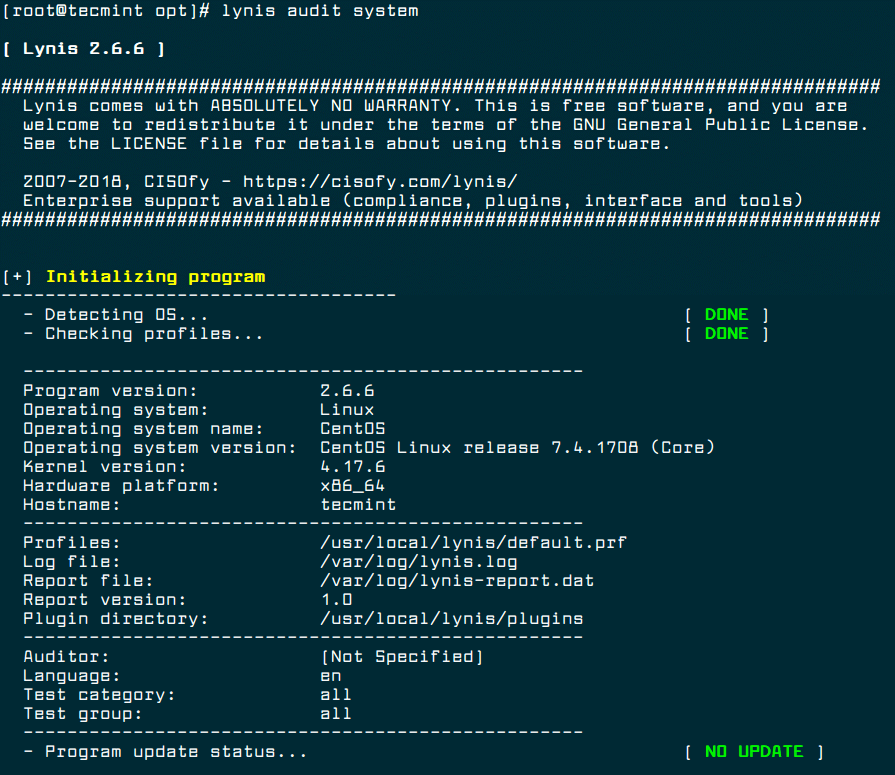

1. Lynis

Lynis — популярный бесплатный инструмент, который лучше многих справляется с проверкой серверов UNIX-подобных операционных систем. Он способен выявлять не только вредоносное ПО, но и повреждения файлов и ошибки в конфигурации. Также Lynis проверяет качество работы антивирусов, осматривает установленное программное обеспечение и проверяет разрешения на доступ к тем или иным файлам и директориям.

Стоит отметить, что этот инструмент не проводит автоматическое усиление защиты системы, а лишь даёт рекомендации о том, как следует её защитить. Установить самую свежую версию Lynus (2.6.6) можно с помощью следующих команд:

После этого можно начинать проверку сервера таким образом:

# lynis audit system

Чтобы настроить автоматическое сканирование, воспользуйтесь cron:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" you@yourdomain.com

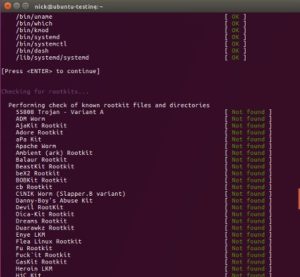

2. Chkrootkit

Ещё один бесплатный инструмент для UNIX-подобных систем, который способен обнаруживать руткиты, то есть программы для маскировки вредоносной активности. Chkrootkit выявляет руткиты и бреши в защите с помощью скрипта оболочки и набора специальных программ.

На серверах Debian этот инструмент можно установить, используя эту команду:

$ sudo apt install chkrootkit

А для CentOS алгоритм установки будет такой:

# yum update # yum install wget gcc-c++ glibc-static # wget -c ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz # tar –xzf chkrootkit.tar.gz # mkdir /usr/local/chkrootkit # mv chkrootkit-0.52/* /usr/local/chkrootkit # cd /usr/local/chkrootkit # make sense

Для запуска проверки используйте эту команду:

$ sudo chkrootkit OR # /usr/local/chkrootkit/chkrootkit

По итогам проверки вы увидите отчёт. Chkrootkit также можно запускать автоматически с помощью cron:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" you@yourdomain.com

3. Rootkit Hunter

Этот инструмент прост в использовании и известен своей эффективностью в обнаружении бэкдоров, а также руткитов и другого вредоносного ПО. Он способен очень тщательно сканировать систему, чтобы находить даже мелкие и неочевидные недостатки в защите сервера.

Используйте эту команду для установки Rootkit Hunter на Ubuntu и CentOS:

$ sudo apt install rkhunter # yum install epel-release # yum install rkhunter

Проверка сервера этим инструментом запускается таким образом:

Его настройка с помощью cron также возможна:

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" you@yourdomain.com

4. ClamAV

ClamAV представляет собой популярный кроссплатформенный антивирус, который может обнаруживать самые разные виды вредоносных программ. Больше всего он подходит для работы с серверами электронной почты, но и во всех остальных случаях он будет полезен пользователям Linux. Его преимущество — умение сканировать архивы и сжатые файлы (.zip, .rar, .7z).

Команда для установки ClamAV на Debian:

$ sudo apt-get install clamav

Команда для установки ClamAV на CentOS:

# yum -y update # yum -y install clamav

Проверка запускается следующим образом:

# freshclam # clamscan -r -i DIRECTORY

5. Linux Malware Detect

Этот инструмент изначально был предназначен для серверов виртуального хостинга, но он хорошо подходит и для систем на базе Linux. Для максимально качественной проверки он может быть интегрирован с сервисом ClamAV.

LMD предлагает подробную отчётность по текущим и прошедшим проверкам, а также он позволяет подключить оповещения об обнаруженных угрозах по электронной почте и обладает рядом других преимуществ.

Чтобы начать его использование, необходимо выполнить определённый алгоритм действий, о котором мы рассказали в отдельной статье.

Серверы чаще всего подвергаются атакам и сканируются на уязвимости ежедневно. Помимо работающего межсетевого экрана и регулярных обновлений системы нужно проверять систему на возможное вторжение.

Инструменты, представленные ниже делают комплексную проверку вашего сервера на наличии вирусов, вредоносного кода, руткитов. Они должны запускаться регулярно, например каждую ночь и отправлять отчеты о сканировании на ваш e-mail.

Вы также можете использовать Chkrootkit, Rkhunter и ISPProtect для проверки сервера в случае подозрительной активности вроде высокой нагрузки, подозрительных процессов.

Ниже будут представлены три инструмента для сканирования Linux сервера на руткиты и вирусы:

Все три инструмента требуют наличия root прав.

Chkrootkit это классический сканер на наличие руткитов. Он проверяет ваш сервер на наличие подозрительных процессов и проверяет нет ли на сервере известных руткитов.

Chkrootkit может быть установлен с помощью пакетного менеджера вашего дистрибутива. Для Debian/Ubuntu это делается так:

Вы также можете загрузить Chkrootkit в виде исходных кодов с сайта разработчика (www.chkrootkit.org) и установить его вручную:

wget –passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

После чего, переместите директорию chkrootkit куда-либо (например /usr/local/chkrootkit):

и создайте символическую ссылку, для простого доступа:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

После этого вы можете проверить сервер с помощью chkrootkit выполнив следующую команду:

Иногда в отчете бывают ложные срабатывания, например:

Checking `bindshell'… INFECTED (PORTS: 465)

Не волнуйтесь об этих сообщениях, этот порт занят SMTPS (Secure SMTP) – вашим почтовым сервером, поэтому срабатывание на него может быть ложным.

Вы можете запускать chkrootkit через cron и получать результаты сканирования на свой e-mail. Для начала найдем путь, куда установлен chkrootkit с помощью команды:

root@server1:/tmp/chkrootkit-0.50# which chkrootkit

/usr/sbin/chkrootkit

Chkrootkit установлен в /usr/sbin/chkrootkit, нам потребуется этот путь для создания cron задачи:

Выполните:

И добавьте следующую строку:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" you@yourdomain.com)

Это будет запускать chkrootkit каждую ночь, в 3 часа ночи. Замените путь к chkrootkit и e-mail на свои

Lynis (он же rkhunter) это инструмент для аудита безопасности Linux и BSD систем. Он выполняет детальный аудит множества аспектов безопасности и особенностей конфигурации вашей системы. Загрузим исходные коды последней версии Lynis с сайта разработчика (https://cisofy.com/download/lynis/):

Это установит lynis в директорию /usr/local/lynis/ и создаст символическую ссылку для быстрого доступа. Перед сканированием требуется обновить базу данных:

После чего вы можете просканировать систему на наличие руткитов следующей командой:

Lynis выполнит несколько проверок и остановится, чтобы вы смогли прочитать результат. Для продолжения сканирования требуется нажать Enter

В конце сканирования вам будет предоставлен суммарный отчет о сканировании, а также набор рекомендаций:

Для запуска Lynis в неинтерактивном режиме, добавьте опцию –quick:

Для запуска Lynis автоматически, создайте cron задачу следующего вида:

0 3 * * * /usr/local/bin/lynis –quick 2>&1 | mail -s "lynis output of my server" you@yourdomain.com)

Это запустит lynis каждую ночь в 3 часа ночи. Замените e-mail адрес на свой.

ISPProtect это антивирусный сканер для вебсерверов, он сканирует файлы ваших сайтов и CMS (WordPress,Joomla,Drupal и др.). Сайты – самая уязвимая часть на сервере, поэтому для них требуется регулярная проверка на наличие вирусов.

ISPProtect имеет 3 сканирующих модуля: модуль сигнатур вредоносного кода (подобно антивирусу), эвристический модуль и модуль проверки устаревших CMS. ISPProtect это проепритарное ПО, но он имеет пробную версию, позволяющую проверить и очистить зараженную систему.

ISPProtect требуется PHP для работы, он имеется на большинстве серверов. Если вы не можете использовать командную строку PHP, установите соответствующий пакет:

для Debian и Ubuntu или:

для Fedora и CentOS.

После чего, выполните следующие команды, для установки ISPProtect:

Теперь можно запустить ISPProtect:

Сканер автоматически проверит обновления и запросит ключ (введите слово "trial" вместо ключа), а также спросит путь к сайтам (обычно это /var/www).

Please enter scan key: trial

Please enter path to scan: /var/www

После этого начнется сканирование сайтов. Внизу будет показан прогресс сканирования. В результате вам будет показан список зараженных файлов, а также список файлов, где будут результаты сканирования.

After the scan is completed, you will find the results also in the following files:

Malware => /usr/local/ispprotect/found_malware_20161401174626.txt

Wordpress => /usr/local/ispprotect/software_wordpress_20161401174626.txt

Joomla => /usr/local/ispprotect/software_joomla_20161401174626.txt

Drupal => /usr/local/ispprotect/software_drupal_20161401174626.txt

Mediawiki => /usr/local/ispprotect/software_mediawiki_20161401174626.txt

Contao => /usr/local/ispprotect/software_contao_20161401174626.txt

Magentocommerce => /usr/local/ispprotect/software_magentocommerce_20161401174626.txt

Woltlab Burning Board => /usr/local/ispprotect/software_woltlab_burning_board_20161401174626.txt

Cms Made Simple => /usr/local/ispprotect/software_cms_made_simple_20161401174626.txt

Phpmyadmin => /usr/local/ispprotect/software_phpmyadmin_20161401174626.txt

Typo3 => /usr/local/ispprotect/software_typo3_20161401174626.txt

Roundcube => /usr/local/ispprotect/software_roundcube_20161401174626.txt

Starting scan level 1 …

Для запуска ISPProtect автоматически требуется ключ лицензии, а также создание cron задачи:

0 3 * * * root /usr/local/ispprotect/ispp_scan –update && /usr/local/ispprotect/ispp_scan –path=/var/www –email-results=root@localhost –non-interactive –scan-key=AAA-BBB-CCC-DDD

Замените e-mail, путь и ключ на свои. Ключ можно купить здесь

Периодичная проверка Linux на вирусы является очень важной. Linux более устойчива к вирусам, но также может иметь некоторые уязвимости в безопасности, как и другие системы. Вы обеспокоены тем, что ваш компьютер Linux может быть заражен вредоносным ПО? Вы когда-нибудь проверяли? Хотя системы Linux, как правило, менее подвержены вредоносным программам, чем Windows, они все же могут быть заражены. Много раз они тоже менее явно могут быть скомпрометированы.

Проверка Linux на вирусы

Существует несколько превосходных инструментов с открытым исходным кодом, которые помогут вам проверить, не была ли ваша система Linux жертвой вредоносного ПО. Хотя ни одно программное обеспечение не является идеальным, эти три имеют солидную репутацию и им можно доверять, чтобы найти наиболее известные угрозы.

ClamAV является стандартным антивирусом и, вероятно, будет наиболее знакомым для вас. Существует также версия ClamAV для Windows.

Установите ClamAV и ClamTK

ClamAV и его графический интерфейс упакованы отдельно. Это потому, что ClamAV может быть запущен из командной строки без графического интерфейса. Вы сможете выбрать самый удобный для вас. Тем не менее, графический интерфейс ClamTK проще для большинства людей. Ниже описано, как его установить.

Для дистрибутивов на основе Debian и Ubuntu:

sudo apt install clamav clamtk

Вы также можете найти clamav и clamtk в менеджере пакетов вашего дистрибутива, если вы не используете дистрибутив на основе Ubuntu.

После того, как обе программы установлены, вы должны обновить их вирусную базу. В отличие от всего остального с ClamAV, это должно быть сделано как root или с помощью sudo.

Есть шанс, что freshclam запускается как образ. Чтобы запустить его вручную, остановите образ с помощью Systemd. Затем вы можете запустить его как обычно.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому просто позвольте ClamAV позаботиться обо всем.

После завершения сканирования ClamTK сообщит вам обо всех обнаруженных угрозах и позволит выбрать, что с ними делать. Их удаление, очевидно, лучше, но может дестабилизировать систему. Это сводится к решению суда для вас.

Проверка Linux на вирусы имеет множество вариантов. Но, один из самых удобных именно этот. Следующее сканирование для установки — Chkrootkit. Он сканирует тип вредоносного ПО, специфичного для Unix-подобных систем, таких как Linux и Mac, — руткит. Как следует из названия, целью руткитов является получение root-доступа в целевой системе.

Chkrootkit сканирует системные файлы на наличие признаков вредоносных изменений и проверяет их по базе данных известных руткитов.

Chkrootkit доступен в большинстве репозиториев. Установите его с вашим менеджером пакетов.

Проверить руткиты

Этот очень прост в управлении. Просто запустите команду от имени пользователя root или с помощью sudo.

Программа не дает окончательного отчета по окончании, поэтому вернитесь назад и вручную проверьте, что никаких результатов не появилось.

Вы также можете направить программу в grep и искать INFECTED, но это не все поймает.

Известные ложные срабатывания

В Chkrootkit есть странная ошибка, которая сообщает о ложном срабатывании для Linux / Ebury — Operation Windigo. Это давно известная ошибка, вызванная введением флага -G в SSH. Есть несколько ручных тестов, которые вы можете запустить, чтобы убедиться, что это ложное срабатывание.

Сначала запустите следующее как root.

Ничего не должно получиться. Затем убедитесь, что вредоносное ПО не использует сокет Unix.

Если ни одна из команд не приводит к каким-либо результатам, система чиста.

Там также, кажется, может быть довольно новый ложный положительный результат для tcpd в Ubuntu. Если это действительно дает положительный результат в вашей системе, исследуйте дальше, но помните, что результат может быть неверным.

Вы также можете встретить записи для wted. Это может быть вызвано повреждением или регистрацией ошибок при сбоях системы. Используйте последний, чтобы проверить, совпадают ли времена с перезагрузками или сбоями. В этих случаях результаты, вероятно, были вызваны этими событиями, а не злонамеренной деятельностью.

Если говорить о том, что проверка Linux на вирусы является очень простым способом сохранения надежности и производительности системы, то нужно и рассказать про самый удобный способ для новичков.

Rkhunter — еще один инструмент для поиска новичков. Хорошо запустить оба Chkrootkit в вашей системе, чтобы убедиться, что ничего не проскользнуло в трещины, и проверить ложные срабатывания.

Опять же, этот должен быть в репозиториях вашего дистрибутива.

Запустите сканирование

Сначала обновите базу данных rkhunter.

Затем запустите сканирование.

Программа остановится после каждого раздела. Вы, вероятно, увидите некоторые предупреждения. Многие возникают из-за неоптимальных конфигураций. Когда сканирование завершится, вам будет предложено взглянуть на полный журнал активности по адресу /var/log/rkhunter.log. Вы можете увидеть причину каждого предупреждения там.

Он также дает вам полную сводку результатов сканирования.

Помимо безопасности системы, также, хотелось бы поговорить про безопасность сайтов, а именно SSL-сертификаты для сайтов. Наши партнеры предлагают отличные цены на сертификаты. Ознакомиться с прайс-листом и другими тарифами, можно у них перейдя на сайт.

Выводы

Готово! Проверка Linux на вирусы завершена и Вы можете быть уверены в надежности системы. Надеюсь, ваша система оказалась чистой. Будьте внимательны и проверяйте все полученные результаты, прежде чем делать что-либо радикальное.

Если что-то не так по закону, взвесьте ваши варианты Если у вас есть руткит, создайте резервную копию файлов и отформатируйте этот диск. Там действительно нет другого пути.

Держите эти программы обновленными и регулярно сканируйте. Безопасность всегда развивается, и угрозы приходят и уходят. Это зависит от вас, чтобы оставаться в курсе и бдительны.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также: