Как остановить атаку вирусов

Две недели назад по всему миру прокатилась волна вируса-шифровальщика WannaCry. По данным американских аналитиков, общий ущерб от этой атаки превысил $1 млрд . Эксперты считают, что подобных так можно будет избежать в будущем. Но для этого необходимо предпринять пять важных шагов.

Вы можете удивиться, но столь масштабная атака стала возможна не столько благодаря гениальности хакеров, сколько благодаря беспринципности и безалаберности спецслужб.

Журналистам The New York Times удалось выяснить, что изначально уязвимость, использованную WannaCry, разрабатывало Агентство национальной безопасности (АНБ) США. Позже инструмент, созданный АНБ, был украден и продан на черном рынке. Итог известен: вирус ударил по всему миру, включая США.

Обязать компании выпускать обновления безопасности для всех

Когда в АНБ узнали, что данные об уязвимости украдены и проданы на черном рынке, Агентство сообщило об этом компании Microsoft. Microsoft отреагировал достаточно оперативно.

Еще в марте компания выпустила патчи безопасности для всех операционных систем, включая Windows XP, который больше не поддерживается. Это позволило минимизировать ущерб от атаки WannaCry. Но суть в том, что такие действия не должны быть разовыми. Разработчики программного обеспечения должны подходить к ситуации ответственно и следить за безопасностью даже тех версий своих продуктов, которые больше не находятся в официальной продаже и не приносят денег. Только так можно обезопасить экосистему в целом.

IT-штат должен внимательнее следить за новыми угрозами

Как уже говорилось, патчи, исправляющие уязвимость, были выпущены еще в марте. Учитывая это, просто удивительно, как много компьютеров в мире оказались неготовыми к атаке. И речь идет не о рядовых пользователях, а о целых компьютерных сетях больниц, правительственных учреждений и коммерческих компаний.

Для того, чтобы подобные инциденты не повторялись в будущем, IT-штат предприятий должен внимательнее следить за возможными угрозами.

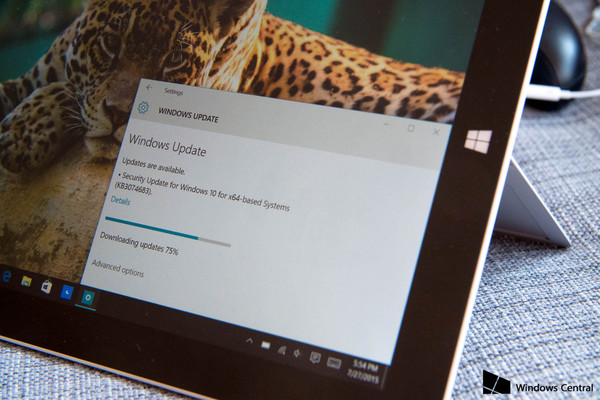

Пользователи не должны пренебрегать обновлениями

Многие пользователю недолюбливают Windows 10 за слишком агрессивную систему обновлений, которая может начать перезагружать компьютера прямо во время какой-нибудь важной задачи. Раз столкнувшись с такой ситуацией, пользователь лечит проблему просто и радикально - полностью отключая обновления и забывая о них. А потом страдает от вирусных атак.

Увы, как показывает практика, отказ от обновлений - не выход. Как минимум, на компьютер регулярно должны устанавливаться наиболее важные обновления безопасности. Если автоматический центр обновлений вас нервирует, вы, конечно, можете его отключить. Но, сделав так, вы должны будете регулярно проверять обновления лично. Просто забыть об обновлениях - прямой путь к заражению и потере данных.

Повышать компьютерную грамотность населения

Как ни прискорбно признавать, но пиратская братия сделала немалый вклад в распространение вируса. Одна из причин, по которым WannaCry так сильно ударил по Азии и Восточной Европе - огромное количество пиратских версий Windows в этих регионах. Исследование компании BSA Software демонстрирует, что в 2015 году в Китае пиратский софт был установлен на 70% компьютеров. В России - на 64%. В Украине - на 82%. К слову, по этому показателю наша страна является одним из лидеров Центральной и Восточной Европы.

Пираты, как водится, не очень дружат с официальными обновлениями. Когда в прошлом году стало известно, что Windows 10 пытается удалять пиратский софт, многие пользователи этой ОС попросту заблокировали обновления. Отсюда и масштабы заражения.

Конечно, оптимальным выходом из ситуации была бы борьба с пиратством. Но единственно верный и надежный способ бороться с пиратством - обеспечить населению уровень дохода, при котором пиратство потеряет смысл. А так как в чудеса мы не верим, единственным выходом из ситуации остается общее повышение компьютерной грамотности. Пользователь, который хоть немного разбирается в компьютерах, сможет обезопасить себя от вируса, независимо от того, насколько лицензионным софтом он пользуется.

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

-

Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. В базе знаний Check Point данная уязвимость описана здесь, она входит в обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также рекомендуем настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, хотя бы на короткое время, пока вероятность заражения не снизится.

Также заблокируйте передачу парольных архивов и активируйте сигнатуры IPS из списка:

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Вебинар проводит компания TS Solution и Сергей Невструев, Check Point Threat Prevention Sales Manager Eastern Europe.

Мы затронем следующие вопросы:

- Атака #WannaCry

- Масштаб и текущее состояние

- Особенности

- Факторы массовости

Рекомендации по безопасности

Как быть на шаг впереди и спать спокойно

- IPS + AM

- SandBlast: Threat Emulation и Threat Extraction

- SandBlast Agent: Anti-Ransomware

- SandBlast Agent: Forensics

- SandBlast Agent: Anti-Bot

Зарегистрировать можно, ответив на это письмо, либо пройдя по ссылке на регистрацию здесь.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Одна из крупнейших за всю историю хакерских атак, с которой столкнулись 12 мая 74 страны мира, может продолжиться. ТАСС объясняет, что известно о вирусе WanaCrypt0r 2.0 (он же WannaCry) и почему его так трудно остановить.

Скорее всего, это лишь первая волна

В пятницу, 12 марта, неизвестные хакеры атаковали компьютеры с операционной системой Windows с использованием вируса-шифровальщика WannaCry. В России кибернападению подверглись компьютеры крупнейших компаний и федеральных ведомств, в том числе Сбербанка, мобильного оператора "Мегафон", МВД и МЧС. Всего жертвами вредоносного ПО стали не менее 200 тыс. физических и юридических лиц в 150 странах. Уникальность кибернападения заключается в том, что в вирус-вымогатель добавлена функция самораспространения, поэтому заражение компьютеров по всему миру происходило автоматически.

Временно остановить вирус сумел британский специалист по кибербезопасности, известный в твиттере под ником @malwaretechblog. Он воспользовался лазейкой, которую оставили сами создатели вируса, зарегистрировав домен-"выключатель", который приостановил распространение червя. Однако, согласно данным издания Motherboard, создатели WannaCry уже переписали код вредоносной программы, то есть распространение вируса может продолжиться.

В начале этой недели вирус продолжил шествие по странам Азии — британское издание The Telegraph пишет, что в Китае было зафиксировано 30 тыс. заражений. От вируса пострадали компьютеры крупной нефтегазовой компании PetroChina, а также ряда государственных органов. Власти Республики Корея сообщили о нескольких случаях заражения (речь идет о компьютерах семи компаний), в Японии атаке подверглись компьютеры на 600 объектах, в том числе часть компьютеров крупного японского производителя электроники Hitachi. Около 5% от заражения пришлось на компьютеры из Индии, однако серьезного урона вирус в этой стране не нанес.

Новая глобальная волна кибератак должна последовать "в ближайшие дни и недели", считают эксперты. Злоумышленники обновляют свои программы, делают их более эффективными, в то время как другие хакеры вдохновляются их опытом, чтобы проводить собственные махинации.

При атаке использовалось шпионское ПО американских спецслужб. Это подтвердили в Microsoft

WannaCry шифрует или блокирует все файлы и данные на зараженном компьютере, предлагая заплатить за дешифровку выкуп, выраженный в криптовалюте — биткоинах. За эту "услугу" злоумышленники требуют $600 (33,9 тыс. руб.). В противном случае вирус обещает удалить файлы в течение трех дней. По данным СМИ, вымогатели получили $42 тыс., однако до сих пор не сняли средства со счетов, на которые жертвы направляли выкуп.

Организовавшие кибератаки по всему миру хакеры воспользовались шпионским программным обеспечением, которое якобы применяло Агентство национальной безопасности (АНБ), писала американская газета Politico. По ее данным, злоумышленники, требующие выкуп за восстановление работы компьютерных сетей, использовали шпионское ПО, которое ранее распространила группа хакеров, выступающая под псевдонимом Shadow Brokers. Они утверждали, что получили доступ к якобы разработанным АНБ программам.

На минувших выходных это подтвердили в Microsoft — компании-разработчике операционной системы Windows, которая оказалась уязвима к вирусу. Глава корпорации Брэд Смит призвал к неотложным коллективным шагам в свете кибернападения, сравнив утечку с кражей у военных нескольких крылатых ракет Tomahawk. "Руководства стран мира должны воспринимать нынешнюю атаку в качестве тревожного звонка. Им нужно сформировать другой подход и применять в киберпространстве такие же строгие правила, как при охране оружия в физическом мире", — отметил президент корпорации.

Для защиты от вируса Microsoft выпустила обновления ПО, в том числе для операционных систем Windows XP, Windows 8 и Windows Server 2003, поддержка которых уже прекращена.

Виновников обнаружить будет крайне трудно

Такое мнение высказал в интервью корреспонденту ТАСС Павел Кузьмич, ведущий эксперт Университета ИТМО по вопросам безопасности информационных технологий, директор лаборатории компьютерной криминалистики при Университете ИТМО. По словам эксперта, "написание вирусов требует достаточно профессиональных навыков", но "точка входа в программирование как сферу деятельности сегодня очень низка". "С задачей мог справиться как школьник, так и весьма продвинутый IT-специалист, поэтому трудно заранее очертить какой-то круг подозреваемых. Сегодня в мире людей, владеющих программированием, миллионы и миллионы", — отметил Кузьмич.

МОСКВА, 28 июня. /ТАСС/. Эксперты разработчика программного обеспечения в сфере информационной безопасности Positive Technologies обнаружили способ локально остановить распространение нового вируса-вымогателя. Как рассказали ТАСС в компании, в ходе исследования образца вируса Petya, атаковавшего компьютеры 27 июня, специалисты обнаружили особенность, которая позволяет выключить вирус.

По данным Positive Technologies, вирус Petya воздействует на главную загрузочную запись (MBR - код, который нужен для последующей загрузки операционной системы) загрузочного сектора диска: вредоносная программа шифрует эту запись и заменяет ее собственными данными. После попадания в систему вирус дает компьютеру команду перезагрузиться через 1-2 часа, а после перезагрузки вместо операционной системы запускается вредоносный код. Однако, если успеть до перезагрузки запустить команду bootrec/fixMbr (позволяет восстановить MBR), то можно восстановить работоспособность операционной системы и запустить ее, отметили в Positive Technologies. Однако в этом случае файлы все равно останутся зашифрованы, для их расшифровки требуется знание специального ключа.

Локально отключить шифровальщик можно, создав файл "C:\Windows\perfc", отмечают эксперты Positive Texhnologies. Вирус, у которого есть права администратора, перед подменой MBR проверяет наличие по указанному адресу пустого файла без расширения с таким же именем, как название файла dll этого шифровальщика. Если вирус найдет такой пустой файл, то выполнение вирусной программы прекратится. "Таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование", - отмечают эксперты Positive Technologies.

В том случае, если у вируса нет прав администратора, он не сможет проверить наличие пустого файла в папке "C:\Windows\". Тогда процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Превентивные меры

Чтобы не стать жертвой подобной атаки, эксперты рекомендуют обновить операционную систему Windows, а также сократить до минимума привилегии пользователей на рабочих станциях.

Если заражение уже произошло, платить злоумышленникам не стоит. "Почтовый адрес нарушителей был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен", - отметили в Positive Technologies.

Для предотвращения распространения шифровальщика в сети эксперты рекомендуют выключить другие компьютеры, которые не были заражены и отключить от сети зараженные узлы. Также следует сохранить образы скомпрометированных систем, и если исследователи найдут способ расшифрования файлов, то заблокированные данные можно будет восстановить в будущем.

Новый Petya атаковал весь мир

27 июня вирус-вымогатель, блокирующий доступ к данным и требующий деньги за разблокировку, атаковал десятки компаний и организаций в России и на Украине, а затем распространился по всему миру. Как выяснили специалисты компании Group-IB, специализирующейся на компьютерной безопасности и защите от киберугроз, причиной масштабной атаки на энергетические, телекоммуникационные и финансовые компании на Украине и в России стал вирус-шифровальщик Petya, который препятствует загрузке операционной системы, блокирует компьютеры и требует выкуп в размере $300 в биткоинах. В то же время в Лаборатории Касперского отмечали, что новое семейство шифровальщиков содержит некоторые признаки вируса Petya, но более детальный анализ показывает, что это новая модификация трояна.

По предварительным оценкам Group-IB, вирус атаковал около 80 компаний, большинство из которых - украинские. В России были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Банк России также сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

В последний раз крупная атака на компьютерные системы по всему миру была зафиксирована 12 мая, когда вирус WannaCry атаковал компьютеры с операционной системой Windows в 74 странах. По всему миру было совершено 45 тыс. кибернападений с использованием вируса-шифровальщика, причем наибольшее число кибератак было зафиксировано в России.

Читайте также: