Как не поймать вирус через почту

ЗДОРОВЬЕ ВАШЕГО КОМПЬЮТЕРА

Вирусы в сообщениях E-mail уже можно получить!

Существует несколько легенд о вирусах, заражающих электронную почту и самостоятельно рассылающих себя по глобальной сети Internet (GoodTimes, Irina, Join the crew, Greetings и т.п.).

Все эти легенды, к счастью, являются просто плохими шутками, на самом деле, никаких таких Email-вирусов не существует. Перепуганные пользователи, тем не менее, закидывают службы технической поддержки антивирусных компаний и специализированные конференции криками о помощи, поскольку кто-то сообщил им о подобном вирусе, и они считают свой компьютер зараженным. Однако в последнее время легенды постепенно становятся реальностью.

Уже был макро-вирус, рассылающий себя по MS-Mail (имя вируса - ShareFun). А вот теперь - вирус RedTeam (красная бригада). Он заражает выполняемые файлы Windows (NE EXE) и рассылает свои копии в Internet при помощи электронной почты Eudora.

Для заражения файлов вирус остается в памяти Windows как резидентная программа и записывается в Windows-файлы при их запуске. При рассылке зараженных сообщений вирус самостоятельно разбирает внутренний формат баз данных электронной почты Eudora и добавляет в Outbox сообщения, содержащие зараженное вложение (attach). Т.е. вирус рассылает свои копии в Internet только при условии установленной на компьютере электронной почты Eudora. Принять зараженное письмо и активизировать вирус могут пользователи не только Eudora, но и большинства современных электронных почт, т.к. все они используют стандартизированные протоколы обмена сообщениями. Естественно, вирус не способен автоматически запускать себя на компьютере, получившем зараженное сообщение. При открытии и просмотре письма вирус не заражает систему, так как для этого требуется не только открыть письмо, но и запустить вложенный в него зараженный EXE-файл. Сделать именно это и призывает пользователя текст письма, сообщающий о том, что появился новый вирус по имени Red Team, против которого создан антивирус, вложенный в письмо. Вложенный файл с именем K-RTEAM.EXE (Kill Red Team) имеет формат NE и длину 6351 Б. Он является зараженной программой-пустышкой, которая при запуске не производит никаких действий (за исключением, естественно, запуска вируса). Вирус создает этот файл на диске C:

(C:\K-RTEAM.EXE). Вирус не посылает повторные сообщения с одного и того же компьютера: при рассылке заражений вирус создает файл-идентификатор с именем RTBASE.TOC и при следующих запусках не вызывает процедуру рассылки писем, если такой файл уже присутствует.

Тесты, проведенные в Лаборатории Касперского, показали: вирус работоспособен в операционной системе Windows 3.xx и не вызывает каких-либо побочных эффектов (системные сообщения об ошибках, сбои в работе компьютера и т.д.) - все зараженные файлы остались работоспособными. Вирус также без побочных эффектов записал зараженные сообщения в e-mail в базу Outbox, затем зараженное письмо было послано в Internet на тестовый адрес и принято в неповрежденном виде. В среде Windows 95 и Windows NT вирус из-за ошибки не заражает KRNL386.EXE. Несмотря на это, файлы, зараженные под Windows 3.xx, остаются вполне работоспособными под Windows 95/NT. Они работают без ошибок и способны записывать сообщения в базу данных Eudora. Однако ошибка в вирусе может быть исправлена, и автор вируса выпустит в свет версию, совместимую с Windows 95/NT.

Таким образом, вирус представляет собой реальную угрозу для глобальных компьютерных сетей, поскольку использует для своего распространения наиболее популярную среду (Windows) и одну из самых популярных систем электронной почты (Eudora), имеющую 18 миллионов пользователей. К счастью, он пока не был обнаружен в живом виде.

По мнению Евгения Касперского, получившего Red Team в свою коллекцию из Польши, вирусы, использующие для своего распространения протоколы глобальных сетей и, в первую очередь, электронной почты, станут в скором будущем настоящим бедствием для пользователей всей планеты. В Лаборатории Касперского в настоящее время ведется активная подготовка к борьбе с вирусом нового поколения. К выходу готовится специализированная система для проверки почты на локальных станциях, в стадии разработки - сетевые версии антивируса для автоматической проверки электронной почты на серверах организаций и предприятий.

Источник: InfoArt News Service .

Алексей Топунов, руководитель направления фирмы Поликом Про,

тел. 325-8400

Время офигительных историй: как мы вычислили вирус-шифровальщик

Вызывайте экзорциста админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в этом на работников компании.

Да, продукты крупных государственных и частных контор постоянно взламываются, хотя над их созданием и поддержкой работают сотни опытных людей.

Последние вирусные тенденции

Прошерстив VK, Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с его номером телефона, почтой, именами родителей, друзей и прочими подробностями. И это всё бесплатно и добровольно – на, пользуйся, дорогой!

Хакеры планируют атаки на тех, кто работает с ценной информацией – секретарей, менеджеров, бухгалтеров, HRов.

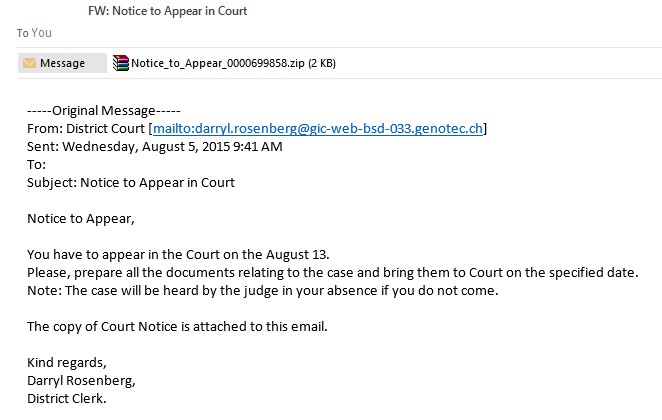

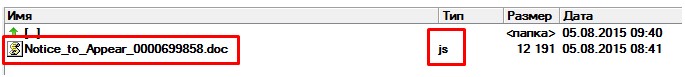

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить опасные случаи блокировки компьютеров и удаления важной информации. В любом случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение предосторожностей.

Поэтому вот ещё 6 советов для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную систему и программы. Важные обновления, которые по умолчанию устанавливаются автоматически, можно отключить. Но не стоит, так новые версии часто закрывают обнаруженные дыры в безопасности ПО.

2. Установите антивирус и регулярно обновляйте базу вирусов. Каждый день появляется 100 тысяч новых вирусов!

4. Выполняйте резервное копирование важных файлов – рабочих документов и фотографий. Периодичность резервного копирования нужно выбирать в зависимости от периодичности изменения файлов. Для резервного хранения можно использовать облачный сервис, если он позволяет вернуться к старым версиям файлов и настроить ручную синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако. Мы также рекомендуем хранить копию важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу психологию, и постоянно совершенствуют свои методики. Не думайте, что кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды. Попасться может любой, задача состоит только в подборе нужного крючка к человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в командном порядке, хоть в игровой форме, хоть как-нибудь!

6. Внимательно следите за письмами на почте, сообщениями в корпоративных мессенджерах и любой другой входящей информацией. Проверяйте почтовые адреса отправителей, вложенные файлы и содержание писем. Большинство вирусов нужно запустить вручную, чтобы они могли причинить вред компьютеру.

Мы очень надеемся, что вы читаете эту статью для предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите в оба и да останется ваша информация конфиденциальной!

Спам и фишинг — это две самые эффективные техники, которые помогают криминалистам получить их недобросовестные выгоды. По мере того как человечество становится все боле и более зависимо от технологий, особенно от интернета, мы замечаем как преступники объединяются в организационные кибер-группы, что упорно трудятся для осуществления злонамеренных проектов, которые будут приносить деньги от ничего не подозревающих жертв.

Некоторые эксперты считают, что дезорганизационная преступность уже перестала существовать. Когда многие склонны думать, что кибер криминалисты являются супер продвинутыми хакерами, которые знают как использовать код для вторжения через системы безопасности и даже получения отдаленного контроля над компьютерами пользователей, реальность немного другая.

В большинстве случаев, эти злодеи просто способные мошенники, которые используют методы социальной инженерии чтобы обмануть пользователей установить вредоносную программу на их компьютеры. Использование спама и фишинга для распространения вредоносного ПО является наилучшим доказательством этого, и фактически, может быть определено как логическая эволюция киберпреступности.Не надо тратить часы времени, создавая сложные схемы атаки, когда все что требуется для взлома – убедить пользователя открыть вложение электронной почты, которое выглядит как чье-то резюме.

Такие техники оказать очень эффективными и значительно ускорили распространение вредоносных программ. Например, 2017 год широко признан как год вымогателей, а факт что даже 93% фишинговых писем в первом квартале 2017 года содержали вымогателя, просто доказывает это. Ясно, что есть разумные основания полагать, что степень спама и фишинга в 2018 достигнет еще большего числа.

Примеры вредоносных писем

Письма содержащие вредоносные программы до сих пор являются самым эффективным вектором атаки. Спамеры широко используют текущие события (спортивные мероприятия, распродажи, налоговый сезон и т.д.) и рассылают сотни тысяч тематических сообщений, также некоторые трюки работают целый год.

Приведенные ниже примеры раскрывают фишинговые емейлы, которые обычно используются для распространения паразитов. Надеемся, эти примеры помогут вам идентифицировать фишинговые письма в будущем и заставят вас скептически относиться к надежности электронных сообщений, отправленных вам от незнакомых людей.

Пример 1: Письма с резюме или вакансией на роботу

Фишинговые сообщения, которые содержат вложенное резюме обычно отправляется специалистами, менеджерами или владельцами компании, кто делает решение о принятие на роботу. Такие сообщения обычно содержат только несколько строчек текста, приглашая получателя открыть прикрепленное резюме.

Как правило, мошенники ожидают, что эти фишинговые письма будут убедительными, пытаясь заразить определенную компанию или организацию здравоохранения. Такие письма в основном использовать в спам-кампаниях CryptoWall 3.0, GoldenEye, и Cerber. Смотрите некоторые примеры таких фишинговых писем ниже.

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом? ⇦ ⇨

Пример 2: Фишинговые письма утверждающие, что они принадлежат гиганту электронной коммерции Amazon

Кибер-преступники склонны обманывать пользователей Amazon фальшивыми электронным письмам, отправленными с фиктивных учетных записей электронной почты, которые с первого взгляда кажутся законными.

Такие фишинг-письма можно использовать для вытаскивания денег с жертвой или для доставки вложения к электронному письму, которое несет серьезный компьютерный вирус. Например, мошенники использовали auto—shipping@amazon.comадрес для рассылки тысяч писем, содержащих Locky вымогатель.

Пример 3: Квитанции

Еще один очень успешный метод, который помог увеличить распространение ремиксов Locky вымогателя, включал фишинговые письма, которые содержали вложение под названием “ATTN: Invoice-[случайный код]”. Эти обманчивые письма содержали несколько строк текста в поле сообщения, прося жертву “просмотреть прилагаемую квитанцию (Microsoft Word Document)”.

Единственная проблема заключается в том, что документ Word на самом деле содержит вредоносный скрипт, который активируется с помощью функции макроса. Ниже приведен пример описанного фишингового сообщения.

Пример 4: Спам, который использует тему крупных спортивных событий

Любите спорт? Тогда вы должны знать о спортивно-тематическом спаме. В последнее время исследователи Kaspersky заметили увеличение электронных сообщений, ориентированных на пользователей, заинтересованных в чемпионате Европы по футболу, предстоящих чемпионатах мира в 2018 и 2022 годах, а также на Олимпийских играх в Бразилии.

Такие сообщения содержат вредоносный ZIP-архив, содержащий троянскую программу (загрузочную угрозу) в виде JavaScript файла. По мнению экспертов, троянец настроен загрузить еще больше паразитов на компьютер. Смотрите пример вредоносного сообщения ниже.

Пример 5: Террористическо-тематический спам

Мошенники не забывают, что терроризм является одним из тех субъектов, который вызывает наибольший интерес. Неудивительно, что эта тема также используется во вредоносном спаме. Террористическо- тематический спам не является одним из любимчиков для мошенников; однако вы должны знать, чего ожидать.

Ниже приведен пример такого сообщения электронной почты. Как сообщается, такой тип спама обычно используется для кражи персональных данных, выполнения DDoS-атак и распространения вредоносного ПО.

Пример 6: Письмо предоставляющие “отчеты о безопасности”

Исследователи обнаружили еще одну кампанию, которая распространяла вредоносные документы Word через электронную почту. Оказывается, эти документы также содержат заражающие макросы, которые загружают и запускают CryptXXX вымогателя, как только жертва активирует требуемую функцию. Такие письма содержат такую тему: “Security Breach — отчет о безопасности #[случайный код]”.

Пример 7: Вредоносный спам предположительно отправленный легитимными компаниями

Чтобы убедить жертву открыть файл, прикрепленный к письму, мошенники притворяются кем-то, кем они не являются. Самый простой способ обмануть пользователя в открытии вредоносного приложения — создать обманную учетную запись электронной почты, которая почти идентична той, что принадлежит законной компании.

Используя такие фиктивные адреса электронной почты, мошенники атакуют пользователей с красиво составленными электронными письмами, которые несут вредоносную нагрузку в прикрепленном к ним файле. В приведенном ниже примере показано электронное письмо, отправленное мошенниками, которые притворялись, что работают в Europcar.

Приведенный ниже пример показывает, какие сообщения использовались при атаке на клиентов компании A1 Telekom. Эти фишинг-сообщения включали обманчивые URL-адреса DropBox, которые приводили к вредоносным ZIP или JS файлам. Дальнейший анализ показал, что эти файлы содержат Crypt0l0cker вирус.

Пример 8. Срочное задание от вашего боса

В последнее время мошенники начали использовать новый трюк, который помогает им получать деньги от ничего не подозревающих жертв за несколько минут. Представьте, что вы получили письмо от своего босса, говорящее, что он/она находится в отпуске, и вам необходимо срочно внести платеж в какую-либо компанию, потому что босс скоро будет недоступен.

К сожалению, если вы спешите подчиняться командам и не проверяете мелкие детали, прежде чем делать это, вы можете в конечном итоге перевести деньги компании преступнику или, что еще хуже, заразить всю компьютерную сеть вредоносными программами.

Другой трюк, который может убедить вас открыть такую вредоносную привязанность, притворяется вашим коллегой. Этот трюк может быть успешным, если вы работаете в крупной компании, и вы не знаете всех своих коллег. Ниже вы можете увидеть несколько примеров таких фишинговых писем.

Пример 9. Налогово-тематический фишинг

Мошенники охотно следуют разным национальным и региональным налоговым расписаниям и не упускают шанс инициировать кампании по рассылке с учетом налогов для распространения вредоносных программ. Они используют разнообразную тактику социальной инженерии, чтобы обмануть несчастных жертв на загрузку вредоносных файлов, которые приходят с этими обманчивыми виртуальными письмами.

Такие приложения в основном содержат банковские трояны (кейлогеры), которые после установки крадут личную информацию, такую как имя жертвы, фамилию, логины, информацию о кредитной карте и аналогичные данные.

Вредоносная программа может скрываться в вредоносном вложении электронной почты или ссылке, вставленной в сообщение. Ниже вы можете увидеть пример сообщения электронной почты, которое предоставляет фальшивую квитанцию для заполнения налогов, что на самом деле является троянским конем.

Мошенники также пытаются привлечь внимание пользователя и заставить его открыть вредоносное приложение, заявив, что против него ожидаются действия правоохранительных органов. В сообщении говорится, что что-то нужно сделать “с уважением, суд”, которое прилагается к сообщению.

Конечно, прикрепленный документ не является повесткой в суд — это вредоносный документ, который открывается в защищенном виде и просит жертву разрешить редактирование. Следовательно, вредоносный код в документе загружает вредоносное ПО на компьютер.

В последнем примере показано, как мошенники пытаются обмануть бухгалтеров в открытии вредоносных вложений. Похоже, что письмо приходит от кого-то, кто обращается за помощью к CPA и, конечно же, содержит вложение или два. Это просто типичные вредоносные Word документы, которые активируют скрипт и загружают вредоносное ПО с удаленного сервера, как только жертва их открывает.

Как идентифицировать вредоносные письма и держаться в безопасности?

Существует несколько основных принципов безопасности, при попытке избежать вредоносных писем.

- Забудьте папку спам. Есть причина почему сообщения попадают в секцию Спам или Нежелательные. Это означает, что фильтры электронной почты автоматически идентифицируют, что одинаковые или похожие электронные письма отправляются тысячам людей или что огромное количество получателей уже отметили такие сообщения, как спам. Легитимные письма попадают в эту категорию только в очень редких случаях, так что лучше держать подальше от папки Спам и нежелательные.

- Проверьте отправителя сообщения перед его открытием. Если вы не уверены в отправителе, не копайтесь в содержимом такого письма вообще. Даже если у вас есть антивирусная или антивредоносная программа, не нажимайте на ссылки, добавленные в сообщение, и не открывайте прикрепленные файлы, не задумываясь. Помните — даже лучшие программы безопасности могут не идентифицировать новый вирус, если вы оказались одной из первых целей, выбранных разработчиками. Если вы не уверены в отправителе, вы всегда можете позвонить в компанию, из которой предположительно отправитель, и спросить о полученном вами электронном письме.

- Держите ваши программы безопасности обновленными. Важно не иметь старых программ в системе, потому что они, как правило, полны уязвимостей безопасности. Чтобы избежать таких рисков, включите автоматическое обновление программного обеспечения. Наконец, используйте хорошую антивирусную программу для защиты от вредоносных программ. Помните — только последняя версия программы безопасности может защитить ваш компьютер. Если вы используете старую версию, и если вы пытаетесь отложить установку ее обновлений, вы просто позволяете вредоносным программам быстро входить в ваш компьютер — без их идентификации и блокировки.

- Узнайте безопасен лиURLне нажимая на него. Если полученное электронное письмо содержит подозрительный URL-адрес, наведите указатель мыши на него, чтобы проверить его правильность. Затем посмотрите на нижний левый угол вашего веб-браузера. Вы должны увидеть реальный URL-адрес, на который вы будете перенаправлены. Если он выглядит подозрительным или заканчивается на .exe, .js или .zip, не нажимайте на него!

- Киберпреступники обычно имеют слабый уровень написания. Поэтому, они часто не могут оставить даже краткое сообщение без орфографических или синтаксических ошибок. Если вы заметили некоторые, держитесь подальше от вставленных в сообщение URL или прикрепленных файлов.

- Не спешите! Если вы видите, что отправитель настойчиво говорит вам открыть вложение или ссылку, лучше подумайте дважды перед тем как сделать это. Прикрепленный файл скорее всего содержит вредоносную программу.

Компьютеры стали неотъемлемой частью нашей жизни, скоро не останется ни одного человека, который не пользуется ноутбуком или стационарным компьютером на работе или дома. Поэтому активно работают и создатели различных вредоносных программ и вирусов, желающие пробраться в наши устройства и украсть оттуда логины, пароли, банковские данные и тому подобное.

Рассмотрим пять признаков, свидетельствующих о том, что ваш компьютер может быть заражен вирусом. А также поговорим о том, что можно предпринять для защиты.

POP-UP, ИЛИ ВСПЛЫВАЮЩИЕ ОКНА

В неожиданно открывающихся всплывающих окнах для пользователя интернета нет ничего нового и, например, при просмотре фильмов или сериалов на англоязычных сайтах появление такого окна – обычное явление. Явным признаком того, что компьютер заражен вирусом, является то, что такие всплывающие окна начинают открываться даже при игре в Solitaire или при работе в Office.

Источник: скриншот, Таави Ымблус

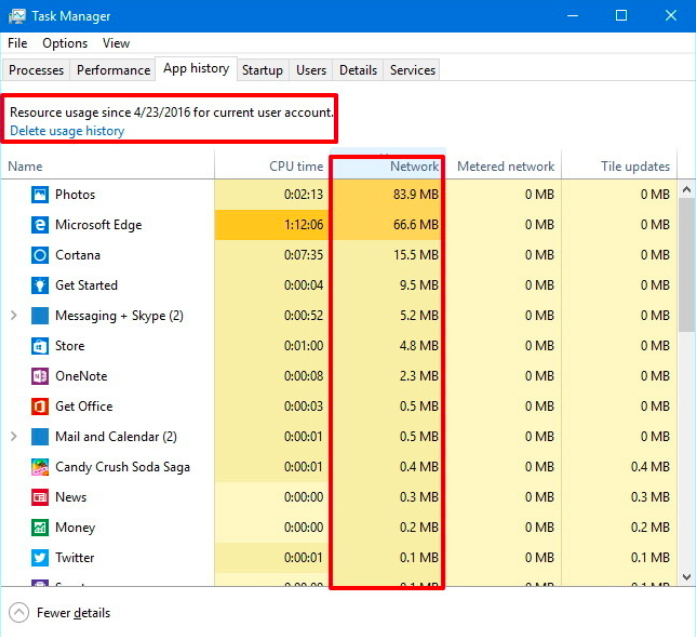

КОМПЬЮТЕР СТАЛ РАБОТАТЬ МЕДЛЕННО, ВЫРОС ОБЪЕМ ПОЛЬЗОВАНИЯ ИНТЕРНЕТОМ

Если вашему компьютеру не так уж много лет и вы не пользуетесь очень громоздкими программами (например, программами обработки фото и видео), то при обычной эксплуатации он не должен работать слишком медленно. Написание текстовых файлов, подготовка презентаций и чтение новостей или просмотр фильмов в интернете не требуют от компьютера напряженной умственной работы. А если, несмотря на это, компьютер стал работать безбожно медленно, то весьма вероятно, что часть производительности использует какая-то вредоносная программа, которая скрытым образом собирает и отправляет данные. Обычно при этом компьютер быстро нагревается, сильнее работает вентилятор, чтобы его охладить, и возрастает интернет-трафик.

Можно проследить за интернет-трафиком и за тем, какие приложения больше всего его расходуют, нажав на клавиатуре клавиши Ctrl, Alt и Del и выбрав на открывшемся экране Task Manager, а затем Tab с названием App history.

Источник: скриншот, Таави Ымблус

СОКРАЩЕНИЕ ОБЪЕМА ПАМЯТИ И НЕПОНЯТНЫЕ ПРОГРАММЫ

Люди, работающие с объемными фотографиями и видео, а также геймеры время от времени сталкиваются с той проблемой, что на их компьютере не остается свободной памяти, чтобы скачать новую программу, игру или фотографии. Но у рядового пользователя, который в основном работает с документами и читает новости в интернете, такой проблемы в общем не должно быть.

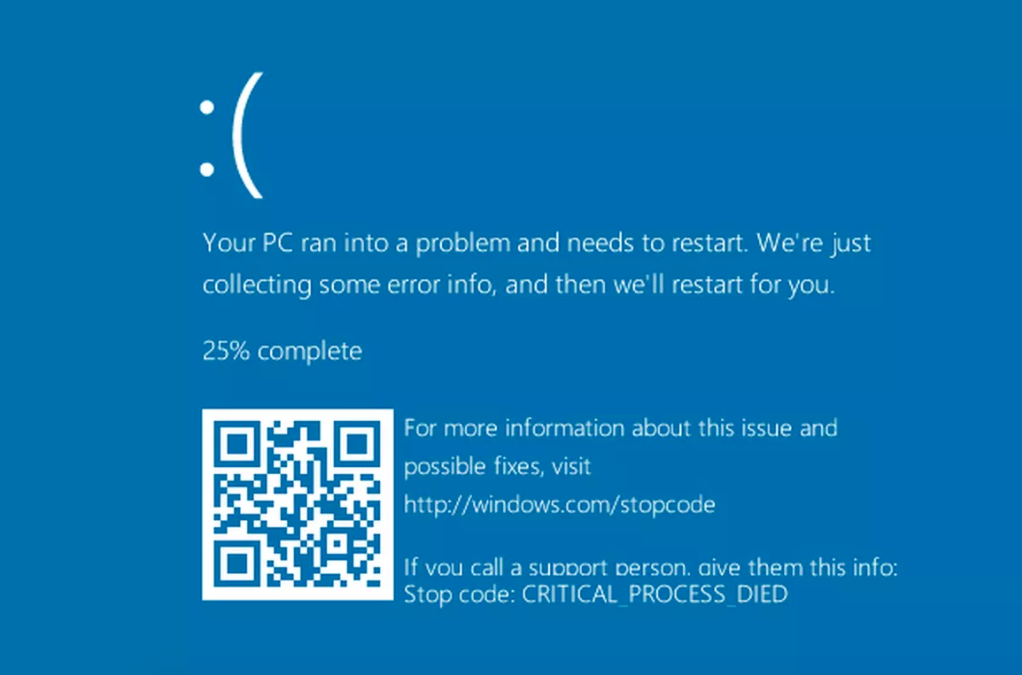

ЗАВИСАНИЕ КОМПЬЮТЕРА И СОБЩЕНИЯ ОБ ОШИБКЕ

Источник: скриншот, Таави Ымблус

ОТПРАВКА ОТ ВАШЕГО ИМЕНИ СООБЩЕНИЙ И ПИСЕМ В СОЦИАЛЬНЫХ СЕТЯХ И ПО ЭЛЕКТРОННОЙ ПОЧТЕ

ЧТО ДЕЛАТЬ, ЧТОБЫ ОБЕЗОПАСИТЬ СЕБЯ, ЕСЛИ КОМПЬЮТЕР УЖЕ ЗАРАЖЕН ВРЕДОНОСНОЙ ПРОГРАММОЙ

Чтобы избавиться от вирусов и иных вредоносных программ в компьютере и полностью предотвратить их появление в будущем, обязательно оснастите свой компьютер антивирусной программой Telia SAFE. Кроме регулярной проверки компьютера и удаления вирусов, она в фоновом режиме незаметно следит за всей беспроводной сетью в режиме реального времени, и если вы случайно попадете на потенциально опасный сайт, автоматически заблокирует его и сообщит вам об этом. Программа регулярно автоматически обновляется, чтобы не отставать от все более хитроумного вредоносного программного обеспечения. Первые три месяца лицензия Telia SAFE бесплатна для всех, а далее стоит всего 1,85 € в месяц. Для ознакомления с услугой не обязательно быть клиентом Telia, и от услуги можно в любой момент отказаться.

Telia SAFE – это антивирусная программа, которая защищает не только компьютеры, но также мобильные телефоны и планшеты, разработанная в сотрудничестве с F-Secure. Кроме защиты от вирусов, Telia SAFE позволяет также ограничить для детей пользование интернетом, позиционировать устройства и многое другое. Читайте подробнее здесь.

Читайте также: