Как лечат вирус encoder

Компания "Доктор Веб" сообщает о росте количества пользователей, пострадавших от действия троянцев-шифровальщиков. Наибольшее распространение получила вредоносная программа Trojan.Encoder.94. Также весьма популярен Trojan.Encoder.225.

Поговорим подробнее о Trojan.Encoder.225, поскольку не так давно с ним пришлось столкнуться и на момент написания статьи против него никто ничего не может сделать. Распространение этой модификации началось 25-26.07.2013.

Троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку.

Шифровальщики чаще всего распространяются с использованием вредоносных спам-рассылок. Например, к вам на почту приходит письмо следующего содержания:

"От

Нина Киселева

Кому:

*****@*******.**

Заказ №340110825 (*****@*******.**)

1 файл, 833 КБ

Здравствуйте!

Ваш заказ №340110825 поступивший с адреса *****@*******.** будет обработан в течение 3 дней.

Еще раз убедитесь в правильности всех данных, чтобы впоследствии не возникло непредвиденных проблем.

Если какие-то данные введены неверно просим сообщить нам об этом.

--

С Уважением,

менеджер по работе с клиентами Киселева Нина"

И прикрепленный вордовский документ, содержащий эксплоит к CVE2012-0158:

Заказ №340110825 (*****@*******.**) .doc

Вроде бы безобидное письмо, но проверить что именно там заказано (вдруг ошиблись адресом) хочется. Вы, естественно, в недоумении скачиваете файл, открываете, а внутри может быть что угодно: вырезка из случайной статьи, "кусочек" новости с какого-нибудь сайта или постановление суда по какому-либо делу. Не важно что там будет - вирус уже внутри.

В момент открытия этого текстового файла, содержащего эксплоит к CVE2012-0158, вирус проникает на компьютер жертвы, используя уязвимость Microsoft Office. После начала действия вируса файлы "excel", "word", фотографии, архивы, базы данных 1С и даже музыка шифруются определенным весьма стойким методом (RC4 (модифицированный) + DES). Причем вконце имени каждого файла добавляется окончание "decryptyoufiles@yahoo.com_enc". Затем на рабочем столе или в корне локального диска "С" появляется файл "КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.txt" внутри которого текст, в моем случае он был следующим:

"Все ваши файлы *.doc,*.xls,*.pdf, базы данных и т.д. зашифрованы.

Стоимость дешифратора 5000 рублей. Чтобы купить дешифратор свяжитесь с нами по email:

decryptyoufiles@yahoo.com

В теме укажите ваш ID.

Если вы хотите удостовериться в том, что мы можем расшифровать ваши файлы, можете приложить любой файл и мы его расшифруем (базы данных для теста не расшифровываем!)----

ID:AADCDDED

Письма с угрозами и т.п. будут проигнорированы."

Что делать дальше? Как лечить вирус Trojan.Encoder.225?

Сам вирус после выполнения своей работы по шифровке файлов после перезагрузки компьютера, в моем случае, деактивировался. Понял я это, просканировав компьютер утилитой "AVZ" и CureIT, а так же пройдясь антивирусом Microsoft Security Essentials. Всё чисто. Ни единого следа вирусов в системе. В корне локального диска "С" осталось два файла с произвольными именами, например "08tBmQ91kkWObRvIRvAD.exe" и "2r3rer35y6uy4y23.exe". Судя по тому, что эти файлы, хоть и опознаны антивирем как чистые, были созданы в одно и то же время со всеми зашифрованными файлами, я сделал вывод, что эти исполняемые файлы лучше удалить. Кстати, зараженное письмо тоже не забываем стереть.

Далее, что НЕЛЬЗЯ делать:

- менять расширение у зашифрованных файлов;

- использовать самостоятельно сторонние программы для расшифровки/восстановления данных.

- Чистить или лечить машину чем либо: удалять/переименовывать какие-либо файлы, временные файлы и т.д.

Надо воспользоваться специально созданной утилитой te225decrypt.exe от компании "Доктор Веб".

Комментарий службы технической поддержки компании "Доктор Веб" к данной утилите:

"Расшифровка будет в автоматическом режиме, но будет довольно ресурсоемка. Утилита при запуске запросит указать один зашифрованный doc-файл (именно такого расширения, т.е. любой .doc.decryptyoufiles@yahoo.com_enc) для подбора ключа.

После этого автоматически начнется расчет ключей для расшифровки.

Расчет идет в две фазы. В статусной строке окна te225decrypt при этом отображается соответственно: "Подбор первого/второго ключа"

По имеющимся оценкам время подбора шифроключа в среднем составляет порядка 2-3 суток.

Как только ключи будет вычислены, утилита автоматически перейдет к расшифровке файлов на локальных дисках.

Потребуется свободное место, равное общему объему зашифрованных файлов (т.к. расшифровка идет в новые файлы; исходные зашифрованные *.decryptyoufiles@yahoo.com_encrypt останутся).

Когда убедитесь, что все файлы расшифрованы корректно, зашифрованные копии можно удалить."

Небольшая поправка: в моем случае при запуске этой утилиты было показано, что на первый ключ должно уйти 178 попыток(?), то есть надпись снизу "Подбор первого ключа (38/178). Ждите." и это по прошествии чуть более 2-х суток непрерывной работы на 2-х ядерном компьютере с 8Гб RAM. Получается, что на 1 попытку тратится около 1.3 часа. То есть не известно когда закончится подбор первого ключа, не говоря уже о втором ключе, про который люди вообще не дают никаких сведений.

Следуя информации, найденной в сети интернет от пользователей, закончивших расшифровку, у них на все этапы ушло около 7-ми дней. Причем встречается информация, что расшифровать удается далеко не все. Кто-то жалуется, что расшифровано примерно четверть всей информации, остальные файлы не открываются. Или пишут еще, что при расшифровке фотографий, при их открытии видны лишь 5% фото сверху (небо, потолок и т.д.), остальная часть - черный фон. Но здесь так же следует учесть, что многие кто расшифровывал свои фалы, попросту путают два разных вируса. Например, похожим способом расшифровываются фалы после вируса Trojan.Encoder.205. Возможно все вышеперечисленные "результаты" как раз таки относятся к другому вирусу.

В любом случае доподлинно еще ни от кого не слышал, что удалось расшифровать файлы после вируса Trojan.Encoder.225.

Примечательно так же и то, что кроме "Доктор Вэб", еще ни одна крупная антивирусная компания не смогла найти решения по расшифровке файлов после Trojan.Encoder.225, хотя прошло уже 12 дней с момента его обнаружения.

Однако и "Доктор Вэб" на своем официальном форуме в теме, посвященной данному вирусу, не смог окончательно объявить о победе над данной проблемой. Так, пользователь v.martyanov, специалист компании "Доктор Вэб" из группы Virus Analysts, разместил крайний пост (05.08.2013г. в 16:05) следующего содержания:

"Найдена проблема с расшифровкой. Будет исправлена."

Но никто не берется устанавливать хоть каких-то реальных сроков по решению данной проблемы. А между тем, очередным пользователям вновь приходят письма с заманчивым содержанием.

Что ж. пожелаем удачи всем антивирусным лабораториям в поисках антидота к этой "заразе".

Вступайте в нашу группу вконтакте, и следите за всеми актуальными новостями.

Добавлен в вирусную базу Dr.Web: 2017-05-12

Описание добавлено: 2017-05-16

Запускается как системная служба Windows с именем "mssecsvc2.0" (видимое имя – "Microsoft Security Center (2.0) Service"). Червь способен принимать аргументы командной строки. Если указан хотя бы один аргумент, пытается открыть сервис "mssecsvc2.0" и настроить его на перезапуск в случае ошибки. После запуска пытается переименовать файл C:\WINDOWS\tasksche.exe в C:\WINDOWS\qeriuwjhrf, сохраняет из ресурсов троянца-энкодера в файл C:\WINDOWS\tasksche.exe и запускает его с параметром /i. Через 24 часа после своего запуска в качестве системной службы червь автоматически завершает работу.

Для собственного распространения червь инициализирует Windows Sockets, CryptoAPI и запускает несколько потоков. Один из них перечисляет все сетевые интерфейсы на зараженном ПК и опрашивает доступные узлы в локальной сети, остальные генерируют случайные IP-адреса. Червь пытается соединиться с этими удаленными узлами с использованием порта 445. При его доступности в отдельном потоке реализуется заражение сетевых узлов с использованием уязвимости в протоколе SMB.

Значительная часть дроппера представляет собой защищенный паролем ZIP-архив, в котором хранятся следующие файлы:

- b.wnry - файл с обоями Рабочего стола Windows;

- c.wnry - файл содержит адреса onion-серверов и адрес BTC-кошелька;

- t.wnry - зашифрованный файл, содержащий троянца-энкодера. Ключ для расшифровки хранится в самом файле;

- s.wnry – архив, содержащий ПО для работы с сетью Tor.

После запуска пытается установить себя в следующие папки:

- %SYSDRIVE%\ProgramData (если папка существует)

- %SYSDRIVE%\Intel

- %SYSDRIVE%

- %TEMP%

При установке создает соответствующую папку, а в ней – вложенную папку со случайным именем, затем создает в этой папке собственную копию с именем tasksche.exe.

Пытается запустить свою копию в виде системной службы со случайным именем. Если попытка не удается, создает системную службу, регистрирует в ней запуск собственной копии с использованием вызова командного интерпретатора ("cmd.exe /c path") и запускает эту службу. В случае неудачи запускается как обычное приложение.

Энкодер хранится в отдельной динамической библиотеке. Он шифрует файлы с использованием алгоритма AES-128. С помощью функции CryptGenKey энкодер создает RSA-пару, публичная часть сохраняется в файле 00000000.pky, приватная – шифруется авторским публичным ключом и сохраняется в файле 00000000.eky. Ключ генерируется для каждого шифруемого файла с использованием функции CryptGenRandom.

В зашифрованном файле сохраняется:

- маркер (8 байт): WANACRY!;

- длина зашифрованного ключа (4 байта);

- зашифрованный ключ (256 байт);

- информация о типе шифрования (4 байта);

- исходный размер файла (8 байт);

- зашифрованные данные.

В процессе шифрования создается список файлов, которые могут быть расшифрованы в тестовом режиме. Он сохраняется в файле f.wnry. Сессионный AES-ключ для расшифровки тестовых файлов шифруется вторым RSA-ключом, приватная часть которого хранится в теле троянца.

Шифровальщик содержит авторский декодер, который выполняет следующие функции:

- установка обоев рабочего стола из файла b.wnry;

- удаление теневых копий;

- отключение функции восстановления системы;

- распаковка ПО для работы с Tor из файла s.wnry или скачивание его с сайта, адрес которого хранится в файле, зашитом в c.wnry.

Декодер способен воспринимать следующие параметры командной строки (без аргументов):

- fi — извлекает ПО для работы с Tor, устанавливает соединение с портом 80 onion-серверов, указанных в конфигурации. Получает от них адрес кошелька BTC и сохраняет его в конфигурации;

- co — читает из res-файла данные о начале шифрования и, предположительно, отправляет их на onion-сервер;

- vs — удаляет теневые копии и отключает восстановление системы.

Для обмена данными с onion-серверами Trojan.Encoder.11432 использует собственный протокол. К сожалению, в настоящее время расшифровка поврежденных троянцем файлов не представляется возможной.

Для обмена информацией с удаленными серверами троянец использует собственный протокол. Можно выделить три типа сетевой активности:

- отправка сообщений авторам троянца;

- запрос имени BTC-кошелька;

- проверка оплаты выкупа.

Перед началом сеанса связи троянец проверяет наличие соединения и выбирает адрес onion-сервера из записанных в конфигурации. Для проверки работоспособности сервера соединяется с ним по 80-му порту через сеть TOR и устанавливает сессионный ключ, после чего передается полезная информация.

Передаваемые пакеты данных шифруются.

При отправке сообщений авторам троянца текст размером менее 10 символов не отсылается, вредоносная программа возвращает ошибку "Too short message!". Сообщения длиннее 1000 символов урезаются до 1000. Декодер не позволяет отправлять сообщения слишком часто (эти ограничения реализованы в самом декодере).

При нажатии на кнопку проверки платежа декодер пытается прочитать файл, содержащий публичный ключ, и файл с приватным ключом. Если чтение прошло успешно, проверяет их соответствие путем шифрования и расшифровки тестового буфера. Если файла с приватным ключом нет или он не соответствует файлу, содержащему публичный ключ, троянец обращается к своим серверам.

Отправив данные на сервер, ожидает получения расшифрованного файла eky (приватная часть RSA-ключа).

Первые троянцы-шифровальщики семейства Trojan.Encoder появились в

С января 2009 года число их разновидностей увеличилось примерно на

В настоящее время Trojan.Encoder — одна из самых опасных угроз для пользователей, имеющая несколько тысяч модификаций .

Троянцы семейства Trojan.Encoder используют несколько десятков различных алгоритмов шифрования пользовательских файлов.

Например, чтобы подобрать ключи для расшифровки файлов, зашифрованных троянцем Trojan.Encoder.741, методом простого перебора, потребуется

А это значит, что большинство данных пользователей потеряны безвозвратно.

20-30%

Trojan:Win32/Bumat!rts

Win32/Filecoder.Q

TR/Dldr.Delphi.Gen

Gen:Variant.Kates.2

Gen:Trojan.Heur.OH3@tb9fsadcg

момент невозможна

* - при наличии файла троянской программы

На сегодняшний день разработчик антивирусов Dr.Web является единственной компанией, специалисты которой с вероятностью в 90% могут полностью восстановить зашифрованные данные.

Новость об этом событии была опубликована в ноябре 2014 г.

Сегодня вымогатели требуют за расшифровку файлов до 20 биткойнов.

1 биткоин = 6459,54 евро или 7167 долларов.

Сумма выкупа может достигать 143 340 долларов.

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации он вам не даст .

Для коммерческих пользователей продуктов Dr.Web расшифровка — бесплатна.

Более чем в 90%

случаев пользователи запускают (активируют) на компьютере шифровальщиков собственными руками.

Dr.Web Security Space включает все необходимые технологии, позволяющие успешно противостоять даже новейшим угрозам. Антивирусные базы, технологии машинного обучения, Превентивная защита Dr.Web и даже Антиспам Dr.Web - он тоже помогает бороться с вредоносными программами, отсекая письма с вредоносными вложениями и опасными ссылками по признакам фишинговых сообщений.

Защищен значит вооружен. Скачайте и изучите курс DWCERT-070-6 Защита рабочих станций и файловых серверов Windows от действий программ-шифровальщиков. В нем даны подробные и при этом доступные инструкции по настройке компонентов Dr.Web, отвечающих за предотвращение шифрования пользовательских файлов. Отдельно рассмотрен функционал защиты от потери данных, включенный в состав продукта Dr.Web Security Space.

Пошаговые инструкции и многочисленные иллюстрации позволяют читателю обезопасить себя от рисков, связанных с шифровальщиками.

Против вас совершено противоправное действие — могут присутствовать признаки преступлений, предусмотренных ст. ст. 159.6, 163, 165, 272, 273 УК РФ.

Для возбуждения в отношении злоумышленников уголовного дела правоохранительным органам необходим процессуальный повод — ваше заявление о преступлении. Образец заявления

Приготовьтесь к тому, что ваш компьютер будет изъят на какое-то время на экспертизу.

Если у вас откажутся принять заявление — получите письменный отказ и обращайтесь с жалобой в вышестоящий орган полиции (к начальнику полиции вашего города или области).

1 голос = 1 Dr.Web-ка

Нам важно Ваше мнение

Чтобы комментировать новости и пользоваться другими преимуществами, необходимо авторизоваться или зарегистрироваться. За каждый комментарий начисляется 1 Dr.Web-ка. Полученные Dr.Web-ки можно обменивать на ценные сувениры с символикой Dr.Web в ходе ежемесячных аукционов.

Hassel4lucky

16:17:24 2019-02-06

Stan

11:49:33 2019-02-05

pmiandrew

15:14:09 2019-02-03

lexxhat11

15:55:31 2019-01-30

Alex

11:54:32 2019-01-14

jonblaik

01:44:26 2019-01-08

Bakhyt

15:03:48 2019-01-07

Desid

13:05:24 2018-12-21

Tanya086

19:51:57 2018-12-18

Stella

15:58:32 2018-12-12

Вячеслав

13:53:29 2018-12-11

Rimm

17:07:34 2018-12-09

Евгений

01:28:01 2018-12-03

Jerry

13:51:20 2018-11-25

edgik

00:28:13 2018-11-20

alex82

23:33:54 2018-11-19

alsa

23:57:12 2018-11-14

avm-pro

19:59:12 2018-11-10

Toma

15:20:37 2018-11-09

Toma

15:20:25 2018-11-09

eacan

19:38:54 2018-11-03

сергей

13:20:44 2018-10-25

Людмила

16:11:37 2018-10-04

Евгений

19:03:12 2018-10-01

HyliGun174

15:17:50 2018-09-28

Если ваши документы, фотографии и другие файлы перестали открываться, в конце их имени добавилось .info@cryptedfiles.biz, .cryptopay@aol.com, .fud@india.com, .helpme@freespeechmail.org, .mailrepa.lotos@aol.com.CrySiS, .TREE_OF_LIFE@INDIA.COM.CrySiS, .CrySis, .locked, .kraken, .darkness, .nochance, .oshit, .oplata@qq_com, .relock@qq_com, .crypto, .helpdecrypt@ukr.net, .pizda@qq_com, .dyatel@qq_com, _ryp, .nalog@qq_com, .chifrator@qq_com, .gruzin@qq_com, .troyancoder@qq_com, .encrytped, .cry, .AES256, .enc или .hb15, то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень стойкую гибридную систему шифрования AES + RSA.

Как и ранее, цель вируса Virus-encoder заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Virus-encoder использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

После того как файл зашифрован в конце его имени добавляется одно из следующих расширений:

.info@cryptedfiles.biz, .cryptopay@aol.com, .fud@india.com, .helpme@freespeechmail.org, .mailrepa.lotos@aol.com.CrySiS, .TREE_OF_LIFE@INDIA.COM.CrySiS, .CrySis, .locked, .kraken, .darkness, .nochance, .oshit, .oplata@qq_com, .relock@qq_com, .crypto, .helpdecrypt@ukr.net, .pizda@qq_com, .dyatel@qq_com, _ryp, .nalog@qq_com, .chifrator@qq_com, .gruzin@qq_com, .troyancoder@qq_com, .encrytped, .cry, .AES256, .enc или .hb15

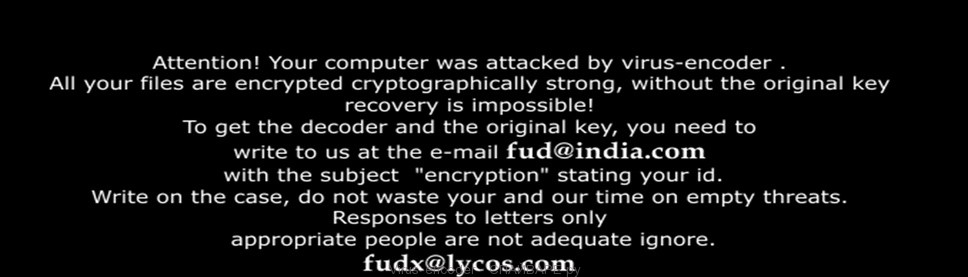

Затем вирус создаёт файл который содержит инструкцию по расшифровке зашифрованных файлов. Пример такой инструкции ниже:

Attention! Your computer has been attacked by a virus-encoder! All your files are now encrypted using cryptographically strong algorithm. Without the original key recovery is impossible. To get the decoder and the original key, you need to email us at dalailama2015@protonmail.ch Our assistance i not free, so expect to pay a reasonable price for our decrypting services. No exceptions will be made. In the subject line of your email include the id number, which can be found in the file name of all encrypted files. It is in your interest to respond as soon as possible to ensure the restoration of your files. P.S. only in case you do not receive a respons from the first email address within 48 hours, please use this alternative email address: dalailama2015@protonmail.ch

Вирус-шифровальщик Virus-encoder активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Virus-encoder довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения о зашифровке всех файлов или появление на диске файлов с инструкцией по-расшифровке, так же является признаком заражения.

Если вы подозреваете, что открыли письмо зараженное вирусом вымогателем, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Virus-encoder. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Но вы можете попробовать восстановить свои файлы, используя бесплатные утилиты: RakhniDecryptor, ShadowExplorer и PhotoRec. Инструкция по их использованию приведена в разделе Как восстановить файлы зашифрованные вирусом Virus-encoder ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком. Попробуйте все три метода.

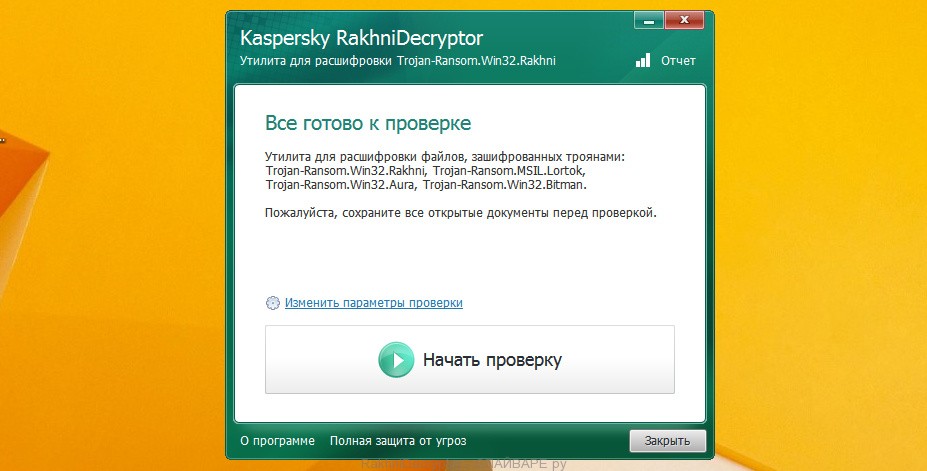

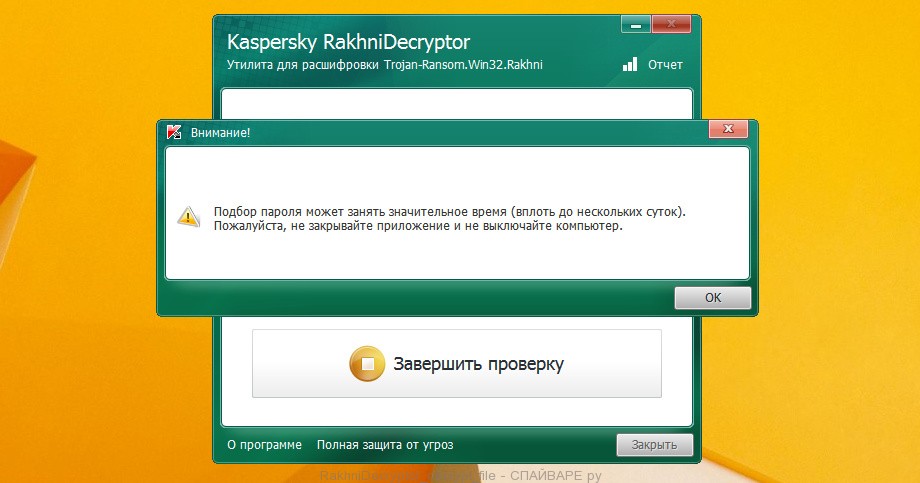

RakhniDecryptor — это бесплатная программа, созданная в лаборатории Касперского. Она позволяет определить ключ необходимый для расшифровки файлов и восстановить файлы зашифрованные вирусом-шифровальщиком.

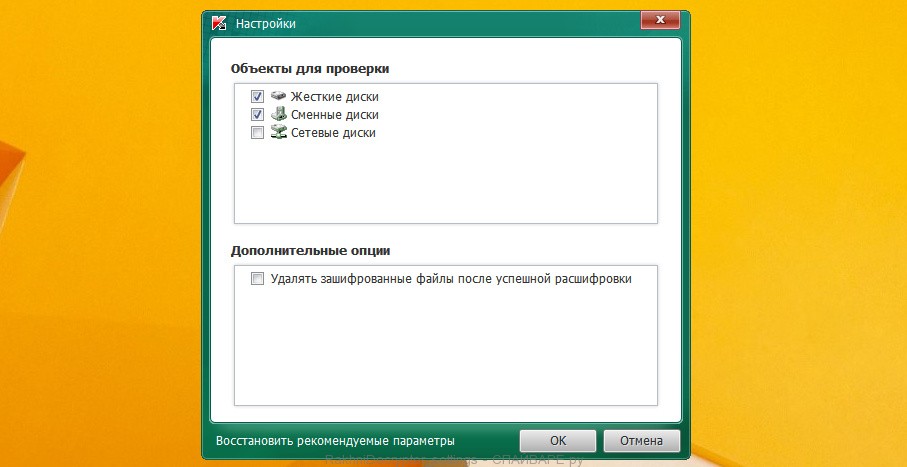

Скачайте программу RakhniDecryptor и запустите её. Вы увидите главное окно, которое показано на нижеследующем примере.

Нажмите кнопку OK для сохранения выбранных настроек.

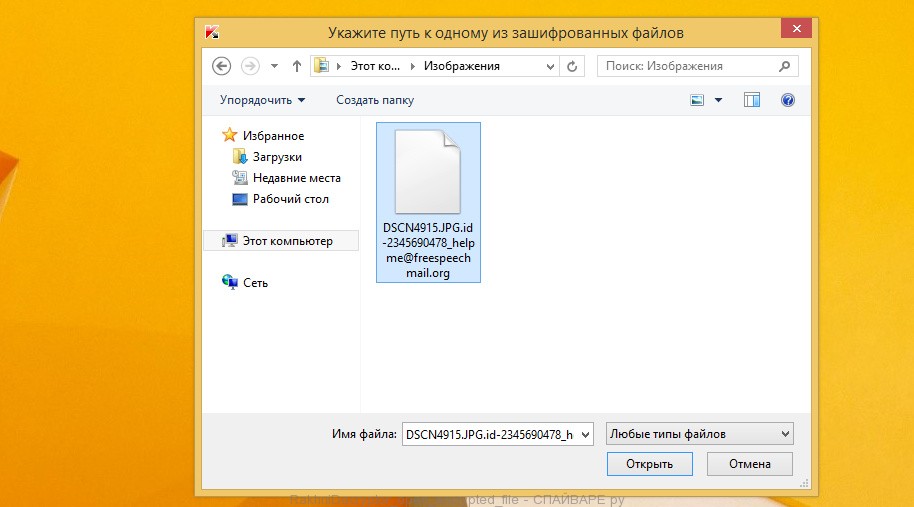

Для запуска процедуры поиска ключа/пароля нажмите кнопку Начать проверку. В следующем окне укажите путь к одному из ваших зашифрованных файлов, выберите файл и нажмите на кнопку Открыть.

RakhniDecryptor начнет подбор ключа/пароля к зашифрованному файлу. Эта процедура может занять очень много времени, поэтому наберитесь терпения.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Virus-encoder. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: