Как избавиться от фишингового вируса

Новички

Золотые бета-тестеры

Мастер добрых дел.

Новички

Каспер блокирует эту попытку.так что боятся нечего.

Золотые бета-тестеры

У меня при блокировки каспером этой попытки сворачиваются все окна, надоедает уже..

Мастер добрых дел.

Новички

Мастер добрых дел.

Новички

voron0ff я вижу только один выход пост №6.скорее всего что комп заражён..(причём с регулярной точностью что то пытается влезть на эту страницу..)

Мастер добрых дел.

почистить папку C:\Documents and Settings\Администратор\Local Settings\Temp\.

Участники

Участники

. и удаляем быстро ссылки на зараженные сайты из своих предыдущих сообщений

понятно, что каждому человеку его личная проблема всегда ближе,

почему вы игнорируете то, о чем вас просят и предупреждают другие посетители форума, которые хорошо знают местные порядки?

"Уважаемый(ая, ые) гр. Мы получили и прочли ваше интересное письмо. Сообщаемые вами факты хорошо известны науке и интереса не представляют. Тем не менее мы горячо благодарим вас за ваше наблюдение и желаем вам успехов в работе и личной жизни."

---

No translation for "X5O!P%@AP[4\PZX54(P^)7CC)7>$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*" from English into Russian.

GO EEMEA = СНГ + East Europe + Middle East + Africa

Новички

почистить папку C:\Documents and Settings\Администратор\Local Settings\Temp\.

Да hosts сам правил, это ни причем

Участники

Пофиксить в HijackThis

ПК перезагрузите.

- Выполните скрипт в avz

- ПК перезагрузится.

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание и password — пароль) — вид интернет-мошенничества, цель которого — получить идентификационные данные пользователей. Сюда относятся кражи паролей, номеров кредитных карт, банковских счетов и другой конфиденциальной информации.

Фишинг представляет собой пришедшие на почту поддельные уведомления от банков, провайдеров, платежных систем и других организаций о том, что по какой-либо причине получателю срочно нужно передать / обновить личные данные. Причины могут называться различные. Это может быть утеря данных, поломка в системе и прочее.

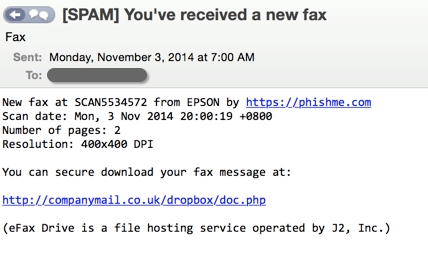

Рис. 1. Пример фишингового письма с требованием (ради обеспечения дополнительной безопасности)

пройти по ссылке и обновить свои данные в системе Federal Credit Union.

Фишинговые сайты, как правило, живут недолго (в среднем — 5 дней). Так как анти-фишинговые фильтры довольно быстро получают информацию о новых угрозах, фишерам приходится регистрировать все новые и новые сайты. Внешний же вид их остается неизменен — он совпадает с официальным сайтом, под который пытаются подделать свой сайт мошенники.

Зайдя на поддельный сайт, пользователь вводит в соответствующие строки свой логин и пароль, а далее аферисты получают доступ в лучшем случае к его почтовому ящику, в худшем — к электронному счету. Но не все фишеры сами обналичивают счета жертв. Дело в том, что обналичивание счетов сложно осуществить практически, к тому же человека, который занимается обналичиванием, легче засечь и привлечь мошенников к ответственности. Поэтому, добыв персональные данные, некоторые фишеры продают их другим мошенникам, у которых, в свою очередь, есть отработанные схемы снятия денег со счетов.

Наиболее частые жертвы фишинга — банки, электронные платежные системы, аукционы.

Наиболее частые жертвы фишинга — банки, электронные платежные системы, аукционы. То есть мошенников интересуют те персональные данные, которые дают доступ к деньгам. Но не только. Также популярна кража личных данных от электронной почты — эти данные могут пригодиться тем, кто рассылает вирусы или создает зомби-сети.

Также в самом теле письма может высвечиваться ссылка на легитимный сайт, но реальный URL, на который она ссылается, будет другим. Бдительность пользователя притупляется еще тем, что в письме может быть несколько второстепенных ссылок, ведущих на официальный сайт, но основная ссылка, по которой пользователю надо пройти и залогиниться, ведет на сайт мошенников.

Рис. 2. Пример фишингового письма (подделка под уведомление интернет-аукциона Ebay)

со множеством ссылок, только одна из которых введет на сайт мошенников.

Иногда личные данные предлагается ввести прямо в письме. Надо помнить, что никакой банк (либо другая организация, запрашивающая конфиденциальную информацию) не будет этого делать подобным образом.

Рис. 3. Пример фишингового письма (подделка под уведомление online-банка Barclays,

где непосредственно в теле письма пользователь должен ввести свои данные).

Технологии фишеров совершенствуются. Так, появилось сопряженное с фишингом понятие — фарминг.

Технологии фишеров совершенствуются. Так, появилось сопряженное с фишингом понятие — фарминг. Это тоже мошенничество, ставящее целью получить персональные данные пользователей, но не через почту, а прямо через официальные веб-сайты. Фармеры заменяют на серверах DNS цифровые адреса легитимных веб-сайтов на адреса поддельных, в результате чего пользователи перенаправляются на сайты мошенников. Этот вид мошенничества еще опасней, так как заметить подделку практически невозможно.

Воровство конфиденциальных данных — не единственная опасность, поджидающая пользователя при нажатии на фишерскую ссылку. Зачастую, следуя по ней, можно получить программу-шпиона, кейлоггер или троян. Так что если даже у вас нет счета, которым мошенники могли бы воспользоваться, нельзя чувствовать себя в полной безопасности.

Согласно данным Gartner, в США в 2006 году ущерб, нанесенный одной жертве фишинга, в среднем составил 1244 долларов США. В 2005 году эта сумма не превышала 257 долларов, что свидетельствует о невероятном успехе фишеров. В России ситуация несколько иная. Из-за того, что у нас электронные платежные системы пока не столь распространены, как на Западе, ущерб от фишинга не столь велик. Но с распространением в России электронных платежных систем доля фишинга в общем почтовом потоке возрастет, и, соответственно, возрастет и ущерб от него. Так что, хотя данная проблема в России не стоит еще столь остро, готовиться к ней надо уже сейчас.

Сегодня хакеры всего мира ведут успешную работу по взламыванию всевозможных веб-сайтов. Эта проблема достигла большого уровня опасности, поэтому в данной статье поговорим о действиях, которые надо предпринимать в том случае, если Ваш интернет-ресурс на Wordpress, Joomla, Datalife или другом популярном движке оказался уже взломанным.

Причины взлома

Прежде всего, необходимо понять причины, по которым взламываются сайты. Любой интернет-ресурс (популярный или не очень, новый или старый, приносящий большую или маленькую прибыль) может принести взломщику потенциальную пользу, поскольку взломанные сайты могут служить для:

- рассылки спама;

- посылки посетителей ресурса на другие сайты (к примеру, для фишинга);

- распространения вирусов на компьютеры пользователей и кражи их данных;

- атак на сайты других владельцев;

Признаки взлома

Вначале взлом можно и не заметить, так как на первый взгляд все сайты будут нормально функционировать. Поэтому необходимо научиться его определять. Наиболее явным признаком взлома является то, что на месте сайта появляется изображение со взломом. Есть и другие признаки, среди которых:

При наличии выше приведенных признаков у Вашего сайта, можно с определенной долей уверенности делать вывод, что он взломан. Чаще всего ломаются такие популярные движки, как Wordpress, Joomla, Datalife и прочие. Необходимо сразу отметить бесполезность устранения локальных последствий взлома, а именно – удаления чужеродного файла в корневой директории, удаление вставки iframe из шаблона, удаление нового кода из .htaccess.

Ведь после того, как вы все это удалите, оно в течение нескольких часов появится снова. Владельцы сайты начинают обвинять во всем хостеров, хотя, как правило, последние тут вовсе и не причем. Злоумышленник автоматически получает все необходимые данные к повторному доступу на сайт, если на аккаунте остается хотя бы один зловредный файл. Ниже мы расскажем о том, что надо сделать, чтобы полностью избавиться от вируса.

Последствия взлома

Негативные последствия от нежелания действовать могут быть самыми разными, а именно:

- бан поисковыми системами;

- снижение уровня посещаемости;

- получение жалоб на вас в органы (при перенаправлении на мошеннический сайт);

- блокировка хостинга (при спамах аккаунта или нападении его на другие сайты).

Естественно, что Вам это не надо. Поэтому постарайтесь быстрее решить данную проблему, организовав своевременную чистку аккаунта.

Что же делать?

Сложность проведения очистки аккаунта заключается в необходимости полного удаления всех зловредных файлов и чужеродных кодов. Поскольку при удалении только одного из них злоумышленник и далее сможет свободно входить на Ваш сайт.

Прекрасно, если при этом Вы будете иметь здоровый бекап, на котором отсутствуют следы взлома. Ведь при одинаковой последовательности шагов бекап облегчает Вашу работу.

Шаг 1. Сохранение необходимой информации.

Прежде всего, следует сохранить базу данных. Заразить вирусом ее невозможно (исключением является такая мелочь, как вставка кода в новости, что в принципе делается очень редко). Проверьте, чтобы в папках uploads и images отсутствовали исполняемые файлы php и другого типа.

Все остальные файлы в этих папках сохраните. Однако помните, что шансы у вируса опять попасть на Ваш сайт тем большие, чем больше данных вы сохраните. Поэтому сохраняйте все по минимуму. Использовать можете свой здоровый бекап, если он Вас полностью устраивает.

Шаг 2. Глобальная очистка активного хост-аккаунта.

Далее необходимо все удалить. Напишите хостеру о своем желании привести аккаунт в первоначальное состояние, поскольку после обычного удаления файлов из папки с сайтом их можно забыть в другом месте, что приведет к бессмысленности всей проделанной работы.

Шаг 3. Восстановление.

При наличии бекапа, закачайте его. А после этого обновите до самой свежей версии дистрибутив движка.

При отсутствии бекапа необходимо закачать последнюю версию дистрибутива с официального сайта движка. Закачать нужно также шаблон, базу и каждый сохраненный файл, предварительно проверив все это в ручном режиме и с помощью антивируса.

Шаг 4. Защитные меры.

Одним из самых важных по значимости является последний этап, цель которого состоит в том, чтобы избежать повторного взлома. Для достижения этой цели необходимо:

1. Поставить на админскую часть сложный пароль. Помните, что тысячи паролей ежедневно взламываются обычным брутфорсом по словарю.

2. Обновить движок до свежей версии, и впоследствии делать это регулярно. Знайте, что программное обеспечение с открытым исходным кодом очень часто ломается, а одним из предназначений обновлений как раз и является регулярное заделывание дыр.

3. Поищите в поисковике защитные плагины и поставьте их. Конкретные советовать не будем, каждый движок имеет свои плагины, с помощью которых можно обезопасить сайт.

P.S.

Ваш сайт, который был однажды взломан, теперь находится в группе риска, поэтому нужно прикладывать максимум усилий для его защиты. Если хотите надолго попрощаться с проблемами, постарайтесь сделать все так, как нужно!

Обратившись к консультантам нашей технической поддержки, Вы сможете получить ответы на возникшие у Вас вопросы. Также мы порекомендуем Вам специалистов по лечению Ваших интернет-ресурсов от разнообразных вирусов.

Несмотря на то, что государство пытается нам помочь сохранить личные данные, мы не должны забывать о том, что в первую очередь это наша личная обязанность.

10. Фишинг из 90-х

Может показаться, что факсы это что-то устаревшее и забытое в глубоких 90х. Но, как не удивительно, факсимильные письма являются весьма популярным инструментом для фишинга. В прошлом году было несколько крупных фишинг-атак, организованных таким образом: мошенники отправляют по email письмо, в котором от лица какого-либо государственного органа просят отправить по факсу уточненные данные, скажем, заполненной налоговой декларации, и передать некоторые личные сведения. Многие компании до сих пор держат факсы в своих офисах, хотя почти никогда ими не пользуются. Такой вид атаки непривычен и даже экзотичен в наше время, поэтому ни о чем неподозревающий получатель письма даже и не станет сомневаться, что это уловка. Фирменный бланк – есть, печать и подпись – есть.

При передачи данных по номеру факса, на который никто никогда не ответит, на стороне мошенника документ сканируется и перенаправляется уже в электронном виде на его почту. Поэтому пресечь такой вид обмана крайне сложно. Остается уповать только на собственную внимательность.

9. .NET Keylogger

Эта атака основана на рассылке якобы официальных писем от банков или других крупных организаций с вложенным архивом, который содержит приложение .NET Keylogger. Это простое программное обеспечение, регистрирующее различные действия пользователя — нажатия клавиш на клавиатуре компьютера или клавиш мыши. Весьма удобно для кражи данных учетных записей. Вы просто стучите по клавишам, а программа записывает ваши действия и отправляет злоумышленникам. Поэтому еще раз напоминаем – обязательно используйте самое современное антивирусное ПО и не забывайте его обновлять для того, чтобы не позволить злоумышленникам получить все ваши пароли.

8. Сообщения от адвоката/юриста

Взамен он просит прислать уже ваши данные, как паспортные, так и банковские. Вся переписка сопровождается фразами о том, что осталось очень мало времени (интересно, куда он так спешит, родственник ведь уже умер). С самого начала можно уже понять, что это обычный мошенник, потому что, к сожалению, чудес не существует, а бесплатный сыр только в мышеловке, коим это письмо и является.

В интернете на профильных сайтах можно найти уйму подобных историй.

Приятного чтения. Будьте бдительней.

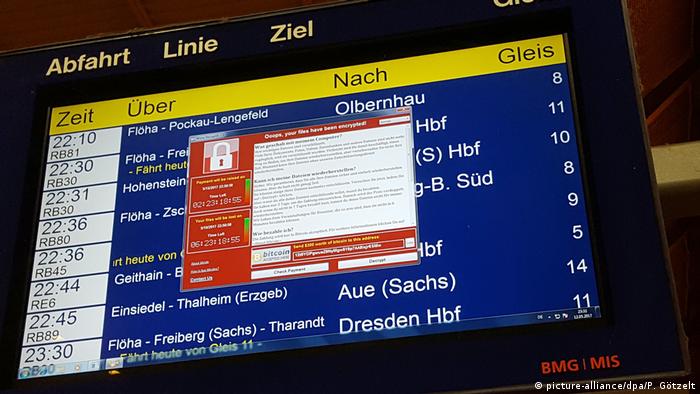

7. Программы-вымогатели

Подобные программы, как и в случае с .NET Keylogger, прикрепляются к фишинговым письмам и приходят по электронной почте. Пользователь самолично устанавливает это приложение под совершенно разными предлогами, которые придумали мошенники. Программа-вымогатель блокирует компьютер таким образом, что разблокировать его можно только с помощью покупки специального ключа (на самом деле нет), или она сотрет все данные на жестком диске. Так как в 2014 году у интернет-пользователей биткоины сыскали особую популярность, то и злоумышленники просили совершать оплату именно этой валютой. Проанализировав электронные кошельки вымогателей, обнаружилось, что они смогли собрать с жертв более 130 млн. долларов.

Справиться с таким недугом помогут большинство современных антивирусов.

6. Вредоносные PDF-файлы

Такая атака позволяет злоумышленнику почувствовать свою полную власть над жертвой. Как правило, вредоносные файлы PDF присылаются по электронной почте и представляются в виде очень важных документов, которые пренепременно необходимо прочесть. Открытый файл PDF внедряет вредоносный код, эксплуатирующий уязвимости программы-просмотрщика. Чтобы усложнить анализ, мошенники используют Zlib, свободную кроссплатформенную библиотеку, для сжатия данных в несколько слоев и сложных для отслеживания имен переменных. Целью атаки может быть, как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака).

5. Возврат НДС

Часто, возвращаясь обратно из-за границы, путешественники пользуются возможностью получить обратно денежные средства, которые были потрачены на уплату налогов при покупке того или иного товара (vat refund – англ.). Это можно сделать сразу в аэропорту, в специальных организациях или банках. Но мало кому хочется тратить свое драгоценное время на это. И тут на помощь приходят мошенники, которые готовы с радостью помочь вам вернуть налоги, не выходя из дома. Заманчиво, правда? Все, что вам нужно – это только указать в ответном письме свои личные данные (номера паспортов, ИНН, адреса и т.д.). Как можно догадаться, деньги вам никто не вернет, как и конфиденциальность ваших данных.

4. Политический скринсейвер

3. Зевс и образование

2. Dropbox

Рост популярности облачных сервисов, таких как Dropbox, натолкнул мошенников на создание нового метода доставки вирусного ПО к нам в компьютеры. Мошенники отправляют по email письма с инвойсом от Dropbox. Ссылка на сервис является абсолютно чистой, только она ведет на zip-файл, содержащий файл типа SCR (зараженный скрипт), а не на счета. Dropbox быстро отреагировал и создал защиту для пользователей, но хакеры нашли способ обхода разработанного компанией спам-фильтра. Использование Dropbox настолько распространено, что никому и в голову не придет блокировать этот сервис как потенциально опасный, поэтому пресечь такой вид распространение вирусов и троянов крайне сложно.

Самые популярные фишинг-письма 2014 года на первый взгляд казались вполне безобидными. Такие письма приходили со ссылками на сторонние хранилища файлов. Содержание было простым - ссылка на счет. Только скачивая ее себе на компьютер, пользователь пускал в систему программу Dyre, троян для удаленного доступа, который был нацелен на получение банковской информации и личных данных пользователя. Распространение Dyre было настолько широким, что группе реагирования на нарушения компьютерной безопасности в сети пришлось усердно работать над тем, чтобы избавиться от этого вируса и помочь пользователям не попасться на его удочку.

Бонус

Мошенники находят все более и более изощренные способы в фишинге. Этот случай не вошел в Топ-10 2014 года, но он поразил своей простотой и вероломностью. Целью атаки являлось получение контроля над ящиком электронной почты.

0. Письма от популярного сообщества с личным сообщением

Все истории в статье реальны, а эта произошла непосредственно с одной из наших коллег. Вот что она рассказала:

Помните, что защита электронной почты требует определённой профилактики. Будьте аккуратны и бдительны! Используйте защищенную электронную почту!

Каждый второй пользователь интернета в Германии стал жертвой киберпреступников. Как уберечься? DW - о некоторых правилах кибербезопасности, которые нужно соблюдать.

Более тысячи немецких пользователей интернета в возрасте старше 16 лет приняли участие в репрезентативном опросе, который провело объединение фирм, специализирующихся в Германии на цифровых технологиях, - Bitkom. Результат вызывает тревогу: 55 процентов из них рассказали о том, что стали в 2019 году жертвами киберпреступников. Главную опасность представляют здесь вирусы-шифровальщики, которые усложняют или вообще делают невозможной работу персональных компьютеров и смартфонов.

Жертвами так называемого фишинга, когда скаченное незнакомое и вредоносное приложение выуживает и передает злоумышленникам логины и пароли, стали 25 процентов опрошенных. У многих из них были сняты в интернете деньги с банковского счета.

Судя по результатам опроса, каждый пятый пользователь в Германии был обманут, когда что-то приобретал в онлайн-магазинах. Таких мошенников обычно нелегко разоблачить и еще труднее вернуть деньги назад. Еще 9 процентов подверглись оскорблениям и угрозам.

Как уберечься от мошенников - или, по крайней мере, усложнить жизнь киберпреступникам? Во многом проблемы у пользователей возникают из-за пренебрежения правилами кибербезопасности.

Зачем кому-то меня взламывать?

Пренебрежение собственной безопасностью в Сети ведет к массовым взломам и заражениям устройств. Большинство хакеров нацелено на получение коммерческой выгоды. Если на компьютере пользователя нет ценной информации о банковских картах или государственных тайнах, то вполне возможно, что подобная информация окажется на компьютерах его друзей. Проникнуть на компьютеры знакомых жертвы или попросить их о "помощи", получить банковские реквизиты или данные паспорта становится легче.

Мои пароли никто не взломает?

Пароли "123456", "123456789", "qwerty", "12345678" и "111111", по версии компании Keeper (производит ПО для хранения паролей), стали самыми распространенными среди людей, которых взламывают киберпреступники. Несколько лет назад в Keeper подобрали 25 самых распространенных паролей и заявили, что более 50 процентов людей используют именно их.

Предполагаемые российские хакеры атакуют через принтеры

Стандартные пароли в принтерах или отсутствие последнего обновления может стать лазейкой, через которую российские хакеры совершают кибератаки. Об этом предупредила корпорация Microsoft. (06.08.2019)

Как запоминают компьютерные пароли немецкие разведчики

Публикация личных данных и переписки сотен немецких политиков и журналистов, полученных в результате хакерского взлома, снова остро поставила вопрос о компьютерной безопасности. (04.01.2019)

Десятки стран договорились бороться с киберпреступностью

Более 50 стран и 150 компаний подписали документ по борьбе с преступностью в киберпространстве, включая вмешательство в выборы и риторику ненависти. (12.11.2018)

7 советов, как не попасться на крючок мошенников

В этой новой книге идет речь о психологических и эмоциональных приемах мошенников и о том, почему на их уловки попадаются буквально все. (14.11.2017)

Смените пароль от вашей почты!

То, что мы до сих пор знали о надежных паролях для аккаунтов в интернете, оказалось ошибкой. Это признал даже тот эксперт, который придумал все нынешние правила. (25.08.2017)

Мощный кибервирус атаковал объекты в России, Украине и Германии

То есть, чтобы взломать чей-нибудь почтовый ящик, систему интернет-банкинга или облачное хранилище, достаточно подставить один из перечисленных ресурсом паролей. Для этого уже существуют программы (bruteforce), которые методом перебора подставляют цифры и подбирают пятизначный пароль за несколько секунд.

Оптимально пароль должен состоять не менее чем из 10 символов, содержать в себе буквы, цифры, знаки препинания и иметь разный регистр (заглавный и прописной). Символы подобного пароля не должны складываться в слова или устойчивые выражения (даже если транслитом). Также не рекомендуется использовать один пароль для разных сервисов или пользоваться "секретными вопросами": кличка вашей первой собаки, девичья фамилия матери и т. д. Конечно, запомнить несколько разных подобных паролей сложно, но для этого используются специальные менеджеры паролей, которые будут генерировать и запоминать их.

У меня очень сложный пароль, я могу не бояться хакеров?

Чтобы защититься от взлома, одного хорошего пароля недостаточно. Именно поэтому на большинстве сервисов и на всех банковских сайтах в ЕС сейчас используют двухфакторную аутентификацию (2FA). При этом методе система распознает пользователя по двум признакам. Как правило, это что-то, что пользователь знает (например пароль или пин-код). Вторым признаком может стать вещь, которая принадлежит пользователю, например, смартфон. На него приходит смс-оповещение с новым паролем, или push-уведомление, на котором нужно подтвердить вход.

И третий фактор - биометрика пользователя. Это отпечаток пальца или сканирование лица. Пользоваться каким-то одним методом небезопасно. Даже отпечаток пальца можно "снять" с экрана смартфона или восстановить по фотографии, как это сделал, например, хакер Starbug, подделав отпечатки пальцев тогдашнего министра обороны Германии Урсулы фон дер Ляйен (Ursula von der Leyen).

Можно спокойно открыть ссылку от друга, хотя мы давно не общались?

Будьте осторожны! Вполне может быть, что компьютер этого друга взломали, - и вас пытаются взломать тоже. Это называется "фишинг": бдительность пользователя усыпляется якобы важным сообщением, используя примерно такие заголовки: "счет-фактура", "договор" или "смотри, какое видео с тобой я нашел". Пользователь запускает полученное вложение, и происходит скачивание вредоносного ПО, которое "прикидывается" текстовым файлом. Но если нажать на свойства "договора", то можно увидеть, что этот файл имеет расширение "exe", вместо "txt".

Или пользователь переходит по ссылке и оказывается якобы на стартовой странице соцсети или почтового сервиса. Посчитав, что его "выкинуло" из системы, пользователь может ввести повторно свой логин и пароль. Однако такая страница оказывается лишь подделкой, а данные пользователя попадают в руки злоумышленников. Именно эта история произошла с одним из членов Демократической партии США. В результате перехода по сторонней ссылке он заполнил формы якобы почтового ящика, а злоумышленники получили доступ к почте однопартийцев Хиллари Клинтон. В случае обнаружения подобных писем их следует сразу отмечать как спам и ни в коем случае не открывать.

А как я распознаю, что сайт не подделка?

Если вы перешли по ссылке из письма на популярный сайт, то перепроверьте его адресное имя. Фальшивый сайт почтового сервиса Google, например, вместо "gmail.com" может быть "hmail.com". Разница незначительна, но она есть. Также стоит обратить внимание на протокол безопасности сайта (это те самые буквы, которые стоят перед адресом).

Сайты-фальшивки редко применяют "https" протокол, который использует шифрование. Кстати, посещать лучше те сайты, которые используют именно этот протокол, а не "http". Это не значит, что их сложнее взломать, но если хакеры вклинятся в передачу информации между сайтом и пользователем, то ничего в ней не поймут.

У меня есть антивирус. С ними мне ничего не грозит?

Антивирус полезен, но только если речь идет об уже известных вирусах, которые добавлены в его библиотеку. Если вирус совсем новый, то программа-антивирус не распознает вредоносное ПО. Таким образом, можно защититься от начинающих хакеров, но если вы стали целью атаки профессионального хакера, то он, скорее всего, обойдет антивирус. Поэтому очень важно постоянно обновлять антивирусные программы.

Как еще я могу себя обезопасить?

В последнее время участились атаки "вымогателей" (ransomware). Например, хакеры шифруют данные компьютера жертвы. Их интересует не содержание жесткого диска компьютера, а биткоины, которые они требуют за расшифровку. Важно не платить шантажистам, так как никаких гарантий того, что они выполнят свои обещания, вы не получите.

Атака вируса Wanna Cry весной 2017 года показала, как важно вовремя обновлять операционную систему и ни в коем случае не пользоваться "пиратским" софтом. Также не забывайте делать резервное копирование, чтобы в случае заражения компьютера его можно было вернуть в состояние до момента, когда он еще не был заражен. Кстати, большинство вирусов-шифровальщиков активируются после перезагрузки, так что если вы поняли, что подхватили вирус, не спешите выключать компьютер. Попытайтесь избавиться от него во время этой рабочей сессии при помощи антивируса или бэкапа компьютера.

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Читайте также: