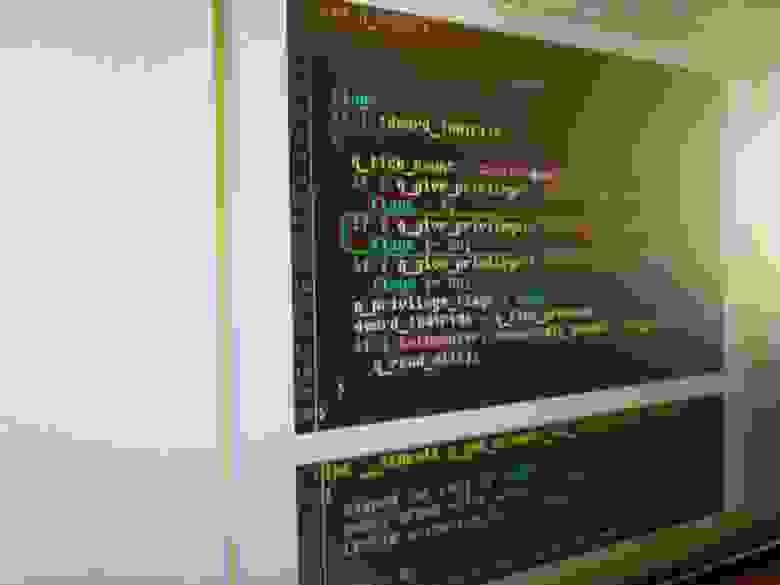

Исходный код вируса петя

![]()

Шифровальщик-вымогатель Petya: Шифрование жёсткого диска

Исследователи G DATA обнаружили новое вымогательское ПО, называющее себя Petya Ransomware , которое шифрует жёсткий диск инфицированного компьютера. Точнее, Petya портит таблицу размещения файлов NTFS, известную как MFT. Используется работа с диском на низком посекторном уровне, в результате чего полностью теряется доступ ко всем файлам на томе.

По словам экспертов, вредоносное ПО, вероятно, разработано специально для атак на предприятия. Petya распространяется с помощью фишинговых электронных писем, адресованных кадровым отделам компаний. Письма приходят якобы от соискателей и содержат резюме и ссылку на Dropbox, откуда можно загрузить "портфолио".

После нажатия на эту ссылку загружается EXE-файл, а при попытке его запуска система аварийно завершает работу, появляется синий экран и перезагружается компьютер. До перезагрузки Petya изменяет MBR диска, тем самым получая контроль над процессом перезагрузки.

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается не операционная система, а экран блокировки Petya. Здесь от жертвы требуется только Press Any Key (нажать любую клавишу).

На следующем экране вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи некоего "военного алгоритма шифрования", и восстановить их невозможно. Приводится также инструкция по покупке ключа для разблокировки компьютера: "сделать три простых шага": скачать Tor Browser, перейти по заданной ссылке и оплатить ключ для дешифровки. Через семь дней цена на ключ дешифровки удвоится (см. скриншот, демонстрирующий отсчет оставшегося времени).

На момент написания статьи исследователи предполагали, что блокируется только доступ к файлам, но сами файлы не шифруются. Но другие исследователи замечают, что при повреждённом MFT файлы на диске всё равно будут недоступны.

Видеоролик для демонстрации работы вымогателя

![]()

Забавно, что ни в одном отчете не упомянули "русский" след.

А ведь он там явно указан.

![]()

Petya Ransomware: Способы и инструменты дешифровки

Энтузиастам удалось определить алгоритм, который можно использовать для расшифровки пострадавших от Petya Ransomware компьютеров. Этот способ описан в специальной теме. Конечно, нам лучше подойдет не ручной способ, а специальный инструмент, созданный уже известным нашим читателям Фабианом Уосаром. Для начала вы должны взять зашифрованный диск с зараженного компьютера и подключите его к компьютеру с ОС Windows, который работает в нормальном режиме. Если у зараженного компьютера несколько жестких дисков, вы должны взять только загрузочный диск, на котором установлена система, обычно это C:\. Другие способы подключения и описания опускаем.

После того, как подключите зашифрованный диск к рабочему компьютеру и загрузите ОС Windows, просто скачайте Petya Sector Extractor и сохраните его на Рабочем столе. Распакуйте в папку с тем же названием и запустите файл PetyaExtractor.exe. После запуска программа просканирует все съемные и несъемные дисков в поиске тех, которые содержат bootcode Petya Ransomware. Когда он обнаруживает диск, он автоматически выберет его и отобразит экран, как показано ниже (рисунок слева). Если диск, скомпрометированный Petya, не будет найдет, то вы увидите соответствующее сообщение (см. рисунок справа).

Теперь перейдите на сайт PETYA-PAY-NO-RANSOM . На этом сайте два текстовых поля Base64 512 и Base64 8 bytes. Чтобы сгенерировать ключ дешифрования, нужно ввести данные, извлеченные из Petya Sector Extractor в эти текстовые поля.

Используйте кнопку Copy Sector для копирования 512 byte и вставьте в текстовое поле "Base64 encoded 512 bytes verification data".

Используйте кнопку Copy Nonce для копирования 8 bytes и вставьте в текстовое поле "Base64 encoded 8 bytes nonce".

Для этого установите курсор в каждое поле ввода и вставьте код командой из контекстного меню, или используйте комбинацию клавиш Ctrl+V для вставки текста из буфера обмена.

Когда вы закончите ввод данных в текстовых полях, это будет выглядеть следующим образом (картинка ниже слева). Для генерации пароля дешифрования нажмите на кнопку "Submit". Этот процесс займёт около минуты, в результате будет показан пароль, см. рисунок ниже справа.

Запишите этот пароль и подключите зашифрованный жёсткий диск обратно в исходный компьютер. Включите заражённый компьютер и, когда увидите блокировку экрана Petya, введите сгенерированный пароль. Он будет принят и вымогатель начнёт расшифровку жёсткого диска.

После того, как жёсткий диск будет расшифрован, вам предложат перезагрузить компьютер и он загрузится уже нормально.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Британский МИД официально возложил на российские власти ответственность за массированную кибератаку с использованием вируса-вымогателя NotPetya, заразившего в июне прошлого года сотни тысяч компьютеров по всему миру.

"Правительство Соединенного Королевства приходит к выводу, что ответственность за разрушительную кибератаку NotPetya в июне 2017 года несут российские власти, а именно российская армия", - заявил 14 февраля заместитель министра иностранных дел Великобритании Тарик Ахмад.

На следующий день, 15 февраля, эту точку зрения поддержал и министр обороны Дании Клаус Хьорт Фредериксен.

В Британии от вируса пострадали десятки организаций, в том числе почта, рекламные, юридические, логистические и финансовые компании. Однако почти три четверти случаев заражения были зафиксированы на Украине.

Как утверждают в МИД Великобритании, кибератака была лишь обставлена как вымогательство, однако истинной целью вируса было не получение выкупа, а нарушение работы украинских госучреждений, финансового и энергетического секторов экономики.

Спецслужбы не раскрывают инструменты, с помощью которых они устанавливают страну, из которой проводилась кибератака. Несмотря на это, с версией о российском следе соглашаются в FireEye и других компаниях из сферы кибербезопасности. На чем строятся подобные обвинения?

Turla-ля

В сентябре 1998 года миновало два месяца с момента назначения Владимира Путина главой ФСБ России. В это время небольшая лондонская компания получила сообщение от министерства обороны США. Как теперь кажется, не менее исторически важное.

Из него следовало, что сервер и сайт лондонской компании были взломаны и использовались без ведома владельцев как узел первой в истории кампании кибершпионажа в отношении американских спецслужб. Ее назвали Moonlight Maze ("Лунный лабиринт").

Следы взлома вели в Хартли Уинтни - деревню на юге Англии, знаменитую своими полями для крикета. Местный житель и владелец сервера, 52-летний Дэвид Хеджес без раздумий пошел на сотрудничество с ФБР и Скотланд-Ярдом и предоставил им доступ к серверу.

Следователи начали собирать логи - записи о событиях на сервере в хронологическом порядке. Это позволило оценить ущерб от кибератаки: информация, в том числе о траекториях движения спутников на Атлантическим океаном, была похищена у десятков ведомств.

В итоге изучение логов позволило выйти на предполагаемых организаторов атаки.

Для взлома сервера использовался вирус LOKI2. Код вируса, помимо собственно текста программы, содержал слова на ломаном английском, а также имена возможных авторов - iron, max и rinat. Также в коде встречалось слово Vnuk.

Шпионя за шпионами, удалось вычислить IP - уникальные сетевые адреса компьютеров, которые участвовали в кибератаке. Замминистра обороны США Джон Хамре заявил в Конгрессе, что эти адреса принадлежали учреждениям Российской академии наук. "Мы находимся в сердце кибервойны", - рапортовал Хамре.

Но официально США так и не предъявили России никаких претензий.

В 2016 году профессор Лондонского королевского колледжа, соавтор пособия "Атрибутирование кибератак" Томас Рид связался с уже ушедшим на пенсию Хеджесом. Компьютер HP9000, бывший объект внимания ведущих спецслужб мира, все еще пылился у Хеджеса под столом.

Рид изучил логи 18-летней давности и пришел к выводу, что вирус LOKI2, усовершенствованный и известный уже под названием Turla, по-прежнему используется для кибератак на западную компьютерную инфраструктуру. Так, в 2014 году от него пострадала швейцарская технологическая компания RUAG.

"Лаборатория Касперского", впрочем, указывает, что в основном от Turla страдают организации в Казахстане, России, Китае, Вьетнаме, и только потом - в США.

Узлом же одной из атак Turla стала фотография певицы Бритни Спирс в "Инстраграме". Неужели именно ее слушали хакеры на заре своей деятельности?

Цифровые кошки-мышки

Методы, которые использовались 20 лет назад для определения национальности хакеров Moonlight Maze, едва применимы сегодня: если хакеры и оставляют свои имена в коде вирусов - то намеренно.

Так, в программном коде Stuxnet - вируса, созданного для подрыва ядерной программы Ирана - обнаружили дату 9 мая 1979 года (19790509). В этот день произошла казнь известного иранского промышленника, еврея по национальности Хабиба Элгханиана. В совокупности с другими факторами это позволило сделать вывод, что за кибератакой стоят Израиль и США.

Пройти за злоумышленниками весь путь по сетевым адресам также удается нечасто. В 2009 году это получилось с операцией "Аврора", направленной против Yahoo, Adobe и других технологических гигантов США: одна из мишеней, компания Symantec, "отмотала" кибератаку к источнику - китайским военным.

Исследователи изучают время создания вирусов: код Moonlight Maze, например, писался с раннего утра до 17 часов по Москве.

Также помогает лингвистика (а точнее, стилометрия): использование определенных слов в текстах, сопровождающих кибератаку, позволяют понять, в какой культуре и языковой среде воспитывался автор. Так "Лаборатория Касперского" выяснила, что за кибератакой "Маска" против органов власти и энергетических компаний в 31 стране стоят испаноговорящие хакеры.

Сложнейший метод - это определение школы программирования вирусов. Китайцы и русские не только говорят, но и программируют по-разному.

У спецслужб - отдельный арсенал для обнаружения источников кибератак. Благодаря бывшему сотруднику ЦРУ и Агентства национальной безопасности США Эдварду Сноудену стало известно, что они не гнушаются использовать методы криминальных хакеров.

Вопрос вероятности

Насколько уверенно можно говорить, что за вирусом NotPetya стоят российские военные? Этот вопрос Русская служба Би-би-си задала российским экспертам по кибербезопасности.

Александр Мамаев, генеральный директор "Лаборатории цифровой форензики", директор по позиционированию Diamond Guard:

"Говорить о национальности хакеров нецелесообразно. Современные вирусы - это сложный продукт, в создании которого могут принимать участие десятки специалистов из разных стран, каждый из которых отвечает за свой участок "производства".

Вирус могут разработать люди одной национальности, а запустить - уже совсем другие. iPhone ведь тоже считается американским продуктом, хотя собирается в Азии.

Анализируя программы, специалисты способны выявлять некоторые особенности, свидетельствующие о национальной принадлежности.

Однако с таким же успехом эти признаки в программном коде могут оставлять специально, чтобы запутать следы и перевести стрелки на северокорейских, китайских, русских хакеров (нужное - подчеркнуть в зависимости от геополитической обстановки). Именно поэтому, пока нет прямых доказательств, все рассуждения строятся исключительно на косвенных признаках.

О российских хакерах заговорили только и исключительно из-за международной повестки дня. В 2012 году, после китайских атак на сайты Washington Post и New York Times, "Твиттер"-аккаунты американских чиновников, Вашингтон грозил Пекину санкциями. Кто сегодня вспоминает о китайских хакерах? Никто. Но разве они прекратили работу? Нет, более того: в армии КНР уже с начала 2010-х годов действуют хакерские бригады, но о них вспоминают довольно редко.

Я хочу еще раз подчеркнуть: продукт, например вирус, могут разработать люди одной национальности, а запустить - уже совсем другие. iPhone ведь тоже считается американским продуктом, хотя собирается в Азии".

Илья Шарапов, руководитель аналитического подразделения по информационной безопасности ООО "ТСС":

"Безусловно, вредоносные программы являются своего рода кибероружием. NotPetya стал продолжением вирусов-шифровальщиков WannaCry и Bad Rabbit, использовавших уже известные уязвимости в ПО, и появление NotPetya было лишь вопросом времени.

Но стоит напомнить: атака NotPetya была рассеянной - помимо компьютерных систем украинского правительства, аэропорта "Борисполь", "Укрпочты", "Укртелекома", от вируса пострадали и российские компании, например, "Роснефть" и "Башнефть", банк "Хоум Кредит".

Поэтому вряд ли стоит говорить, что атака NotPetya была серьезной кибератакой. Совсем другое дело - таргетированные атаки, которые имеют конкретную цель, как было в случае с компьютерным червем Stuxnet, направленным против ядерной программы Ирана.

Стоит смириться с реальностью: кибератак - как массовых, неадресных, так и нацеленных против конкретных госструктур и компаний - будет становиться все больше, как и обвинений со стороны одних государств в адрес других.

Неудивительно, что многие страны озаботились вопросом информационной безопасности на высшем уровне. Так, после атаки WannaCry премьер-министр Израиля Биньямин Нетаньяху заявил, что, строя систему киберзащиты, власти этой страны руководствовались пониманием того, что угроза еще впереди. Благодаря этому Израиль практически не пострадал от вируса".

Александр Литреев, специалист по информационной безопасности:

"Определить страну происхождения вредоносных программ можно не со стопроцентной, но с высокой вероятностью. Для этого проводится лингвистическая экспертиза исходного кода программы и языковых настроек софта, с помощью которого вредонос делается.

Какая была исходная точка заражения? Какие серверы были задействованы? В случае с NotPetya, например, первыми пострадали серверы украинской компании M.E. Doc, создающей с программы для документооборота. Эта программа и послужила переносчиком вируса в Украине.

Естественно, хакеры часто пытаются замести следы и используют те же лингвистические и технические приемы, с помощью которых их вычисляют. Поэтому, в том числе по NotPetya, недостаточно фактов, чтобы однозначно определить причастность России или КНДР".

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

27 июня украинские государственные структуры и частные компании попали под удар "вируса-вымогателя" под названием Petya.A. Кибератаке подверглись Кабинет Министров, "Ощадбанк", "Укрэнерго", "Новая почта", аэропорт Борисполь, Чернобыльская АЭС и другие организации. "ГОРДОН" рассказывает, как работает вирус Petya.A и можно ли от него защититься.

Что такое Petya.A?

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, н а Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе" .

Читайте также: