Generic worm о вирусе

Кругозор без горизонтов

Чтобы получить доступ к сервисам проекта, войдите на сайт через аккаунт. Если у вас еще нет аккаунта, его можно создать.

- добавить в избранное

![]()

О коварстве автозапуска

Сменные носители (не только флешки) были и остаются одним из основных путей распространения вредоносных программ.

Вот пример такой программы:

(Worm:AutoIt/Renocide.gen!C, Gen:Trojan.Heur.AutoIT.4, W32/Autorun.worm.zf.gen, Trojan.Win32.Generic!SB.0, Worm.Win32.AutoIt.xl, Trojan.Autoit.F, Worm/Renocide.491520, DR/Autoit.aft.393, TR/Dldr.Delphi.Gen, New Malware.bj, Trojan.Win32.AutoIt.gen.1 (v), Trojan.Generic.4184137, TrojanDropper:Win32/Dowque.A, Downloader.Agent.KNF, Trojan.Autorun.LT, Packed.Win32.Klone.bj, Worm.Win32.AutoRun.yq, Win32/Daiboo.A, Worm:Win32/Autorun.BR, Virus.Win32.AutoRun.k, TROJ_Generic.DIS, Worm/Small.I.7, Trojan.Win32.Meredrop)

Тип вируса: Червь

- Семейство червей, распространяющихся посредством flash-накопителей, а так же как составная часть других типов вредоносных программ - дропперов.

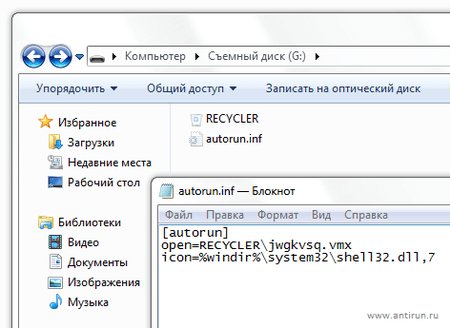

- Создают файл autorun.inf на доступных для записи дисках. При открытии такого диска в Проводнике происходит автоматический запуск червя.

- Постоянно находясь в оперативной памяти, модификации Win32.HLLW.Autoruner в бесконечном цикле проверяли наличие подмонтированного сменного диска. При обнаружении такового, создают на нём свои копии.

Как же вредоносная программа попадает на компьютер?

В прошлом для этого чаще всего использовалась система автозапуска. Если на сменном устройстве в корневом каталоге присутствовал файл autorun.inf и в нем был прописан путь к некоему исполняемому файлу, то достаточно было подключить флешку к компьютеру, как файл запускался автоматически.

Аналогично данный файл запускается при обращении к сменному устройству (если кликнуть по его значку в Проводнике или на Рабочем столе).

Это было удобно для запуска инсталляторов, распространявшихся на сменных носителях, различных оболочек, облегчающих поиск необходимой информации на флешке и, т. д. Но, к сожалению, автозапуск стали использовать и злоумышленники.

Мне как-то принесли диск, говорят, что после этого диска на диске D все исчезает, оказалось, что в autorun.inf была строчка open=format D: /x /q. И что самое главное, они, перед тем как спросить меня, попробовали открыть это диск на 2-х компах из нашего парка компутеров, а на D: лежали бэкапы. Так что теперь я отключаю автозапуск везде, где только могу.

Из-за обилия вредоносных программ, использующих для своего распространения автозапуск, еще в феврале 2011 года компания Microsoft выпустила обновления, отключающие автозапуск из autorun.inf для Windows XP и Vista. Так что на данный момент он отключен.

Но и раньше отключить автозапуск было возможно. Например, были широко распространены утилиты, автоматически удаляющие файлы autorun.inf со всех дисков. Правда, проблемы это не решало: в те времена информация распространялась на CD/DVD дисках, а удалить с них autorun.inf в случае наличия вируса было проблематично.

Другой вариант защиты предусматривал автоматическое создание autorun.inf на сменных носителях необычным способом. Например, с таким именем создавался не файл, а папка. Или файлу autorun.inf присваивались несвойственные для него атрибуты. Вариантов было множество, вот пара из них:

Суть защиты такая. Вирус пытается создать на флешке файл autorun.inf, и, так как на ней уже существует папка с таким же названием, этот файл сохраняется не в корне флешки, а перемещается в эту папку, что приводит к невозможности автоматического запуска вируса. Особо хитрые вирусы сначала пытаются удалить существующий autorun.inf, но встретив неудаляемый каталог ".." тоже обламываются.

Этим способом можно защитить флешку раз и навсегда, вернее почти навсегда — до ее форматирования, независимо от того, в какой компьютер она будет втыкаться.

Создаете папку с! абсолютно! любым именем на флешке, внутрь которой помещаете desktop.ini с ссылкой на пиктограмму в папке autorun.inf. И, если вдруг у данной папки изменится вид от заданного пиктограммой — то это уже будет означать, что на флешке поселился зверь.

Но работает ли такая защита?

Если какая-либо программа создает нестандартный файл, то другая программа может его удалить. Защита в виде модификации autorun.inf работала только до той поры, пока с ней не начали сталкиваться вирусописатели.

У меня в ЖЖ на странице, посвященной скрипту, пользователи отписались, что есть уже такие вирусы (например Win32.HLLW.Autoruner.1018) (умеющие переименовывать каталог AUTORUN.INF).

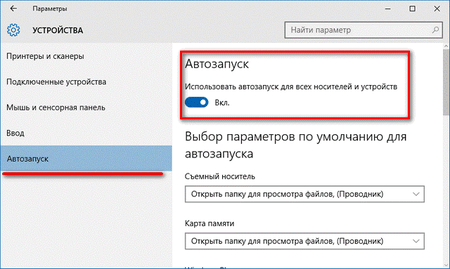

На данный момент в Windows автозапуск со сменных носителей отключен, но расслабляться нельзя. Эта функция может быть включена (в том числе и злоумышленниками). Например, в Windows 10 для этого нужно последовательно выбрать Пуск > Параметры > Устройства и далее в левой части окна Автозапуск.

Получайте Dr.Web-ки за участие в проекте

Каждая активность = 1 Dr.Web-ка

GREEN

11:03:42 2020-04-01

Sergey

05:56:47 2020-03-20

GREEN

15:03:05 2020-01-28

"Функция автозапуска опасна"

"Наша служба и опасна и трудна.

И на первый взгляд как будто не видна"

"В точку" про антивирус!

Денисенко Павел Андреевич

23:04:26 2018-08-02

Неуёмный Обыватель

21:09:20 2018-06-27

Влад58028

07:01:25 2018-06-21

vasvet

19:41:46 2018-04-04

Astra

23:04:33 2017-09-06

Самуил Христианин

22:31:17 2017-09-06

Vlad

09:46:57 2017-09-04

Voin sveta

08:12:02 2017-09-02

cruise

06:49:05 2017-08-31

Любитель пляжного футбола

14:08:51 2017-08-30

Любитель пляжного футбола

14:00:14 2017-08-30

Вячeслaв

10:10:54 2017-08-30

eaglebuk

09:39:38 2017-08-30

razgen

00:15:49 2017-08-30

Там же можно приобрести:

Qumo 16 Гб - 504 руб.

Qumo 8 Гб - 457 руб.

На сегодня в продаже только эти три модели с Переключателем защиты от записи.

razgen

00:07:59 2017-08-30

@Любитель_пляжного_футбола, Флешку Qumo 32 Гб, с Переключателем защиты от записи, за 806 руб. купить или заказать можно здесь:

razgen

23:45:47 2017-08-29

Любитель пляжного футбола

23:35:54 2017-08-29

1milS

23:13:01 2017-08-29

Плюшкин

22:23:51 2017-08-29

aleks_ku

22:14:56 2017-08-29

razgen

22:00:43 2017-08-29

сергей

21:54:27 2017-08-29

В. а

21:29:36 2017-08-29

Marsn77

21:16:49 2017-08-29

tigra

21:14:22 2017-08-29

Lia00

21:14:20 2017-08-29

vla_va

21:11:14 2017-08-29

Любитель пляжного футбола

20:47:19 2017-08-29

Отключил автозапуск, мне он и ни к чему, всё равно каждый раз при подключении флешки закрывал появляющееся окно со списком возможных действий и открывал флешку вручную. Теперь без автозапуска и безопаснее будет. Спасибо за статью. О флешках с защитой от записи узнал из данной статьи, неплохая вещь, по-моему, я бы их приобрёл по разумной цене, только раньше в магазинах они мне не попадались. Не знаю, насколько они сейчас распространены.

@admin, интересно, а если в настройках автозапуска ранее я не указывал, какие действия должны производиться при подключении того или иного устройства (проигрывание музыки, раскрытие списка папок и т.п.), и при подключении флешки просто появляется окно-меню со списком возможных действий, т.е. никакое действие автоматически не производится, то это может ли представлять какую-либо угрозу компьютеру? Или же стоит отключить автозапуск совсем? Так, чисто теоретически.

Dvakota

20:45:30 2017-08-29

orw_mikle

20:34:03 2017-08-29

НинаК

20:30:26 2017-08-29

GREII

20:07:14 2017-08-29

ek

19:45:41 2017-08-29

Сергей

19:34:53 2017-08-29

Black Angel

19:03:37 2017-08-29

kva-kva

18:52:39 2017-08-29

Damir

18:49:35 2017-08-29

Andromeda

18:28:29 2017-08-29

Леонид

18:19:47 2017-08-29

Альфа

18:09:11 2017-08-29

mk.insta

17:57:36 2017-08-29

Марина

17:36:21 2017-08-29

Tom

17:21:39 2017-08-29

Геральт

16:56:26 2017-08-29

Шалтай Александр Болтай

16:27:59 2017-08-29

duduka

15:58:07 2017-08-29

La folle

15:50:11 2017-08-29

Что такое Win32.Generic.Worm

Скачать утилиту для удаления Win32.Generic.Worm

Удалить Win32.Generic.Worm вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Win32.Generic.Worm

SOUND32.EXE

Worm

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Win32.Generic.Worm копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла SOUND32.EXE . Потом он создаёт ключ автозагрузки в реестре с именем Win32.Generic.Worm и значением SOUND32.EXE . Вы также можете найти его в списке процессов с именем SOUND32.EXE или Win32.Generic.Worm.

Если у вас есть дополнительные вопросы касательно Win32.Generic.Worm, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Win32.Generic.Worm and SOUND32.EXE (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Win32.Generic.Worm в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Win32.Generic.Worm.

Удаляет все записи реестра, созданные Win32.Generic.Worm.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Win32.Generic.Worm от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Win32.Generic.Worm.. Утилита для удаления Win32.Generic.Worm найдет и полностью удалит Win32.Generic.Worm и все проблемы связанные с вирусом Win32.Generic.Worm. Быстрая, легкая в использовании утилита для удаления Win32.Generic.Worm защитит ваш компьютер от угрозы Win32.Generic.Worm которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Win32.Generic.Worm сканирует ваши жесткие диски и реестр и удаляет любое проявление Win32.Generic.Worm. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Win32.Generic.Worm. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Win32.Generic.Worm и SOUND32.EXE (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Win32.Generic.Worm.

Удаляет все записи реестра, созданные Win32.Generic.Worm.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с Win32.Generic.Worm в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Win32.Generic.Worm. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Win32.Generic.Worm.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Win32.Generic.Worm, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Win32.Generic.Worm.

Чтобы избавиться от Win32.Generic.Worm, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Win32.Generic.Worm для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Win32.Generic.Worm для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Win32.Generic.Worm иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Win32.Generic.Worm. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Дата публикации: 14.08.2012.

Подопытный: троян "BackDoor.Generic.3162" (Drweb) / "Email-Worm.Win32.Brontok.q" (Kaspersky) / "Win32/Brontok.CM" (ESET-NOD32).

Анализ Virus Total: смотреть (на дату публикации).

Согласно Virus Total, на момент публикации, зловред детектировался 41 антивирусом, например:

- Avast: TWin32:Brontok-CE [Wrm]

- AVG: I-Worm/Brontok.X

- Comodo: Worm.Win32.Brontok.CM

- DrWeb: BackDoor.Generic.3162

- ESET-NOD32: Win32/Brontok.CM

- Kaspersky: Email-Worm.Win32.Brontok.q

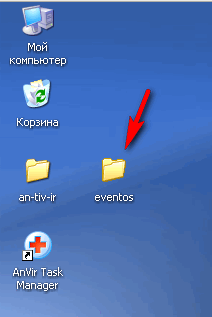

Зловред имеет иконку стандартной папки Windows, поэтому неопытному пользователю легко спутать EXE -файл вируса с обычной папкой, в которую захочется зайти:

После запуска зловреда, открывается раздел "Мои документы" Проводника, чтобы никто не догадался.

Вирус ведет себя вполне скрытно, поэтому может жить у пользователя вполне долго, пока установленный антивирус не начнет его детектировать.

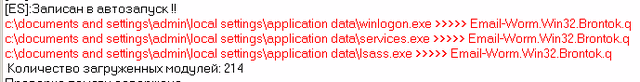

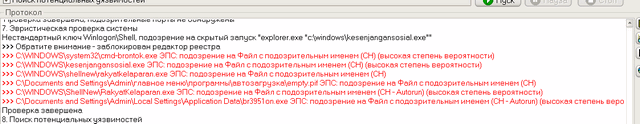

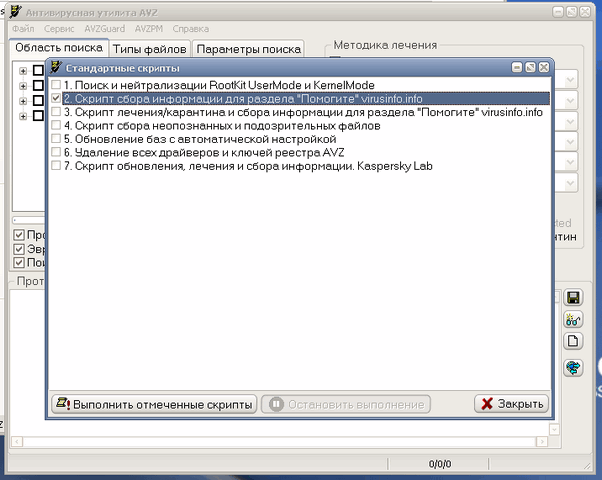

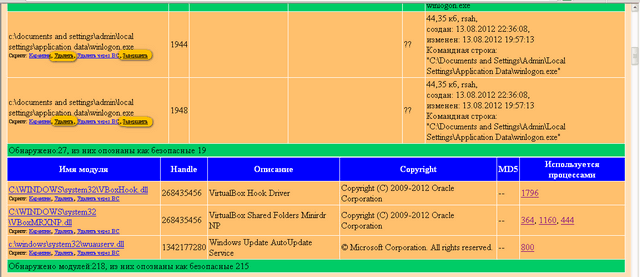

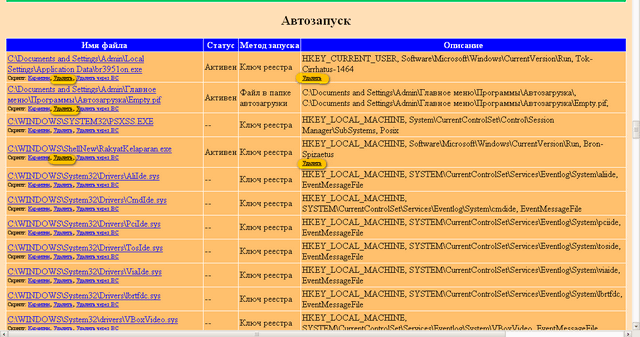

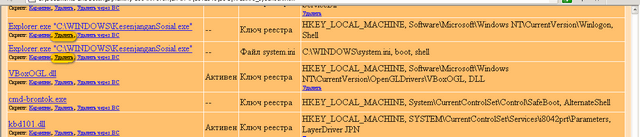

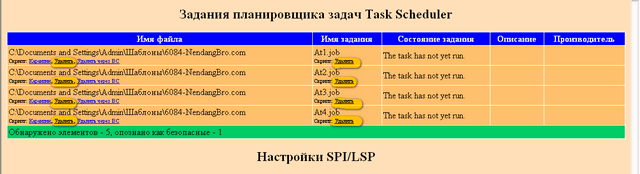

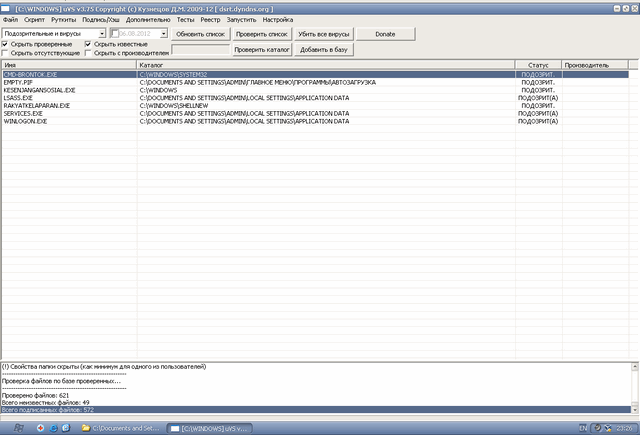

После сканирования системы с помощью AVZ видны явные признаки заражения:

Из скриншотов выше видно, что AVZ обнаружил тела зловреда сигнатурно, что очень облегчает процесс лечения. Но даже если бы AVZ не знал вирус "в лицо", то его файлы ( winlogon.exe, services.exe, lsass.exe) легко обнаружить, т.к. они находятся в подозрительной папке, к тому же, с подозрительными именами.

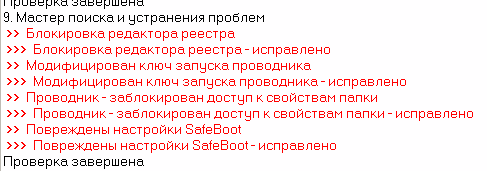

Чтобы ускорить и автоматизировать процесс лечения через AVZ, лучше воспользоваться скриптовой системой AVZ. Для этого: "Файл" - > "Стандартные скрипты" - > поставить галку на второй скрипт и нажать "Выполнить отмеченные скрипты".

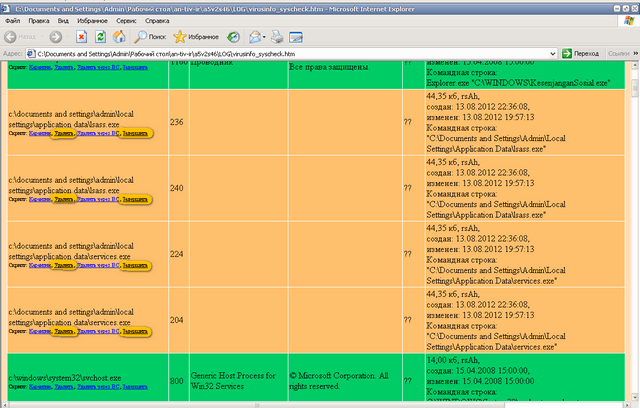

После анализа системы, в папке AVZ ищите папку "LOG", а в ней файл virusinfo_syscheck - это html файл, запустите его, он откроется в браузере.

Теперь необходимо создать скрипт лечения. Этот процесс довольно прост: завершайте подозрительные процессы и удаляйте подозрительные записи:

После создания скрипта лечения, его следует скопировать в буфер, затем в AVZ: "Файл" - > "Выполнить скрипт", вставить из буфера код скрипта и нажать "Запустить".

У вас должен получиться примерно такой скрипт:

begin

SetAVZGuardStatus(True);

TerminateProcessByName('c:\documents and settings\admin\local settings\application data\winlogon.exe');

TerminateProcessByName('c:\documents and settings\admin\local settings\application data\services.exe');

TerminateProcessByName('c:\documents and settings\admin\local settings\application data\lsass.exe');

DeleteFile('c:\documents and settings\admin\local settings\application data\lsass.exe');

DeleteFile('c:\documents and settings\admin\local settings\application data\services.exe');

DeleteFile('c:\documents and settings\admin\local settings\application data\winlogon.exe');

DeleteFile('C:\Documents and Settings\Admin\Local Settings\Application Data\br3951on.exe');

RegKeyParamDel('HKEY_CURRENT_USER','Software\Microsoft\Windows\CurrentVersion\Run','Tok-Cirrhatus-1464');

DeleteFile('C:\Documents and Settings\Admin\Главное меню\Программы\Автозагрузка\Empty.pif');

DeleteFile('C:\WINDOWS\ShellNew\RakyatKelaparan.exe');

RegKeyParamDel('HKEY_LOCAL_MACHINE','Software\Microsoft\Windows\CurrentVersion\Run','Bron-Spizaetus');

DeleteFile('Explorer.exe C:\WINDOWS\KesenjanganSosial.exe');

DeleteFile('cmd-brontok.exe');

DeleteFile('C:\Documents and Settings\Admin\Шаблоны\6084-NendangBro.com');

DeleteFile('C:\WINDOWS\Tasks\At1.job');

DeleteFile('C:\WINDOWS\Tasks\At2.job');

DeleteFile('C:\WINDOWS\Tasks\At3.job');

DeleteFile('C:\WINDOWS\Tasks\At4.job');

DeleteFile('C:\WINDOWS\system32\cmd-brontok.exe');

DeleteFile('C:\WINDOWS\kesenjangansosial.exe');

DeleteFile('C:\WINDOWS\shellnew\rakyatkelaparan.exe');

DeleteFile('C:\Documents and Settings\Admin\главное меню\программы\автозагрузка\empty.pif');

ExecuteSysClean;

ExecuteWizard('TSW',2,3,true);

RebootWindows(true);

end.

Конечно, по началу, создание скриптов лечения кажется сложным процессом, поэтому тут нужна практика.

По сравнению с AVZ, утилита UVS гораздо проще помогает удалить вирус.

UVS сразу отображает во вкладке "Подозрительные и вирусы" файлы зловреда, поэтому лечение будет быстрым.

Добавляем сигнатуру первого подозрительного файла в вирусную базу (щелчок правой кнопки мыши по записи и выбрать соответствующий пункт в меню) и нажимаем кнопку "Проверить список".

Все тела зловреда станут помечены утилитой, остается нажать кнопку "Убить все вирусы" и перезагрузить компьютер.

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

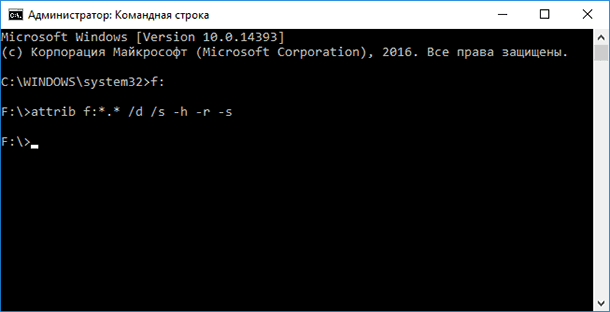

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

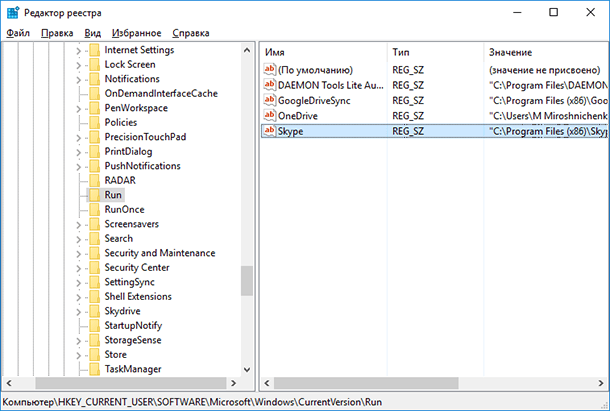

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

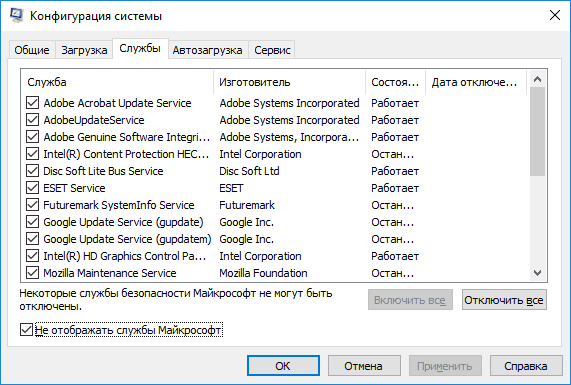

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Читайте также: